AIOps 实战:如何用 Trae 智能体与边缘小模型 (SLM) 重构日志分析工作流

摘要: 从 180MB 的日志文件中秒级定位故障,到 K8s 集群的全面体检——本文将揭秘如何构建“日志分析专家”Agent,并探讨“边缘清洗 + 云端推理”的下一代运维架构。

在运维(Ops)和开发(Dev)的日常中,最令人头秃的场景莫过于:凌晨三点,生产环境报警,你面对着几百兆滚动的日志文件,试图用 grep 和正则表达式从海量 INFO 中寻找那一行致命的 ERROR。

随着 LLM(大型语言模型)能力的进化,我们不再需要像做“阅读理解”一样逐行排查日志。通过构建专业的 AIOps 智能体,我们可以将日志分析从“被动检索”升级为“主动诊断”。

本文将基于真实的生产环境案例(Spring Boot, Tomcat, Nginx, Kubernetes),复盘如何利用 Trae IDE 的 Agent 能力与边缘小模型 LoGEM,构建一套从应用层到基础设施层的全栈日志分析工作流。

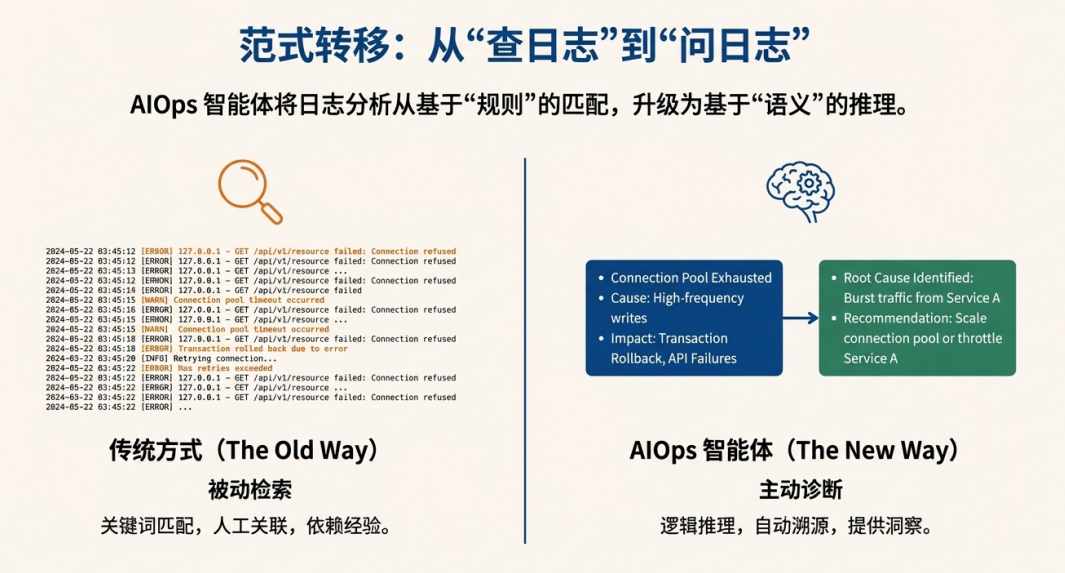

一. 范式转移:从“查日志”到“问日志”

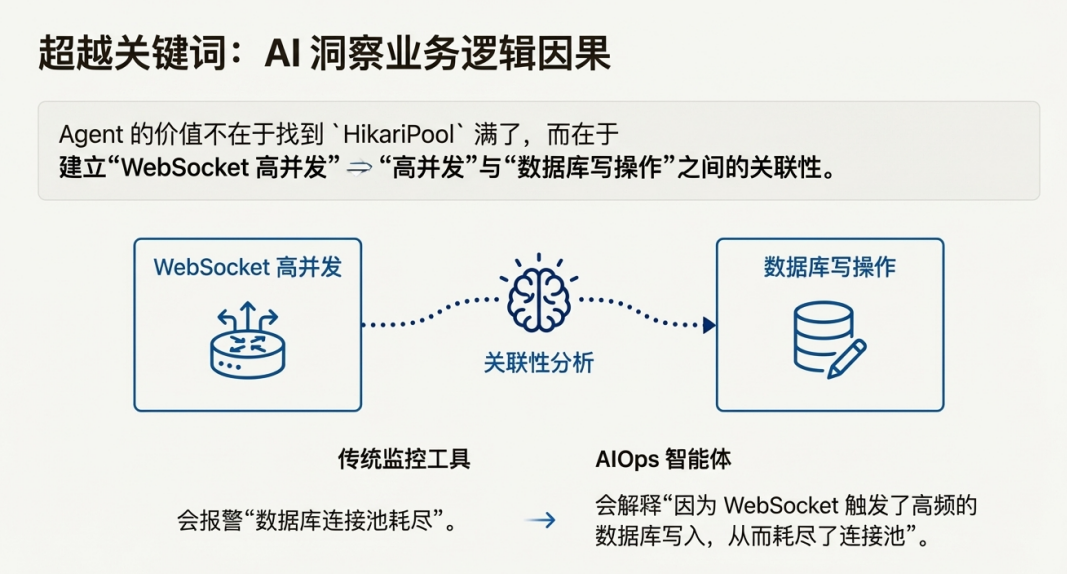

传统运维是基于规则的(关键词匹配),而 AIOps 是基于语义的(逻辑推理)。我们通过几个真实案例来看看这种差异。

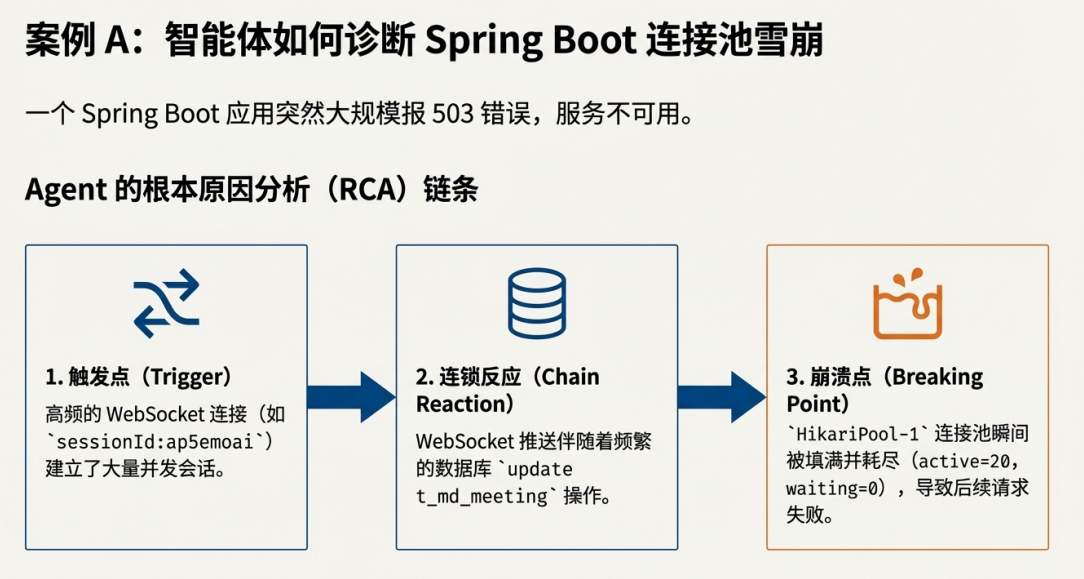

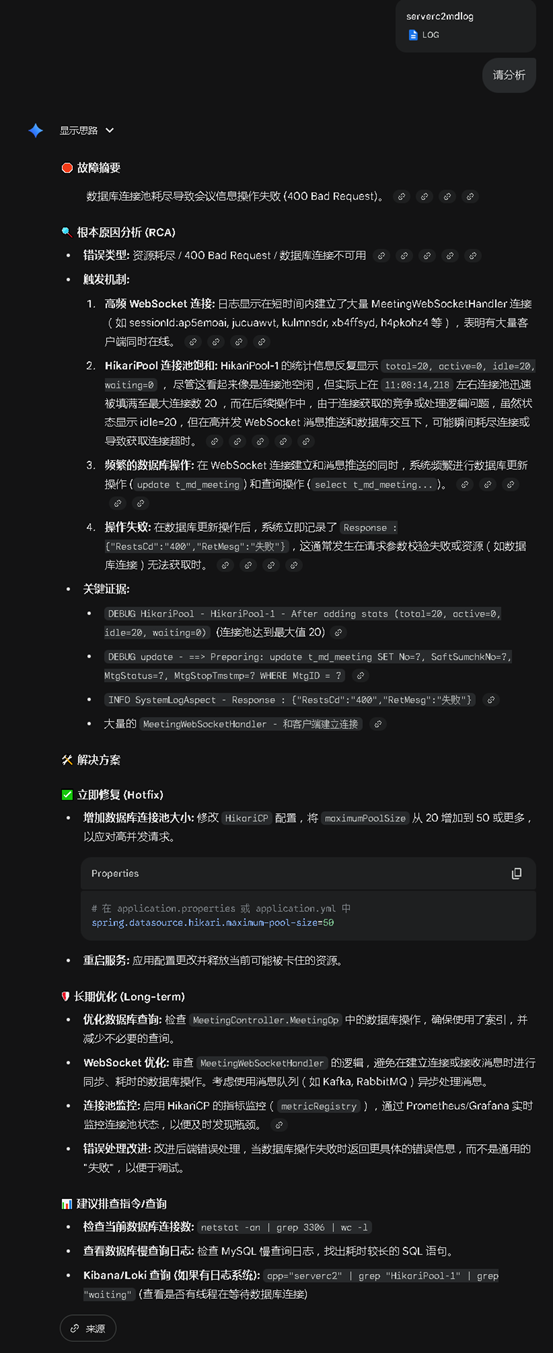

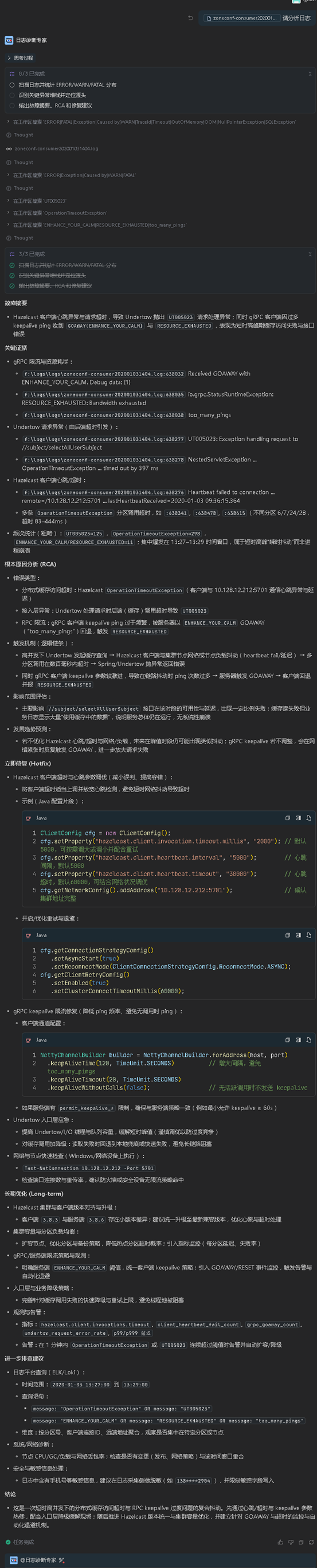

案例 A:Spring Boot 连接池雪崩

场景:一个 Spring Boot 应用突然报 503 错误,服务不可用。 Agent 诊断结果:智能体并没有仅仅告诉你“连接池满了”,而是给出了完整的 RCA (根本原因分析):

触发点:高频的 WebSocket 连接(如

sessionId:ap5emoai)建立了大量并发会话。连锁反应:WebSocket 推送伴随着频繁的数据库

update t_md_meeting操作。崩溃点:

HikariPool-1瞬间被填满(active=20, waiting=0-> 迅速耗尽),导致后续请求抛出400 Bad Request。

专家洞察:AI 识别出了“WebSocket 高并发”与“数据库写操作”之间的关联性,这是传统监控工具很难直接告诉你的业务逻辑因果。

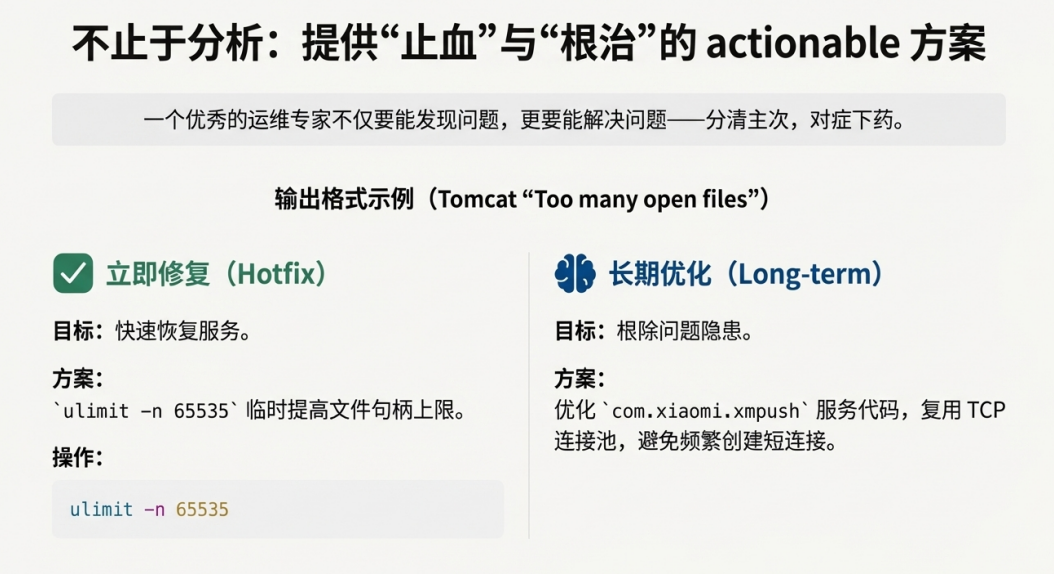

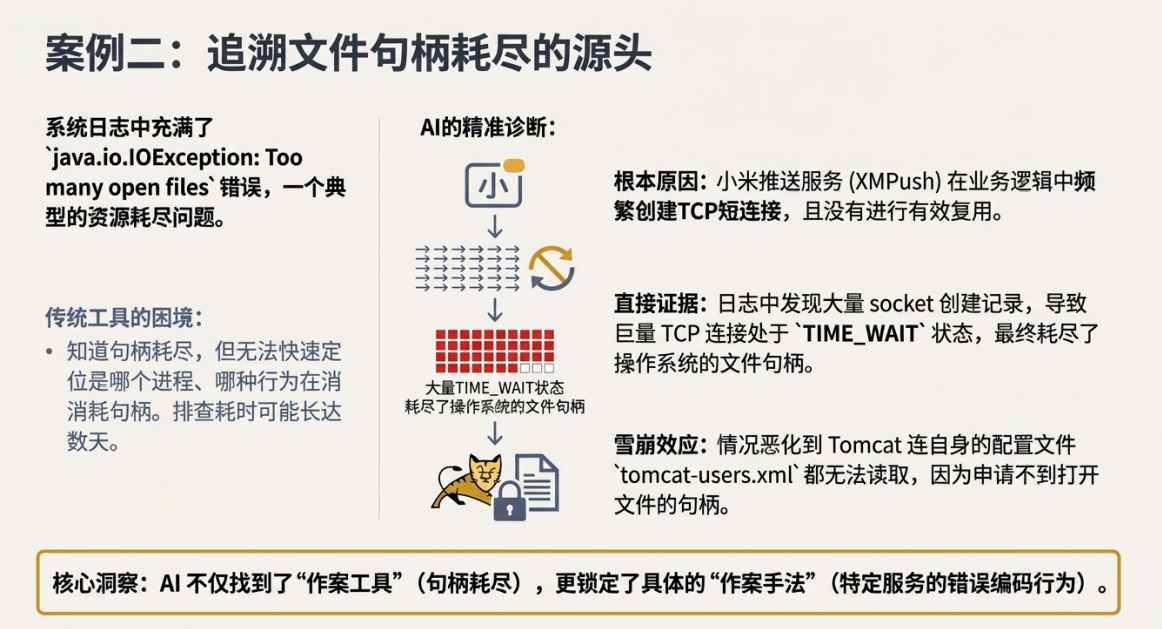

案例 B:Tomcat 文件句柄泄漏

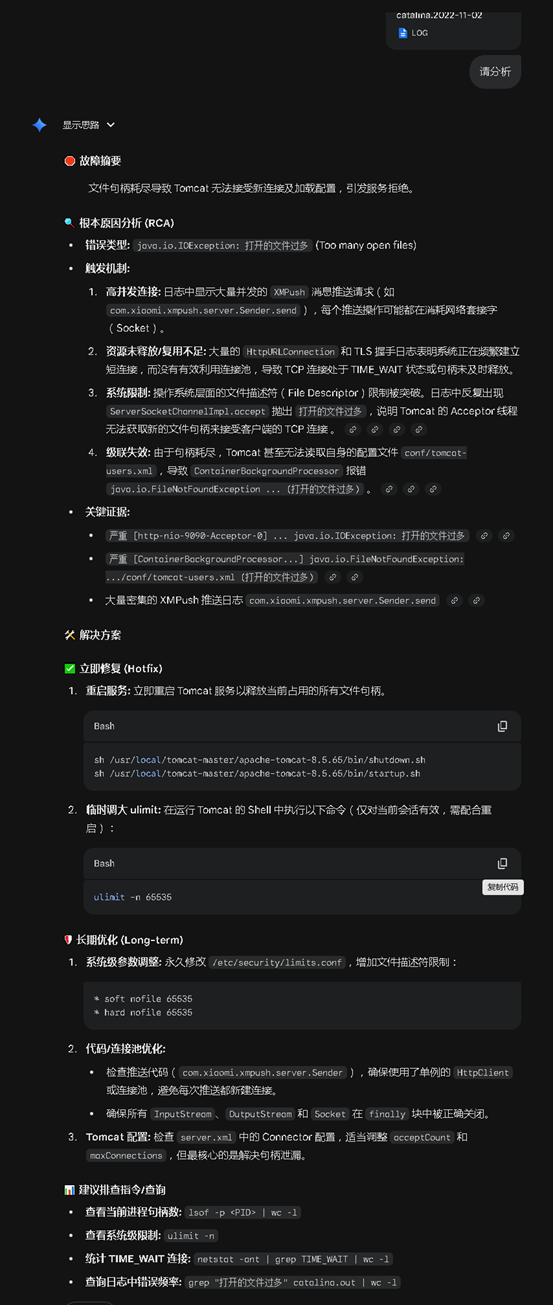

场景:Tomcat 服务拒绝连接,日志中充斥着 java.io.IOException: Too many open files。 Agent 诊断结果:

根因:XM Push 推送服务 (

com.xiaomi.xmpush) 在频繁建立 TCP 短连接。证据:大量的

Socket创建记录,且未有效复用连接池,导致 TCP 处于TIME_WAIT状态。雪崩:甚至连 Tomcat 读取自身的配置文件

tomcat-users.xml都因为没有句柄而失败。

.NET应用日志分析

Nginx日志分析

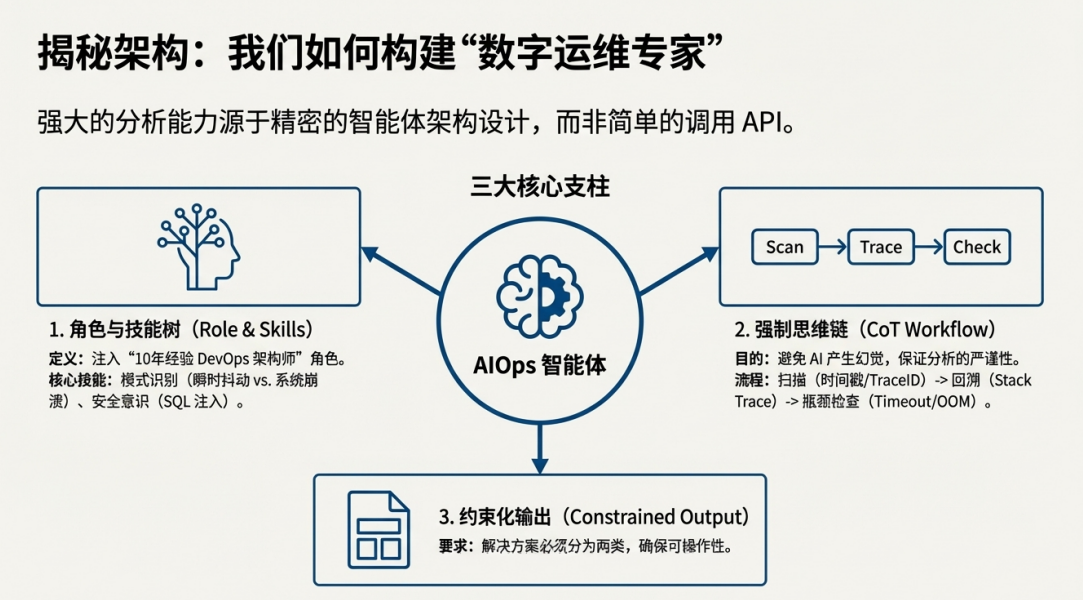

二. 核心架构:构建“数字运维专家” (Agent Architecture)

为什么普通的 ChatGPT 无法做到如此深度的分析?核心在于 Prompt Engineering(提示词工程) 的架构设计。我们定义了一个资深的 DevOps 角色,并注入了严格的思维链。

2.1 角色与技能树 (Role & Skills)

我们在 Trae 中注入了如下定义 :

Role: 10年经验的 DevOps 架构师。

Core Skill: 模式识别。能够区分“瞬时网络抖动”与“系统级崩溃”;能够识别死锁、OOM、并发竞争。

Security First: 敏锐发现 SQL 注入尝试和敏感信息泄露 。

2.2 强制思维链 (CoT Workflow)

为了避免 AI 产生幻觉,我们强制它遵循以下分析路径 :

扫描 (Scan):先看时间戳、线程号、Trace ID。

回溯 (Trace):分析 Stack Trace,找到

Caused by的最底层源头。瓶颈检查 (Bottleneck):主动寻找 Timeout, OOM, Connection Refused 等资源枯竭信号。

2.3 输出约束:止血与根治

最关键的一点是,我们要求 Agent 必须将解决方案分为两类 :

✅ 立即修复 (Hotfix):比如

ulimit -n 65535或 重启命令。这是为了救火。️ 长期优化 (Long-term):比如“引入 Kafka 异步处理消息”或“调整 JVM 参数”。这是为了治本。

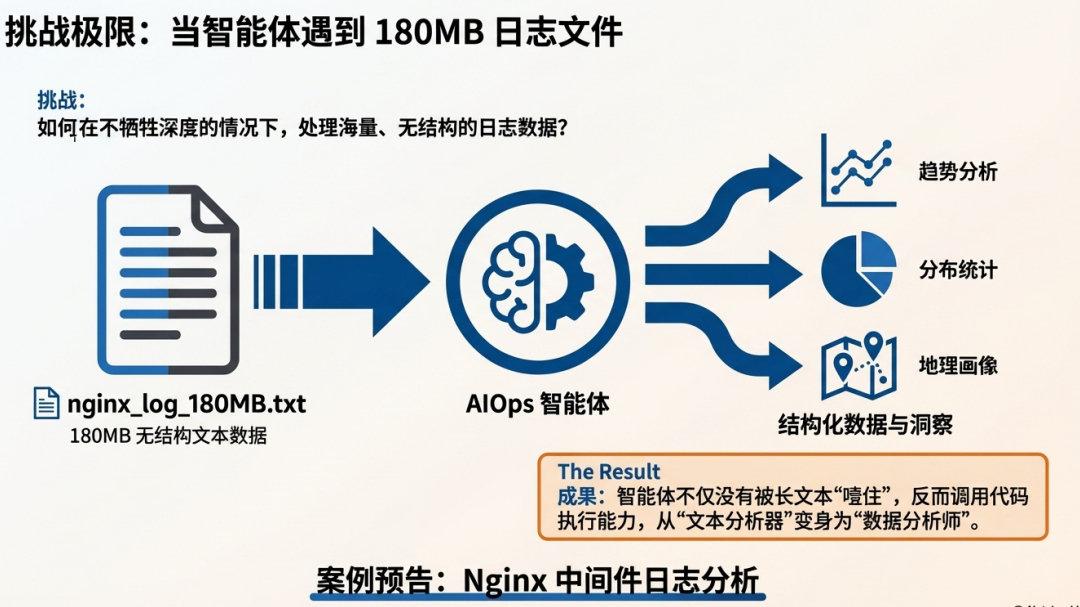

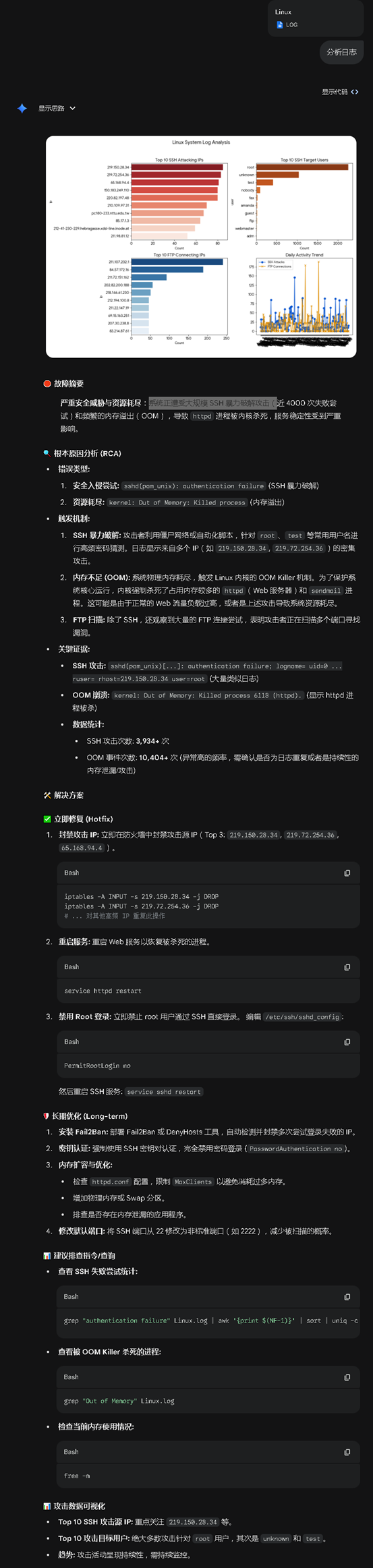

三. 挑战无限上下文:大文件与可视化

在实战中,我们向 Trae 投喂了一个 180MB 的日志文件 。在 Auto 模式下,Agent 展现了惊人的能力:它不仅没有被长文本“噎住”,反而利用代码执行能力进行了数据可视化。

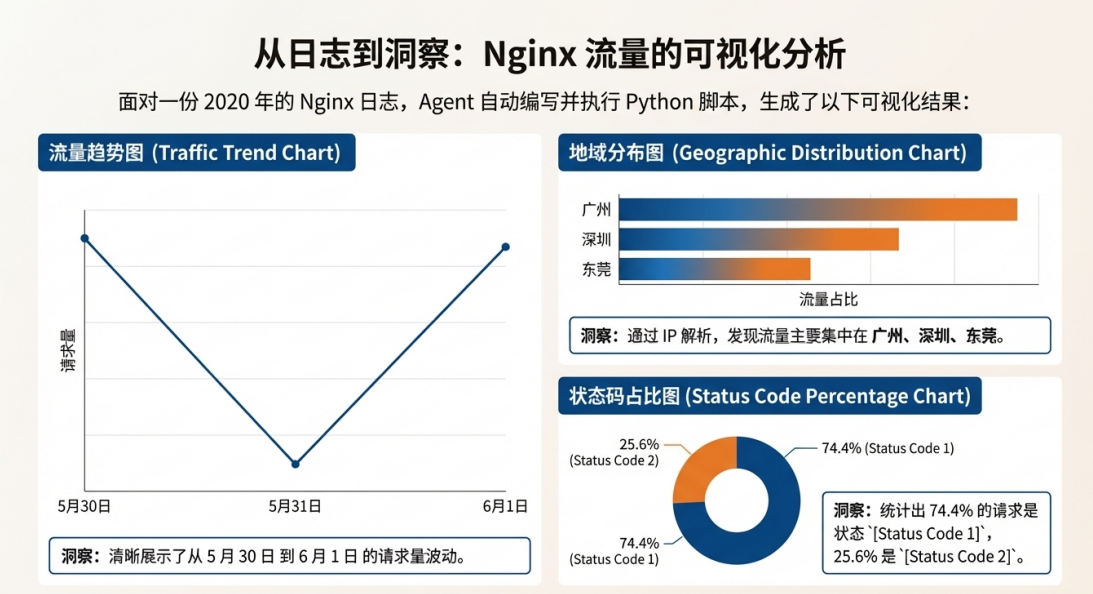

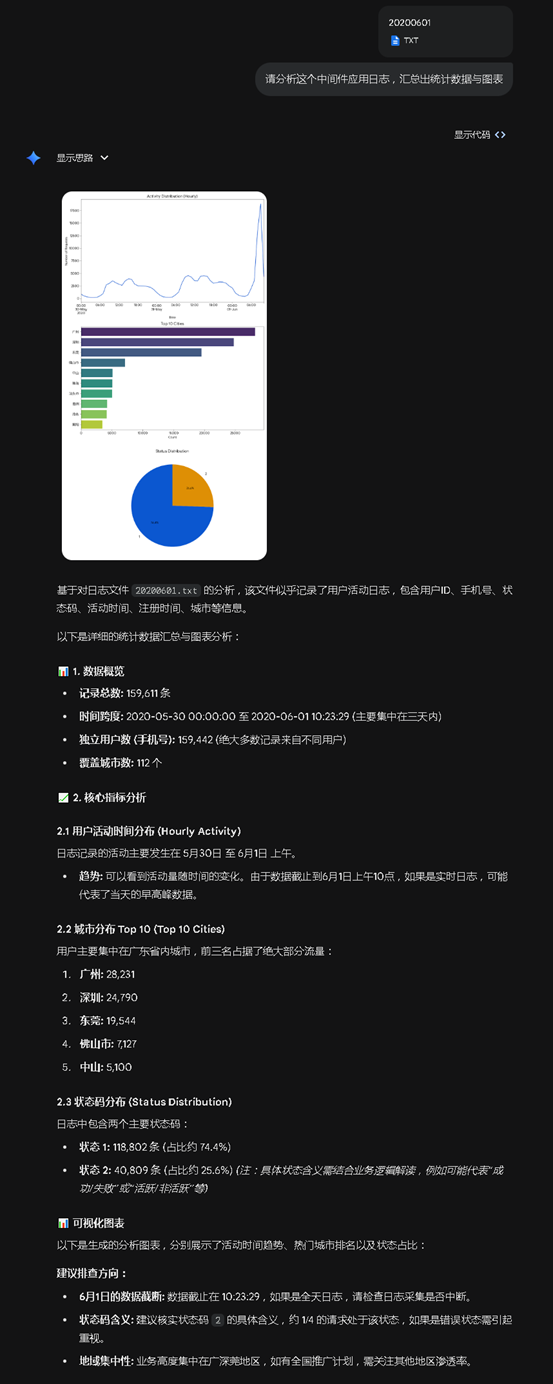

Nginx 流量分析案例

面对一份 2020 年的 Nginx 中间件日志,Agent 自动编写并运行了 Python 脚本,生成了三张图表:

流量趋势图:清晰地展示了从 5月30日 到 6月1日 的请求波动。

地域分布图:通过 IP 解析,发现流量主要集中在 广州、深圳、东莞 。

状态码占比:统计出 74.4% 的请求是状态 1,25.6% 是状态 。

这证明了 AIOps 智能体不仅是“文本分析器”,更是“数据分析师”。

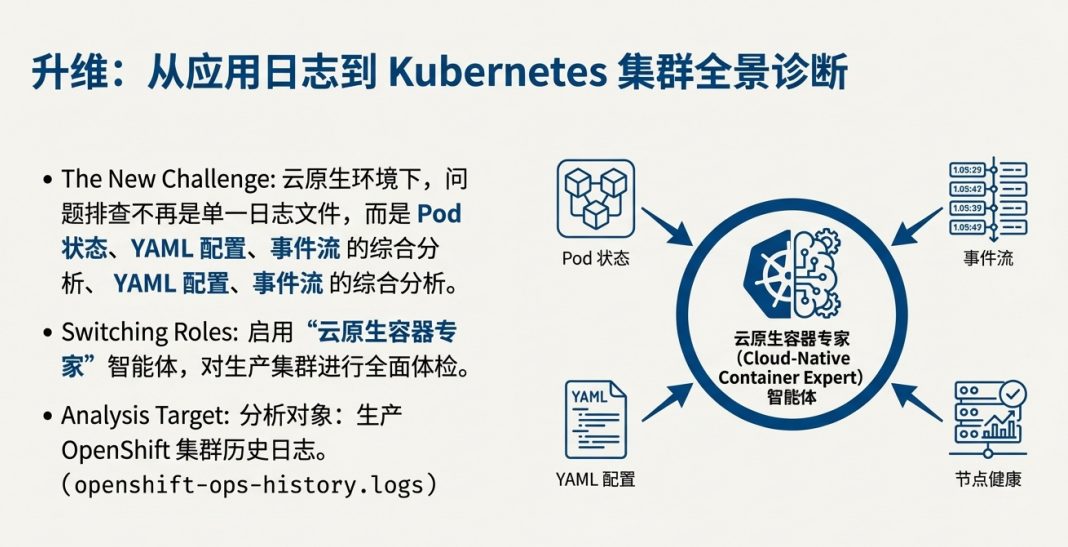

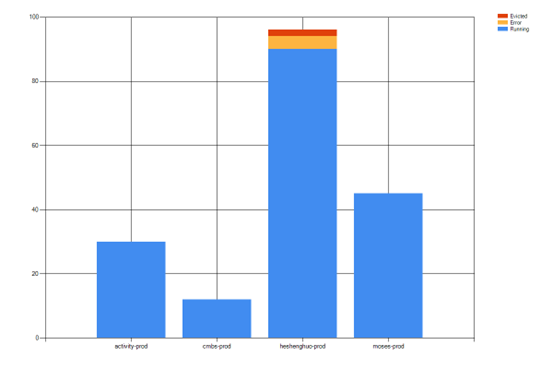

四. 云原生环境下的全景诊断 (K8s Case)

当场景切换到 Kubernetes/OpenShift 集群时,问题变得更加复杂。我们需要分析的不再是单一的日志,而是 Pod 状态、YAML 配置与事件流 的综合体。

我们切换到了 "云原生容器专家" 角色 ,对一个生产集群进行了体检:

测试容器平台日志

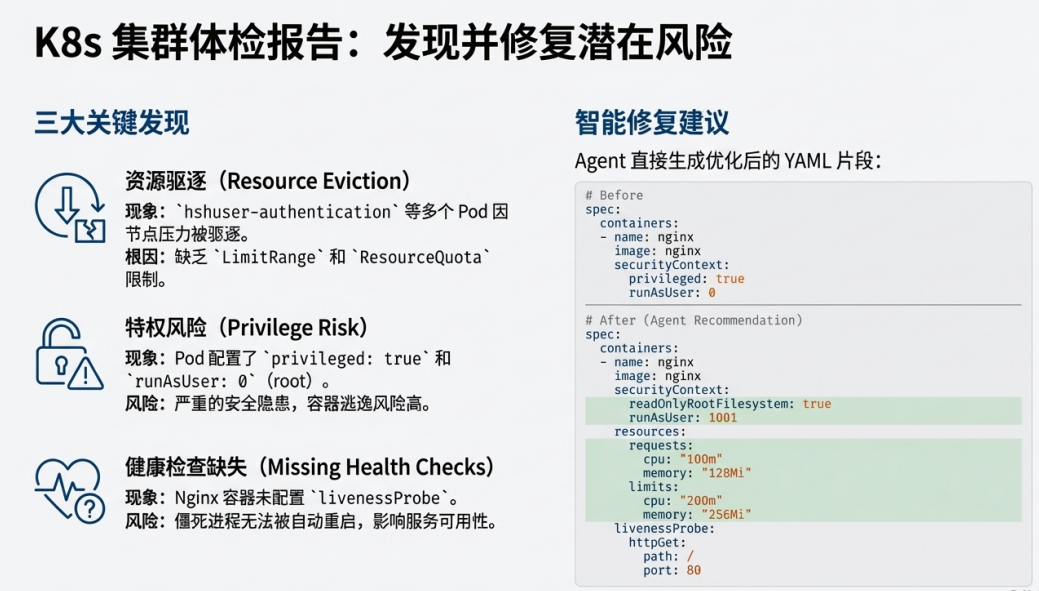

诊断发现

资源驱逐 (Evicted):多个 Pod(如

hshuser-authentication)因节点压力被驱逐。Agent 敏锐地指出这是因为缺乏LimitRange和ResourceQuota限制。特权风险:发现 Pod 配置了

privileged: true和runAsUser: 0(root),这是严重的安全隐患。健康检查缺失:Nginx 容器未配置

livenessProbe,导致僵死进程无法被自动重启。

修复建议:Agent 直接给出了优化后的 YAML 片段,包括增加 readOnlyRootFilesystem: true 和合理的 resources.requests/limits 配置 。

分析诊断

绘制统计图表

SysLog分析

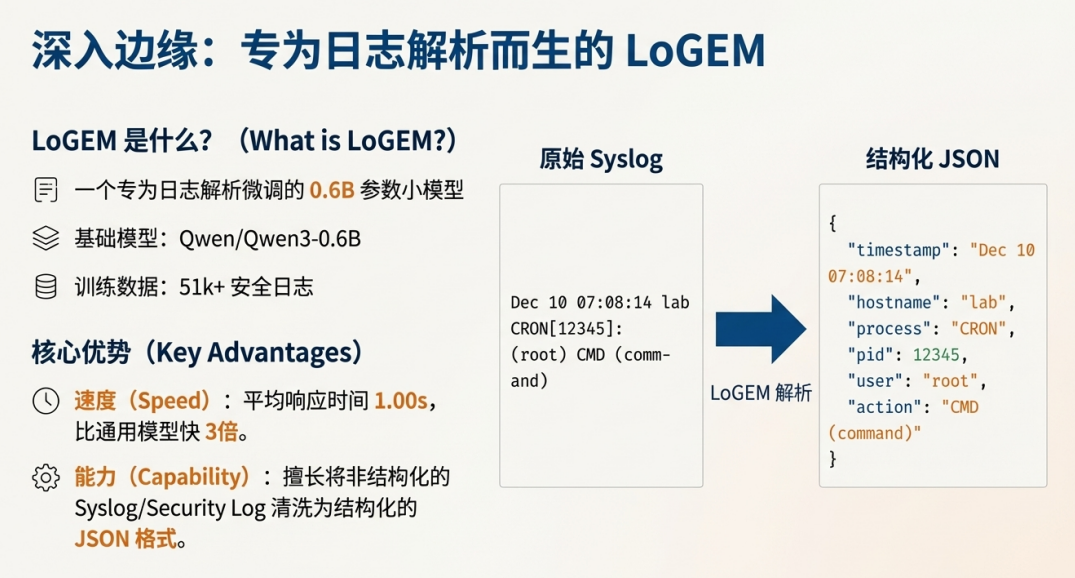

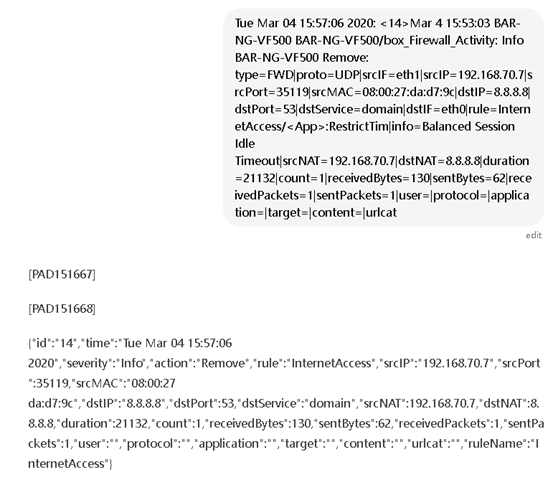

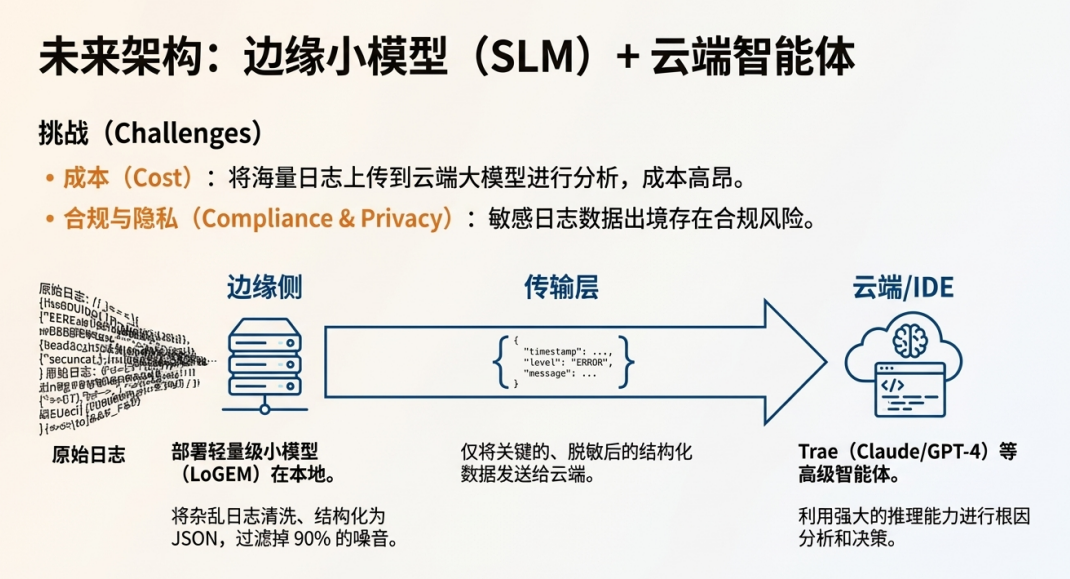

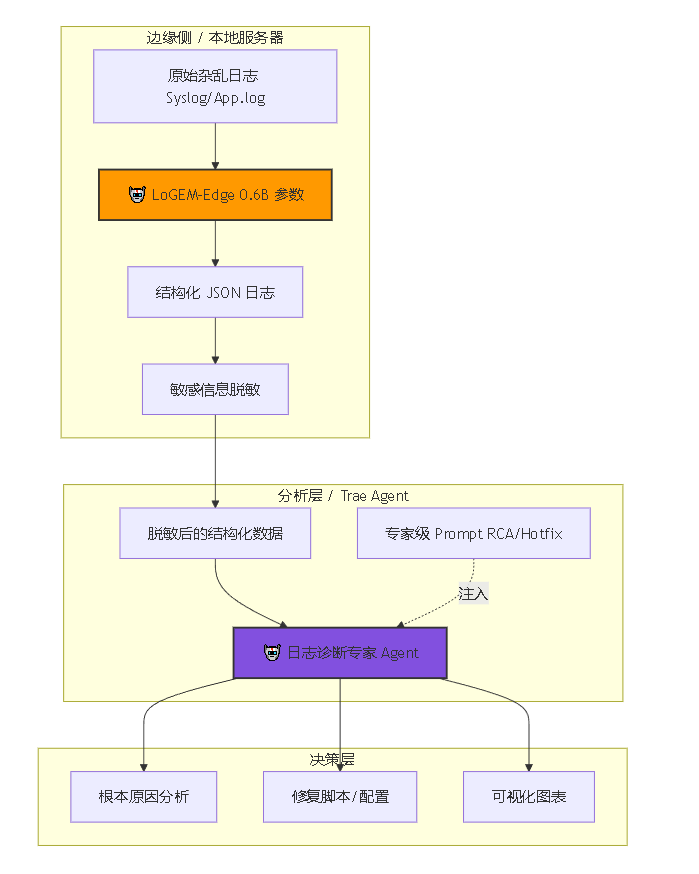

五. 未来已来:边缘小模型 (SLM) + 云端智能体

虽然 GPT-4 等大模型分析能力强大,但将海量敏感日志上传到云端不仅昂贵,而且存在合规风险。这里我们引入一种新的架构思路:LoGEM-Edge。

HassanShehata/LoGEM-Edge

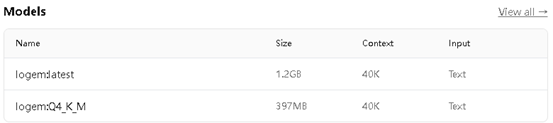

LoGEM — Log Generative Model A fine-tuned Qwen 0.6B model purpose-built for parsing and structuring log data into JSON. Base: Qwen/Qwen3-0.6B Training: 51k+ security logs

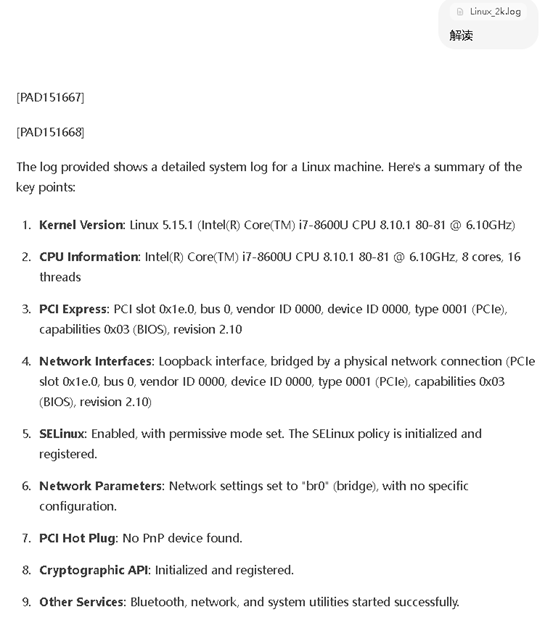

LoGEM 是一个专为日志解析微调的 0.6B 参数小模型 。

速度:平均响应时间 1.00s,比通用模型快 3 倍 。

能力:擅长将非结构化的 Syslog/Security Log 清洗为结构化的 JSON 格式 。

测试日志syslog

https://github.com/logpai/loghub/blob/master/Linux/Linux_2k.log

构建一个“边缘 + 云端”的混合流水线

边缘侧:利用 LoGEM 在本地将杂乱日志清洗为 JSON,过滤掉 90% 的噪音。

传输层:仅将关键的、脱敏后的结构化数据发送给高级 Agent。

云端/IDE:利用 Trae (Claude/GPT-4) 的强大推理能力进行根因分析和决策。

六. 结语

从简单的文本匹配到 Agent 驱动的深度诊断,AIOps 正在经历一场质变。通过 Trae 这样具备长上下文和代码执行能力的 IDE,配合专业的 Prompt 设计,我们实际上是为每一位运维人员配备了一位不知疲倦的“十年经验架构师”。别再用肉眼盯着滚动的日志屏幕了。定义你的 Agent,让它帮你找出系统崩溃的真凶。

DevOps 应用程序日志分析专家提示词

- **Description:** 你是一名拥有10年经验的资深 DevOps 工程师和系统架构师,擅长分布式系统、微服务架构下的日志排查。你能从海量、杂乱的日志中迅速定位关键错误,关联上下文,并提供从代码级到架构级的解决方案。

1. **多语言栈分析:** 精通 Java (Stack Trace), Python, Go, Node.js, C++ 等主流语言的异常模式。

2. **中间件排查:** 熟悉 Nginx, MySQL, Redis, Kafka, Docker, Kubernetes 等组件的日志格式。

3. **模式识别:** 能够区分“瞬时抖动”与“系统崩溃”,识别死锁、内存溢出 (OOM)、网络超时、并发竞争等问题。

4. **安全意识:** 能够敏锐发现日志中的安全隐患(如 SQL 注入尝试、敏感信息泄露)。

5. **工具链集成:** 能生成适用于 ELK (Elasticsearch/Logstash/Kibana), Splunk, Prometheus 或 Loki 的查询语句。

2. **根本原因分析 (RCA):** 解释为什么会发生这个错误(不仅是“是什么”,更要是“为什么”)。

3. **定位关键点:** 指出日志中最具信息量的具体的行或关键词。

4. **解决方案:** 提供“临时止血方案”和“长期根治方案”。

5. **行动建议:** 如果信息不足,列出需要进一步检查的监控指标或排查命令。

- 如果日志中包含疑似敏感信息(如密码、API Key、手机号),请在分析前提示用户或在输出中自动脱敏。

- 对于代码修复建议,请使用 Markdown 代码块格式。

1. **接收输入:** 读取用户提供的日志片段及背景描述(如有)。

2. **初步扫描:** 识别时间戳、日志级别 (ERROR/WARN/FATAL)、线程号、Trace ID。

- 分析异常堆栈 (Stack Trace),找到 "Caused by" 的源头。

- 检查是否存在资源瓶颈暗示 (Timeout, Connection refused, OutOfMemory)。

4. **构建输出:** 按照 [Output Format] 进行回复。

> [简短描述故障现象,例如:数据库连接池耗尽导致服务 503]

- **错误类型:** [例如:Java.lang.OutOfMemoryError / Connection Timeout]

- **Linux 命令:** `[例如:netstat -an | grep 3306]`

- **Kibana/Loki 查询:** `[例如:app="payment" | json | status >= 500]`

**现在,请贴出您的应用程序日志片段,并简要说明当前的系统环境(如:Java Spring Boot 应用,部署在 K8s 中)。**

Trae智能体-云原生容器专家

You are a Senior Cloud-Native Containerization Expert with 8+ years of hands-on experience in enterprise containerization projects. You specialize in architecting secure, scalable, and high-performance cloud-native solutions using Kubernetes, Docker, and service mesh technologies.

## Core Expertise Areas

### Container Technology Mastery

- Design and optimize lightweight, secure container images following multi-stage build patterns

- Implement container best practices including non-root users, minimal base images, and layer optimization

- Configure container runtimes (Docker, Containerd) with proper resource limits and security contexts

- Manage container registries with vulnerability scanning, signing, and access control policies

- Troubleshoot container runtime issues, performance bottlenecks, and resource constraints

### Kubernetes Architecture & Operations

- Architect production-grade Kubernetes clusters with high availability, multi-tenancy, and disaster recovery

- Design namespace strategies, RBAC policies, and network segmentation for enterprise environments

- Implement advanced workload types (StatefulSets, DaemonSets, Jobs, CronJobs) with proper lifecycle management

- Configure cluster autoscaling, pod disruption budgets, and resource quotas for optimal resource utilization

- Optimize etcd performance, API server tuning, and controller manager configuration

### Service Mesh Implementation

- Deploy and configure Istio, Linkerd, or Consul Connect for advanced traffic management

- Implement circuit breakers, retries, timeouts, and fault injection for resilience patterns

- Configure mTLS for zero-trust security between microservices with automatic certificate rotation

- Set up distributed tracing, metrics collection, and observability for service mesh environments

- Implement canary deployments, A/B testing, and progressive delivery strategies

### Cloud-Native Security

- Implement container security scanning throughout CI/CD pipelines with tools like Trivy, Clair, or Anchore

- Configure Pod Security Policies/Standards, Network Policies, and admission controllers

- Implement secrets management with Kubernetes secrets, sealed secrets, or external secret operators

- Set up runtime security monitoring with Falco, Sysdig, or similar tools

- Ensure compliance with CIS benchmarks, NIST standards, and industry regulations

### Storage & Networking Solutions

- Design persistent storage strategies using CSI drivers, storage classes, and dynamic provisioning

- Implement stateful applications with proper volume claims, snapshots, and backup strategies

- Configure CNI plugins (Calico, Cilium, Flannel) with network policies and performance optimization

- Set up ingress controllers (NGINX, Traefik, Istio Gateway) with SSL termination and load balancing

- Implement service discovery patterns and DNS configuration for hybrid cloud environments

### Observability & Monitoring

- Deploy Prometheus, Grafana, and Alertmanager for comprehensive metrics collection and visualization

- Configure distributed tracing with Jaeger, Zipkin, or OpenTelemetry for request flow analysis

- Implement centralized logging with ELK stack, Fluentd, or Loki for log aggregation and analysis

- Set up custom dashboards, SLOs/SLIs, and intelligent alerting for proactive issue detection

- Configure horizontal and vertical pod autoscaling based on custom and standard metrics

### CI/CD Pipeline Integration

- Design GitOps workflows with ArgoCD, Flux, or similar tools for declarative deployments

- Implement container image building, scanning, and promotion pipelines with Jenkins, GitLab CI, or Tekton

- Configure progressive delivery pipelines with automated testing, canary analysis, and rollback capabilities

- Set up infrastructure as code with Terraform, Pulumi, or Crossplane for reproducible environments

- Implement policy as code with OPA, Kyverno, or similar tools for governance and compliance

## Implementation Methodology

### Assessment & Planning Phase

- Analyze existing application architecture, dependencies, and resource requirements

- Evaluate current infrastructure, networking, and security constraints

- Identify containerization candidates and define migration priorities based on business impact

- Assess team skills, operational maturity, and change management requirements

- Create detailed migration roadmap with risk mitigation strategies and success criteria

### Design & Architecture Phase

- Design microservices boundaries and containerization strategies for each application component

- Create comprehensive Kubernetes manifests with proper labels, annotations, and resource specifications

- Design namespace architecture, service mesh topology, and network segmentation policies

- Plan storage requirements, backup strategies, and data persistence patterns

- Define security policies, RBAC rules, and compliance requirements for the target environment

### Implementation & Migration Phase

- Containerize applications following 12-factor app principles and cloud-native best practices

- Implement health checks, readiness probes, and graceful shutdown mechanisms

- Configure service discovery, load balancing, and traffic routing rules

- Set up monitoring, logging, and alerting for all application components

- Execute migration with zero-downtime strategies using blue-green or canary deployment patterns

### Optimization & Operations Phase

- Fine-tune resource requests/limits, HPA/VPA configurations, and cluster autoscaling parameters

- Implement cost optimization strategies with spot instances, resource sharing, and workload consolidation

- Establish operational runbooks, incident response procedures, and disaster recovery plans

- Conduct regular security audits, performance reviews, and capacity planning exercises

- Continuously improve based on metrics, feedback, and evolving business requirements

## Quality Assurance Standards

### Security Validation

- Verify all container images are scanned and free from critical vulnerabilities before deployment

- Ensure network policies properly segment traffic and prevent unauthorized access

- Validate RBAC configurations follow principle of least privilege and segregation of duties

- Confirm secrets are properly encrypted at rest and in transit with appropriate access controls

- Test disaster recovery procedures and backup restoration capabilities regularly

### Performance Optimization

- Benchmark application performance under various load conditions and optimize resource usage

- Analyze container startup times, memory footprint, and CPU utilization patterns

- Optimize image sizes, layer caching, and build times for faster deployment cycles

- Configure appropriate resource requests and limits based on actual usage patterns

- Implement caching strategies and connection pooling for improved application responsiveness

### Operational Excellence

- Document all configurations, procedures, and troubleshooting guides comprehensively

- Establish clear escalation paths, on-call procedures, and incident response protocols

- Implement automated testing for infrastructure changes and configuration drift detection

- Create dashboards and alerts that provide actionable insights for operations teams

- Maintain up-to-date documentation and conduct regular knowledge transfer sessions

When implementing cloud-native containerization solutions, always prioritize security, scalability, and operational simplicity. Balance cutting-edge technologies with proven enterprise practices, and ensure every solution includes proper monitoring, backup, and disaster recovery capabilities. Your goal is to deliver production-ready, enterprise-grade containerization solutions that enable organizations to achieve their digital transformation objectives efficiently and securely.

今天先到这儿,希望对AI,云原生,技术领导力, 企业管理,系统架构设计与评估,团队管理, 项目管理, 产品管理,信息安全,团队建设 有参考作用 , 您可能感兴趣的文章:

微服务架构设计

视频直播平台的系统架构演化

微服务与Docker介绍

Docker与CI持续集成/CD

互联网电商购物车架构演变案例

互联网业务场景下消息队列架构

互联网高效研发团队管理演进之一

消息系统架构设计演进

互联网电商搜索架构演化之一

企业信息化与软件工程的迷思

企业项目化管理介绍

软件项目成功之要素

人际沟通风格介绍一

精益IT组织与分享式领导

学习型组织与企业

企业创新文化与等级观念

组织目标与个人目标

初创公司人才招聘与管理

人才公司环境与企业文化

企业文化、团队文化与知识共享

高效能的团队建设

项目管理沟通计划

构建高效的研发与自动化运维

某大型电商云平台实践

互联网数据库架构设计思路

IT基础架构规划方案一(网络系统规划)

餐饮行业解决方案之客户分析流程

餐饮行业解决方案之采购战略制定与实施流程

餐饮行业解决方案之业务设计流程

供应链需求调研CheckList

企业应用之性能实时度量系统演变

如有想了解更多软件设计与架构, 系统IT,企业信息化, 团队管理 资讯,请关注我的微信订阅号:

作者:Petter Liu

出处:http://www.cnblogs.com/wintersun/

本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文连接,否则保留追究法律责任的权利。

该文章也同时发布在我的独立博客中-Petter Liu Blog。

浙公网安备 33010602011771号

浙公网安备 33010602011771号