摘要:

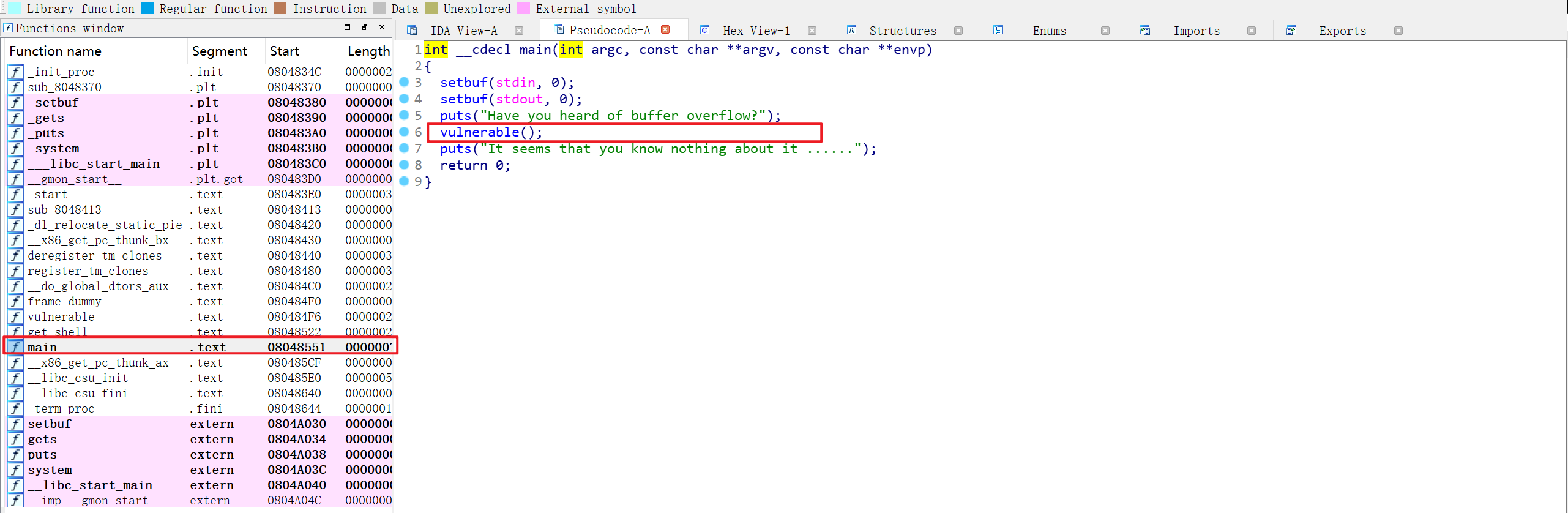

**静态分析** 找到main函数发现有一个明显的带有提示信息命名的函数  跟进去之后发现存在栈溢出漏洞 阅读全文

posted @ 2023-07-28 14:24

墨宸

阅读(45)

评论(0)

推荐(0)

摘要:

## 基本功能模块 功能模块命令如下: ```text cls: 清屏 standard: 标准模块,基本命令 crypto: 加密相关模块 sekurlsa: 与证书相关的模块 kerberos: kerberos模块 privilege: 提权相关模块 process: 进程相关模块 seriv 阅读全文

posted @ 2023-07-28 14:19

墨宸

阅读(231)

评论(0)

推荐(0)

摘要:

# 文件上传黑名单绕过 php服务器,.php文件被禁止上传,可以尝试以下文件后缀 ``` .php .php3 .php4 .php5 .phtml ``` # 提权 - 查找具有suid权限的文件 ```shell find / -perm -u=s -type f 2>/dev/null `` 阅读全文

posted @ 2023-07-28 14:16

墨宸

阅读(41)

评论(0)

推荐(0)

摘要:

**PowerUp.ps1** Powerup是本地特权提升的一些调用方法,功能相当强大,拥有众多实用的脚本来帮助我们寻找目标主机Windows服务漏洞进行提权,也是 PowerShell Empire和PowerSploit 的一部分 本题中我们使用了HFS2.3的远程命令执行漏洞拿到了bill用 阅读全文

posted @ 2023-07-28 14:15

墨宸

阅读(60)

评论(0)

推荐(0)

摘要:

**端口扫描** 通过nmap扫描和fscan扫描(这两个扫描器端口扫描结果有差异)可以获得如下开放端口信息 ``` 10.10.240.208:445 open 10.10.240.208:139 open 10.10.240.208:80 open ``` **smb服务利用** - 通过枚举s 阅读全文

posted @ 2023-07-28 14:14

墨宸

阅读(93)

评论(0)

推荐(0)

摘要:

**nmap端口扫描** ``` PORT STATE SERVICE REASON VERSION 21/tcp open ftp syn-ack ttl 63 ProFTPD 1.3.5 22/tcp open ssh syn-ack ttl 63 OpenSSH 7.2p2 Ubuntu 4u 阅读全文

posted @ 2023-07-28 14:09

墨宸

阅读(46)

评论(0)

推荐(0)

摘要:

**初始访问** - 目标web服务BlogEngine管理页面存在暴力破解漏洞并且存在弱密码,通过暴力破解获取到账户名和密码:`admin:1qaz2wsx` - 根据BlogEngine(3.3.6.0)的版本号,在exploit-db上搜索,发现曾存在历史漏洞CVE-2019-6714,根据公 阅读全文

posted @ 2023-07-28 14:06

墨宸

阅读(75)

评论(0)

推荐(0)

摘要:

**权限提升** - 以agent47用户ssh登录到服务器后查看本地开放端口,看到10000端口有服务开放 ``` agent47@gamezone:~$ ss -tulpn Netid State Recv-Q Send-Q Local Address:Port Peer Address:Por 阅读全文

posted @ 2023-07-28 14:05

墨宸

阅读(31)

评论(0)

推荐(0)

摘要:

**初始访问** - 端口扫描发现开放80端口 ``` ┌──(root💀kali)-[~/桌面] └─# nmap -sS -sV -F 10.10.12.196 Starting Nmap 7.93 ( https://nmap.org ) at 2023-07-22 10:29 CST Nm 阅读全文

posted @ 2023-07-28 14:03

墨宸

阅读(156)

评论(0)

推荐(0)

摘要:

**初始访问** Jenkins未授权访问漏洞 在管理面板输入admin:admin(账号:密码)即可进入管理页面 管理页面Manage Jenkins-->Script Console模块存在任意命令执行的能力

评论(1)

推荐(2)

浙公网安备 33010602011771号

浙公网安备 33010602011771号