摘要:

Early Bird是一种简单而强大的技术,Early Bird本质上是一种APC注入与线程劫持的变体,由于线程初始化时会调用ntdll未导出函数NtTestAlert,该函数会清空并处理APC队列,所以注入的代码通常在进程的主线程的入口点之前运行并接管进程控制权 执行流程: - 创建一个挂起的进程 阅读全文

posted @ 2023-07-28 15:02

墨宸

阅读(464)

评论(0)

推荐(0)

摘要:

## 整体分析 整体思路: - 给系统安装鼠标消息钩子做dll注入 - 成功注入之后,使用内联hook技术hook OpenProcess以及TerminateProcess - 当任务管理器需要关闭进程的时候,会先调用OpenProcess打开进程,再调用TerminateProcess结束进程。 阅读全文

posted @ 2023-07-28 15:01

墨宸

阅读(799)

评论(0)

推荐(0)

摘要:

开局一个输入框,破解条件就是输入正确的密码  首先随便输入一个看下提示信息

评论(0)

推荐(0)

摘要:

先说坑点,之前一直有x32dbg在调,没发现反汇编代码的不同造成的影响,在做这一题的时候,被坑的有点惨。 这是od的反汇编代码

评论(0)

推荐(0)

摘要:

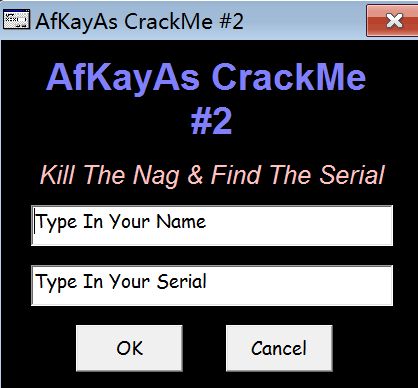

这题需要输入正确的用户名和序列号才能通过  使用peid查下,发现是vb的程序

评论(0)

推荐(0)

摘要:

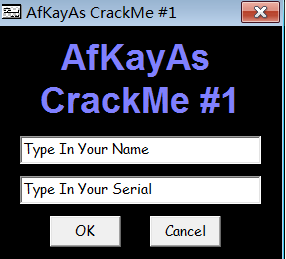

这题需要输入用户名和序列号通关  由于知道这是个vb的程序,所以直接尝试用VB Decompiler打开 阅读全文

posted @ 2023-07-28 14:51

墨宸

阅读(22)

评论(0)

推荐(0)

摘要:

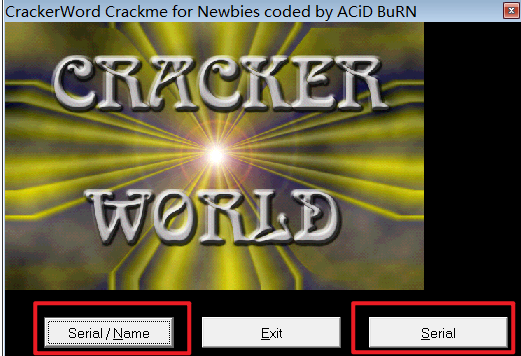

这题共分为两个部分,一个是需要输入用户名和序列号才能过关的,另一个是只需要序列号就能过关的  只需要序列号 阅读全文

posted @ 2023-07-28 14:48

墨宸

阅读(59)

评论(0)

推荐(0)

摘要:

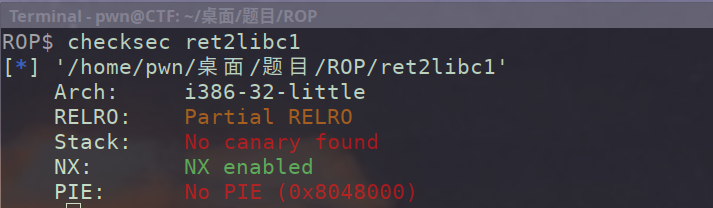

# ret2libc1 **安全属性检查** 没有开启canary保护和pie  **文件属性检查** 阅读全文

posted @ 2023-07-28 14:37

墨宸

阅读(369)

评论(0)

推荐(0)

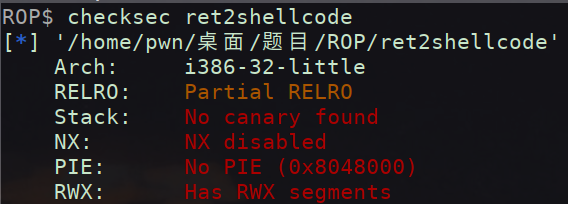

摘要:

**检查安全属性** 可以看到有关栈的保护措施都关掉了,而且具有可读可写可执行的区域  **静态分析** 阅读全文

posted @ 2023-07-28 14:33

墨宸

阅读(107)

评论(0)

推荐(0)

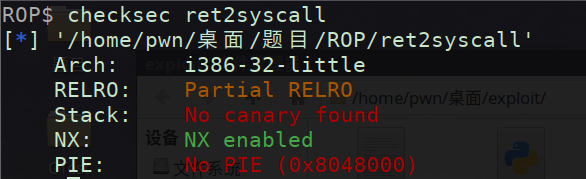

摘要:

**安全属性检查** 无栈溢出保护,且关闭了PIE  **文件属性检查** 32位elf文件可执行程序,静 阅读全文

posted @ 2023-07-28 14:30

墨宸

阅读(118)

评论(0)

推荐(0)

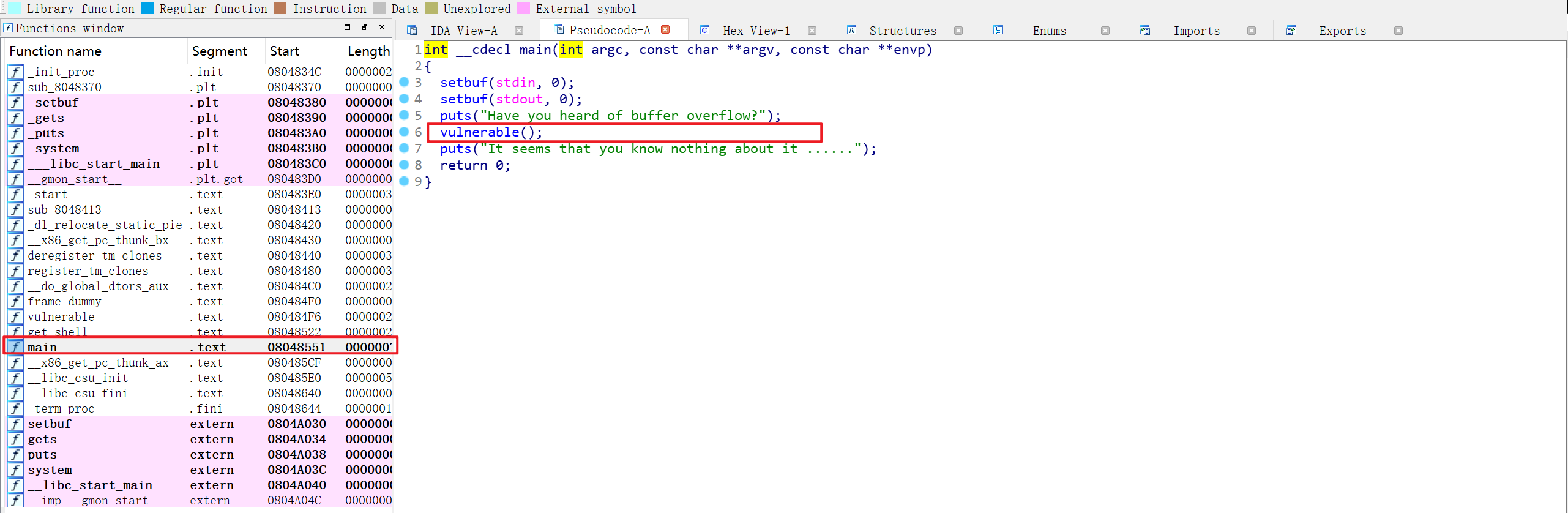

摘要:

**静态分析** 找到main函数发现有一个明显的带有提示信息命名的函数  跟进去之后发现存在栈溢出漏洞 阅读全文

posted @ 2023-07-28 14:24

墨宸

阅读(45)

评论(0)

推荐(0)

摘要:

## 基本功能模块 功能模块命令如下: ```text cls: 清屏 standard: 标准模块,基本命令 crypto: 加密相关模块 sekurlsa: 与证书相关的模块 kerberos: kerberos模块 privilege: 提权相关模块 process: 进程相关模块 seriv 阅读全文

posted @ 2023-07-28 14:19

墨宸

阅读(231)

评论(0)

推荐(0)

摘要:

# 文件上传黑名单绕过 php服务器,.php文件被禁止上传,可以尝试以下文件后缀 ``` .php .php3 .php4 .php5 .phtml ``` # 提权 - 查找具有suid权限的文件 ```shell find / -perm -u=s -type f 2>/dev/null `` 阅读全文

posted @ 2023-07-28 14:16

墨宸

阅读(41)

评论(0)

推荐(0)

摘要:

**PowerUp.ps1** Powerup是本地特权提升的一些调用方法,功能相当强大,拥有众多实用的脚本来帮助我们寻找目标主机Windows服务漏洞进行提权,也是 PowerShell Empire和PowerSploit 的一部分 本题中我们使用了HFS2.3的远程命令执行漏洞拿到了bill用 阅读全文

posted @ 2023-07-28 14:15

墨宸

阅读(60)

评论(0)

推荐(0)

摘要:

**端口扫描** 通过nmap扫描和fscan扫描(这两个扫描器端口扫描结果有差异)可以获得如下开放端口信息 ``` 10.10.240.208:445 open 10.10.240.208:139 open 10.10.240.208:80 open ``` **smb服务利用** - 通过枚举s 阅读全文

posted @ 2023-07-28 14:14

墨宸

阅读(93)

评论(0)

推荐(0)

摘要:

**nmap端口扫描** ``` PORT STATE SERVICE REASON VERSION 21/tcp open ftp syn-ack ttl 63 ProFTPD 1.3.5 22/tcp open ssh syn-ack ttl 63 OpenSSH 7.2p2 Ubuntu 4u 阅读全文

posted @ 2023-07-28 14:09

墨宸

阅读(46)

评论(0)

推荐(0)

摘要:

**初始访问** - 目标web服务BlogEngine管理页面存在暴力破解漏洞并且存在弱密码,通过暴力破解获取到账户名和密码:`admin:1qaz2wsx` - 根据BlogEngine(3.3.6.0)的版本号,在exploit-db上搜索,发现曾存在历史漏洞CVE-2019-6714,根据公 阅读全文

posted @ 2023-07-28 14:06

墨宸

阅读(75)

评论(0)

推荐(0)

摘要:

**权限提升** - 以agent47用户ssh登录到服务器后查看本地开放端口,看到10000端口有服务开放 ``` agent47@gamezone:~$ ss -tulpn Netid State Recv-Q Send-Q Local Address:Port Peer Address:Por 阅读全文

posted @ 2023-07-28 14:05

墨宸

阅读(31)

评论(0)

推荐(0)

摘要:

**初始访问** - 端口扫描发现开放80端口 ``` ┌──(root💀kali)-[~/桌面] └─# nmap -sS -sV -F 10.10.12.196 Starting Nmap 7.93 ( https://nmap.org ) at 2023-07-22 10:29 CST Nm 阅读全文

posted @ 2023-07-28 14:03

墨宸

阅读(156)

评论(0)

推荐(0)

摘要:

**初始访问** Jenkins未授权访问漏洞 在管理面板输入admin:admin(账号:密码)即可进入管理页面 管理页面Manage Jenkins-->Script Console模块存在任意命令执行的能力

评论(1)

推荐(2)

浙公网安备 33010602011771号

浙公网安备 33010602011771号