会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

moqiuliya

博客园

首页

新随笔

联系

订阅

管理

2026年2月17日

C14-2026.2.17

摘要: 1.搭建encrypt-labs靶场,复现AES加密绕过 2.搭建encrypt-labs靶场,复现加签绕过实验 3.搭建内网渗透靶场

阅读全文

posted @ 2026-02-17 17:08 moqiuliya

阅读(3)

评论(0)

推荐(0)

2026年2月3日

C14-2026.2.3

摘要: 1.使用burp越权检测插件auth_analyzer测试pichachu垂直越权漏洞 2.使用超级弱口令检查工具检查mysql、ssh弱口令 3.用插captcha-killer-modified件爆破带验证码的网站后台 无法识别验证码,更换ddddocr版本,结果同上 4.复现文件上传绕过安全狗

阅读全文

posted @ 2026-02-03 15:44 moqiuliya

阅读(7)

评论(0)

推荐(0)

2026年1月27日

C14-2026.1.27

摘要: 1.复现weblogic弱口令漏洞并getshell 2.使用goby工具扫描weblogic漏洞 3.复现thinkphp 5.x命令执行漏洞、shiro反序列化漏洞并植入内存马,蚁剑连接 4.复现phpmyadmin弱口令并利用日志getshell

阅读全文

posted @ 2026-01-27 16:59 moqiuliya

阅读(4)

评论(0)

推荐(0)

2026年1月22日

C14-2026.1.21

摘要: 1. 远程执行漏洞原理: 后台服务器将用户可控的、未经严格过滤的输入,直接或间接地拼接到操作系统的命令中并执行 LEVEL:LOW LEVEL:MEDIUN LEVEL:HIGH 分析代码 '| '管道符号后有空格,输入命令时删除空格,即可实现绕过 2. 文件包含漏洞原理: 浏览器在引入(包含)外部

阅读全文

posted @ 2026-01-22 17:28 moqiuliya

阅读(3)

评论(0)

推荐(0)

2026年1月18日

C14-2026.1.18

摘要: XSS原理 XSS(跨站脚本攻击)漏洞是一种常见的安全漏洞,其原理是攻击者通过向网页中注入恶意脚本代码 (JavaScript代码) ,当其他用户访问该页面时,浏览器会执行这些脚本,从而盗取用户信息(如Cookie)、劫持会话或进行其他恶意操作。XSS的本质是Web应用对用户输入缺乏充分的验证和过滤

阅读全文

posted @ 2026-01-18 16:27 moqiuliya

阅读(21)

评论(0)

推荐(0)

2025年12月31日

C14-2025.12.31

摘要: 1.搜集magedu.com的子域名并使用指纹识别工具探测magedu.com采用的建站模板 2.使用nmap探测124.221.131.194开放的全部端口和服务指纹 3.SQL注入漏洞的原理: SQL 注入是由于应用程序对用户输入数据未做充分过滤或转义,导致攻击者可通过构造恶意输入,将 SQL

阅读全文

posted @ 2025-12-31 11:18 moqiuliya

阅读(8)

评论(0)

推荐(0)

2025年12月21日

C14-2025.12.21

摘要: 1.使用burp对http://testphp.vulnweb.com/ 进行主动扫描 2.使用burp的intruder模块,对http://testphp.vulnweb.com/ 靶场中的登录接口进行暴力破解 3.熟悉MingDong插件的使用 在phpstudy搭建的网站中植入一句话木马并练

阅读全文

posted @ 2025-12-21 07:21 moqiuliya

阅读(6)

评论(0)

推荐(0)

2025年12月20日

C14-2025.12.20

摘要: CVE-2017-12615漏洞环境 使用蚁剑生成webshell并结合burp上传到CVE-2017-12615靶场中,并使用蚁剑连接 使用awvs对http://testphp.vulnweb.com/ 进行扫描 使用Appscan对http://testphp.vulnweb.com/ 进行扫

阅读全文

posted @ 2025-12-20 04:43 moqiuliya

阅读(2)

评论(0)

推荐(0)

2025年12月3日

C14-2025.12.3

摘要: 分析dvwa靶场的登录包 Post /login.php HTTP/1.1 请求行 Host: dvwa.com 请求头 Cookie:security==impossible; PHpSESSID=3gdjcti08usdevSh065iqd3pvv 存储的会话信息 username=admins

阅读全文

posted @ 2025-12-03 18:00 moqiuliya

阅读(8)

评论(0)

推荐(0)

2025年11月26日

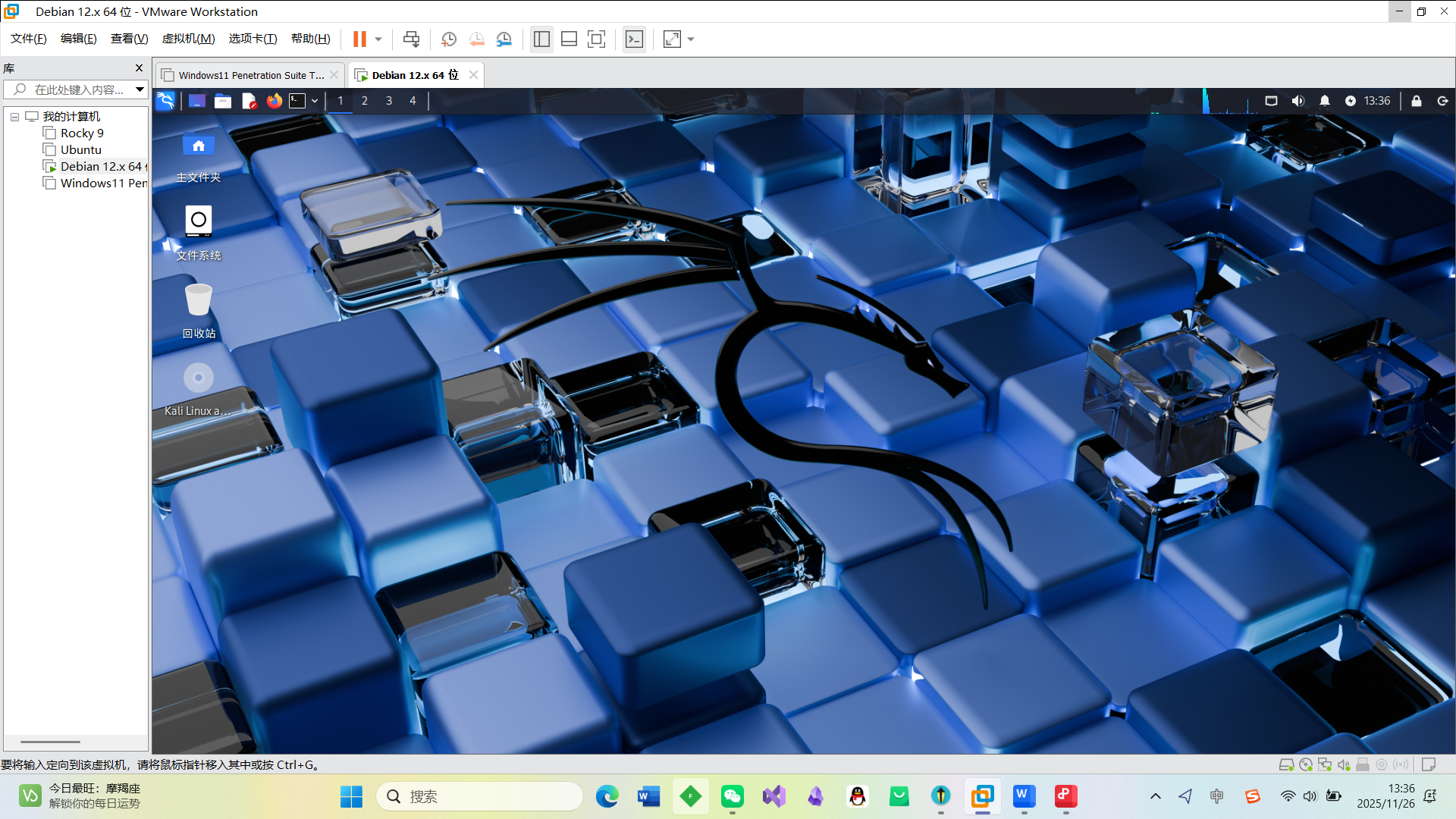

C14-2025.11.22

摘要:

评论(0)

推荐(0)

公告