摘要:  ##一、环境准备 Kali:192.168.56.101 靶机:192.168.56.103 ##二、开始复现 ###1.信息收集 首先在kali中使用arp-scan进行一下主机探活 arp-scan -l 发现192.168.56.103,使用nmap进行扫描查看开启的端口和服务 nmap -s 阅读全文

##一、环境准备 Kali:192.168.56.101 靶机:192.168.56.103 ##二、开始复现 ###1.信息收集 首先在kali中使用arp-scan进行一下主机探活 arp-scan -l 发现192.168.56.103,使用nmap进行扫描查看开启的端口和服务 nmap -s 阅读全文

##一、环境准备 Kali:192.168.56.101 靶机:192.168.56.103 ##二、开始复现 ###1.信息收集 首先在kali中使用arp-scan进行一下主机探活 arp-scan -l 发现192.168.56.103,使用nmap进行扫描查看开启的端口和服务 nmap -s 阅读全文

##一、环境准备 Kali:192.168.56.101 靶机:192.168.56.103 ##二、开始复现 ###1.信息收集 首先在kali中使用arp-scan进行一下主机探活 arp-scan -l 发现192.168.56.103,使用nmap进行扫描查看开启的端口和服务 nmap -s 阅读全文

posted @ 2022-03-08 17:38

CHOSEN1K08

阅读(256)

评论(0)

推荐(0)

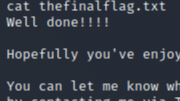

##简介 Spring Cloud Gateway是Spring中的一个API网关。其3.1.0及3.0.6版本(包含)以前存在一处SpEL表达式注入漏洞,当攻击者可以访问Actuator API的情况下,将可以利用该漏洞执行任意命令。 影响范围: Spring Cloud Gateway 3.1.

##简介 Spring Cloud Gateway是Spring中的一个API网关。其3.1.0及3.0.6版本(包含)以前存在一处SpEL表达式注入漏洞,当攻击者可以访问Actuator API的情况下,将可以利用该漏洞执行任意命令。 影响范围: Spring Cloud Gateway 3.1.  ##漏洞简介 rsync(remote synchronize)——Linux下实现远程同步功能的软件,能同步更新两处计算机的文件及目录。在同步文件时,可以保持源文件的权限、时间、软硬链接等附加信息。常被用于在内网进行源代码的分发及同步更新,因此使用人群多为开发人员;而开发人员安全意识薄弱、安全技能

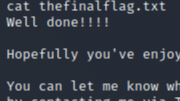

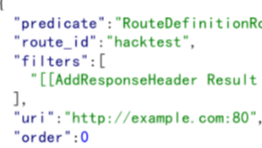

##漏洞简介 rsync(remote synchronize)——Linux下实现远程同步功能的软件,能同步更新两处计算机的文件及目录。在同步文件时,可以保持源文件的权限、时间、软硬链接等附加信息。常被用于在内网进行源代码的分发及同步更新,因此使用人群多为开发人员;而开发人员安全意识薄弱、安全技能  ##一、环境准备 1.靶机:下载靶机,导入到VirtualBox,这个由于版本问题,靶机可能启动不了,需要把USB设置为如下图。 2.攻击机:kali(VM)192.168.56.101,设置为和靶机同一网段 ##二、开始复现 ###1.信息收集 使用netdiscover或者arp-scan -l

##一、环境准备 1.靶机:下载靶机,导入到VirtualBox,这个由于版本问题,靶机可能启动不了,需要把USB设置为如下图。 2.攻击机:kali(VM)192.168.56.101,设置为和靶机同一网段 ##二、开始复现 ###1.信息收集 使用netdiscover或者arp-scan -l  ##一、环境准备 下载地址:https://www.vulnhub.com/entry/jangow-101,754/ 下载靶机,导入到virtualBox里面直接启动,注意靶机要和kali在同一网段,不然无法收到反弹的shell,设置同一网段 靶机地址:192.168.56.118 攻击机:kal

##一、环境准备 下载地址:https://www.vulnhub.com/entry/jangow-101,754/ 下载靶机,导入到virtualBox里面直接启动,注意靶机要和kali在同一网段,不然无法收到反弹的shell,设置同一网段 靶机地址:192.168.56.118 攻击机:kal  浙公网安备 33010602011771号

浙公网安备 33010602011771号