随笔分类 - ctf-wp

在线靶场以及比赛wp

摘要: 前言 靶场地址:www.ctfhub.com 综合过滤练习 点击查看代码 <?php $res = FALSE; if (isset($_GET['ip']) && $_GET['ip']) { $ip = $_GET['ip']; $m = []; if (!preg_match_all("/(\

阅读全文

前言 靶场地址:www.ctfhub.com 综合过滤练习 点击查看代码 <?php $res = FALSE; if (isset($_GET['ip']) && $_GET['ip']) { $ip = $_GET['ip']; $m = []; if (!preg_match_all("/(\

阅读全文

前言 靶场地址:www.ctfhub.com 综合过滤练习 点击查看代码 <?php $res = FALSE; if (isset($_GET['ip']) && $_GET['ip']) { $ip = $_GET['ip']; $m = []; if (!preg_match_all("/(\

阅读全文

前言 靶场地址:www.ctfhub.com 综合过滤练习 点击查看代码 <?php $res = FALSE; if (isset($_GET['ip']) && $_GET['ip']) { $ip = $_GET['ip']; $m = []; if (!preg_match_all("/(\

阅读全文

摘要:![[LitCTF 2023]Ping](https://img2024.cnblogs.com/blog/2830174/202401/2830174-20240104134947605-25299378.png) [LitCTF 2023]Ping 前言 平台:https://www.nssctf.cn/ [LitCTF 2023]Ping 访问题目 ping一下本地地址 拼接执行命令 题目标签中也说了是前端过滤,可以直接关闭前端js 当前目录没有flag,在根目录发现flag 127.0.0.1|ls /

阅读全文

[LitCTF 2023]Ping 前言 平台:https://www.nssctf.cn/ [LitCTF 2023]Ping 访问题目 ping一下本地地址 拼接执行命令 题目标签中也说了是前端过滤,可以直接关闭前端js 当前目录没有flag,在根目录发现flag 127.0.0.1|ls /

阅读全文

![[LitCTF 2023]Ping](https://img2024.cnblogs.com/blog/2830174/202401/2830174-20240104134947605-25299378.png) [LitCTF 2023]Ping 前言 平台:https://www.nssctf.cn/ [LitCTF 2023]Ping 访问题目 ping一下本地地址 拼接执行命令 题目标签中也说了是前端过滤,可以直接关闭前端js 当前目录没有flag,在根目录发现flag 127.0.0.1|ls /

阅读全文

[LitCTF 2023]Ping 前言 平台:https://www.nssctf.cn/ [LitCTF 2023]Ping 访问题目 ping一下本地地址 拼接执行命令 题目标签中也说了是前端过滤,可以直接关闭前端js 当前目录没有flag,在根目录发现flag 127.0.0.1|ls /

阅读全文

摘要: 前言 平台:https://www.nssctf.cn/ [陇剑杯 2021]日志分析(问1) 点击查看题目描述 题目描述: 单位某应用程序被攻击,请分析日志,进行作答: 网络存在源码泄漏,源码文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)。得到的flag请使用N

阅读全文

前言 平台:https://www.nssctf.cn/ [陇剑杯 2021]日志分析(问1) 点击查看题目描述 题目描述: 单位某应用程序被攻击,请分析日志,进行作答: 网络存在源码泄漏,源码文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)。得到的flag请使用N

阅读全文

前言 平台:https://www.nssctf.cn/ [陇剑杯 2021]日志分析(问1) 点击查看题目描述 题目描述: 单位某应用程序被攻击,请分析日志,进行作答: 网络存在源码泄漏,源码文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)。得到的flag请使用N

阅读全文

前言 平台:https://www.nssctf.cn/ [陇剑杯 2021]日志分析(问1) 点击查看题目描述 题目描述: 单位某应用程序被攻击,请分析日志,进行作答: 网络存在源码泄漏,源码文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)。得到的flag请使用N

阅读全文

摘要: Web 源码!启动! 开启环境 发现右键被禁用view-source:访问环境查看源码 NSSCTF{3d183ccd-e137-4318-ab35-8f5d35b691a8} webshell是啥捏 GET传参👽这个外星人直接执行命令 FSCTF{h3llo_ctfe2_5ign_in_webs

阅读全文

Web 源码!启动! 开启环境 发现右键被禁用view-source:访问环境查看源码 NSSCTF{3d183ccd-e137-4318-ab35-8f5d35b691a8} webshell是啥捏 GET传参👽这个外星人直接执行命令 FSCTF{h3llo_ctfe2_5ign_in_webs

阅读全文

Web 源码!启动! 开启环境 发现右键被禁用view-source:访问环境查看源码 NSSCTF{3d183ccd-e137-4318-ab35-8f5d35b691a8} webshell是啥捏 GET传参👽这个外星人直接执行命令 FSCTF{h3llo_ctfe2_5ign_in_webs

阅读全文

Web 源码!启动! 开启环境 发现右键被禁用view-source:访问环境查看源码 NSSCTF{3d183ccd-e137-4318-ab35-8f5d35b691a8} webshell是啥捏 GET传参👽这个外星人直接执行命令 FSCTF{h3llo_ctfe2_5ign_in_webs

阅读全文

摘要: MISC [签到]Welcome SICTF{Welcome_to_SICTF2023_#Round2} PWN [签到]Shop 你听说过在C语言中的int型数据吗? 看描述怀疑整数溢出,选择序号那块没得溢出,买直接flag,肯定买-1个,溢出成功 flag:SICTF{b4d12fd3-d433

阅读全文

MISC [签到]Welcome SICTF{Welcome_to_SICTF2023_#Round2} PWN [签到]Shop 你听说过在C语言中的int型数据吗? 看描述怀疑整数溢出,选择序号那块没得溢出,买直接flag,肯定买-1个,溢出成功 flag:SICTF{b4d12fd3-d433

阅读全文

MISC [签到]Welcome SICTF{Welcome_to_SICTF2023_#Round2} PWN [签到]Shop 你听说过在C语言中的int型数据吗? 看描述怀疑整数溢出,选择序号那块没得溢出,买直接flag,肯定买-1个,溢出成功 flag:SICTF{b4d12fd3-d433

阅读全文

MISC [签到]Welcome SICTF{Welcome_to_SICTF2023_#Round2} PWN [签到]Shop 你听说过在C语言中的int型数据吗? 看描述怀疑整数溢出,选择序号那块没得溢出,买直接flag,肯定买-1个,溢出成功 flag:SICTF{b4d12fd3-d433

阅读全文

摘要: bugku_文件上传 payload 点击查看payload POST /index.php HTTP/1.1 Host: 114.67.175.224:16103 Content-Length: 308 Cache-Control: max-age=0 Upgrade-Insecure-Reque

阅读全文

bugku_文件上传 payload 点击查看payload POST /index.php HTTP/1.1 Host: 114.67.175.224:16103 Content-Length: 308 Cache-Control: max-age=0 Upgrade-Insecure-Reque

阅读全文

bugku_文件上传 payload 点击查看payload POST /index.php HTTP/1.1 Host: 114.67.175.224:16103 Content-Length: 308 Cache-Control: max-age=0 Upgrade-Insecure-Reque

阅读全文

bugku_文件上传 payload 点击查看payload POST /index.php HTTP/1.1 Host: 114.67.175.224:16103 Content-Length: 308 Cache-Control: max-age=0 Upgrade-Insecure-Reque

阅读全文

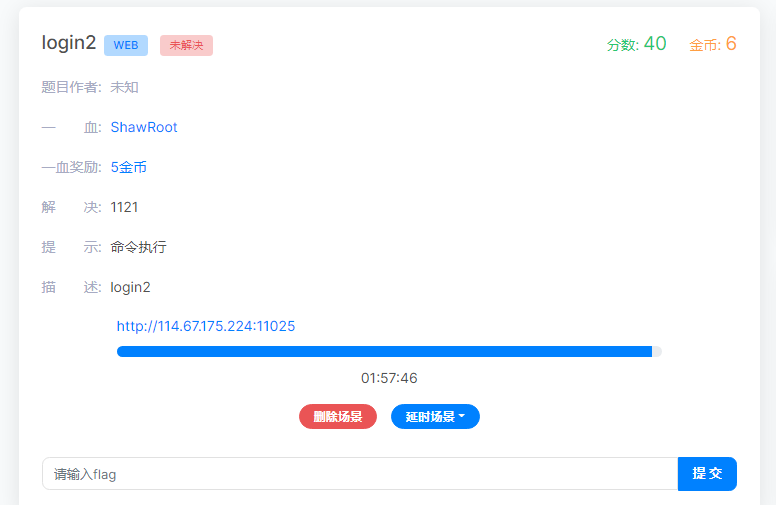

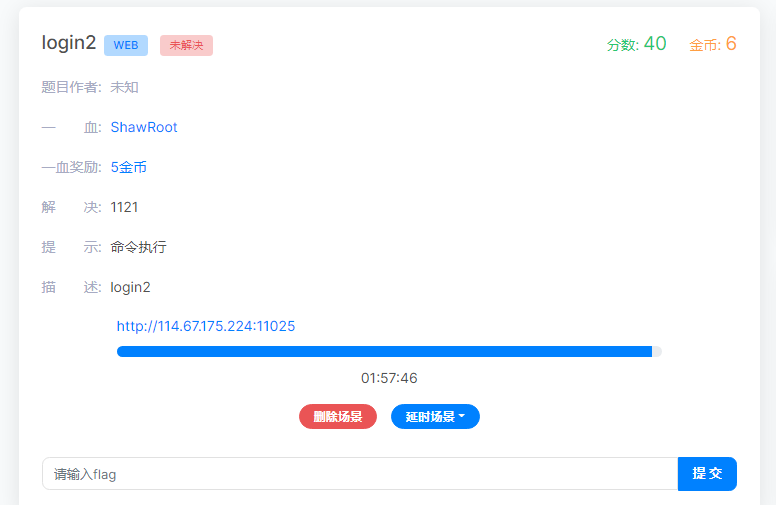

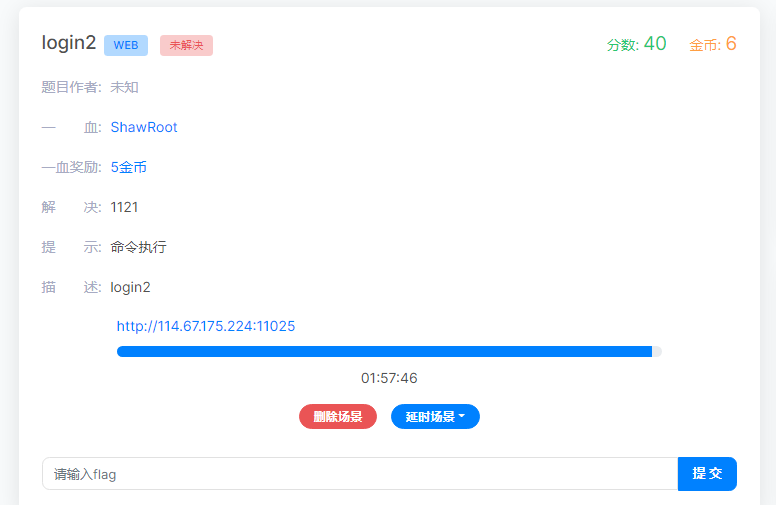

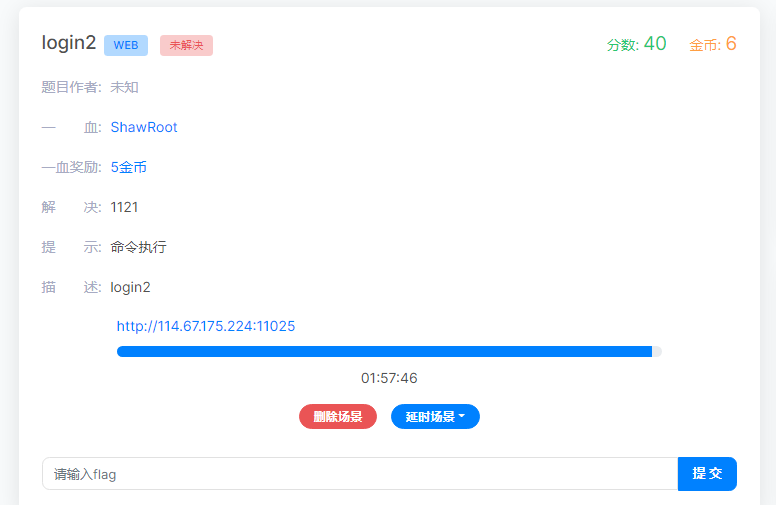

摘要: # 前言 在线靶场地址:https://ctf.bugku.com/ # login2  ## 查看题目

阅读全文

# 前言 在线靶场地址:https://ctf.bugku.com/ # login2  ## 查看题目

阅读全文

# 前言 在线靶场地址:https://ctf.bugku.com/ # login2  ## 查看题目

阅读全文

# 前言 在线靶场地址:https://ctf.bugku.com/ # login2  ## 查看题目

阅读全文

摘要: # Command Injection ## 漏洞定义 用户可以执行恶意代码语句,在实战中危害比较高,也称作命令执行,一般属于高危漏洞 ## | 命令管道符 格式:第一条命令 | 第二条命令 || 第三条命令...] 将第一条命令的结果作为第二条命令的参数来使用 ps -aux | grep "ss

阅读全文

# Command Injection ## 漏洞定义 用户可以执行恶意代码语句,在实战中危害比较高,也称作命令执行,一般属于高危漏洞 ## | 命令管道符 格式:第一条命令 | 第二条命令 || 第三条命令...] 将第一条命令的结果作为第二条命令的参数来使用 ps -aux | grep "ss

阅读全文

# Command Injection ## 漏洞定义 用户可以执行恶意代码语句,在实战中危害比较高,也称作命令执行,一般属于高危漏洞 ## | 命令管道符 格式:第一条命令 | 第二条命令 || 第三条命令...] 将第一条命令的结果作为第二条命令的参数来使用 ps -aux | grep "ss

阅读全文

# Command Injection ## 漏洞定义 用户可以执行恶意代码语句,在实战中危害比较高,也称作命令执行,一般属于高危漏洞 ## | 命令管道符 格式:第一条命令 | 第二条命令 || 第三条命令...] 将第一条命令的结果作为第二条命令的参数来使用 ps -aux | grep "ss

阅读全文

摘要: # Brute Force 概述:利用暴力破解(跑字典)去获得登录权限 # low 漏洞描述:通过get请求获取usename和passwd,可以使用burp的暴力破解或者使用万能密码 'or '1'='1 ## 暴力破解 ### 漏洞利用 1. 首先随便输入账号密码点击login打开拦截抓包  # Brute Force 概述:利用暴力破解(跑字典)去获得登录权限 # low 漏洞描述:通过get请求获取usename和passwd,可以使用burp的暴力破解或者使用万能密码 'or '1'='1 ## 暴力破解 ### 漏洞利用 1. 首先随便输入账号密码点击login打开拦截抓包  前言 菜狗依旧做不动,只能做做简单的题目 期待一手tj师傅2024年的LitCTF MISC 签到 LitCTF{Welcome_t0_LitCTF2023} What_1s_BASE (初级) 解码 LitCTF{KFC_Cr4zy_Thur3day_V_me_50} Take me hand (

阅读全文

前言 菜狗依旧做不动,只能做做简单的题目 期待一手tj师傅2024年的LitCTF MISC 签到 LitCTF{Welcome_t0_LitCTF2023} What_1s_BASE (初级) 解码 LitCTF{KFC_Cr4zy_Thur3day_V_me_50} Take me hand (

阅读全文

前言 菜狗依旧做不动,只能做做简单的题目 期待一手tj师傅2024年的LitCTF MISC 签到 LitCTF{Welcome_t0_LitCTF2023} What_1s_BASE (初级) 解码 LitCTF{KFC_Cr4zy_Thur3day_V_me_50} Take me hand (

阅读全文

前言 菜狗依旧做不动,只能做做简单的题目 期待一手tj师傅2024年的LitCTF MISC 签到 LitCTF{Welcome_t0_LitCTF2023} What_1s_BASE (初级) 解码 LitCTF{KFC_Cr4zy_Thur3day_V_me_50} Take me hand (

阅读全文

摘要: 前言 在学习web安全的过程中,靶场是必不可少的,毕竟在计算机界,任何理论知识都不如实操同时也不可能提供真实企业环境去练习,这个时候靶场就起到极其重要的作用。 靶场就是人为提供的带有安全漏洞的服务,每一个学习者都可以在本地快速搭建来实操,回溯漏洞的发生原理以及操作方式。DVWA靶场呢就是一个可以通过

阅读全文

前言 在学习web安全的过程中,靶场是必不可少的,毕竟在计算机界,任何理论知识都不如实操同时也不可能提供真实企业环境去练习,这个时候靶场就起到极其重要的作用。 靶场就是人为提供的带有安全漏洞的服务,每一个学习者都可以在本地快速搭建来实操,回溯漏洞的发生原理以及操作方式。DVWA靶场呢就是一个可以通过

阅读全文

前言 在学习web安全的过程中,靶场是必不可少的,毕竟在计算机界,任何理论知识都不如实操同时也不可能提供真实企业环境去练习,这个时候靶场就起到极其重要的作用。 靶场就是人为提供的带有安全漏洞的服务,每一个学习者都可以在本地快速搭建来实操,回溯漏洞的发生原理以及操作方式。DVWA靶场呢就是一个可以通过

阅读全文

前言 在学习web安全的过程中,靶场是必不可少的,毕竟在计算机界,任何理论知识都不如实操同时也不可能提供真实企业环境去练习,这个时候靶场就起到极其重要的作用。 靶场就是人为提供的带有安全漏洞的服务,每一个学习者都可以在本地快速搭建来实操,回溯漏洞的发生原理以及操作方式。DVWA靶场呢就是一个可以通过

阅读全文

摘要: MISC misc1 下载附件解压 misc2 下载附件解压发现解压不了 用010打开发现是png图片 后缀改为png 文字识别一下就好了 CRYPTO 签到密码 16进制转字符串 caesar 根据题目发现是凯撒 直接离线工具一把梭 可以发现在3时出现flag加上头部提交即可 0x36d 16进制

阅读全文

MISC misc1 下载附件解压 misc2 下载附件解压发现解压不了 用010打开发现是png图片 后缀改为png 文字识别一下就好了 CRYPTO 签到密码 16进制转字符串 caesar 根据题目发现是凯撒 直接离线工具一把梭 可以发现在3时出现flag加上头部提交即可 0x36d 16进制

阅读全文

MISC misc1 下载附件解压 misc2 下载附件解压发现解压不了 用010打开发现是png图片 后缀改为png 文字识别一下就好了 CRYPTO 签到密码 16进制转字符串 caesar 根据题目发现是凯撒 直接离线工具一把梭 可以发现在3时出现flag加上头部提交即可 0x36d 16进制

阅读全文

MISC misc1 下载附件解压 misc2 下载附件解压发现解压不了 用010打开发现是png图片 后缀改为png 文字识别一下就好了 CRYPTO 签到密码 16进制转字符串 caesar 根据题目发现是凯撒 直接离线工具一把梭 可以发现在3时出现flag加上头部提交即可 0x36d 16进制

阅读全文

摘要: misc 签到打卡完成 附加下载完成之后可以看到是qsnctf的公众号 使用010打开附件 可以发现key,去公众号回复key即可获得flag SICTF{fb23cefd-487f-42dd-a343-2a06194efc60} color 这些毫无规律的颜色中隐藏着怎样的小世界呢? stegso

阅读全文

misc 签到打卡完成 附加下载完成之后可以看到是qsnctf的公众号 使用010打开附件 可以发现key,去公众号回复key即可获得flag SICTF{fb23cefd-487f-42dd-a343-2a06194efc60} color 这些毫无规律的颜色中隐藏着怎样的小世界呢? stegso

阅读全文

misc 签到打卡完成 附加下载完成之后可以看到是qsnctf的公众号 使用010打开附件 可以发现key,去公众号回复key即可获得flag SICTF{fb23cefd-487f-42dd-a343-2a06194efc60} color 这些毫无规律的颜色中隐藏着怎样的小世界呢? stegso

阅读全文

misc 签到打卡完成 附加下载完成之后可以看到是qsnctf的公众号 使用010打开附件 可以发现key,去公众号回复key即可获得flag SICTF{fb23cefd-487f-42dd-a343-2a06194efc60} color 这些毫无规律的颜色中隐藏着怎样的小世界呢? stegso

阅读全文

摘要: MISC 签到 16进制转字符串 base64 再来一次base64 flag{we1c0me-to-hEre} 论禅论道 7z解压得到jar 使用decom打开 解密 得到flag{y0u_@re_gr4aT} WEB pingme 抓包,修改POST提交的参数为127.0.0.1;ls 修改PO

阅读全文

MISC 签到 16进制转字符串 base64 再来一次base64 flag{we1c0me-to-hEre} 论禅论道 7z解压得到jar 使用decom打开 解密 得到flag{y0u_@re_gr4aT} WEB pingme 抓包,修改POST提交的参数为127.0.0.1;ls 修改PO

阅读全文

MISC 签到 16进制转字符串 base64 再来一次base64 flag{we1c0me-to-hEre} 论禅论道 7z解压得到jar 使用decom打开 解密 得到flag{y0u_@re_gr4aT} WEB pingme 抓包,修改POST提交的参数为127.0.0.1;ls 修改PO

阅读全文

MISC 签到 16进制转字符串 base64 再来一次base64 flag{we1c0me-to-hEre} 论禅论道 7z解压得到jar 使用decom打开 解密 得到flag{y0u_@re_gr4aT} WEB pingme 抓包,修改POST提交的参数为127.0.0.1;ls 修改PO

阅读全文

摘要: 前言 刷题平台:bugku Simple_SSTI_1 根据提示使用flag构造payoad flag{ea975f1b437b2290f98feacafb65d30c} GET 根据提示get传参what=flag flag{6173e1cf278c7aa098138d714d91beba} PO

阅读全文

前言 刷题平台:bugku Simple_SSTI_1 根据提示使用flag构造payoad flag{ea975f1b437b2290f98feacafb65d30c} GET 根据提示get传参what=flag flag{6173e1cf278c7aa098138d714d91beba} PO

阅读全文

前言 刷题平台:bugku Simple_SSTI_1 根据提示使用flag构造payoad flag{ea975f1b437b2290f98feacafb65d30c} GET 根据提示get传参what=flag flag{6173e1cf278c7aa098138d714d91beba} PO

阅读全文

前言 刷题平台:bugku Simple_SSTI_1 根据提示使用flag构造payoad flag{ea975f1b437b2290f98feacafb65d30c} GET 根据提示get传参what=flag flag{6173e1cf278c7aa098138d714d91beba} PO

阅读全文

摘要: bugku-source-wp详解 F12先看源代码 base64解码 提交flag 发现这个flag是假的 根据提示打开kali直接扫 命令:gobuster dir -u http://114.67.175.224:18055/ -w /usr/share/wordlists/dirb/comm

阅读全文

bugku-source-wp详解 F12先看源代码 base64解码 提交flag 发现这个flag是假的 根据提示打开kali直接扫 命令:gobuster dir -u http://114.67.175.224:18055/ -w /usr/share/wordlists/dirb/comm

阅读全文

bugku-source-wp详解 F12先看源代码 base64解码 提交flag 发现这个flag是假的 根据提示打开kali直接扫 命令:gobuster dir -u http://114.67.175.224:18055/ -w /usr/share/wordlists/dirb/comm

阅读全文

bugku-source-wp详解 F12先看源代码 base64解码 提交flag 发现这个flag是假的 根据提示打开kali直接扫 命令:gobuster dir -u http://114.67.175.224:18055/ -w /usr/share/wordlists/dirb/comm

阅读全文

摘要: 前言 刷题平台:攻防世界 web简介 WEB是CTF竞赛的主要题型,题目涉及到许多常见的WEB漏洞,诸如XSS、文件包含、代码执行、上传漏洞、SQL注入。还有一些简单的关于网络基础知识的考察,例如返回包、TCP-IP、数据包内容和构造,以及信息收集。 fileclude 开启靶机,首先发现给出了源码

阅读全文

前言 刷题平台:攻防世界 web简介 WEB是CTF竞赛的主要题型,题目涉及到许多常见的WEB漏洞,诸如XSS、文件包含、代码执行、上传漏洞、SQL注入。还有一些简单的关于网络基础知识的考察,例如返回包、TCP-IP、数据包内容和构造,以及信息收集。 fileclude 开启靶机,首先发现给出了源码

阅读全文

前言 刷题平台:攻防世界 web简介 WEB是CTF竞赛的主要题型,题目涉及到许多常见的WEB漏洞,诸如XSS、文件包含、代码执行、上传漏洞、SQL注入。还有一些简单的关于网络基础知识的考察,例如返回包、TCP-IP、数据包内容和构造,以及信息收集。 fileclude 开启靶机,首先发现给出了源码

阅读全文

前言 刷题平台:攻防世界 web简介 WEB是CTF竞赛的主要题型,题目涉及到许多常见的WEB漏洞,诸如XSS、文件包含、代码执行、上传漏洞、SQL注入。还有一些简单的关于网络基础知识的考察,例如返回包、TCP-IP、数据包内容和构造,以及信息收集。 fileclude 开启靶机,首先发现给出了源码

阅读全文

浙公网安备 33010602011771号

浙公网安备 33010602011771号