ICT应用解决方案07-华为防火墙技术基础

ICT应用解决方案07-华为防火墙技术基础

0 为什么需要防火墙?

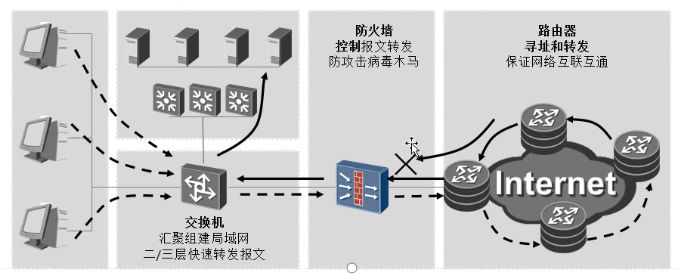

防火墙主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和入侵行为

防火墙部署组网

- 软件防火墙: 诸如Windows Defender、360、火绒等等

- 硬件防火墙: 物理企业防火墙

- 单击防火墙: 单独保护一台设备

- 网络防火墙: 防火墙(fw)、(waf)

防火墙与交换机、路由器对比

路由交换的功能是转发、防火墙的功能是控制, 是基于路由器进行了一些安全模块的扩展

| 防火墙 | 路由器 | |

|---|---|---|

| 背景 | 产生于人们对于安全性的需求 | 基于对网络数据包路由而产生的 |

| 目的 | 保证任何非允许的数据包无法通讯 | 保证网络和数据的通讯 |

| 核心技术 | 基于状态包过滤的应用及信息流过滤 | 路由器的核心ACL列表是基于简单的包过滤 |

| 对性能的影响 | 采用时状态包过滤, 规则条数, NAT的规则数对性能的影响较小 | 进行包过滤会对路由器的CPU和内存产生很大的影响 |

| 防攻击能力 | 具有应用层的防范功能 | 普通路由器不具有应用层的防范功能 |

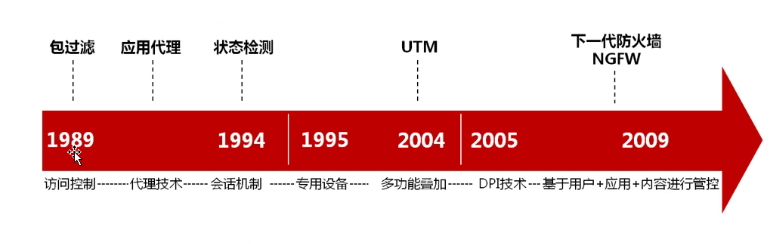

防火墙的发展史

- 第一代: 包过滤, 无法基于应用进行过滤

- 第二代: 应用代理: 处理性能较高, 没有办法就解决转发的速率

- 第三代: 状态检测, 实现一次查表多次转发

- 第四代: UTM统一威胁管理, 针对病毒木马, 入侵检测

- 第五代: NGFW, 下一代防火墙的叫法, 没有具体指向代数

华为防火墙产品

大就是好, 好就是大!

防火墙安全区域

安全区域

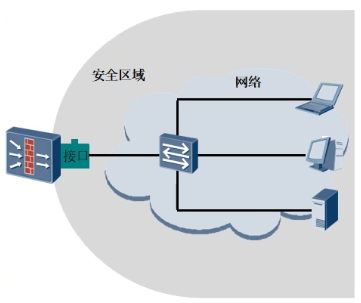

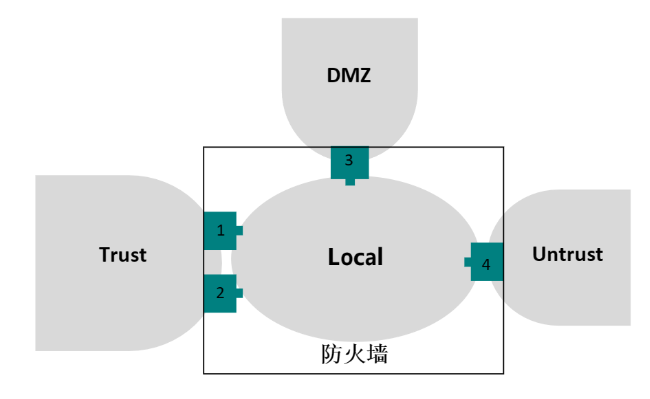

- 为了在防火墙上区分不同的网络,我们在防火墙上引入了一个重要的概念:安全区域(Security Zone),简称为区域(Zone)。安全区域是一个或多个接口的集合,是防火墙区别于路由器的主要特性。防火墙通过安全区域来划分网络、标识报文流动的“路线”,一般来说,当报文在不同的安全区域之间流动时,才会受到控制

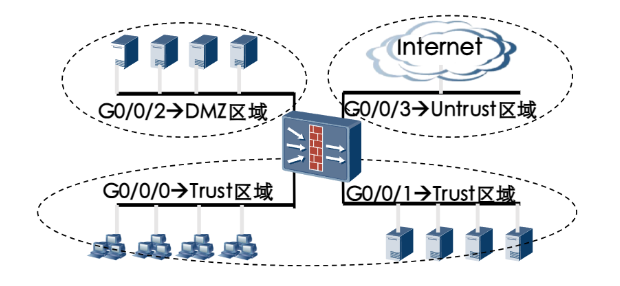

- 防火墙通过接口来连接网络,将接口划分到安全区域后,通过接口就把安全区域和网络关联起来。通常说某个安全区域,就可以表示该安全区域中接口所连接的网络。接口、网络和安全区域的关系如图所示

默认安全区域

华为防火墙产品默认提供了Trust、DMZ和Untrust三个安全和Local区域

| 安全区域 | 安全级别 | 说明 |

|---|---|---|

| Trust | 85 | 该区域内网络的受信任程度高,通常用来定义内部用户所在的网络 |

| DMZ | 50 | 该区域内网络的受信任程度中等,通常用来定义内部服务器所在的网络 |

| Untrust | 5 | 该区域代表的是不受信任的网络,通常用来定义Internet等不安全的网络 |

| Local | 100 | 防火墙上提供了Local区域,代表防火墙本身 |

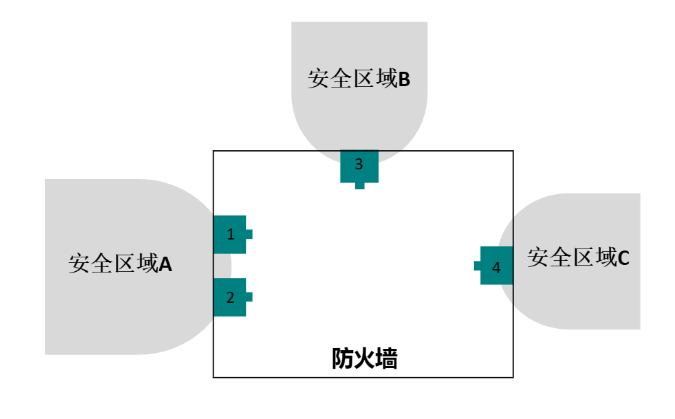

防火墙安全区域与接口关系

安全区域与接口关系

-

防火墙可以存在两个具有完全相同安全级别的安全区域

-

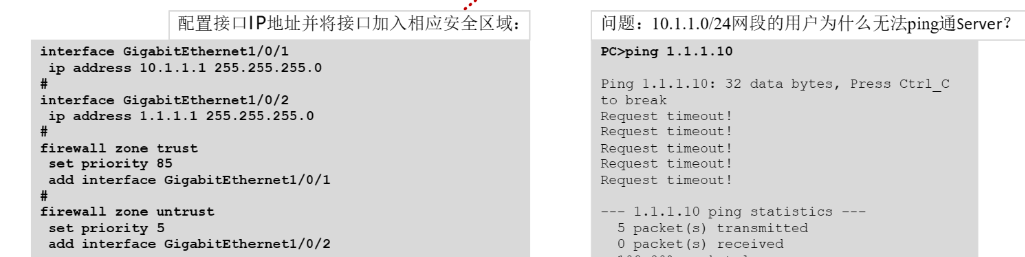

一个物理接口对应一个安全区域, 一个安全区域可以对应一或多个逻辑接口或物理接口

-

安全区域默认拒绝所有(华为设备)

-

防火墙的g0/0/0口是管理接口, 通常用于远程登录, 在这个接口上配置ip地址无法加入普通路由表, 而是默认的vpn路由表, 所以默认不去使用g0/0/0

![image-20230613194945762]()

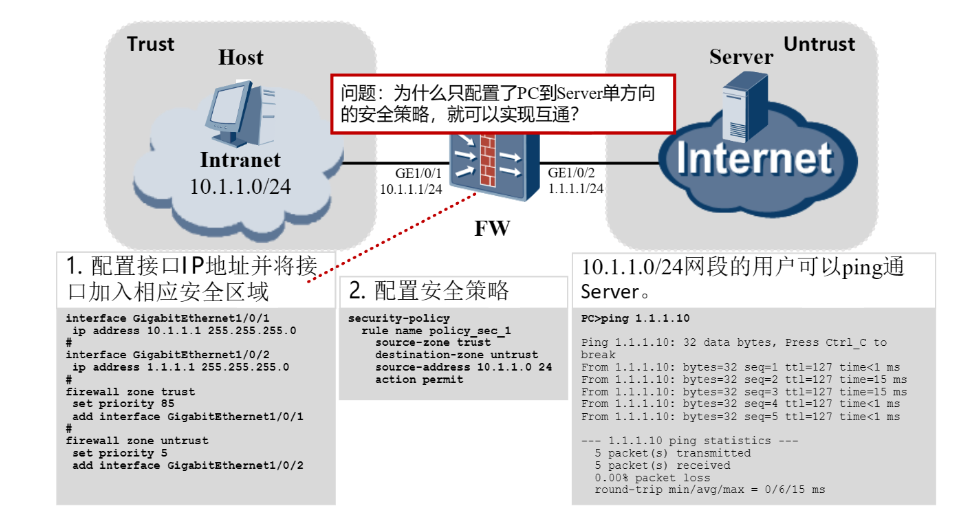

安全区域配置案例

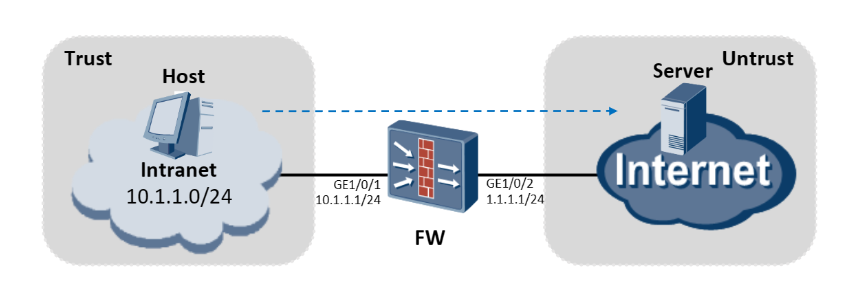

如图所示,在一个测试用的网络环境中,NGFW作为安全网关。为了使10.1.1.0/24网段的用户可以正常访问Server(1.1.1.10),需要在NGFW上配置安全区域。网络环境如图所示

防火墙安全策略

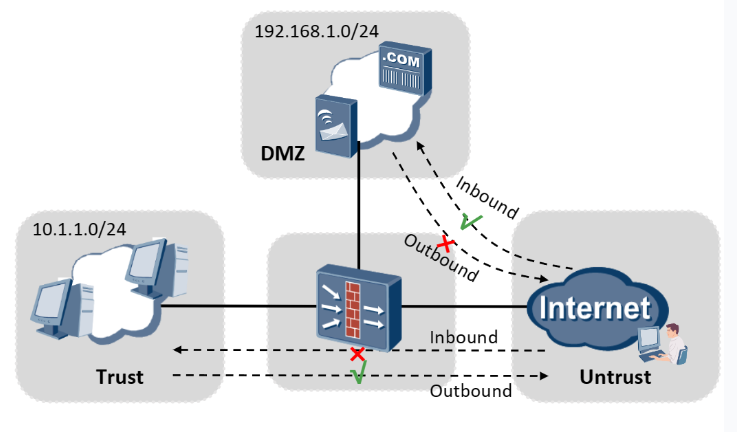

安全策略

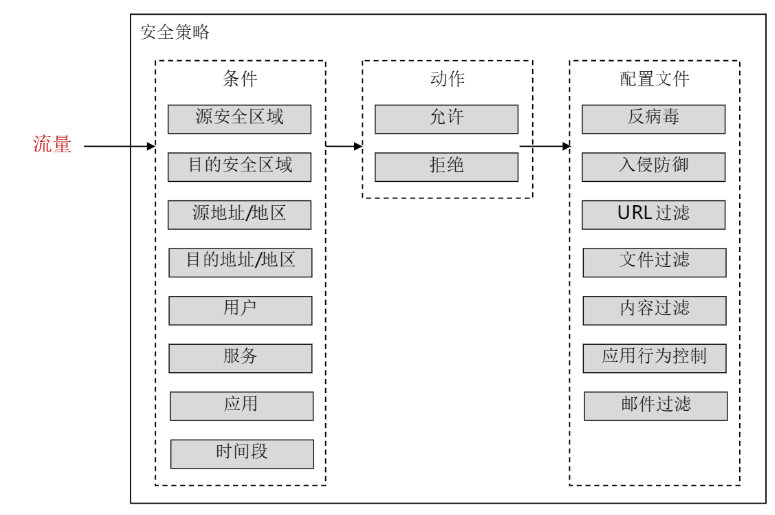

安远策略及就是按一定规则空时设备对安全域间的流量进行转发和内容安全一体化检测的策略

安全域间是防火墙两个“区域”之间的唯一“道路”,安全策略就好比在这条通道上设立的“关卡”

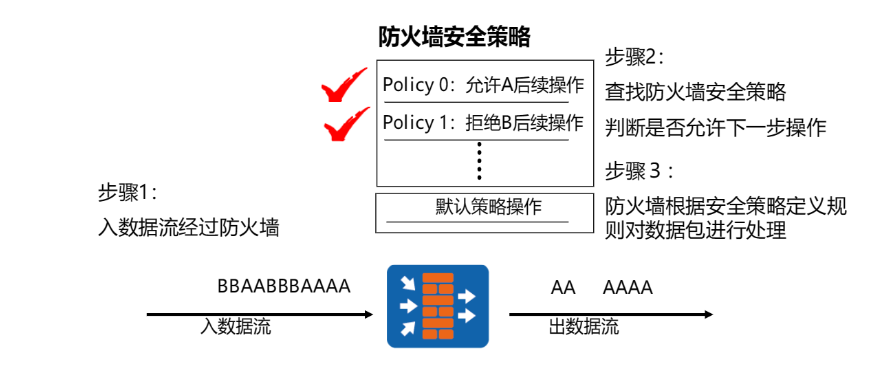

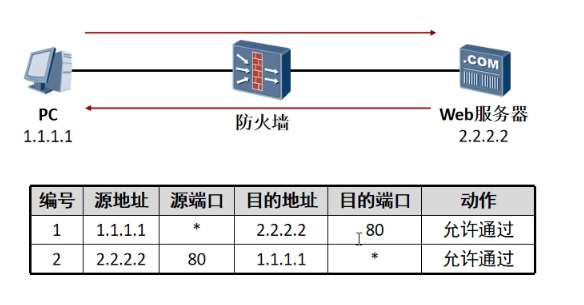

防火墙安全策略原理

根据定义的规则对经过防火墙的流量进行筛选,并根据关键字确定筛选出的流量如何进行下一步操作

包过滤技术

核心技术就是静态的访问控制表

防火墙域间转发

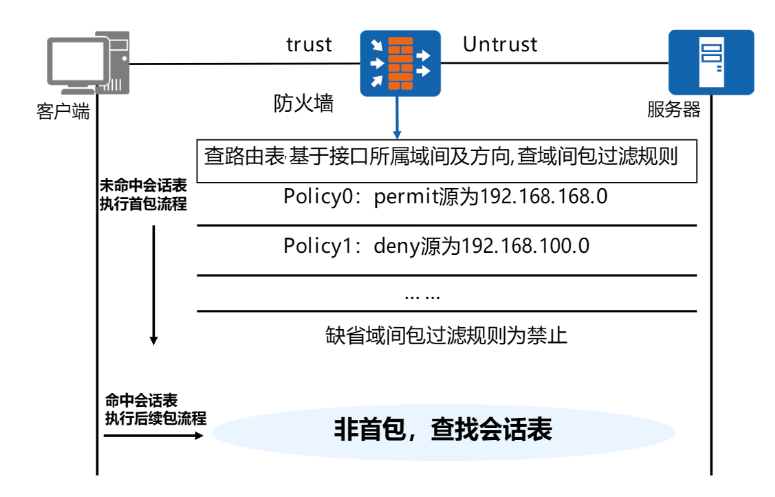

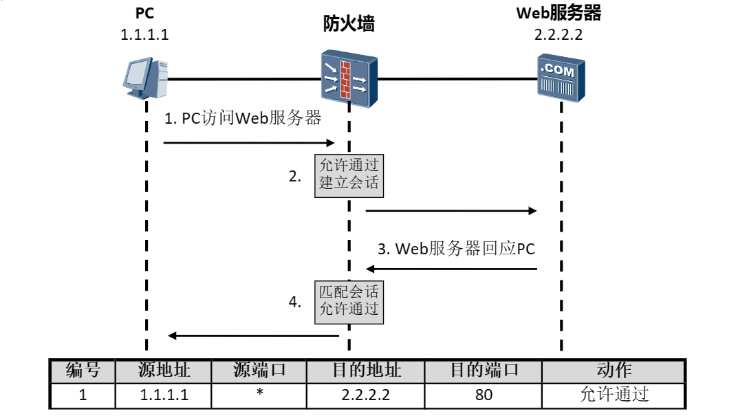

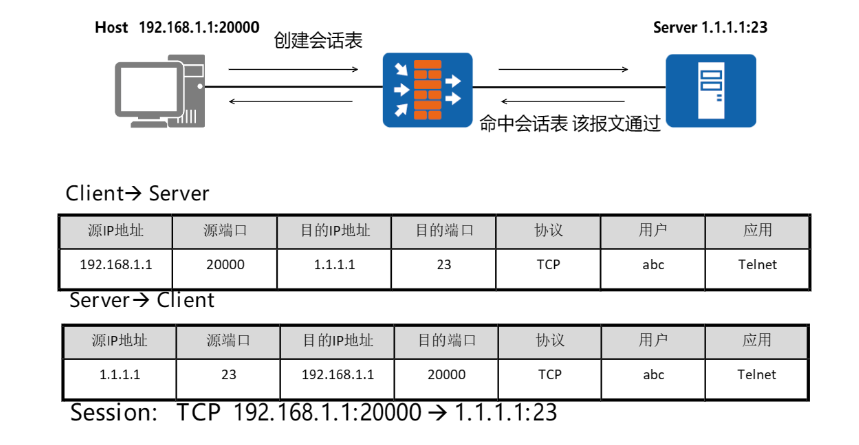

状态检测和会话机制

如果规则允许通过,状态检测防火墙会将属于同一连接的所有报文作为一个整体的数据流(会话)来对待

- 第一次发包(首包), 此时符合要求转发, 不符合要求丢弃

- 只要查表后, 就会对应把此次查表的数据加入到ssion表项, 后续同样的报文直接查找ssion表项做匹配, 做到直接转发, 不需要在消耗设备的CPU的性能进行计算, 做到一次查表多次转发

会话表项

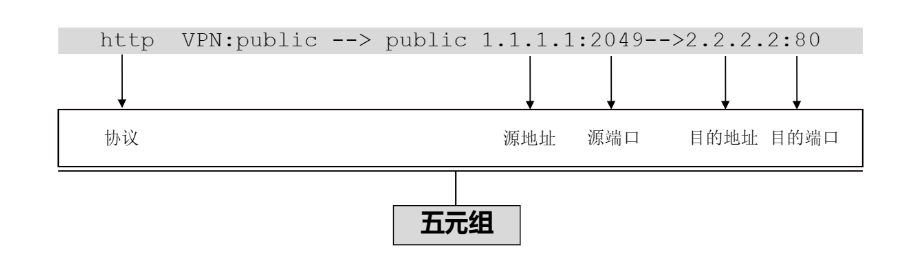

会话表项中的五元组信息

- 通过会话中的五元组信息可以唯一确定通信双方的一条连接。

- 防火墙将要删除会话的时间称为会话的老化时间。

- 一条会话表示通信双方的一个连接。多条会话的集合叫做会话表

五元组: 源目ip、源目接口、协议

**现在所说的七元组 = 五元组+用户应用+ **

安全策略配置命令

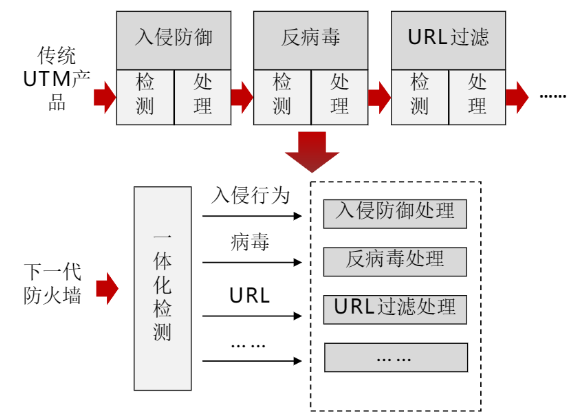

内容安全一体化检测

一体化检测是指对一条流量的内容只进行一次检测和处理,就能实现包括反病毒、入侵防御在内的内容安全功能

NGFW

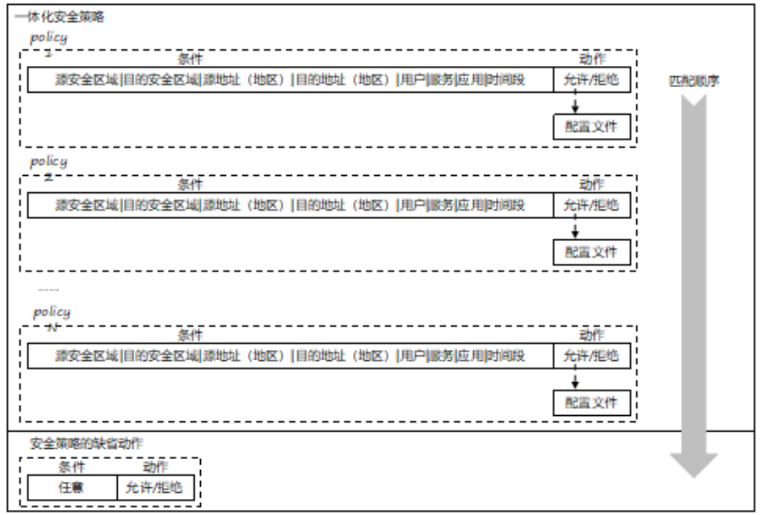

NGFW安全策略构成

NGFW安全策略配置逻辑

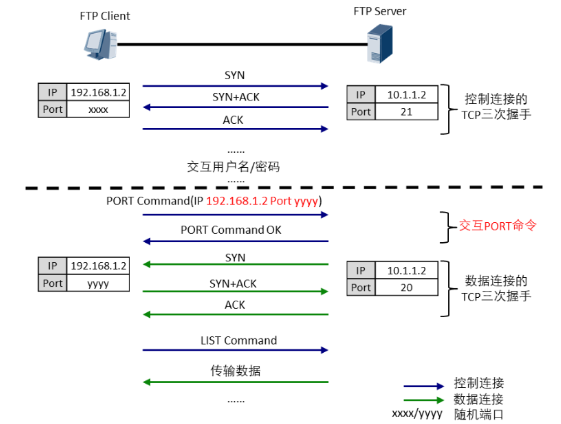

多通道协议

遇到使用随机协商端口的协议,单纯的包过滤方法无法进行数据流定义

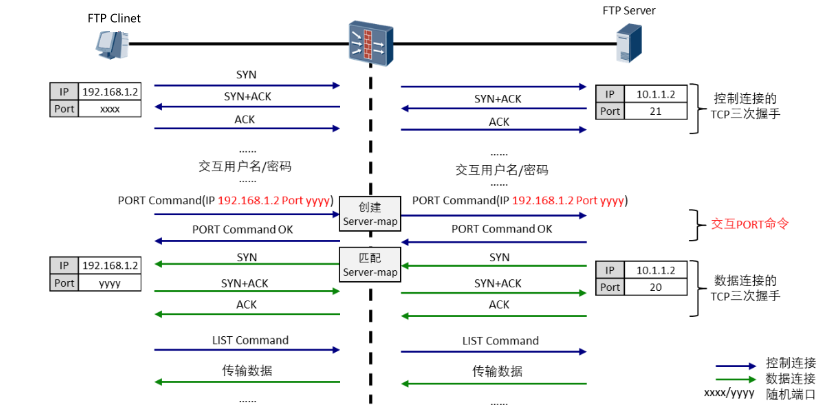

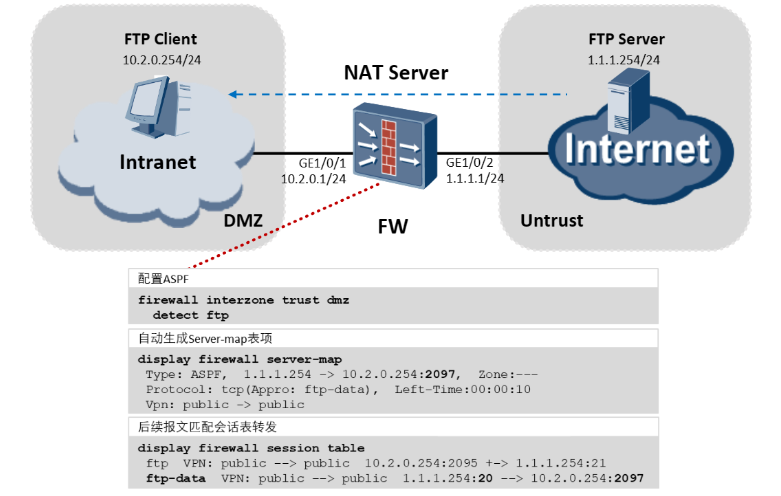

ASPF与Server-map表

设备通过检测报文的应用层数据,自动获取相关信息并创建相应的会话表项,以保证这些应用的正常通信。这个功能称为ASPF,所创建的会话表项叫做Server-map表

Server-map表

本文来自博客园,作者:Qurare,严禁转载至CSDN平台, 其他转载请注明原文链接:https://www.cnblogs.com/konjac-wjh/p/17502411.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号