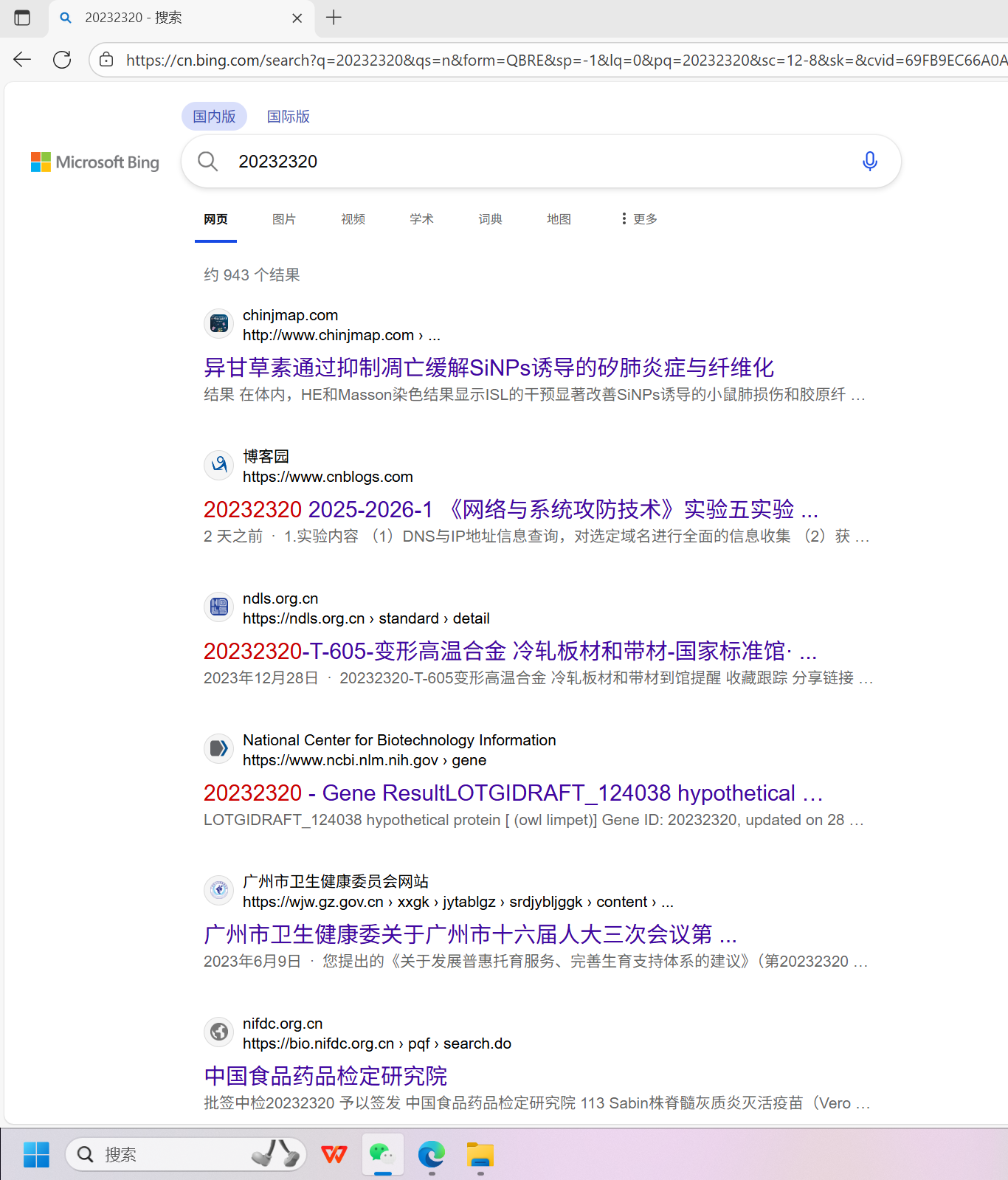

20232320 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)DNS与IP地址信息查询,对选定域名进行全面的信息收集

(2)获取IP与地理位置,通过社交平台获取特定好友的IP地址并定位

(3)使用Nmap进行网络扫描,发现目标靶机的活跃状态、开放端口、运行服务和操作系统

(4)使用Nessus进行漏洞扫描,深度挖掘靶机存在的安全漏洞并规划攻击路径

(5)评估个人隐私泄露情况并掌握高级信息搜索技巧

2.实验过程

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询并获取信息

DNS注册人及联系方式

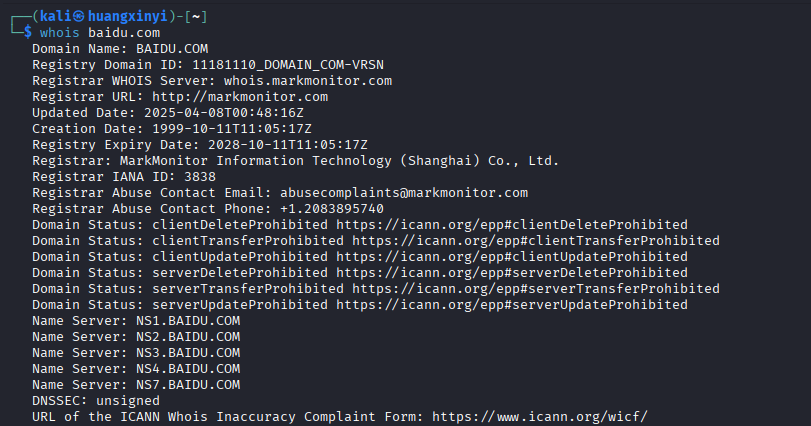

在kali中输入whois baidu.com查询百度信息

查询到相关注册人信息:

DNS注册人:MarkMonitor Information Technology (Shanghai) Co., Ltd.

滥用投诉邮箱:abusecomplaints@markmonitor.com

滥用投诉电话:+1.2083895740、+1.2086851750

注册单位:北京百度网讯科技有限公司

注册国家:CN

通过https://domains.markmonitor.com/whois/baidu.com 向注册商 MarkMonitor 提交请求,才能联系到注册人

该域名对应IP地址

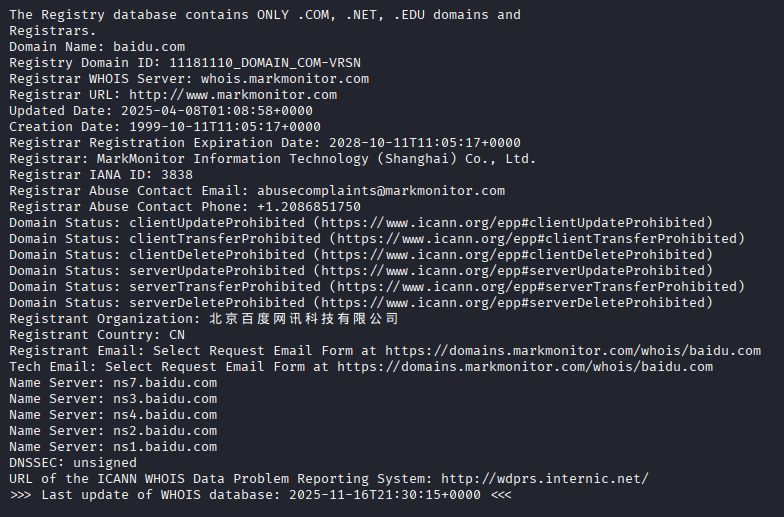

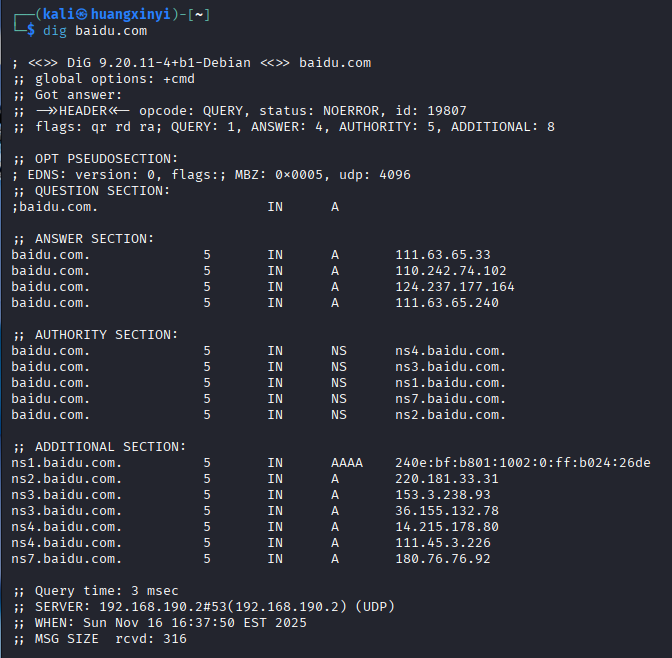

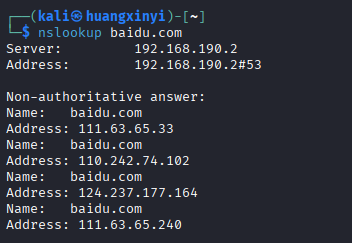

使用nslookup baidu.com和dig baidu.com命令

解析到四个ip地址

111.63.65.33

110.242.74.102

124.237.177.164

111.63.65.240

IP地址注册人及联系方式

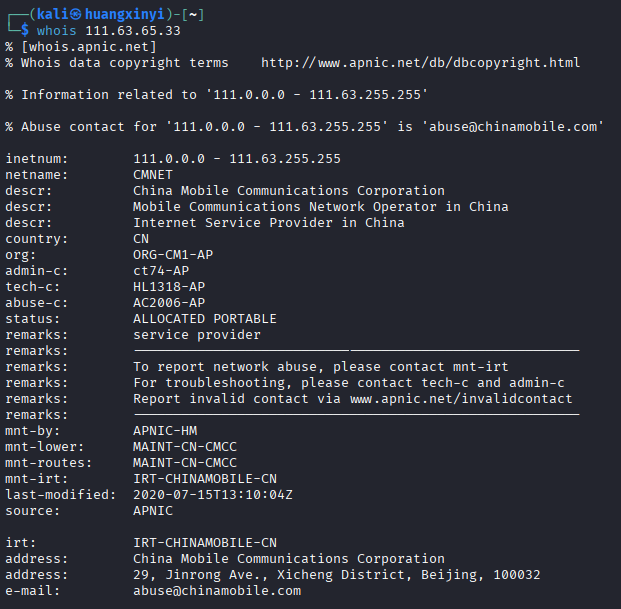

我们查询其中地址whois 111.63.65.33

可以获取到地址、电话、传真和邮箱

IP地址所在国家、城市和具体地理位置

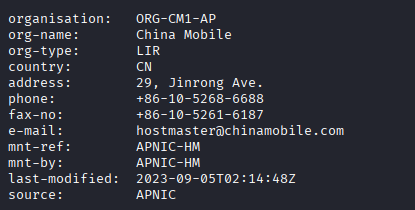

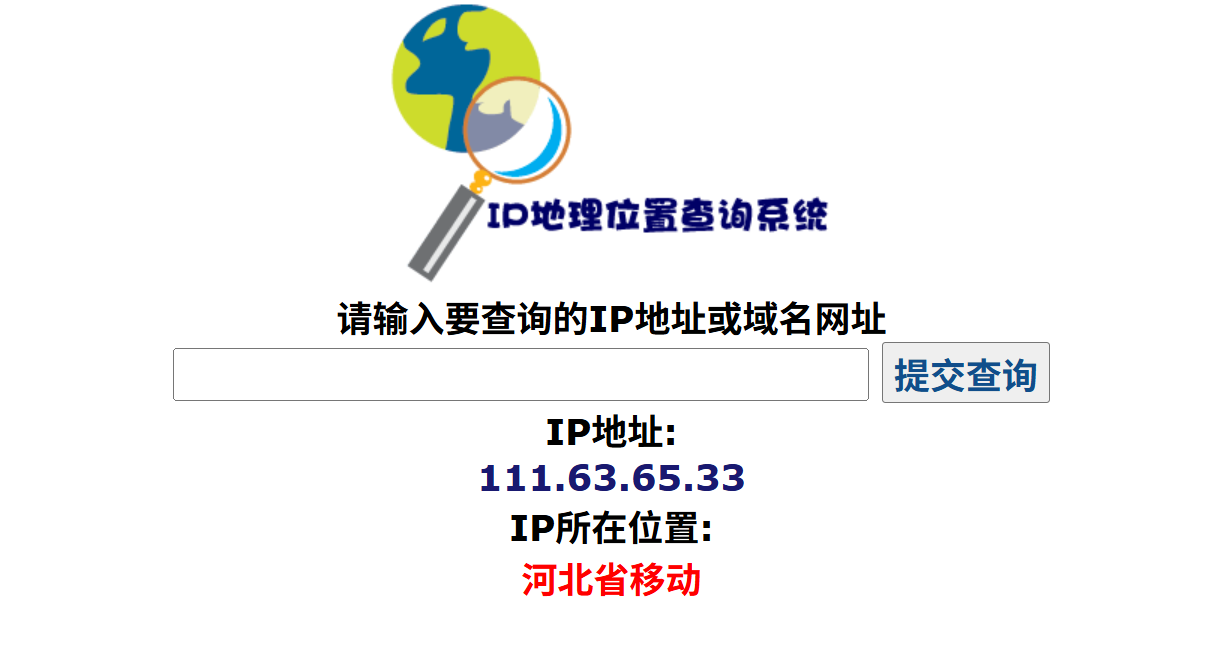

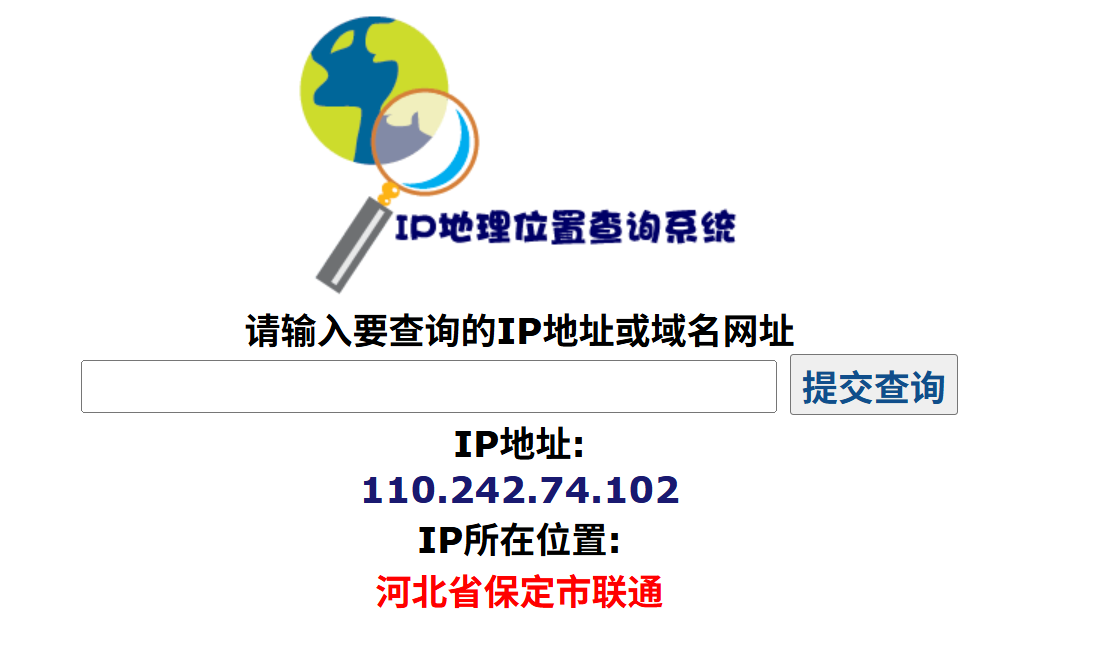

https://www.ip5.me/

从查到的ip里选了俩

https://tool.lu/ip

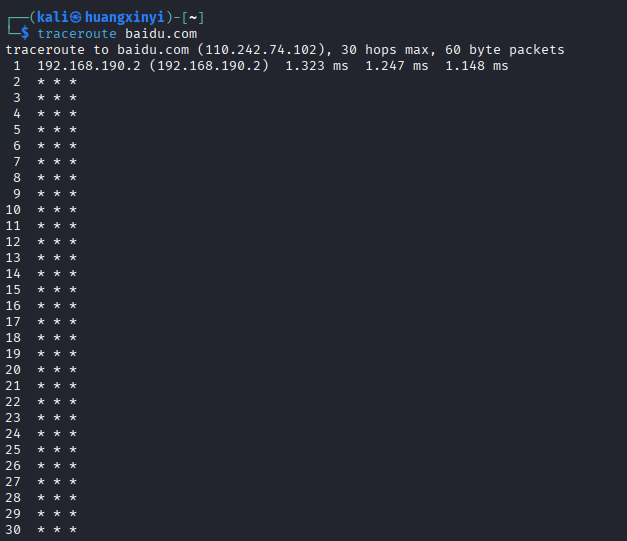

查看从源主机到目标主机经过的路径

kali:traceroute baidu.com

本机:tracert baidu.com

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

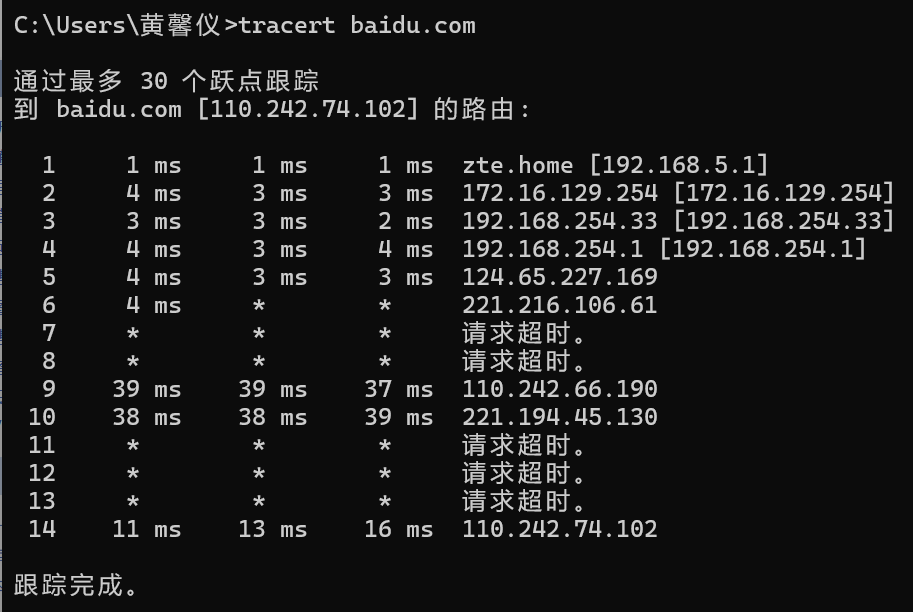

打开wireshark抓包,给我的微信好友(其实是室友)打语音通话

输入流量规则udp && ip.addr == 192.168.5.6

捕获到腾讯中转服务器为202.89.233.101

使用Ant ping来查询ip

查询到一个大致的信息

不能查询到具体的位置主要是因为通信逻辑不会直接建立我和朋友设备的点对点连接,而是通过中转服务器来连接,普通用户无法通过语音通话直接获取好友的设备IP而是服务器的ip

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

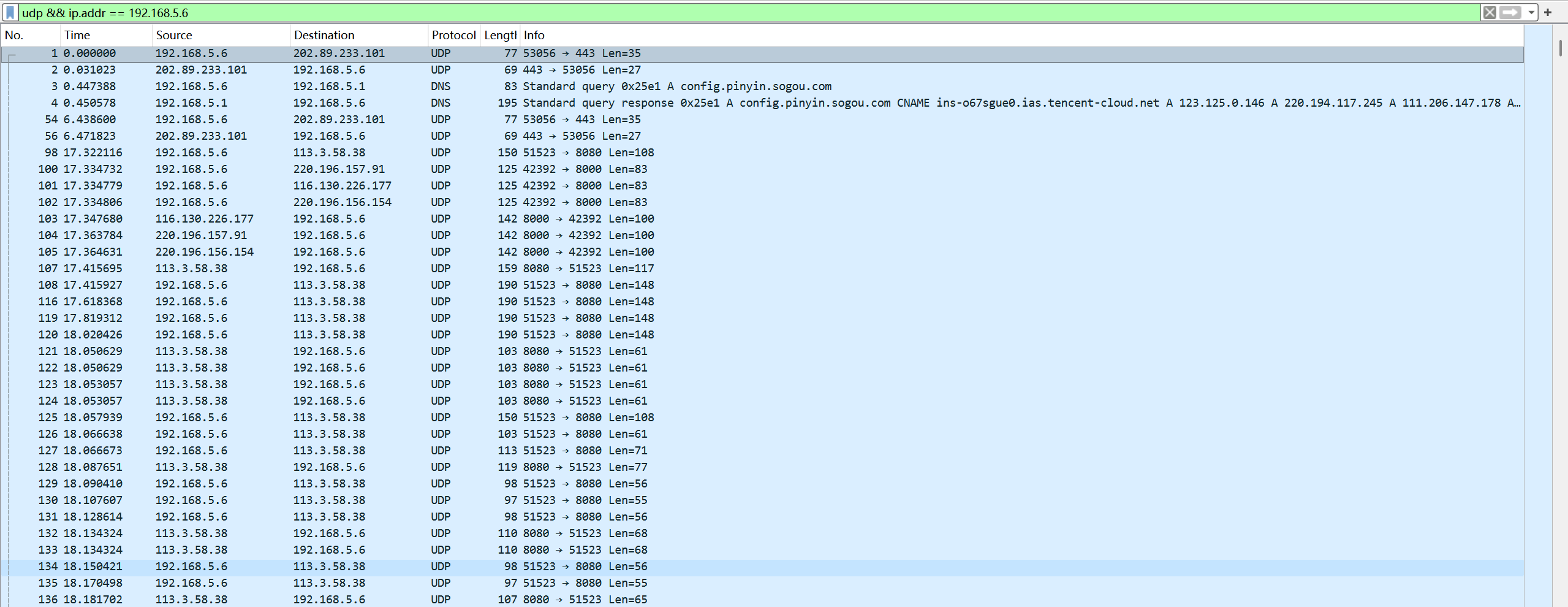

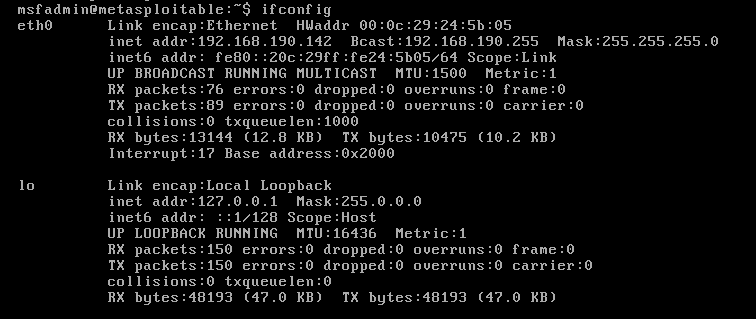

我在vmware上打开了metaspoitable2虚拟机作为靶机进行了实验

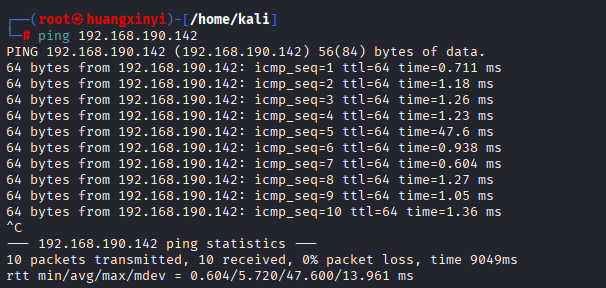

靶机IP地址是否活跃

靶机ip为192.168.190.142

我使用kali虚拟机ping靶机

可知靶机ip活跃

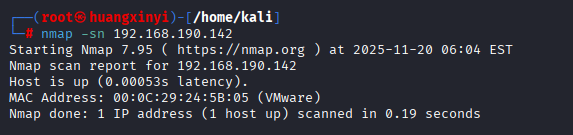

另外确认靶机在线nmap -sn 192.168.190.142

靶机开放了哪些TCP和UDP端口

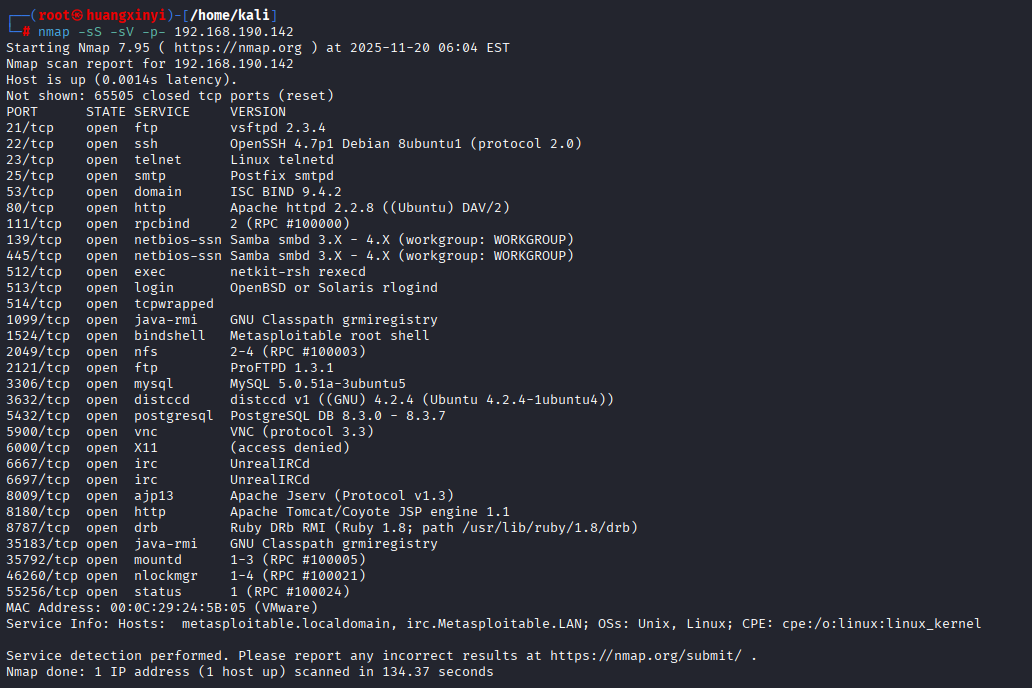

对靶机进行TCP端口扫描nmap -sS -sV -p- 192.168.190.142

TCP端口开放25个:21, 22, 23, 25, 53, 80, 110, 139, 445, 512, 513, 514, 1099, 1524, 2049, 2121, 3306, 3632, 5432, 5900, 6000, 6667, 6697, 8009, 8180, 8787, 35183, 35792, 46260, 55256

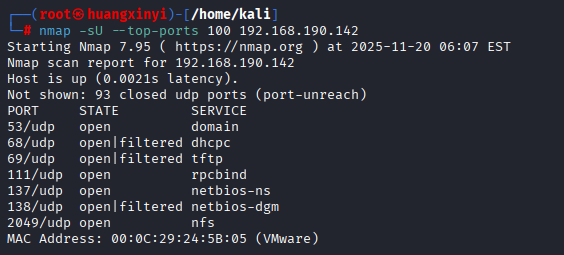

UDP常用端口扫描nmap -sU --top-ports 100 192.168.190.142

UDP端口开放7个:53, 68, 69, 111, 137, 138, 2049

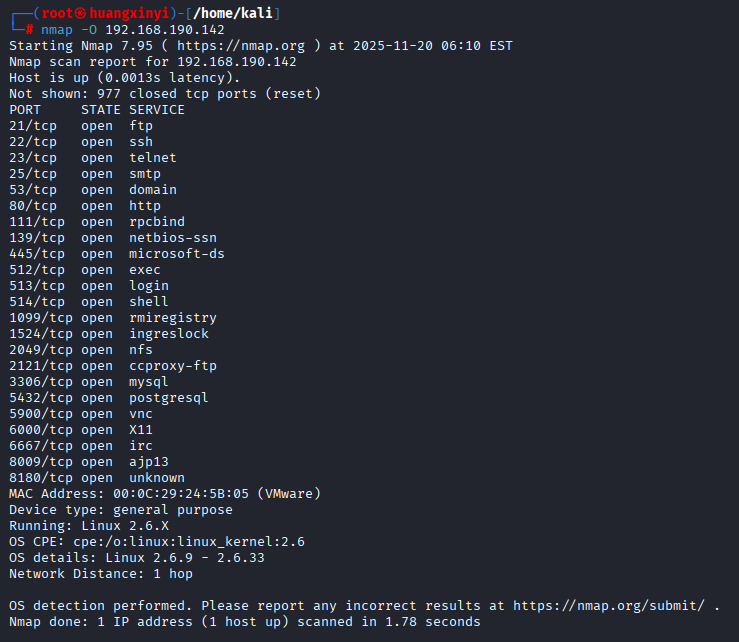

靶机安装了什么操作系统,版本是多少

操作系统探测nmap -O 192.168.190.142

OS details 字段显示为Linux内核2.6.X,具体版本范围在2.6.9到2.6.33之间

靶机上安装了哪些服务

·1.远程访问与后门类

SSH & Telnet: 用于远程登录。

VNC: 用于远程桌面。

著名的后门服务:

vsftpd 2.3.4: FTP服务,含著名后门。

UnrealIRCd: IRC服务,含著名后门。

1524端口: 一个现成的bindshell后门。

·2.Web与应用服务类

Apache: 网页服务器。

Apache Tomcat: Java应用服务器。

数据库: MySQL 和 PostgreSQL。

·3.文件与打印共享类

Samba: 用于与Windows系统共享文件,存在高危漏洞。

·4.网络基础服务类

DNS

邮件服务

NFS 网络文件系统

RPC 远程过程调用

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

还是使用虚拟机metaspoitable2作为靶机,ip为192.168.190.142

按照教程在kali中安装nessus工具

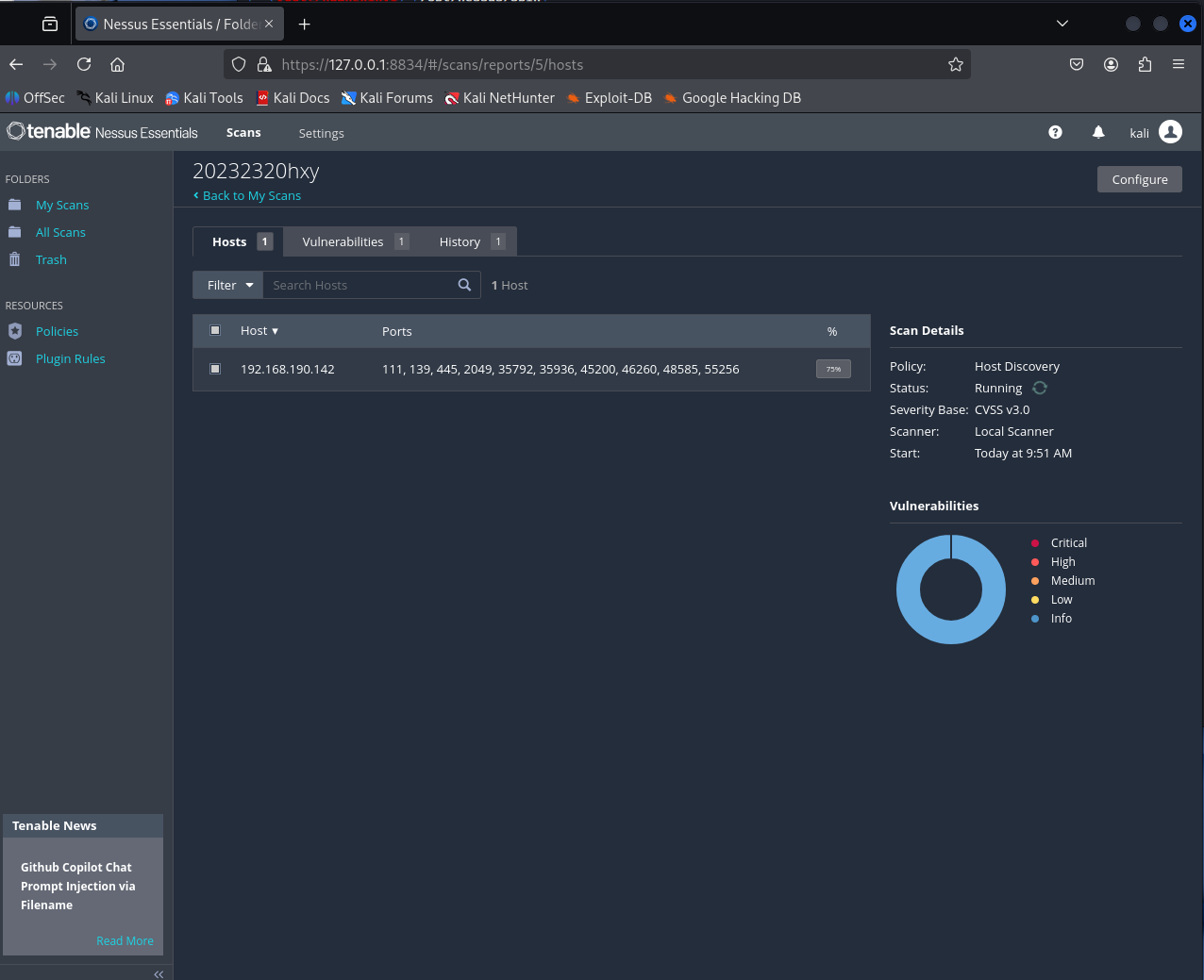

靶机上开放了哪些端口

打开nessus,选择new scan,选择Host Discovery,填写信息后保存(ip填靶机ip192.168.190.142),点击lauch

靶机开放端口111, 139, 445, 2049, 35792, 35936, 45200, 46260, 48585, 55256

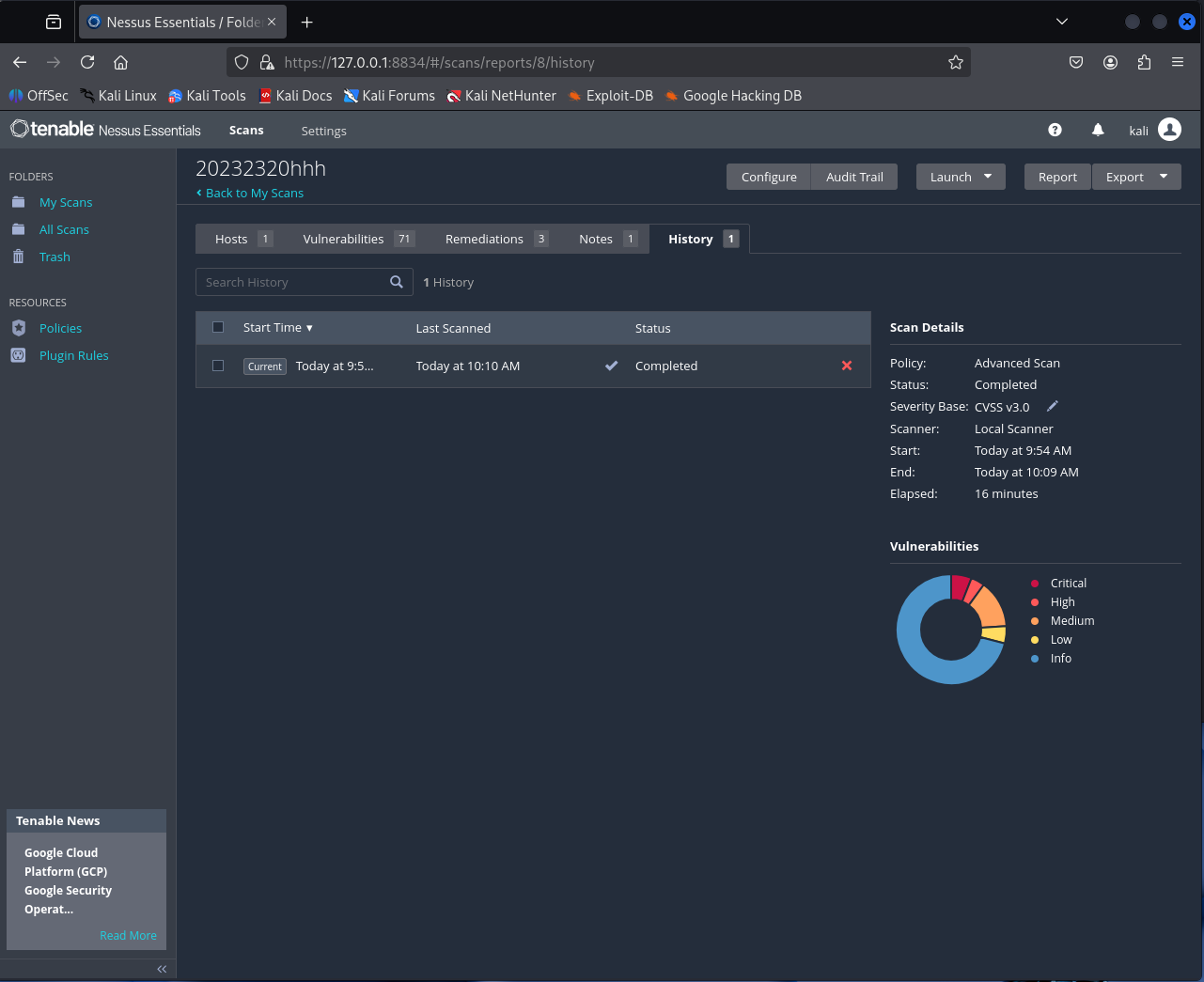

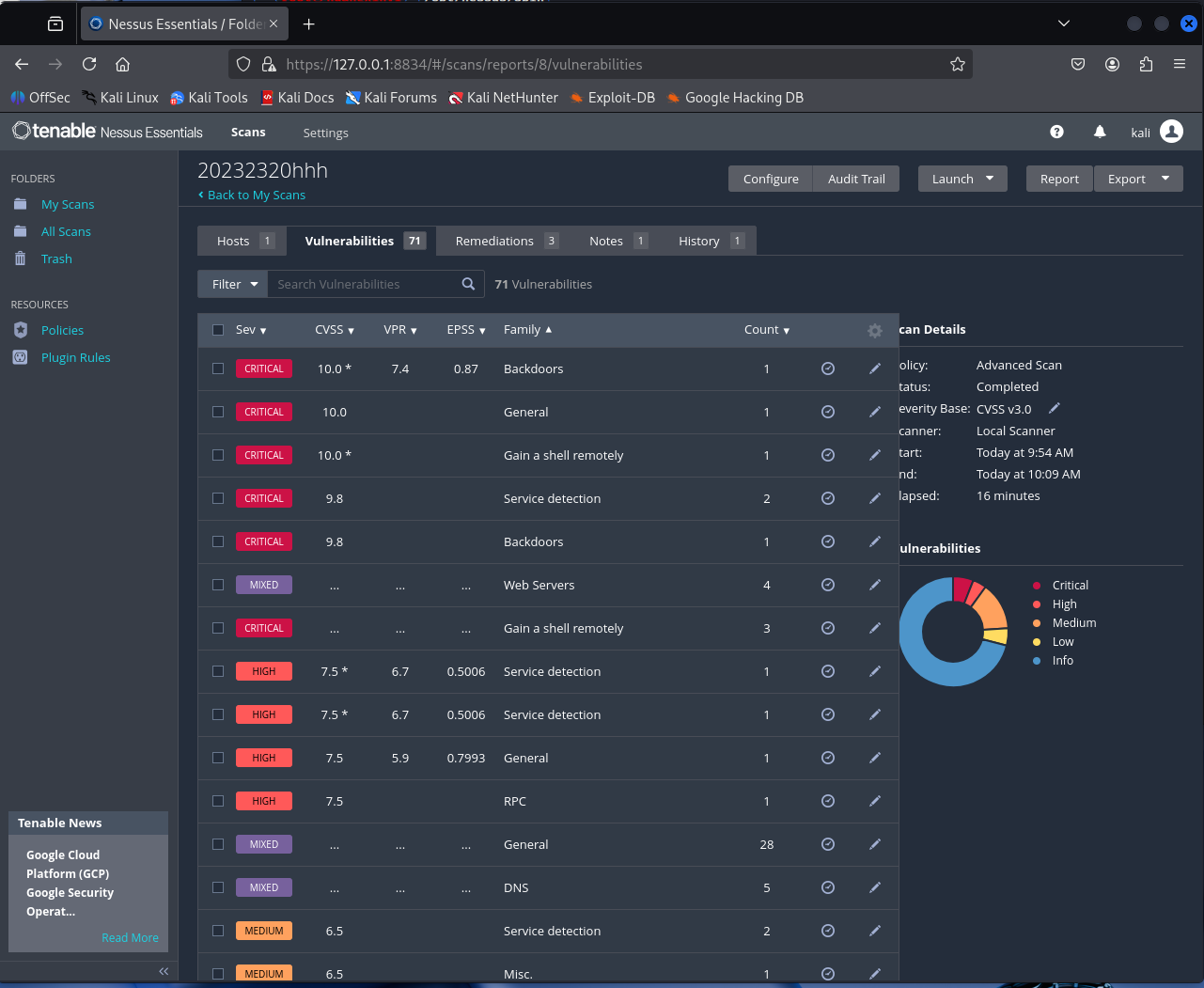

靶机各个端口上网络服务存在哪些安全漏洞

还是点new scan,选择Advanced Scan,填写信息并保存扫描

你认为如何攻陷靶机环境,以获得系统访问权

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

搜出来的结果是同名女星

搜索我的学号可以搜到我的实验报告

练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

①site:将搜索限制在特定网站或域名

②inurl:搜索 URL 中包含特定关键词的页面

③intitle:搜索网页标题中包含特定关键词的页面

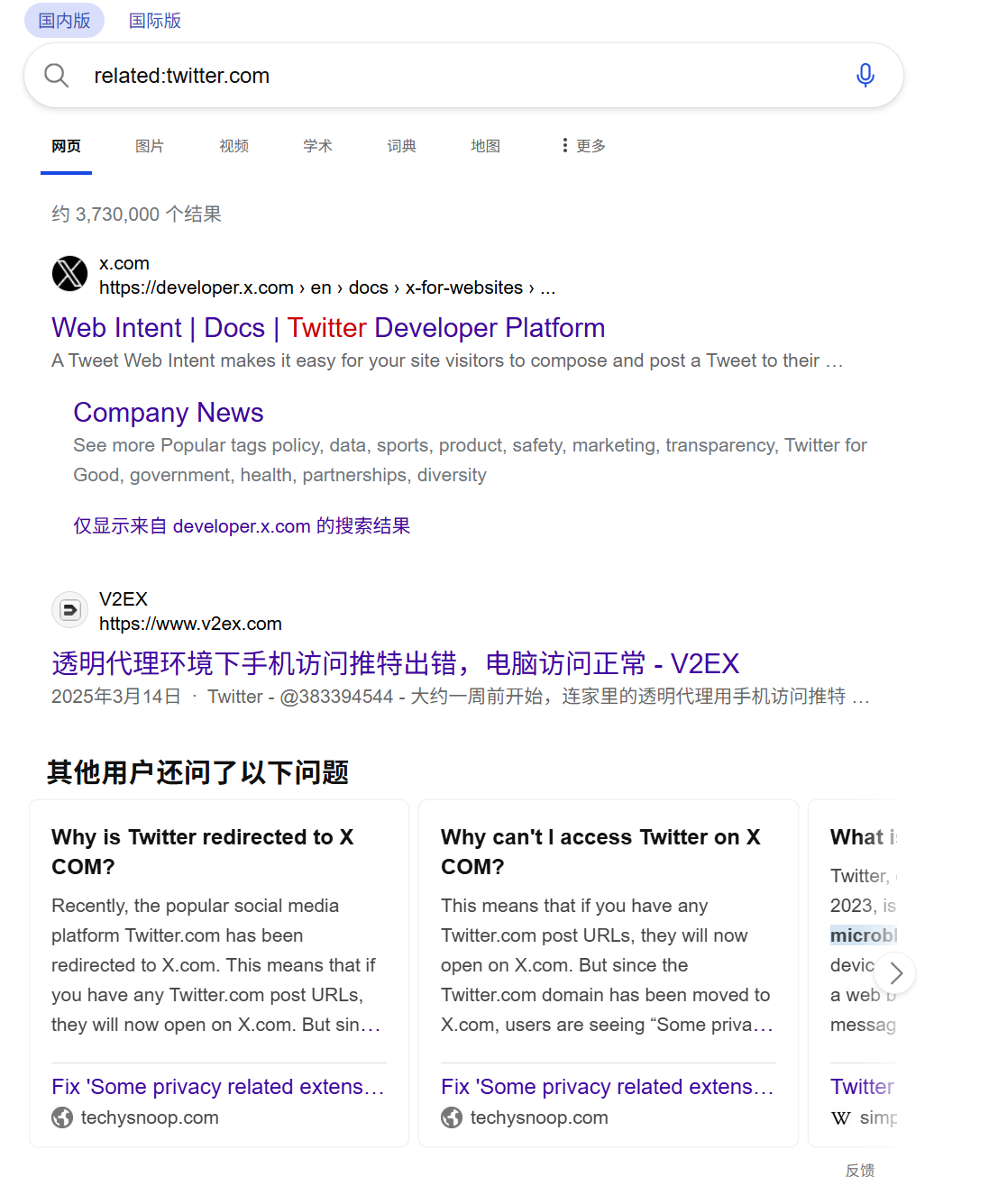

④related:查找与指定 URL 相似的网站

⑤filetype:搜索特定文件类型

⑥intext:搜索网页正文中包含特定关键词的页面

⑦xxx OR yyy查找包含 xxx 或者包含 yyy,或者同时包含两者的结果

⑧cache:显示 Google 对某个页面的缓存版本

⑨link:查找所有链接到指定 URL 的页面

⑩-排除包含某个关键词的结果

3.问题及解决方案

- 问题1:nessus工具

- 问题1解决方案:反复重试关闭服务、更新插件、证书展示和开启服务四条命令,并尝试/opt/nessus/sbin/nessuscli fetch --deactivate将主机与许可证解绑重新下载、重启虚拟机,不懈坚持下终于成功

4.学习感悟、思考等

本次实验总体上比较顺利,唯一的困难在nessus的安装和使用上,Nessus has no plugins.Therefore,functionality is limited一直纠缠着我,经过询问我发现其他同学也遇到了和我一样的情况,是一个普遍性问题,我也搜索了多种解决方法,反复重试关闭服务、更新插件、证书展示和开启服务四条命令,其中还尝试了重启虚拟机,和刘子墨同学提到的/opt/nessus/sbin/nessuscli fetch --deactivate将主机与许可证解绑重新下载,其实也不太清楚是哪一步操作把nessus插件弄好了,总之成功后继续进行扫描和检测

参考资料

https://blog.csdn.net/m0_68472908/article/details/137255414

https://blog.csdn.net/CliffordR/article/details/89281726

浙公网安备 33010602011771号

浙公网安备 33010602011771号