《网络攻防实践》第二次作业

作业所属课程:https://edu.cnblogs.com/campus/besti/19attackdefense/

作业要求:https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10471

目录

网络信息收集

>+ 网络踩点 - Web搜索与挖掘 - DNS和IP查询 - 网络拓扑侦查 + 网络扫描 - 主机扫描 - 端口扫描 - 系统类型探查 - 漏洞扫描 + 网络查点(针对可能的弱点寻找攻击入口) - 旗标抓取:利用客户端工具连接到远程网络服务并观察输出以收集关键信息技术,工具:telnet - 网络服务查点网络查点最基础的技术:网络服务旗标抓取

利用客户端工具连接到远程网络服务,观察输出,收集关键信息。

工具

1、TCP 21端口

(1)用于telnet

(2)支持采取明文传输协议的网络服务

2、netcat(瑞士军刀)

命令:nc -v www.google.com 80

通用网络服务查点

web服务、FTP服务、POP3、SMTP电子邮件收发服务

FTP tcp21 采用没有任何加密的不安全明文传输传递命令,甚至包括登录口令。

FTP服务器可能提供FTP账户名,可以进行弱口令字猜测与破解。

SMTP电子邮件发送协议

VRFY(可以对合法用户的名字进行验证)和EXPN(可以显示假名与邮件表的实际发送地址)指令可以用来查看其它用户的个人资料。

类UNIX平台网络服务查点

finger、rwho、ruser、NIS、NFS

RPC服务在类unix平台保障应用程序之间的跨网络通信。

调用rpcbind服务,tcp 111/tcp 32771,将客户端请求与相应端口匹配。

rpcinfo工具:查点远程主机上哪些RPC正在监听外来请求。

Nmap -sR

NFS(Network File System)类unix品台 文件共享访问服务协议

tcp/udp 2049 基于ONC RPC

SNMP简单网络管理协议

udp 161

功能:向网络管理员提供网络中有关网络设备、软件与系统的详细信息

MIB(管理信息库)身份验证机制:用户名、口令字。存在默认口令。如只读方式口令:public;口令:private,修改参数

工具:snmpwalk命令行工具,GUI:IP Browser

windows平台网络服务查点

NetBIOS网络基本输入输出系统服务、SMB文件与打印共享服务、AD活动目录、LDAP轻量级目录访问协议、MSRPC微软远过程调用服务。

NetBIOS:名字服务(UDP 137)、会话服务(tcp 139/445)、数据报服务(udp 138)

名字服务:在局域网内提供计算机名与IP地址之间的名字解析。

1、查点域:net view /domain 列出windows网络上的域和工作组。

2、查点域控制器:windows resource kit工具包中的nltest工具

3、查点主机上的NetBIOS名字表 工具:nbtscan

名字表中含有目标计算机的计算机名、所在域、当前登录用户、当前运行服务和网卡硬件MAC地址等。

SMB

NetBIOS会话服务通常使用SMB协议进行文件与打印共享。

1、查点主机共享资源

利用SMB会话查点第一步:建立null session(net use \HOST\IPC$ ""/u:"")

其他工具:windows resource kit中的rmtshare、srvcheck、srvinfo;DumpSec、Legion、NetBIOS Audit Tool

2、注册表查点

windows默认配置只允许管理员访问访问注册表,空会话无法访问,HKLM\System、CurrentControlSet\Control\SecurePipeServer\Winreg\AllowedPaths键指定了额可以通过空会话访问的注册表键值,它默认可以通过空会话访问HKLM\Software\Microsoft\Windows NT\Current Version

3、查点受信任域

nltest /server

nltest /trusted_domain

4、用户查点

windows resource kit:usrstat/showgrps/local/global

DumpSec、enum、Nete、小榕软件之流光

LDAP(轻量级目录访问协议)中的AD(活动目录)

存储所有用户账户、口令密文、计算机及文件资源

工具:LDAP客户端Active Directory Administration Tool(ldp.exe)进行查点

RPC

在tcp 135端口运行MSRPC服务。

防范措施

1、关闭不必要的网络服务

2、加强网络服务安全配置

3、不使用不安全挽留过协议,使用SSH代替telnet网络管理控制协议、

4、采用工具改变网络服务的旗标。

实践内容

实践过程

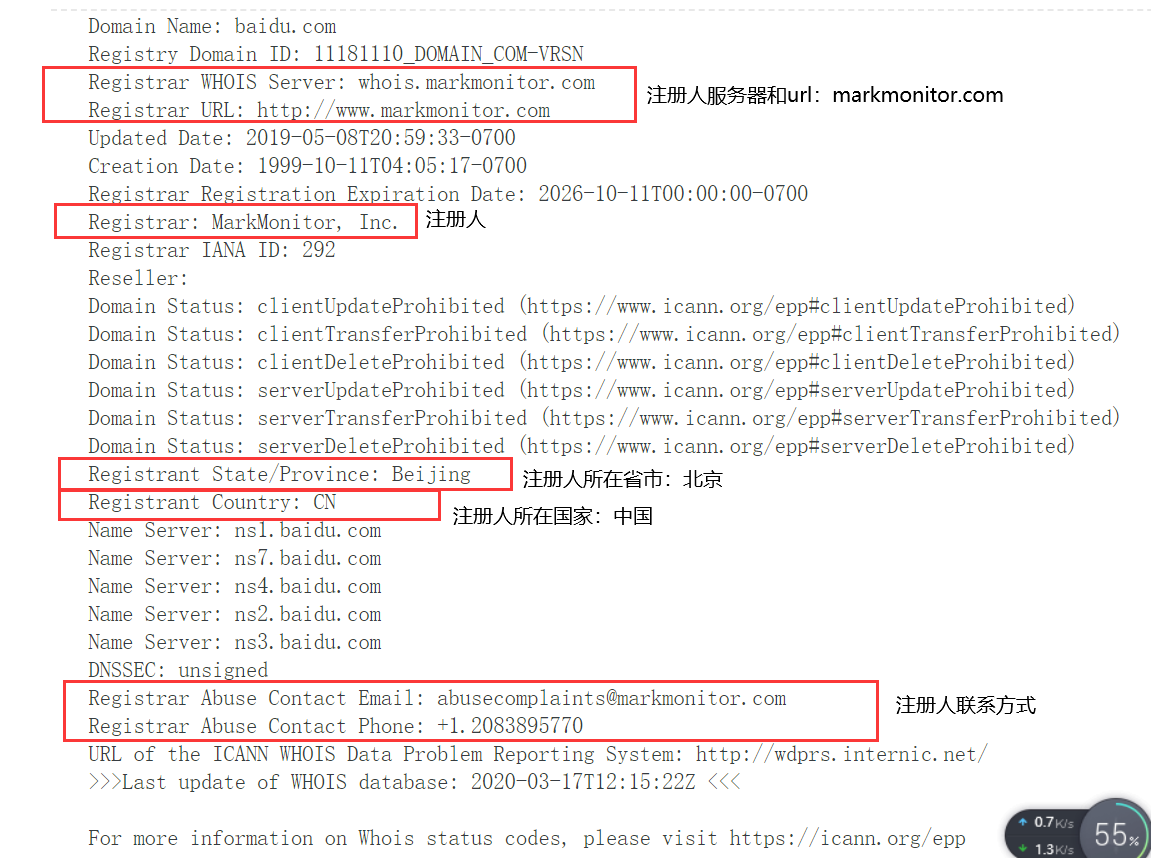

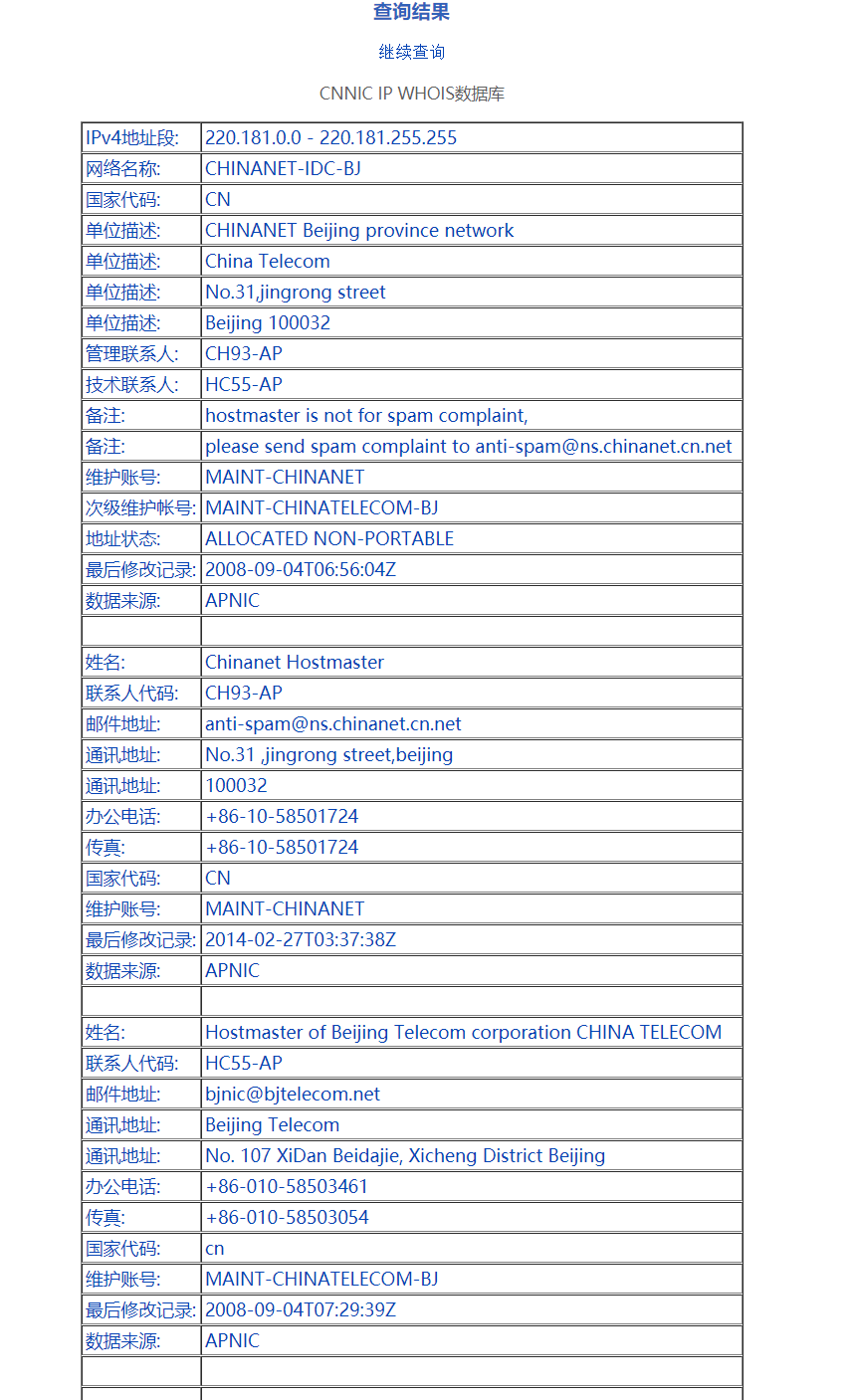

DNS与IP查询:

任务一

在阿里云的whois查询进行查询:

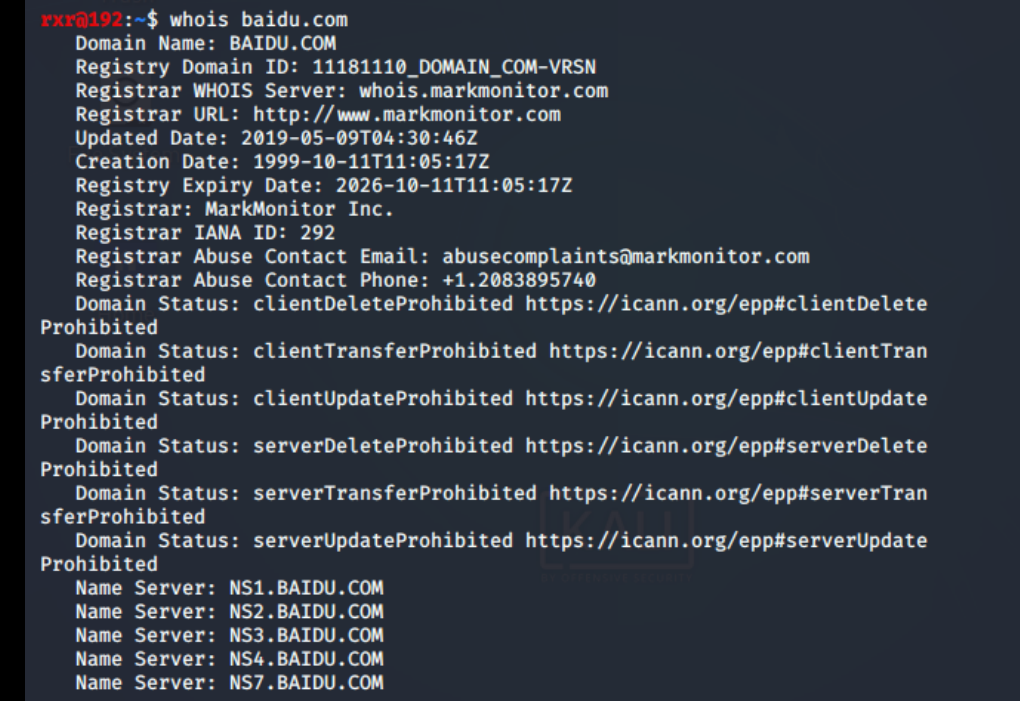

在kali中,使用whois baidu.com可以得到相同的结果

任务二

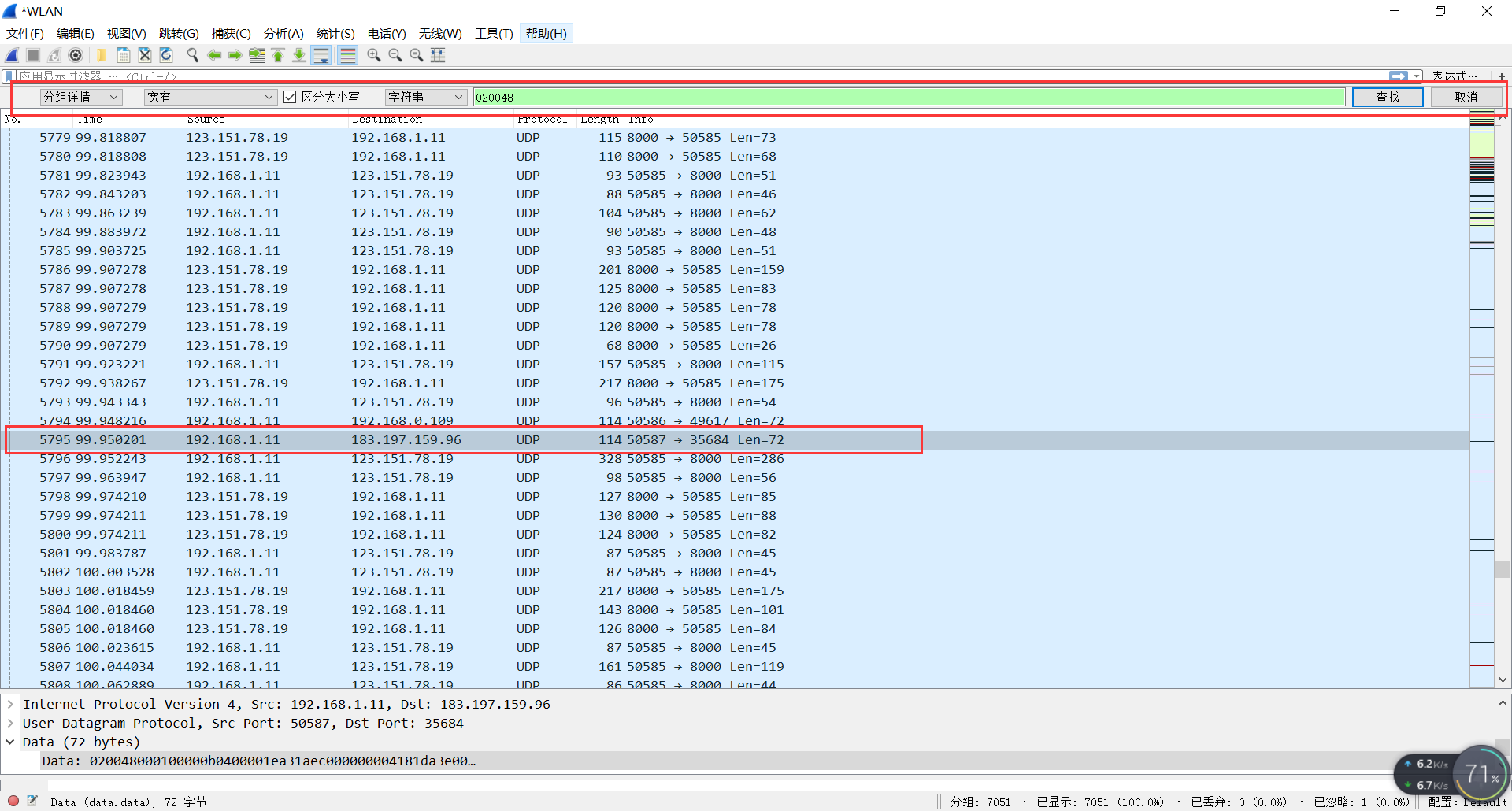

打开wireshark,Ctrl+F设置图中上边的框中内容,拨打QQ语音电话后,得到图中下边的框中内容

验证:

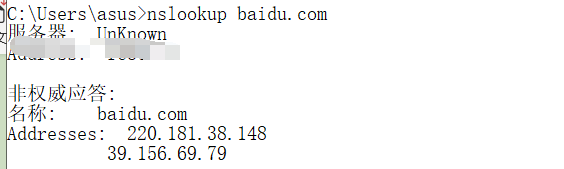

在命令行中输入nslookup baidu.com或者ping baidu.com可以得到百度的IP地址。

nmap

任务:使用nmap开源软件对靶机环境进行扫描,回答如下问题并给出操作命令: (1)靶机IP地址是否活跃? (2)靶机开放了哪些TCP和UDP端口? (3)靶机暗转了什么操作系统,版本是多少? (4)靶机上安装了哪些网络服务?

靶机IP地址:192.168.200.125

攻击机IP地址:192.168.200.3

使用命令

nmap -sP 192.168.200.125对靶机扫描,由红框部分可知靶机IP活跃。

使用命令

```nmap -sV 192.168.200.125```对靶机进行TCP和UDP端口扫描:

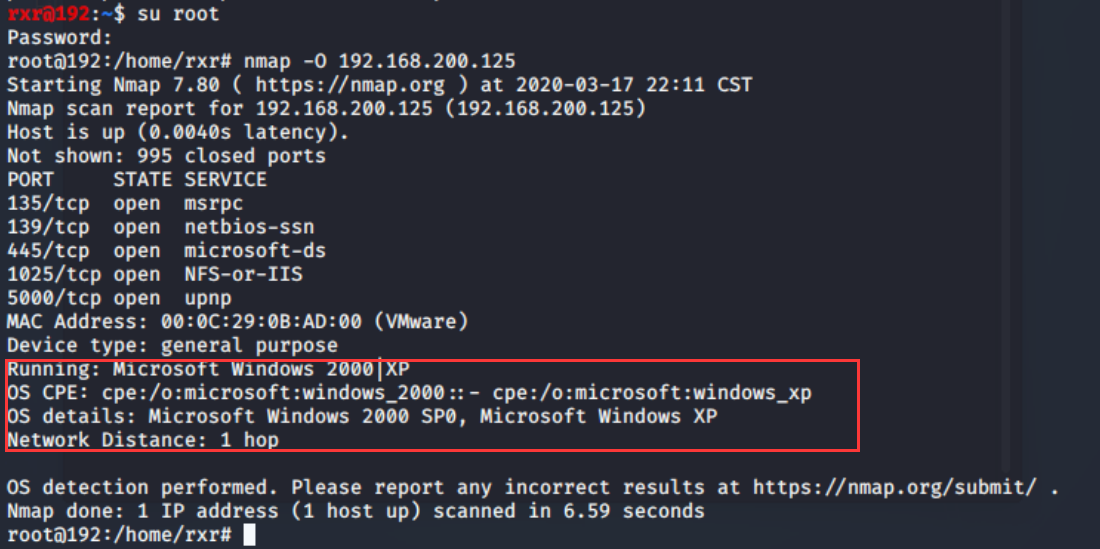

使用命令

```nmap -O 192.168.200.125```对靶机进行操作系统信息扫描:

使用

```nmap -sV 192.168.200.125```对靶机进行扫描,可以获得服务信息,其中,msrpc(remote procedure call)提供进程间交互通信,允许程序在远程机器上运行任意程序;netbios-ssn提供文件共享服务;microsoft-ds是windows提供的用于远程用户连接的服务;unup即插即用网络协议

Nessus

任务

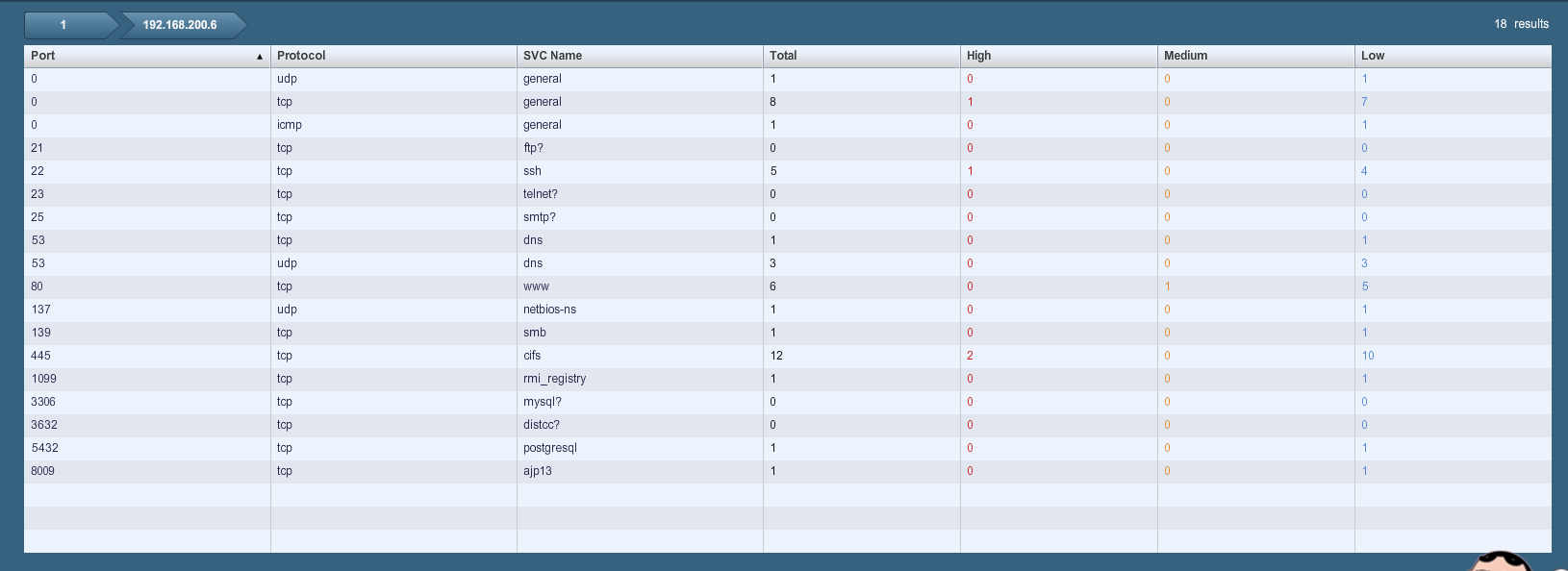

(1)靶机上开放了哪些端口?

(2)靶机各个端口上网络服务存在何种安全漏洞?

(3)你认为该如何攻陷靶机环境,以获得系统访问权?

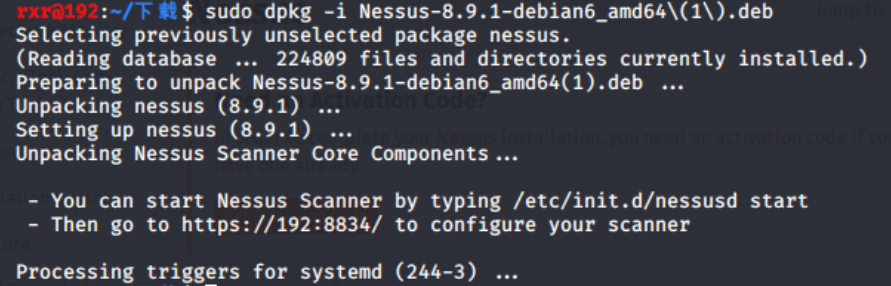

由于Winattack上的Nessus需要更新adobe flash player,但是我更新完之后被提示说更新有问题,需要重新更新或者下载插件,我重复操作之后,依然不能解决,所以在kali上下载Nessus,在

[Nessus官网](https://www.tenable.com/downloads/nessus?loginAttempted=true)上下载相应的Nessue,下载完之后,使用

```sudo dpkg -i Nessus-8.9.1-debian6_am64.deb```解压缩安装,按照提示启动Nessus

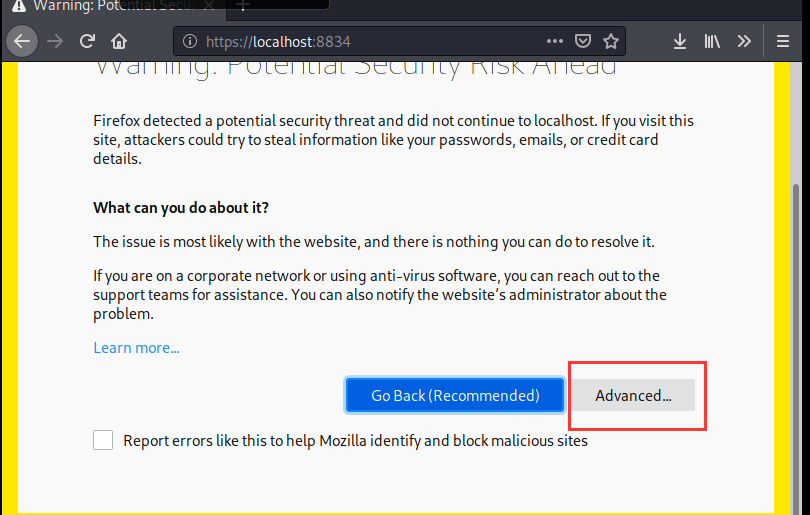

获取激活码之后,打开nessus客户端

```https://localhost:8834```点击继续

点击继续

选择免费版的:

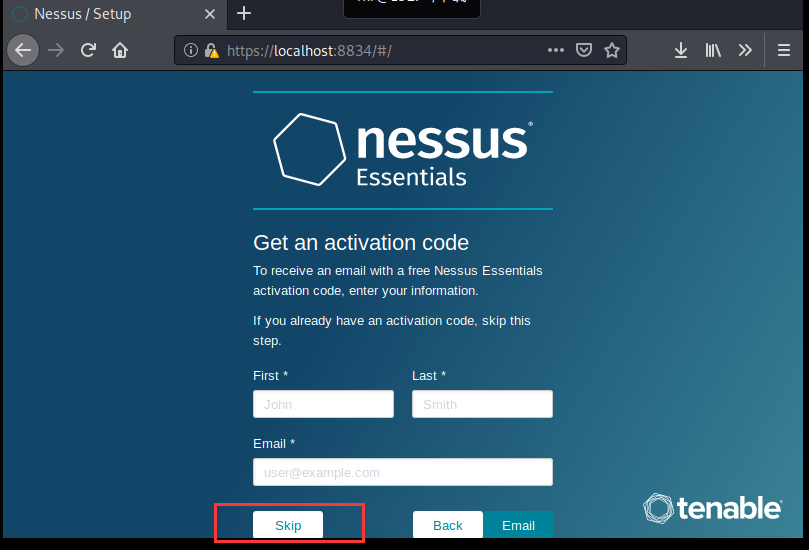

因为前面已经获得到了激活码,所以在这一步我们跳过

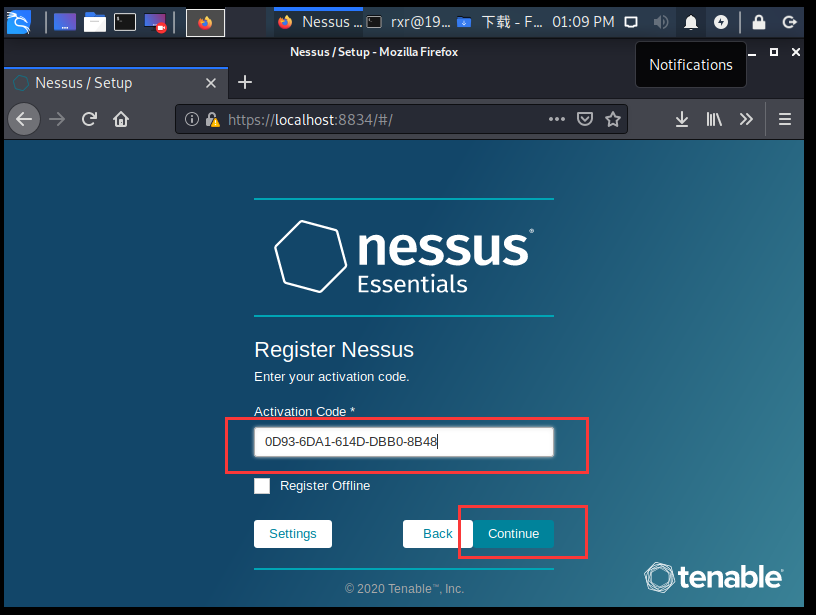

输入激活码后,继续

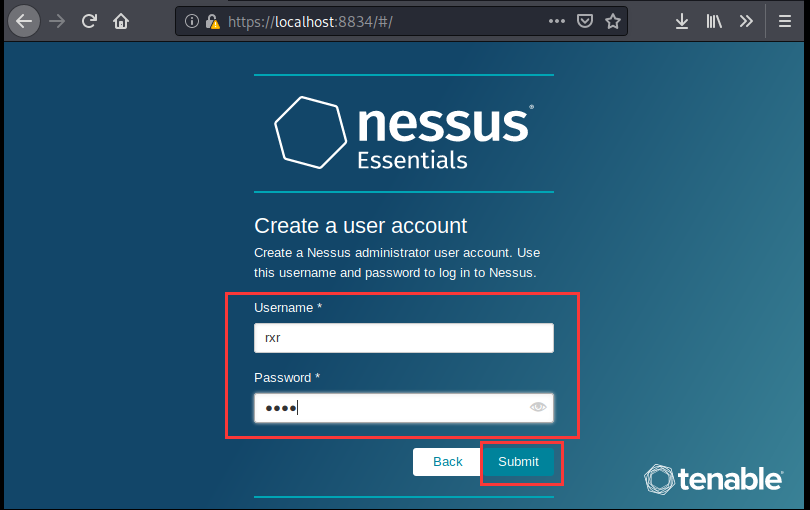

创建账号密码,继续

设置完成,初始化下载补丁中:

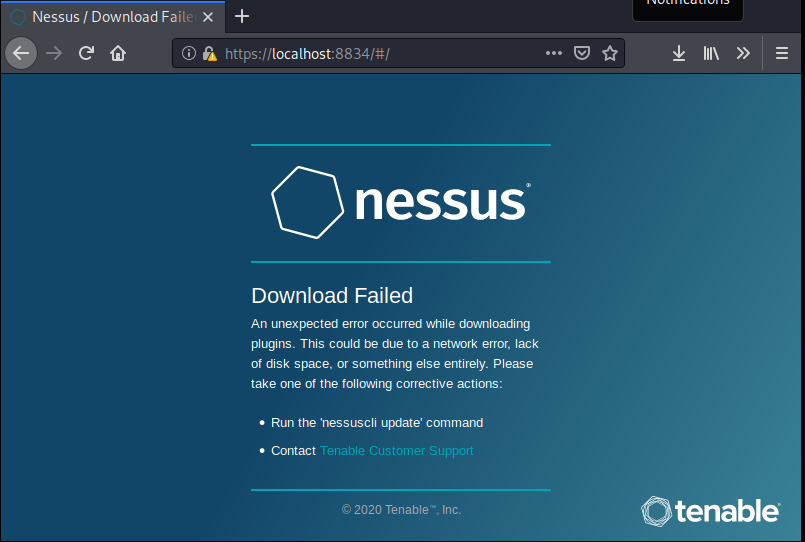

补丁下载失败

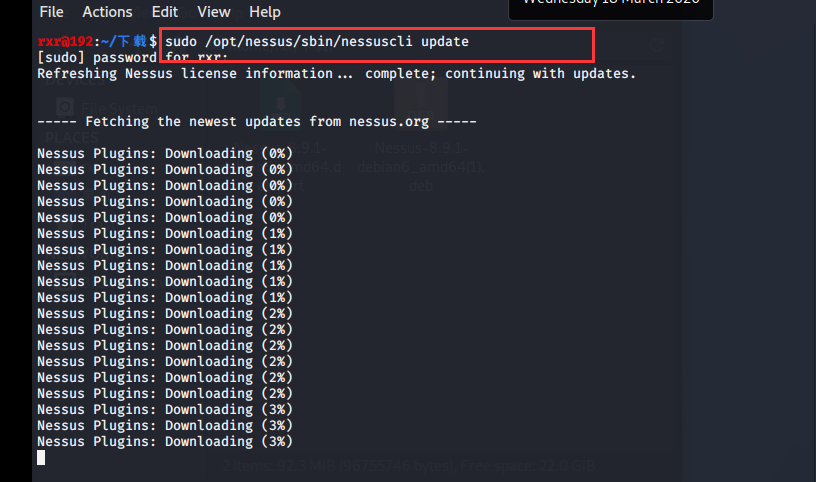

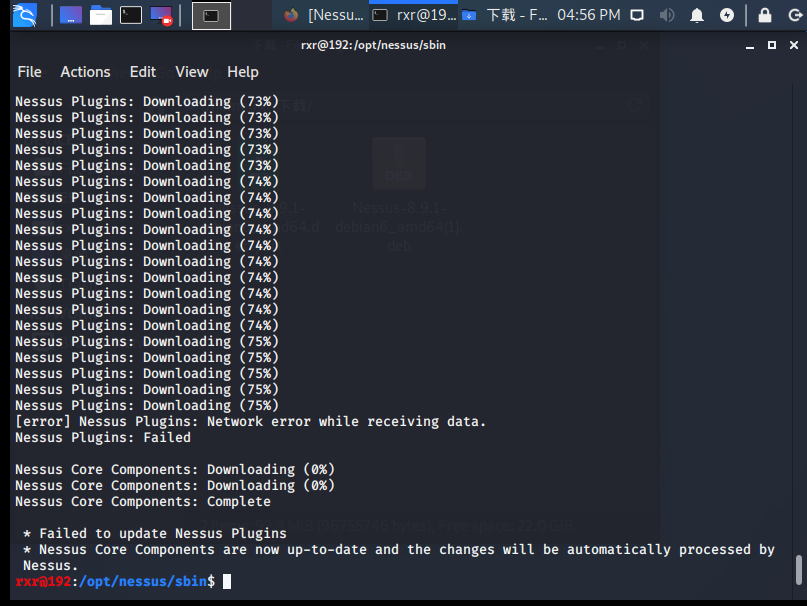

尝试更新,输入命令

```sudo /opt/nessus/sbin/nessuscli update```

更新失败

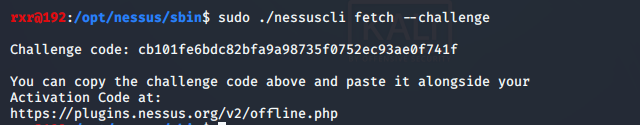

不慌,换一种方法,离线下载补丁

首先,由于刚刚的激活码已经被用掉了,需要重新获得激活码,重新获得激活码之后,获得挑战值,命令为:

```sudo nessuscli fetch --challenge```

打开网页:

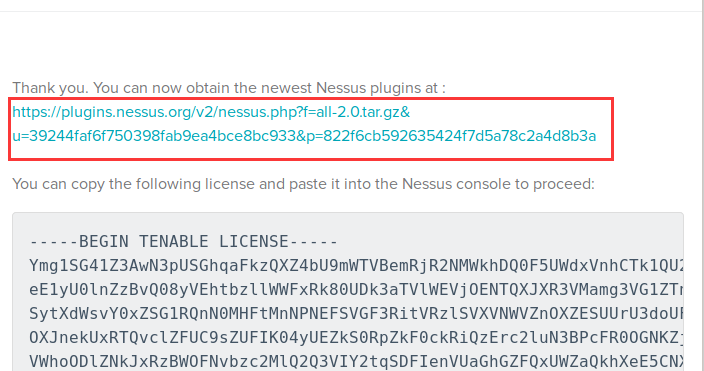

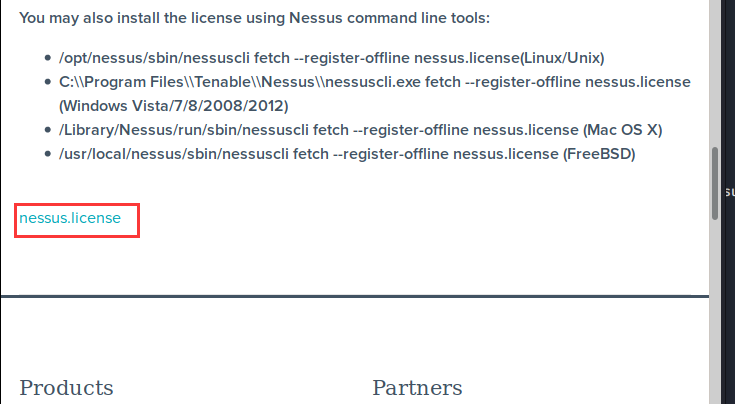

[https://plugins.nessus.org/v2/offline.php](https://plugins.nessus.org/v2/offline.php)输入获得的激活码和挑战值并提交:

得到补丁下载链接

注册码下载

将以上两个文件,移动到、opt/nessus/sbin文件夹下,注册:

```sudo ./nessuscli fetch --register-offline nessus.liense```

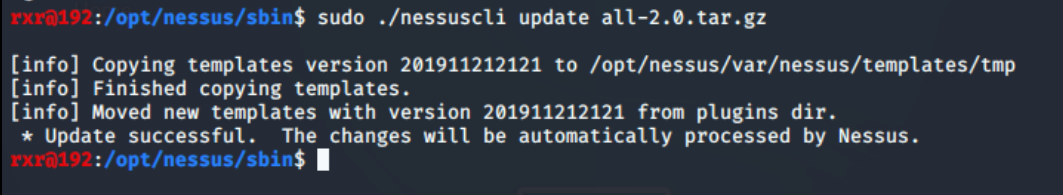

安装插件,使用命令

```sudo ./nessuscli update all-2.0.tar.gz```

安装成功,重启

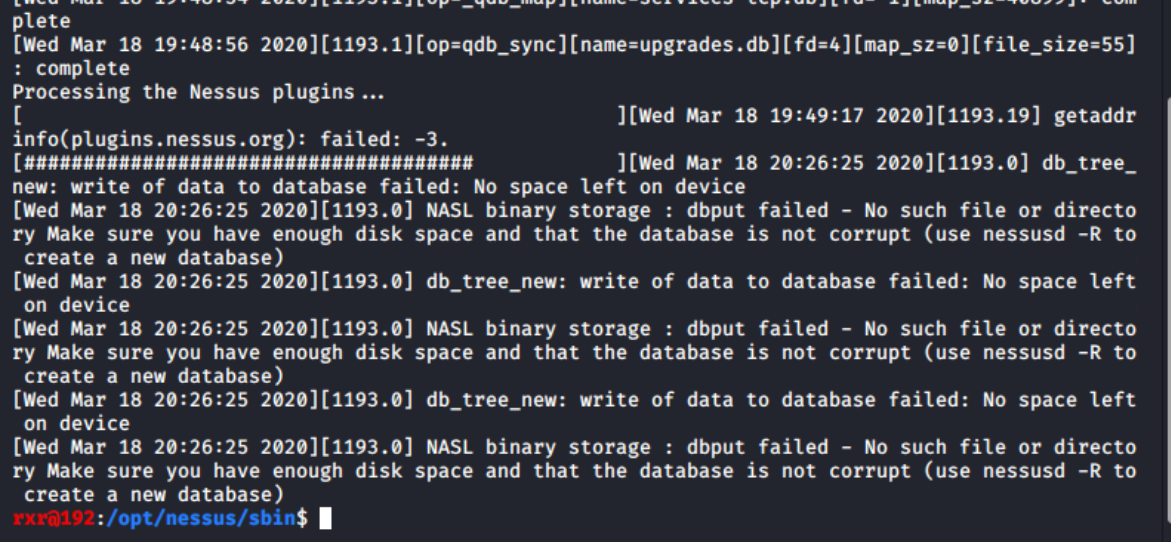

磁盘不够用,原地爆炸

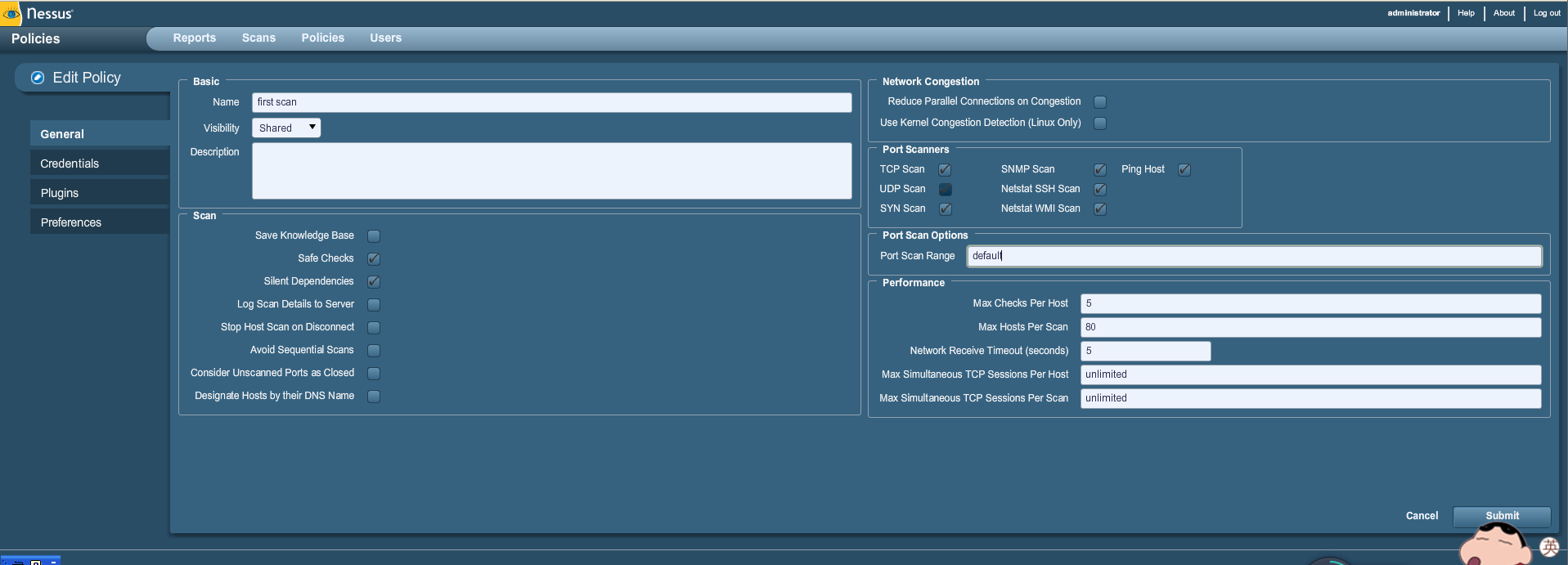

还是使用Winattack中的nessus对linux metasploitable进行扫描,使用火狐浏览器,不使用ie浏览器就不会出现问题了,记得打开服务端,配置扫描配置

扫描策略如下,enable全部的补丁:

扫描结果如下:

开放端口如下

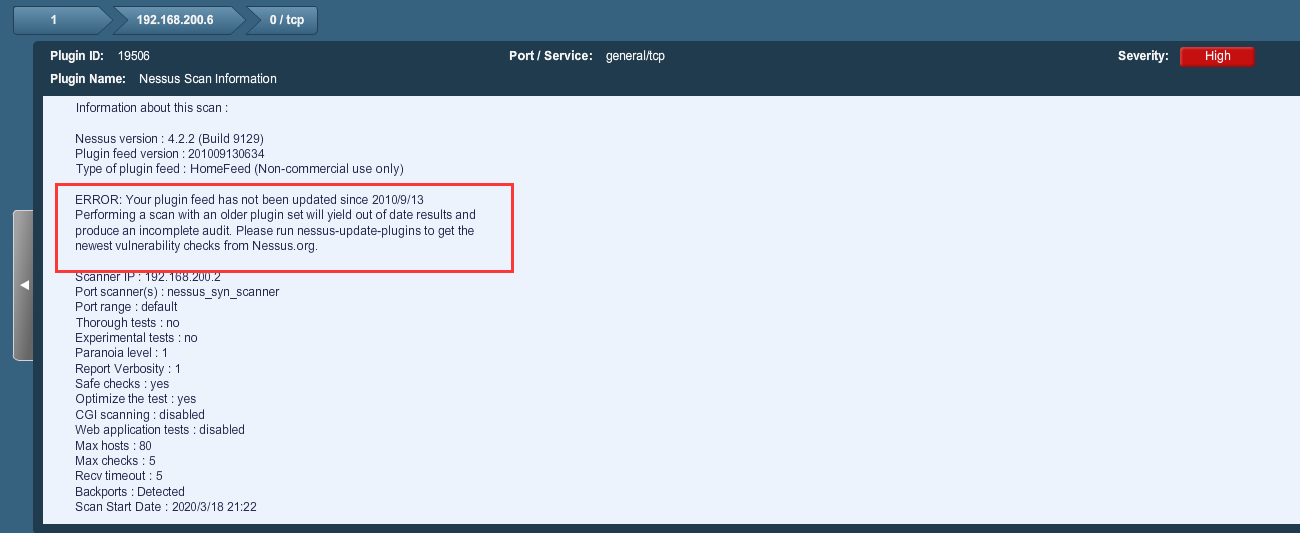

其中的一个错误提示,让更新nessus补丁

22号端口Debian OpenSSH/OpenSSL Package Random Number Generator Weakness,由于Debian打包程序删除了远程版本的OpenSSL中几乎所有的熵源。攻击者可以轻松获取远程密钥的私有部分,并使用它来解密远程会话或在中间攻击中设置一个人

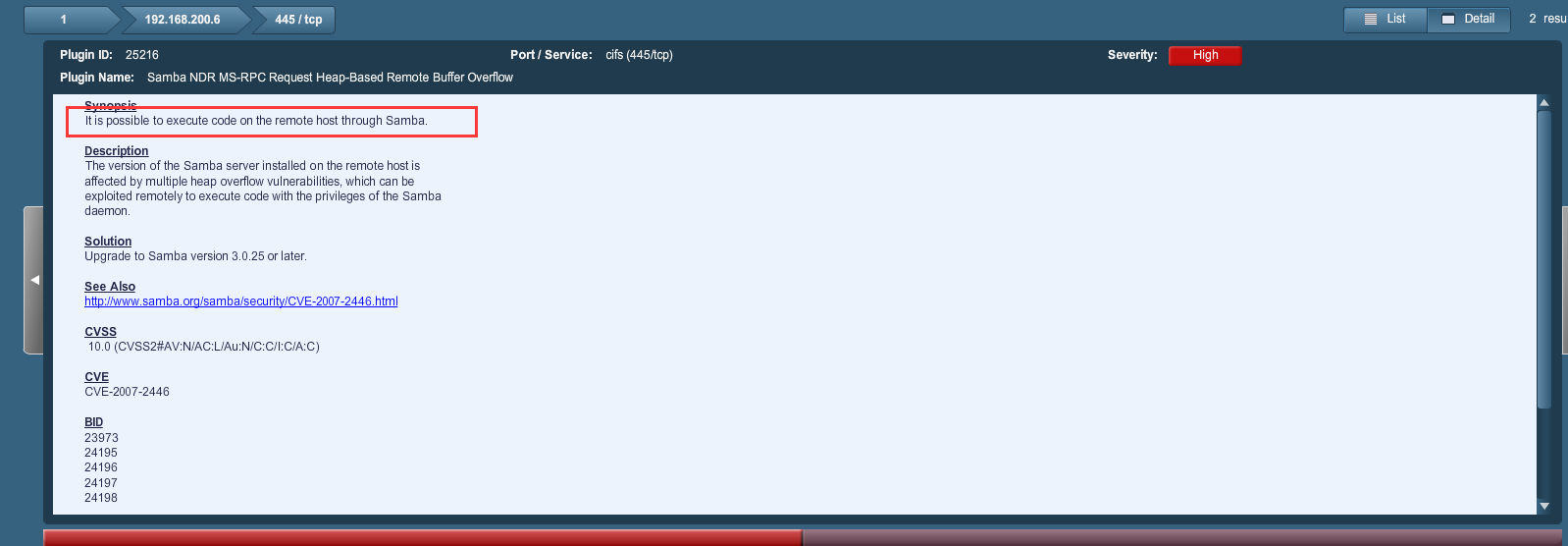

445端口Samba NDR MS-RPC Request Heap-Based Remote Buffer OverflowSamba的NDR函数实现上存在漏洞,远程攻击者可能利用此漏洞控制Samba服务器

445的Microsoft Windows SMB Shares Unprivileged Access远程服务器具有一个或多个Windows共享,可以使用给定的凭据通过网络进行访问。 根据共享权利,它可能允许攻击者读取/写入机密数据

80端口HTTP TRACE/TRACK Methods Allowed漏洞,存在跨站脚本漏洞,通过trace方法可以进行跨站攻击XSS,可以利用此漏洞欺骗合法用户并得到他们的私人信息。

通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在隐私和敏感信息泄露问题,如是提出解决方法。

输入我的省份和姓名,在一个网站上,看到了高三时期单招信息,其中包括个人姓名与身份证信息以及高中所在学校,我要去网信办举报!

三个网站均举报完成:

输入自己的姓名,看到自己去年写的有一篇博客署了自己名,已经去掉,但是再搜索还是出现这个博客。以后尽量少的在网上留信息。

使用百度的高级搜索进行搜索: 尝试在考研帮这个网站结合我的姓名进行搜索:

未搜索到结果:

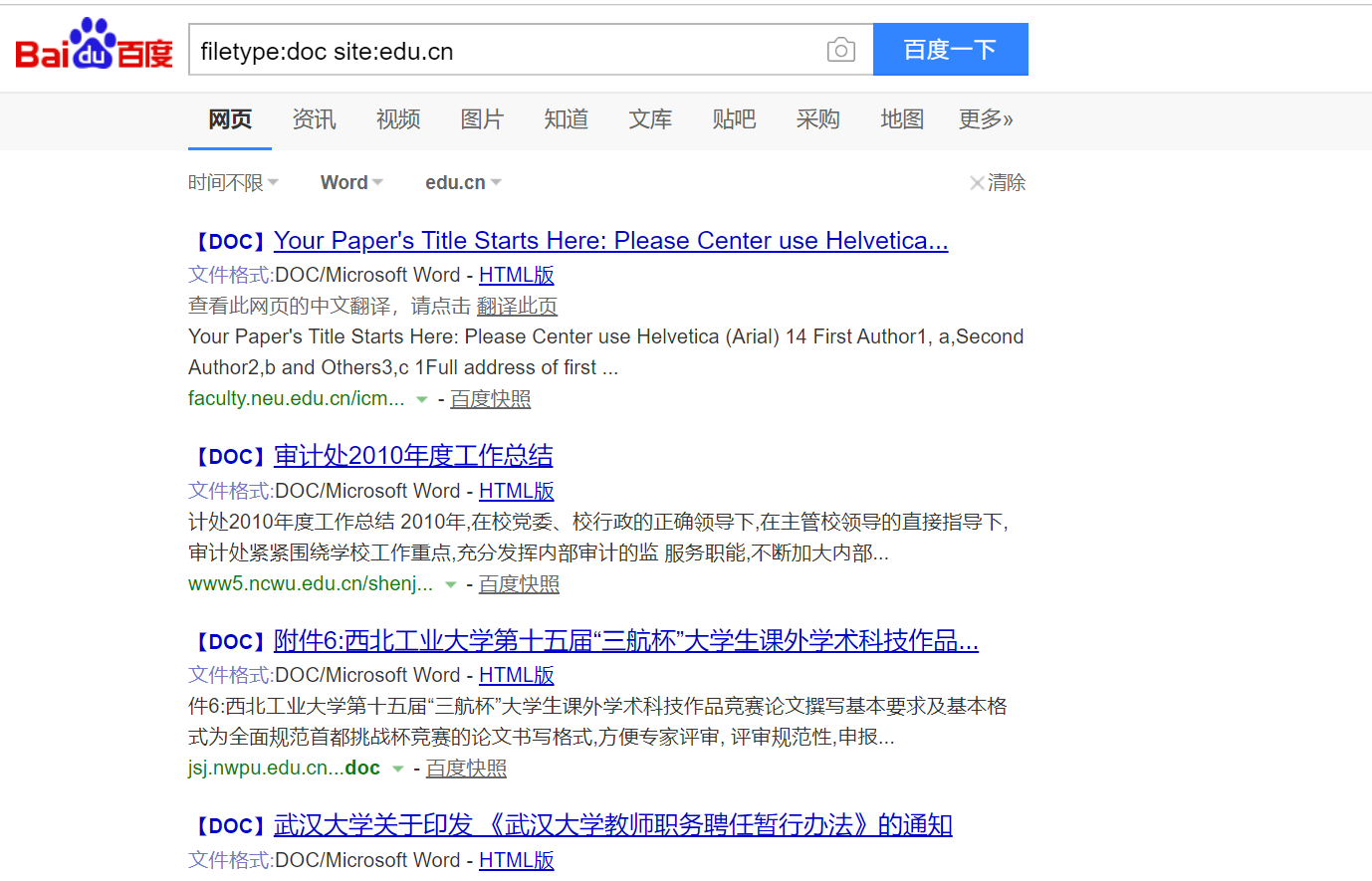

使用filetype:xls site:edu.cn可以搜索到学校网站中的xls文件

doc同理:

浙公网安备 33010602011771号

浙公网安备 33010602011771号