2020期末计网(非重修)

一

2.交换机,网桥,AP

4.

再加个成本吧

二

4.原理简述就好了,当然简述不了详细描述步骤也可以;不适用无线网络只写隐藏终端(把两种形式都写出来),不要写暴露终端

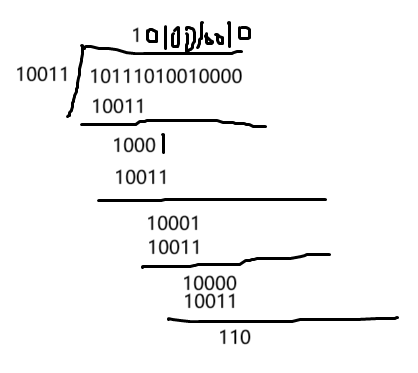

5.可以算一下,如下

三

2.题目的意思就是说只能抓到到达E的包

3.80字节就是中间那一坨

根据提供的以太网帧数据(前80字节的十六进制内容),我将逐步解析相关字段,以回答您的问题。数据包是以太网帧,包含以太网头部、IP头部和TCP头部(HTTP请求数据)。以下是关键字段的解析:

数据解析步骤:

-

以太网头部(前14字节):

- 目标MAC地址(6字节):

00 21 27 21 51 ee→00:21:27:21:51:ee - 源MAC地址(6字节):

00 15 c5 c1 5e 28→00:15:c5:c1:5e:28 - 类型字段(2字节):

08 00→ 表示上层协议为IPv4。

- 目标MAC地址(6字节):

-

IP头部(从第15字节开始,共20字节,因为IHL=5):

- 版本和头部长度(1字节):

45→ 版本4,头部长度5×4=20字节。 - 总长度(2字节):

01 ef→0x01ef= 495字节(IP包总长度)。 - TTL(1字节):

80→0x80= 128。 - 协议(1字节):

06→ 表示TCP。 - 源IP地址(4字节):

0a 02 80 64→10.2.128.100(点分十进制)。 - 目标IP地址(4字节):

40 aa 62 20→64.170.98.32(点分十进制)。 - IP头部长度20字节,因此IP包的载荷长度(即IP数据部分)为:总长度 - IP头部长度 = 495 - 20 = 475字节。

- 版本和头部长度(1字节):

-

TCP头部和应用数据:

- TCP头部从第35字节开始(以太网头部14字节 + IP头部20字节),但问题未涉及TCP细节,因此不展开。

- HTTP请求数据从第55字节左右开始(如ASCII部分显示

GET /rfc.html HTTP/1.1),但无需用于本问题。

问题解答:

- G 的 IP 地址为:源IP地址,即

10.2.128.100(G作为客户端发送请求)。 - G 的 MAC 地址为:源MAC地址,即

00:15:c5:c1:5e:28(G的以太网地址)。 - 该 IP 包的载荷长度为:IP数据部分长度,即475字节(计算:IP总长度495字节 - IP头部20字节)。

- G 所访问的网站的 IP 地址为:目标IP地址,即

64.170.98.32(Web服务器的地址)。 - G 的默认网关的 MAC 地址为:目标MAC地址,即

00:21:27:21:51:ee(对于外部流量,G发送帧到默认网关)。 - 该 IP 包的 TTL 为:

128(IP头部TTL字段值)。

最终答案:

- G 的 IP 地址为:10.2.128.100

- G 的 MAC 地址为:00:15:c5:c1:5e:28

- 该 IP 包的载荷长度为:475

- G 所访问的网站的 IP 地址为:64.170.98.32

- G 的默认网关的 MAC 地址为:00:21:27:21:51:ee

- 该 IP 包的 TTL 为:128

四

5.注意一定要分两种情况,一种是A的ARP表中有B的MAC地址,直接查询就好了,另一种是没有,就需要广播了

五

2.这里说的RIP就是不考虑毒性逆转的RIP

六

1.这里说的停等协议就是说一个RTT只有一个包,不然的话有多个包的话肯定结果不一样了。改进吞吐量最明显的方法就是直接使用pipeline

2.分别是\(8,8,4\)

七

2.线性增长导致带宽利用率低,不适应高速网络

3.忽略了快恢复的时间,直接进入了拥塞避免

5.关键域就是书上说的那些东西

八

(1)推导Alice的私钥

已知条件:

- Alice的公钥为 \((N_A = 33, e_A = 7)\)

- RSA算法中,私钥 \(d_A\) 需满足 \(e_A \cdot d_A \equiv 1 \pmod{\phi(N_A)}\)

步骤:

- 分解 \(N_A\):\[N_A = 33 = 3 \times 11 \]

- 计算欧拉函数 \(\phi(N_A)\):\[\phi(33) = (3-1) \times (11-1) = 2 \times 10 = 20 \]

- 求 \(e_A = 7\) 在模 \(20\) 下的逆元:

寻找整数 \(d_A\),使得:\[7 \cdot d_A \equiv 1 \pmod{20} \]通过试算,当 \(d_A = 3\) 时:\[7 \cdot 3 = 21 \equiv 1 \pmod{20} \]因此,私钥 \(d_A = 3\)。

(2)用私钥加密数字8

加密过程:

RSA加密公式为:

其中:

- \(M = 8\)(明文)

- \(d_A = 3\)(私钥)

- \(N_A = 33\)(模数)

计算:

加密结果:\(C = 17\)。

(3)保证订单的完整性和可认证性

方法:

-

数字签名:

- Alice对订单内容计算哈希值 \(H\)。

- 使用私钥 \(d_A\) 对 \(H\) 进行加密,生成签名 \(S = H^{d_A} \mod N_A\)。

- 将订单和签名一起发送给商家。

-

验证流程:

- 商家用Alice的公钥 \(e_A\) 解密签名:\[H' = S^{e_A} \mod N_A \]

- 计算订单的哈希值 \(H''\),并与 \(H'\) 比较:

- 若 \(H' = H''\),则订单未被篡改(完整性)且确实来自Alice(可认证性)。

- 商家用Alice的公钥 \(e_A\) 解密签名:

(4)验证数字证书未被篡改

步骤:

-

检查CA签名:

- 数字证书包含银行的公钥和CA的签名。

- 使用CA的公钥验证签名是否与证书内容的哈希值匹配。

-

检查证书有效性:

- 确认证书未过期。

- 检查证书是否在吊销列表(CRL)中,或通过在线证书状态协议(OCSP)查询状态。

-

信任链验证:

- 确保CA的公钥是可信的(如预装在浏览器或操作系统中)。

若以上步骤均通过,则证书未被篡改。

(5)为什么需要CA?

原因:

-

身份验证:

- CA作为可信第三方,验证实体身份并颁发数字证书,确保公钥与身份绑定。

-

防中间人攻击:

- 无CA时,无法区分合法公钥与攻击者伪造的公钥。

-

密钥分发安全:

- 即使使用非对称加密,仍需安全分发公钥,而CA通过证书实现这一过程。

-

统一管理:

- CA提供标准化的信任链,简化大规模系统的密钥管理。

毛概:

实践报告不一定教给gjg,教给下一学期的课的任课老师;实践报告十一月一号开始交;交两份,一份电子版到老师邮箱,主题是“社会实践”还要写上姓名学号,一份纸质版教到老师信箱

金融经济学:

名词解释(5题,一共20分,都在PPT上,重要的概念);单项选择(10道题,一共20分);简答题(类似于概念,简单回答即可,一共20分,4道题);计算题

把作业给独立完成即可,一定要理解。考试难度不会超过作业的难度,范围也不会超过作业的范围

不考证明题。不用掌握其他的题目,只用掌握布置过的作业即可,一定要会独立完成。书上的基本概念要掌握,没有很偏的概念。计算题后面三章比较重要。套利这一章看PPT即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号