linux密码破解

关于获取linux机器后,破解密码。。。

物理破解

直接把电脑搬过来

7的centos

直接重启在开机界面的grub下按e,单用户进入,看出现的情况来

centos是在linux的那一段然后把

ro改成rw init=/sysroot/bin/sh

然后ctrl+x

然后访问系统

chroot /sysroot

修改密码

passwd root

更新系统信息并命令

touch /.autorelabel

退出exit

重启reboot

就行

6的centos

按esc

a

1

进入单用户模式

然后gg

其他的centos

按e进入菜单编辑模式

进入kernel

按e

按1单用户模式然后回车

然后passwd root

查看用户组

cat /etc/group

工具破解

win的哈希比linux的简单,win可以通过hashcat获取明文、密码哈希散列设置信任从而控制文件服务器等,linux...

/etc/passwd用户账户配置文件,保存账户的基本信息

root:x:0:0:root:/root:/bin/bash

{用户名}:{密码}:{UID}:{GID}:{注释性描述}:{宿主目录}:{命令解释器}

可以通过/bin/bash看有几个权限用户

bin:*:18505:0:99999:7:::

- 密码字符串为*,表示系统用户不能被登入

- 密码字符串为!,表示用户名被禁用

- 密码字符串为空,则表示没有密码

密码配置文件/etc/shadow

:表示分割

$id$salt$encrypted

root:$6$7vXyCOws$Hp/xoGf50Kov51cy83h6CTYoQerInkAFWWYZL22640N6P0kgy9Gfy4NVndDa1hNUevqR122E7ykmA1BIIOg0C.:16821:0:99999:7:::

提取一下就是

$6$7vXyCOws$Hp/xoGf50Kov51cy83h6CTYoQerInkAFWWYZL22640N6P0kgy9Gfy4NVndDa1hNUevqR122E7ykmA1BIIOg0C.

6表一种类型标记为6的密码散列

7vXyCOws salt值

Hp/xoGf50Kov51cy83h6CTYoQerInkAFWWYZL22640N6P0kgy9Gfy4NVndDa1hNUevqR122E7ykmA1BIIOg0C.:

hash值

$0 = DES 或者明文开头无标记

$1 = MD5

$2a(2y) = Blowfish

$5 = SHA-256

$6 = SHA-512

hashcat

默认额hash 512

最后一个shadow的用户信息可以使用

tail -n 1 /etc/shadow > cc.hash

直接对$id$salt$encrypted进行保存作为单个行

vim对:进行删除

然后

字典破解

hashcat -m 1800 -a 0 -o find.txt hash文件位置 字典

可以使用john的/usr/share/john/password.lst

根据help手册确定hash类型

暴力破解

hashcat -m 1800 -a 3 -o find.txt hash绝对路径 密码设置 --force

?l = abcdefghijklmnopqrstuvwxyz

?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ

?d = 0123456789

?s = !”#$%&'()*+,-./:;<=>?@[]^_`{|}~

?a = ?l?u?d?s

?b = 0x00 – 0xff

也可以破解文件密码

使用rar2john

还有office2john

但没有强大的算法还是算了

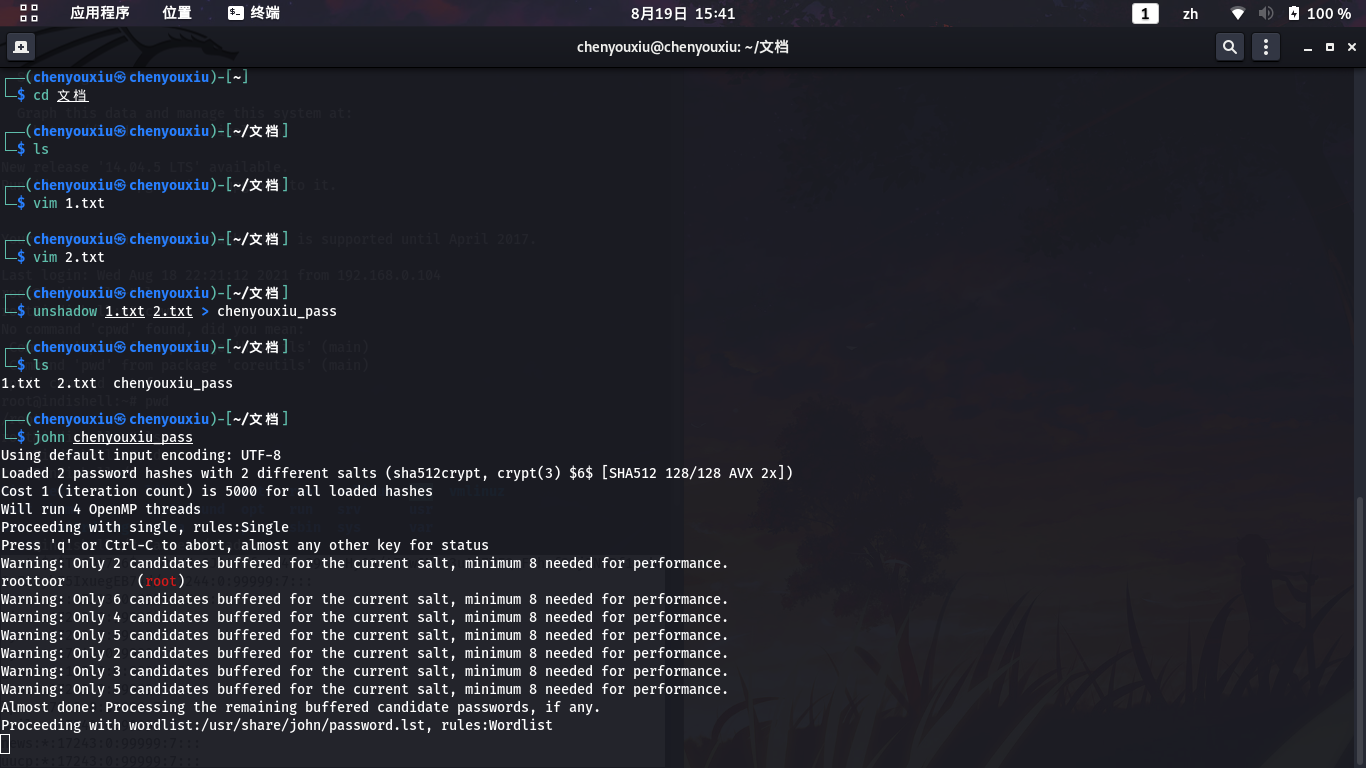

john

先组合passwd和shadow然后合成一个文件

unshadow /etc/passwd /etc/shadow > chenyouxiu_pass

然后自带字典破解

john chenyouxiu_pass

看过程

john --show chenyouxiu_pass

可以看出很快就破解了root的roottoor

使用自己的字典

john --wordlist= chenyouxiu_pass

直接破解shadow文件

john shadow文件的绝对路径

cmd5网站破解

参考链接:https://www.cnblogs.com/yjxing/p/11507575.html

hashcat文档说明

浙公网安备 33010602011771号

浙公网安备 33010602011771号