挖矿病毒分析2

说明

又中了病毒,现象还是占用50%的CPU。 top命令占不到是那个进程占用的。

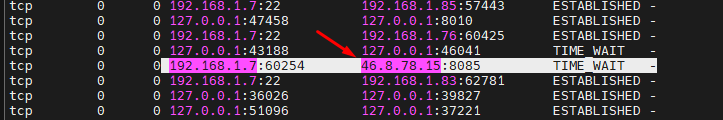

lsof,netstat命令被污染了,所以查看外部IP的连接是正常的。

然后定时任务在各个的用户下都有定时任务,一分钟起一次。

分析

占用50%的CPU,说明是挖矿病毒。

主要是如何找到病毒的进程。

有三种方法,1是找到占用率高的进程,2是查找异常的IP,3是检查自启和定时任务。

占用率高是挖矿,异常IP是矿池的IP,就是挖矿之后连接上传的矿池的IP。

找到占用率高的进程

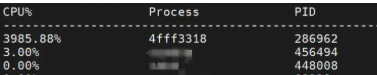

正如上面说的top命令占不到是那个进程占用的。

top,ps命令找不到说明被隐藏或者是一个运行之后就被删除的文件。

需要使用内核级的工具 sysdig 来检查占用率。

# 适用于大多数 Linux 发行版

curl -s https://s3.amazonaws.com/download.draios.com/stable/install-sysdig | sudo bash

sysdig -c topprocs_cpu

kill掉即可。

使用 ps 命令查看上面病毒的进程信息,发现找不到。

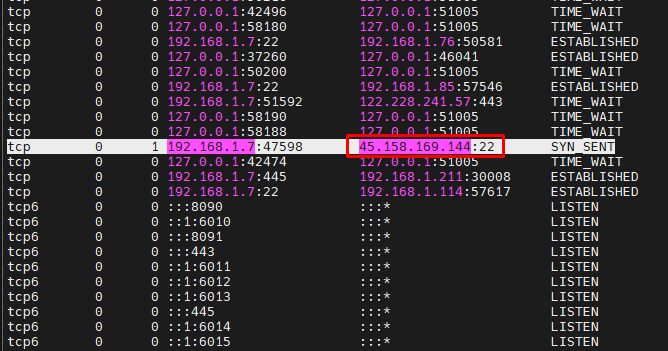

查找异常的IP

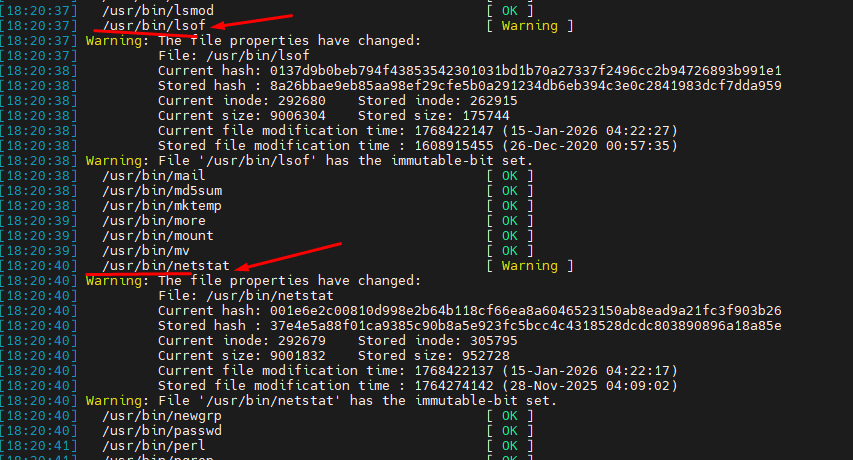

使用网络工具查看异常的IP,发现是正常的。

# 检查服务器的常用程序有没有被替换

sudo apt install rkhunter

sudo rkhunter --check

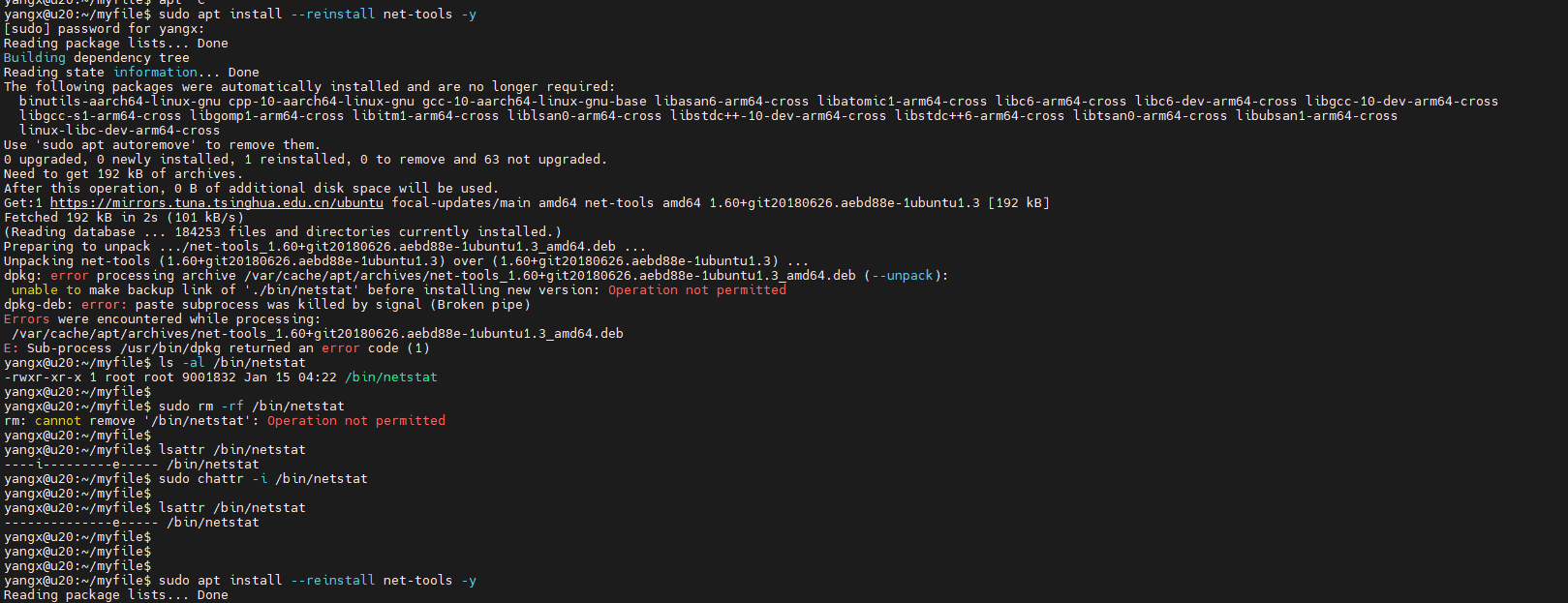

重新安装,报错:

yangx@u20:~/myfile$ lsattr /bin/netstat

----i---------e----- /bin/netstat

yangx@u20:~/myfile$ sudo chattr -i /bin/netstat

yangx@u20:~/myfile$ lsattr /bin/netstat

--------------e----- /bin/netstat

然后再次安装:

sudo apt install --reinstall lsof

sudo apt install --reinstall net-tools

亦可以从网上下载。

排查命令:

# 检查异常IP,找到病毒的端口占用

netstat -antlp

# 检查网络连接的进程

sudo lsof -i -P -n

一般都是外国的IP。

网站查询IP: https://www.ip138.com/

# 查询47598端口占用的进程

lsof -i :47598

# 结果显示为无

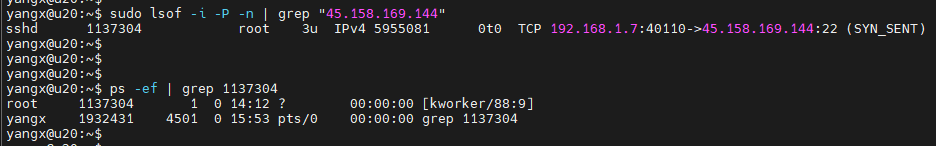

通过 异常IP查找

yangx@u20:~$ sudo lsof -i -P -n | grep "45.158.169.144"

sshd 1137304 root 3u IPv4 5955081 0t0 TCP 192.168.1.7:40110->45.158.169.144:22 (SYN_SENT)

这个进程杀掉之后还会换个端口再次起来。应该也是有多个IP去链接的。

这个是香港的IP。

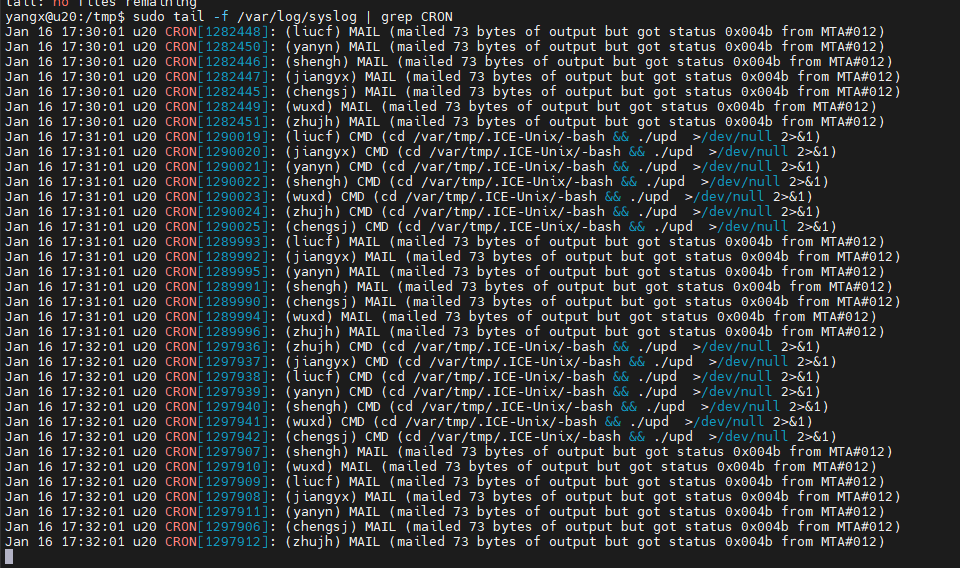

定时任务

# 检查系统级定时任务

ls -la /etc/cron*

# 检查所有用户的 crontab 文件

ls -la /var/spool/cron/crontabs/

发现是有的类似乱码的文件,这个就是病毒文件或者启动文件。

# 查看日志

sudo tail -f /var/log/syslog | grep CRON

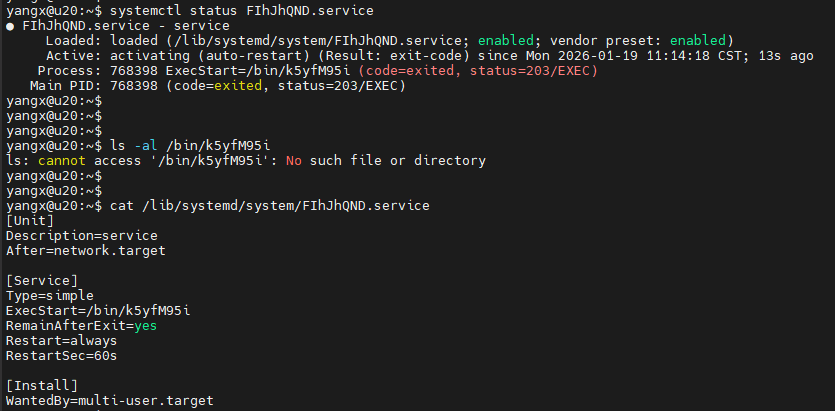

病毒服务

总结

病毒的流程,设置定时任务自启,篡改常用命令增加排查难度,隐藏进程,不死链接。病毒起来之后,会创建一个挖矿文件,然后运行之后删除,这样 ps,top 就找不到了。

临时

使用过的命令

sudo tail -f /var/log/syslog | grep CRON

netstat -antlp

sudo lsof -i -P -n

yangx@u20:~/myfile$ lsattr /bin/netstat

----i---------e----- /bin/netstat

yangx@u20:~/myfile$ sudo chattr -i /bin/netstat

yangx@u20:~/myfile$

yangx@u20:~/myfile$ lsattr /bin/netstat

--------------e----- /bin/netstat

# 查看端口占用

sudo lsof -i :34202

ps aux | grep 1971

sudo ss -tpan | grep ':34202\b'

sudo netstat -tunlp | grep 3306

sudo apt install --reinstall lsof

sudo apt install --reinstall net-tools

sudo apt install --reinstall clamav clamav-daemon

chkrootkit(另一款 rootkit 检测工具)、ClamAV(杀毒软件)、AIDE(文件完整性监控)等配合使用

sudo rkhunter --check-file /bin/ls # 检查 /bin/ls 是否被篡改

whois 45.158.169.144

sudo grep "755082" /var/log/auth.log # 查进程相关日志

sudo grep "45.158.169.144" /var/log/auth.log # 查远程 IP 连接记录

sudo iptables -A OUTPUT -d 45.158.169.144 -j DROP

systemctl list-unit-files --type=service --state=enabled

sudo ufw deny out to 45.158.169.144

sudo ufw deny in from 45.158.169.144

sudo ufw deny out to 46.8.226.5

sudo ufw deny in from 46.8.226.5

46.8.226.5

sudo useradd --system --gid clamav --groups adm --no-create-home --shell /usr/sbin/nologin clamav

host -t txt current.cvd.clamav.net

dig @ns1.clamav.net db.us.big.clamav.net

freshclam

# 安装主程序

sudo apt update && sudo apt install clamav clamav-daemon -y

# 安装后首次更新病毒库(需等待几分钟)

sudo freshclam

csysdig

# 适用于大多数 Linux 发行版

curl -s https://s3.amazonaws.com/download.draios.com/stable/install-sysdig | sudo bash

sysdig -c topprocs_cpu

本文来自博客园,作者:杨旭0324,转载请注明原文链接:https://www.cnblogs.com/allalonewithyou/p/19502202,个人邮箱:yaonie4444@foxmail.com

浙公网安备 33010602011771号

浙公网安备 33010602011771号