随笔分类 - Misc

摘要:首先拿到的apk没有签名,并且一些activity没有导出 用mt管理器处理一下,最重要的是签名,签完名可以上传到https://56.al/进行脱壳,这边给出文件id24eee657d458a393a094585b57968e7e 安装完之后,app会申请通讯录、录音、拍照、存储等权限,如果没有申

阅读全文

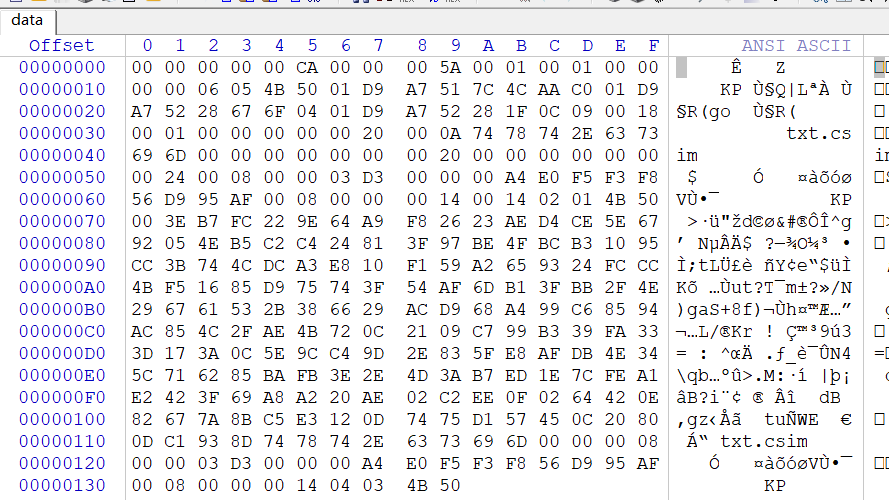

摘要:我记得比赛的时候,misc都是0解。 怎么不算另类的1血呢? help_me实在不会,arm看不了一点 消失的钥匙 先看验证逻辑,能够看到generateZipPassword和decryptFlag这两个方法内容不见了 通过在apk中寻找半年,找到一个时间不对的classes3.dex,查看hex

阅读全文

摘要:0x1 获取了100以内的随机数 只需要确保输入的数为随机数的2倍+4即可 hook该方法,返回值随意,只要自己输入符合对该值的要求即可 Java.perform(function () { let MainActivity = Java.use("com.ad2001.frida0x1.MainA

阅读全文

摘要:初级一 小猫游戏,改一下判断 将t.LOSE的值改为win,然后将case i.LOSE的代码段删掉,重新签名安装即可 游戏结束会播放原神启动,播完会输出flag 结果为flag{happy_new_year_2024} 初级二 flag是跟着签名走的,所以没法重新编译 看代码可以看到是出金启动Fl

阅读全文

摘要:找其他师傅要了附件,玩一玩,水一水 hard_web_1 统计会话,60字节的为连接失败 结果为80;888;8888 hard_web_2 分析流量包,找到shell.jsp中的java代码 很明显的哥斯拉jspshell,可以自己生成一个对比看看 String xc = "748007e8619

阅读全文

摘要:# MISC ## easy! 23333! 逆序的zip  ```python with open('dat

阅读全文

摘要:流量分析 1.计算流量包文件的SHA256值是?[答案:字母小写][★☆☆☆☆] 结果为2d689add281b477c82b18af8ab857ef5be6badf253db1c1923528dd73b3d61a9 2.流量包长度在“640-1279”之间的的数据包总共有多少?[答案:100][★

阅读全文

摘要:虽然没有参加,但是这道题我比较感兴趣,bmp拼图,听其他师傅一说,我就感觉有印象,一查发现与22年的春秋杯PINTU类似 要拼图,先要知道原图的宽高,给出的图片宽是不等的,需要我们去计算一下 files = os.listdir('./tmp4') size = [] for file in fil

阅读全文

摘要:首先展示一下apk中的内容,一个简单的贪吃蛇游戏 静态分析 蛇撞墙会有提示,直接去看 定位到com.example.ct_sanke.SnakeView.i() i()方法只有一处调用,随着蛇吃食物进行逻辑处理 考虑到游戏需要绘制,看到Snake类下还有一个onDraw()方法,查看该方法 发现一处

阅读全文

摘要:小米备份文件,可以用7zip打开得到apk 对apk进行分析,跳转到加密代码,通过分析代码,发现只需要最后的md5值和8b9b0ad9c324204fac87ae0fc2c630bd相等即可 同时资源中又发现password必须大于5位 一开始的想法是hook上面的方法,认为通过验证后能拿到flag

阅读全文

摘要:内存镜像解析,得到bitlocker密钥 passware解析内存镜像,得到用户名密码550f37c7748e 取证大师解bitlocker(也可以先将vmdk转换为其他passware可以识别的格式,直接通过内存镜像解出一个解密的镜像) 看到两个文件 压缩包解压出图片,查看隐写发现0通道存在异常

阅读全文

摘要:ez_usb usb流量题,与以前的鼠标流量和键盘流量有所区别,但大同小异 导出所有的HID数据并按照ip分类,之后脚本解码得到压缩包和密码 mappings = { "04":"a", "05":"b", "06":"c", "07":"d", "08":"e", "09":"f", "0a":"

阅读全文

摘要:这几天搞完取证就开始弄这些个东西,属实把我整麻了,临场我就整不出来,可能是功利心太重了 ,一着急就啥也不会,毕竟这misc只是用来辅助锻炼我的取证的。。 tiger 1.These are rot for 47 days 2.Have you heard that lsb steganography

阅读全文

摘要:压缩包需要密码,不是伪加密,爆破也爆不出来,下面的kdbx文件搜了一下可以用keepass打开,但是居然还是需要密码 那这个只能是弱口令或者爆破了,但是纯手工肯定不可取,找了很久终于找到了工具passware,可以爆破绝大多数加密文件 文件名是len5,所以爆破的时候采用5位即可,最好提高全数字的优

阅读全文

摘要:SimpleFlow 一下子就能发现传了一个含有flag.txt的压缩包,需要密码,字典简单跑一下就发现是PaSsZiPWorD 解压后得到结果DASCTF{f3f32f434eddbc6e6b5043373af95ae8} 当然也可以在流中找到密码的base64 冰墩墩 给出的文件太多了,肯定不能

阅读全文

摘要:先反编译出java代码查看,发现没有坑,直接调用了库文件里的check 把so文件直接丢到ida中查找check函数,看到 这是说明flag是11位,刚好发现11个ascii码 60,108,51,79,129,56,44,94,84,69,64 这里也有 11个值,拿下来 6,2,5,0,7,3,

阅读全文

摘要:一开始拿到apk直接丢到工具里,结果什么都没有,7zip打开之后才发现,真正的apk还在里面,要解压出来才行 这个flag是假的。 库中提醒重设游戏时间,这时候看到Java源代码 有一个超长的线程延迟和永远为假的判断条件,应该就是要修改这两点。 使用apktool反编译apk之后,直接打开MainA

阅读全文

摘要:给出一个apk文件,用jadx打开简单看看源代码 发现调用了一个库文件,后面的函数只做了登录,是否成功都不会有有用的信息出来了,那么就把库文件解压出来放入ida中看看 查看函数的时候发现了四个奇怪的函数 char *Aa(void) { int i; // [xsp+1Ch] [xbp-14h] c

阅读全文

摘要:拿到压缩包的时候7zip预览,一下子就发现Setsuna.jpg中有压缩包,直接丢进winhex查看 可以看到在zip文件头和jpg文件尾中有提示这是秘密文件的part1,那么思路就打开了,将其他图片的秘密文件部分拼成一个文件即可。 全部合起来组成一个zip文件,不是伪加密,先爆破密码 得到密码为1

阅读全文

摘要:题目如下 首先找到伤疤并提取出来,发现一共有256个数据,根据题目中的提示答案为32位的字符串,再根据伤疤只有两种状态22和44,联想到每8个伤疤拼成8位二进制,22表示0,44表示1,组成一个二进制串 011011000010110000001100011011001001110010101100

阅读全文

浙公网安备 33010602011771号

浙公网安备 33010602011771号