堆叠注入

从名词的含义就可以看到应该是一堆sql语句(多条)一起执行。而在真实的运用中也是这样的,我们知道在mysql中,主要是命令行中,每一条语句结尾加;表示语句结束。

select * from users; select * from emails;

使用场景:当猜不出来数据库名的时候,可以通过堆叠注入插入新数据,正常登录

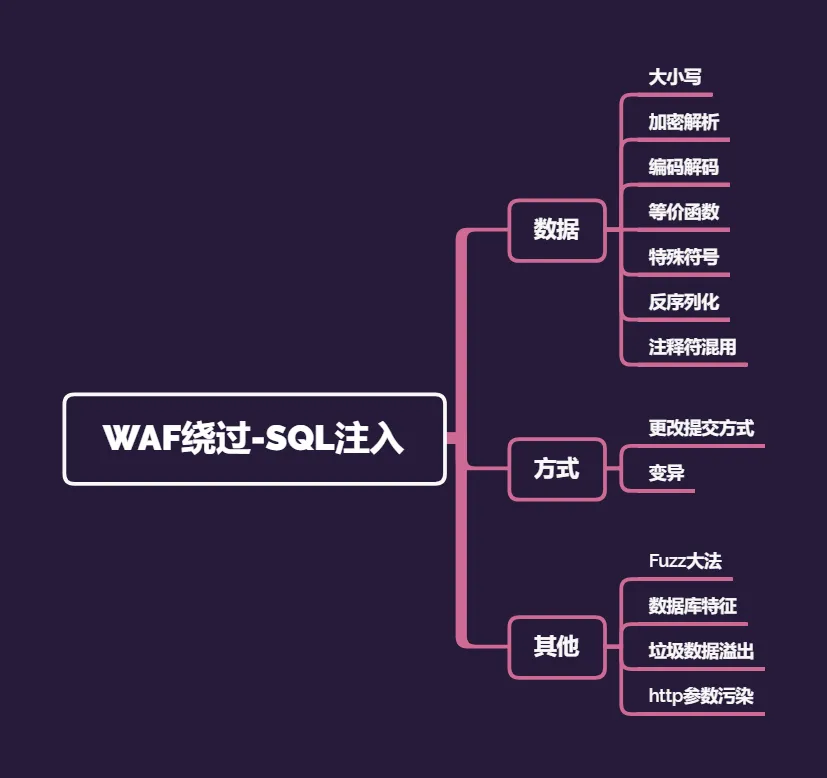

WAF绕过

实例:

安全狗放行了注释类的sql注入语句,但是由于参数污染还是执行了。

FUZZ(模糊测试)-使用脚本,找到某个点,爆破测试批量化访问某个地址

绕过方式

方式一:IP白名单

从网络层获取的ip,这种一般伪造不来,如果是获取客户端的IP,这样就可能存在伪造Ip绕过的情况。

测试方法:修改http的header来bypass waf

方式二:静态资源

特定的静态资源后缀请求,常见的静态文件(.js .jpg .swf .css等等),类似白名单机制,waf为了检测效率,不去检测这样一些静态文件名后缀的请求。

http://10.s.9.201/sql.php ?id=1

http://10.9.9.201/sql.php/1.j=?id=1

备注: aapx/php只识别到前面的.aspx/ .php后面基本不识别

方式三:url白名单

为了防止误拦,部分waf内置默认的白名单列表,如acmin/managerl system等管理后台。只要url中存在白名单的字符串,就作为白名单不进行检测。常见的url构造姿势:

http://10.s.s.201/=ql.php/admin.php?id=1

http://10.9.9.201/sql.php?a=/manage/&b=../etc/passwd

http://10.9.s.201/../../../manage/../sql.asp?id=2

waf通过/manage/"进行比较,只要url中存在/manage/就作为白名单不进行检测,这样我们可以通过/sql.php?a=/ manage/&b=../etc/passwd绕过防御规则。

方法四:爬虫白名单

- User-Agent 欺骗

这是最常见、最简单的绕过方式。攻击者在发起恶意HTTP请求时,将其请求头中的 User-Agent 字段修改为某个受信任爬虫的标识。

- IP地址伪造(难度较高)

这是一种更高级的绕过方式。WAF厂商(如Cloudflare, Akamai等)通常会维护一个官方的、已知的爬虫IP地址列表。如果WAF配置得非常严格,它不仅会检查User-Agent,还会验证请求的源IP地址是否真的属于该爬虫官方公布的IP段。

浙公网安备 33010602011771号

浙公网安备 33010602011771号