2025年12月4日

摘要:

文件上传 简介 什么是文件上传漏洞? 文件上传漏洞有哪些危害? (上传webshell后门,直接获取权限) 需要配合解析漏洞 文件上传漏洞如何查找及判断? ( 从后台权限->网站权限)大部分是通过扫描,抓包来进行测试 有哪些注意点? 归类 前端代码的过滤是可以被用户禁用的,所以不安全 什么格式就用什

阅读全文

posted @ 2025-12-04 18:44

M1nQ

阅读(4)

推荐(0)

2025年11月3日

摘要:

堆叠注入 从名词的含义就可以看到应该是一堆sql语句(多条)一起执行。而在真实的运用中也是这样的,我们知道在mysql中,主要是命令行中,每一条语句结尾加;表示语句结束。 select * from users; select * from emails; 使用场景:当猜不出来数据库名的时候,可以通

阅读全文

posted @ 2025-11-03 20:09

M1nQ

阅读(12)

推荐(0)

2025年10月28日

摘要:

加解密注入(less21) 需要先进行base64解码获得明文,然后加上注入语句,再将全部进行编码进行注入。 二次注入(less24) 一般用于白盒测试、黑盒测试就算是找到注入也没办法攻击。 需要代码审计(源代码)中才能进行攻击。 前端的长度限制可以修改 dnslog带外注入(less9) 有文件读

阅读全文

posted @ 2025-10-28 10:49

M1nQ

阅读(4)

推荐(0)

2025年10月16日

摘要:

报错盲注以及查询方式 查询方式 select查询数据 在网站应用中进行数据显示查询操作 例: select * from news where id=$id insert插入数据 在网站应用中进行用户注册添加等操作 例: insert into news (id, url,text) values

阅读全文

posted @ 2025-10-16 21:07

M1nQ

阅读(5)

推荐(0)

2025年10月15日

摘要:

数据库注入 各种数据库 access 表名 列名 数据 数据库存在网站目录下,不同网站数据库不相通 (在mysql/mssql中需要先获取数据库的名字) 没有information_schema表,只能暴力猜解/使用工具 遗留问题:access注入时,列名或者表名猜不到怎么办 mssql ①判断数据

阅读全文

posted @ 2025-10-15 17:22

M1nQ

阅读(19)

推荐(0)

2025年10月13日

摘要:

阅读全文

posted @ 2025-10-13 17:06

M1nQ

阅读(4)

推荐(0)

2025年10月11日

摘要:

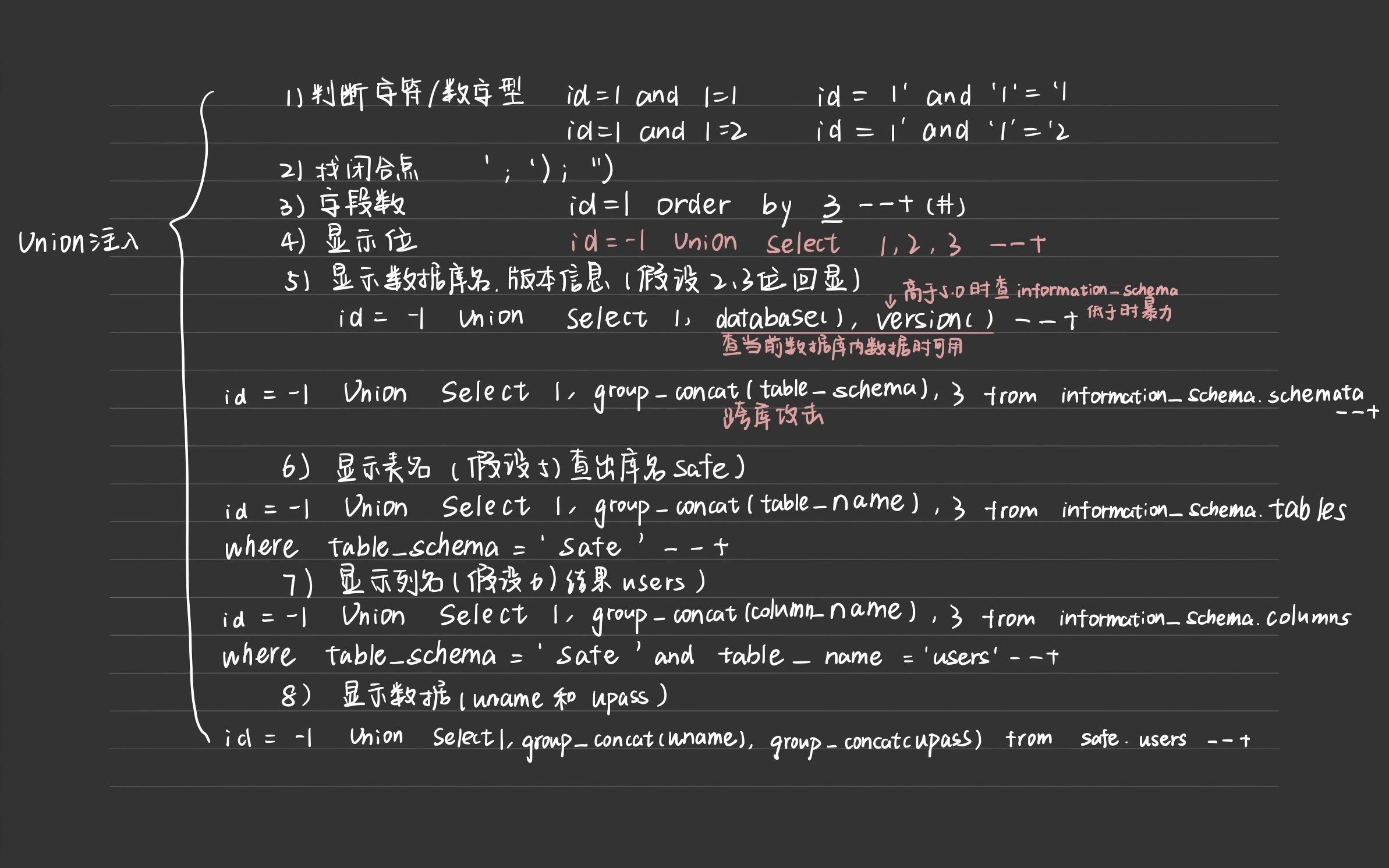

判断存在什么类型的sql注入漏洞 1数字型 select * from <表名> where id = x这种类型可以使用经典的 and 1=1 和 and 1=2 : Url 地址中输入x and 1=1 页面依旧运行正常,继续进行下一步。 Url 地址中继续输入x and 1=2 页面运行错误,

阅读全文

posted @ 2025-10-11 22:02

M1nQ

阅读(4)

推荐(0)

摘要:

跨库攻击 高权限用户root之类: 1、使用information_schema获取所需信息[找相应的库名,表名,列名] 找数据库名字 select group_concat(schema_name),2 from information_schema.schemata schemata表里存放着m

阅读全文

posted @ 2025-10-11 20:58

M1nQ

阅读(6)

推荐(0)

2025年10月9日

摘要:

如何通过cmd进入mysql数据库: mysql -uroot -p然后输入密码 常用sql语句 show databases; use security;//选择数据库 select * from users WHERE id = 1 LIMIT 0,1;//从users表中查询id为1的所有列,

阅读全文

posted @ 2025-10-09 21:31

M1nQ

阅读(6)

推荐(0)

浙公网安备 33010602011771号

浙公网安备 33010602011771号