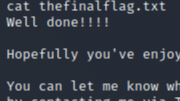

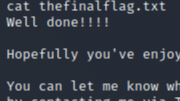

摘要:  ##一、环境准备 Kali:192.168.56.101 靶机:192.168.56.103 ##二、开始复现 ###1.信息收集 首先在kali中使用arp-scan进行一下主机探活 arp-scan -l 发现192.168.56.103,使用nmap进行扫描查看开启的端口和服务 nmap -s 阅读全文

##一、环境准备 Kali:192.168.56.101 靶机:192.168.56.103 ##二、开始复现 ###1.信息收集 首先在kali中使用arp-scan进行一下主机探活 arp-scan -l 发现192.168.56.103,使用nmap进行扫描查看开启的端口和服务 nmap -s 阅读全文

##一、环境准备 Kali:192.168.56.101 靶机:192.168.56.103 ##二、开始复现 ###1.信息收集 首先在kali中使用arp-scan进行一下主机探活 arp-scan -l 发现192.168.56.103,使用nmap进行扫描查看开启的端口和服务 nmap -s 阅读全文

##一、环境准备 Kali:192.168.56.101 靶机:192.168.56.103 ##二、开始复现 ###1.信息收集 首先在kali中使用arp-scan进行一下主机探活 arp-scan -l 发现192.168.56.103,使用nmap进行扫描查看开启的端口和服务 nmap -s 阅读全文

posted @ 2022-03-08 17:38

CHOSEN1K08

阅读(256)

评论(0)

推荐(0)

浙公网安备 33010602011771号

浙公网安备 33010602011771号