教材学习

网络攻防第三章主要介绍了网络信息收集技术,对目标入侵之前会从目标的名称和域名入手,包括IP地址范围、详细的注册信息、DNS服务器位置、电话号段、网络或安全管理员及联系方式等。

收集的方法包括网络踩点、网络扫描、网络查点三种。

网络踩点

- WEB搜索与挖掘

基本搜索与挖掘技巧、高级搜索与挖掘技巧、编程实现google搜索、元搜索引擎、web信息搜索与挖掘防范措施

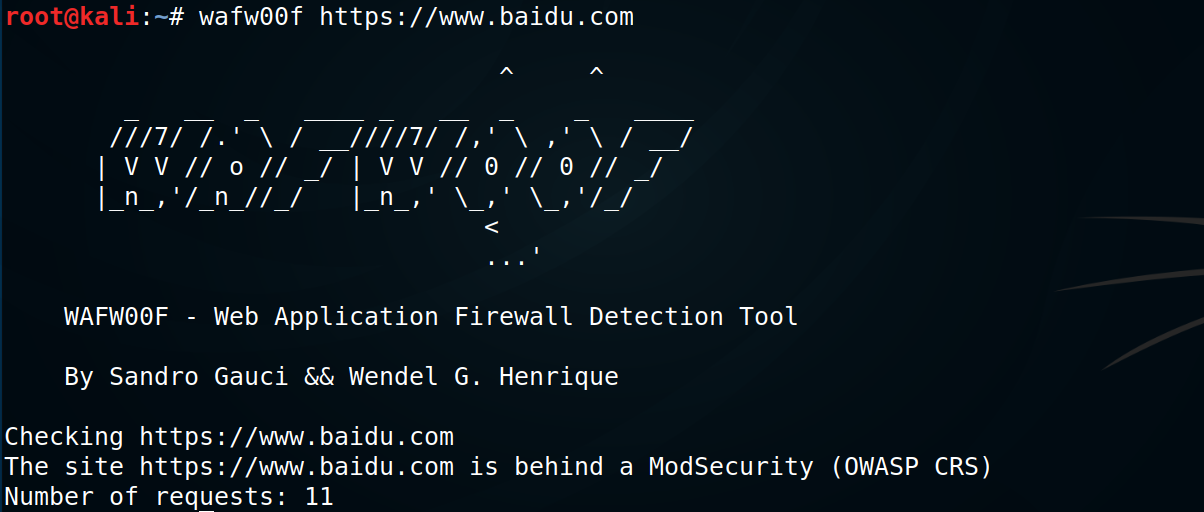

- DNS和IP查询

dns与ip基础设施管理(ASO、GNSO、CNNSO)、dns注册信息查询.WHOIS查询、dns服务(从dns到ip,包括权威dns服务器、递归缓存dns服务器:nslookup、dig)、ip WHOIS查询、地理位置、防范措施

- 网络拓扑侦察

网络扫描

- 主机扫描

ICMP协议Ping扫描、TCP协议的主机扫描(ACKPing、SYNPing)、UDP协议Ping扫描。工具:superscan、nmap。防范措施:入侵检测系统。

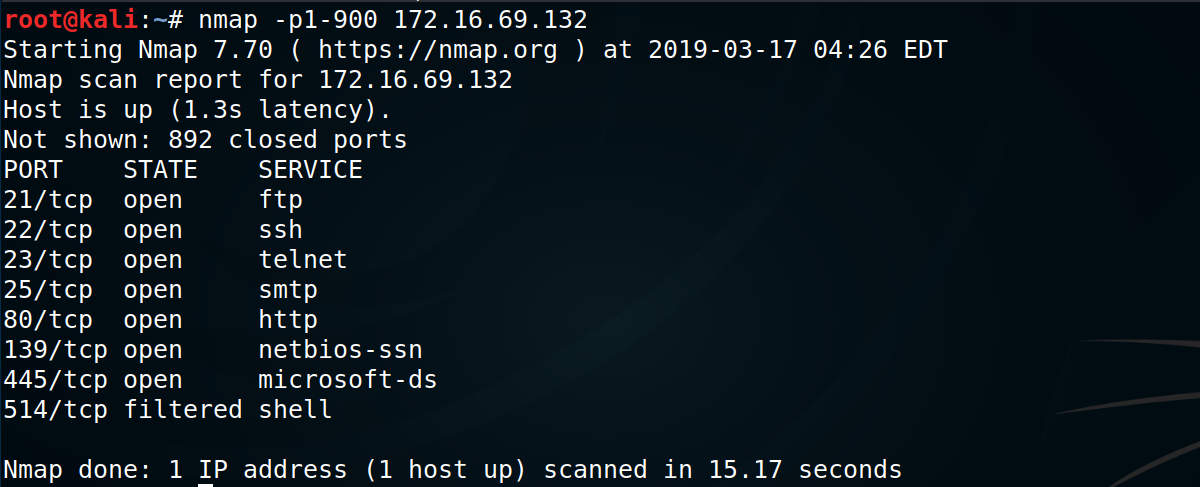

- 端口扫描

TCP connect扫描、TCP SYN扫描、UDP端口扫描、高级端口扫描技术(FIN、ACK、NULL、XMAN、TCP窗口、TCP弹射)。工具:NMAP。防范措施:网络入侵检测系统、网络入侵防御系统。

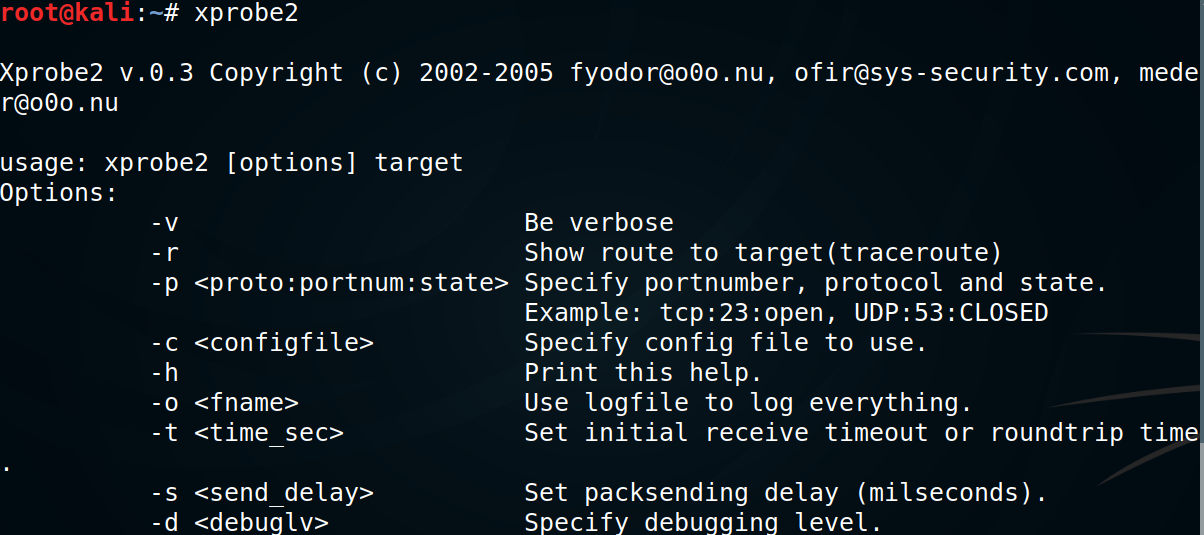

- 系统类型探查

操作系统类型探查(主动探测nmap、被动辨识p0f)、网络服务类型探查(apache、iis)。防范措施:端口扫描监测工具

- 漏洞扫描

漏洞扫描器(nessus、openvas)。防范措施:先行发现漏洞以及不安全配置

网络查点

- 旗标抓取

应用telnet、netcat工具连接远程并观察输出

- 网络服务查点

SMTP电子邮件发送协议:VRFY、EXPN

视频学习

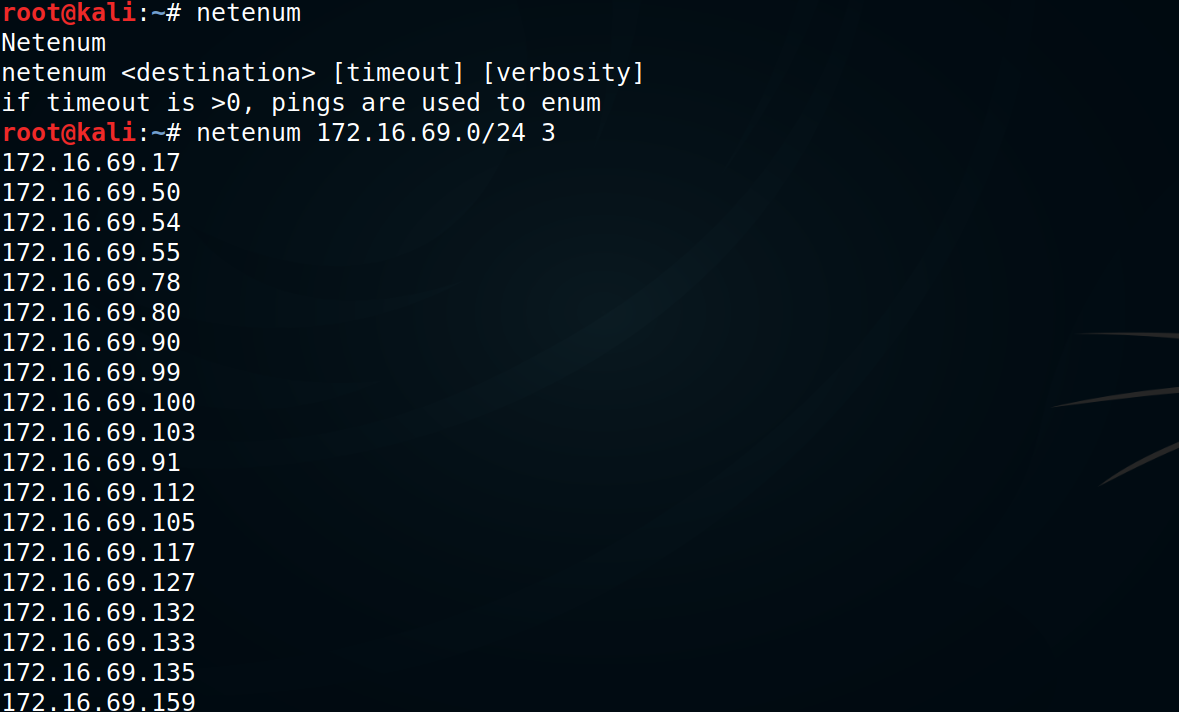

1.使用netenum扫描 netenum是IP段生成的工具

2.fping:生成ip列表,列出可达和不可达

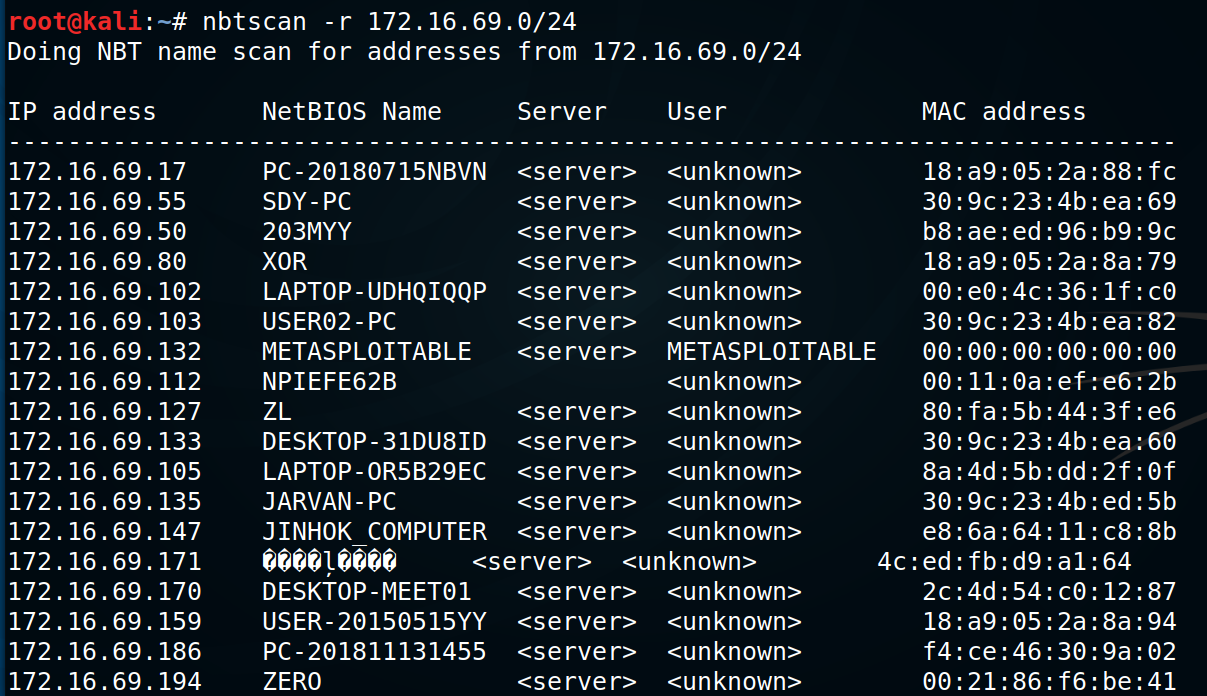

3.nbtscan内网扫描工具

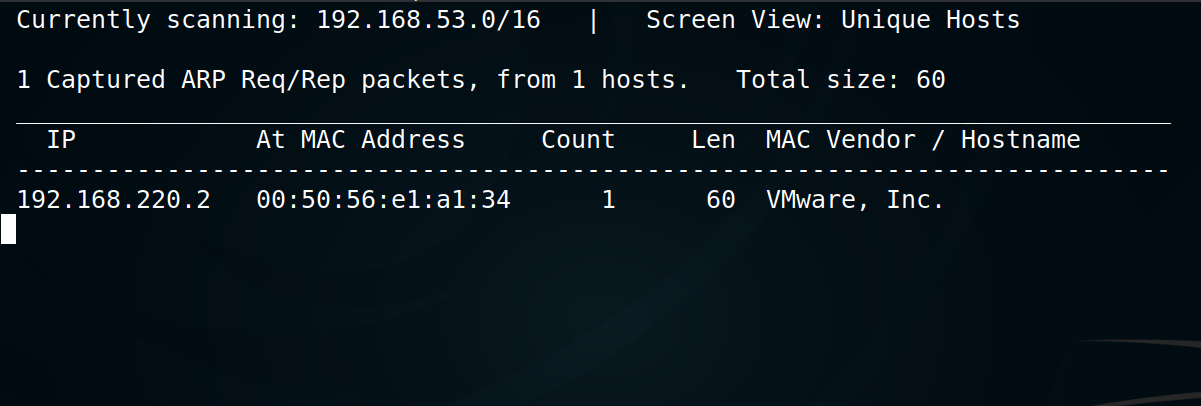

4.netdiscover探测内网信息,被动截获IP地址、MAC地址及MAC厂商等的信息

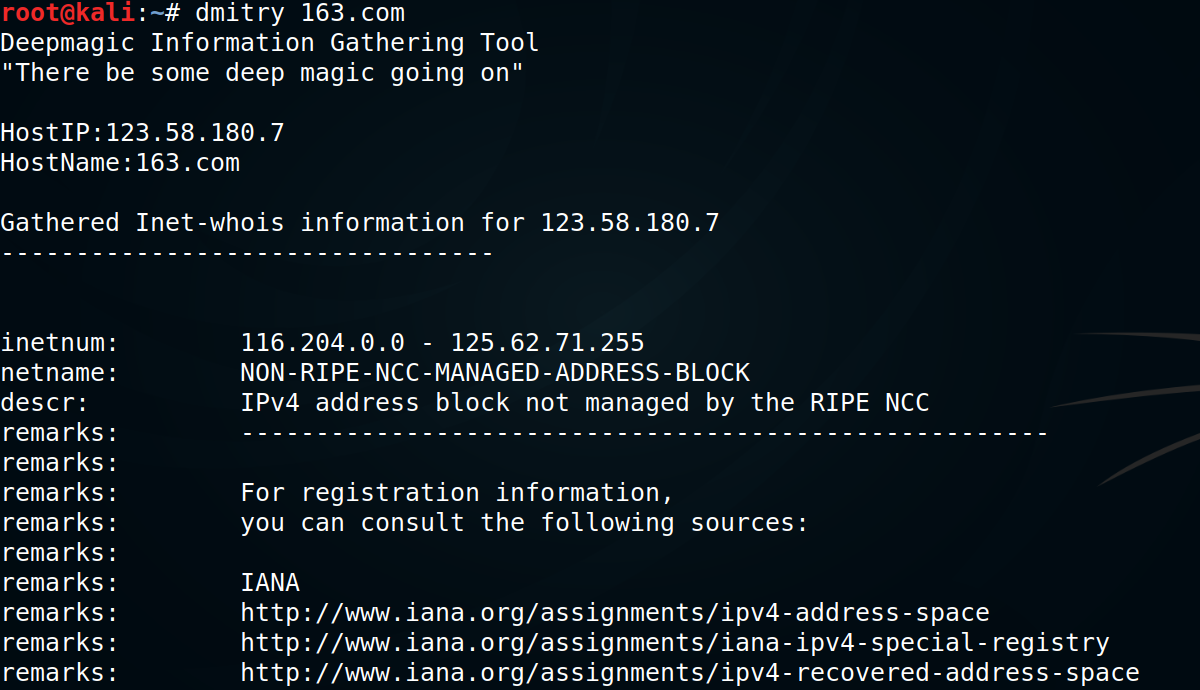

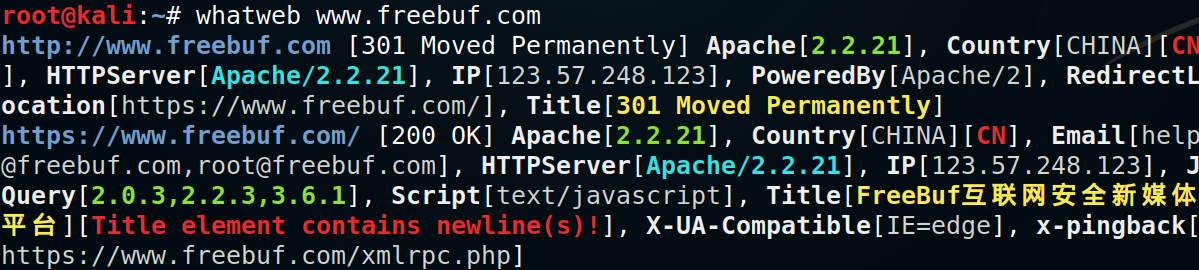

5.使用dmitry获取目标详细信息

6.对防护措施的探测,waf可以过滤参数

7.nmap 扫描端口号

8.指纹识别

posted on

posted on

浙公网安备 33010602011771号

浙公网安备 33010602011771号