攻防世界-mfc逆向 wp

参考wp:

https://blog.csdn.net/xiao__1bai/article/details/122244983

https://bbs.kanxue.com/thread-250802.htm

https://www.cnblogs.com/Heyyy/p/18540102

第一次做这种题,就是跟着wp复现的

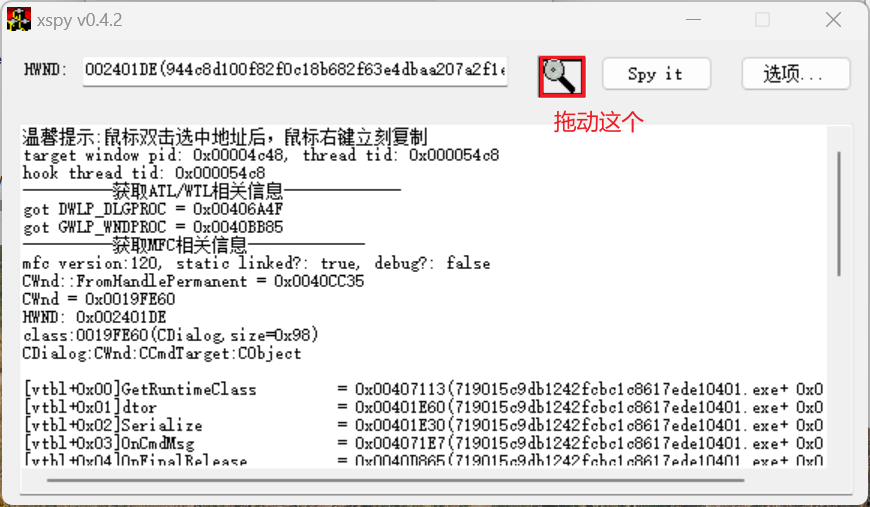

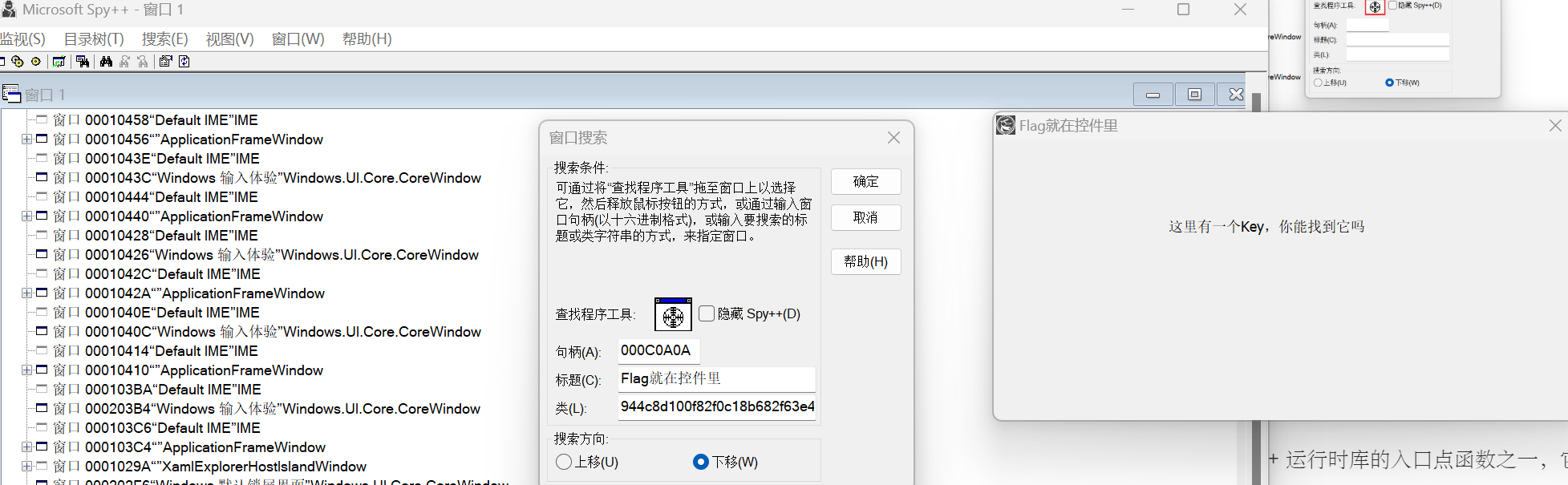

在这里用spy++来查找控件,xspy来分析

MFC 控件是封装了 Windows UI 元素的类,简化了界面开发流程。

窗口句柄(HWND):唯一标识符

看到这里的类像是密文

用xspy分析

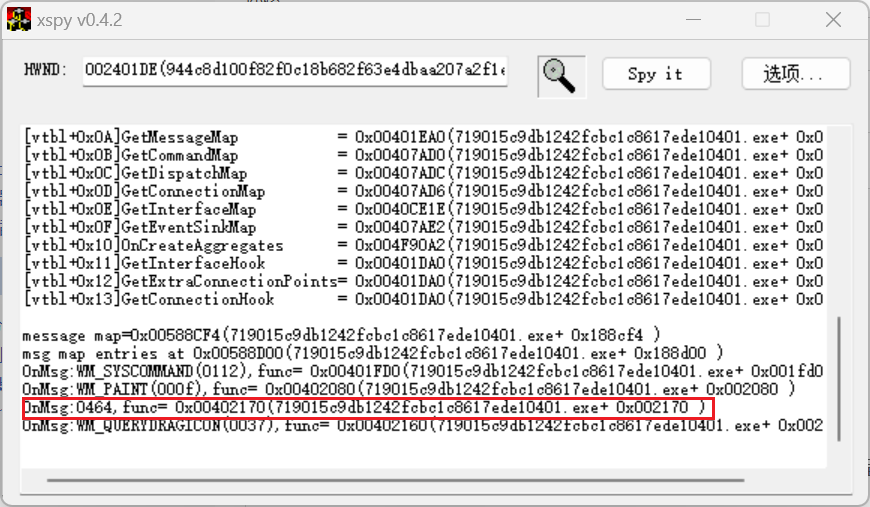

这一个是自定义消息

向这个窗口发送自定义消息(借助win32api)

点击查看代码

#include<stdio.h>

#include<string.h>

#include "windows.h"

int main()

{

HWND h = FindWindowA("944c8d100f82f0c18b682f63e4dbaa207a2f1e72581c2f1b",NULL);

//FindWindowA(窗口类名,窗口标题)获取窗口句柄,NULL表示忽略标题

//窗口类名是“944c8d100f82f0c18b682f63e4dbaa207a2f1e72581c2f1b”,窗口标题是“Flag就在控件里”

if (h)

{

SendMessage(h, 0x464, NULL, NULL);

//SendMessage(目标窗口句柄,消息id,wParam ,lParam)

//wParam 传递 简单数据(如标志位、数值、句柄等)

//lParam 传递 复杂数据(如指针、结构体地址、字符串等)

}

getchar();//防止控制台立即关闭,方便观察输出或调试

return 0;

}

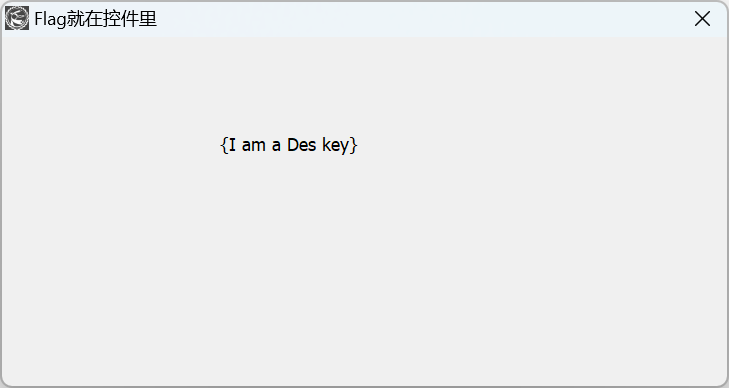

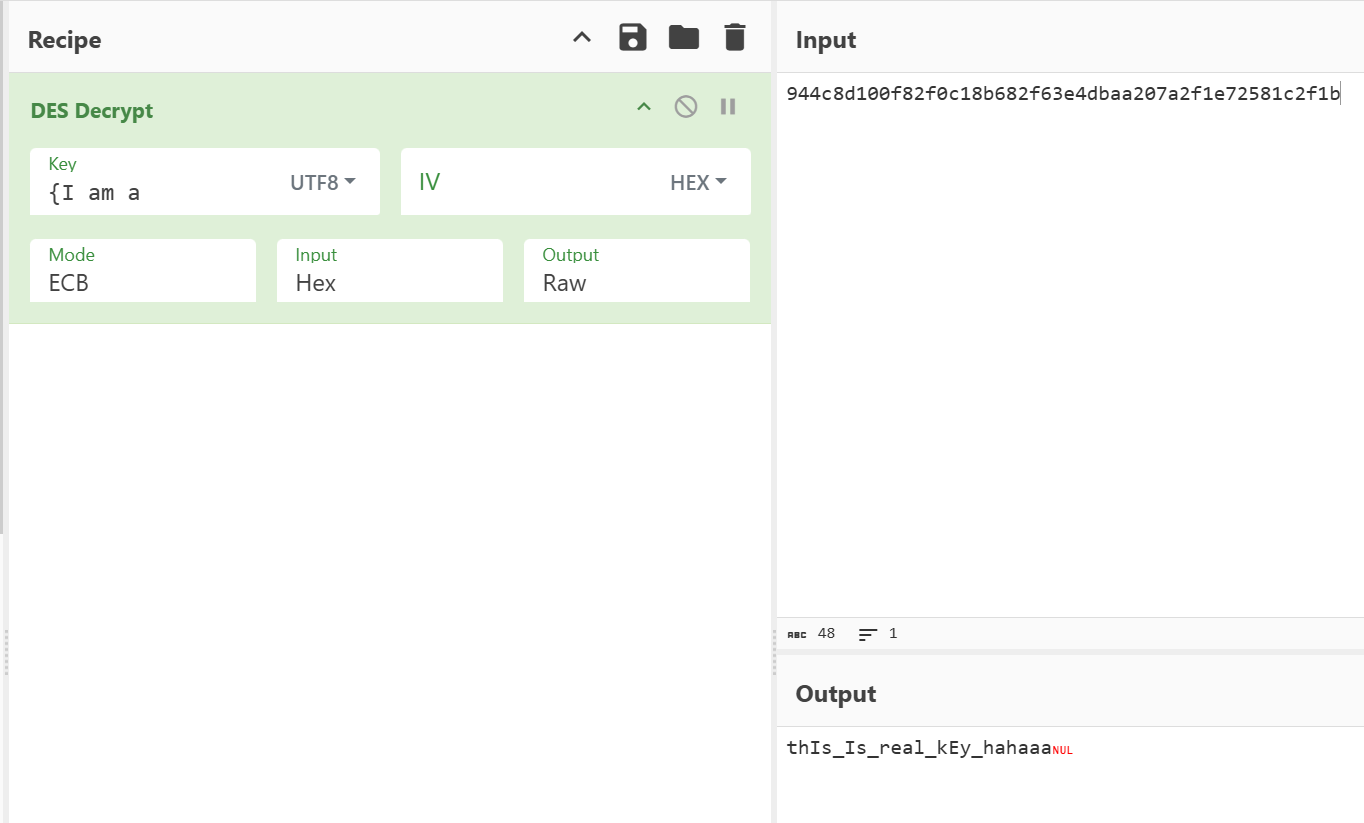

运行之后,出现了des加密的key

根据des-ecb加密方式,key为8位

浙公网安备 33010602011771号

浙公网安备 33010602011771号