Exp6 信息收集与漏洞扫描

1. 实验内容

本次实践目标是掌握信息搜集的最基础技能与常用工具的使用方法。

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

2.实验步骤

1、 信息搜集

-

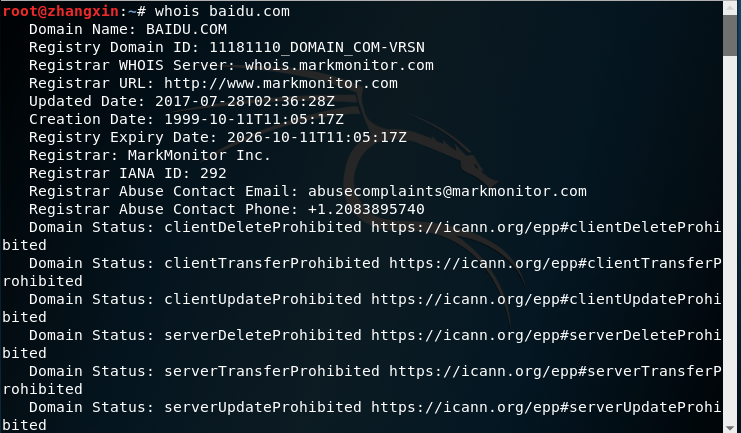

whois查询注册信息

输入指令 whois + 域名,查询注册信息(这里以baidu为例).

我们可以看到百度相对应的一些注册信息等,需要注意的是要去掉www的前缀.

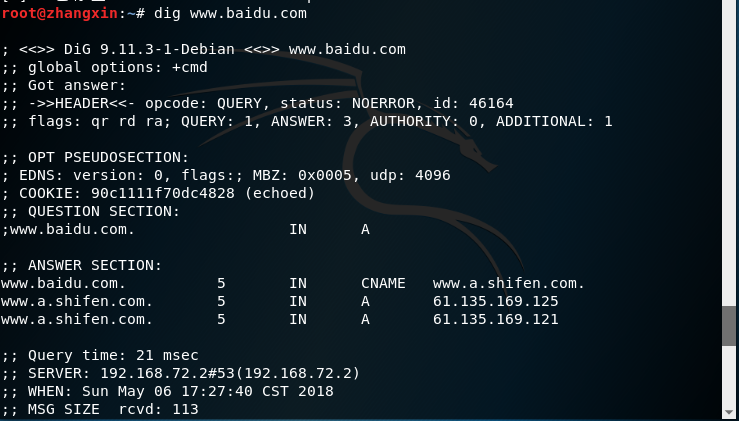

nslookup与dig域名查询

可以看到可以访问的公网ip为61.135.169.125.

IP2Location 地理位置查询

我利用的工具是站长之家,可以看到IP的物理位置是正确的。

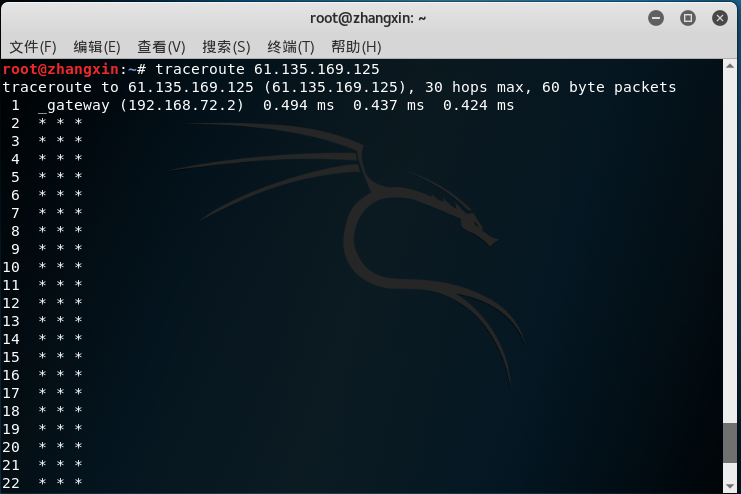

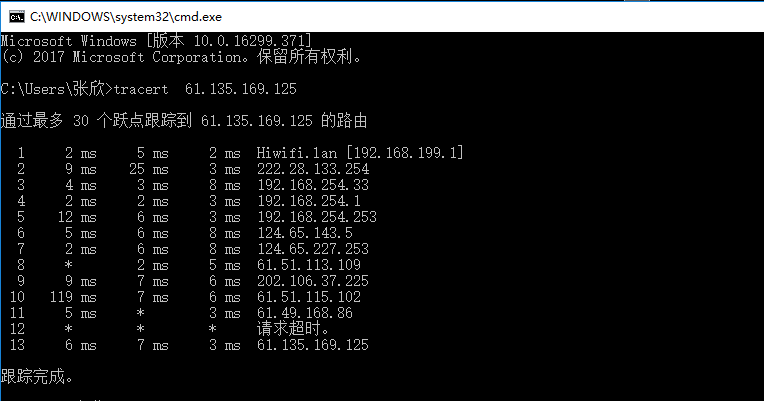

tracert路由探测

在kali上无法正常显示追踪路径,所以我用自己主机来tracert追踪,把地方放到站长之家分析。

搜索引擎查询

在任意搜索引擎上输入“ filetype:文件类型 关键字 site:域名类型”,就能直接搜到相关信息。

活跃主机扫描

执行netdiscover命令直接对私有网段进行主机探测。

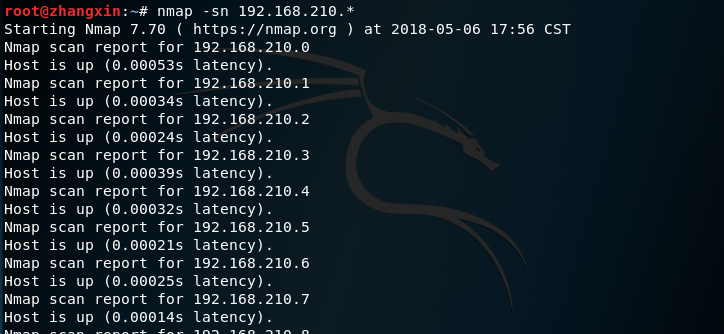

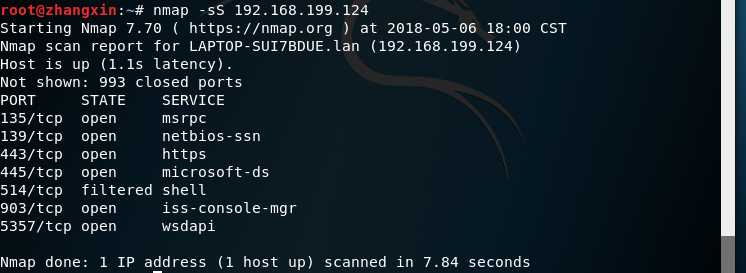

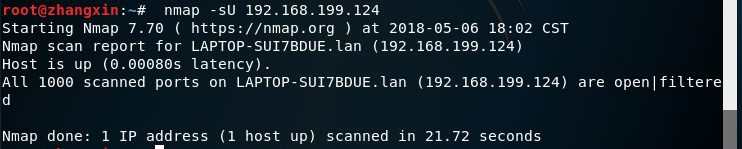

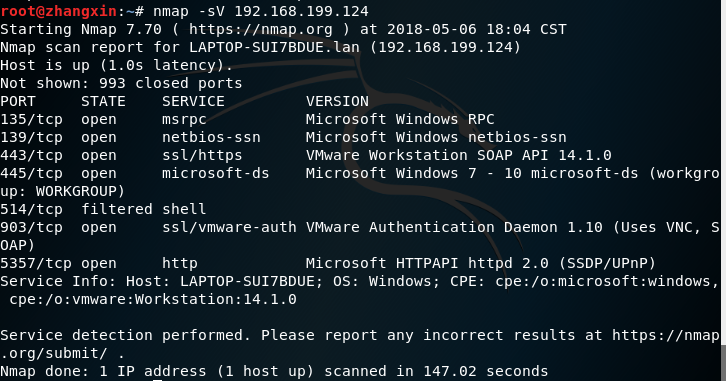

nmap扫描

nmap sn 192.168.210.*,扫描这个网段的主机信息

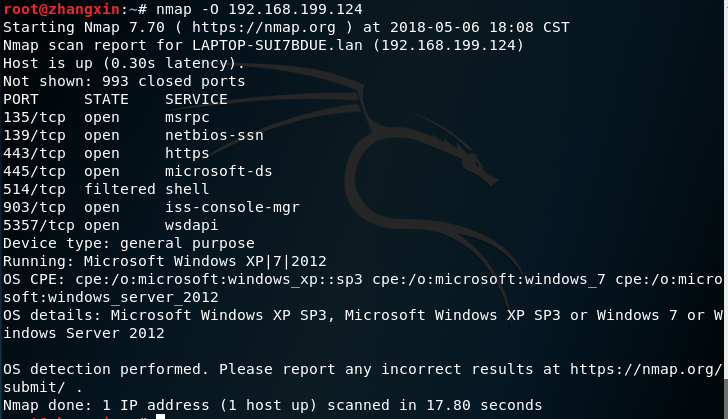

nmap -sS 192.168.199.124,TCP端口扫描。

nmap -sU 192.168.199.124,扫描UDP协议端口信息

nmap -sV 192.168.199.124,检测目标主机服务的版本信息。

nmap -O 192.168.199.124,检测目标主机操作系统信息。

不过我电脑操作系统并不是win7,而是win10.

2、漏洞扫描

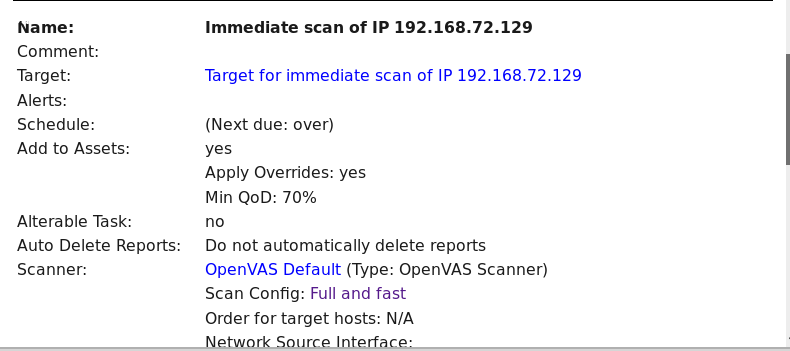

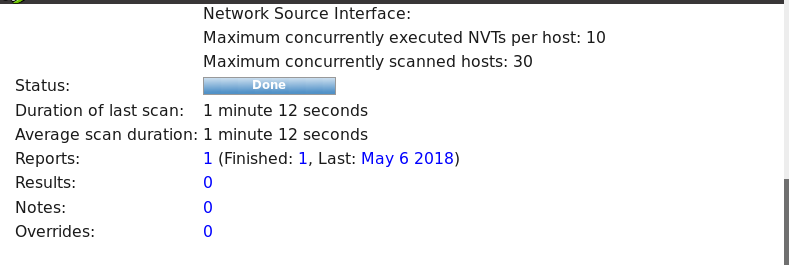

由于我的kali试了很多次也安装不了openvas,所以我借同学的电脑扫描。

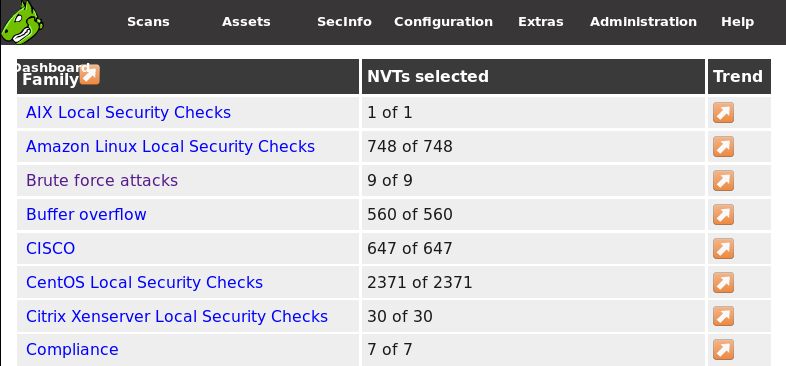

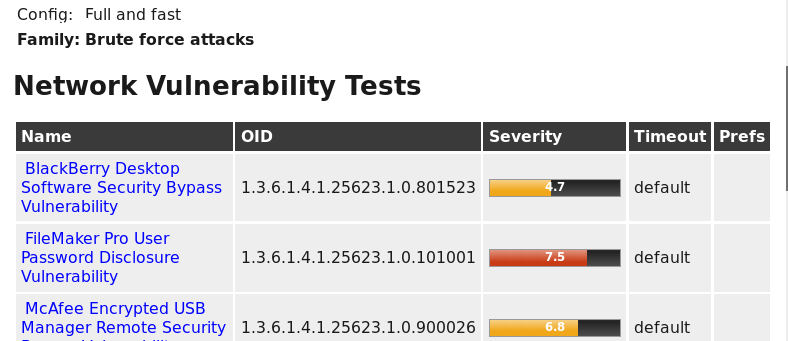

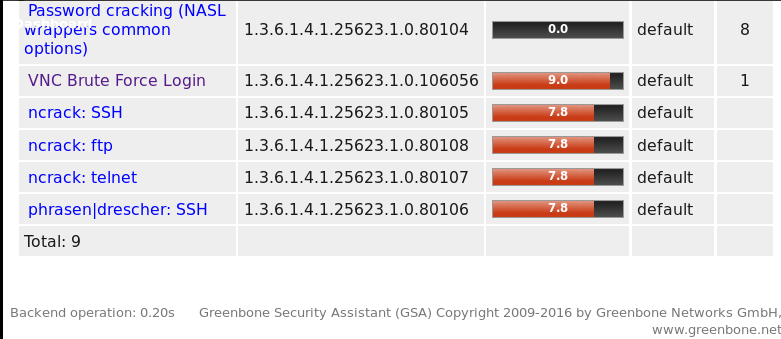

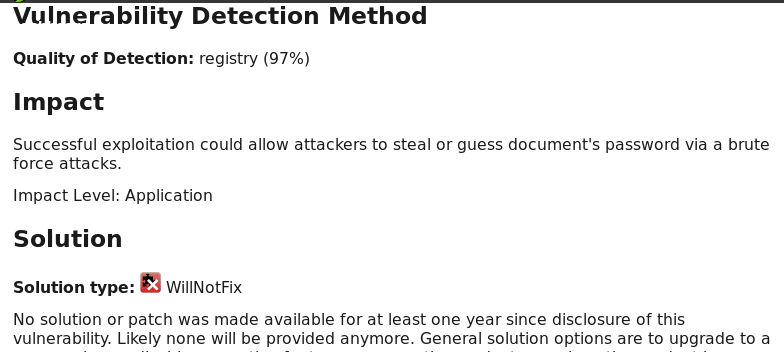

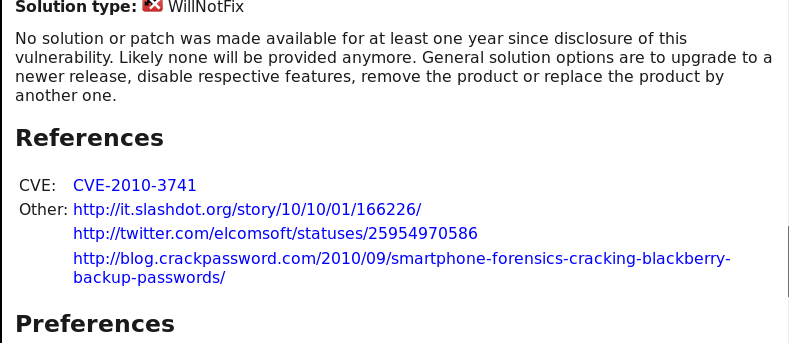

利用attack找到了Brute Force attacks,进去发现有九个漏洞。

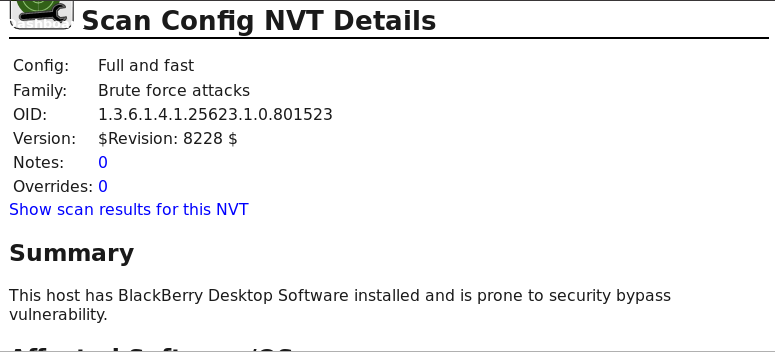

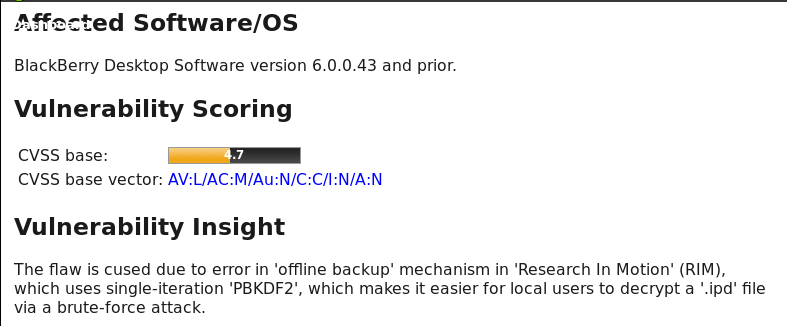

查看详情

3.问题解答

(1)哪些组织负责DNS,IP的管理。

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

- 全球一共有5个地区性注册机构:ARIN(北美地区业务),RIPE(负责欧洲地区业务),APNIC(负责亚太地区业务),LACNIC(负责拉丁美洲美洲业务),AfriNIC(负责非洲地区业务)。

(2)什么是3R信息。

- Registrant:注册人

- Registrar:注册商

- Registry:官方注册局

- 3R注册信息分散在官方注册局或注册商各自维护数据库中,官方注册局一般会提供注册商和Referral URL信息,具体注册信息一般位于注册商数据库中。

(3)评价下扫描结果的准确性。

- 扫描结果还是比较准确的和全面的,但是nmap我自己主机的版本是不正确的,或许是信息的滞后性吧。

4.实验感想

其实这次实验操作并不难,只要利用各种扫描工具,输入正确命令就可以得到想要的结果,不过我的openvas安装始终存在问题,只好借用同学的,而且扫描时间也挺长的。