Exp4 恶意代码分析

一、实践内容

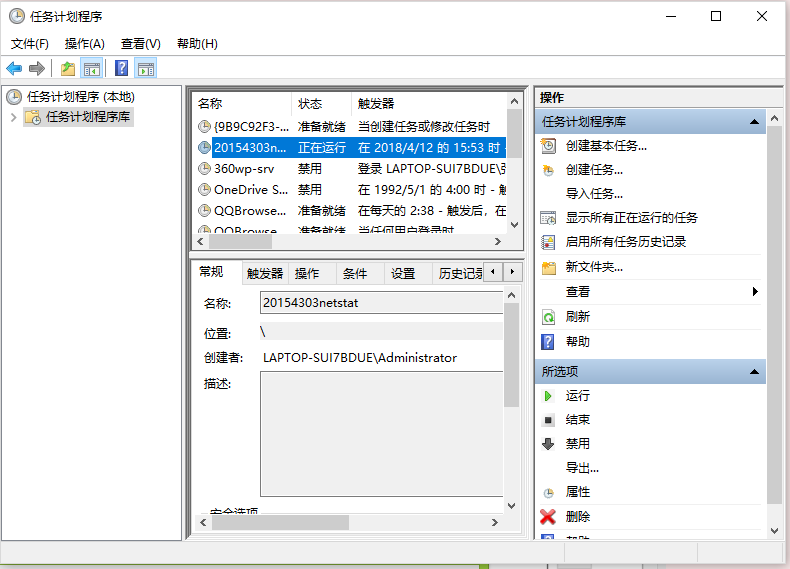

1.Windows计划任务—schtasks。

-

输入指令

schtasks /create /TN 20154303netstat /sc MINUTE /MO 3 /TR "cmd /c netstat -bn > c:\netstatlog.txt" -

实现每3min记录下有哪些程序在连接网络,输出结果在C盘的netstatlog.txt文件中。

-

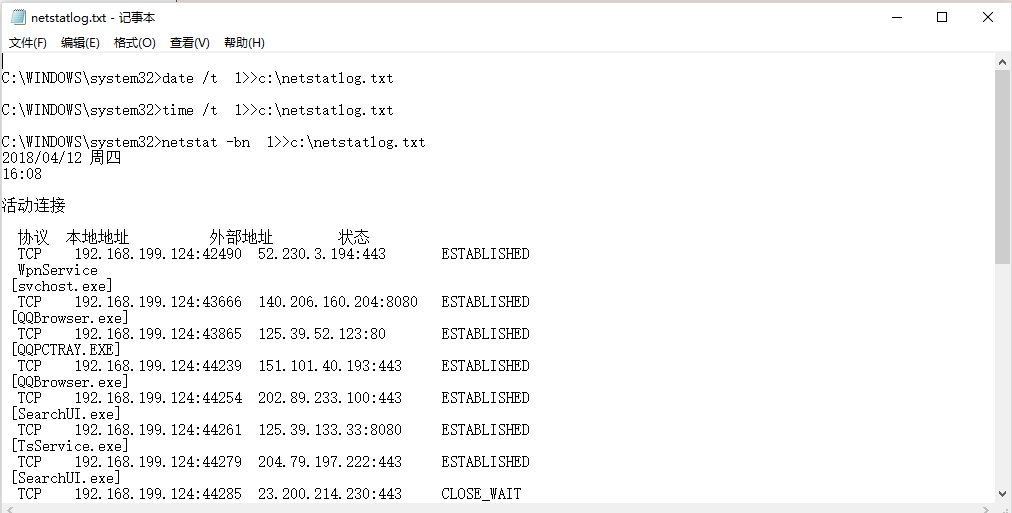

我们可以看到里面记录的内容如下:

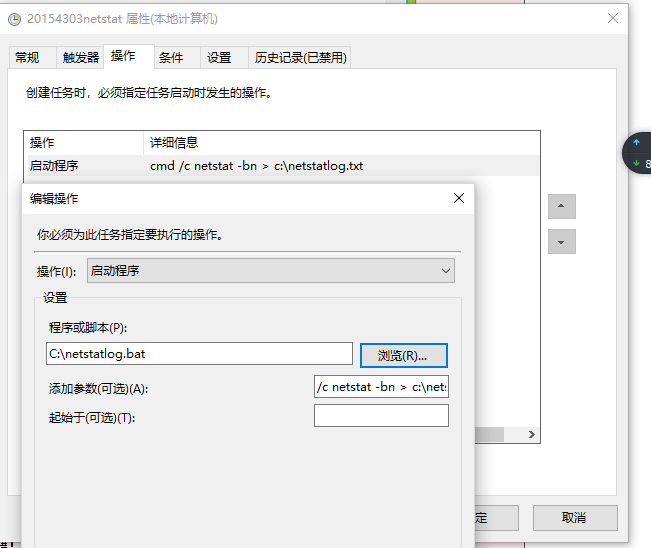

如果想要系统能够记录时间的话需要加一个批处理配置文件 .bat,在C盘主目录下新建一个文件c:\netstatlog.bat,里面的内容如下:

date /t >>c:\netstatlog.txt time /t >>c:\netstatlog.txt netstat -bn >>c:\netstatlog.txt-

双击打开,对操作选项卡进行编辑,替换成我们编辑的bat文件,再运行下程序。

-

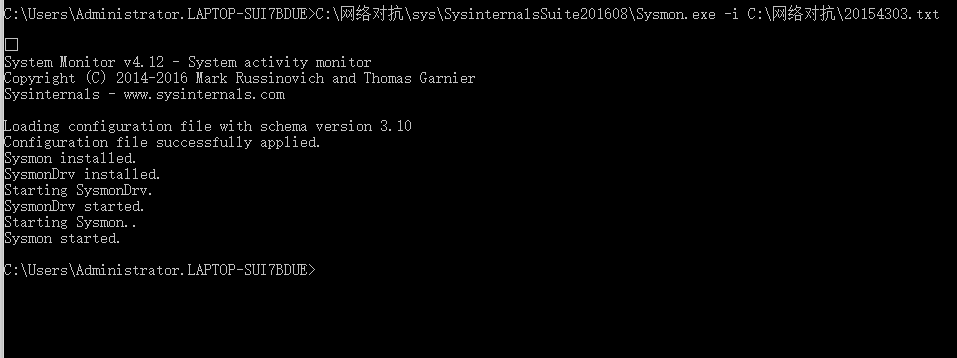

2.Sysmon监控

- 老师已经给了安装包,但我们需要配置文件。创建配置文件20154305.txt

内容为:

<Sysmon schemaversion="3.10"> <!-- Capture all hashes --> <HashAlgorithms>*</HashAlgorithms> <EventFiltering> <!-- Log all drivers except if the signature --> <!-- contains Microsoft or Windows --> <DriverLoad onmatch="exclude"> <Signature condition="contains">microsoft</Signature> <Signature condition="contains">windows</Signature> </DriverLoad> <NetworkConnect onmatch="exclude"> <Image condition="end with">chrome.exe</Image> <Image condition="end with">iexplorer.exe</Image> <SourcePort condition="is">137</SourcePort> <SourceIp condition="is">127.0.0.1</SourceIp> </NetworkConnect> <CreateRemoteThread onmatch="include"> <TargetImage condition="end with">explorer.exe</TargetImage> <TargetImage condition="end with">svchost.exe</TargetImage> <TargetImage condition="end with">winlogon.exe</TargetImage> <SourceImage condition="end with">powershell.exe</SourceImage> </CreateRemoteThread> </EventFiltering> </Sysmon> - 输入指令

sysmon.exe -i 20154303.txt安装要注意的是此处需要指定sysmon.exe和txt文件的绝对路径

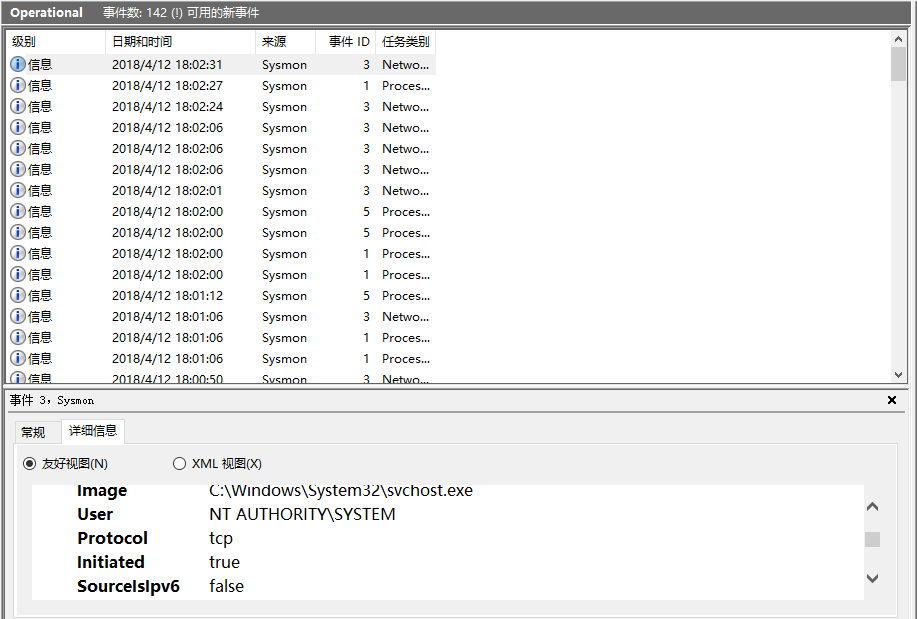

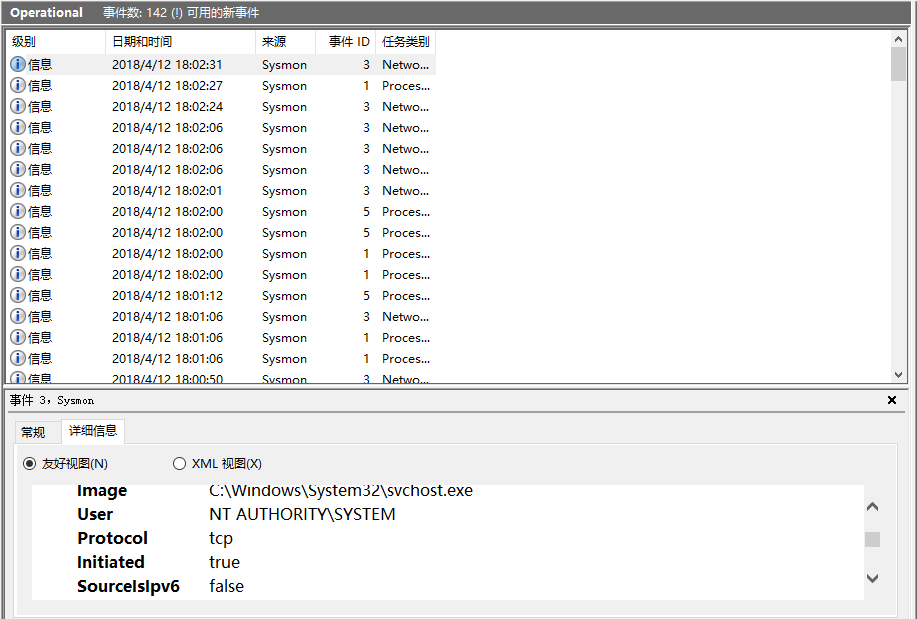

安装好以后,沿着控制面板->系统与安全->管理工具->系统日志,依次打开 应用程序和服务日志-> Microsoft -> Windows -> sysmon -> Operational就可以查看日志了。

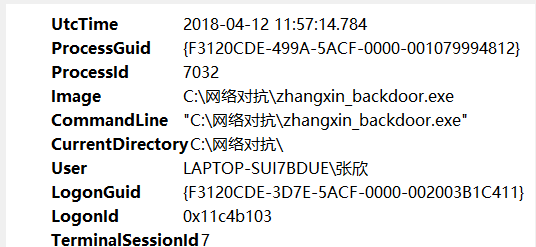

这时我们运行后门软件查看一下:

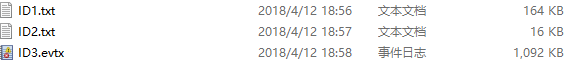

现在我们按照要求通过筛选器将ID为1,2,3的分别筛选出来,保存为txt文本

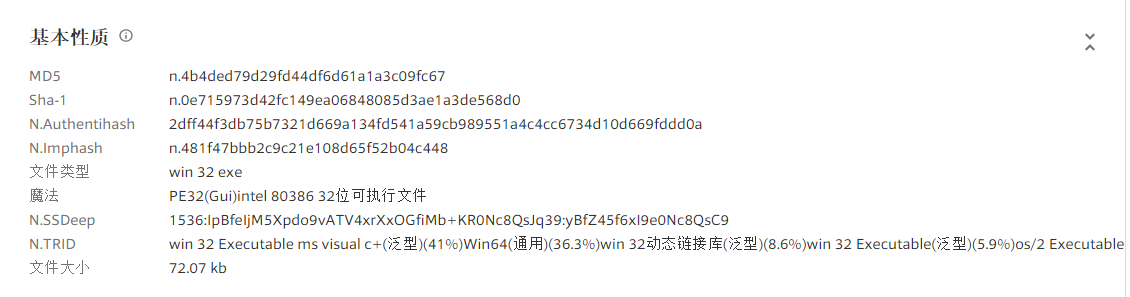

3.恶意软件分析

- 登录

https://www.virustotal.com网站,上传一个后门木马,进行静态分析

-

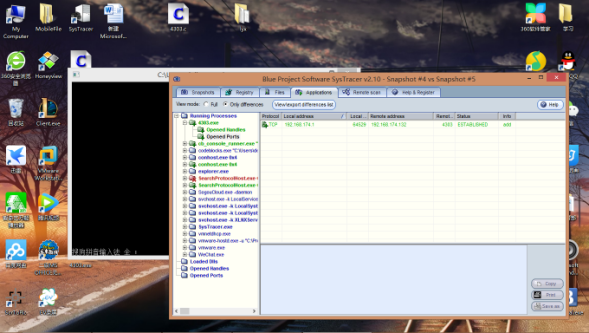

4.systracer分析

- 点击take snapshot来快照(这里需要说明下,我电脑装了好多版本的systracer都不太好用,所以只好借同学电脑做的,在同学linux上再生成了一个后门程序,4303,exe)。

-

5、PEiD分析

PEiD是一个常用的的查壳工具,可以分析后门程序是否加了壳,用上次实验的时候的UPX壳生成的4303_jk.exe。

很容易看出来是UPX加壳的 -

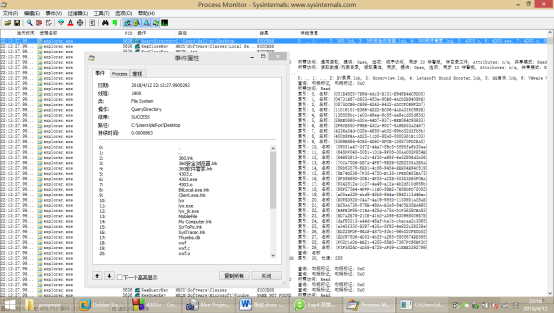

6、Process Monitor分析

打开Process Monitor就可以就看到按时间排序的winxp执行的程序的变化,运行一下后门程序4303.exe,可以指定查找到4303.exe.

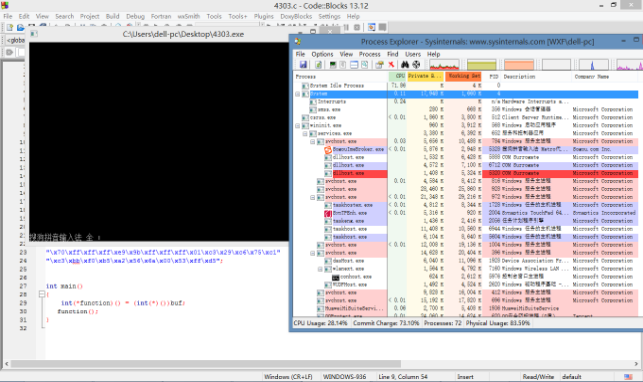

7、Process Explorer分析

打开Process Explorer,运行后门程序4303.exe,在Process栏可以找到4303.exe

二、实验问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 既然是恶意代码,那么不可避免会进行网络传输,最直接的方法使用sysmon工具,通过查看系统日志,找到可疑代码的踪迹,再针对这段不明流量进行分析。

- (2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 本次实验的多数工具都可以用来获取可疑程序的信息,systracer可以用来做行为的差异分析,peid可以用来看这个软件是否加壳等,不同软件可以发辉不同的作用,我们要取长补短,综合利用。

-

三、实验体会

- 这次实验让我深刻意识到了自己在数据分析方面的欠缺,几乎为一张白纸。面对眼前的数据令我感到无从下手,各种获取数据的软件第一次接触感觉十分陌生。以后要对自己不懂的方面多多研究。