20241903 2024-2025-2 《网络攻防实践》第2次作业

1.前置知识点梳理

1.1.实验内容

- 对可靠的网站(www.baidu.com)进行DNS域名进行查询,获取有关DNS、IP、注册人和地理位置等信息取该好友所在的具体地理位置。

- 获取QQ中一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 使用nmap开源软件对靶机环境进行扫描,利用查看靶机IP地址活跃状态以及靶机开放的端口,OS,安装服务的一些信息。

- 使用Nessus开源软件对靶机环境进行扫描,查看靶机开放的端口以及存在的漏洞。

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

1.2.知识点总结

本章实践主要是尝试现阶段常见的网络信息收集的方式,了解常见的暴露的信息,认识到自己所处的网络环境不是安全的。

2.实验过程

实验一:查询www.baidu.com的部分信息

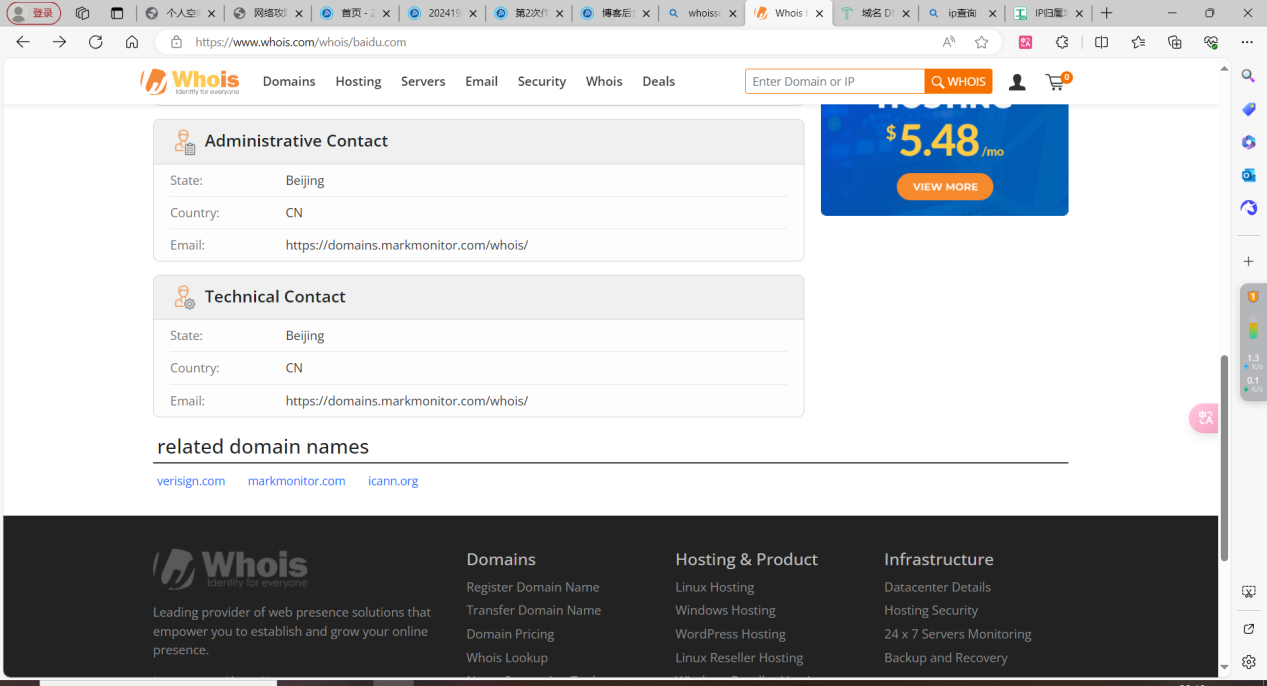

在whois官网上,键入www.baidu.com进行查询。

首先进行whois查询如下:

可以发现这里有注册人及联系电话,联系邮箱等等信息。

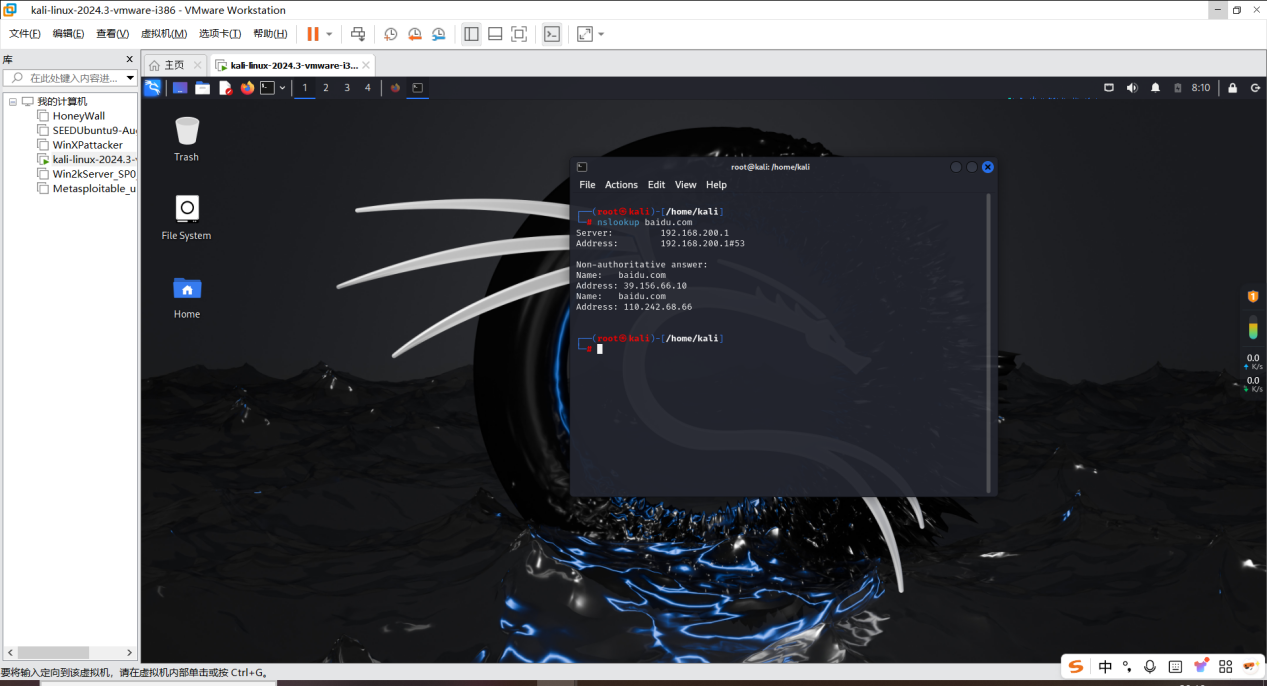

然后,在kali中使用nslookup www.baidu.com查询www.baidu.com。如下:

查询到ip地址:39.156.66.10和110.242.68.66。

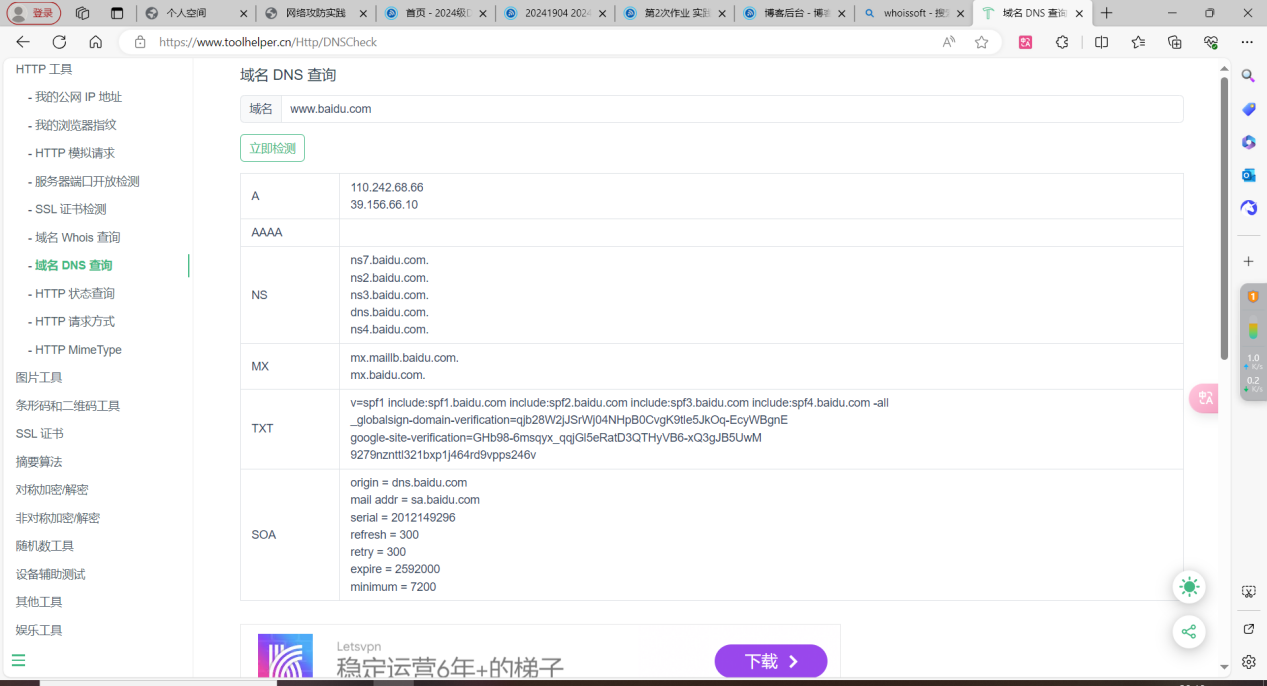

此时,我们来到ip查询网,点击域名DNS查询,结果如下:

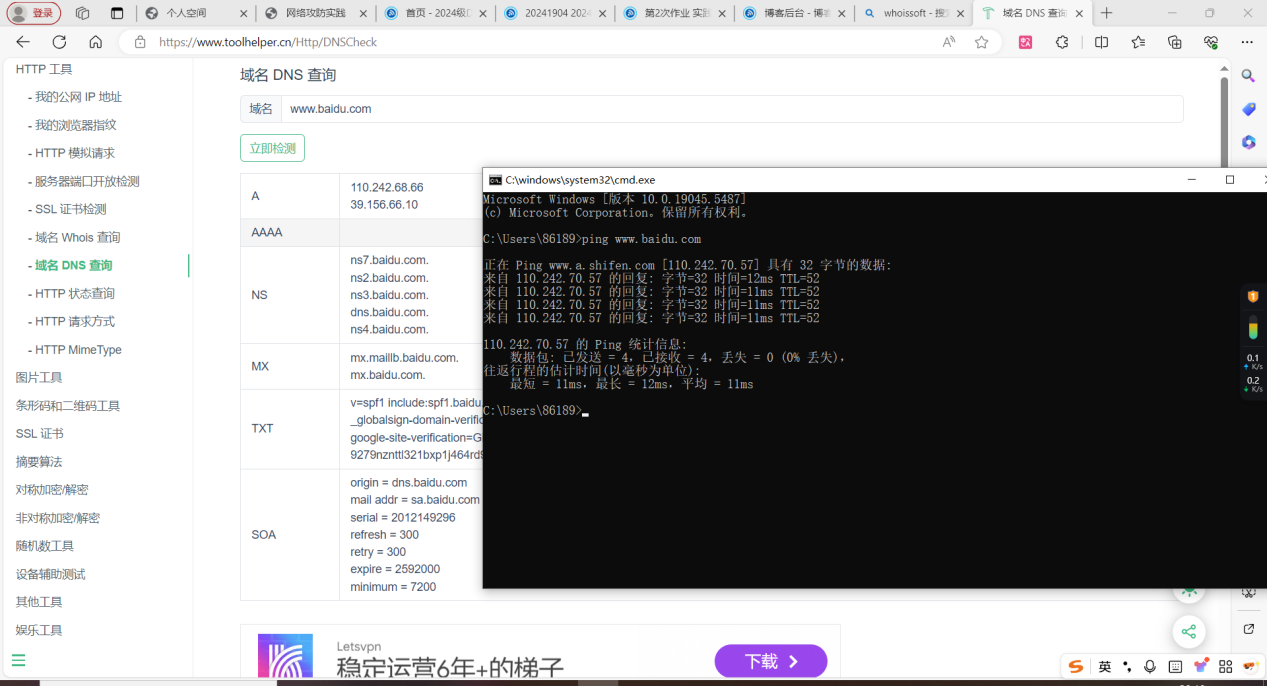

再win+r打开cmd,尝试ping baidu.com,结果如下:

说明,www.baidu.com的ip分别就是39.156.66.10和110.242.68.66。

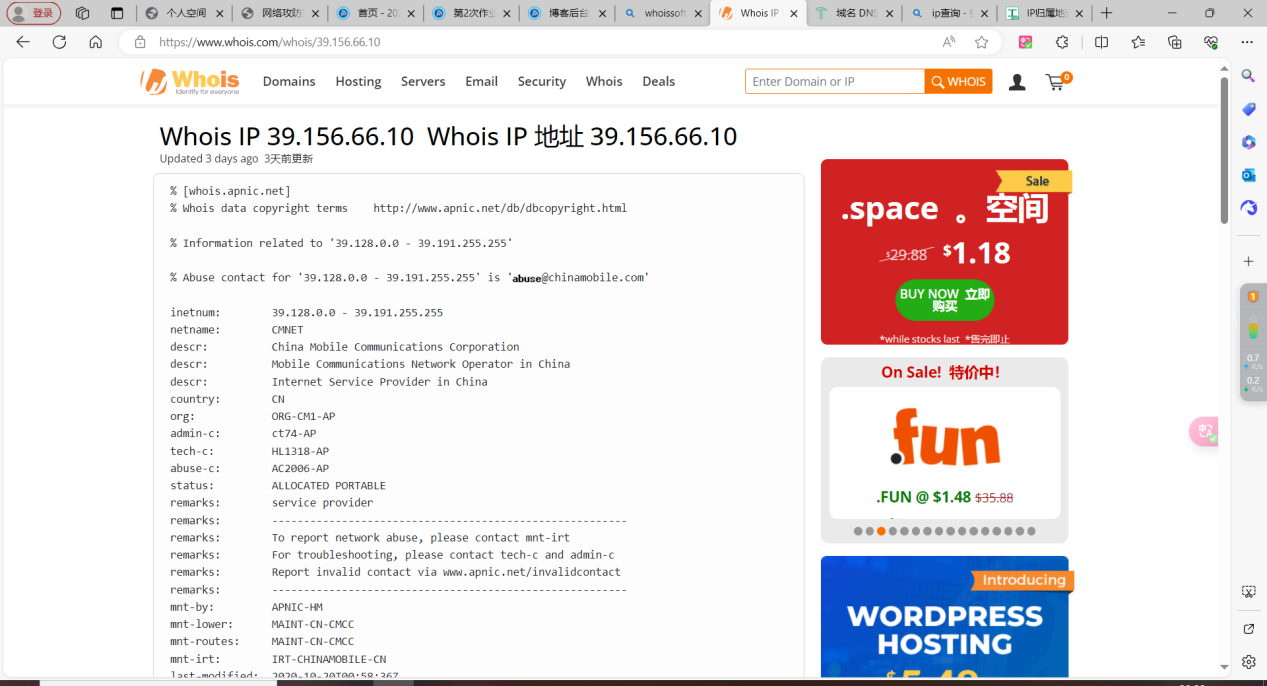

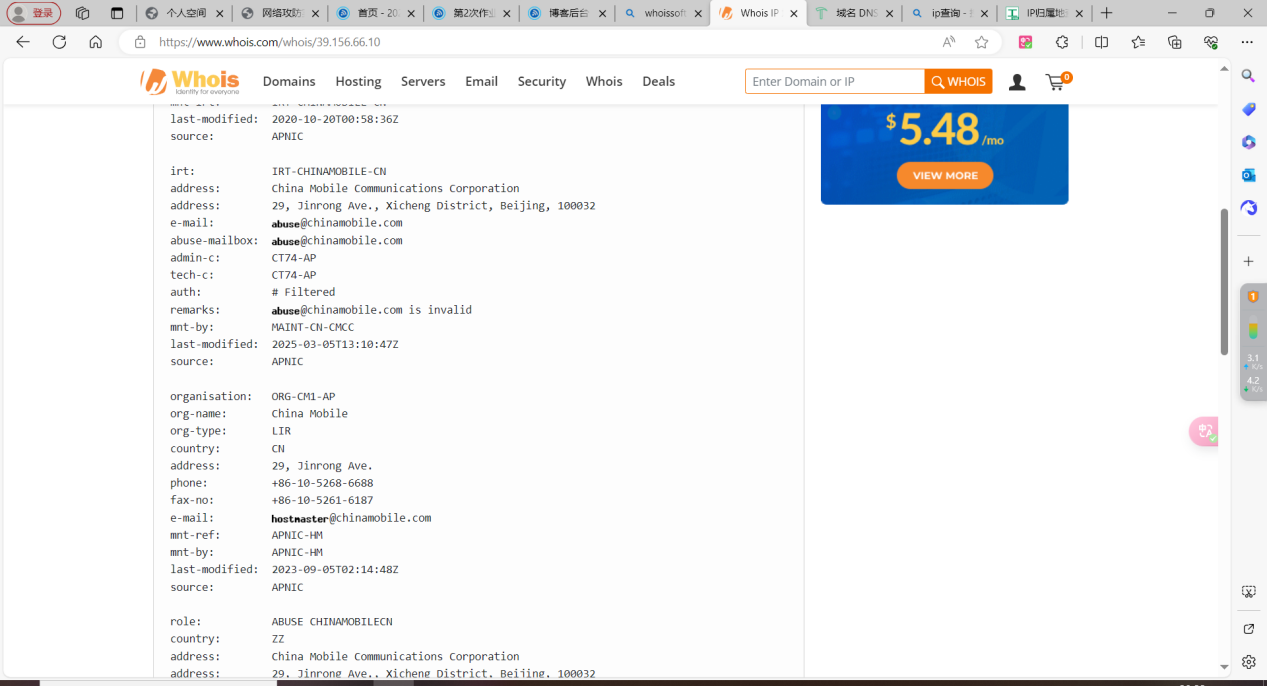

此时我们回到whois官网,键入ip:39.156.66.10进行查询:

可以看到,许多详细信息尽收眼底。

实验二:在qq上查询查询好友的ip地址,并且查询他的地理位置。

打开资源监视器如下:

找到这个跑流量最大的,定位该程序是与好友的语音通话。在ip查询工具网上键入该ip,得到如下结果:

可以看到,位置甚至可以精确到学校。

实验三:使用nmap对靶机进行扫描

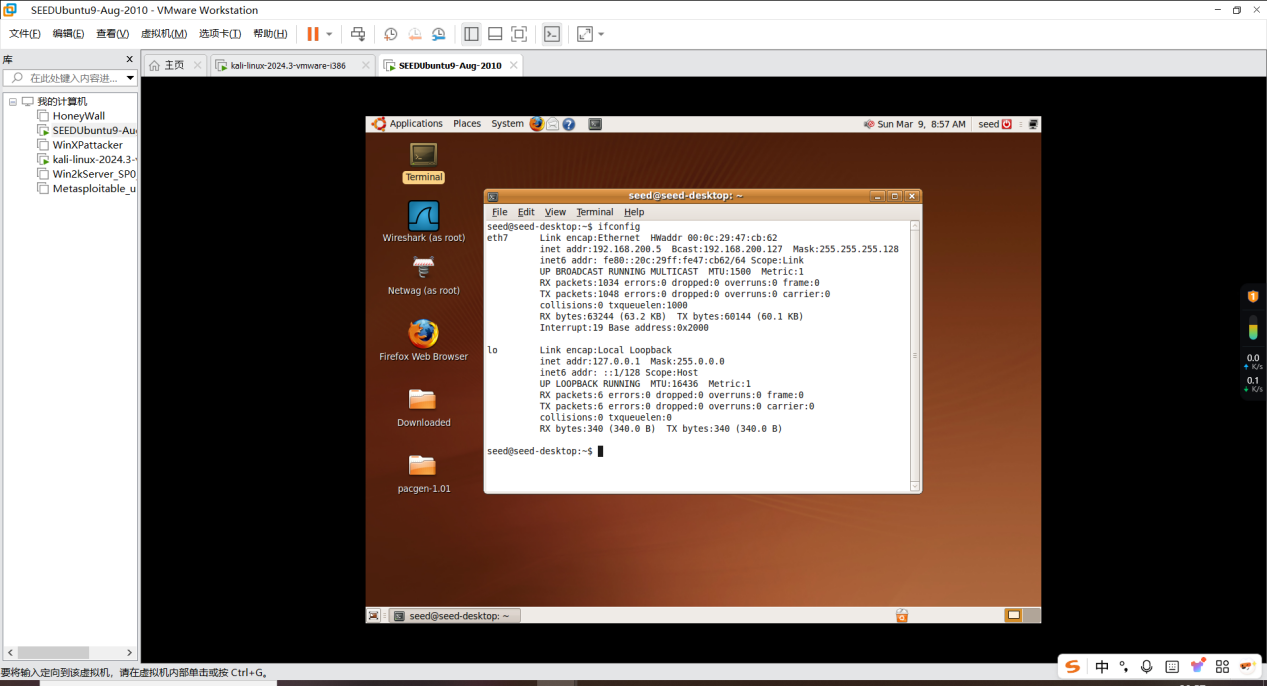

本次实验选用SEEDUbuntu9-Aug-2010作为靶机,选用kali作为攻击机。

先查询seed的ip:

可以看到,seed的ip是192.168.200.5。

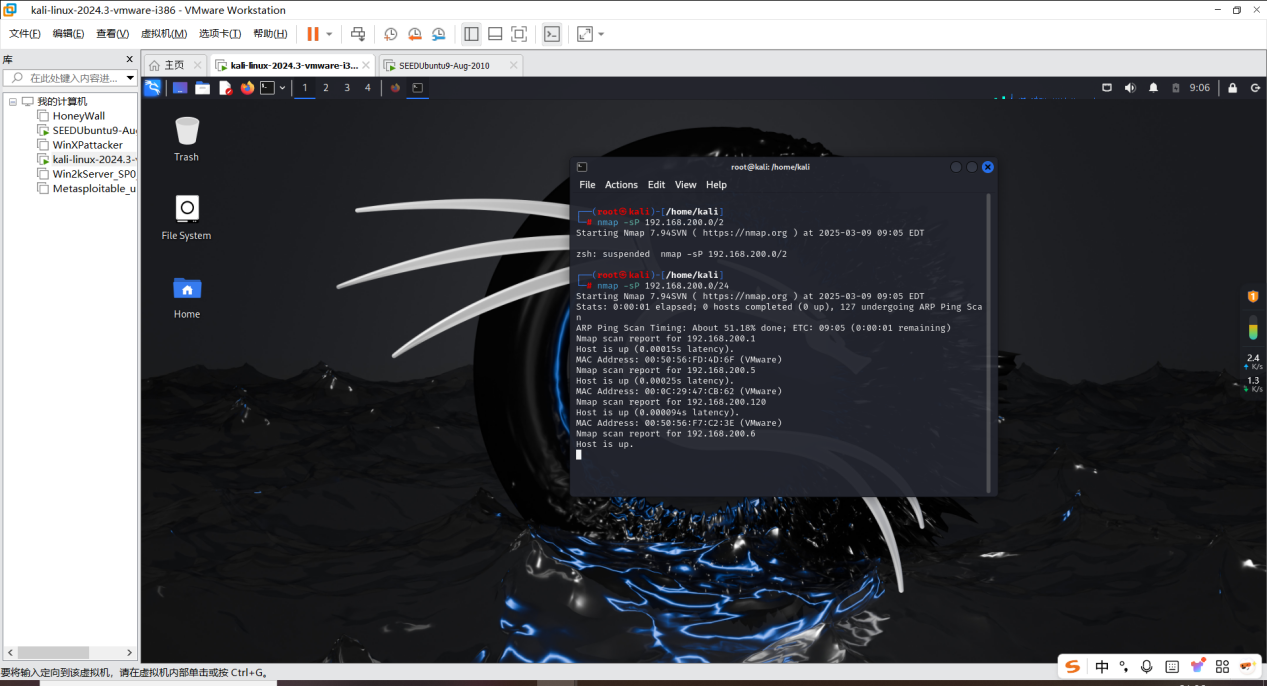

接下来输入nmap -sP 192.168.200.0/24查询靶机状态:

可以看到,seed是处于活跃状态的。

那我们接下来键入nmap -sS 192.168.200.5对靶机seed的端口进行扫描。结果如下:

可以看到,目前该主机之开放了TCP22号端口,该服务是ssh。

接下来键入nmap -O 192.168.200.5,查询操作系统和版本号。结果如下:

可以看到,操作系统是Linux 2.6.X。

最后,键入nmap -sV 192.168.200.5查看靶机安装的网络服务版本。

可以看到,当前靶机安装的ssh版本是OpenSSH 5.1p1 Debian 5ubuntu1 (Ubuntu Linux; protocol 2.0)。

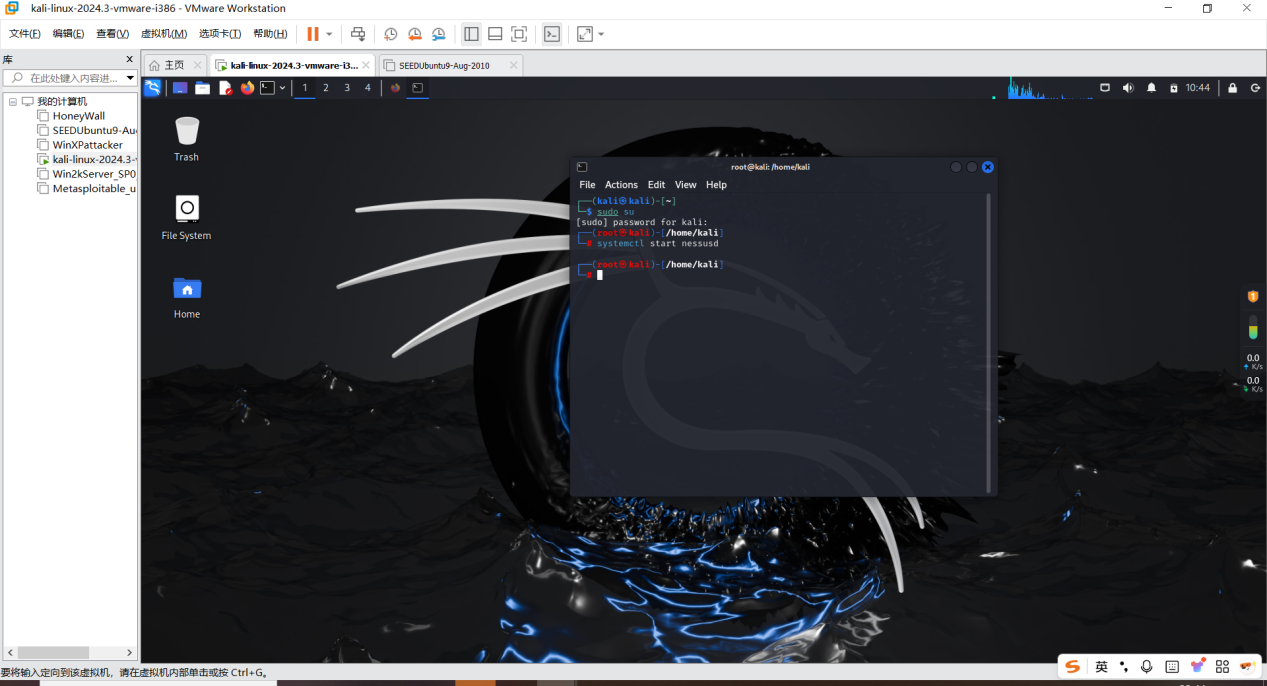

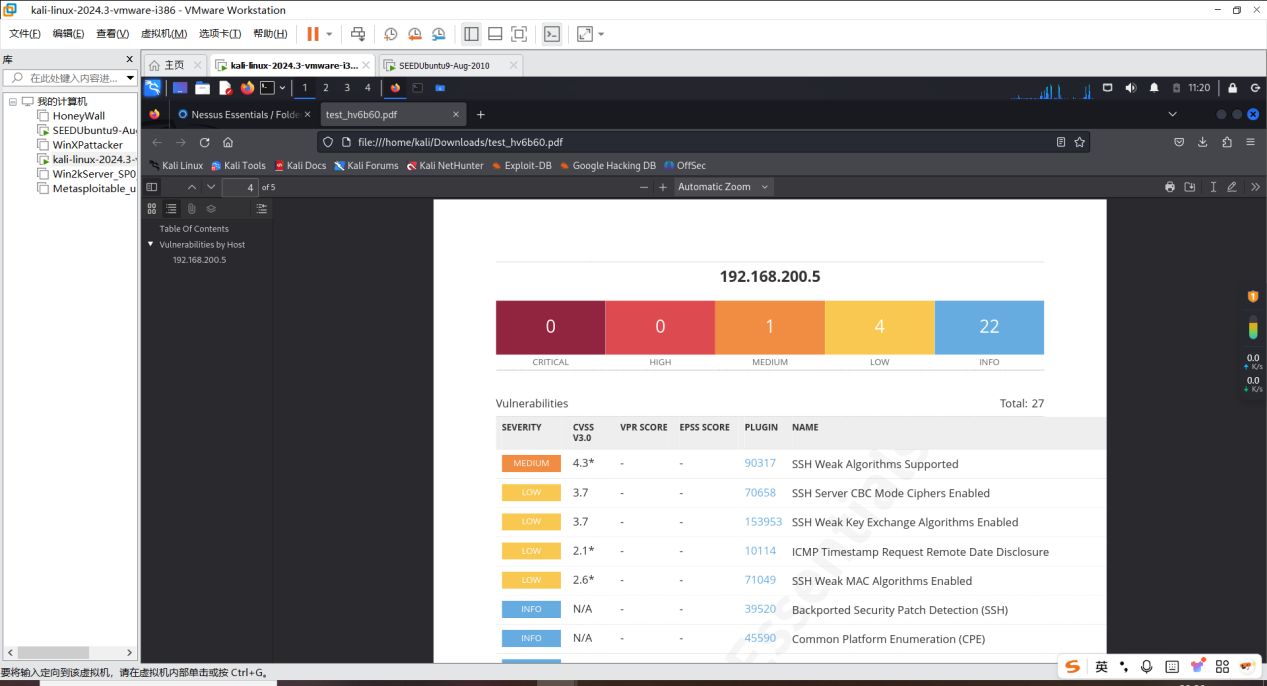

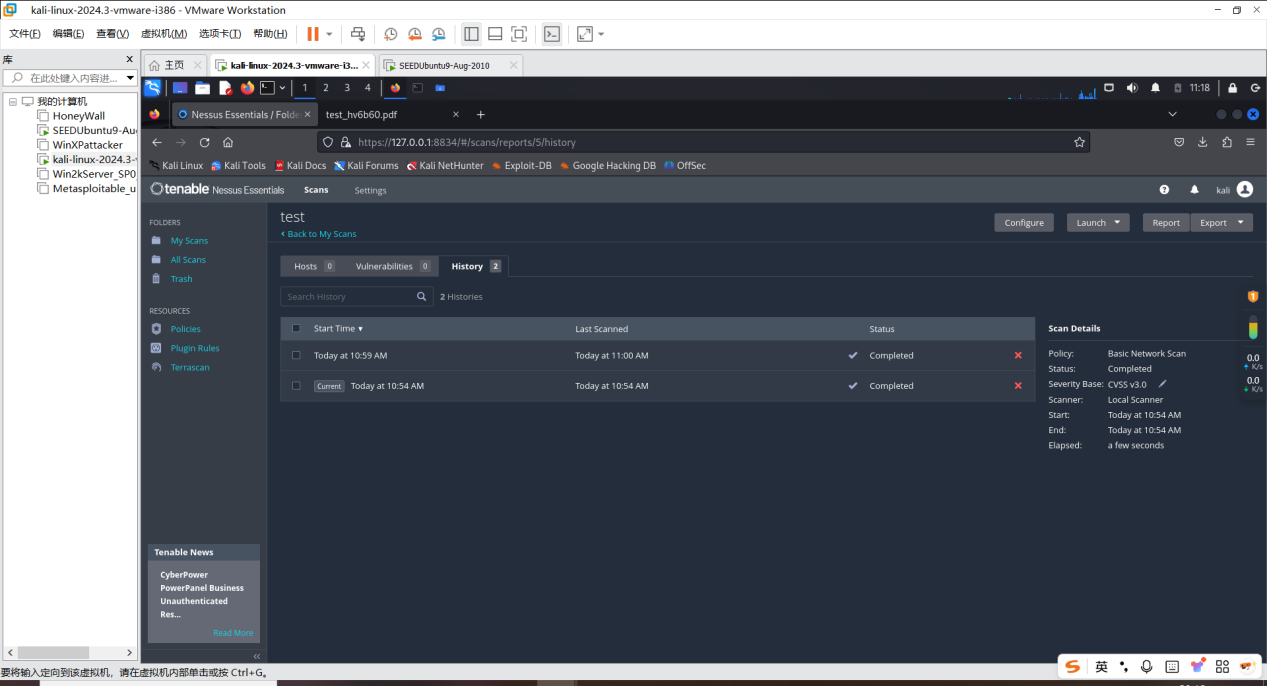

实验四:使用Nessus对靶机进行扫描。

在root状态下,键入systemctl start nessusd开启nessus服务。

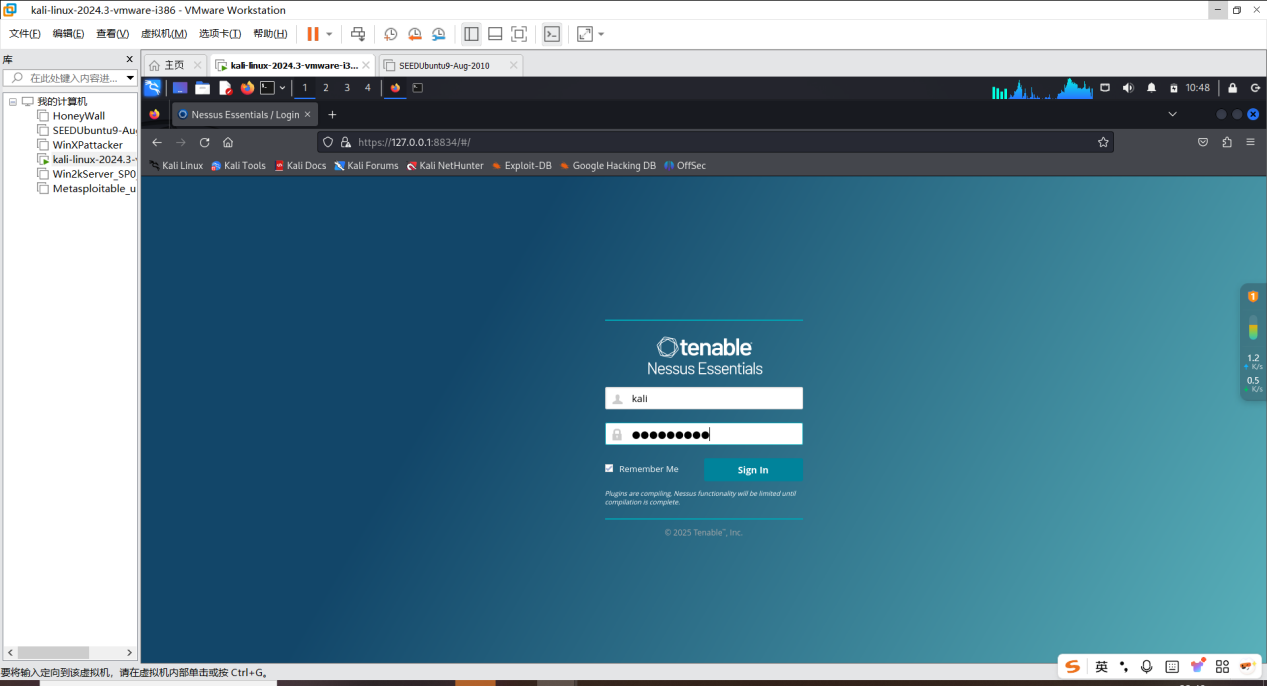

打开浏览器中键入https://127.0.0.1:8834/#/进入nessus界面,登录。

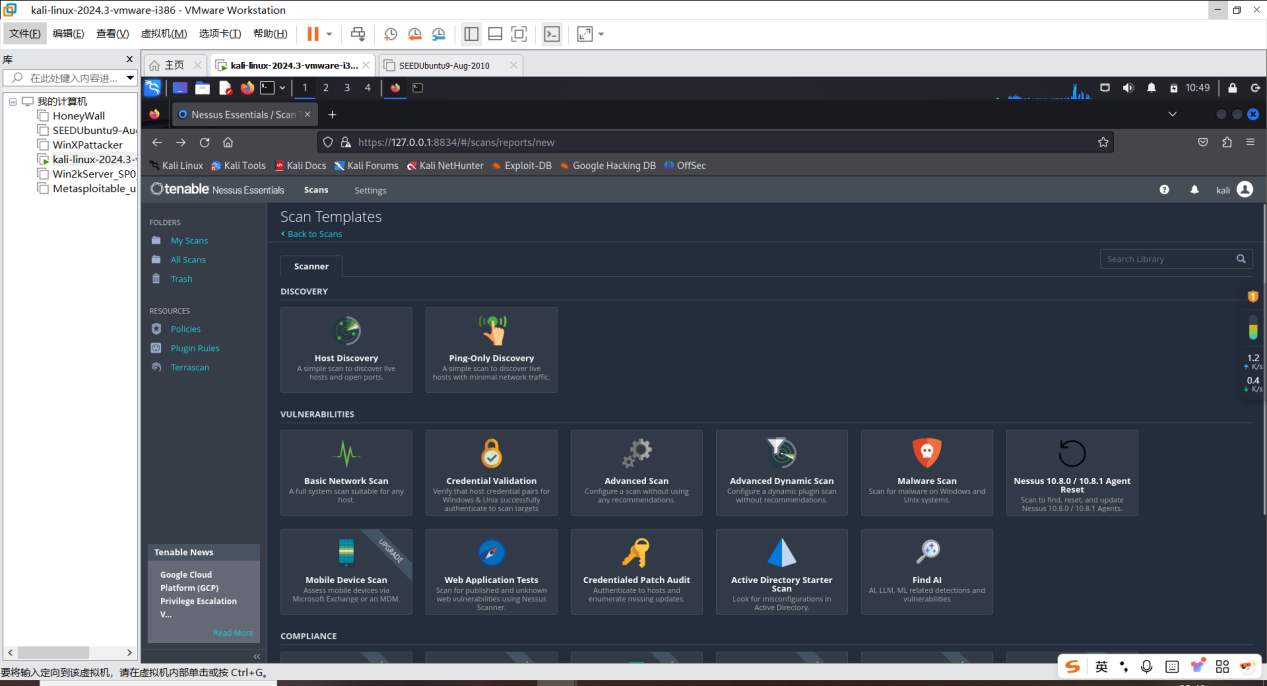

在new scan中选择basic network scan。

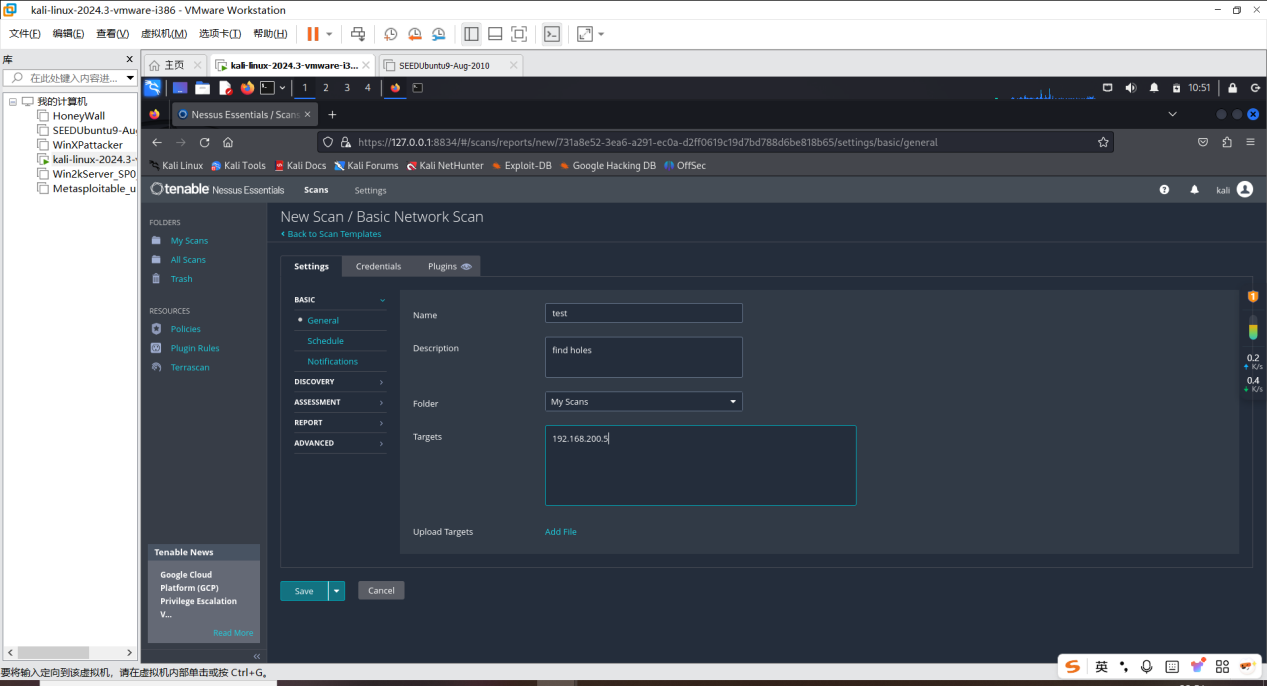

按照如下配置(主要是将靶机ip填入)。

保存之后,点击launch按钮,开始扫描。

下载报告查看漏洞:

如图,能找到1个Medium等级和4个Low等级的漏洞。

那么根据这些漏洞,对靶机环境的攻陷是有可能的:

实验五:在浏览器上输入自己的名字查询。

很好,没有一个是本人。

到此,本次实验全部完成!

3.学习中遇到的问题及解决

-

问题1:kali连不上外网。在vmware中怎么配置都没有用。

-

问题1解决方案:打开本机(Windows系统)中设置-网络和共享中心-网络连接,找到连接的外网,点开之后点击属性,点开共享,勾选允许其他用户...的选项,并将该网络选择到vmnet8的专用网上即可。这个选项的关闭会导致主机ping的通虚拟机,但是虚拟机ping不通主机的上网网关,也ping不通任何外网网站,但是本质上他们是相连的。

![]()

-

问题2:nessus的安装配置。在安装过程中到解压之前一路绿灯,但是到离线加载插件时总是失败显示no plugin。

-问题2解决方案:在离线加载插件的时候要用到的两个代码

./nessuscli fetch --register-offline nessus.license

./nessuscli update all-2.0.tar.gz

顺序一定不能弄反!如果遇到询问一路y下去。这是因为第一行装许可的时候可能会询问是否要删除搭载的原装插件(也有可能原装没有搭载就不会出现这个询问),这里选择y。而在第二行是正式把插件放上去等待编译。如果弄反了就会导致先放上了插件后面又删了,从而出现no plugin的情况。 -

问题3:nessus正常配置扫描的时候什么都扫不到。

点进去什么信息都没有。

![]()

下载的report也是空的。

![]()

-

问题3解决方案:这是因为靶机没有开。在进行扫描时,请务必保持靶机开启状态。

4.学习感悟

这次实践让我认识到:信息收集是攻防的关键起点。首先,我使用了DNS查询和Nmap扫描(如-sV -O探测服务版本),强化了工具链的实操能力;其次,Nessus漏洞交叉分析让我意识到攻击面往往藏在服务配置细节里。最后,虽然没搜到自己的公开信息,但通过“主动出击”的排查,反而更理解了隐藏数字足迹的重要性——隐私防护不是等泄露了才补救,而是日常的主动防御。

浙公网安备 33010602011771号

浙公网安备 33010602011771号