远程访问及控制

1.SSH远程管理

(1)配置OpenSSH服务端

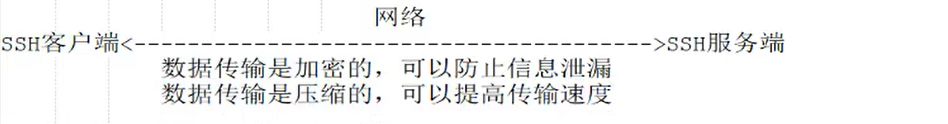

SSH协议:是一种安全通道协议;对通信数据进行了加密处理,用于远程管理。

SSH服务端:OpenSSH

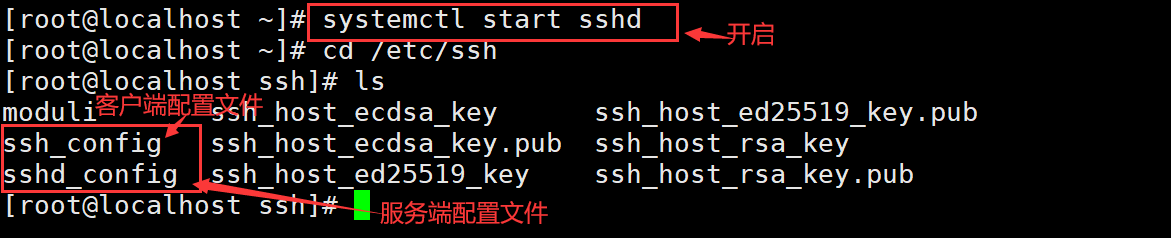

服务名称:sshd

服务端主程序/usr/sbin/sshd

服务端配置文件/etc/ssh/sshd_config

客户端配置文件/etc/ssh/ssh_config

注:ssh:tcp/22端口,密文传输;telent:tcp/23端口,明文传输。

OpenSSH 是实现 SSH 协议的开源软件项目,适用于各种 UNIX、Linux 操作系统。

CentOS 7系统默认已安装openssh相关软件包,并已将 sshd 服务添加为开机自启动。

执行systemctl start sshd命令即可启动 sshd 服务

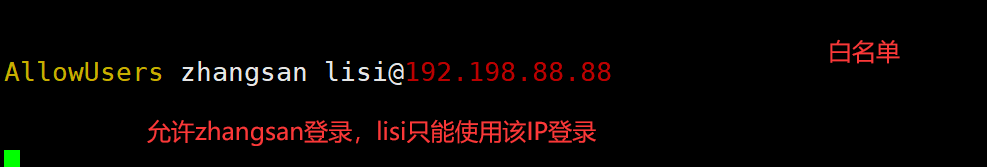

(2)ssh白名单AllowUsers和黑名单DenyUsers

(2)使用SSH客户端程序

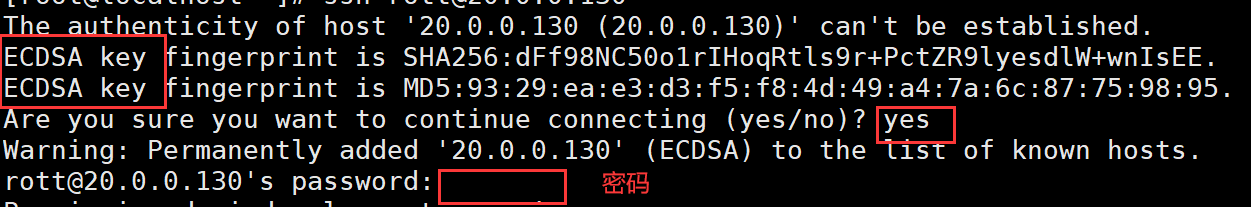

(1)ssh 远程登录

ssh [-p 端口] 用户名@目标主机IP

ssh [-p 端口] 用户名@目标主机IP 命令 #临时登录目标主机执行命令后退出

(2)scp 远程复制

scp [-P 端口] [-r] 本机文件/目录路径 ... 用户名@目标主机IP:绝对路径 #将本地的文件/目录复制到目标主机

scp [-P 端口] [-r] 用户名@目标主机IP:绝对路径 本机路径 #将目标主机的文件/目录复制到本机

(3)sftp 文件传输

sftp [-P 端口] 用户名@目标主机IP

> get put cd ls

(3)密钥对验证的SSH体系

(1)SSH的验证方式

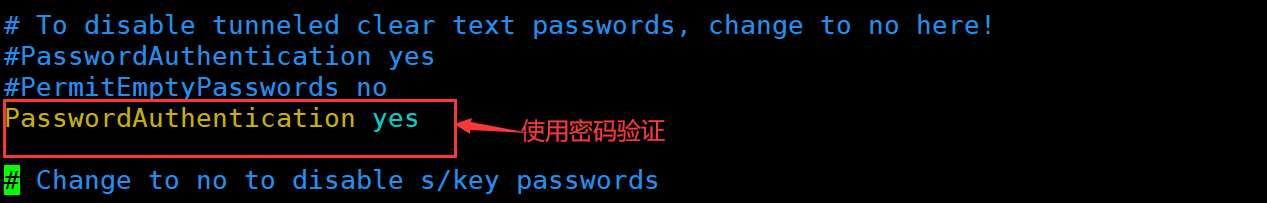

(1)密码验证:使用账号和密码进行验证

PasswordAuthentication yes

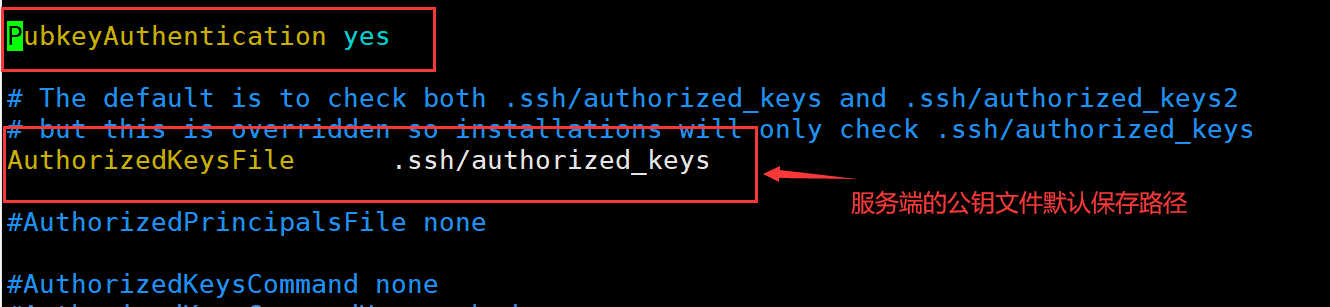

(2)密钥对验证:使用客户端创建的密钥对进行验证

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys #服务端的公钥文件默认保存路径

(2)ssh密钥对的创建和使用

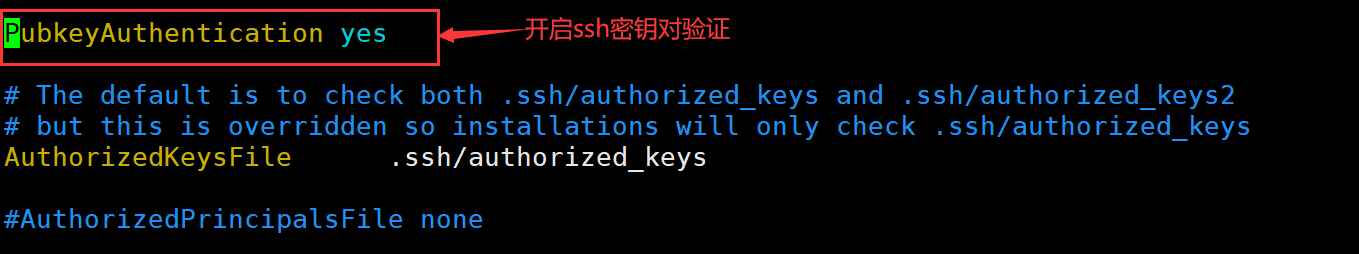

(1)确保服务端开启了ssh密钥对验证

vim /etc/ssh/sshd_config

开启:PubkeyAuthentication yes

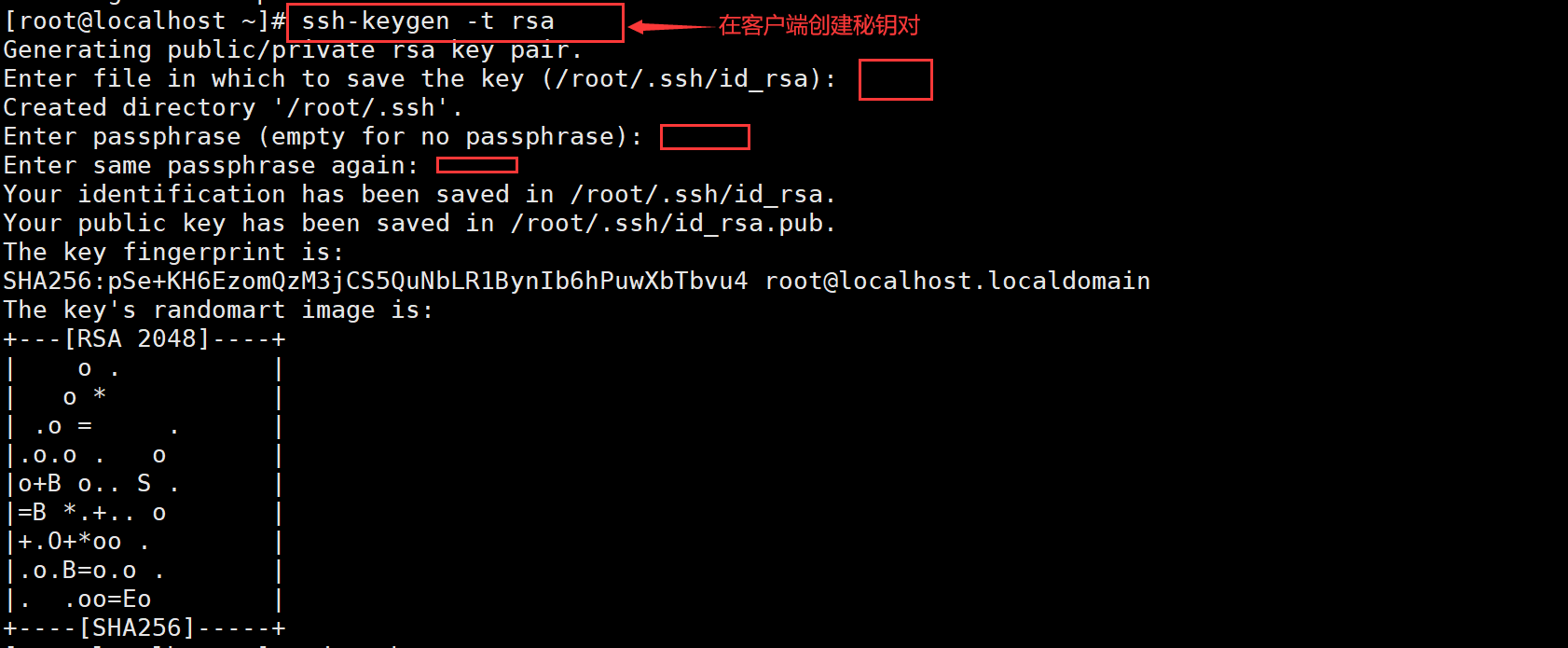

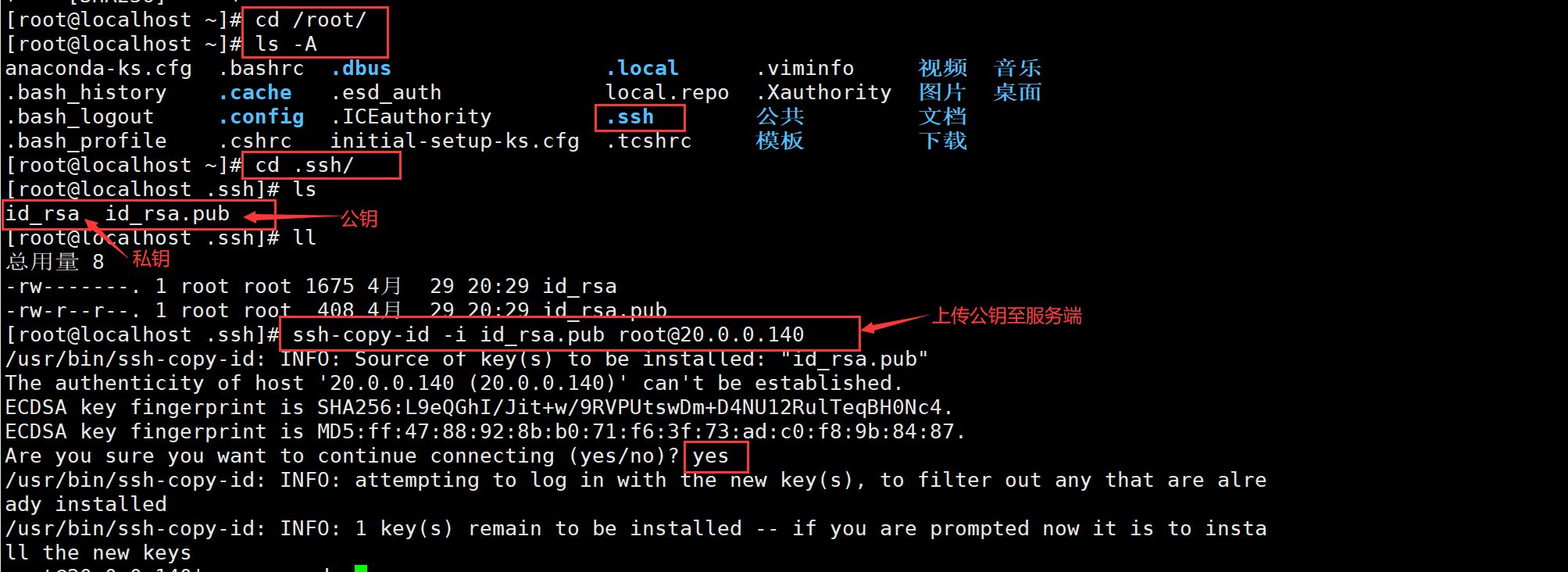

(2)在客户端创建密钥对

ssh-keygen [-t rsa/dsa/ecdsa] #生成的密钥对默认存放在当前用户家目录的 .ssh/ 目录中,私钥是留给自己使用的,公钥(XXX.pub)是给服务端使用的

(3)上传公钥至服务端

ssh-copy-id [-i 公钥文件] 用户名@目标主机IP #公钥信息会自动保存到服务端的 ~/.ssh/authorized_keys 文件里

(4)客户端 ssh 远程登录,使用密钥对的密码进行验证

注:密钥对在客户端是谁创建的,只能谁使用;密钥对上传给服务端的哪个用户,那么就只能使用那个用户去登录

(3)ssh密钥对免交互登录

(1)使用空密码的密钥对

ssh-keygen 一路回车,不设置密码

ssh-copy-id

(2)创建ssh会话代理(只能在当前会话中有效)

ssh-agent bash

ssh-add

一键操作的命令:

ssh-keygen -t rsa -P '' -f ~/.ssh/id_rsa

sshpass -p 'abc1234' ssh-copy-id -o StrictHostKeyChecking=no root@20.0.0.140

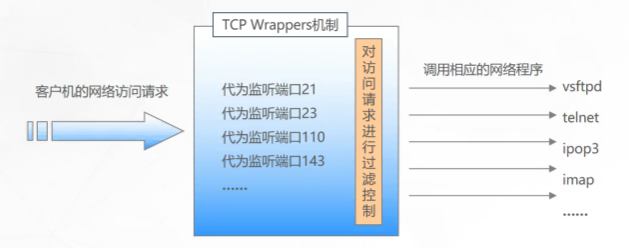

2.TCP Wrappers访问控制

(1)TCP Wrappers概述

TCP Wrappers:为支持TCP Wrappers的服务程序提供访问控制的功能,要么允许访问,要么拒绝访问。

(1)判断是否支持TCP Wrappers:

执行命令 ldd $(which 程序名称) | grep libwrap

查看是否有 libwrap.so.0 => /lib64/libwrap.so.0

(2)保护原理

TCP Wrappers 保护机制的两种实现方式

1.直接使用 tcpd 程序对其他服务程序进行保护,需要运行 tcpd 程序。

2.由其他网络服务程序调用 libwrap.so.* 动态函数库,不需要运行 tcpd 程序。

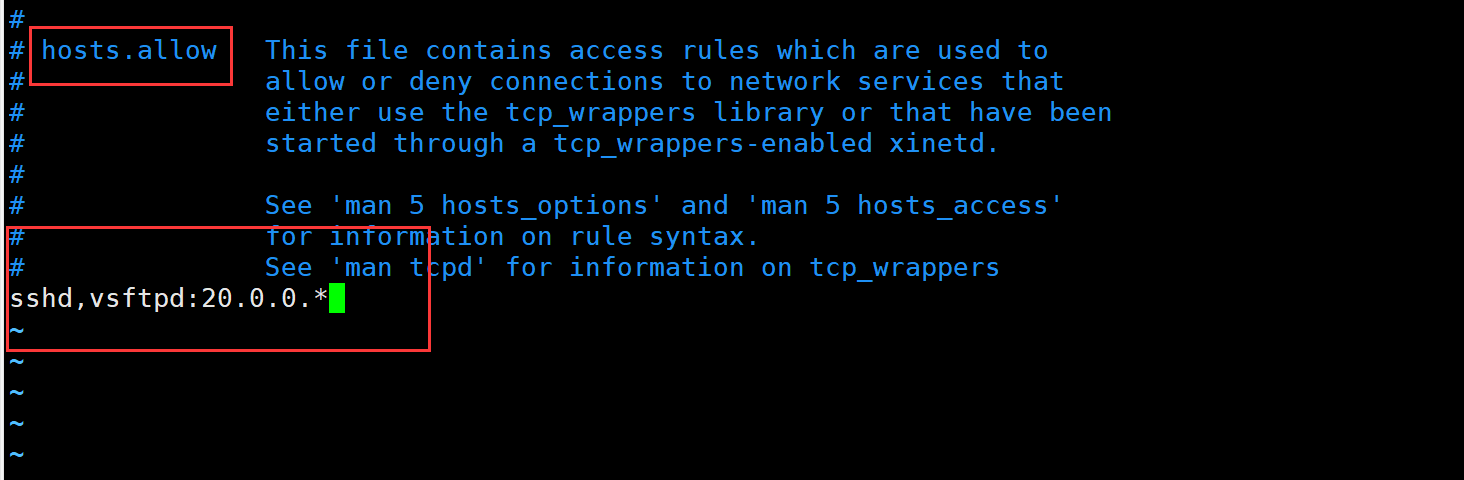

(2)TCP Wrappers访问策略

(1)TCP Wrappers 机制的保护对象为各种网络服务程序,针对访问服务的客户端地址进行访问控制。

通过 /etc/hosts.allow,/etc/hosts.deny 这两个文件来管理的一个类似防火墙的机制,分别用来设置允许和拒绝的策略。

(2)TCP Wrappers 机制的基本原则:

首先检查/etc/hosts.allow文件,如果找到相匹配的策略,则允许访问;

否则继续检查/etc/hosts.deny文件,如果找到相匹配的策略,则拒绝访问;

如果检查上述两个文件都找不到相匹配的策略,则允许访问。

“允许所有,拒绝个别”

只需在/etc/hosts.deny文件中添加相应的拒绝策略

“允许个别,拒绝所有”

除了在/etc/hosts.allow中添加允许策略之外,还需要在/etc/hosts.deny文件中设置“ALL:ALL”的拒绝策略。

注:ALL:代表任何客户端地址。

LOCAL:代表本机地址。

多个地址以逗号分隔

允许使用通配符 “” 和 “?” ,前者代表任意长度字符,后者仅代表一个字符

网段地址,如 “192.168.80.” 或者 192.168.80.0/255.255.255.0 (掩码只支持 netmask 的地址显示方式)

区域地址,如 “.benet.com”匹配 benet.com 域中的所有主机。

浙公网安备 33010602011771号

浙公网安备 33010602011771号